- Блокнот ночного сисадмина

- суббота, 16 января 2016 г.

- Разблокировка или восстановление пароля локального администратора Windows

- Сброс забытого пароля в Windows 7, 8, 10

- Сброс пароля Windows 7

- Сброс пароля Windows 8

- Восстановление утерянного пароля windows 10 utilman cmd не работает

- Сброс пароля администратора домена Windows

- Способ 1

- Способ 2

Блокнот ночного сисадмина

суббота, 16 января 2016 г.

Разблокировка или восстановление пароля локального администратора Windows

Во время случайного удаления или блокировки локальных пользователей ОС Windows может возникнуть ситуация, при которой в систему станет невозможно войти. Если вы помните пароль встроенного локального администратора, то для Windows Vista/7/2008/2008R2 перегрузитесь в безопасном режиме. В этом случае учётная запись окажется разблокированной и, зная пароль, у вас получится войти в ОС. Если же пароль вам точно не известен, а также для ОС Windows 8 и выше, выполните следующие действия:

1. Загрузите компьютер с инсталляционного диска Windows. Подойдет любой. Для примера рассмотрим Windows 10.

2. Выбираем «Восстановление системы«.

3. Далее «Поиск и устранение неисправностей«.

4. Затем «Дополнительные параметры«.

5. И запускаем командную строку.

6. Определяем букву системного диска. В нашем случае — это диск D:

7. Далее выполняем следующие команды:

cd /d D:\

cd Windows\System32

move Utilman.exe Utilman.exe.original

copy cmd.exe Utilman.exe

Таким образом мы подменяем утилиту «Специальные возможности» — «Utilman.exe» на командую строку — «cmd.exe«. Теперь у нас при нажатии сочетания клавиш «Win+U» будет запускаться командный процессор с правами системной учётной записи.

8. Перегружаемся в обычном режиме и вызываем командную строку через «Win+U«.

9. Теперь с помощью «net user» меняем пароль локальному администратору или другому пользователю и вдобавок его разблокируем:

net user Администратор password /ACTIVE:YES

где password — это новый пароль.

10. После выполнения команды мы наконец получим доступ к ОС Windows.

11. Последним шагом будет возвращение утилит на свои места для устранения образовавшейся дыры в безопасности системы. Загружаемся опять с диска Windows 10 или аналогичного и выполняем в командной строке:

Сброс забытого пароля в Windows 7, 8, 10

Сброс забытого пароля в Windows является очень востребован, так как после того как был успешно забыт пароль переустанавливать систему не очень хочется, да и времени нет. Поэтому будем пытаться, нет не вспоминать и не подбирать пароль, а просто заменим его на другой. Вообще существует несколько способов сбросить или заменить пароль, это с помощью:

- Утилит, программ (Offline NT Password and Registry editor);

- С помощью реестра (Включение учетной записи Администратора или правка пароля);

- С помощью подмены системных файлов (Нечестный способ, неправильный).

Во всех способах необходимо загрузится с загрузочного диска или диска восстановления системы. Я рассмотрю только третий вариант так как он является самым простым и быстрым, как мне кажется.

Смысл данного способа, получить доступ к консольной строке, при открытом окне запроса пароля пользователя (авторизации).

Итак в разных операционных системах разные меню и внешний вид, а принцип один и тот же, перезагружаем компьютер грузимся с диска восстановления, запускаем командную строку, и первое что нужно сделать это выяснить где у нас установлена система, а точнее папка WINDOWS на каком диске, как правило по умолчанию C или D, команда «DIR» поможет просмотреть список файлов и папок на диске.

Сброс пароля Windows 7

Здесь мы будем подменять файл sethc.exe (утилита отвечает за залипание клавиш, зажмите и держите долго Shift — появилось окно сообщения вот это оно).

Делаем резервное копирование файла sethc.exe

copy с:\windows\system32\sethc.exe с:\

Заменяем файл sethc.exe на cmd.exe (консольная строка)

Все. После перезагрузки. Нажимаем много кратно клавишу Shift и у нас должна запустится Командная строка, осталось только заменить пароль нашей учетной записи

net user пользователь пароль

Если имя пользователя состоит не из одно слова, то необходимо вписывать его в двойных кавычках.

Все пароль сменен, осталось только вернуть все вспять. также грузимся с диска восстановления запускаем командную строку и выполняем команду

copy с:\sethc.exe с:\windows\system32\sethc.exe

Сброс пароля Windows 8

Здесь нужно заменять уже другой файл Utilman.exe эта утилита отвечает за запуск вспомогательных инструментов. Находится в левом нижнем углу на экране авторизации пользователя.

Итак проделываем все тоже самое что и в семерке только.

Делаем резервное копирование файла Utilman.exe

copy с:\windows\system32\utilman.exe с:\

copy с:\windows\system32\ cmd .exe с:\windows\system32\utilman.exe

Перезагрузки, дожидаемся окна запроса пароля пользователя, нажимаем на кнопку в левом нижнем углу экрана, вуаля у нас открылась командная строка.

Ну теперь меняем пароль.

net user пользователь пароль

Не забываем вернуть все на место как было.

copy с:\utilman.exe с:\windows\system32\utilman.exe

Если вам необходимо сохранить пароль пользователя в системе, то есть сделать автоматический вход что бы не вводить каждый раз пароль при включении компьютера, необходимо:

- Выполнить->control userpasswords2

- Выбрать пользователя

- Убрать галочку «Требовать ввод имени пользователя«

- Применить и два раза ввести ваш текущий пароль.

Восстановление утерянного пароля windows 10 utilman cmd не работает

Если вы случайно потеряли пароль от windows 10, вы воспользовались материалом одной из наших статей, опубликованных ранее, но вдруг, при загрузке на экране приветствия вы никак не можете вызвать экранную клавиатуру utilman.exe который теперь как мы знаем cmd.exe что делать?

Дело в том, что либо установленный антивирус либо версия брендмауэра windows 10 блокирует запуск службы cmd как бы не назывался сам файл на экране приветствия (вэлкомскрине).

Всё пропало! Но не совсем … Ведь мы помним, что безопасный режим отключает «дотошность» некоторых встроенных программ, пока Слава Богу отключает на апрель месяц 2020 года, дальше может быть и это станет недоступным потому храните пароли традиционно — на бумаге в надёжном месте. Теперь подробнее.

Далее будет сервисная информация предназначенная только для восстановления паролей от своего компьютера в случае утери, забывчивости. Никаким образом данная информация не должна быть использована для проникновения в чужие компьютеры без поручения их владельцев. Всю ответственность как юридическую так и кармическую вы берёте на себя нарушая этот пункт!

Первым делом выполняем перенос utilman cmd как описано тут. Доходим до пункта запуска и смены пароля для пользователя, выполняем то что написано ниже.

Теперь, приступим к безопасному режиму.

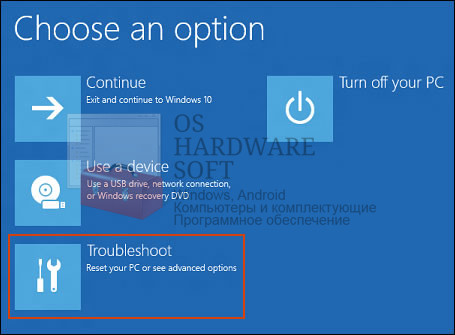

Чтобы в него войти нужно нажать shift и удерживая его нажатым нажать на пункт меню «перезагрузка». Перед вами появится меню:

Выбираем устранение неполадок, затем на следующем экране под иконками с описанием будет текст «восстановление при помощи других способов» — это будет текстовая ссылка нажав на которую вы увидите:

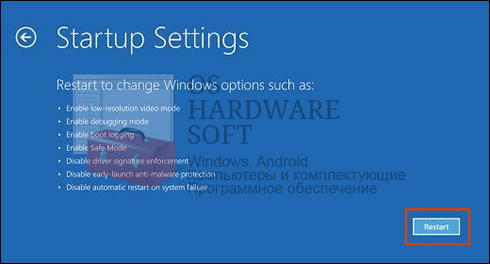

Выбираем перезагрузку, и …

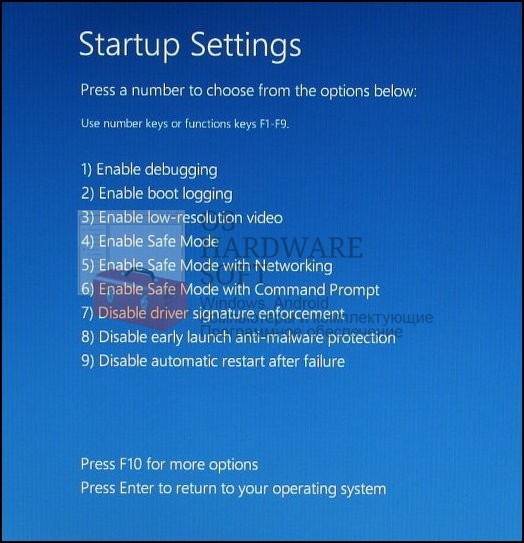

видим варианты загрузки,

Нажимаем F4 и запускаемся в безопасном режиме.

Далее выполняем процедуру смены пароля для пользователя, как описано в статье продолжаем с пункта 2.

Сброс пароля администратора домена Windows

Можно ли сбросить пароль доменного администратора? Если не брать в расчет морально-этический аспект этой процедуры, то чисто технически очень даже можно. Для этого существует довольно много различных способов, и сегодня я опишу два из них. Способы 100% рабочие, однако имейте в виду, что для их реализации необходим физический доступ к контролеру домена, или как вариант — система удаленного управления типа iLO (Integrated Lights-Out) от HP.

Способ 1

Для сброса пароля доменного админа нам понадобится установочный диск с Windows Server 2008. Вставляем диск в дисковод, загружаемся с него и выбраем пункт «Восстановление системы».

Выбираем раздел, на который установлена система и жмем кнопку «Далее».

В следующем окне выбираем запуск командной строки.

Теперь нам надо файл utilman.exe, находящийся в папке windows\system32, заменить на cmd.exe. Вводим в командной строке:

move D:\windows\system32\utilman.exe D:\windows\system32\utilman.bak

copy D:\windows\system32\cmd.exe D:\windows\system32\utilman.exe

Обратите внимание, что буква диска может отличаться, в зависимости от конфигурации системы. В нашем случае это диск D.

Затем жмем на кнопку «Перезагрузка».

Загружаем Windows и дожидаемся окна приветствия. В окне кликаем мышкой на значке специальных возможностей или нажимаем Win+U.

Поскольку файл utilman.exe, который запускает апплет панели управления «Центр специальных возможностей» мы заменили на интерпретатор командной строки cmd.exe, то нам откроется командная консоль. В ней задаем новый пароль администратора командой:

net user administrator P@$$w0rd

Задавать P@$$w0rd не обязательно, можно придумать свой пароль, главное — он должен соответствовать политике безопасности домена (мин. длина, сложность и т.п), иначе будет выдана ошибка.

Закрываем командную строку и вводим учетную запись доменного админа с новым паролем.

Дело сделано, пароль сброшен. Можно заходить в систему и делать все что захотим.

Остается только вернуть на место utilman.exe. Для этого придется еще раз загрузиться с установочного диска, и в командной строке ввести:

delete D:\windows\system32\utilman.exe

move D:\windows\system32\utilman.bak D:\windows\system32\utilman.exe

Плюсами данного способа являются скорость и простота использования. Но есть и минус — способ работает только на контролерах домена с Windows Server 2008 и 2008R2.

Способ 2

При использовании этого способа нам потребуется локальная учетная запись администратора. Не смотря на то, что на контроллере домена она отключена, информация о ней продолжает хранится в базе данных SAM. При загрузке в режиме восстановления службы каталогов для входа в систему используется именно учетная запись локального админа.

Для сброса локальной учетки воспользуемся утилитой для сброса паролей — Offline NT Password and Registry editor. Утилита бесплатная, можно скачать образ CD или сделать загрузочную флешку.

Сама процедура сброса достаточно проста. Сначала загружаемся с диска. Затем выбираем диск, на который установлена система. Если системный диск не виден, то можно загрузить необходимые драйвера с флешки или дискеты.

Выбрав диск, указываем путь к файлам реестра (обычно windows\system32\config).

Выбираем, какие разделы реестра загружать для редактирования. За учетные записи отвечают разделы SAM, System и Security.

Далее указываем, что собираемся редактировать учетные данные пользователей.

И выбираем из списка пользователя, которого будем редактировать. Предупрежу сразу, русские буквы программа не понимает, и если вместо Administrator мы видим непонятный набор символов, то следует указать RID пользователя, как в примере.

Выбрав пользователя, сбрасываем его пароль на пустой или изменяем его.

Выходим из программы, не забыв сохранить сделанные изменения, и перезагружаем сервер.

При перезагрузке жмем клавишу F8, выбираем загрузку в режиме восстановления службы каталогов и входим в систему с учетной записью локального администратора и новым (или пустым, если был выбран сброс) паролем.

Теперь у нас есть полный доступ к локальной системе, но с Active Directory мы пока ничего сделать не можем. Исправить это нам поможет утилита SRVANY. Она примечательна тем, что может запустить любую программу как службу, причем программа эта будет запущена с правами системы (NT AUTHORITY\SYSTEM).

Взять ее можно здесь. Копируем утилиты INSTSRV и SRVANY в какую-нибудь папку, например в C:\temp. Туда же кладем cmd.exe, который и будет запускаться с правами системы. Теперь запускаем командную строку и вводим:

cd c:\temp

instsrv PassRecovery c:\temp\srvany.exe

Таким образом INSTSRV устанавливает SRVANY как службу с названием PassRecovery.

Служба установлена, теперь нужно ее настроить. Открываем редактор реестра и идем в раздел HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\PassRecovery. Как видно из названия, этот раздел был создан при установке службы PassRecovery.

Создаем подраздел с именем Parameters и добавляем в него два ключа реестра типа REG_SZ (строка): Application со значением с:\temp\cmd.exe и AppParameters со значением /k net user administrator P@$$w0rd .

Application указывает, что запускать, AppParameters — с какими параметрами. В нашем случае будет запущена командная строка, в которой будет выполнена команда net user, которая сменит пароль администратора на P@$$w0rd. Можно задать свой вариант, главное чтобы он соответствовал требованиям доменной политике безопасности.

Теперь осталось настроить параметры запуска службы. Открываем оснастку Службы (Services) и находим в ней службу PassRecovery.

В свойствах службы в свойствах меняем тип запуска на Авто, далее выбираем вкладку Вход в систему (Log on), и там включаем опцию Взаимодействие с рабочим столом (Interact with the desktop).

Перезагружаем сервер и заходим в систему с учетной записью администратора и новым паролем.

Убедившись что пароль сброшен, запускаем командную строку, останавливаем созданную нами службу и удаляем ее:

net stop PassRecovery

sc delete PassRecovery

И удаляем все из папки C:\temp.

Пароль сброшен, и домен в нашем полном распоряжении. И хотя по сравнению с первым способ этот достаточно громоздкий, опять же требуется дополнительный софт, но зато работает на всех операционных системах.

На этом все, и надеюсь что вам не придется взламывать пароль на своих (и тем более чужих) серверах.

Вы можете задать вопрос по статье специалисту.