- How to Make a User Account an Administrator on Windows 10

- Method 1: Use Windows 10’s Settings utility

- Method 2: Change user account type from the Control Panel

- Method 3: Change account type from the User Accounts utility

- Method 4: Change user account type from an elevated Command Prompt

- Administrative Privileges Lost on my User Windows 10: Can’t Login to Acronis Either

- Running with Administrator Privileges

- Параметры политики безопасности контроля учетных записей User Account Control security policy settings

- Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора User Account Control: Admin Approval Mode for the Built-in Administrator account

- Контроль учетных записей пользователей: разрешить приложению UIAccess запрос повышения прав без использования безопасного рабочего стола User Account Control: Allow UIAccess application to prompt for elevation without using the secure desktop

- Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode

- Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей User Account Control: Behavior of the elevation prompt for standard users

- Контроль учетных записей пользователей: обнаружение установки приложений и запрос на повышение прав User Account Control: Detect application installations and prompt for elevation

- Контроль учетных записей пользователей: повышение уровня только подписанных и проверенных исполняемых файлов User Account Control: Only elevate executable files that are signed and validated

- Контроль учетных записей пользователей: повышать права для UIAccess-приложений только при установке в безопасных местах User Account Control: Only elevate UIAccess applications that are installed in secure locations

- Контроль учетных записей пользователей: включить режим утверждения администратором User Account Control: Turn on Admin Approval Mode

- Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав User Account Control: Switch to the secure desktop when prompting for elevation

- Контроль учетных записей: виртуализация сбоев записи в файл или реестр на основании расположений пользователя User Account Control: Virtualize file and registry write failures to per-user locations

How to Make a User Account an Administrator on Windows 10

There are two different kinds of user accounts on Windows 10 – Standard User accounts and Administrator accounts. The difference between these two user account types is not of functionality but of permissions and authority.

Administrator accounts have complete autonomy and control over every single aspect of a Windows 10 computer – from changing computer settings for all user accounts on the computer and installing applications to getting through User Access Control (UAC), Administrator accounts can do it all. Standard User accounts, on the other hand, are relatively more limited in what they have control over – Standard Users can launch applications but not install any new ones, they can change settings but only as long as the settings they fiddle with don’t affect any other user accounts on the computer, and you need to type in the username and password for an Administrator account to get through any UAC prompts on a Standard User account on Windows 10.

On older versions of Windows, another user account type known as “Guest” used to exist, but nothing of the sort exists on Windows 10. When you create a new user account on a Windows 10 computer, it is created as a Standard User account by default, although you can choose to turn it into an Administrator account while you create it. Standard User accounts are extremely useful for when you need to create a user account for a child or for someone who cannot be trusted to not make a mess of things if given too much power but won’t fit the bill for someone who needs to have a significant amount of access to and control over a computer.

If you want to give a Standard User account on a Windows 10 computer more autonomy and control over the computer, you need to turn it into an Administrator account, which is something that is definitely possible. The following are the four different ways you can go about turning a Standard User account on a Windows 10 computer into an Administrator account:

Note: It is recommended that you try to turn a Standard User account into an Administrator account while logged into an existing Administrator account since most of the methods listed and described require administrative privileges. If you’re not already logged into an Administrator account, you will have to get through UAC prompts using the username and password for an Administrator account on the computer.

Method 1: Use Windows 10’s Settings utility

First and foremost, you can use Windows 10’s Settings utility to turn an already existing Standard User account into an Administrator account. Doing so is quite simple as you use a graphics-based interface to get the job done. If you would like to do so, you need to:

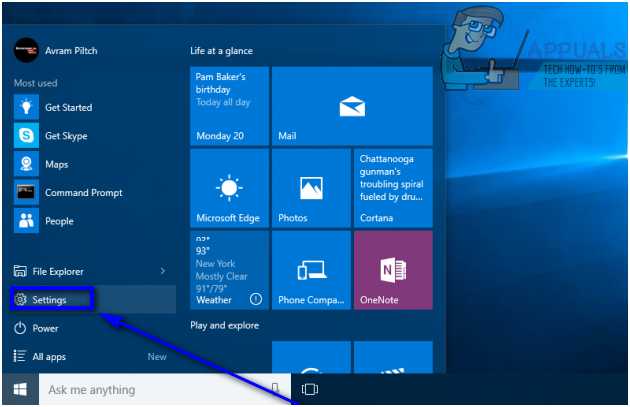

- Open the Start Menu.

- Click on Settings to open Windows 10’s Settings utility.

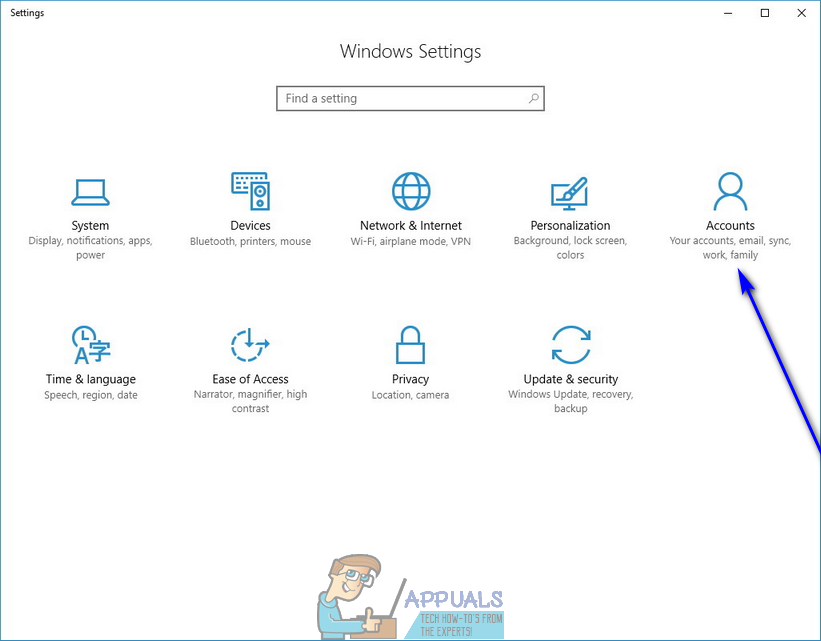

- Click on Accounts.

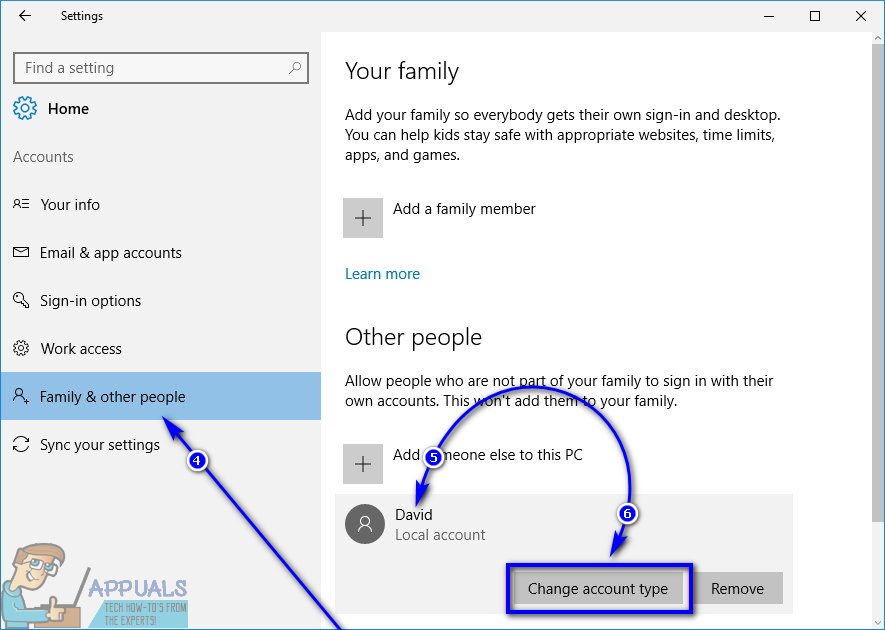

- In the left pane of the window, click on Family & other people.

- Under the Other people section in the right pane, locate and click on the Standard User account you want to make an Administrator.

- Click on Change account type.

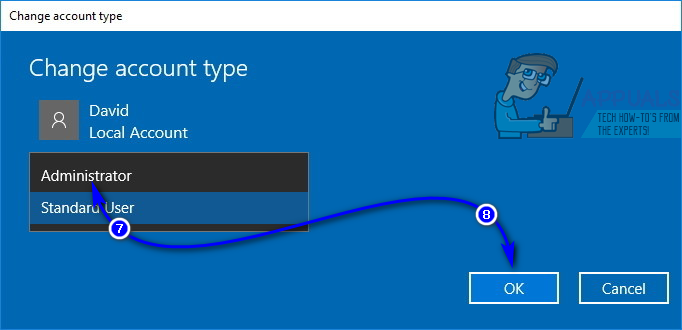

- Open the dropdown menu located directly under the Account type option and click on Administrator to select it.

- Click on OK.

- Close the Settings utility.

As soon as you do so, the selected Standard User account will be turned into an Administrator account and will be given all the same privileges as the average Administrator account. The same process described above can also be used to turn an Administrator account into a Standard User account – all a user needs to do is click on Standard User instead of Administrator in the dropdown menu in step 7.

Method 2: Change user account type from the Control Panel

One of the most prominent features of the Windows Operating System is the ability to go about doing the same thing a number of different ways. Windows 10 also has the Control Panel – a utility that has been a constant throughout the many different iterations of Windows that have existed, and it too can be used to change the account type of a user account. To turn a Standard User account into an Administrator account using this method, you need to:

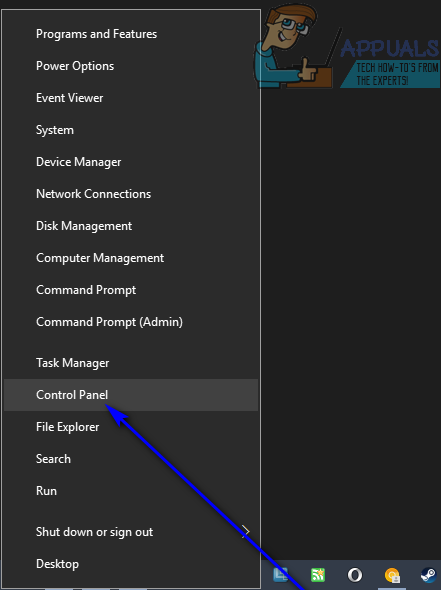

- Right-click on the Start Menu button or press the Windows Logo key + X to open the WinX Menu.

- Click on Control Panel in the WinX Menu to launch the Control Panel.

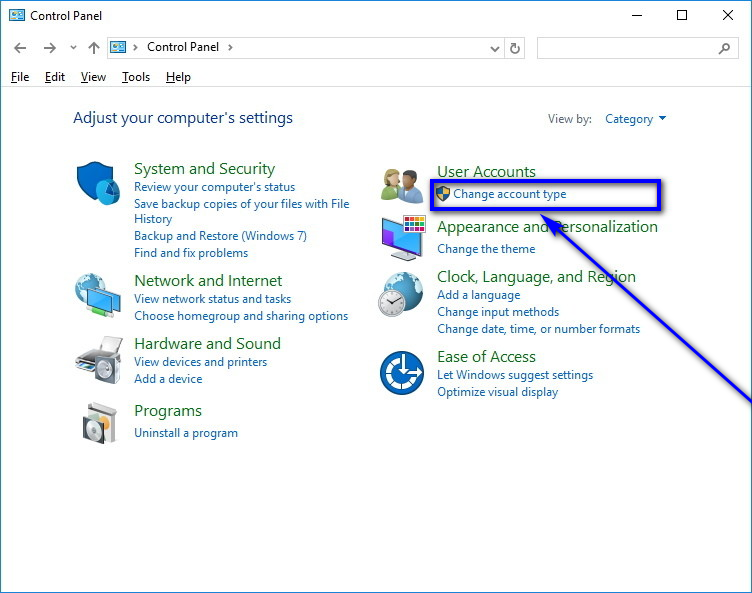

- With the Control Panel in Category view, click on Change account type under the User Accounts section.

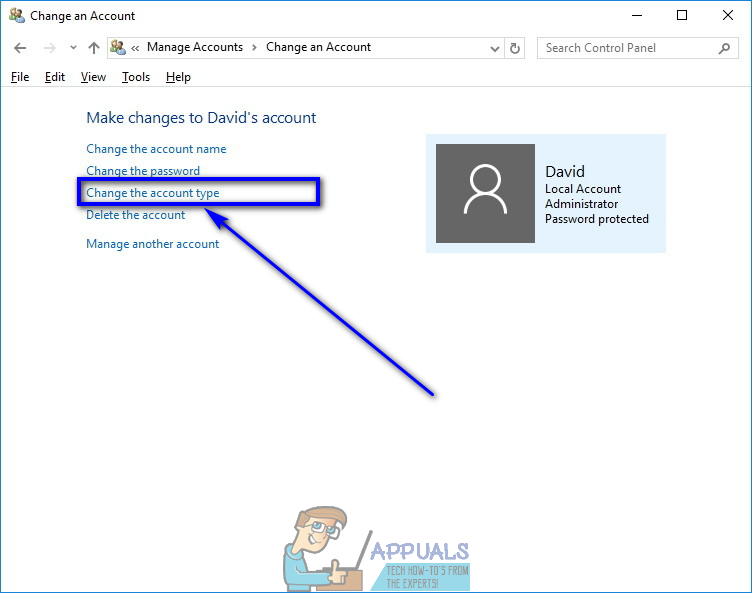

- Locate and click on the Standard User account you want to turn into an Administrator account.

- Click on Change the account type.

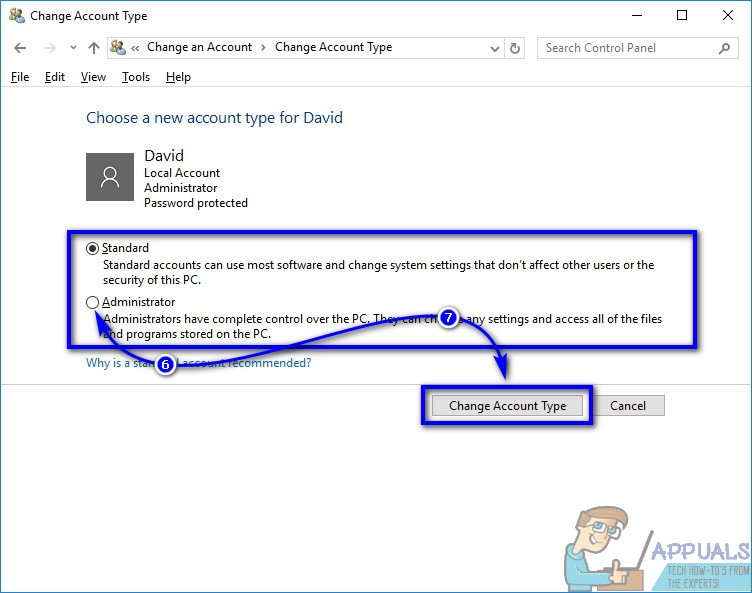

- Click on the radio button next to the Administrator option to select it.

- Click on Change Account Type and you’re all done!

You can now close the Control Panel as the selected Standard User account will have been successfully turned into an Administrator account.

Method 3: Change account type from the User Accounts utility

A slightly more sophisticated but a lot more direct way to change the account type of a user account on Windows 10 is to do so from the User Accounts utility that exists on all versions of the Windows Operating System. To use this method, you need to:

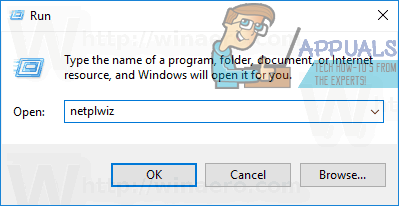

- Press the Windows Logo key + R to open a Run dialog.

- Type netplwiz into the Run dialog and press Enter to launch the User Accounts utility.

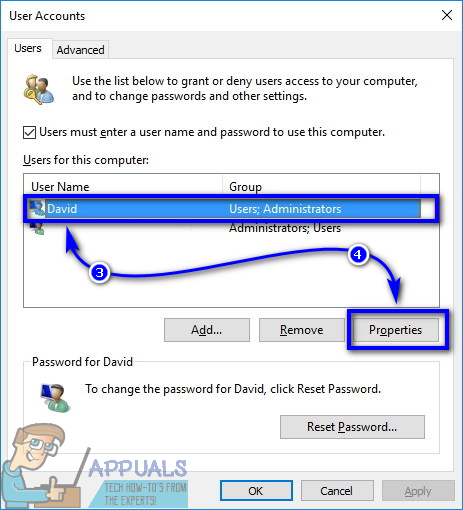

- Under the Users for this computer: section, locate and click on the Standard User account you want to turn into an Administrator account to select it.

- Click on Properties.

- Navigate to the Group Membership tab.

- Click on the radio button next to the Administrator option to select it. In this dialog, you will also see an option known as Other, selecting which will allow you to choose from an array of different access and control levels ranging from Backup Operators and Power Users to Remote Desktop Users, but none of these have the same access to and control over a Windows 10 computer as an Administrator account, so you’re better off not paying any attention to them.

- Click on Apply and then on OK.

- Click on Apply and then on OK in the User Accounts window.

Method 4: Change user account type from an elevated Command Prompt

Last, but certainly not the least, you can turn a Standard User account on a Windows 10 computer into an Administrator account, all from the comfort of an elevated Command Prompt. All it takes is a couple of simple commands! If you would like to use this method to turn a Standard User account into an Administrator account, you need to:

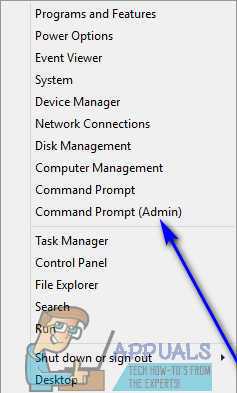

- Right-click on the Start Menu or press the Windows Logo key + X to open the WinX Menu.

- Click on Command Prompt (Admin) to launch an elevated Command Prompt that has administrative privileges.

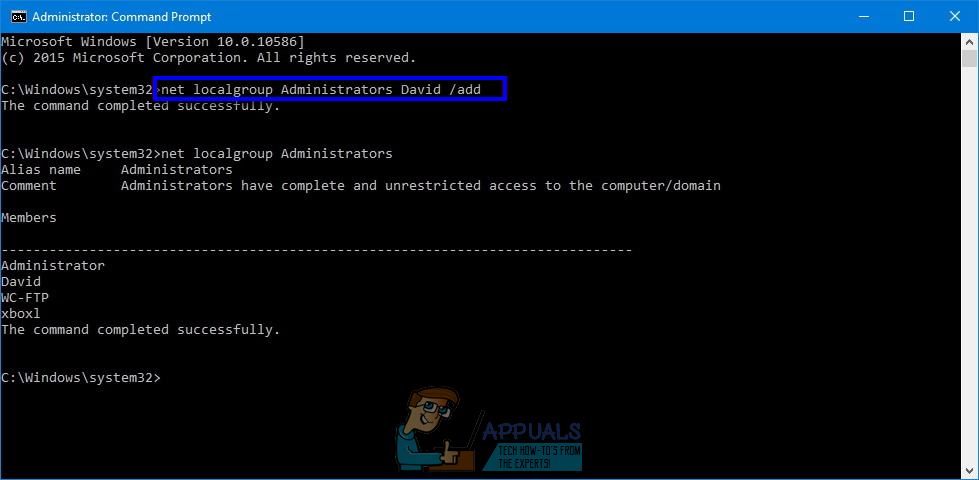

- Type the following command into the elevated Command Prompt, replacing AccountName with the exact name of the Standard User account you want to turn into an Administrator account, and then press Enter:

net localgroup Administrators AccountName /add - As soon as the command has been executed, close the elevated Command Prompt. The selected Standard User account will have been successfully turned into an Administrator account.

While this guide has been engineered to be used on Windows 10, all of the methods listed and described above (apart from Method 1, of course) can also be used to turn Standard User accounts on older versions of the Windows Operating System into Administrator accounts with just a tiny bit of tinkering to make some of the steps viable – opening the Control Panel a different way on versions of Windows that don’t have the WinX Menu, for example.

Administrative Privileges Lost on my User Windows 10: Can’t Login to Acronis Either

Alright so I have a lot of problems that all started when I tried to connect my laptop to my computer using an ethernet cable and bridging the connections of my laptop Wi-Fi and ethernet. First of all I no longer have admin privileges and this is the only user other than Acronis Agent User (admin) which has a self-generated 18 digit password which I haven’t found out how to login to . I was going to restore from a backup I made using Acronis but I need admin privileges in order to do so apparently. I have other problems but they are all minor and should be fixed by the system restore. So if possible I’d like to focus on getting my user account admin privileges once again.

1. I have tried command prompt: net user administrator /active:yes

(Access is denied)

2. I have tried command prompt: shutdown /r /o

(starting in safe mode in order to use a work around for finding the image backup file. acronis still required me to login using a password I don’t have and I have no other backup image files)

3. I have tried to add a new user with more rights

(Don’t seem to be able to without admin rights, feel free to look into that and correct me though)

4. I have tried using task scheduler to open files requiring admin rights

(given the message «This task require that the user account specified has log on as batch job rights. for more info. «)

I’m pretty sure I lost Administrative privileges when I crashed. Like I said above this all started when I was trying to bridge my Wi-Fi and ethernet connections to see if I could allow my Computer to use internet from my Laptop. long story short I was stuck watching the connection attempt to bridge forever and decided to turn off my laptop after an hour or so. I took out the ethernet cable before turning it back on and when I plugged it back in my laptop froze and then crashed giving me «DRC_WATCHDOG_VIOLATION» and a generic «we’re sorry» message. any time I plug in the ethernet to my laptop and computer it just immediately freezes and crashes now. I believe that somehow made me lose admin privileges and any help in getting admin privileges back or getting a work around in order to do a system restore would be greatly appreciated.

Running with Administrator Privileges

The first step in establishing which type of account your application needs to run under is to examine what resources the application will use and what privileged APIs it will call. You may find that the application, or large parts of it, do not require administrator privileges. Writing Secure Code, by MichaelВ Howard and DavidВ LeBlanc offers an excellent description of how to carry out this assessment and is highly recommended. (This resource may not be available in some languages and countries.)

You can provide the privileges your application needs with less exposure to malicious attack by using one of the following approaches:

- Run under an account with less privilege. One way to do this is to use PrivilegeCheck to determine what privileges are enabled in a token. If the available privileges are not adequate for the current operation, you can disable that code and ask the user to logon to an account with administrator privileges.

- Break into a separate application functions that require administrator permissions. You can provide for the user a shortcut that executes the RunAs command. For detailed instructions on how to set up the shortcut, search for «runas» in Help. Programmatically, you can configure the RunAs command under the AppId Key registry key for your application.

- Authenticate the user by calling CredUIPromptForCredentials (GUI) or CredUICmdLinePromptForCredentials (command line) to obtain user name and password. For an example, see Asking the User for Credentials.

- Impersonate the user. A process that starts under a highly privileged account like System can impersonate a user account by calling ImpersonateLoggedOnUser or similar Impersonate functions, thus reducing privilege level. However, if a call to RevertToSelf is injected into the thread, the process returns to the original System privileges.

If you have determined that your application must run under an account with administrator privileges and that an administrator password must be stored in the software system, see Handling Passwords for methods of doing this safely.

Параметры политики безопасности контроля учетных записей User Account Control security policy settings

Область применения Applies to

Можно использовать политики безопасности, чтобы настроить работу контроля учетных записей в вашей организации. You can use security policies to configure how User Account Control works in your organization. Эти политики можно настроить локально, воспользовавшись оснасткой «Локальная политика безопасности» (secpol.msc), или для домена, подразделения или конкретных групп, воспользовавшись групповой политикой. They can be configured locally by using the Local Security Policy snap-in (secpol.msc) or configured for the domain, OU, or specific groups by Group Policy.

Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора User Account Control: Admin Approval Mode for the Built-in Administrator account

Этот параметр политики управляет поведением режима утверждения администратора для встроенной учетной записи администратора. This policy setting controls the behavior of Admin Approval Mode for the built-in Administrator account.

- Включено Встроенная учетная запись администратора использует режим утверждения администратором. Enabled The built-in Administrator account uses Admin Approval Mode. По умолчанию любая операция, требуемая повышения привилегий, будет предложено пользователю утвердить операцию. By default, any operation that requires elevation of privilege will prompt the user to approve the operation.

- Отключено (по умолчанию) Встроенная учетная запись администратора запускает все приложения с полными административными привилегиями. Disabled (Default) The built-in Administrator account runs all applications with full administrative privilege.

Контроль учетных записей пользователей: разрешить приложению UIAccess запрос повышения прав без использования безопасного рабочего стола User Account Control: Allow UIAccess application to prompt for elevation without using the secure desktop

Этот параметр политики управляет тем, могут ли программы пользовательского интерфейса (UIAccess или UIA) автоматически отключать безопасный рабочий стол для подсказок повышения прав, используемых стандартным пользователем. This policy setting controls whether User Interface Accessibility (UIAccess or UIA) programs can automatically disable the secure desktop for elevation prompts used by a standard user.

- Включено Программы UIA, включая удаленную помощь Windows, автоматически отключат безопасный рабочий стол для подсказок повышения прав. Enabled UIA programs, including Windows Remote Assistance, automatically disable the secure desktop for elevation prompts. Если не отключить параметр политики «Контроль учетных записей пользователей: переход на безопасный рабочий стол при запросе повышения прав», то запросы будут отображаться на рабочем столе интерактивного пользователя, а не на безопасном рабочем столе. If you do not disable the «User Account Control: Switch to the secure desktop when prompting for elevation» policy setting, the prompts appear on the interactive user’s desktop instead of the secure desktop.

- Отключено (по умолчанию). Безопасный рабочий стол может быть отключен только пользователем интерактивного рабочего стола или путем отключения параметра политики «Контроль учетных записей пользователей: переход на безопасный рабочий стол при запросе повышения прав». Disabled (Default) The secure desktop can be disabled only by the user of the interactive desktop or by disabling the «User Account Control: Switch to the secure desktop when prompting for elevation» policy setting.

Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode

Этот параметр политики управляет поведением запроса на повышение прав для администраторов. This policy setting controls the behavior of the elevation prompt for administrators.

Повышение уровня без запроса Позволяет привилегированным учетным записям выполнять операцию, требующую повышения прав без необходимости получения согласия или учетных данных. Elevate without prompting Allows privileged accounts to perform an operation that requires elevation without requiring consent or credentials.

Примечание. Используйте этот параметр только в наиболее ограниченных средах. Note: Use this option only in the most constrained environments.

Запрос учетных данных на безопасном рабочем столе Если для операции требуется повышение привилегий, пользователю на защищенном рабочем столе будет предложено ввести привилегированное имя пользователя и пароль. Prompt for credentials on the secure desktop When an operation requires elevation of privilege, the user is prompted on the secure desktop to enter a privileged user name and password. Если пользователь вводит действительные учетные данные, операция продолжается с наивысшими доступными привилегиями пользователя. If the user enters valid credentials, the operation continues with the user’s highest available privilege.

Запрос согласия на безопасном рабочем столе Если для операции требуется повышение привилегий, пользователю на защищенном рабочем столе будет предложено выбрать «Разрешить» или «Запретить». Prompt for consent on the secure desktop When an operation requires elevation of privilege, the user is prompted on the secure desktop to select either Permit or Deny. Если пользователь выбирает разрешение, операция продолжается с наивысшими доступными привилегиями пользователя. If the user selects Permit, the operation continues with the user’s highest available privilege.

Запрос учетных данных Если для операции требуется повышение привилегий, пользователю будет предложено ввести имя и пароль администратора. Prompt for credentials When an operation requires elevation of privilege, the user is prompted to enter an administrative user name and password. Если пользователь вводит действительные учетные данные, операция продолжается с применимыми привилегиями. If the user enters valid credentials, the operation continues with the applicable privilege.

Запрос согласия Если для операции требуется повышение привилегий, пользователю будет предложено выбрать «Разрешить» или «Запретить». Prompt for consent When an operation requires elevation of privilege, the user is prompted to select either Permit or Deny. Если пользователь выбирает разрешение, операция продолжается с наивысшими доступными привилегиями пользователя. If the user selects Permit, the operation continues with the user’s highest available privilege.

Запрос согласия на выдачу разрешений для разных binaries (по умолчанию). Если операция для приложения, не относястого от Майкрософт, требует повышения привилегий, пользователю на защищенном рабочем столе будет предложено выбрать разрешение или запретить. Prompt for consent for non-Windows binaries (Default) When an operation for a non-Microsoft application requires elevation of privilege, the user is prompted on the secure desktop to select either Permit or Deny. Если пользователь выбирает разрешение, операция продолжается с наивысшими доступными привилегиями пользователя. If the user selects Permit, the operation continues with the user’s highest available privilege.

Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей User Account Control: Behavior of the elevation prompt for standard users

Этот параметр политики управляет поведением запроса на повышение прав для обычных пользователей. This policy setting controls the behavior of the elevation prompt for standard users.

- Запрос учетных данных (по умолчанию), когда операция требует повышения привилегий, пользователю будет предложено ввести имя и пароль администратора. Prompt for credentials (Default) When an operation requires elevation of privilege, the user is prompted to enter an administrative user name and password. Если пользователь вводит действительные учетные данные, операция продолжается с применимыми привилегиями. If the user enters valid credentials, the operation continues with the applicable privilege.

- Автоматически отключать запросы на повышение прав Если для операции требуется повышение привилегий, отображается сообщение об ошибке «Отказано в доступе». Automatically deny elevation requests When an operation requires elevation of privilege, a configurable access denied error message is displayed. Предприятие, которое работает на настольных компьютерах в качестве обычного пользователя, может выбрать этот параметр, чтобы уменьшить количество звонков в службу поддержки. An enterprise that is running desktops as standard user may choose this setting to reduce help desk calls.

- Запрос учетных данных на безопасном рабочем столе Если для операции требуется повышение привилегий, пользователю на защищенном рабочем столе будет предложено ввести другое имя пользователя и пароль. Prompt for credentials on the secure desktop When an operation requires elevation of privilege, the user is prompted on the secure desktop to enter a different user name and password. Если пользователь вводит действительные учетные данные, операция продолжается с применимыми привилегиями. If the user enters valid credentials, the operation continues with the applicable privilege.

Контроль учетных записей пользователей: обнаружение установки приложений и запрос на повышение прав User Account Control: Detect application installations and prompt for elevation

Этот параметр политики управляет поведением обнаружения установки приложений на компьютере. This policy setting controls the behavior of application installation detection for the computer.

- Включено (по умолчанию) При обнаружении пакета установки приложения, требуемого для повышения привилегий, пользователю будет предложено ввести имя и пароль администратора. Enabled (Default) When an app installation package is detected that requires elevation of privilege, the user is prompted to enter an administrative user name and password. Если пользователь вводит действительные учетные данные, операция продолжается с применимыми привилегиями. If the user enters valid credentials, the operation continues with the applicable privilege.

- Отключено Пакеты установки приложений не обнаруживаются и не выдаются запросы на повышение прав. Disabled App installation packages are not detected and prompted for elevation. Предприятия, которые используют стандартные рабочие столы пользователей и используют технологии делегирования установки, такие как групповая политика или Microsoft Endpoint Manager, должны отключить этот параметр политики. Enterprises that are running standard user desktops and use delegated installation technologies, such as Group Policy or Microsoft Endpoint Manager should disable this policy setting. В этом случае обнаружение установщика не является необходимым. In this case, installer detection is unnecessary.

Контроль учетных записей пользователей: повышение уровня только подписанных и проверенных исполняемых файлов User Account Control: Only elevate executable files that are signed and validated

Этот параметр политики принудительно применяет проверки подписи инфраструктуры открытых ключей (PKI) для любых интерактивных приложений, которые запрашивают повышение привилегий. This policy setting enforces public key infrastructure (PKI) signature checks for any interactive applications that request elevation of privilege. Администраторы предприятия могут контролировать, какие приложения разрешено запускать, добавляя сертификаты в хранилище сертификатов надежных издателей на локальных компьютерах. Enterprise administrators can control which applications are allowed to run by adding certificates to the Trusted Publishers certificate store on local computers.

- Включено Принудительно применяет проверку пути сертификации сертификата для заданного исполняемого файла, прежде чем он будет разрешен для запуска. Enabled Enforces the certificate certification path validation for a given executable file before it is permitted to run.

- Отключено (по умолчанию) Не выполняет проверку пути сертификации сертификата, прежде чем будет разрешен запуск заданного исполняемого файла. Disabled (Default) Does not enforce the certificate certification path validation before a given executable file is permitted to run.

Контроль учетных записей пользователей: повышать права для UIAccess-приложений только при установке в безопасных местах User Account Control: Only elevate UIAccess applications that are installed in secure locations

Этот параметр политики управляет тем, должны ли приложения, которые запрашивают запуск с уровнем целостности пользовательского интерфейса (UIAccess), находиться в надежном месте в файловой системе. This policy setting controls whether applications that request to run with a User Interface Accessibility (UIAccess) integrity level must reside in a secure location in the file system. Безопасные расположения ограничены следующими: — . \Program Files\, включая в папки . \Windows\system32\ — . \Program Files (x86)\, включая в папки для 64-битных версий Windows Secure locations are limited to the following: — …\Program Files\, including subfolders — …\Windows\system32\ — …\Program Files (x86)\, including subfolders for 64-bit versions of Windows

Примечание. Windows применяет проверку цифровой подписи для любого интерактивного приложения, которое запрашивает запуск с уровнем целостности UIAccess независимо от состояния этого параметра безопасности. Note: Windows enforces a digital signature check on any interactive app that requests to run with a UIAccess integrity level regardless of the state of this security setting.

- Включено (по умолчанию) Если приложение находится в безопасном расположении в файловой системе, оно выполняется только с целостностью UIAccess. Enabled (Default) If an app resides in a secure location in the file system, it runs only with UIAccess integrity.

- Отключено Приложение выполняется с целостностью UIAccess, даже если оно не находится в безопасном расположении в файловой системе. Disabled An app runs with UIAccess integrity even if it does not reside in a secure location in the file system.

Контроль учетных записей пользователей: включить режим утверждения администратором User Account Control: Turn on Admin Approval Mode

Этот параметр политики управляет поведением всех параметров политики контроля учетных записей (UAC) на компьютере. This policy setting controls the behavior of all User Account Control (UAC) policy settings for the computer. Если вы измените этот параметр политики, необходимо перезагрузить компьютер. If you change this policy setting, you must restart your computer.

- Включен (по умолчанию) Режим утверждения администратором включен. Enabled (Default) Admin Approval Mode is enabled. Эта политика должна быть включена, а соответствующие параметры политики UAC также должны быть настроены соответствующим образом, чтобы позволить встроенной учетной записи администратора и всем другим пользователям, которые являются членами группы администраторов, запускаться в режиме утверждения администратором. This policy must be enabled and related UAC policy settings must also be set appropriately to allow the built-in Administrator account and all other users who are members of the Administrators group to run in Admin Approval Mode.

- Отключено Режим утверждения администратором и все связанные параметры политики UAC отключены. Disabled Admin Approval Mode and all related UAC policy settings are disabled. Примечание. Если этот параметр политики отключен, Центр безопасности сообщает о снижении общей безопасности операционной системы. Note: If this policy setting is disabled, the Security Center notifies you that the overall security of the operating system has been reduced.

Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав User Account Control: Switch to the secure desktop when prompting for elevation

Этот параметр политики управляет отображением запроса на повышение прав на рабочем столе интерактивного пользователя или защищенного рабочего стола. This policy setting controls whether the elevation request prompt is displayed on the interactive user’s desktop or the secure desktop.

- Включено (по умолчанию) Все запросы на повышение прав перенаправлены на безопасный рабочий стол независимо от параметров политики поведения запросов для администраторов и обычных пользователей. Enabled (Default) All elevation requests go to the secure desktop regardless of prompt behavior policy settings for administrators and standard users.

- Отключено Все запросы на повышение прав перенайдут на рабочий стол интерактивного пользователя. Disabled All elevation requests go to the interactive user’s desktop. Используются параметры политики поведения подсказок для администраторов и обычных пользователей. Prompt behavior policy settings for administrators and standard users are used.

Контроль учетных записей: виртуализация сбоев записи в файл или реестр на основании расположений пользователя User Account Control: Virtualize file and registry write failures to per-user locations

Этот параметр политики определяет, перенаправляются ли ошибки записи приложений в определенные расположения реестра и файловой системы. This policy setting controls whether application write failures are redirected to defined registry and file system locations. Этот параметр политики устраняет приложения, которые работают от администратора и записывают данные приложений во время запуска в %ProgramFiles%, %Windir%, %Windir%\system32 или HKLM\Software. This policy setting mitigates applications that run as administrator and write run-time application data to %ProgramFiles%, %Windir%, %Windir%\system32, or HKLM\Software.

- Включенные (по умолчанию) ошибки записи приложения перенаправляются во время запуска в определенные расположения пользователей для файловой системы и реестра. Enabled (Default) App write failures are redirected at run time to defined user locations for both the file system and registry.

- Отключено Приложения, которые записывают данные в защищенные расположения, не работают. Disabled Apps that write data to protected locations fail.

—>