- Windows update server url

- Почему не устанавливаются обновления Windows

- Что делать если не ставятся обновления Windows

- Сам список серверов обновлений microsoft

- Как клиент Windows Update определяет, какой прокси-сервер использовать для подключения к веб-узлу Windows Update

- Введение

- Дополнительная информация

- Служба автоматического обновления настроена для загрузки и установки обновлений с веб-узла Microsoft Windows Update

- Для доступа к веб-узлу Windows Update используется обозреватель Internet Explorer

- Способ 1. Обозреватель Internet Explorer настроен на автоматическое определение параметров

- Способ 2. Обозреватель Internet Explorer настроен на использование сценария автоматической настройки

- Способ 3. Обозреватель Internet Explorer настроен на использование выбранного пользователем значения прокси-сервера

- Способ 4. Прокси-сервер не указан в настройках обозревателя Internet Explorer

- Способ 5. Прокси-сервер не настроен

- Описание средства автоматического поиска прокси-сервера (WPAD)

- Описание средства Proxycfg.exe

- Прокси-сервер не настраивался

- Прокси-сервер настраивался

- Как настроить прокси-сервер с помощью средства Proxycfg.exe

- Как удалить прокси-сервер с помощью средства Proxycfg.exe

- Поддерживаемые файлы PAC

- Windows Update troubleshooting

- Why am I offered an older update?

- My device is frozen at scan. Why?

- Feature updates are not being offered while other updates are

- Issues related to HTTP/Proxy

- The update is not applicable to your computer

- Issues related to firewall configuration

- Issues arising from configuration of conflicting policies

- Device cannot access update files

- Updates aren’t downloading from the intranet endpoint (WSUS or Configuration Manager)

- You have a bad setup in the environment

- High bandwidth usage on Windows 10 by Windows Update

Windows update server url

Список серверов Обновлений Windows Update

Всем привет сегодня заметка больше для себя, а именно список серверов Обновлений Windows Update. Для чего это может пригодиться, ну например если вы получили ошибку Обновление не найдено при установке WSUS роли, или наоборот по какой то причине хотите их забанить, для экономии трафика, если у вас нет WSUS, так как не все обновления Windows хорошие и особенно в современных ее версиях, думаю нет смысла напоминать про ошибку 80244019, хотя этот список можно продолжать очень долго. Причина не важна, главное чтобы знать, что такое есть и с этим можно как то работать. Ниже я вам покажу методы запрета адресов сервера обновлений microsoft, как универсальный, подходящий для отдельного компьютера, так и для централизованного управления в рамках предприятия.

Почему не устанавливаются обновления Windows

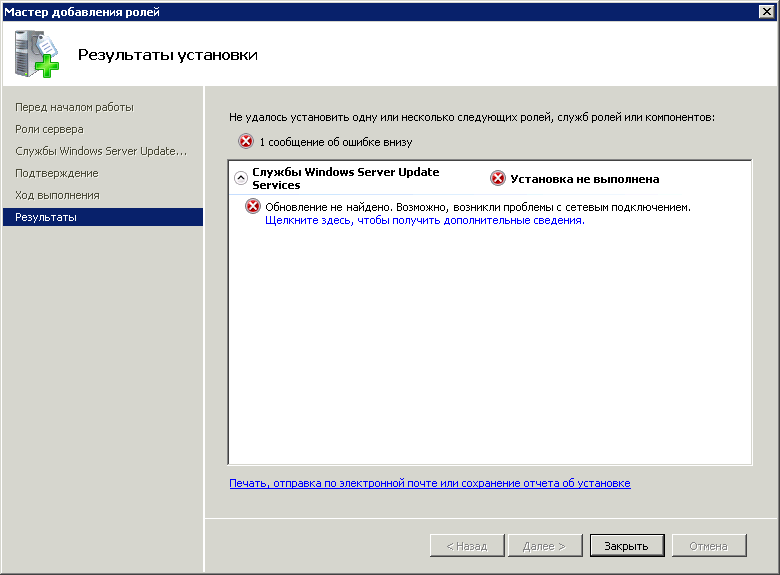

Вот скриншот ошибки если у вас недоступен адрес сервера обновлений microsoft. Как видите ошибка мало информативна. Ее я получаю на сервере несущим роль WSUS, кто не помнит, что это такое, то это локальный центр обновлений для предприятий, для экономии трафика, и вот тут как раз не устанавливаются обновления Windows по причине, не доступности серверов Microsoft.

Список серверов Обновлений Windows Update-01

Что делать если не ставятся обновления Windows

- Первым делом вы должны проверить есть ли у вас интернет, так как его наличие обязательно для большинства людей, если конечно у вас не домен Active Directory и вы их скачиваете с вашего WSUS

- Далее если интернет есть, смотрим код ошибки, так как именно по нему нужно уже искать информацию о решении проблемы (из последних проблем могу привести пример, как решается Ошибка 0x80070422 или Ошибка c1900101), но список можно так же вести очень долго.

- Проверяем у себя на прокси сервере, нет ли запрета до вот таких адресов сервера обновлений microsoft.

Сам список серверов обновлений microsoft

- http://windowsupdate.microsoft.com

- http://*.windowsupdate.microsoft.com

- https://*.windowsupdate.microsoft.com

- http://crl.microsoft.com/pki/crl/products/MicProSecSerCA_2007-12-04.crl

- http://*.update.microsoft.com

- https://*.update.microsoft.com

- http://*.windowsupdate.com

- https://activation.sls.microsoft.com/

- http://download.windowsupdate.com

- http://download.microsoft.com

- http://*.download.windowsupdate.com

- http://wustat.windows.com

- http://ntservicepack.microsoft.com

- https://go.microsoft.com/

- http://go.microsoft.com/

- https://login.live.com

- https://validation.sls.microsoft.com/

- https://activation-v2.sls.microsoft.com/

- https://validation-v2.sls.microsoft.com/

- https://displaycatalog.mp.microsoft.com/

- https://licensing.mp.microsoft.com/

- https://purchase.mp.microsoft.com/

- https://displaycatalog.md.mp.microsoft.com/

- https://licensing.md.mp.microsoft.com/

- https://purchase.md.mp.microsoft.com/

Так что не забываем открывать их на свой прокси или закрывать :). Советую почитать в до гонку Как установить WSUS на Windows Server 2012R2

Как клиент Windows Update определяет, какой прокси-сервер использовать для подключения к веб-узлу Windows Update

Введение

Для поиска доступных обновлений клиентская программа Microsoft Windows Update использует службы WinHTTP (Microsoft Windows HTTP Services). Кроме того, при загрузке этих обновлений клиент Windows Update использует фоновую интеллектуальную службу передачи (Background Intelligent Transfer Service, BITS). Службы WinHTTP и BITS работают независимо от обозревателя Microsoft Internet Explorer. Обе эти службы должны обнаружить прокси-серверы, доступные в существующем окружении. В данной статье описываются различные методы обнаружения доступных прокси-серверов. Кроме того, данная статья рассматривает ситуации, при которых клиент Windows Update использует определенные методы обнаружения прокси-серверов.

Дополнительная информация

Служба автоматического обновления настроена для загрузки и установки обновлений с веб-узла Microsoft Windows Update

Служба автоматического обновления автоматически загружает и устанавливает обновления с веб-узла Windows Update. Служба автоматического обновления не требует вмешательства пользователя, поскольку она работает в контексте локальной системной учетной записи. Служба автоматического обновления не имеет доступа к настройкам прокси-сервера определенного пользователя, которые можно изменить в обозревателе Internet Explorer. Служба автоматического обновления может только обнаружить прокси-сервер, используя один из следующих способов.

Прокси-сервер настраивается вручную с использованием средства Proxycfg.exe. Дополнительные сведения об использовании программы Proxycfg.exe см. в следующей статье базы знаний Майкрософт:

289481 Для работы ServerXMLHTTP, возможно, потребуется запустить программу Proxycfg (эта ссылка может указывать на содержимое полностью или частично на английском языке)

Параметры функции автоматического поиска прокси-сервера (Web Proxy Auto Detect, WPAD) настраиваются в одном из следующих расположений сетевого окружения.

Параметры службы доменных имен (DNS)

Параметры протокола DHCP (Dynamic Host Configuration Protocol)

Дополнительные сведения по этой теме см. в следующей статье базы знаний Майкрософт:

816320 Как настроить автоматическое обнаружение клиентов брандмауэра и веб прокси-сервера в Windows Server 2003 (эта ссылка может указывать на содержимое полностью или частично на английском языке)

Для доступа к веб-узлу Windows Update используется обозреватель Internet Explorer

При использовании обозревателя Internet Explorer для доступа к веб-узлу Windows Update клиентская программа Windows Update обнаруживает прокси-сервер, используя следующие способы в порядке их представления.

Способ 1. Обозреватель Internet Explorer настроен на автоматическое определение параметров

Если в обозревателе Internet Explorer установлен флажок Автоматическое определение параметров, для обнаружения прокси-сервера клиент Windows Update использует средство WPAD. Чтобы проверить настройки параметра Автоматическое определение параметров, выполните следующие действия.

Запустите Internet Explorer.

В меню Сервис выберите команду Свойства обозревателя.

Перейдите на вкладку Подключения.

Для подключения к Интернету через прокси-сервер по локальной сети нажмите кнопку Настройка сети. При подключении к Интернету через прокси-сервер по удаленному или VPN-соединению выберите это соединение, а затем нажмите кнопку Настройка.

Дополнительные сведения по этой теме см. в следующей статье базы знаний Майкрософт:

816320 Как настроить автоматическое обнаружение клиентов брандмауэра и веб прокси-сервера в Windows Server 2003 (эта ссылка может указывать на содержимое полностью или частично на английском языке)

Способ 2. Обозреватель Internet Explorer настроен на использование сценария автоматической настройки

При выполнении следующих условий клиент Windows Update обнаруживает прокси-сервер посредством обработки сценария автоматической настройки.

Обозреватель Internet Explorer не может обнаружить прокси-сервер с помощью способа 1.

В настройках обозревателя Internet Explorer установлен флажок Использовать сценарий автоматической настройки.

Чтобы проверить настройки параметра Использовать сценарий автоматической настройки, выполните следующие действия:

Запустите Internet Explorer.

В меню Сервис выберите команду Свойства обозревателя.

Перейдите на вкладку Подключения.

Для подключения к Интернету через прокси-сервер по локальной сети нажмите кнопку Настройка сети. При подключении к Интернету через прокси-сервер по удаленному или VPN-соединению выберите это соединение, а затем нажмите кнопку Настройка.

Способ 3. Обозреватель Internet Explorer настроен на использование выбранного пользователем значения прокси-сервера

При выполнении следующих условий клиент Windows Update использует для подключения к Интернету прокси-сервер, выбранный пользователем.

Клиент Windows Update не может обнаружить прокси-сервер с помощью автоматического определения или сценария автоматической настройки.

Прокси-сервер задан в настройках обозревателя Internet Explorer.

Чтобы просмотреть значение прокси-сервера, выбранного пользователем, выполните следующие действия.

Запустите Internet Explorer.

В меню Сервис выберите команду Свойства обозревателя.

Перейдите на вкладку Подключения.

Для подключения к Интернету через прокси-сервер по локальной сети нажмите кнопку Настройка сети. При подключении к Интернету через прокси-сервер по удаленному или VPN-соединению выберите это соединение, а затем нажмите кнопку Настройка.

Запомните значение, указанное в поле Адрес группы Прокси-сервер.

Способ 4. Прокси-сервер не указан в настройках обозревателя Internet Explorer

Если в настройках обозревателя Internet Explorer не указан прокси-сервер, клиент Windows Update использует прокси-сервер, настроенный с помощью программы Proxycfg.exe. Дополнительные сведения об использовании программы Proxycfg.exe см. в следующей статье базы знаний Майкрософт:

289481 Для работы ServerXMLHTTP, возможно, потребуется запустить программу Proxycfg (эта ссылка может указывать на содержимое полностью или частично на английском языке)

Способ 5. Прокси-сервер не настроен

При выполнении следующих условий клиент Windows Update пытается подключиться к веб-узлу Windows Update непосредственно.

Прокси-сервер не настраивался с помощью средства Proxycfg.exe.

Прокси-сервер не настраивался вручную в настройках обозревателя Internet Explorer.

В данном случае, если для подключения к Интернету требуется прокси-сервер, клиенту Windows Update не удается успешно подключиться к веб-узлу Windows Update.

Описание средства автоматического поиска прокси-сервера (WPAD)

Средство WPAD позволяет службам обнаружить доступный прокси-сервер с помощью запроса DHCP либо с помощью обнаружения определенной записи DNS. Дополнительные сведения о преимуществах и недостатках использования DNS вместо DHCP для WPAD см. в следующей статье базы знаний Майкрософт:

816320 Как настроить автоматическое обнаружение клиентов брандмауэра и веб прокси-сервера в Windows Server 2003 (эта ссылка может указывать на содержимое полностью или частично на английском языке)

Описание средства Proxycfg.exe

Средство Proxycfg.exe настраивает WinHTTP на использование определенного прокси-сервера посредством изменения следующей записи регистра:

HKEY_LOCAL_MACHINE\ SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Connections\WinHttpSettingsСредство Proxycfg.exe полезно в том случае, когда применение WPAD невозможно. Кроме того, это средство можно использовать для обнаружения и устранения проблем с обнаружением прокси-сервера в сети. В подобной ситуации это средство можно использовать для подтверждения того, что проблема возникла из-за невозможности обнаружения прокси-сервера с помощью других способов, например, WPAD. Дополнительные сведения по этой теме см. в следующей статье базы знаний Майкрософт:

298481 Для работы ServerXMLHTTP, возможно, потребуется запустить программу Proxycfg (эта ссылка может указывать на содержимое полностью или частично на английском языке)

Для просмотра параметров командной строки, поддерживаемой средством Proxycfg.exe, введите proxycfg.exe /? в командной строке и нажмите кнопку ВВОД. При запуске команды proxycfg.exe без использования параметров командной строки отображаются текущие настройки. В данной ситуации получаемые результаты будут иметь следующий вид.

Прокси-сервер не настраивался

Прокси-сервер настраивался

Как настроить прокси-сервер с помощью средства Proxycfg.exe

Чтобы использовать программу Proxycfg.exe для настройки прокси-сервера, выполните следующие действия.

Выберите в меню Пуск пункт Выполнить, введите команду cmd и нажмите кнопку ОК.

В командной строке введите proxycfg -p имя_прокси-сервера: номер_порта и нажмите клавишу ВВОД. В командной строке, замените имя_прокси-сервера полным доменным именем прокси-сервера. Замените номер_порта номером порта, для которого настраивается прокси-сервер. Например, замените имя_прокси-сервера на прокси. имя_домена. имя_домена. com и замените номер_порта на 80.

В случае успешной настройки прокси-сервера отображаются следующие результаты:

Как удалить прокси-сервер с помощью средства Proxycfg.exe

Чтобы использовать программу Proxycfg.exe для удаления прокси-сервера и настройки «прямого доступа» к Интернету, выполните следующие действия.

Выберите в меню Пуск пункт Выполнить, введите команду cmd и нажмите кнопку ОК.

В командной строке введите proxycfg -D и нажмите клавишу ВВОД.

Примечание. При выполнении одного из следующих условий прокси-сервер не отображается в результатах выполнения команды proxycfg.exe.

Прокси-сервер настроен вручную в настройках обозревателя Internet Explorer.

Прокси-сервер настроен с использованием сценария конфигурации.

Команда proxycfg.exe используется только для ручной настройки прокси-сервера, используемого WinHTTP. При использовании WPAD или обозревателя Internet Explorer для указания прокси-сервера результаты команды proxycfg.exe должны отражать значение параметра Прямой доступ (без прокси-сервера).

Поддерживаемые файлы PAC

Дополнительные сведения о поддерживаемых типах файлов PAC см. на следующей странице веб-узла корпорации Майкрософт:

Windows Update troubleshooting

If you run into problems when using Windows Update, start with the following steps:

Run the built-in Windows Update troubleshooter to fix common issues. Navigate to Settings > Update & Security > Troubleshoot > Windows Update.

Install the most recent Servicing Stack Update (SSU) that matches your version of Windows from the Microsoft Update Catalog. See Servicing stack updates for more details on servicing stack updates.

Make sure that you install the latest Windows updates, cumulative updates, and rollup updates. To verify the update status, refer to the appropriate update history for your system:

Advanced users can also refer to the log generated by Windows Update for further investigation.

You might encounter the following scenarios when using Windows Update.

Why am I offered an older update?

The update that is offered to a device depends on several factors. The following are some of the most common attributes:

- OS Build

- OS Branch

- OS Locale

- OS Architecture

- Device update management configuration

If the update you’re offered isn’t the most current available, it might be because your device is being managed by a WSUS server, and you’re being offered the updates available on that server. It’s also possible, if your device is part of a deployment group, that your admin is intentionally slowing the rollout of updates. Since the deployment is slow and measured to begin with, all devices will not receive the update on the same day.

My device is frozen at scan. Why?

The Settings UI communicates with the Update Orchestrator service that in turn communicates with to Windows Update service. If these services stop unexpectedly, then you might see this behavior. In such cases, follow these steps:

Close the Settings app and reopen it.

Start Services.msc and check if the following services are running:

- Update State Orchestrator

- Windows Update

Feature updates are not being offered while other updates are

Devices running Windows 10, version 1709 through Windows 10, version 1803 that are configured to update from Windows Update (including Windows Update for Business) are able to install servicing and definition updates but are never offered feature updates.

Checking the WindowsUpdate.log reveals the following error:

The 0x80070426 error code translates to:

Microsoft Account Sign In Assistant (MSA or wlidsvc) is the service in question. The DCAT Flighting service (ServiceId: 855E8A7C-ECB4-4CA3-B045-1DFA50104289) relies on MSA to get the global device ID for the device. Without the MSA service running, the global device ID won’t be generated and sent by the client and the search for feature updates never completes successfully.

To resolve this issue, reset the MSA service to the default StartType of «manual.»

Issues related to HTTP/Proxy

Windows Update uses WinHttp with Partial Range requests (RFC 7233) to download updates and applications from Windows Update servers or on-premises WSUS servers. Therefore proxy servers on the network must support HTTP RANGE requests. If a proxy was configured in Internet Explorer (User level) but not in WinHTTP (System level), connections to Windows Update will fail.

To fix this issue, configure a proxy in WinHTTP by using the following netsh command:

You can also import the proxy settings from Internet Explorer by using the following command: netsh winhttp import proxy source=ie

If downloads through a proxy server fail with a 0x80d05001 DO_E_HTTP_BLOCKSIZE_MISMATCH error, or if you notice high CPU usage while updates are downloading, check the proxy configuration to permit HTTP RANGE requests to run.

You might choose to apply a rule to permit HTTP RANGE requests for the following URLs:

*.download.windowsupdate.com

*.dl.delivery.mp.microsoft.com *.delivery.mp.microsoft.com

If you can’t allow RANGE requests, you’ll be downloading more content than needed in updates (as delta patching will not work).

The update is not applicable to your computer

The most common reasons for this error are described in the following table:

| Cause | Explanation | Resolution |

|---|---|---|

| Update is superseded | As updates for a component are released, the updated component will supersede an older component that is already on the system. When this occurs, the previous update is marked as superseded. If the update that you’re trying to install already has a newer version of the payload on your system, you might receive this error message. | Check that the package that you are installing contains newer versions of the binaries. Or, check that the package is superseded by another new package. |

| Update is already installed | If the update that you’re trying to install was previously installed, for example, by another update that carried the same payload, you may encounter this error message. | Verify that the package that you are trying to install was not previously installed. |

| Wrong update for architecture | Updates are published by CPU architecture. If the update that you’re trying to install does not match the architecture for your CPU, you may encounter this error message. | Verify that the package that you’re trying to install matches the Windows version that you are using. The Windows version information can be found in the «Applies To» section of the article for each update. For example, Windows Server 2012-only updates cannot be installed on Windows Server 2012 R2-based computers. Also, verify that the package that you are installing matches the processor architecture of the Windows version that you are using. For example, an x86-based update cannot be installed on x64-based installations of Windows. |

| Missing prerequisite update | Some updates require a prerequisite update before they can be applied to a system. If you are missing a prerequisite update, you may encounter this error message. For example, KB 2919355 must be installed on Windows 8.1 and Windows Server 2012 R2 computers before many of the updates that were released after April 2014 can be installed. | Check the related articles about the package in the Microsoft Knowledge Base (KB) to make sure that you have the prerequisite updates installed. For example, if you encounter the error message on Windows 8.1 or Windows Server 2012 R2, you may have to install the April 2014 update 2919355 as a prerequisite and one or more pre-requisite servicing updates (KB 2919442 and KB 3173424). To determine if these prerequisite updates are installed, run the following PowerShell command: get-hotfix KB3173424,KB2919355, KB2919442 . If the updates are installed, the command will return the installed date in the InstalledOn section of the output. |

Issues related to firewall configuration

Error that you might see in Windows Update logs:

Go to Services.msc and ensure that Windows Firewall Service is enabled. Stopping the service associated with Windows Firewall with Advanced Security is not supported by Microsoft. For more information, see I need to disable Windows Firewall.

Issues arising from configuration of conflicting policies

Windows Update provides a wide range configuration policy to control the behavior of the Windows Update service in a managed environment. While these policies let you configure the settings at a granular level, misconfiguration or setting conflicting policies may lead to unexpected behaviors.

Device cannot access update files

Ensure that devices can reach necessary Windows Update endpoints through the firewall. For example, for Windows 10, version 2004, the following protocols must be able to reach these respective endpoints:

| Protocol | Endpoint URL |

|---|---|

| TLS 1.2 | *.prod.do.dsp.mp.microsoft.com |

| HTTP | emdl.ws.microsoft.com |

| HTTP | *.dl.delivery.mp.microsoft.com |

| HTTP | *.windowsupdate.com |

| HTTPS | *.delivery.mp.microsoft.com |

| TLS 1.2 | *.update.microsoft.com |

| TLS 1.2 | tsfe.trafficshaping.dsp.mp.microsoft.com |

Be sure not to use HTTPS for those endpoints that specify HTTP, and vice versa. The connection will fail.

The specific endpoints can vary between Windows 10 versions. See, for example, Windows 10 2004 Enterprise connection endpoints. Similar articles for other Windows 10 versions are available in the table of contents nearby.

Updates aren’t downloading from the intranet endpoint (WSUS or Configuration Manager)

Windows 10 devices can receive updates from a variety of sources, including Windows Update online, a Windows Server Update Services server, and others. To determine the source of Windows Updates currently being used on a device, follow these steps:

- Start Windows PowerShell as an administrator.

- Run $MUSM = New-Object -ComObject «Microsoft.Update.ServiceManager».

- Run $MUSM.Services.

Check the output for the Name and OffersWindowsUPdates parameters, which you can interpret according to this table.

| Output | Meaning |

|---|---|

| — Name: Microsoft Update -OffersWindowsUpdates: True | — The update source is Microsoft Update, which means that updates for other Microsoft products besides the operating system could also be delivered. — Indicates that the client is configured to receive updates for all Microsoft Products (Office, etc.) |

| — Name: DCat Flighting Prod — OffersWindowsUpdates: True | — Starting with Windows 10 1709, feature updates are always delivered through the DCAT service. — Indicates that the client is configured to receive feature updates from Windows Update. |

| — Name: Windows Store (DCat Prod) — OffersWindowsUpdates: False | -The update source is Insider Updates for Store Apps. — Indicates that the client will not receive or is not configured to receive these updates. |

| — Name: Windows Server Update Service — OffersWindowsUpdates: True | — The source is a Windows Server Updates Services server. — The client is configured to receive updates from WSUS. |

| — Name: Windows Update — OffersWindowsUpdates: True | — The source is Windows Update. — The client is configured to receive updates from Windows Update Online. |

You have a bad setup in the environment

In this example, per the Group Policy set through registry, the system is configured to use WSUS to download updates (note the second line):

From Windows Update logs:

In the above log snippet, we see that the Criteria = «IsHidden = 0 AND DeploymentAction=*» . «*» means there is nothing specified from the server. So, the scan happens but there is no direction to download or install to the agent. So it just scans the update and provides the results.

As shown in the following logs, automatic update runs the scan and finds no update approved for it. So it reports there are no updates to install or download. This is due to an incorrect configuration. The WSUS side should approve the updates for Windows Update so that it fetches the updates and installs them at the specified time according to the policy. Since this scenario doesn’t include Configuration Manager, there’s no way to install unapproved updates. You’re expecting the operational insight agent to do the scan and automatically trigger the download and installation but that won’t happen with this configuration.

High bandwidth usage on Windows 10 by Windows Update

Users might see that Windows 10 is consuming all the bandwidth in the different offices under the system context. This behavior is by design. Components that might consume bandwidth expand beyond Windows Update components.

The following group policies can help mitigate this situation:

Other components that connect to the internet: