- run.exe — что это за процесс?

- Разбираемся

- Как узнать подробную информацию об run.exe?

- Процесса в диспетчере нет — что делать?

- Что дальше делать?

- Заключение

- Virus.Win32.Porex.b

- Вирус в windows\rss\csrss

- exe file made with pyinstaller being reported as a virus threat by windows defender

- 1 Answer 1

- METHOD 1

- METHOD 2

- METHOD 3 — Use another method to freeze your code

- Признаки присутствия на компьютере вредоносных программ

- Автозапуск

run.exe — что это за процесс?

Разбираемся

run.exe — непонятный процесс, может нагружать ПК после включения. Есть два варианта — вирус или процесс от установленной программы. Название достаточно распространено, может относится не к определенной программе, а к нескольким.

Например относится к ПО Денвер — локальное создание/отладка сайтов на ПК. В этом случае запускается из этой папки:

Продвинутые юзеры могут самостоятельно проанализировать run.exe при помощи утилиты Майкрософт — Process Explorer (мониторинг процессов).

Другой вариант — относится к игре Project Powder, запускается отсюда:

C:\program files\outspark\project powder\

Нет смысла дальше перечислять — может относится и к другим программам, играм, утилитам, профессиональному софту.

Как узнать подробную информацию об run.exe?

Необходимо проанализировать диспетчер задач — узнать откуда запускается, из какой папки.

- Откройте диспетчер — правый клик по панели задач > выберите соответствующий пункт.

- Найдите run.exe, в колонке Полный путь/Command Line — будет адрес папки запуска. Пример:

Узнайте откуда запускается. Нажмите правой кнопкой — выберите пункт Открыть расположение файла. Пример:

Откроется папка. В верхней части — путь, в конце которого — название. Название может подсказать к какому софту имеет отношение, также обратите внимание на наличие других файлов в каталоге. Пример где смотреть название:

Чтобы точно узнать — нажмите один раз по области, выделенной выше на скриншоте > в конце строки, после знака \ будет название папки.

Процесса в диспетчере нет — что делать?

Возможно работал, потом — исчез. Тогда нужно попробовать найти вручную. Однако учтите — при большом количестве установленном софте вы можете найти несколько run.exe.

ВАЖНО!! Проверьте — включено ли отображение скрытых файлов/расширений (Панель управления > Параметры проводника/папок).

- Зажимаете Win + E.

- Кликаете Этот компьютер/Мой компьютер.

- В правом верхнем углу — текстовое поле, укажите run.exe.

- Дождитесь окончания поиска.

- Проанализируйте результаты.

Что дальше делать?

В любом случае, проверить файл на вирусы — обязательно. Можно установить антивирус, специальные утилиты. Но рекомендую воспользоваться сервисом ВирусТотал.

- Переходим на ВирусТотал.

- Нажимаем Choose file:

| Утилита | Описание |

|---|---|

| Dr.Web CureIt! | Лучшая утилита для поиска и удаления серьезных вирусов — трояны, руткиты, черви, майнеры. Обязательно использовать. |

| AdwCleaner | Поиск рекламных вирусов, шпионского ПО, удаляет нечисть из браузеров, находит левые расширения. Годная утилита, имеет репутацию лучшей. Скорость работы — высокая. |

| HitmanPro | Похожа на предыдущую, однако использует более тщательную проверку. Может находить угрозу в куки-файлах. Работает быстро. |

Заключение

Мы разобрались с процессом run.exe — можно сделать вывод:

- Процесс может относится к разному ПО.

- Поэтому спокойно может быть вирус, маскирующийся под процесс безопасного приложения.

- Нужно выяснить папку запуска run.exe.

- Проверить файл на ВирусТотале.

- Проверить ПК антивирусными утилитами.

- При необходимости — принудительно удалить папку с процессом (в случае проблем с удалением — используйте Unlocker).

Надеюсь предоставленная информация помогла. Держитесь. Удачи.

Virus.Win32.Porex.b

Компьютерный вирус. Является РЕ ЕXE-файлом. Инфицирует EXE-файлы без повреждения их работоспособности с добавлением вредоносного тела.

Вирус имеет размер 36 КБ. Написан на языке C++.

При запуске зараженного файла:

1. вирус создает скрытый файл с таким же именем, присваивая ему расширение RNT и сохраняет туда свое тело. Запускает созданный файл на выполнение (см. пункт 2). В случае неудачи (например, если файл не был создан) производится инсталляция вируса в систему и запуск его фоновой работы.

2. В ходе выполнения RNT-файла вирус лечит и запускает исходный зараженный файл, после его выполнения — вновь инфицирует. После этого производится инсталляция вируса в систему и запуск его фоновой работы.

При выполнении тела вируса, он копирует себя в корневой каталог Windows с именем poserv.exe:

Для автоматического запуска при загрузке ОС, вирус определяет тип операционной системы. Если это Windows NT/2000/XP, то файл poserv.exe регистрируется как служба с именем «PO system service» и автоматическим запуском при каждой загрузке системы. Если тип операционной системы Windows 95/98, то файл poserv.exe регистрируется в ключе автозапуска системного реестра:

В ходе фоновой работы вирус следит за появлением окон, в заголовке которых содержатся следующие строки:

Если такие строки найдены, вирус сохраняет нажатия клавиш на клавиатуре и каждые 5 минут записывает их в следующий файл:

Вирус пытается удалить службу с именем «BlackICE» и процессы, содержащие в именах следующие строки:

Каждые 4 дня вирус отсылает электронное письмо своему «хозяину». В теле письма содержится следующая информация: имя компьютера, имя текущего пользователя, тип процессора, тип и версия ОС, установленный ServicePack и сохраненные нажатия клавиш из файла %WinDir%\logger.bin.

К письму прикрепляются данные из программы ICQ в том случае, если они присутствуют на компьютере. Это сжатые файлы с расширением dat из каталога %Program files%\ICQ\2002a или каталога, указанного в одном из следующих ключей системного реестра:

Для определения времени последней отсылки письма используется ключ реестра:

Максимальный размер отправляемого письма — 2,5 МБ.

Поиск и инфицирование файлов происходит на протяжении всего срока фоновой работы вируса. Вирус находит файлы с расширениями EXE и DOC. При этом EXE-файлы заражаются. При обнаружении DOC-файла в том же каталоге создаётся файл с тем же именем и расширением EXE, куда записывается тело вируса, изменённое так, что файлу соответствует значок такой же, как и у документов MS Word 2000. Если такой файл уже существовал, он не изменяется.

При поиске файлов просматриваются все диски компьютера, начиная с последнего доступного для записи (напр. Z:, Y:, X: :C:) до диска C: включительно. Для каждого диска просматривается дерево каталогов до 12 уровня и в каждом каталоге ищутся файлы с расширениями DOC и EXE, размером между 10 КБ и 2 МБ включительно.

Поиск очередного файла для инфицирования осуществляется примерно через каждые 0,666 секунды.

При инфицировании EXE-файла вирус записывает своё тело (вместе со всеми заголовками) в начало файла. При этом тело вируса изменяется так, что полученному файлу соответствует тот же значок, что и оригинальному.

Не заражаются файлы при выполнении одного из условий:

* файл расположен в корневом каталоге Windows («%WinDir%»);

* размер файла делится на 100 без остатка;

* файл расположен в корневом каталоге;

* длина имени файла (без пути и расширения) меньше 3-х символов;

* файл создан менее часа назад;

* флаги в заголовке *.exe файла указывают, что это *.dll или системный файл. (2 байта со смещением 12h от начала PE заголовка (без сигнатуры ‘PE’,0,0) имеют одно из значений 1000h или 2000h);

* файл уже заражён этим вирусом (определяется по наличию сигнатуры ‘MZ’ на смещении в 36КБ от начала файла).

Вирус в windows\rss\csrss

Вложения

| CollectionLog-2018.10.03-13.35.zip (83.2 Кб, 4 просмотров) |

Вирус csrss и биткоинмайнер

Проблема такова,на моём компьютере есть вирус сsrss который грузит систему.В диспетчере задач их.

Csrss/Search Protect

Недавно подхватил вредоносную программу Search Protect. У меня есть подозрение, что процесс.

csrss.exe грузит процессор

при каждом включении ноута появляется процесс csrss.exe (кроме него еще 2 таких же «нормальных»).

Процесс csrss.exe загружает память под 10 МБ!

В общем такая проблема. Появилась относительно недавно. Игры стали лагать. Например в игре League.

Внимание! Рекомендации написаны специально для этого пользователя. Если рекомендации написаны не для вас, не используйте их — это может повредить вашей системе.

Если у вас похожая проблема — создайте тему в разделе Лечение компьютерных вирусов и выполните Правила запроса о помощи.

______________________________________________________

После перезагрузки, выполните такой скрипт:

Файл quarantine.zip из папки с распакованной утилитой AVZ отправьте с помощью формы вверху этой темы или с помощью этой формы.

«Пофиксите» в HijackThis (некоторые строки могут отсутствовать):

Скачайте Farbar Recovery Scan Tool и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

exe file made with pyinstaller being reported as a virus threat by windows defender

I’m trying to create an exe using pyinstaller for a school project but, windows defender seems to report a virus threat and blocks the file. I want to send this exe to some other people but i wouldn’t be able to do that unless I fix this. So these are my queries- Why does the exe file get reported as a virus? A quick scan on virus total says that 16 engines detect this file as a Trojan. Also, is there any way to prevent windows defender or any other antivirus from alerting users of a virus threat , I mean, is there any way to make my file look safe to antiviruses in case it was just a false threat? And in case that is not possible, what are the other safe alternatives to pyinstaller? I’m just a beginner so any tips would be really appreciated. Thanks.

EDIT: as requested by @Pro Chess, ive included my script.

Ive used the socket package to run a server on my local network.

1 Answer 1

METHOD 1

A possible solution for this would be to encrypt your code. There are several ways of encrypting your code. But the easiest one is to use base64 or basically converting text-to-binary encoding. and you need to make sure that there is no special character because base64 only have this charachter set. You can check here the base64 table https://en.wikipedia.org/wiki/Base64

This technique is used for hacking and other malicious purposes to avoid anti-virus software detecting it as a malware. This might work for you. Try recompiling it. Let us know if it works.

METHOD 2

If the above method doesn’t work, try out this method. This method uses fernet cryptography . This means that the code is more tightly encrypted makes it even difficult for the anti-virus software to recognize this as a malware than the first method. For this, you need a python module called cryptography https://pypi.org/project/cryptography/

This time the compiled exe was uploaded to https://www.virustotal.com/gui/ and the results were better

METHOD 3 — Use another method to freeze your code

There are many methods to convert your code to an exe . Another most popular way to freeze your code is to use py2exe . Install the module from the pypi website.

- Create a new python file called setup.py in the same directory as your main code file. Then paste following in your setup.py file.

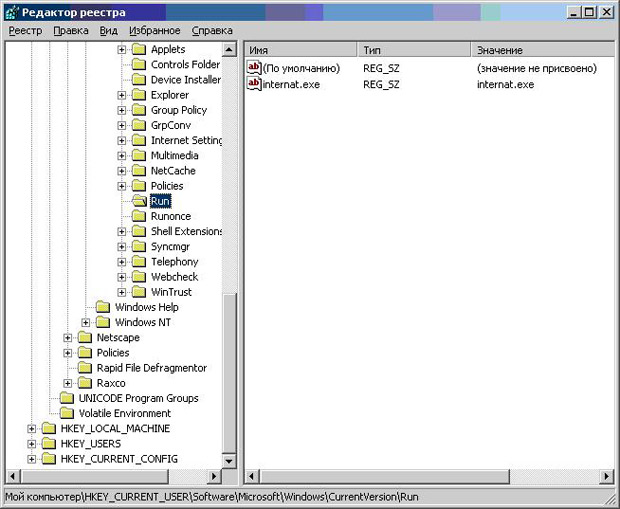

- HKEY_CURRENT_USER — ветка ключей, относящихся к текущему пользователю, часто сокращенно обозначается как HKCU

- HKEY_LOCAL_MACHINE — ветка ключей, относящихся к компьютеру в целом, сокращается до HKLM

- Первая группа находится в ключе HKCU\Software\Microsoft\Windows\CurrentVersion, все ключи, относящиеся к автозагрузке, начинаются с Run. Эти программы запускаются только при входе в систему текущего пользователя. В зависимости от операционной системы это могут быть ключи:

- Run — основной ключ автозапуска

- RunOnce — служебный ключ для программ, которым требуется запуститься только один раз

- RunServices — ключ для запуска служб в Windows 98/Me*

Каждая запись в ключе автозапуска соответствует одной запускаемой программе. Запись состоит из имени записи, типа записи (для параметров автозапуска тип записи — строковый, обозначается как REG_SZ) и значения, которое и является строкой запуска, т. е. включает имя исполняемого файла и параметры командной строки.

Например, представленная на рисунке 3.5 запись «internat.exe» служит для автозапуска одноименной программы internat.exe. Эта программа является системной утилитой Windows, отвечающей за переключение раскладки (языка) клавиатуры.

Кроме программы internat.exe, стандартными для Windows являются следующие строки запуска:

Имя Значение KernelFaultCheck %systemroot%\system32\dumprep 0 -k Synchronization Manager mobsync.exe /logon LoadPowerProfile Rundll32.exe powrprof.dll,LoadCurrentPwrScheme ScanRegistry C:\WINDOWS\scanregw.exe / autorun SystemTray SysTray .Exe TaskMonitor C:\WINDOWS\taskmon.exe CTFMON.EXE C:\WINDOWS\system32\ctfmon.exe В зависимости от настроек Windows и установленных программ ключи автозапуска могут содержать множество различных строк для запуска различных программ. Поэтому все на первый взгляд подозрительные файлы нужно перепроверять — они могут оказаться вполне обычными программами.

Ни в коем случае не следует изменять настройки системного реестра наугад — это может привести к полной неработоспособности компьютера и необходимости переустанавливать операционную систему. Вносить изменения в реестр можно только будучи абсолютно уверенным в своих действиях и полностью осознавая характер и последствия производимых модификаций.

Конфигурационные файлы win.ini и system.ini

Настроить автозапуск программ можно и в системных файлах Windows — system.ini и win.ini. Эти файлы используются (преимущественно, использовались) в Windows 3.x, 9x, Me для хранения системных настроек. В Windows NT, 2000, XP аналогичные настройки перенесены в системный реестр, но старые конфигурационные файлы сохранены в целях обеспечения совместимости со старыми же программами.

Конфигурационные файлы win.ini и system.ini разбиты на секции. Название каждой секции заключено в квадратные скобки, например, [boot] или [windows].

В файле win.ini строки запуска программ выглядят так:

Анализируя такие строки можно понять, какие файлы запускаются при старте компьютера.

В файле system.ini есть ровно одна строка, через которую чаще всего запускаются вирусы, расположена в секции [boot]:

Во всех версиях Windows стандартной программной оболочкой является explorer.exe. Если в строке shell= указано что-то отличное от explorer.exe, это с большой вероятностью вредоносная программа. Справедливости ради, нужно отметить, что существуют легальные программы, являющиеся альтернативными программными оболочками Windows. Такие программы могут изменять значение параметра shell в файле system.ini.

В Windows NT, 2000, XP и 2003 параметры стандартной оболочки задаются в реестре, в ключе HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon в параметре Shell. Значение этого параметра также в подавляющем большинстве случаев должно быть Explorer.exe.

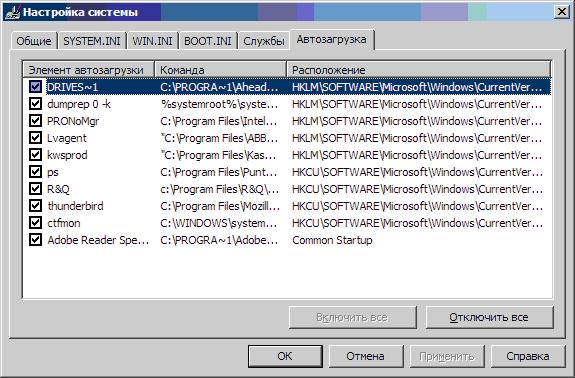

Другие источники

Вместо того, чтобы собирать информацию об автоматически запускаемых приложениях из разных источников, можно воспользоваться системной утилитой msconfig.exe. Эта утилита входит в состав Windows 98, Me, XP и 2003 и предоставляет сводную информацию обо всех источниках объектов автозапуска.

Вид окна утилиты отличается в зависимости от операционной системы. В Windows XP она выглядит так, как изображено на рисунке 3.6.

На закладке Автозагрузка собраны данные о запускаемых программах из реестра и меню Пуск. В колонке Элемент автозагрузки приводится имя записи в реестре или имя ярлыка в меню Пуск. В колонке Команда — строка запуска программы, в колонке Расположение — ключ реестра, в котором расположена соответствующая запись, или Common Startup — для ярлыков меню Пуск.

Данные о настройках файлов system.ini и win.ini расположены на одноименных закладках. Кроме этого имеется закладка Службы, содержащая информацию о запускаемых службах в Windows XP.

Службы — это служебные компоненты Windows или прикладных программ, которые запускаются при старте компьютера, еще до того, как пользователь вошел в систему. Службы отвечают, например, за вывод на печать, за обнаружение новых устройств, за обеспечение сетевого взаимодействия компьютеров и т. п. Но в качестве служб могут регистрироваться и некоторые вредоносные программы.

В то же время, обращаться со службами нужно не менее осторожно, чем с настройками реестра. Отключение важных служб может привести к тому, что компьютер вообще не загрузится.

Open cmd and type python setup.py py2exe

After a while, a folder named dist will be created. It will contain all dependencies for your exe .

Now you can compress this file by zipping it and send it to another person. Another possible solution is to use a compiler like InnoSetup to compile all your exe and the dependencies into a single msi file.

Признаки присутствия на компьютере вредоносных программ

Автозапуск

Отличительным признаком большинства червей и многих троянских программ является изменение параметров системы таким образом, чтобы файл вредоносной программы выполнялся автоматически при каждом запуске компьютера. Поэтому наличие незнакомых файлов в списке файлов автозапуска также является поводом для пристального изучения этих файлов.

Где находится информация об автоматически запускаемых файлах? В множестве разных мест, и поэтому имеет смысл рассмотреть их по отдельности.

Автозагрузка в меню Пуск

Наиболее известный источник файлов автозапуска — это папка Автозагрузка в меню Программы, доступном при нажатии кнопки Пуск. Ярлыки, находящиеся в этой папке соответствуют запускаемым программам. Собственно, имя запускаемого файла можно определить через свойства ярлыка.

Однако в связи с тем, что папка Автозагрузка известна большинству пользователей, вредоносные программы редко используют ее для автозапуска, предпочитая менее заметные способы.

Системный реестр Windows

В последнее время стандартным способом настройки автозапуска для большинства программ является использование специальных ключей реестра Windows.

Системный реестр Windows — это основное хранилище большинства настроек операционной системы и многих приложений. Для доступа к системному реестру используется системная утилита regedit.exe, расположенная в папке операционной системы

Окно утилиты представлено на рисунке 3.5. В левой его части находится дерево ключей реестра, ключи изображены в виде папок. В правой части окна отображаются записи, относящиеся к выбранному ключу. В ключе могут находиться и записи — параметры настройки, и другие ключи — группы параметров настройки.

На верхнем уровне реестр делится на несколько веток (пять или шесть, в зависимости от версии Windows). C точки зрения автозапуска наиболее важны две ветки:

Для настройки автозапуска в реестре Windows предназначено несколько ключей: