- Windows netbios names to ip addresses

- Microsoft TCP/IP Host Name Resolution Order

- Summary

- More Information

- Troubleshooting

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- NetBIOS: что это, как работает и как проверить

- Что такое NetBIOS

- Службы NetBIOS

- Служба имён (NetBIOS-NS)

- Служба рассылки дейтаграмм (NetBIOS-DGM)

- Служба сеанса (NetBIOS-SSN)

- Как соотносится Имя NetBIOS с именем хоста в Интернете

- Имя NetBIOS

- Интернет имя хоста

- Как обнаружить NetBIOS

- nbtstat

- Фильтры Wireshark для выделения NetBIOS трафика

- Файл LMHOSTS

- Эксплуатация NetBIOS

- Invoke-Inveigh

- Responder

- nmbscan

- netbios-share-scanner

- fakenetbios

- nbnspoof

- nbtenum

- nbtool

- nbname

- nbtscan

Windows netbios names to ip addresses

Разрешение имени NetBIOS — это процесс определения IP-адреса по имени NetBIOS.

Имя NetBIOS представляет собой 16-байтовый адрес, используемый для идентификации в сети ресурса NetBIOS. Имя NetBIOS может быть либо уникальным (эксклюзивным), либо групповым (неэксклюзивным). Когда процесс NetBIOS соединяется с конкретным процессом на конкретном компьютере, используется уникальное имя. Когда процесс NetBIOS соединяется с несколькими процессами на нескольких компьютерах, применяется групповое имя.

Примером процесса, использующего имя NetBIOS, является служба доступа к файлам и принтерам сетей Microsoft, работающая на компьютере с Windows XP Professional;. При запуске компьютера эта служба регистрирует уникальное имя NetBIOS, основанное на имени компьютера. Имя NetBIOS этой службы состоит из 15-символьного имени компьютера плюс 16-й символ с кодом 0x20. Если имя компьютера имеет длину меньше 15 символов, оно дополняется до этой длины пробелами.

При использовании имени компьютера для установки соединения с ним для совместного использования файлов служба доступа к файлам и принтерам для сетей Microsoft на указанном файловом сервере будет иметь соответствующее имя NetBIOS. Например, при попытке подключиться к компьютеру с именем CORPSERVER имя NetBIOS, соответствующее службе доступа к файлам и принтерам сетей Microsoft этого компьютера, будет следующим:

CORPSERVER [20]

Заметьте, что имя компьютера дополняется пробелами. Перед тем как будет установлено соединение для совместного использования файлов и принтеров, должно быть создано TCP-соединение. Для создания TCP-соединения необходимо разрешить NetBIOS-имя «CORPSERVER [20]» в IP-адрес.

Процедура, используемая для разрешения имен NetBIOS в IP-адреса, определяется типом узла NetBIOS. В документе RFC 1001 «Protocol Standard for a NetBIOS Service on a TCP/UDP Transport: Concepts and Methods» описаны типы узлов NetBIOS, вот они:

B-узел (broadcast — широковещание)

B-узел использует широковещательные запросы на регистрацию и разрешение имен NetBIOS. B-узел имеет два серьезных недостатка: (1) широковещательные запросы загружают все узлы сети и (2) маршрутизаторы обычно не передают широковещательные пакеты в другие сети, поэтому имена NetBIOS могут разрешаться только в локальной сети.

P-узел (peer-peer — равный с равным)

P-узел использует для разрешения имен NetBIOS сервер имен NetBIOS (NBNS), например WINS-сервер. P-узел не применяет широковещание; вместо этого он напрямую запрашивает сервер имен.

M-узел (mixed — смешанный)

M-узел — это комбинация B-узла и P-узла. По умолчанию M-узел работает в режиме B-узла. Если M-узел не может разрешить имя с помощью широковещательного запроса, он запрашивает сервер NBNS в режиме P-узла.

H-узел (hybrid — гибридный)

H-узел — это комбинация P-узла и B-узла. По умолчанию H-узел работает в режиме P-узла. Если H-узел не может разрешить имя с помощью сервера NBNS, он использует широковещание.

Компьютеры под управлением Windows Server 2003 по умолчанию работают в режиме B-узла и становятся H-узлами, когда на них настраивается WINS-сервер. Эти компьютеры могут также использовать для разрешения имен NetBIOS файл локальной базы данных — Lmhosts. Файл Lmhosts хранится в папке корневая_папка_системы\System32\Drivers\Etc. Дополнительные сведения см. в разделе Файлы базы данных TCP/IP.

Настоятельно рекомендуется указывать на компьютерах Windows IP-адрес WINS-сервера для разрешения удаленных имен NetBIOS. На компьютерах, использующих службу каталогов Active Directory (например, работающих под управлением Windows XP Professional; или Windows Server 2003), необходимо настроить IP-адрес WINS-сервера, если этим компьютерам требуется обмениваться данными с компьютерами под управлением Windows NT, Windows 95, Windows 98, Windows 2000 или Windows Millennium Edition, которые не используют Active Directory.

Дополнительные сведения о WINS см. в разделе Определение службы WINS.

В статье использователись материалы с сайта Microsoft.

Microsoft TCP/IP Host Name Resolution Order

Summary

This article discusses the different methods of host name to IP address resolutions used by Microsoft Windows clients. The sequence of methods is different than the sequence used to resolve NetBIOS names to IP addresses.

More Information

On a network using the TCP/IP protocol, it is necessary to convert names of resources to IP addresses to connect to these resources. Microsoft Windows clients will follow a sequence of methods in attempting to resolve a name to an address, stopping the search when it successfully matches a name to an IP address.

There are two main sequences used in almost all cases: NetBIOS resolution and Host name resolution. Clients connecting to resources on Microsoft servers, typically through Windows File Manager or Network Neighborhood, most often use NetBIOS name resolution.

For additional information, please see the following article in the Microsoft Knowledge Base:

119493 NetBIOS over TCP/IP Name Resolution and WINS

Host name resolution resolves the names of TCP/IP resources that do not connect through the NetBIOS interface. The most common example of this is a Web browser such as Microsoft Internet Explorer. Other examples include Internet applications such as Ping, FTP, and Telnet. Many modern database and mail applications that connect using Winsock, the Microsoft Windows implementation of TCP/IP sockets, also use host name resolution. Examples of these types of applications are Outlook and Exchange.

When troubleshooting name resolution issues, it is important to narrow down whether the application is resolving a NetBIOS name or a host name.

NOTE: In the context of this article, the term «client» does not necessarily refer to a workstation. A Windows NT server will take the role of client when it requires access to resources that require host name resolution.

Host name resolution generally uses the following sequence:

The client checks to see if the name queried is its own.

The client then searches a local Hosts file, a list of IP address and names stored on the local computer.

NOTE: The Hosts file location depends on the operating system:

Windows NT %Systemroot%\System32\Drivers\Etc

Windows 95 \

Windows for Workgroups \

Windows 3.1 \

MS-Client 3.0 \Net

Lan Manager 2.2c Client \Net

Where %Systemroot% is the folder in which Windows NT is installed, is the drive on which the OS is installed, and refers to a boot floppy disk or drive C.

A sample hosts file, Hosts.sam, is installed with the TCP/IP protocol showing the proper format.

Domain Name System (DNS) servers are queried.

If the name is still not resolved, NetBIOS name resolution sequence is used as a backup. This order can be changed by configuring the NetBIOS node type of the client.

The Windows client will try each of these methods until it either successfully resolves the name or exhausts these methods. Windows NT, Windows 95, and Windows for Workgroups clients using Microsoft TCP/IP 3.11b follow this sequence. Lan Manager 2.2c or Microsoft Client 3.0 clients will not use NetBIOS name resolution as a backup.

For additional information, please see the following articles in the Microsoft Knowledge Base:

169141 NetBIOS and hostname resolution for MS-Client and LM 2.2c

When resolving names the client will skip methods for which it is not configured. For example, if there is no hosts file on the system, then it will skip step #2 above and try a query to a DNS server. If no DNS server IP addresses are entered in the client TCP/IP configuration, then the client will skip to the next step in the sequence after DNS.

The method for changing host name resolution order differs among operating systems and versions. These are documented in the Resource Kits for the specific operating systems, as well as in the Microsoft Knowledge Base.

For additional information, please see the following articles in the Microsoft Knowledge Base:

171567 Windows NT 4.0 ServiceProvider Priority Values Not Applied

139270 How to Change Name Resolution Order on Windows 95 and Windows NT

119372 Setting the Name Resolution Search Order for TCP/IP-32

Troubleshooting

Problem: Client is unable to resolve a host name.

If a client cannot resolve a host name, then it is best to verify the Host name resolution sequence listed above that the client should be using. If the name does not exist in any of the resources that the client uses, then you must decide to which resource to add it. If the name exists in one of the resources, such as a DNS server or a Windows Internet Name Service (WINS) server and the client is not resolving the name correctly, focus your attention on troubleshooting that specific resource.

Also, confirm that the client is trying to resolve a host name and not a NetBIOS name. Many applications have multiple methods that they can utilize to resolve names, this is especially true of mail and database applications. The application may be configured to connect to resources using NetBIOS. Depending on the client configuration the client may bypass host name resolution. From there it will be necessary to either change the connection type to TCP/IP sockets or to troubleshoot the problem as a NetBIOS issue.

Problem: Client resolves a name very slowly, or fails to resolve a name and takes a long time to report a failure.

Having DNS servers configured in a client’s TCP/IP configuration, but the server is not available to the client usually causes this. Because the TCP/IP protocol assumes an unreliable network, a client will repeatedly attempt to connect to a DNS server before abandoning the attempted query. The client will then attempt to query a second DNS server if one is configured and take the same time to fail. Only then will the client step through to NetBIOS name resolution as described above.

There are three ways to approach this issue.

If the host name is correctly entered in a host file, it will be resolved before the client attempts to query DNS. This solution works well if DNS servers are temporarily unreachable and there is a small number of host names that need to be resolved . Manually configuring Hosts files for numerous clients may be prohibitive. -or-

If DNS servers are available, but the DNS Server addresses in the clients TCP/IP configuration are incorrect, then correcting these addresses will allow the clients to contact the DNS servers immediately. Even if a DNS server reports that it cannot resolve a name, this will happen much faster than if the client cannot reach a DNS server at all. -or-

If DNS servers are configured on the client, but these servers are permanently unavailable, then remove the IP addresses of the DNS servers from the client configuration. The client will then bypass the DNS lookup without delay. -or-

If records in the DNS database are missing or incorrect, then there will be a delay as DNS servers query other DNS servers before reporting that they cannot resolve the name. This will usually cause a delay of just a few seconds.

For additional information on TCP/IP and name resolution, please see the following white paper available on the Microsoft anonymous ftp server:

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

NetBIOS: что это, как работает и как проверить

У каждого компьютера Windows есть Имя компьютера. Если даже вы его не устанавливали, то значит там записано сгенерированное при установке операционной системы имя.

Это имя компьютера в локальной сети можно использовать как полную альтернативу локальному IP адресу:

- обращаться к совместным ресурсам (сетевые папки и принтеры)

- обращаться к запущенным сетевым службам (веб-сервер, FTP и др.)

При этом не требуется какая-либо настройка DNS или файла hosts, поскольку такое распознавание имён обеспечивается NetBIOS. Мы уже сталкивались с NetBIOS, а точнее с одной из трёх его служб — NBT-NS — в статье «Взлом сетевой аутентификации Windows». Это одна из служб, которая эксплуатировалась для выполнения атаки.

То есть, NetBIOS имеет важное значение для Windows, а также для изучения устройства Windows, анализа сетевой активности Windows и в вопросах безопасности локальных сетей и компьютеров с Windows.

Естественно, в лучших в традициях HackWare.ru, в статье будет только необходимая теория и максимум практики — мы будем «щупать» протокол NetBIOS в Wireshark, встроенной утилите Windows и в специализированных инструментах для аудита безопасности. Но начнём всё-таки с теории.

Что такое NetBIOS

NetBIOS (Network Basic Input/Output System) — протокол для работы в локальных сетях на персональных ЭВМ типа IBM/PC, разработан в виде интерфейса, который не зависит от фирмы-производителя. Был разработан фирмой Sytek Corporation по заказу IBM в 1983 году. Он включает в себя интерфейс сеансового уровня (англ. NetBIOS interface), в качестве транспортных протоколов использует TCP и UDP.

Приложения могут найти через NETBIOS нужные им ресурсы, установить связь и послать или получить информацию. NETBIOS использует для службы имён порт 137, для службы дейтаграмм — порт 138, а для сессий — порт 139. Любая сессия начинается с NETBIOS-запроса, задания IP-адреса и определения TCP-порта удаленного объекта, далее следует обмен NETBIOS-сообщениями, после чего сессия закрывается. Сессия осуществляет обмен информацией между двумя NETBIOS-приложениями. Длина сообщения лежит в пределах от 0 до 131071 байт. Допустимо одновременное установление нескольких сессий между двумя объектами. При организации IP-транспорта через NETBIOS IP-дейтаграмма вкладывается в NETBIOS-пакет. Информационный обмен происходит в этом случае без установления связи между объектами. Имена NETBIOS должны содержать в себе IP-адреса. Так, часть NETBIOS-адреса может иметь вид IP.**.**.**.**, где IP указывает на тип операции (IP через Netbios), а **.**.**.** — IP-адрес. Система NETBIOS имеет собственную систему команд (call, listen, hang up, send, receive, session status, reset, cancel, adapter status, unlink, remote program load) и примитивов для работы с дейтаграммами (send datagram, send broadcast datagram, receive datagram, receive broadcast datagram). Все оконечные узлы NETBIOS делятся на три типа:

- широковещательные («b») узлы;

- узлы точка-точка («p»);

- узлы смешанного типа («m»).

IP-адрес может ассоциироваться с одним из указанных типов. B-узлы устанавливают связь со своим партнёром посредством широковещательных запросов. P- и M-узлы для этой цели используют netbios сервер имён (NBNS) и сервер распределения дейтаграмм (NBDD).

- регистрацию и проверку сетевых имён;

- установление и разрыв соединений;

- связь с подтверждением доставки информации;

- связь без подтверждения доставки информации;

- поддержку управления и мониторинга драйвера и сетевой карты.

Службы NetBIOS

NetBIOS предоставляет три разных службы:

- Служба имён (NetBIOS-NS) для регистрации и разрешения имён.

- Служба рассылки дейтаграмм (NetBIOS-DGM) для связи без установления соединения.

- Служба сеанса (NetBIOS-SSN) для связи с установлением соединения.

(Примечание: SMB, верхний уровень, является службой, которая выполняется поверх службы сеансов и службы дейтаграмм, и её не следует считать необходимой и неотъемлемой частью самого NetBIOS. Теперь она может работать поверх TCP с небольшим уровнем адаптации, который добавляет длину пакета к каждому сообщению SMB; это необходимо, потому что TCP предоставляет только услугу потока байтов без понятия «границы пакета».)

Служба имён (NetBIOS-NS)

Чтобы начать сеансы или распространять дейтаграммы, приложение должно зарегистрировать своё имя NetBIOS, используя службу имён. Имена NetBIOS имеют длину 16 октетов и различаются в зависимости от конкретной реализации. Часто 16-й октет, называемый суффиксом NetBIOS, обозначает тип ресурса и может использоваться для сообщения другим приложениям, какой тип услуг предлагает система. В NBT служба имён работает на UDP-порту 137 (TCP-порт 137 также может применяться, но используется редко).

Примитивы службы имён, предлагаемые NetBIOS:

- Add name — регистрирует имя NetBIOS.

- Add group name — регистрирует NetBIOS-имя группы.

- Delete name — отменяет регистрацию имени NetBIOS или имени группы.

- Find name — поиск имени NetBIOS в сети.

Разрешение имён NetBIOS не поддерживается Microsoft для Интернет-протокола версии 6 (IPv6).

Служба рассылки дейтаграмм (NetBIOS-DGM)

Режим датаграммы без установления соединения; Приложение отвечает за обнаружение и восстановление ошибок. В NBT служба дейтаграмм работает на UDP-порту 138.

Примитивы службы дейтаграмм, предлагаемые NetBIOS:

- Send Datagram — отправить датаграмму на удалённое имя NetBIOS.

- Send Broadcast Datagram — отправить дейтаграмму всем именам NetBIOS в сети.

- Receive Datagram — дождаться прибытия пакета из операции отправки датаграммы.

- Receive Broadcast Datagram — дождаться прибытия пакета из операции отправки широковещательной дейтаграммы.

Служба сеанса (NetBIOS-SSN)

Режим сеанса позволяет двум компьютерам устанавливать соединение, позволяет сообщениям охватывать несколько пакетов и обеспечивает обнаружение и восстановление ошибок. В NBT служба сеанса работает через порт TCP 139.

Примитивы службы сеанса, предлагаемые NetBIOS:

- Call — открывает сеанс для удалённого имени NetBIOS.

- Listen — прослушивание попыток открыть сеанс с именем NetBIOS.

- Hang Up — закрыть сеанс.

- Send — отправляет пакет на компьютер на другом конце сеанса.

- Send No Ack — как Send, но не требует подтверждения.

- Receive — ожидание поступления пакета от отправки на другом конце сеанса.

В исходном протоколе, используемом для реализации сервисов NetworkBIOS в сети PC-Network, для установления сеанса инициирующий компьютер отправляет запрос Open, на который отвечает подтверждение Open. Компьютер, запустивший сеанс, затем отправит пакет запроса сеанса, который запросит либо пакет подтверждения сеанса, либо пакет отклонения сеанса.

В течение установленного сеанса на каждый передаваемый пакет отвечает либо ответ с положительным подтверждением (ACK), либо ответ с отрицательным подтверждением (NAK). NAK предложит повторную передачу данных. Сессии закрываются не инициирующим компьютером, отправляя запрос на закрытие. Компьютер, запустивший сеанс, ответит пакетом закрытия, который запрашивает окончательный пакета закрытия сеанса.

Как соотносится Имя NetBIOS с именем хоста в Интернете

Когда NetBIOS работает в сочетании с интернет-протоколами (например, NBT), каждый компьютер может иметь несколько имён: одно или несколько имён службы имен NetBIOS и одно или несколько имён хостов Интернета.

Имя NetBIOS

Имя NetBIOS состоит из 16 символов ASCII, однако Microsoft ограничивает имя хоста 15 символами и резервирует 16-й символ как суффикс NetBIOS. Этот суффикс описывает тип записи службы или имени, такой как запись узла, основная запись браузера или запись контроллера домена или другие службы. Имя хоста (или короткое имя хоста) указывается при установке/настройке сети Windows, зарегистрированные суффиксы определяются отдельными сервисами, предоставляемыми хостом. Чтобы подключиться к компьютеру под управлением TCP/IP через его имя NetBIOS, имя должно быть преобразовано в сетевой адрес. Сегодня это обычно IP-адрес (преобразование имени NetBIOS в IP-адрес часто выполняется с помощью широковещательной рассылки или сервера WINS — сервера имён NetBIOS). NetBIOS-имя компьютера часто совпадает с именем хоста этого компьютера, хотя оно усекается до 15 символов, но оно также может быть и совершенно другим.

Имена NetBIOS представляют собой последовательность буквенно-цифровых символов. Следующие символы явно недопустимы: \/:*?»<>|. Начиная с Windows 2000, имена NetBIOS также должны соответствовать ограничениям на DNS-имена: они не могут состоять исключительно из цифр и дефиса («-«), а символ точка («.») не могут отображаться в качестве первого или последнего символа. Начиная с Windows 2000, Microsoft не рекомендует включать любые символы точка («.») в имена NetBIOS, так что приложения могут использовать присутствие точки, чтобы отличить доменные имена от имён NetBIOS.

Файл Windows LMHOSTS предоставляет метод разрешения имён NetBIOS, который можно использовать в небольших сетях, в которых не используется сервер WINS. О файле LMHOSTS далее.

Интернет имя хоста

NetBIOS-имя Windows-машины не следует путать с именем хоста компьютера в Интернете (при условии, что компьютер также является хостом Интернета, а не узлом NetBIOS, что не обязательно должно иметь место). Как правило, компьютер, на котором запущены интернет-протоколы (будь то компьютер с Windows или нет), обычно имеет имя хоста (также иногда называемое именем компьютера). Первоначально эти имена хранились в файле hosts и предоставлялись им, но сегодня большинство таких имён являются частью иерархической системы доменных имен (DNS) (смотрите Введение в DNS терминологию, компоненты и концепции).

Обычно имя хоста компьютера Windows основывается на имени NetBIOS плюс первичный DNS-суффикс, которые оба задаются в диалоговом окне «Свойства системы». Также могут существовать суффиксы для конкретного соединения, которые можно просмотреть или изменить на вкладке DNS в Панели управления → Сеть → TCP / IP → Дополнительные свойства. Имена хостов используются такими приложениями, как telnet, ftp, веб-браузеры и т. д. Чтобы подключиться к компьютеру, использующему протокол TCP/IP, используя его имя, имя хоста должно быть преобразовано в IP-адрес, обычно DNS-сервером. (Также возможно работать со многими приложениями на основе TCP/IP, включая три, перечисленные выше, используя только IP-адреса, но это не норма.)

Как обнаружить NetBIOS

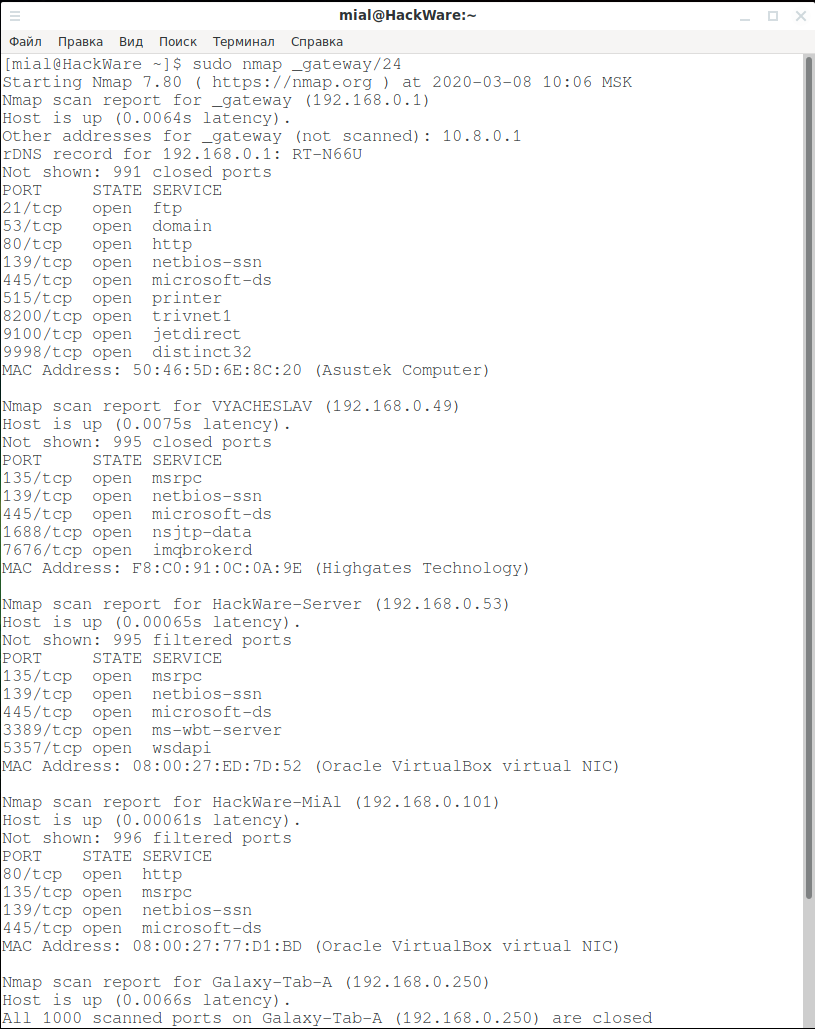

Можно запустить обычное сканирование TCP портов в локальной сети с помощью nmap:

И среди результатов можно обнаружить открытый TCP порт 139:

Если нас интересует только службы NetBIOS, то достаточно искать UDP порты 137 и 138 и TCP порты 137 и 139, воспользуемся Рецептами nmap и составим такую команду:

Плюс такого подхода в том, что сканирование происходит намного быстрее и дополнительно найдены открытые порты UDP.

Можно воспользоваться ещё одним рецептом Nmap для сбора банеров служб, для этого добавим опции -sV —script=banner:

Благодаря последней команде мы дополнительно узнали:

- используемую рабочую группу (WORKGROUP)

- операционную систему для некоторых устройств (Windows 10)

- некоторые открытые порты связаны с Samba smbd 3.X — 4.X

Дополнительно можно воспользоваться скриптами Nmap (NSE) — я нашёл 3 скрипта, которые связаны с NetBIOS:

nbd-info

Отображает информацию о протоколах и блочных устройствах с серверов NBD.

nbstat

Пытается получить имена NetBIOS и MAC-адрес цели.

broadcast-netbios-master-browser

Пытается обнаружить главные браузеры и домены, которыми они управляют.

Для их использования во время сканирования команда примерно следующая:

nbtstat

Программа nbtstat предназначена для отображения статистики протокола NetBIOS и текущих подключений TCP/IP с помощью NBT (NetBIOS через TCP/IP). Программа nbtstat предустановлена в Windows, то есть её не нужно скачивать и устанавливать, но нужно запускать в командной строке. Смотрите «Настройка рабочего окружения PowerShell в Windows и Linux».

Рассмотрим примеры использования nbtstat.

Чтобы по IP адресу узнать имя хоста используйте опцию -A:

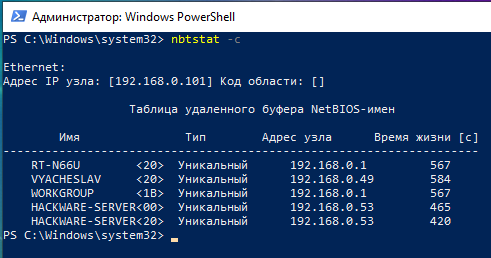

Чтобы просмотреть имена компьютеров и их IP, сохранённые в кэше укажите опцию -c:

Чтобы узнать имя текущего компьютера используйте nbtstat с опцией -n:

Для вывода имён, определённых с помощью рассылки и WINS запустите такую команду:

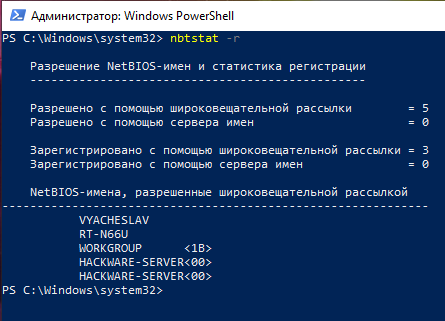

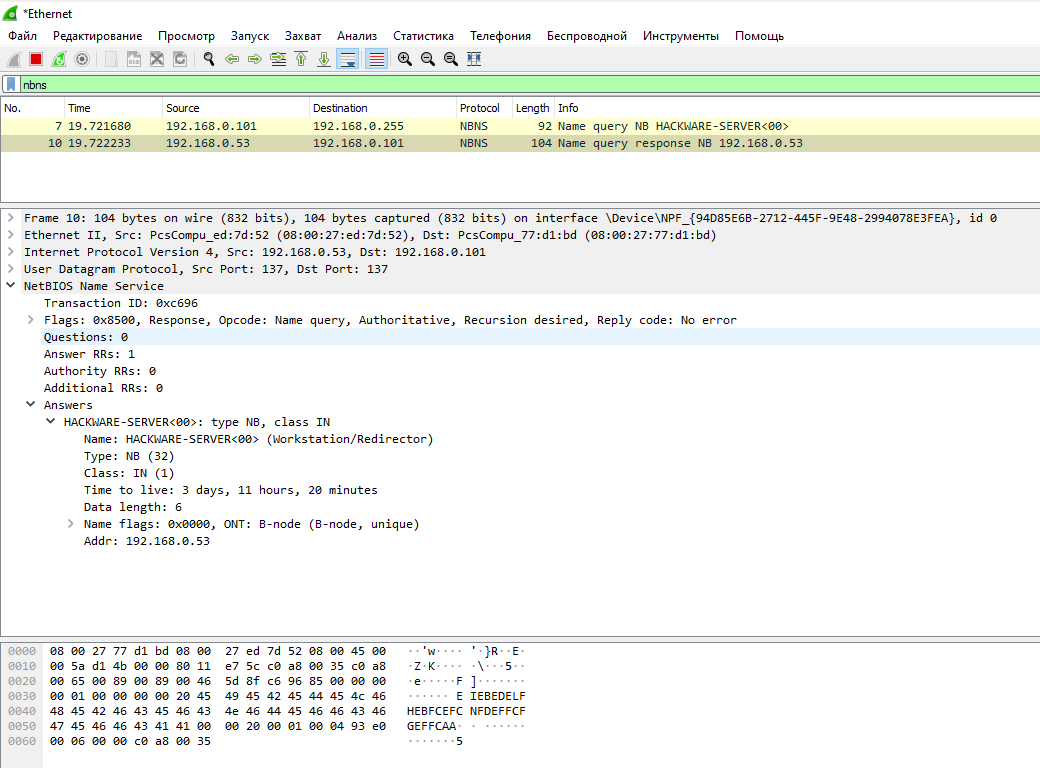

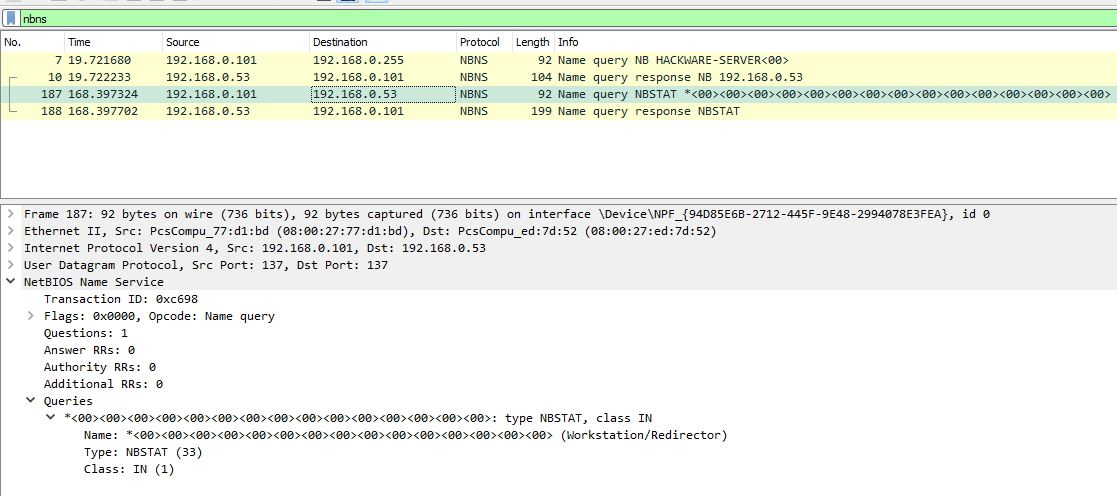

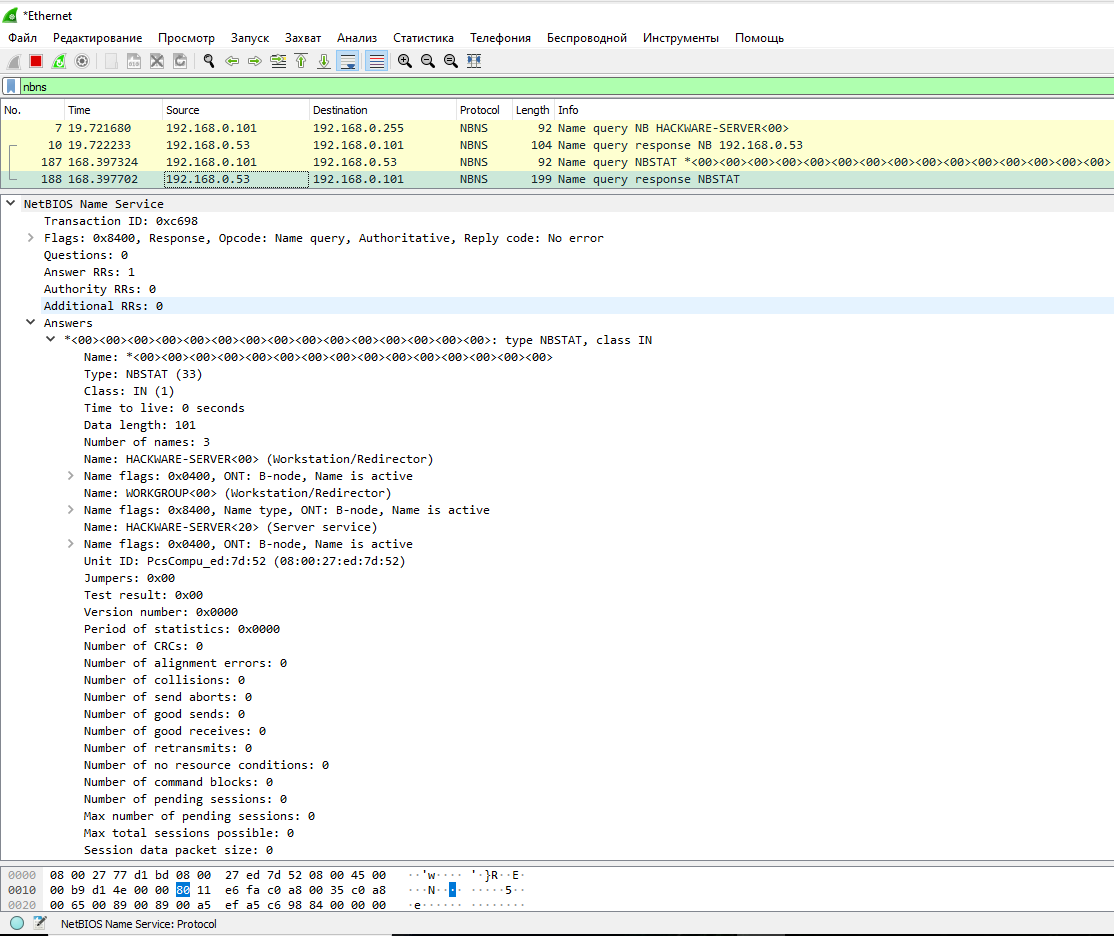

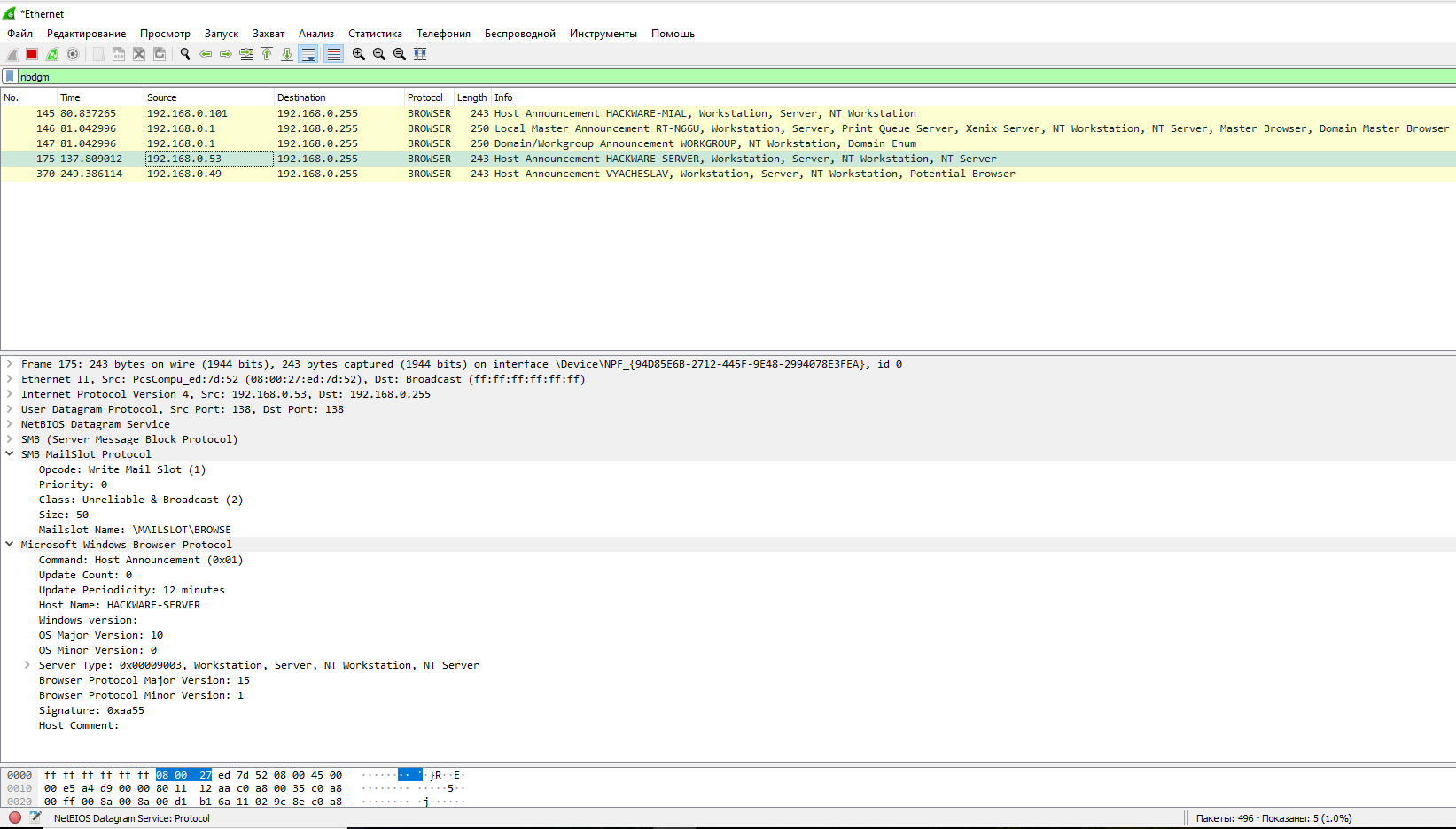

Фильтры Wireshark для выделения NetBIOS трафика

Wireshark поддерживает практически все сетевые протоколы (смотрите «Фильтры Wireshark»), в том числе и протоколы NetBIOS.

Фильтр Wireshark для службы имён (NetBIOS-NS):

Широковещательный запрос, чтобы определить IP адрес по имени компьютера:

Запрос к определённому узлу для получения его имени хоста:

Фильтр Wireshark для службы рассылки дейтаграмм (NetBIOS-DGM):

Фильтр Wireshark для службы сеанса (NetBIOS-SSN):

Для фильтрации всего трафика NetBIOS:

Файл LMHOSTS

Файл LMHOSTS (LAN Manager Hosts) используется для разрешения (преобразования) доменных имён в Windows, когда другие методы, такие как WINS, не работают. Используется совместно с рабочими группами и доменами. Если вы ищете простой, общий механизм для локальной спецификации IP-адресов для определённых имён хостов (имён серверов), используйте файл HOSTS, а не файл LMHOSTS.

Файл, если он существует, читается как файл настроек LMHOSTS. Пример файла (lmhosts.sam) предоставляется. Он содержит документацию для ручной настройки файла.

В Windows NT 4.0, Windows 2000, Windows XP, Vista, 7, 8, 10, Windows Server 2003, Windows Server 2008, Windows Server 2008 R2, Windows Server 2012, Windows Server 2016+ файл находится в %windir%\system32\drivers\etc\, и там же размещён пример файла (lmhosts.sam). Обратите внимание, что %windir% является переменной окружения, указывающей на папку, куда установлена Windows, обычно это C:\Windows.

Синтаксис файла LMHOSTS такой же, как и у HOSTS, то есть:

Эксплуатация NetBIOS

Программа для аудита безопасности NetBIOS можно разделить на 2 группы:

- спуфинг NetBIOS для выполнения атак человек-посередине

- сканирование NetBIOS для сбора информации

Программы для сканирования NetBIOS в большей части заброшены, поскольку практически всю информацию (имя, IP, MAC адрес) можно узнать либо стандартной утилитой Windows, либо сканером Nmap.

Что касается инструментов для спуфинга NetBIOS, то среди них достаточно актуальных программ, обычно включающих в себя спуфинг служб NetBIOS как часть комплексной атаки.

Далее совсем краткий обзор инструментов, поскольку инструменты для сканирования слишком просты, чтобы говорить о них много, а инструменты для спуфинга слишком сложные, чтобы рассматривать их в этой статье — каждый из них заслуживает собственной статьи или даже нескольких инструкций — по различных их функциям.

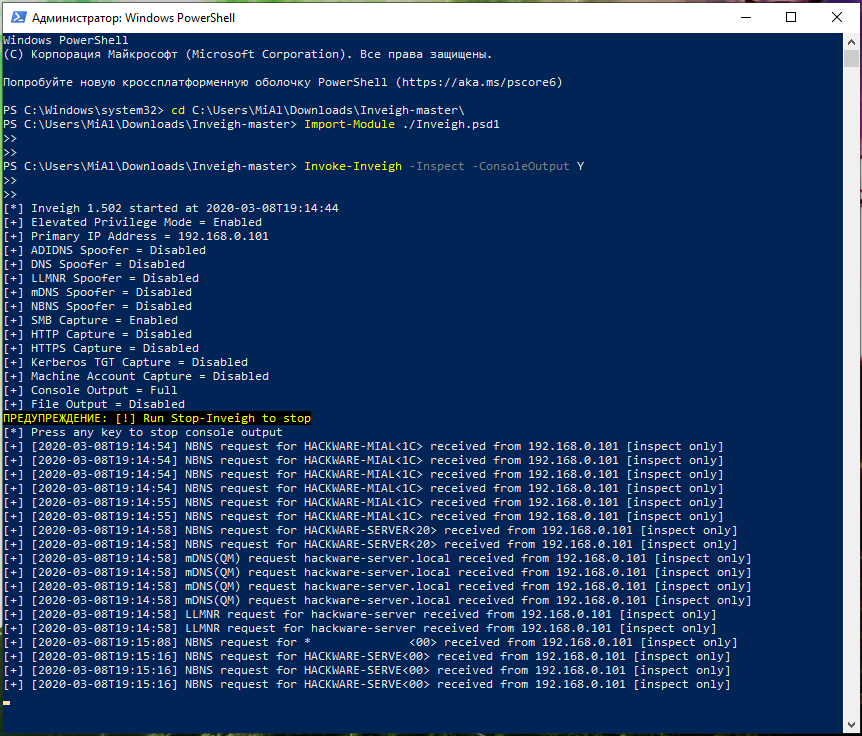

Invoke-Inveigh

Inveigh — это спуфер PowerShell ADIDNS/LLMNR/NBNS/mDNS/DNS и инструмент для атаки «человек посередине», предназначенный для помощи тестировщикам на проникновения/красным тимерам, которые ограничены системой Windows.

Для этой программы готовится перевод документации и статьи на HackWare.ru.

Пример запуска наблюдения без атаки:

Responder

Responder это инструмент для выполнения атаки человек-посередине в отношении методов аутентификации в Windows. Эта программа включает в себя травитель LLMNR, NBT-NS и MDNS благодаря которому перенаправляется трафик с запросами и хешами аутентификации. Также в программу встроены жульнические серверы аутентификации HTTP/SMB/MSSQL/FTP/LDAP, которые поддерживают такие методы аутентификации как NTLMv1/NTLMv2/LMv2, Extended Security NTLMSSP и базовую HTTP аутентификацию, для которых Responder выполняет роль ретранслятора.

Подробная инструкция по использованию Responder «Взлом сетевой аутентификации Windows».

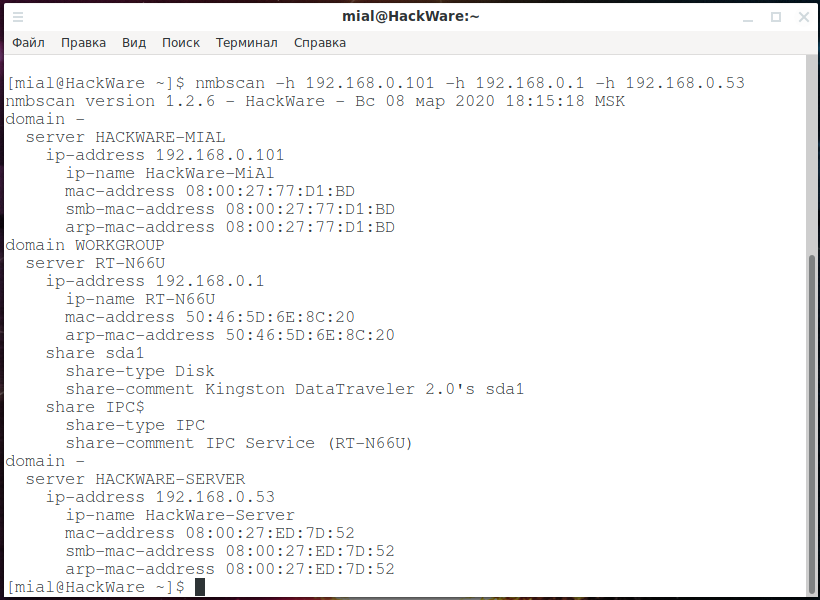

nmbscan

nmbscan сканирует сетевые папки SMB/NetBIOS, используя протоколы NMB/SMB/NetBIOS. Это полезно для получения информации о локальной сети для таких целей, как аудит безопасности.

Он может получать такую информацию, как имя хоста NMB/SMB/NetBIOS/Windows, IP-адрес, имя хоста IP, MAC-адрес Ethernet, имя пользователя Windows, имя домена NMB/SMB/NetBIOS/Windows и главный браузер.

Он может обнаружить все узлы NMB/SMB/NetBIOS/Windows в локальной сети, используя списки узлов, поддерживаемые основными браузерами.

Домашняя страница: http://archive.fo/uN8WJ (оригинальный сайт больше недоступен)

Имеется в репозиториях BlackArch:

Для сканирования подсети (очень медленно):

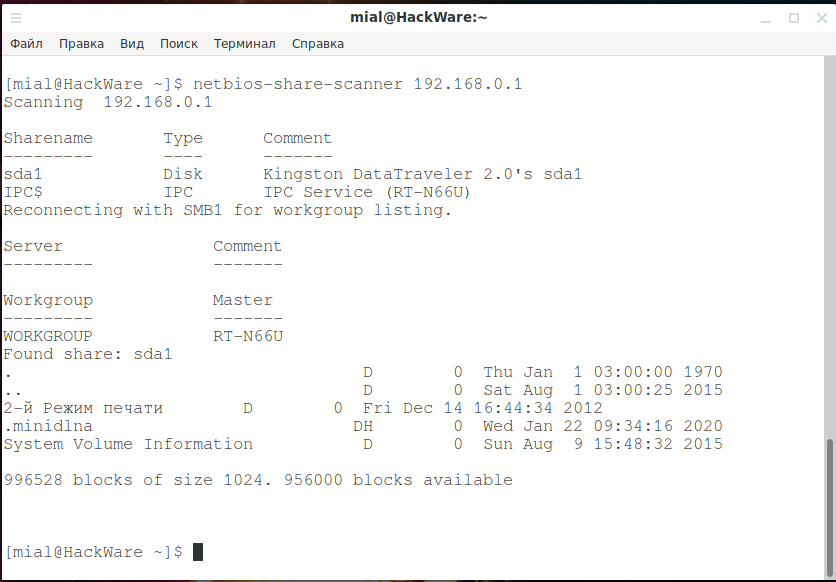

netbios-share-scanner

Этот инструмент можно использовать для проверки рабочих станций Windows и серверов, если они имеют доступные общие ресурсы.

fakenetbios

Семейство инструментов, предназначенное для симуляции хостов Windows (NetBIOS) в LAN (локальной сети).

nbnspoof

Спуфер имён служб NetBIOS.

nbtenum

Утилита для Windows, которая может использоваться для перечисления информации NetBIOS с одного хоста или диапазона хостов. Для запуска на Windows.

nbtool

Несколько инструментов для изучения, атак и связи с NetBIOS и DNS.

nbname

Декодирует и отображает все имена NetBIOS пакетов, полученные на UDP порту 137 и другое! Для запуска на Windows.

nbtscan

NBTscan — это программа для сканирования IP для получения информации об имени NetBIOS.

Последние две программы у меня не заработали.