- Настройка правил брандмауэра Windows групповыми политиками

- Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

- Включаем Windows Firewall с помощью GPO

- Создаем правило файервола с помощью групповой политики

- Проверка политик брандмаэера Windows на клиентах

- Импорт / экспорт правил Брандмауэра Windows в GPO

- Доменные и локальные правила брандмауэра

- Несколько советов об управлении брандмауэром Windows через GPO

- Windows firewall приоритет правил

Настройка правил брандмауэра Windows групповыми политиками

Брандмауэр Windows позволяет ограничить исходящий / входящий сетевой трафик для определенного приложения или TCP/IP порта, и является популярным средством ограничения сетевого доступа к (от) рабочим станциям пользователей или серверам. Правила Windows Firewall можно настроить индивидуально на каждом компьютере, или, если компьютер пользователя включен в домен Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик.

В крупных организация правила фильтрации портов обычно выносятся на уровень маршрутизатором, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

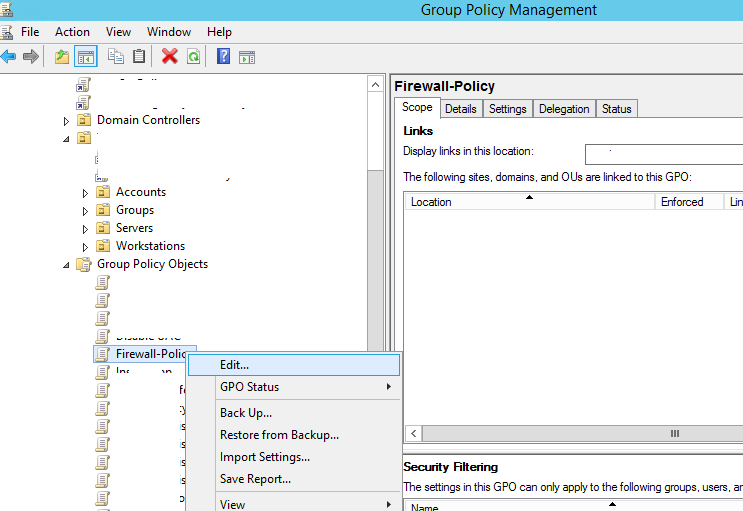

С помощью редактора доменной групповой политики (group Policy Management Console – gpmc.msc) создайте новую политику с именем Firewall-Policy и перейдите в режим редактирования (Edit).

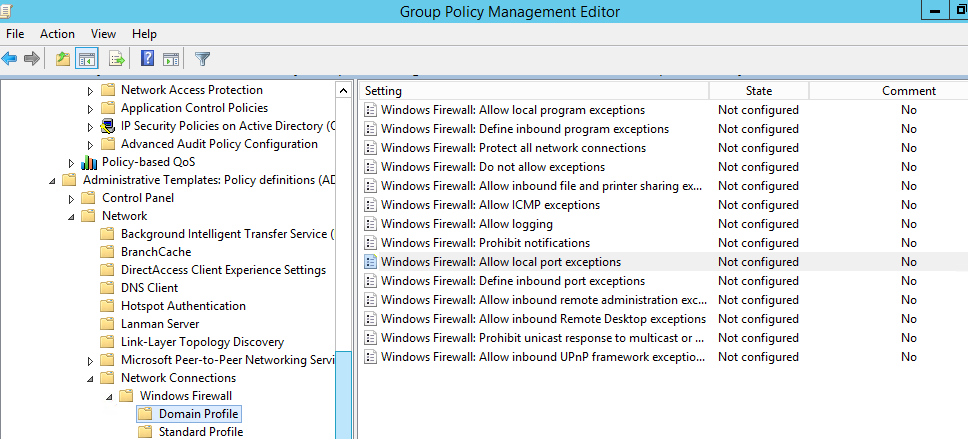

В консоли групповой политики есть две секции, в которых можно управлять настройками брандмауэра:

- Computer Configuration -> Administrative Templates -> Network -> Network Connections -> Windows Firewall – эта секция GPO использовалась для настройки правил брандмауэра для ОС Vista / Windows Server 2008 и ниже. Если у вас в домене нет компьютеров со старыми ОС, для настройки файервола используется следующая секция.

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

- Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security – это актуальный раздел для настройки Брандмауэра Windows в современных версиях ОС и по интерфейсу он напоминает интерфейс локальной консоли управления Брандмауэра.

Включаем Windows Firewall с помощью GPO

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration- > Windows Settings -> Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку службы.

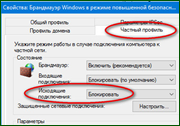

Перейдите в раздел консоли GPO Computer Configuration -> Windows Settings -> Security Settings. Щелкните ПКМ по Windows Firewall with Advanced Security и откройте свойства.

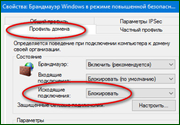

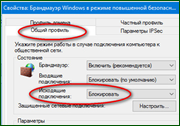

На всех трех вкладках Domain Profile, Private Profile и Public Profile (что такое профиль сети) измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию запрещены(Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow) и сохраните изменения.

Создаем правило файервола с помощью групповой политики

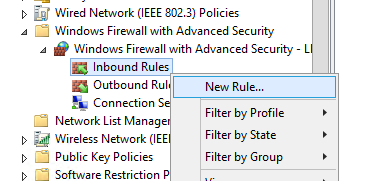

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

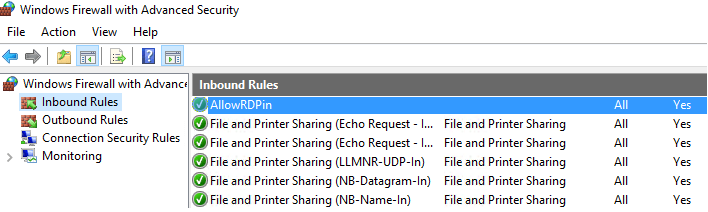

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Проверка политик брандмаэера Windows на клиентах

Обновите политики на клиентах (gpupdate /force). Проверьте, что указанные вами порты доступны на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

На ПК пользователя откройте Панель управления\Система и безопасность\Брандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила.

Также вы можете вывести настройки файервола с помощью команды:

netsh firewall show state

Импорт / экспорт правил Брандмауэра Windows в GPO

Конечно, процесс создания правил для брандмауэра Windows – очень кропотливое и долгое занятие (но результате того стоит). Для упрощения свое задачи можно воспользоваться возможностью импорт и экспорта настроек брандмауэра Windows. Для этого вам достаточно нужным образом настроить локальные правила брандмауэра на обычном рабочей станции. Затем встаньте на корень оснастки брандмауэра (Монитор Брандмауэра Защитника Windows в режиме повышенной безопасности) и выберите пункт Действие -> Экспорт политики.

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Доменные и локальные правила брандмауэра

В зависимости от того, хотите ли вы, чтобы локальные администраторы могли создавать на своих компьютерах собственные правила брандмауэра и эти должны быть объединены с правилами, полученными с помощью групповой политики. в групповой политике вы можете выбрать режим объединения правил. Откройте свойства политики и обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Несколько советов об управлении брандмауэром Windows через GPO

Конечно, для серверов и рабочих станций нужно создавать отдельные политики управления правилами брандмауэра (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера и сервера SQL будут отличаться.

Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной придти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Windows firewall приоритет правил

Moderator

- Как видно из описания темы, речь пойдёт о настройке брандмауэра Windows для предотвращения несанкционированных соединений, в том числе телеметрии, вся «борьба» с которой сводится к отключению/перенастройке почти всех правил Microsoft.

Сначала возвращаем ПРАВИЛА БРАНДМАУЭРА ПО УМОЛЧАНИЮ , если система только что установлена, то можно пропустить.

Выбираем Пуск => Средства администрирования => Брандмауэр Windows в режиме повышенной безопасности.

ПКМ на «Брандмауэр Windows в режиме повышенной безопасности (Локальный компьютер)» => Свойства => Блокируем исходящие подключения:

Отключаем или удаляем все входящие правила M$, кроме Основы сетей — протокол DHCP (вх. трафик DHCP)

Отключаем или удаляем все исходящие правила M$, кроме Основы сетей — протокол DHCP (DHCP — исходящий трафик)

и Основы сетей — DNS (UDP — исходящий трафик).

НЕ ОБЯЗАТЕЛЬНО (на слив телеметрии не влияет, сначала осознайте, для чего вам это нужно):

Оставив правило DNS, помним и не забываем , что некоторые программы могут воспользоваться им для своих нужд.

Если таки решили это правило отключить и осознали, зачем вам это надо, обязательно отключите службу DNS-клиент.

Всё, Интернета нет, как и нет любых других соединений (кроме DHCP и DNS), включая телеметрию. Чтобы убедиться в этом, используйте Wireshark.

После такой настройки обновления автоматически устанавливаться не будут. Для систем ниже Windows 10 сначала обновите систему, а потом настраивайте правила брандмауэра. Последующие обновления устанавливайте ручками.

Актуальный список обновлений для Windows 10 см. здесь , рекомендации по обновлению Windows 7 SP1 см. здесь .

История кумулятивных обновлений для разных версий Windows 10 доступна здесь.

Осталось «научить» брандмауэр Windows выпускать и впускать только то, что мы разрешили. Иначе говоря, будем создавать «белый» список приложений.

Так как у каждого свои приложения и задачи, предлагаю здесь в теме обсудить правила, которые необходимы для комфортной работы пользователя.

Для того чтобы быстро разобраться, какой программе что нужно открыть в брандмауэре, можно использовать приложение Process Hacker.

Сборка Process Hacker x86 x64 от Victor_VG или ее русский вариант от KLASS для Windows 10.

Вопросы по работе Process Hacker (изучите там шапку).

Открываем Process Hacker от имени администратора (по ПКМ), вкладка «Firewall» и запускаем приложение, которому необходим выход в Интернет. Здесь (красные строки, т.е. заблокированные соединения) мы сразу видим, к каким портам, удалённым адресам и по какому протоколу обращается запущенное приложение. Исходя из этих данных, можно гибко настроить правило для любого приложения.

Для Windows 7 можно воспользоваться набором NetworkTrafficView_russian.

Также, в любой системе, для отслеживания можно использовать Process Monitor от Марка Руссиновича (в той же теме все вопросы по настройке программы).

Контекстное меню в проводнике для файлов .EXE, с помощью которого можно добавлять правила в брандмауэр (Shift+ПКМ).

Не лишним будет добавить в свои правила полное отключение Интернета или вообще отключать сетевые интерфейсы так или так .

Импортируйте свои правила при каждом входе в систему через Планировщик, так как правила от M$ могут быть восстановлены при очередном обновлении.

Чтобы передать команду добавления правила брандмауэра другому пользователю, можно использовать PowerShell ( начиная с Windows 8.1 )

Также, для удобства создания правил, есть другой инструмент Windows Firewall Control .

Это надстройка, которая работает в области уведомлений на панели задач и позволяет пользователю легко управлять родным брандмауэром Windоws, без необходимости переходить в определённые окна настроек брандмауэра.

Как запретить или разрешить изменять правила брандмауэра . Утилита SubInACL от Microsoft. Нюансы: 1 , 2 . На сегодня утилита не поддерживается и была убрана с сайта разработчика.

Ищите в других местах:

subinacl.exe

Size: 290 304 Bytes

CRC32: 90B58A75

MD5: 53cdbb093b0aee9fd6cf1cbd25a95077

SHA1: 3b90ecc7b40c9c74fd645e9e24ab1d6d8aee6c2d

SHA256: 01a2e49f9eed2367545966a0dc0f1d466ff32bd0f2844864ce356b518c49085c

SHA512: 7335474d6a4b131576f62726c14148acf666e9a2ce54128b23fe04e78d366aa5bdf428fe68f28a42c2b08598d46cada447a4e67d530529b3e10f4282513a425f

|

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>