- Hacking. Wi-Fi Penetration on MacOS

- installation requirements

- identify the target access point

- capturing a traffic

- brute forcing

- my results

- conclusion

- additional information

- You May Also Enjoy

- DELL. Configure Dell 10 gigabit switch with Ansible

- DELL. Upgrade firmware on Dell S4048 switch (S-series, OS9)

- DELL. Disabling SupportAssist on switch

- DELL. Setup SSH server on OS9 switch (S4048 10G switch)

- Используем чужой интернет или «Скажи мне свой пароль от Wi-Fi»

- Сторонний софт

- Подручные средства

- Заключение

- Взлом wifi mac os

- Инструменты пользователя

- Инструменты сайта

- Вардрайвинг в Mac OS X с помощью kismac

- Выбор оборудовния

- Настройка Kismac

- Сниффинг в открытых сетях

- Взлом WEP

- Взлом WPA/WPA2

- Вопросы?

- Принципы добычи паролей соседского Wi-Fi

- Добываем пароли. Соседи вешайтесь 😉

- Сеть без шифрования

- Подбираем пароль Wi Fi сети вручную

- Взламываем при помощи изменения MAC address

- Взлом WiFi пароля при помощи программ

- Взломщик Aircrack-ng

- Метод Brute force

- Взломщики для Windows — AirSlax, Wi-FI S >AirSlax – утилита, которая ловит пакеты в сети вай фай, в дальнейшем они необходимы для подбора пароля. Подбирает password с шифрованием WPA, WPA2, WEP, а также пин-код по WPS.

- Взлом пароля через Pin код оборудования

- Утилита c миллионом паролей wi-fi

- Взламываем пароль с вашего смартфона

- Утилита взломщик для iPhone

- Вай фай рыбалка (фишинг)

- Необходимые меры, для защиты вашей сети WiFi

- Ответственность за взлом

- Заключение

Hacking. Wi-Fi Penetration on MacOS

Disclaimer: this post for education purposes only.

A wireless network with WPA/WPA security not guarantee a total safety. WiFi packets could be sniffed by an attacker that can stole a WiFi passwords, then he connects to your secured network. But he is need to decode a hash of password. The complexity and time to get a password phrase completely depends on the password. Passwords consists only digits cracks minutes or hours, the password “HasGUS%f@$SAfga63efSA%$S(SACSASj)” require a hundred years to crack it.

MacOS isn’t known as an ideal operating system for hacking without customization, but it includes native tools that allow easy control of the Wi-Fi radio for packet sniffing. Changing channels, scanning for access points, and even capturing packets all can be done from the command line.

This manual show a manual to crack WiFi password from my MacBook Pro with MacOS 10.13 (HighSierra). I want to save the instruction to the future. If you want to repeat it you should familiar with console terminal.

Let’s start cracking 😉

installation requirements

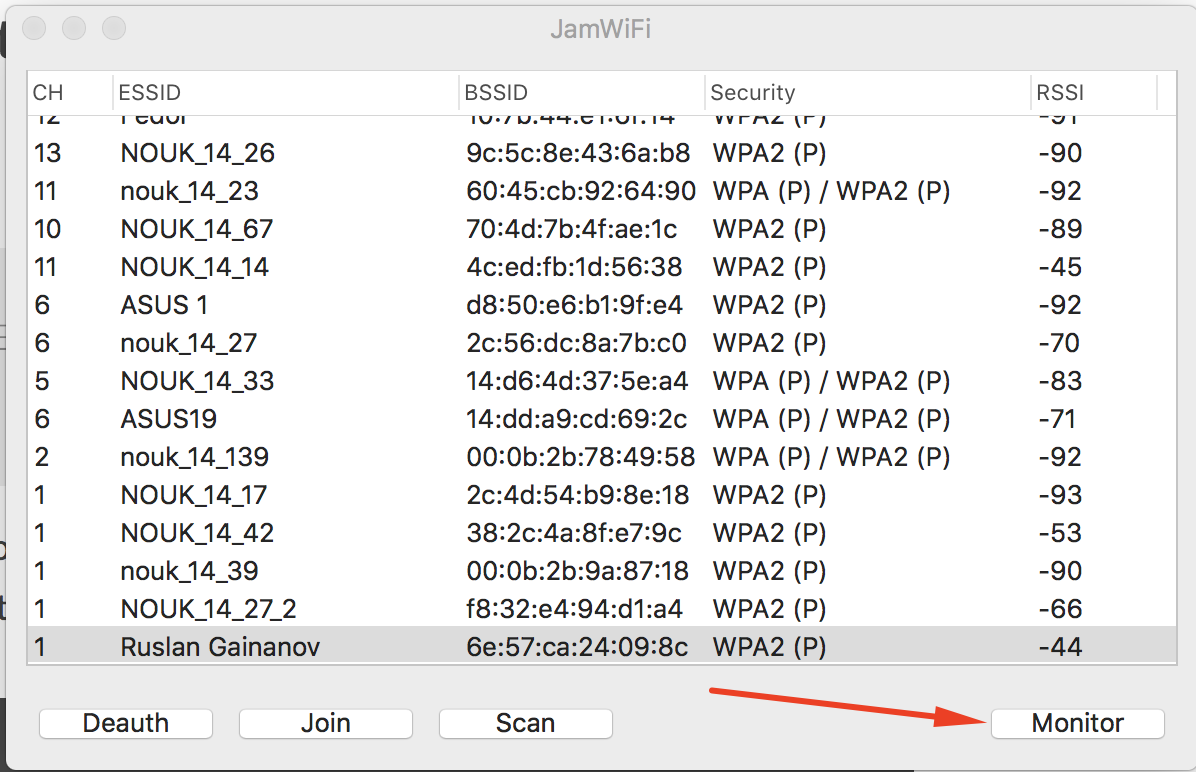

Install [JamWifi][https://github.com/0x0XDev/JamWiFi] app. It is a deauthenticating application in which unwanted clients from a Wi-Fi network have to keep off, jamming and especially their connection will be departed like dust in a second. Download and unzip by this link.

Test that all tools installed and available. The commands below should success return some help page about itself:

identify the target access point

- Basic Service Set Identifier (BSSID).

- Service Set Identifier (SSID).

- Radio Frequency (Channel).

- Access Point (AP).

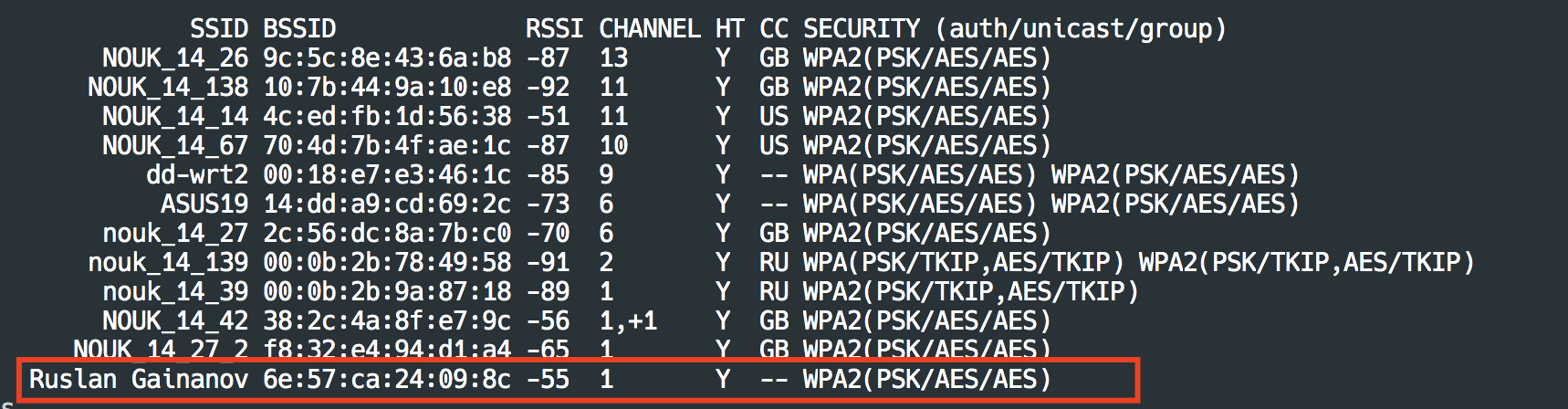

Now, this command will be scanning the available Wi-Fi.

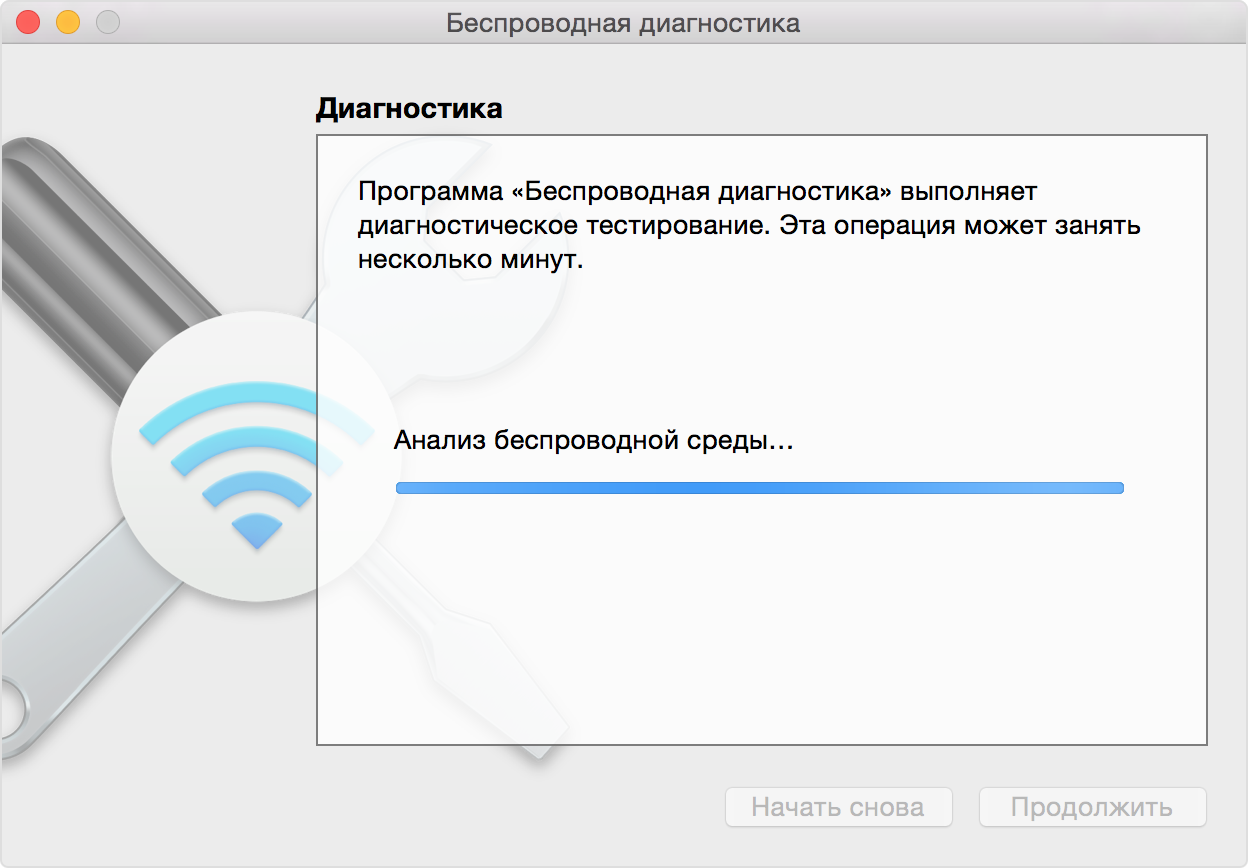

Wait till the installation is done.

Copy the BSSID (my BSSID= 6e:57:ca:24:09:8c ) of the target Access Point.

capturing a traffic

- Run a command to help find a wireless interface ( en0 )

Deauth connected devices with Jam Wi-Fi app. Open the app. Press Scan, chose the target network and press Monitor, then press Do It! to restart all connections. Wait 15 seconds and press Done

When you “Done” with death, run quickly next command. You have to capture a handshake in time

Wait until you see some gotten frames, like this

After you have it press «Control + C» to stop capturing.

Merge the Beacon and Handshake

brute forcing

- Brute Force — A brute-force attack consists of an attacker submitting many passwords or passphrases with the hope of eventually guessing correctly.

- Wordlist — A written collection of all words derived from a particular source.

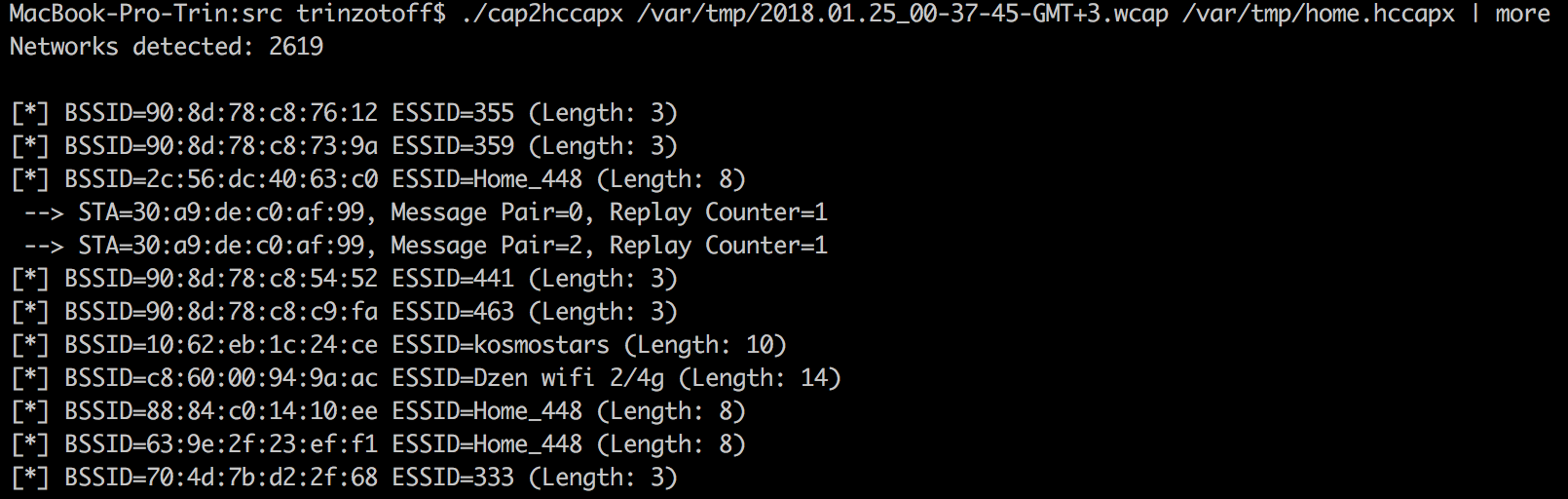

.1. Generating HCCPAX File

Hashcat doesn’t take cap files, only hccapx files. So we need convert this files. Other way to made it is use a online tool.

Review the result. You should see the phrase Networks detected: X. Written X WPA Handshakes . The example of success result is:

.2. Now, everything are right to execute the hashcat. We can use a wordlist or a pattern to broke a password. Using a wordlist (example of wordlists — https://github.com/kennyn510/wpa2-wordlists.git):

Using a pattern — 8 digits:

For more examples press here. For more patterns, see the documentation.

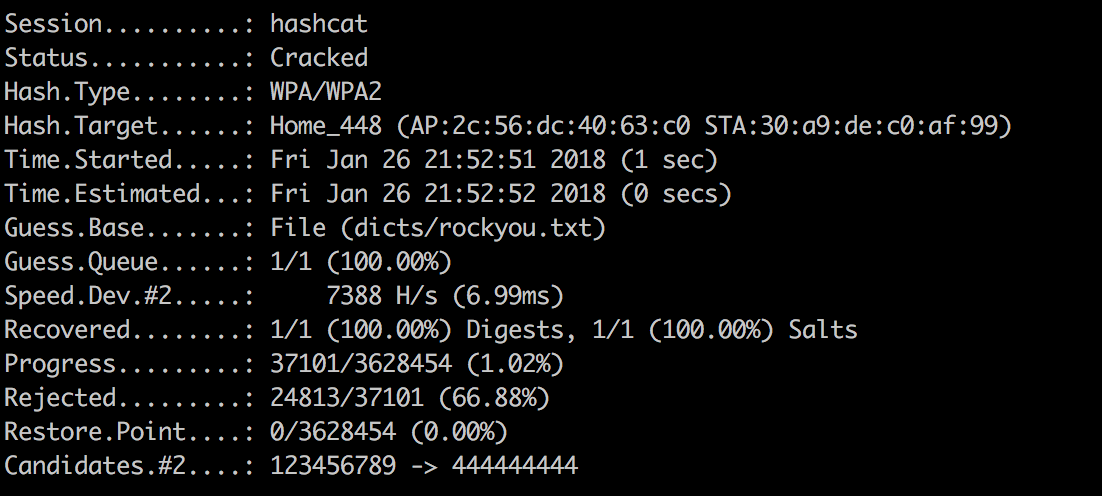

my results

I use the hashcat with pattern, that works on GPU. On my MacBook Pro, it yields a performance of 41kH/s: it tests 41000 passwords in a second.

The cracking a WiFi password consists 8 digits took me twenty minutes (20 mins, 17 secs).

Is true that my network named Ruslan Gainanov has a password — 12345670 .

conclusion

Please be aware that attacking Wi-Fi Protected Access (WPA) is illegal unless you have permission from the owner’s access point or affiliation involved. This post should be used as Educational Purposes, to help the public understand how hackers take advantage of your access.

additional information

- Youtube Video — video example of hacking WiFi password

- Hacking: Aircrack-ng on Mac OsX — Cracking wi-fi without kali in parallels — the blog article that I based

- Hacking: Wi-Fi Penetration on MacOS — another good article on Medium

- Cracking WPA/WPA2 with hashcat — brief manual of hashcat using

- New attack on WPA/WPA2 using PMKID — a new technique to crack WPA PSK without capturing a full EAPOL 4-way handshake

Updated: July 17, 2020

You May Also Enjoy

DELL. Configure Dell 10 gigabit switch with Ansible

Use Ansible playbooks to easy configure Dell Networking OS9 system. The post contains many practical examples of using dellos9 modules

DELL. Upgrade firmware on Dell S4048 switch (S-series, OS9)

Instructions for upgrading the last firmware of Dell Networking system.

DELL. Disabling SupportAssist on switch

SupportAssist is a daemon for sending technical reports to Dell servers. It enables by default. Here we disable this unwanted feature (and may be unsecured).

DELL. Setup SSH server on OS9 switch (S4048 10G switch)

Setup and configure ssh server on Dell Networking system with RSA and password authentication.

Источник

Используем чужой интернет или «Скажи мне свой пароль от Wi-Fi»

Сложно не взять то, что “плохо лежит”. Если хочется пользоваться чужим интернетом, почему бы не умыкнуть пароль от Wi-Fi соседа?

Узнать пароль от Wi-Fi в современном мире давно не является проблемой при прямых руках и умении пользоваться Гуглом. Но в этот раз пойдет речь о Яблочной ОС и ее возможностях, которые могут помочь в задуманном.

Лет десять назад можно было совершенно безнаказанно и очень быстро заполучить пароли не только от роутеров, но и от учетных записей почты, социальной сети и, не дай бог, учетной записи в банке. Запускаем любой сниффер на пару часов в общественном месте и вы “в дамках”. Однако сейчас даже у фуд-блогера Васи есть https, что накладывает свои ограничения. А шифрование (wep, wpa2 и т. д.), которое “защищает” от злодеев, не так уж и защищает.

Переходим к рассмотрению способов получить пароль от Wi-Fi.

Сторонний софт

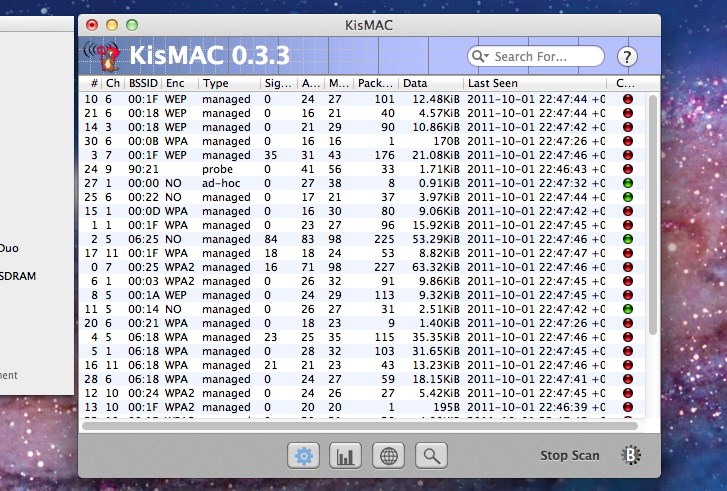

Не позабыт не позаброшен KisMAC – очень полезное и мощное приложение, собравшее в себе все необходимое для взлома. Драйверы Wi-Fi карт уже в программе, так что одной головной болью меньше. Из одного графического интерфейса выполняется как сканирование, так и сбор + анализ трафика (хотя это не так интересно для тру кодеров, но все же 🙂 ).

Программа выполняет функции сканера и сниффера, с модулем GPS обозначает найденное на карте, записывает дамп. Это не полный перечень ее возможностей, но одни из наиболее важных.

Другой маст хэв палочкой-выручалочкой является Aircrack-NG. Но вот с ним придется повозиться чуть дольше, чем с KisMAC.

По сути, это не одна программа, а целый набор, который обнаруживает, анализирует, перехватывает и взламывает Wi-Fi. С его помощью можно быть не только бэд боем, но и просто искать уязвимости в беспроводных сетях, что поможет обезопасить свой интернет от таких же хацкеров. 🙂

Программа кроссплатформенная, так что подойдет для Mac OS, Linux и Windows. Aircrack-NG есть в двух вариантах:

Но даже второй, казалось бы, упрощенный благодаря GUI вариант потребует от вас усидчивости. Перед началом работы нужно понять специфику алгоритмов шифрования, изучить вспомогательные программы (например, CommView), etc. Так что перехватить «налегке» не получится. В сети есть уйма статей по работе с Aircrack-NG, посему останавливаться на данной программе не будем и перейдем к более интересному способу.

Подручные средства

При любой активности клиент-серверной тематики, при обращении клиента происходит рукопожатие, будь то криптография, ключ-карта или подключение к роутеру. Это рукопожатие зашифровано каким-нибудь md5. Если начать “вынюхивать” что-то, то получим только хэш с набором символов, из которого ничего полезного не вытащить. Но есть специальное ПО, которое поможет превратить этот самый хэш в полезности.

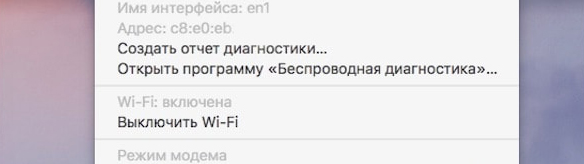

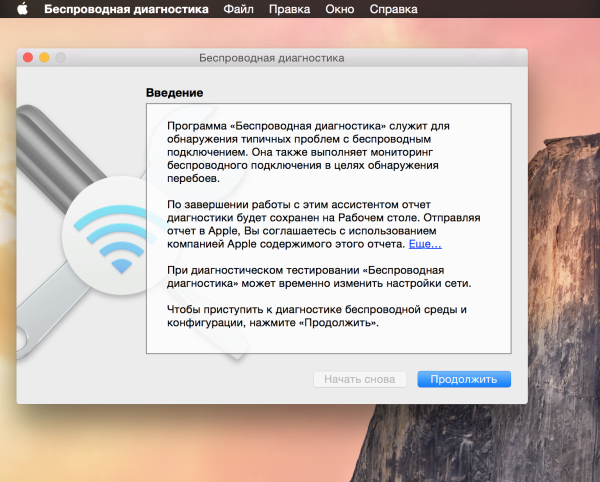

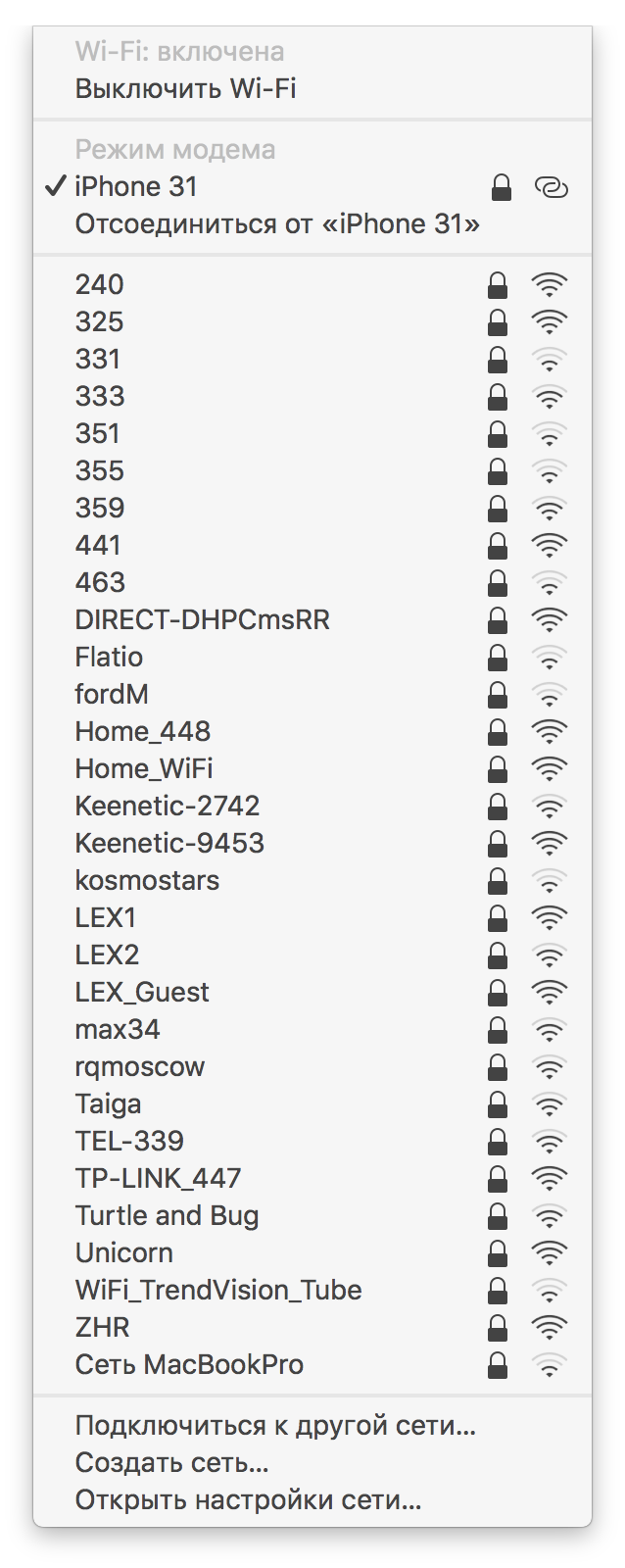

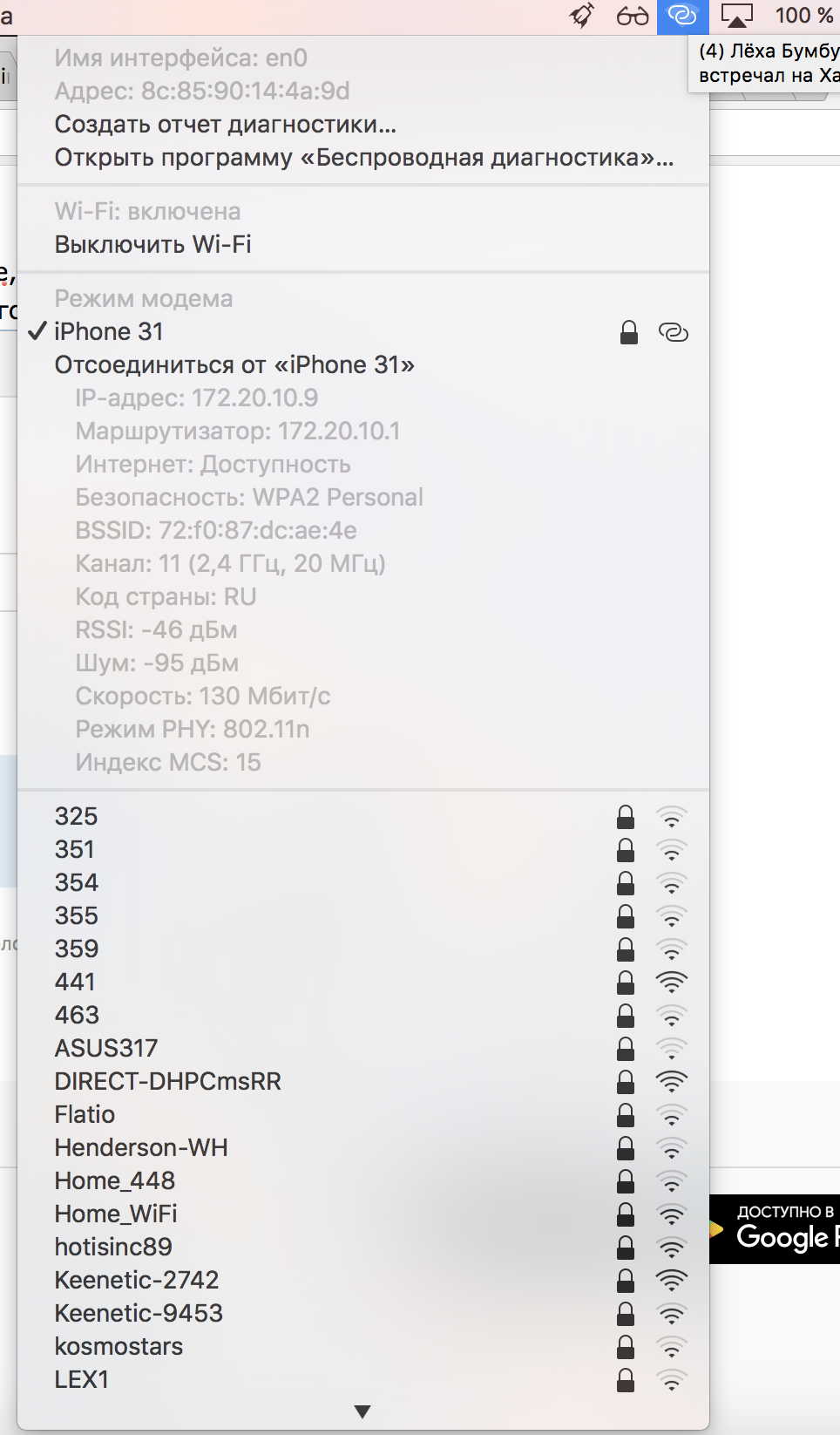

В Mac OS утилита “Беспроводная диагностика” творит чудеса. Если кликнуть по значку Wi-Fi зажав клавишу Alt, то в контекстном меню можно выбрать эту программку.

В этой менюшке много полезной информации об установленном радиомодуле, MAC-адресе и имени интерфейса.

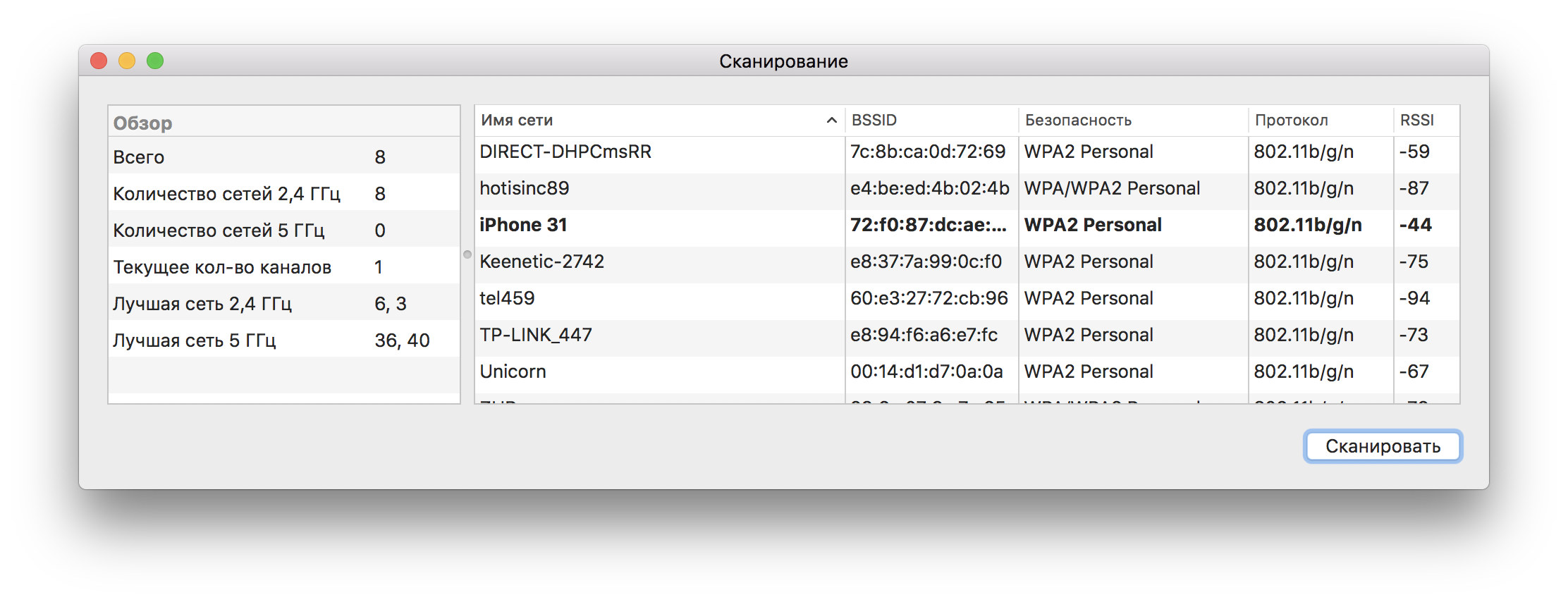

В следующем меню есть масса полезных утилит, но нам нужны только сканирование (будет показывать все сети с дополнительными параметрами в радиусе доступности) и анализатор (Mac-овская реализация сниффера по какой-нибудь частоте или каналу).

Интерфейс очень простой и интуитивно понятный (плюсик в копилку Apple), так что мучиться с пошаговыми инструкциями и поисками видео-туториалов в интернете не придется. Все предельно просто.

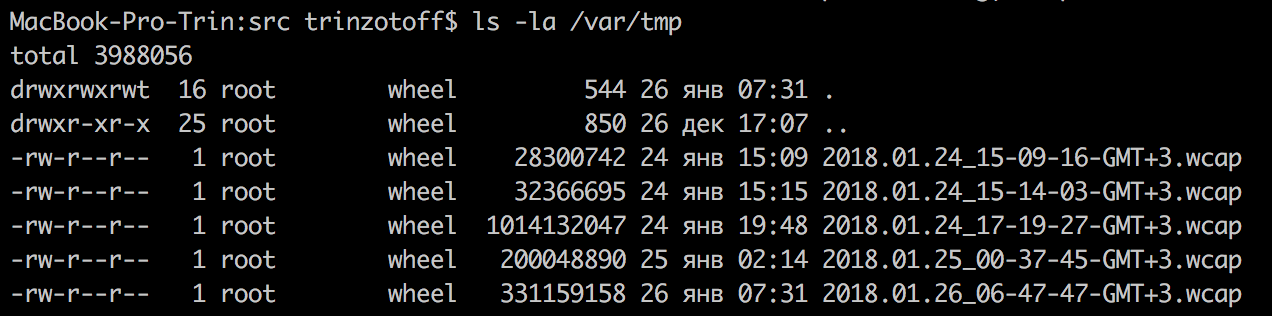

Если выбрать интересующую частоту, ширину канала и нажать на кнопку “Начать” в анализаторе, наш Wi-Fi модуль начнет принимать все доступные сети и дампить полученную информацию в файлик /var/tmp/*.wcap.

Эти файлики содержат timestamp, кучу трафика и искомые рукопожатия. Для выполнения поставленной задачи нужно обрабатывать только рукопожатия, а это происходит в момент подключения устройства к роутеру. Можно сидеть и снифферить часами, а можно использовать утилиту JamWiFi, которая может заставить отключиться всех подключенных клиентов для реаутентификации. В этот момент, вступаем мы с товарищем “нюхачом” и получаем наше рукопожатие.

После этого на наше Яблоко ставим naive-hashcat и hashcat-utils.

Используем бинарник cap2hccapx для конвертации дампа, чтобы остались только хэши. Дальше все разбивается на 3 своеобразных блока.

В дампе находим два рукопожатия (работаем по методу handshake’s) и используем данный инструмент:

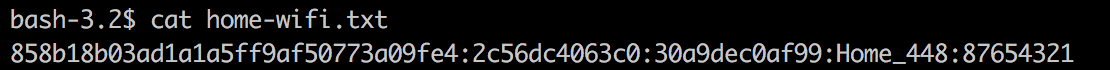

Чем производительнее железо, тем выше скорость обработки хэшей. Все взломанное добро складируется в файлик home-wifi.txt, в котором нас уже ждет сюрприз.

Заключение

Очень хорошо, что есть такие операционные системы, которые позволяют развлечься с пользой для дела. Используйте с умом Mac OS и Kali – это ваши лучшие друзья, если соберетесь еще кого-то поломать.

Источник

Взлом wifi mac os

Инструменты пользователя

Инструменты сайта

Вардрайвинг в Mac OS X с помощью kismac

В некотором царстве, некотором государстве…

Для MacOS X есть мощные инструменты для взлома аудита безопасности беспроводных сетей, ни чуть не уступающие, а во многом и превосходящие по функционалу Linux-аналоги.

Для ознакомления с общими понятиями вардрайвинга рекомендуется почитать эту статью.

Kismac — Мощная программа «всё в одном». Большим преимуществом перед линуксом является то, что драйвера wi-fi карт интегрированы сразу в программу и не нужно устанавливать дополнительные модули. Все действия по сканированию сети, сбору и анализу трафика (в линуксе команды airdump , airmon , airplay ) выполняются в одном месте из графического интерфейса, что значительно упрощает процесс.

В Kismac также есть инструменты для дешифровки WEP/WPA алгоритмов, но авторы программы говорят, что они давно не разрабатываются и рекомендуют использовать последнию версию aircrack-ng, которую можно установить из исходников или с помощью системы портов fink.

Выбор оборудовния

Встроенная в макбук карта «Airport Extreme» не годится для вардрайвинга. Ею невозможно проводить инъекции пакетов, а из-за низкой чувствительности приемника сбор трафика для анализа нужно производить в непосредственной близости от источника сигнала. Единственное, для чего она годится — первичный осмотр сетей: можно узнать тип используемого шифрования, наличие клиентов на точках и т. д.

Для более глубокого изучения необходима карта, поддерживающая инъекцию пакетов (см. список устройств). Наиболее оптимальным выбором будет карта Alfa AWUS036H на чипсете RTL8187L. Ее рекомендуют разработчики kismac и aircrack-ng. Поддерживается всеми вардрайверскими программами во всех операционных системах, обладает очень чувствительным приемником. Мощность передачтика 500 миливатт. Оснащена разьемом RP-SMA для подключения внешних антенн.

Китайцы делают эти карты под разными названиями, например, G-SKY, IDU-2850UG-8G или Kinmax. В принципе, можно выбрать любую из поддерживаемых карт, но у этой лучшие характеристики, стоит дешево и легко найти.

Настройка Kismac

Чтобы начать работать, нужно выбрать драйвер для вашего устройства: KisMac ⇒ Preferences… ⇒ Driver

Для знакомства с программой и за неимением других карт выбираем Airport Extreme Passive mode.

Channel Hopping — выбираем все европейские каналы 1-11. Use as primary device — чтобы активировать функцию инъекции пакетов (невозможно в Airport) Dump Filter — какие данные записывать в дамп-файл, выбираем Keep everything. Save Dumps At — путь и название дамп-файла.

Теперь можно начать сканирование. Программа сообщит обо всех найденных сетях. Изменяющееся цифры в нижнем правом углу означают, что устройство находится в режиме Channel Hopping, прыгая по частотам чтобы обнаружить сети работающие на всех каналах. Также необходимо иметь ввиду, что карта прыгает по каналам очень быстро (скорость настраивается при выборе драйвера), поэтому есть вероятность, что некоторые сети могу быть не обнаружены. Чтобы исключить это, можно пройтись по каждому каналу отдельно. Когда вы выбрали интересующую сеть, необходимо остановить Channel hopping и установить канал, на котором работает выбранная сеть.

При двойном клике по выбраной сети будет показано её подробное описание. Слева — техничесская информация, справа — список клиентов подключюенных к точке. Реально подключенные клиенты имеют значение Last Seen.

Важным фактором является уровень сигнала. Signal — мощность сигнала AvgSignal — качество сигнала (полезный сигнал с учетом помех) MaxSignal — максимально зафиксированный уровень сигнала

Для успешных инъекций пакетов сигнал точки и сигнал клиента не должен быть ниже 40-50. Необходимо найти оптимальное положение антенны, при котором сигнал будет максимальным. Иногда изменение положения даже на один сантиметр может существенно повлиять на уровень сигнала. Так же можно включить звуковую индикацию мощности сигнала в меню Network ⇒ Monitor Signal Strenght, в зависимости от уровня сигнала будет меняться тональность звука.

Сниффинг в открытых сетях

В сетях без шифрования весь траффик может быть свободно просмотрен. Для этого достаточно настроить карту на прослушивание частоты, на которой работает сеть (Main channel), и собирать весь трафик в файл. После чего дамп можно просматривать анализатором пакетов.

Вот, например, за соседним столиком в кафе Вася !*SuPeR-ViP*! Пупкин залогинился вконтактик:

В нагруженных сетях дампы наполняются очень быстро, и чтобы ускорить открытие дампа wireshark-ом можно применять фильтры. Например делать выборку только по протколу или IP. Так же можно отключить резолв адресов.

Взлом WEP

Суть состоит в том, чтобы собрать большое количество служебных пакетов, содержащих вектор инициализации (Initial Vector), и из них дешифровать ключ сети. Векторы инициализации передаются для контроля соеднинения точки с клиентом, соответсвенно, атака осуществима только при налии подключений к точке.

Для успешного нахождение ключа необходимо собрать более 70 тысяч пакетов (на практитке достаточно и 20 тысяч). Собрать такое количество, пассивно слушая эфир, не представляется возможным. Для ускорения процесса существует метод инъекции пакетов, чтобы заставить хосты генерировать большое количество IV-пакетов. Для начала инъекции необходимо иметь какое-то количество Initial Vectors, поэтому можно просто подождать или же нагнать трафик флудом авторизации: Network ⇒ Authentication Flood (Подобие DoS-атаки. Будьте осторожны с этой опцией, точка доступа может зависнуть). После этого можно начинать инъекции: Network ⇒ Reinject Packets.

Если попытка иньекций была удачной, количество нужных нам пакетов (Unique IV’s) начнет резко увеличиваться.

Запустим паралельно дешифровку ключа, используя программу aircrack-ng. В терминале вводим:

Если не указывать mac-адрес атакуемой точки доступа, программа предложить выбрать из всех точек найденных в дампе. Указать mac-адрес можно опцией -b :

aircrack-ng -b 00:00:00:00:00:00 /path/to_dump.file

Взлом WPA/WPA2

На сегодняшний день алгоритм WPA является достаточно надежным. Единственная возможность взлома — брутфорс (перебор по словарю). Задача состоит в перехвате handshake (рукопожатия) в момент авторизации клиента на точке доступа и последующего перебора паролей по словарю. Для этого нам необходимо либо дождаться момента когда клиент придет логиниться либо попытаться разорвать уже имеющиеся соединения для того чтобы спровоцировать повторное подключение:

Важно поймать обе части рукопожатия: Challenge и Response. В случаи успеха красная точка Ch/Re станет зеленой. Часто случается, что удается поймать только ответ точки (Challenge), а ответ маломощного клиента (например мобильного телефона) не удается. В таком случае нужно найти положение антенны, в котором сигнал клиента будет максимальным.

Перебор ключа выглядит так:

aircrack-ng -w keys.txt -b 00:00:00:00:00:00 dump.file

где keys.txt — путь к словарю, 00:00:00:00:00:00 — mac-адрес атакуемой точки, dump.file — путь к файлу с хендшейком.

Имея ключ шифрования, можно прослушивать весь трафик проходящий в сети. Для этого используется декриптор дампа:

airdecap-ng -w 12345678 /path/to/wep.dump.file

airdecap-ng -e ‘Cool-WiFi’ -p 12345678 /path/to/wpa.dump.file

В результате будет создан дешифрованный дамп-файл который уже можно просматривать анализатором пакетов.

Вопросы?

Мас AIR на i7, поставил KisMAC 0.3.3 10.6

В активной моде вылетает при сканировании 🙁

Я всегда был фанатом багов и уязвимостей «на поверхности», всегда завидовал чувакам, которые пишут эксплойты для самых защищённых ОС, а сам умел только скрипткиддить (термин из нулевых). Однако мой пост про уязвимости в системах контроля версий набрал более 1000 лайков на Хабре и остаётся топ1 постом за всю историю Хабра, несмотря на то, что был написан 9(!) лет назад.

И сегодня я хотел бы на пальцах показать и рассказать про такую штуку, как вардрайвинг. А точнее, как стандартными средствами MacOS можно добыть пароли от Wi-Fi соседей. Нелёгкая забросила меня на очередную квартиру. Как-то исторически сложилось, что я ленивый. Пару лет назад я уже писал, что моя лень, новая квартира и провод Beeline (бывшая Corbina) помогли мне найти багу у Билайна и иметь бесплатно интернет в их сети. «Сегодня» происходит «подобное», я на новой квартире, нет даже провода, но есть много сетей у соседей.

Заколебавшись расходовать мобильный трафик, я решил, что «соседям надо помогать», и под «соседями» я имел введу себя…

Когда-то давно я увлекался вардрайвингом, как раз именно до того момента, пока не обнаружил в старой квартире провод Билайна ) Там тоже было много сетей рядом и первое, что пришло в голову — мне нужен wi-fi. С тех пор прошло много лет. Обновляя свои данные про вардрайвинг, я нашёл в сети упоминание, что 90% работы спец.утилит «сегодня» можно сделать стандартными сервисами MacOS. Забегая вперёд, я хотел бы отметить, что не являюсь автором данного метода, я сам нашёл его в забугорном инете, просто, скажем, это вольный перевод и подробное, художественное описание способа добыть wi-fi пароли стандартными методами макоси, не более.

Принципы добычи паролей соседского Wi-Fi

Надо понимать, что имея Wi-Fi-приёмник, который есть сегодня в любом ноутбуке, ты можешь «снифать» весь беспроводной трафик около себя. Раньше, когда сети были открыты, достаточно было прийти в макдак и за вечер можно было получить 100-200 акков к одноклассникам. Открытая сеть + отсутсвие https делали своё дело.

Сейчас всё интереснее, все переходят на https (пользуясь случаем, хочу передать привет Lets Encypt. Любимый Lets Encypt, я в телевизоре и передаю вам привет, спасибо, что вы есть) и даже про WEP уже все забыли, все роутеры юзают WPA2. Но, как известно, меч был придуман раньше щита, и никакой WPA2 не помеха человеку, голодного до интернета и видящего около себя кучу Wi-Fi.

Продолжим. Имея Wi-Fi карту, т.е. любой современный ноутбук, мы можем снифать трафик возле себя. Но он бесполезен, ибо зашифрован. Единственное, что можно разобрать из него — метаданные, типа название сетей итп и «рукопожатия», handshake, т.е. авторизации пользователей в сети. Они происходят каждый раз, когда пользователь подключается к wi-fi-сети. Например, когда сосед приходит домой и его смартфон в кармане цепляется к домашнему wi-fi.

Если совсем грубо, рукопожатия представляют собой обычный хэш типа md5.

Это правда совсем грубо. Ключ там получается путем 4096 раундов SHA1. Если быть точным, то формула такая: Key = PBKDF2(HMAC?SHA1, passphrase, ssid, 4096, 256)

Кстати, можно заметить, что замешивается название точки, поэтому при уникальном названии предвычисления не помогают. И это аргумент за то, чтобы менять название точки на свое.

И да, я солгал в своём первом абзаце про «дешифрацию», это техническая ошибка и подмена понятий. Конечно, дешифровать хэш невозможно. Это как говорить «лицензия такси», зная, что деятельность такси в РФ не лицензируется. Но просто так удобней )

Так вот. Всё, что нам надо — это найти среди траффика радиосети вокруг себя рукопожатия и «дешифровать» их. И раньше была куча софта для всего это. Кто-то умел грамотно сканировать радиоканал, кто-то отлично его сниффал в дампы, кто-то находил хэши в дампах, кто-то умел их ломать. Сейчас всё стало проще, благодаря Тиму Куку. 90% работы за стороннее ПО делает стандартное приложение «Беспроводная диагностика». Многие его видели — когда проблемы с Wi-Fi, мак предлагает проверить сеть. Бесполезная утилита, которая даёт советы типа «перезагрузите роутер». Ну, т.е. мне так казалось )

Добываем пароли. Соседи вешайтесь 😉

Итак, погнали. Зажимаем Alt и кликаем по логотипу Wi-Fi в верхней панели. Вообще Alt и клик всегда открывает дополнительные опции в MacOS, но это тема отдельного топика.

Помимо прочей доп.инфы, которая порой очень полезная, мы можем запустить программу «Беспроводная диагностика». Думаю, все кто пользуются маком, помнят это окно.

Но нас интересует другое. Кликаем по пункту меню «Окно» и видим набор дополнительных утилит.

И тут прям есть всё, что надо, даже больше ) Конкретно нас интересуют 2 пункта. Сканирование и Анализатор. Первый покажет нам все сети вокруг с доп.инфой, типа на каком канале и на какой частоте работает сеть. Второй пункт позволит сниффать трафик на конкретном канале и частоте.

Нажимая на кнопку «Начать» в Анализаторе, Wi-Fi-карточка переключится в режим приёма и начнёт сканировать радиочастоту вокруг себя, дамп будет писаться в /var/tmp.

Файлы *.wcap это наши дампы, которые содержат бесполезный для нас траффик и нужные нам рукопожатия.

Надо понимать, что нам необходимо поймать именно рукопожатия. Т.е. нам надо поймать и сниффать траффик, когда сосед приходит домой вечером. Либо, если у вас есть ещё одно устройство на макоси, либо любой другой оси, вам помогут нюкеры. Программки, рассылающие поддельные команды деаунтефикации. Например, JamWiFi. Но это если прям совсем не терпится ) На моём опыте, достаточно просто запустить Анализатор в 6 вечера на часок.

«Стоп» скажите вы, «ты же обещал взлом сетей соседа стандартными методами?» ) Ха! И вы мне поверили?! На самом деле мы стандартными методами сделали 90% работы через GUI. У нас уже есть хэши, всё что нам надо — разбить их. Уверен, можно всё сделать и стандартными утилитами, но проще юзать hashcat. Собираем софт через brew или из сорцов. Первым делом нам надо конвертировать наш дамп, оставив в нём только наши хэши. Этим занимается бинарник cap2hccapx из пакета.

…

Мы видим, что успели перехватить 2 рукопожатия, попробуем «сломать их». Для этого нам нужен naive-hashcat:

Кошка пошла работать. В среднем у меня на маке я имею скорость в 2000 хешей в секунду, на скрине 7к, но это только старт. Судя по этому документу, на 1080gtx можно получить скорость в 400к хешей в секунду. Однако у меня всего 2 рукопожатия и не такой уж и большой словарь, поэтому пробежаться по нему не составило проблем. Смотрим файл home-wifi.txt, вуаля:

Вот и всё. К сожалению, эта сеть через несколько квартир от меня и на другом этаже, пинг 7 секунд ) Надо ловить соседа снизу или брать внешнюю wi-fi-карту с нормальной антенной. Но принцип, думаю, понятен.

Удачных сканирований вам, юные подованы вардрайверы. И большое спасибо разработчикам Kali Linux MacOS за такие подарки.

Ну и вы найдёте много ещё интересного тут.

Вы можете помочь и перевести немного средств на развитие сайта

В сегодняшней статье давайте затронем щекотливую тему: как взломать сеть вай фай. Кто-то спросит, а разве это законно? Конечно же, нет, это считается серьезным правонарушением, поэтому если кто решил это сделать, делает это на свой страх и риск. Конечно, у каждого такое может случиться, когда деньги на счету закончились, и интернет вам отключили. И в этот именно момент появились форс-мажорные обстоятельства, когда срочно нужен доступ в интернет. Ну и что остается делать? Правильно, воспользоваться соседским Wi Fi интернетом. Вариант первый, попросим у него пароль от вайфай сети, вариант второй, взломаем его WiFi сеть. А как это сделать мы расскажем ниже в статье.

Сеть без шифрования

Разумеется, что есть не жадные люди, которые не ставят пароль на WiFi сеть. Или пользователь при настройке роутера забыл его поставить. В таком случаи не сложно будет подключиться к этой сети. Достаточно просто просканировать радиоэфир на вашем устройстве, найдя сеть которая не защищена клацаем на ней и подключаемся. В таких случаях вопрос как взломать сеть WiFi отпадает сам собой.

Подбираем пароль Wi Fi сети вручную

Ищем WiFi у которого наиболее высокий уровень сигнала. Предпочтение отдается соседской сети или той сети, которой вы знаете хозяина. В дальнейшем вы поймете, почему так.

Очень часто неопытные пользователи ставят пароль, не задумываясь о сложности набранного пароля. И вся их фантазия заканчивается на дате рождения, имя домашнего питомца, фамилии. Зная соседа (хозяина) Wi-Fi, вам не составит труда подобрать ключ.

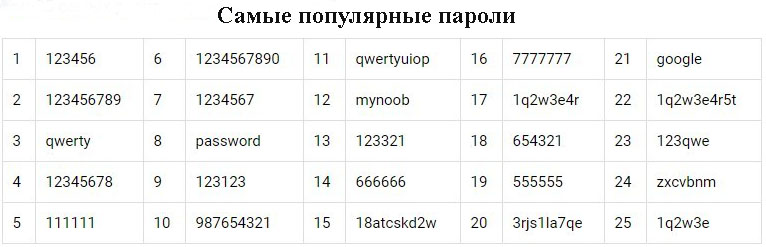

Если не получилось с подбором личной информацией соседа, переходим к следующему варианту, который очень популярный среди пользователей. Это, самые распространенные пароли, мы приведем их ниже в таблице.

Один из плюсов этого метода заключается в его простоте, но есть и минусы, один из них это время, которое необходимо потратить на этот способ. Особенно если сосед поставил в настройках роутера ограничения на ввод пароля и логина, тогда после неудачных 3 попыток следующие попытки можно будет делать только на следующий день.

Взламываем при помощи изменения MAC address

Некоторые умельцы предпочитают ставить фильтрацию по MAC адресу (MAC address – это уникальный идентификатор который есть у каждого устройства) вместо пароля. При сканировании вы увидите сеть, к которой якобы можно без проблем подключится, но при попытке у вас ничего не получится. Значит, стоит фильтрация, которую вам необходимо обойти.

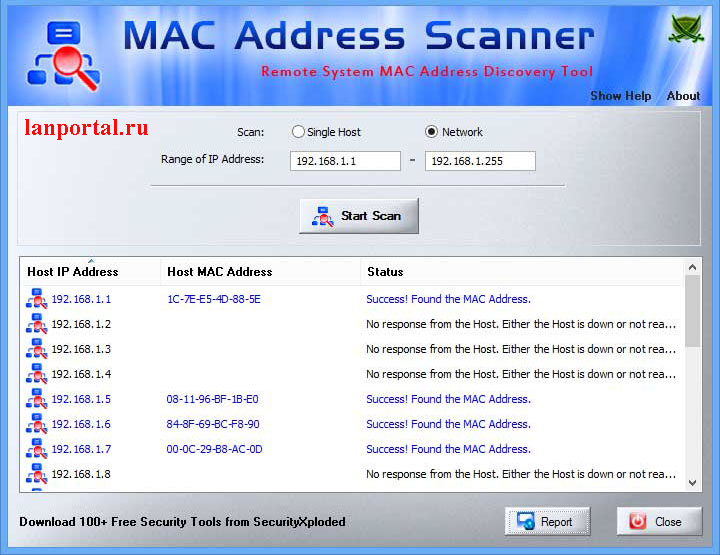

Вам необходимо выяснить, какие MAC адреса разрешены для подключения. Здесь вам в помощь придут программы, которые умеют сканировать, к примеру, Airodump-NG , MAC Address Scanner .

Узнав MAC адреса можно приступать к замене на компьютере своего MAC адреса.

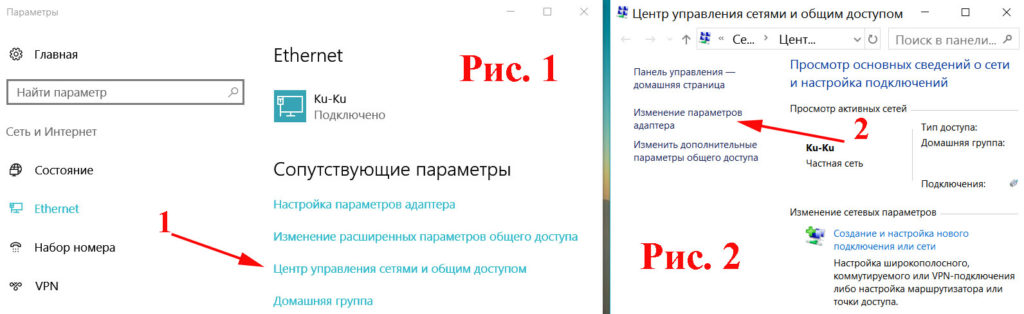

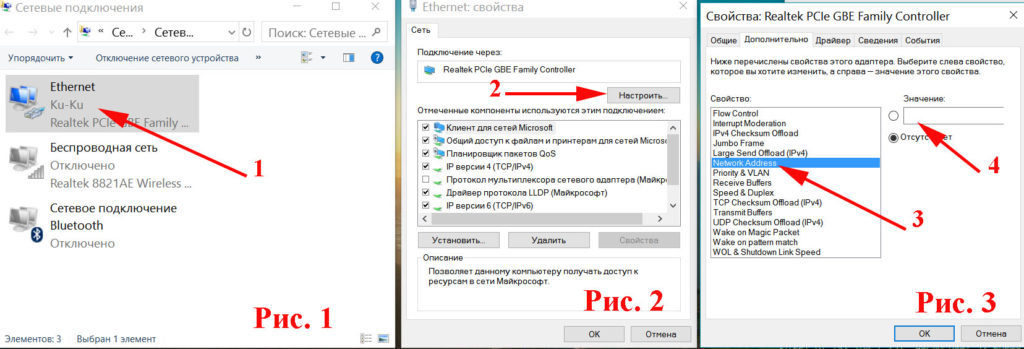

Заходим в « Пуск », « Панель управления » находим « Центр управления сетями и общим доступом » с левой стороны сверху ищем строку « Изменение параметров сетевого адаптера ».

Выбираем активное сетевое подключение, клацаем на нем правой кнопкой мыши и нажимаем на строке « Свойства ». В окне, которое выскочило, находим вкладку « Сеть » и жмем на кнопку « Настроить ». Активируем сетевой адрес и вводим новый MAC.

Для замены MAC Address на Windows 10 есть очень удобная утилита Technitium MAC Address Changer с помощью, которой вы быстро это сделаете. Дальше рекомендуется перезагрузить ПК. Готово, вот мы и выяснили как можно взломать Wi Fi благодаря подмене MAC address.

Взлом WiFi пароля при помощи программ

В данном сегменте программ для взлома много, но мы поговорим о наиболее популярных.

Взломщик Aircrack-ng

Хорошие отзывы от пользователей имеет утилита Aircrack-ng. Это большой набор инструментов, в который входит: airodump, aireplay, aircrack, airdecap.

- Скачиваем и распаковываем. Заходим в папку « Bin » запускаем файл Aircrack-ng GUI .

- Во вкладке « Filenames » нужно выбрать дамп который будет перехватывать пакеты и ключи. К примеру, можно взять утилиту CommView for WiFi для этих целей.

- Назначаем тип шифрования, которым вайфай сеть защищена: либо WEP , либо WPA Для варианта WEP необходимо назначить длину ключа и сделать отмену в пункте « USE PTW attack ». Для варианта WPA достаточно только определится со словарем для подбора пароля.

- Последнее действие, которое нужно сделать, это нажать на кнопку « Launch ». Весь процесс перебора занимает 2-5 минут.

Метод Brute force

Суть брутфорса заключается в полном автоматизированном подборе всех возможных вариантов пароля. Этот метод подходит для продвинутых пользователей, обычному юзеру будет крайне сложно. Такие хакерские методы часто используют для взлома платежных систем, онлайн-банков, учетных записей.

Если вы решились попробовать Brute force, имейте виду, характеристики ПК играют большую роль, если компьютер слабый, программа может делать анализ несколько дней.

На текущий момент существует несколько вариантов «полного перебора»:

- Персональный взлом. Это когда взламывают почту, аккаунт, сайт.

- Брут-чек. Здесь ведется охота по-крупному, 1-2 пароля некому ненужные, интересует большое количество паролей от каких нибудь крупных ресурсов.

- Взлом компьютерного устройства произведенного удаленно.

С Brute force хорошо сочетаются приложения: Brutus AET , All-in-One Checker , Appnimi Password Unlocker .

Взломщики для Windows — AirSlax, Wi-FI S >AirSlax – утилита, которая ловит пакеты в сети вай фай, в дальнейшем они необходимы для подбора пароля. Подбирает password с шифрованием WPA, WPA2, WEP, а также пин-код по WPS.

Взлом пароля через Pin код оборудования

Чтобы узнать password через Pin код устройства, на котором стоит шифрование WPA, WPA2 вам понадобится:

- Ноутбук или компьютер, если у вас компьютер тогда необходимо, чтобы на нем был вайфай-адаптер.

- USB-флеш-накопитель минимум на 2 Гб

- Программа «Elcomsoft Wireless Security Auditor».

Рекомендуем работать в ОС Linux, так как все процедуры выполнить намного легче. Если такой возможности нет, все получится и в Виндовсе.

- Форматируем флешку и скачиваем на неё утилиту « WiFi Slax ». Запускаем программу на флешки нажатием на « Wifislax Boot Installer ». Указываем параметр S и клацаем « Ввод »

- Перезагружаем и делаем запуск с нашей флешки.

- Выбрать запуск с ядра SMP , а wifislax c KDE , ждем загрузку.

- Заменяем MAC лэптопа, сделав в консоли « ifconfig wlan0 down ».

- Открываем « Macchanger », нажимаем « Поменять MAC ».

- Выходим из утилиты и в консоли выполнить « ifconfig wlan0 down ».

- Запускаем « minidwep-gtk », нажимаем « Сканировать » и ожидаем. Технологию WPS намного легче можно взломать, поэтому для новичков рекомендуем её.

- После сканирования выбираем жертву и нажимаем « Reaver ». Все, ожидаем взломанный пароль Wi Fi

Есть более легкий способ узнать Pin, просто прогуляйтесь в гости к вашему соседу. Когда он отойдет, возьмите роутер и переверните, там вы и увидите WPS Pin .

Утилита c миллионом паролей wi-fi

Есть другой метод взломать чужой вай фай, для этого необходимо просто скачать утилиту, благодаря которой, вам не понадобится ничего взламывать, нужно будет просто подобрать ближайшую точку с интернетом.

Wi-fi map — Подходит для любого гаджета. Идея приложения заключается в обмене вай фай паролями по всему миру. Утилита выдаст на вашем гаджете пароли к ближайшим интернет wi fi сетям, но только при условии если кто-то раньше подключался здесь и внес в Wi-fi map пароль, логин.

WiFi You – В этом приложении уже около 20 миллионов точек доступа по всему миру.

Swift WiFi – Похожая утилита на Wi-fi map, принцип тот же. Установите приложение, и ваш гаджет автоматически выполнит подключение к ближайшей беспроводной сети которая есть в базе программы.

Взламываем пароль с вашего смартфона

WPS Connect – главная цель этой программы определить, насколько роутер, который использует установленный Pin код по умолчанию, уязвим от взлома вай фая. Для использования этой утилиты необходимо чтобы устройство было рутованным.

WIBR+ — отлично подходит для телефонов на Андроиде. Программа умеет одновременно выполнять несколько действий по подбору пароля к двум сетям сразу.

- Скачиваем и устанавливаем.

- Нажимаем на пункт « Add Network » и добавляем сеть, с самым хорошим сигналом.

- Расставляем галочки в настройках, которые нужны.

- Жмем на Add to Queue . Готово, утилита начнет свою работу.

Есть небольшой минус у этого приложения, после генерации каждого ключа ему необходимо заново подключаться к сети.

WiHack mobile – это приложение подходит как для Виндовса, так и для Андроида. Чтобы взломать пароль вай фай она использует два варианта которые пользователь может выбирать: брутфорс (простой перебор) или значительно эффективнее вариант анализа пакетов. Устанавливать лучше полную версию.

Утилита взломщик для iPhone

Для iPhone есть утилита под названием Aircrack , работает она методом перехвата. Сложностей в работе с ней не будет, простая и автоматизированная.

- Скачиваем, устанавливаем и запускаем.

- Сканируем, выбираем из списка сеть которую будете взламывать.

- Ожидаем немного, готово.

Вай фай рыбалка (фишинг)

Этот метод обмана ради получения пароля используют нечасто. Суть заключается в посещении фишинговой страницы (страница двойник), пользователь, зайдя на эту страницу, ведет свой password и login. Так легко и просто взломщик узнает ваши данные.

Для получения секретных данных о сети Wi Fi взломщики часто прибегают к помощи утилиты WiFiPhisher .

В использовании WiFiPhisher просто, необходимо:

- Делаем настройку HTTP , HTTPS .

- Сканируем wlan0 и wlan1 , пока не подключится.

- Выслеживание DHCP и вывод IP address .

- Выбираем вайфай точку.

- Делаем копию точки доступа, прописываем аналогичное название сети. Реальная точка доступа будет хуже работать, из-за этого пользователь подключится к вашему клону.

- Браузер попросит пользователя ввести login, password. Таким образом секретные данные попадают в руки взломщика.

Необходимые меры, для защиты вашей сети WiFi

- Устанавливайте пароли со сложным сочетанием букв и цифр, число символов должно быть 8-12.

- Необходимо выключить WPS, потому, что эта функция сохраняет авторизованных пользователей и при повторном запросе она автоматически подключает их.

- Иногда необходимо менять на маршрутизаторе PIN и отклейте заводскую бирку, где прописан PIN.

- Не вводите PIN на непроверенных сайтах.

- При настройке роутера не используйте старые типы шифрования WEP и TKIP, используйте новые типы WEP2 или другие более продвинутые.

- Ограничьте максимальное количество подключаемых устройств. К примеру, у вас в доме есть ноутбук и планшет, значит ограничьте до 2 устройств. После этого больше двух не подключится.

- Спрячьте свою сеть. Поставьте галочку в графе « Скрыть SSID ».

- Не забывайте периодически обновлять прошивку на роутере.

Ответственность за взлом

Есть две статьи УК РФ, которые можно применить к неправомерному доступу в сеть. Это статьи 272 и 273. Кому интересно можете почитать их в интернете. Казус в статье 272 заключается в то, что очень сложно доказать, что это именно вы взломали доступ. А вот если при взломе вы пользовались вредоносной программой (вирус), то можно применить и статью 273 УК РФ.

Заключение

Как можно взломать пароль на вай фай мы рассказали, дальше решение за вами, взламывать или не взламывать этот вопрос будет на вашей совести. Если у вас есть достаточно средств то, конечно же, нужно просто не забывать вовремя, пополнять свой интернет. И тогда вопрос о том, как можно взломать чужой wi fi сам собой отпадет. Ну и конечно не стоит списывать со счетов фактор азарта, когда хочется иногда проявить себя хотя бы в чем-то.

Источник