- Сетевой доступ: разрешать анонимный доступ к именованным каналам. Network access: Named Pipes that can be accessed anonymously

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

- Сетевой доступ: разрешать применение разрешений «Для всех» к анонимным пользователям Network access: Let Everyone permissions apply to anonymous users

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

- Анонимный доступ к общим папкам и принтерам без пароля

- Локальные политики анонимного доступа

- Настройка анонимного доступа к общей папке

- Предоставление анонимного доступа к общему сетевому принтеру

Сетевой доступ: разрешать анонимный доступ к именованным каналам. Network access: Named Pipes that can be accessed anonymously

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, управление политиками и вопросы безопасности для сетевого доступа: именовать конвейеры, к которые можно получить анонимный доступ к параметру политики безопасности. Describes the best practices, location, values, policy management and security considerations for the Network access: Named Pipes that can be accessed anonymously security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие сеансы связи или каналы связи имеют атрибуты и разрешения, разреша которыми анонимный доступ. This policy setting determines which communication sessions, or pipes, have attributes and permissions that allow anonymous access.

Ограничение доступа по именированным каналам, таким как COMNAP и LOCATOR, помогает предотвратить несанкционированный доступ к сети. Restricting access over named pipes such as COMNAP and LOCATOR helps prevent unauthorized access to the network.

Возможные значения Possible values

- Пользовательский список общих папок User-defined list of shared folders

- Не определено Not defined

Рекомендации Best practices

- Установите для этой политики значение null; то есть введите параметр политики, но не вводите именовые конвейеры в текстовом поле. Set this policy to a null value; that is, enable the policy setting, but do not enter named pipes in the text box. Это отключит доступ к сеансу null по именовамым каналам, и приложения, которые используют эту функцию или неавтерицированный доступ к именовамым каналам, перестают работать. This will disable null session access over named pipes, and applications that rely on this feature or on unauthenticated access to named pipes will no longer function.

Расположение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Netlogon, samr, lsarpc Netlogon, samr, lsarpc |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Null Null |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Netlogon, samr, lsarpc Netlogon, samr, lsarpc |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Не определено Not defined |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Не определено Not defined |

Управление политикой Policy management

В этом разделе описываются различные функции и средства, которые помогут вам управлять этой политикой. This section describes different features and tools available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска устройства, если они сохраняются локально или распространяются посредством групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Групповая политика Group Policy

Чтобы этот параметр политики вступил в силу, необходимо также включить сетевой доступ: ограничить анонимный доступ к именованным каналам и ресурсам. For this policy setting to take effect, you must also enable the Network access: Restrict anonymous access to Named Pipes and Shares setting.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Вы можете ограничить доступ по именированным каналам, таким как COMNAP и LOCATOR, чтобы предотвратить несанкционированный доступ к сети. You can restrict access over named pipes such as COMNAP and LOCATOR to help prevent unauthorized access to the network. В следующем списке описываются доступные именуемые конвейеры и их назначение. The following list describes available named pipes and their purpose. Эти конвейеры были предоставлены анонимным доступом в более ранних версиях Windows, и некоторые устаревшие приложения могут по-прежнему использовать их. These pipes were granted anonymous access in earlier versions of Windows and some legacy applications may still use them.

| Именоваемая конвейерная Named pipe | Описание Purpose |

|---|---|

| COMNAP COMNAP | Именоваемая конвейерная база SNABase. SNABase named pipe. Системная архитектура сети (SNA) — это набор сетевых протоколов, изначально разработанных для компьютеров с ibm mainframe. Systems network Architecture (SNA) is a collection of network protocols that were originally developed for IBM mainframe computers. |

| COMNODE COMNODE | SNA Server с именем pipe. SNA Server named pipe. |

| SQL\QUERY SQL\QUERY | Именователь по умолчанию для SQL Server. Default named pipe for SQL Server. |

| SPOOLSS SPOOLSS | Именователь канала для службы печати пулов. Named pipe for the Print Spooler service. |

| EPMAPPER EPMAPPER | Конечный mapper с именем pipe. End Point Mapper named pipe. |

| LOCATOR LOCATOR | Служба удаленного вызова процедуры с именем pipe. Remote Procedure Call Locator service named pipe. |

| TrlWks TrlWks | Распределенный клиент отслеживания ссылок с именем pipe. Distributed Link Tracking Client named pipe. |

| TrkSvr TrkSvr | Распределенный сервер отслеживания ссылок с именем pipe. Distributed Link Tracking Server named pipe. |

Противодействие Countermeasure

Настройте сетевой доступ: именуемые конвейеры, к которые можно получить анонимный доступ, установив значение NULL (в этом параметре можно включить, но не указывать именоваемые конвейеры в текстовом поле). Configure the Network access: Named Pipes that can be accessed anonymously setting to a null value (enable the setting but do not specify named pipes in the text box).

Возможное влияние Potential impact

Эта конфигурация отключает доступ к сеансу null по именовамым каналам, и приложения, которые используют эту функцию или неавтерицированный доступ к именовамым каналам, больше не работают. This configuration disables null-session access over named pipes, and applications that rely on this feature or on unauthenticated access to named pipes no longer function. Это может нарушить доверие между доменами Windows Server 2003 в смешанном режиме. This may break trust between Windows Server 2003 domains in a mixed mode environment.

Сетевой доступ: разрешать применение разрешений «Для всех» к анонимным пользователям Network access: Let Everyone permissions apply to anonymous users

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, управление политиками и вопросы безопасности для сетевого доступа: разрешить применение разрешений «Все» к параметру политики безопасности анонимных пользователей. Describes the best practices, location, values, policy management and security considerations for the Network access: Let Everyone permissions apply to anonymous users security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие дополнительные разрешения даны анонимным подключениям к устройству. This policy setting determines what additional permissions are granted for anonymous connections to the device. Если этот параметр политики включается, анонимные пользователи могут нумеровать имена учетных записей домена и общих папок и выполнять некоторые другие действия. If you enable this policy setting, anonymous users can enumerate the names of domain accounts and shared folders and perform certain other activities. Эта возможность удобна, например, если администратор хочет предоставить доступ пользователям в доверенном домене, который не поддерживает возвратное доверие. This capability is convenient, for example, when an administrator wants to grant access to users in a trusted domain that does not maintain a reciprocal trust.

По умолчанию маркер, созданный для анонимных подключений, не включает SID Everyone. By default, the token that is created for anonymous connections does not include the Everyone SID. Поэтому разрешения, которые назначены группе «Все», не применяются к анонимным пользователям. Therefore, permissions that are assigned to the Everyone group do not apply to anonymous users.

Возможные значения Possible values

Sid Everyone добавляется в маркер, созданный для анонимных подключений, и анонимные пользователи могут получить доступ к любому ресурсу, для которого группе «Все» назначены разрешения. The Everyone SID is added to the token that is created for anonymous connections, and anonymous users can access any resource for which the Everyone group has been assigned permissions.

Sid Everyone удаляется из маркера, созданного для анонимных подключений. The Everyone SID is removed from the token that is created for anonymous connections.

Не определено Not defined

Рекомендации Best practices

- Установите для этой политики «Отключено». Set this policy to Disabled.

Расположение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Polices\Security Options

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Отключено Disabled |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Отключено Disabled |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска устройства, если они сохраняются локально или распространяются посредством групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Неавторизованный пользователь может анонимно перечислять имена учетных записей и общие ресурсы, а также использовать эти сведения для попытки угадать пароли, выполнить атаки социальной инженерии или запустить doS-атаки. An unauthorized user could anonymously list account names and shared resources and use the information to attempt to guess passwords, perform social engineering attacks, or launch DoS attacks.

Противодействие Countermeasure

Отключает сетевой доступ: разрешения «Все» применяются к параметру анонимных пользователей. Disable the Network access: Let Everyone permissions apply to anonymous users setting.

Возможное влияние Potential impact

Нет. None. Это конфигурация по умолчанию. This is the default configuration.

Анонимный доступ к общим папкам и принтерам без пароля

По умолчанию, при доступе к общей сетевой папке на сервере, включенном в домен Active Directory, с компьютеров из рабочей группы (не добавленных в домен) у пользователя появляется запрос на ввод пароля доменной учетной записи. Попробуем разобраться, как разрешить анонимный доступ к общим сетевым папкам и принтерам на доменном сервере с компьютеров рабочей группы без авторизации на примере Windows 10 / Windows Server 2016.

Локальные политики анонимного доступа

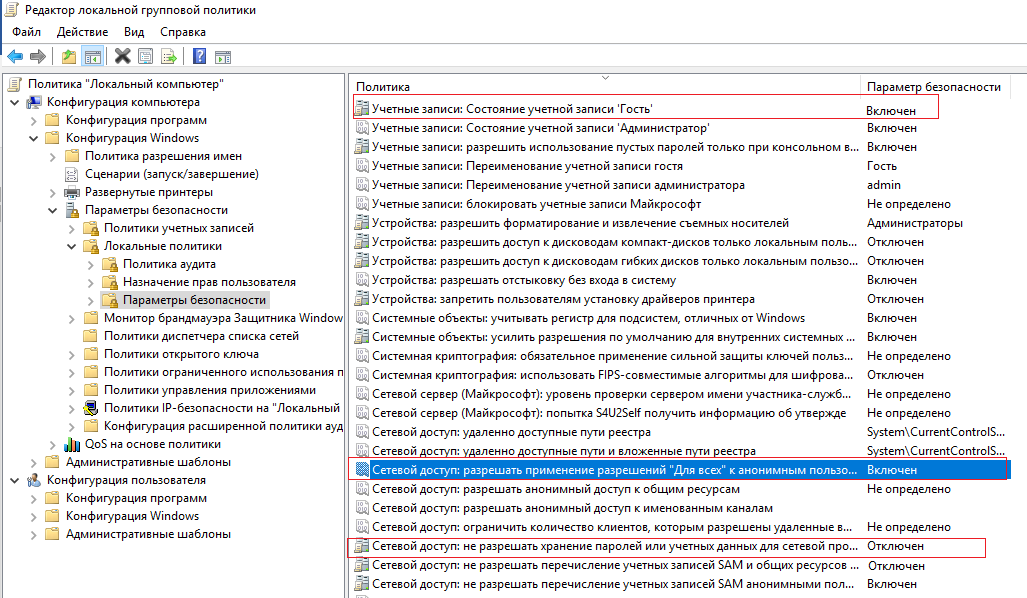

На сервере (компьютере), к которому вы хотите предоставить общий доступ неавторизованным пользователям нужно открыть редактор локальной групповой политики – gpedit.msc.

Перейдите в раздел Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options)

Настройте следующие политики:

- Учетные записи: Состояние учётной записи ‘Гость’ (Accounts: Guest Account Status): Включен (Enabled);

- Сетевой доступ: разрешить применение разрешений “Для всех” к анонимным пользователям (Network access: Let Everyone permissions apply to anonymous users): Включен (Enabled);

- Сетевой доступ: Не разрешать перечисление учетных записей SAM и общих ресурсов (Network access: Do not allow anonymous enumeration of SAM accounts and shares): Отключен (Disabled).

В целях безопасности желательно также открыть политику “Запретить локальный вход” (Deny log on locally) в разделе Локальные политики -> Назначение прав пользователя и убедиться, что в политике указана учетная запись “Гость”.

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

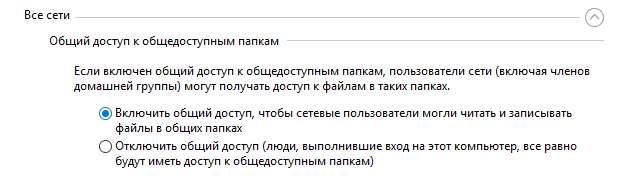

Также убедитесь, что включен общий доступ к сетевым папкам в разделе Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings -> Network & Internet -> Ethernet -> Change advanced sharing options). В секции “Все сети” должен быть выбрана настройка “Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках” и выбрать “Отключить парольную защиту (если вы доверяете всем устройствам в вашей сети)” (см. статью о проблемах обнаружения компьютеров в рабочих группах).

Настройка анонимного доступа к общей папке

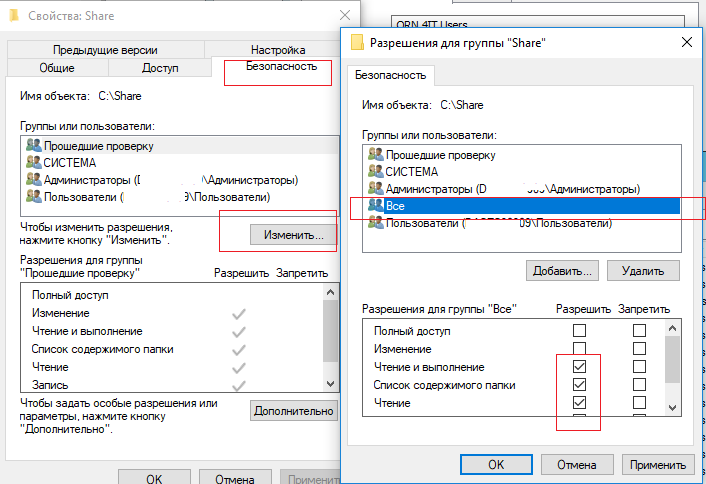

Теперь нужно настроить разрешения доступа на общей папке, к который вы хотите предоставить общий доступ. Откройте свойства папки в настройках NTFS разрешений (вкладка Безопасность) предоставьте права чтения (и, если нужно, изменения) для локальной группы «Все» («Everyone»). Для этого нажмите кнопку Изменить -> Добавить -> Все и выберите необходимые привилегии анонимных пользователей. Я предоставил доступ только на чтение.

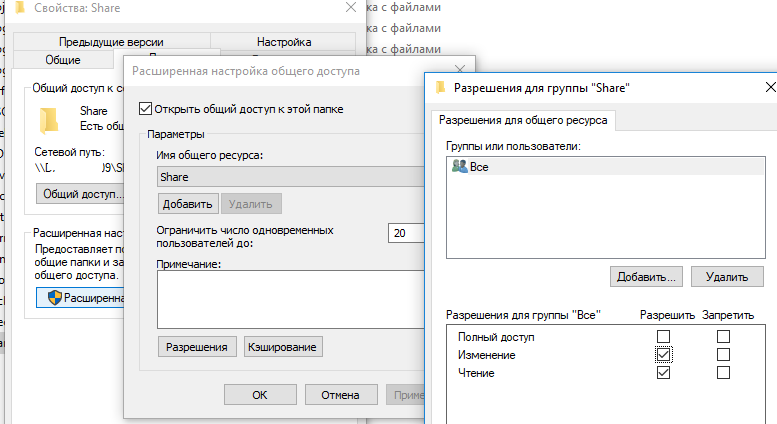

Также на вкладке Доступ нужно предоставить права анонимным пользователям на доступ к шаре (Доступ -> Расширенная настройка -> Разрешения). Проверьте, что у группы Все есть право на Изменение и Чтение.

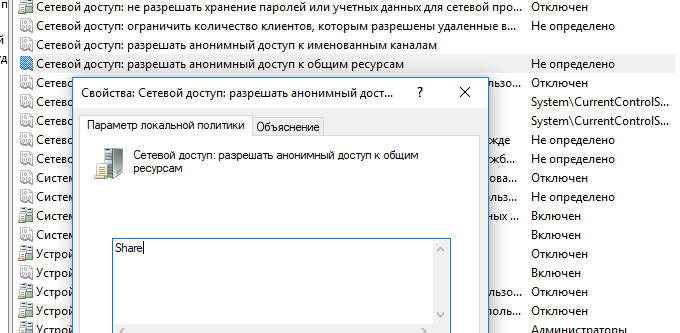

Теперь в редакторе локальных политик в секции Локальные политики -> Параметры безопасности нужно в политике “Сетевой доступ: разрешать анонимный доступ к общим ресурсам” (Network access: Shares that can be accessed anonymous) указать имя сетевой папки, к которой вы хотите предоставить анонимный доступ (в моем примере имя сетевой папки – Share).

Предоставление анонимного доступа к общему сетевому принтеру

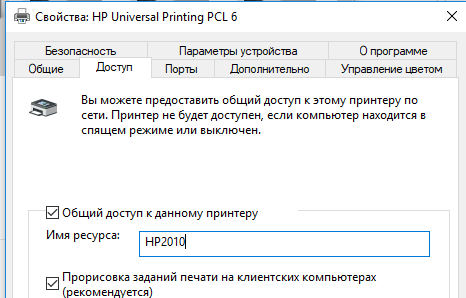

Чтобы разрешить анонимный доступ к сетевому принтеру на вашем компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управления\Оборудование и звук\Устройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

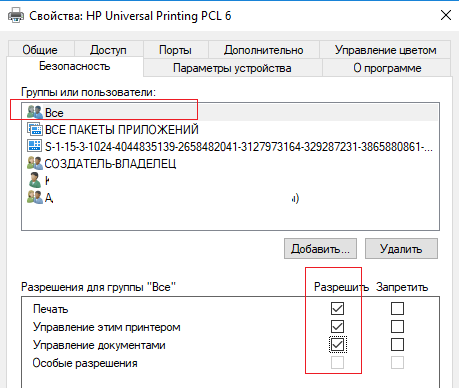

Затем на вкладке безопасность для группы “Все” отметить все галки.

После выполнения этих действий вы сможете подключаться к общей папке (\\servername\share) и принтеру на доменном компьютере с компьютеров рабочей группы без ввода имени пользователя и пароля, т.е. анонимно.