- Для чего предназначен SNMP: руководство по NMS, MIB, OID, ловушкам и агентам

- Менеджер (NMS)

- Агенты

- Какие номера портов используют SNMP?

- Управляемые сетевые устройства

- Ловушки

- Версии (v1, v2c, v3)

- Версия 1

- Версия 2 (или 2c)

- Версия 3

- Настройка службы SNMP в Windows Server 2003

- Аннотация

- Настройка сведений об агенте SNMP

- Настройка сообществ SNMP и ловушек

- Настройка безопасности SNMP для сообщества

Для чего предназначен SNMP: руководство по NMS, MIB, OID, ловушкам и агентам

SNMP (Simple Network Management Protocol) представляет собой коммуникационный протокол, который позволяет отслеживать управляемые сетевые устройства, включая маршрутизаторы, коммутаторы, серверы, принтеры и другие устройства, которые включены через IP через единую систему управления / программное обеспечение.

Если сетевое устройство поддерживает протокол SNMP, вы можете включить и настроить его для начала сбора информации и мониторинга количества сетевых устройств, как вы хотите, из одной точки.

Что делает SNMP?

- Мониторинг входящего и исходящего трафика, проходящего через устройство

- Раннее обнаружение сбоев в сетевых устройствах вместе с предупреждениями / уведомлениями

- Анализ данных, собранных с устройств в течение длительных периодов времени для выявления узких мест и проблем с производительностью

- Возможность удаленного конфигурирования совместимых устройств

- Доступ и управление устройствами удаленно, которые подключаются через SNMP

Менеджер (NMS)

Компонент Manager — это просто часть программного обеспечения, которое установлено на компьютере (которое при объединении называется Network Management System), которое проверяет устройства в вашей сети, как часто вы указываете информацию.

Менеджер имеет правильные учетные данные для доступа к информации, хранящейся агентами (что объясняется в следующем разделе), а затем компилирует их в читаемом формате для сетевого инженера или администратора для мониторинга или диагностики проблем или узких мест. Некоторые программные пакеты NMS более сложны, чем другие, что позволяет настраивать сообщения электронной почты или SMS, чтобы предупредить вас о неисправных устройствах в вашей сети, в то время как другие просто опросили устройства для получения более общей информации.

Агенты

SNMP Agent — это часть программного обеспечения, которое поставляется вместе с сетевым устройством (маршрутизатором, коммутатором, сервером, Wi-Fi и т. Д.), Которое при включении и настройке выполняет всю тяжелую работу для Менеджера путем компиляции и хранения всех данных из своего данное устройство в базу данных (MIB).

Эта база данных правильно структурирована, чтобы программное обеспечение менеджера могло легко опросить информацию и даже отправить информацию Менеджеру, если произошла ошибка.

Какие номера портов используют SNMP?

Менеджер программного обеспечения в предыдущем разделе регулярно проверяет агентов через порт UDP 161 .

Ловушки SNMP, о которых вы будете читать дальше, позволяют агенту отправлять информацию о системе и устройстве менеджеру через порт UDP 162 . Хотя UDP является общим протоколом, используемым SNMP, TCP также может использоваться.

Управляемые сетевые устройства

Управляемые сетевые устройства, в том числе маршрутизаторы, коммутаторы, Wi-Fi, серверы (Windows и другие), настольные ПК, ноутбуки, принтеры, UPS и т. Д., Имеют встроенное в них программное обеспечение агента, которое должно быть либо включено, либо настроено, либо просто настроено правильно для того, чтобы быть опрошены NMS.

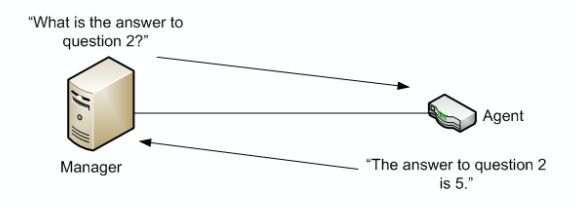

MIB-файлы представляют собой набор вопросов, которые SNMP-менеджер может задать агенту. Агент собирает эти данные локально и сохраняет их, как определено в MIB. Таким образом, диспетчер SNMP должен знать эти стандартные и частные вопросы для каждого типа агента.

Агенты, как объяснялось выше, поддерживают организованную базу данных параметров устройства, настроек и т.д. Система NMS (Network Management system) опроса / запроса агента данного устройства, которая затем делится своей организованной информацией из базы данных, сделанной с помощью NMS, которая затем переводит ее в предупреждения, отчеты, графики и т. Д. База данных, которую Агент разделяет между Агентом, называется Информационной базой управления или MIB .

MIB содержат набор значений, как статистических, так и контрольных, которые определяются сетевым устройством. Во многих случаях расширения стандартных значений определяются с помощью Private MIB разными поставщиками сетевых устройств.

Чтобы упростить MIB, подумайте об этом так: MIB-файлы — это набор Вопросов, которые Менеджер может спросить у агента. Агент просто собирает эти вопросы и сохраняет их локально и обслуживает их по NMS по запросу.

Упрощенный пример работы MIB: NMS спросит у сетевого устройства вопрос, в данном случае, что такое ответ на вопрос 2?

Агент управляемых сетевых устройств затем отвечает с ответом на вопрос 2. Чтобы еще больше разбить это, давайте построим еще один пример.

Скажем, мы хотим знать системное время работы устройства.

NMS отправит запрос агенту, запрашивающему Системное время, — запрос отправляется как номер с MIB и объектом интереса, а также что-то, называемое экземпляром .

Распределение номера OID

| MIB | Объект интереса | Пример |

| 1.3.6.1.2.1.1 | 3 | 0 |

| MIB | Объект SysUptime | Образец |

Первые 2 части числа, отправленные агенту (MIB и объект интереса, который в этом случае является системным временем), называются идентификатором объекта или OID . Как упоминалось выше, MIB являются стандартными значениями, которые система сетевого управления уже знает и может опросить / запросить сетевые устройства для получения информации.

OID, Object Identifier — это просто номер, составленный MIB, объектом интереса и экземпляром. Каждый идентификатор является уникальным для устройства, и при запросе будет предоставлена информация о том, что было запрошено OID.

Существует два типа OID:

Скаляр — это экземпляр одного объекта — например, имя поставщика устройства. Может быть только одно имя поставщика, так что это будет скалярный OID.

С другой стороны, Tabular может иметь несколько результатов для своего OID — например, процессор Quad Core приведет к 4 различным значениям ЦП.

Ловушки

Ловушки используются, когда устройству необходимо предупредить программное обеспечение сетевого управления о событии без опроса. Ловушки гарантируют, что NMS получает информацию, если определенное событие происходит на устройстве, которое должно быть записано без предварительного опроса NMS.

Управляемые сетевые устройства будут иметь MIB Trap с заранее определенными условиями, встроенными в них. Крайне важно, чтобы система управления сетью объединяла эти MIB, чтобы получать любые ловушки, отправленные данным устройством.

MIB — это номер, который идентифицирует определенные характеристики или значения устройства, но если в системе управления сетью нет определенной MIB, которую отправляет ловушка сетевого устройства, нет способа интерпретировать, что такое MIB, и не будет записывать событие.

Версии (v1, v2c, v3)

Этот протокол прошел несколько пересмотров на протяжении многих лет, начиная с 1988 года, начиная с версии 1. Теперь мы до версии 3, но большинство систем управления сетью поддерживают все версии протокола.

Версия 1

Версия 1 была первой версией протокола, определенного в RFC 1155 и 1157. Эта версия является самой простой из 3-х версий протокола и является самой небезопасной из-за ее простой текстовой аутентификации.

Версия 2 (или 2c)

Версия 2 протокола была введена в 1993 году с большими улучшениями по сравнению с первой версией, включая транспортные сопоставления, элементы структуры MIB и, что самое важное, улучшенные обновления для проверки подлинности и безопасности.

Тем не менее, версии 1 и 2 / 2c имели встроенные риски безопасности, как упоминалось выше, — строки сообщества, которые эквивалентны паролям, где передается по проводу в виде прозрачного / обычного текста, позволяя любому, кто нюхает сеть, получить доступ к строке и могут компрометировать сетевые устройства и, возможно, перенастроить их с помощью SNMP.

Версия 3

Версия 3 протокола, дебютировавшая в 1998 году, сделала большие шаги для обеспечения безопасности набора протоколов, реализовав так называемую «пользовательскую безопасность». Эта функция безопасности позволяет вам устанавливать аутентификацию на основе требований пользователя. 3 уровня аутентификации:

- NoAuthNoPriv: пользователи, которые используют этот режим / уровень, не имеют аутентификации и не имеют конфиденциальности при отправке / получении сообщений.

- AuthNoPriv: этот уровень требует от пользователя аутентификации, но не будет шифрования отправленных / полученных сообщений.

- AuthPriv: Наконец, самый безопасный уровень, в котором требуется аутентификация, и отправленные / полученные сообщения зашифрованы.

Версия 3 протокола является наиболее безопасной из группы, но с добавленной безопасностью и шифрованием добавлена конфигурация и сложность настройки и конфигурации. Но при работе с сетевыми устройствами более высокого уровня, которые содержат конфиденциальную информацию, вознаграждение перевешивает головную боль при правильной настройке.

Настройка службы SNMP в Windows Server 2003

В этой статье описывается настройка службы SNMP в Windows Server 2003. В этой статье описывается настройка свойств агента SNMP, ловушек SNMP и безопасности SNMP.

Исходная версия продукта: Windows Server 2003

Исходный номер КБ: 324263

Аннотация

Если служба SNMP настроена для агента, она создает сообщения для ловушек, которые отправляются в место ловушек, если происходят какие-либо конкретные события. Например, можно настроить службу SNMP на отправку ловушек, когда она получает запрос информации, которая не содержит правильного имени сообщества и не соответствует принятому имени хоста для службы.

Настройка сведений об агенте SNMP

Нажмите кнопку «Начните», выберите пункт «Панель управления»,«Администрирование» и «Управление компьютером».

В дереве консоли разйдите службы и приложения, а затем щелкните «Службы».

В правой области дважды щелкните службу SNMP.

Перейдите на вкладку «Агент».

Введите имя пользователя или администратора компьютера в поле «Контакт», а затем введите физическое расположение компьютера или контакта в поле «Расположение».

Эти комментарии рассматриваются как текст и являются необязательными.

В области «Служба» щелкните флажки рядом со службами, предоставляемыми компьютером. Возможные варианты обслуживания:

- Физический: указывает, управляет ли компьютер физическими устройствами, такими как раздел жесткого диска.

- Приложения: указывает, использует ли компьютер программы, которые отправляют данные с помощью TCP/IP.

- Datalink and subnetwork: указывает, управляет ли этот компьютер подсетями TCP/IP или ссылкой данных, например мостом.

- Интернет: указывает, работает ли этот компьютер в качестве шлюза IP (маршрутизатора).

- End-to-end: указывает, будет ли этот компьютер выступать в качестве IP-хоста.

Нажмите кнопку ОК.

Если вы установили дополнительные сетевые устройства TCP/IP, такие как коммутатор или маршрутизатор, см. дополнительные сведения в разделе «Запрос комментариев (RFC) 1213». Чтобы просмотреть RFC 1213, посетите веб-сайт IETF

Контактные данные сторонних организаций предоставлены в этой статье с целью помочь пользователям получить необходимую техническую поддержку. Эти данные могут быть изменены без предварительного уведомления. Корпорация Майкрософт не дает гарантий относительно правильности приведенных контактных данных сторонних производителей.

Настройка сообществ SNMP и ловушек

Нажмите кнопку «Начните», выберите пункт «Панель управления»,«Администрирование» и «Управление компьютером».

В дереве консоли разйдите службы и приложения, а затем щелкните «Службы».

В правой области дважды щелкните службу SNMP.

Перейдите на вкладку «Ловушек».

В поле «Имя сообщества» введите имя сообщества с чувствительным к делу именем сообщества, которому компьютер будет отправлять сообщения-ловцы, а затем нажмите кнопку «Добавить в список».

В области «Место назначения» нажмите кнопку «Добавить».

В поле «Имя хоста», «IP- или IPX-адрес» введите имя, IP-адрес или IPX-адрес хоста, а затем нажмите кнопку «Добавить».

Имя или адрес хоста отображается в списке назначений».

Повторите шаги 5-7, чтобы добавить сообщества и найти нужные места назначения.

Нажмите кнопку ОК.

Настройка безопасности SNMP для сообщества

- Нажмите кнопку «Начните», выберите пункт «Панель управления»,«Администрирование» и «Управление компьютером».

- В дереве консоли разйдите службы и приложения, а затем щелкните «Службы».

- В правой области дважды щелкните службу SNMP.

- Щелкните вкладку Безопасность.

- Щелкните, чтобы выбрать для проверки подлинности ловулю отправки (если он еще не выбран), если вы хотите, чтобы сообщение-захламление отправлялся при сбойе проверки подлинности.

- В списке «Принятые имена сообщества» нажмите кнопку «Добавить».

- Чтобы указать, как хост обрабатывает запросы SNMP от выбранного сообщества, щелкните нужный уровень разрешений в поле «Права сообщества».

- В поле «Имя сообщества» введите имя сообщества с чувствительным к делу и нажмите кнопку «Добавить».

- Укажите, следует ли принимать пакеты SNMP с хоста. Для этого сделайте одно из следующих:

- Чтобы принимать запросы SNMP с любого хоста в сети независимо от удостоверения, щелкните «Принять пакеты SNMP с любого хоста».

- Чтобы ограничить прием пакетов SNMP, щелкните «Принять SNMP-пакеты» с этих хостов, нажмите кнопку «Добавить», а затем введите соответствующее имя, IP-адрес или IPX-адрес в поле «Имя, IP- или IPX-адрес».

- Нажмите кнопку Добавить.

- Нажмите кнопку ОК.

Если удалить все имена сообщества, включая имя по умолчанию Public, SNMP не будет отвечать на представленные имена сообществ.