- Установка своего сертификата для RDP

- Настройка доверенных SSL/TLS сертификатов для защиты RDP подключений

- Предупреждение о самоподписанном сертификате RDP

- Создаем шаблон RDP сертификата в центре сертификации (CA)

- Настройка групповой политики для выдачи RDP сертификатов

- Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

- Как настроить RDP на Виндовс 10

- Настройка RDP на Windows 10

- Включение доступа и добавление пользователей

- Настройка и управление IP

- Настройка порта RDP

- Подключение к удаленному рабочему столу в Windows 10

- Устранение неполадок при подключении к удаленному рабочему столу

Установка своего сертификата для RDP

Чисто для себя заметка

Можно ли каким-то образом, в клиентской винде не входящей в AD, для сервера удалённых рабочих столов установить свой сертификат?

Немного подробнее:

После запуска службы (или если она у вас запущена, то после установки соответствующей галки на вкладке «Удалённый доступ» ) «Службы удаленных рабочих столов» создаётся самоподписанный сертификат (который помещается в хранилище Удалённый рабочий стол > Сертификаты) — хотелось бы его заменить на свой.

Чего только не перепробовал, но после удаления сертификата и перезапуска «Службы удаленных рабочих столов» создаётся новый самоподписанный сертификат, а все мои игнорируются.

1. Идем (gpedit.msc) по пути PC Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security: Require use of specific security layer for remote (RDP) connections выбираем SSL (TLS 1.0).

2. Импортируем сертификат в «Сертификаты (локальный компьютер)\Personal\Registry\Certificates. Сертификат должен быть в формате PKCS12 (.p12). Выбираем, щелчок — All Tasks — Manage Private Keys. Добавляем NETWORK SERVICE (права Чтение). Сохраняем.

3. Идем в реестр «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp», добавляем Binary Value (Value name: SSLCertificateSHA1Hash ; Value data: ). Сохраняем.

4. Идем в «Сертификаты (локальный компьютер)»\Remote Desktop\Registry\Certificates. Удаляем сертификат ПК. Перезагружаем ПК. (Сертификат ПК создастся заново автоматом (после рестарта компьютера), но использоваться уже не будет).

Собственно все!

Цитата:

Добавляем NETWORK SERVICE (права Чтение).

Про это я не знал!

Цитата:

Идем в реестр . добавляем Binary Value (Value name: SSLCertificateSHA1Hash ; Value data: ).

Для этого дела есть скрипт — запускать с такими параметрами:

Код:

cscript rdconfig.js

(если лень пробелы их хеша убирать, то можно в кавычки его)

Настройка доверенных SSL/TLS сертификатов для защиты RDP подключений

В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

При этом отпечаток RDP сертификата сохраняется на клиенте в параметре CertHash в ветке реестра с историей RDP подключений (HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers\). Если вы скрыли уведомление о невозможности проверить подлинность RDP сервера, чтобы сбросить настройки, удалите ключ с отпечатком сертификата из реестра.

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

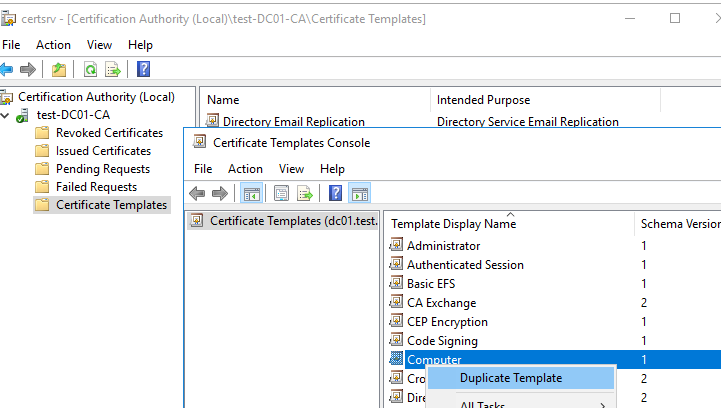

- Запустите консоль Certificate Authority и перейдите в секцию Certificate Templates;

- Сделайте копию шаблона сертификата Computer (Certificate Templates -> Manage -> Computer -> Duplicate);

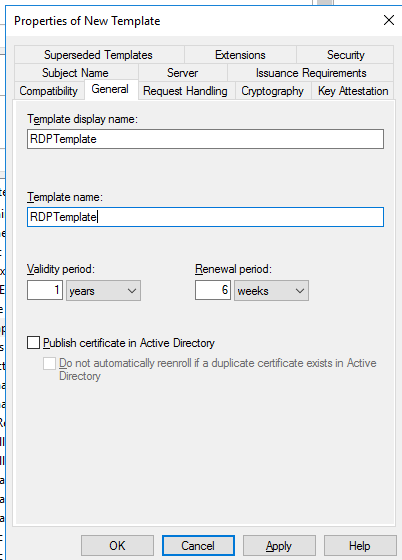

- На вкладке General укажите имя нового шаблона сертификата – RDPTemplate. Убедитесь, что значение поля Template Name полностью совпадает с Template display name;

- На вкладке Compatibility укажите минимальную версию клиентов в вашем домене (например, Windows Server 2008 R2 для CA и Windows 7 для клиентов). Тем самым будут использоваться более стойкие алгоритмы шифрования;

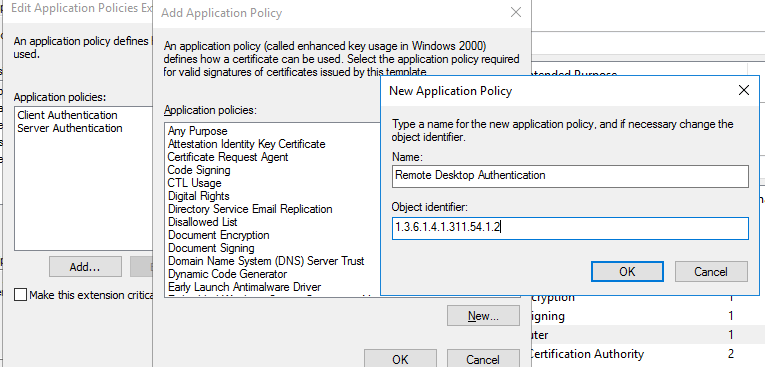

- Теперь на вкладке Extensions в политике приложений (Application policy) нужно ограничить область использования такого сертификата только для Remote Desktop Authentication (укажите следующий object identifier — 1.3.6.1.4.1.311.54.1.2). Нажмите Add -> New, создайте новую политику и выберите ее;

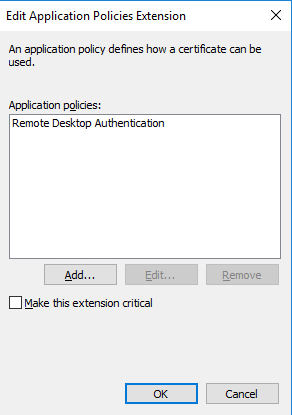

- В настройках шаблона сертификата (Application Policies Extension) удалите все политики кроме Remote Desktop Authentication;

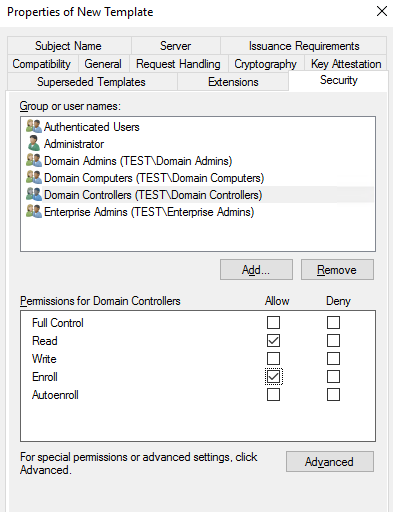

- Чтобы использовать данный шаблон RDP сертификатов на контролерах домена, откройте вкладку Security, добавьте группу Domain Controllers и включите для нее опцию Enroll и Autoenroll;

- Сохраните шаблон сертификата;

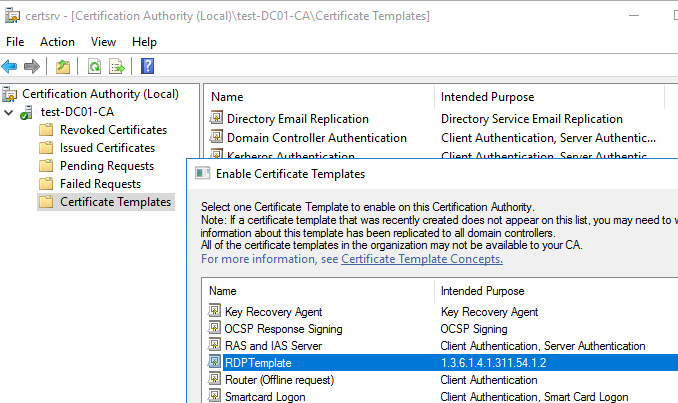

- Теперь в оснастке Certificate Authority, щёлкните по папке Certificate Templates, выберите New ->Certificate Template to Issue -> выберите созданный шаблон RDPTemplate.

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

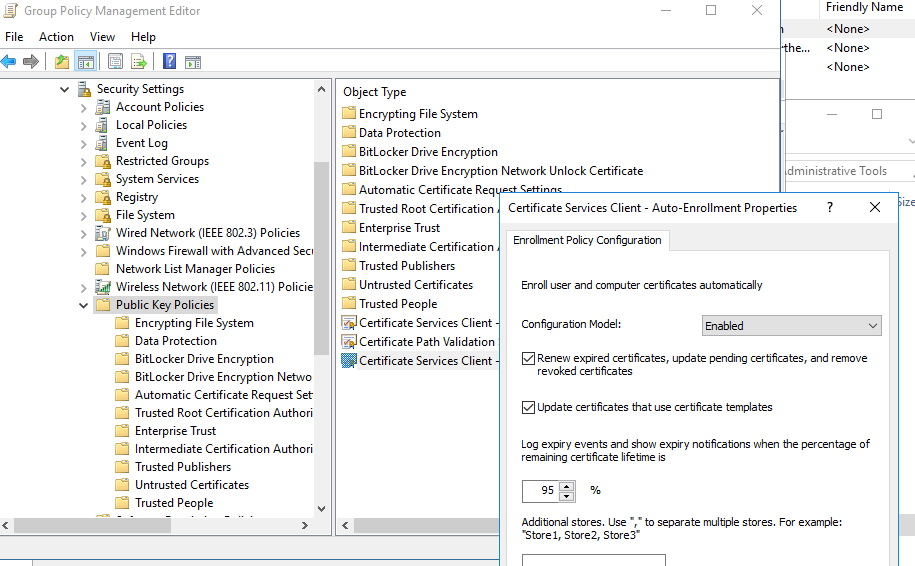

- Откройте консоль управления доменными групповыми политиками gpmc.msc, создайте новый объект GPO и назначьте его на OU с RDP/RDS серверами или компьютерами, для которых нужно автоматически выдавать TLS сертификаты для защиты RDP подключения;

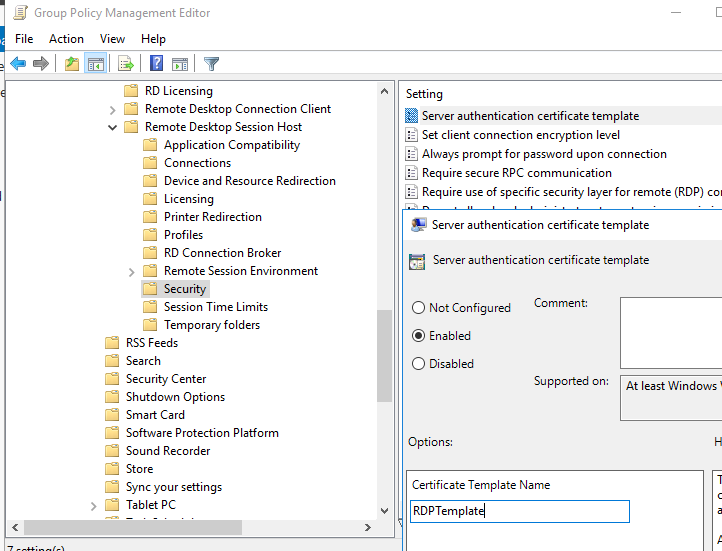

- Перейдите в раздел GPO: Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security. Включите политику Server Authentication Certificate Template. Укажите имя шаблона CA, который вы создали ранее (RDPTemplate);

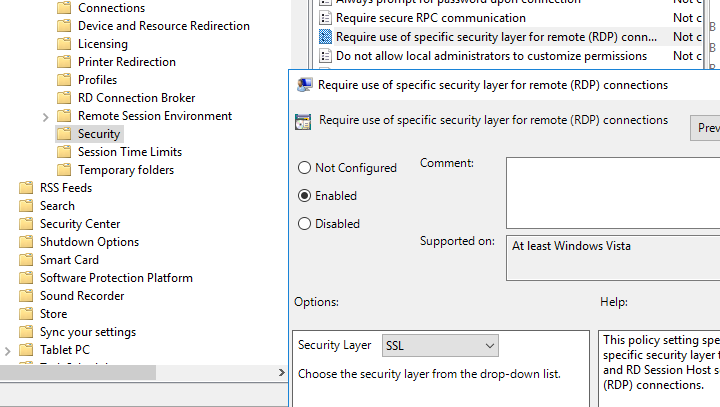

- Затем в этом же разделе GPO включите политику Require use of specific security layer for remote (RDP) connections и установите для нее значение SSL;

- Для автоматического продления RDP сертификата, перейдите в раздел GPO Computer configuration -> Windows settings -> Security Settings -> Public Key Policies и включите политику Certificate Services Client – Auto-Enrollment Properties. Выберите опции “Renew expired certificates, update pending certificates and remove revoked certificates” и “Update certificates that use certificate templates”;

- Если вы хотите, чтобы клиенты всегда проверяли сертификат RDP сервера, вам нужно настроить политику Configure Authentication for Client = Warn me if authentication fails (секция GPO Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Settings -> Remote Desktop Connection Client);

- Если нужно, можете через политики файервола открыть входящий RDP порт TCP/UDP 3389;

- Осталось обновить политики на клиенте, запустить консоль сертификатов компьютера (Certlm.msc), и проверить, что в разделе Personal -> Certificates появился сертификат для Remote Desktop Authentication, выданный вашим CA.

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Get-Service TermService -ComputerName msk-dc01| Restart-Service –force –verbose

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

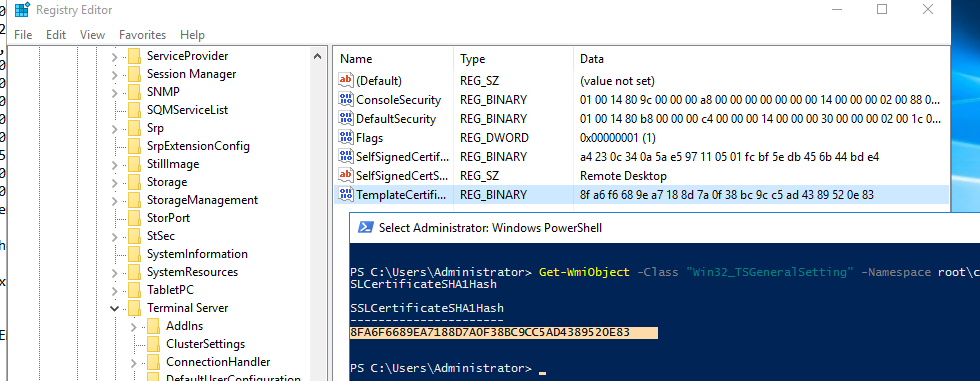

Теперь сравните полученные данные с отпечатком сертификата, который используется службой Remote Desktop Service. Вы можете посмотреть значение отпечатка сертификата службы RDS в реестре (ветка HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations, параметр TemplateCertificate) или командой PowerShell: Get-WmiObject -Class «Win32_TSGeneralSetting» -Namespace root\cimv2\terminalservices|select SSLCertificateSHA1Hash

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

Get-WmiObject -Class «Win32_TSGeneralSetting» -Namespace root\cimv2\terminalservices|select|select SSLCertificateSHA1Hash

Используйте этот отпечаток для подписывания .RDP файла с помощью RDPSign.exe:

rdpsign.exe /sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 «C:\Users\root\Desktop\rdp.rdp»

Теперь через GPO добавим этот отпечаток сертификата в доверенные у пользователей. Укажите отпечатки (через точку с запятою) в политике Specify SHA1 thumbprints of certificates representing trusted .rdp publishers (Указать отпечатки SHA1 сертификатов, представляющих доверенных издателей RDP) в секции Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Settings -> Remote Desktop Connection Client.

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).

Как настроить RDP на Виндовс 10

Традиционный сценарий использования ПК предполагает, что вы подходите к компьютеру, садитесь в кресло и физически контактируете с устройством. Однако есть и другой вариант — настройка RDP Windows 10 и использование удаленного подключения. У такого метода масса достоинств: не нужно тратить время, чтобы добраться до рабочего места, можно со слабого устройства выполнять задачи на более мощном компьютере или даже попросить более компетентного специалиста подключиться и оказать помощь.

Настройка RDP на Windows 10

Но прежде, чем браться за настройку RDP в Windows 10, убедитесь, что у вас установлена версия Pro или выше: в Home отключены нужные системные компоненты. Плюс, потребуется защитить паролем вашу учетную запись:

- если его нет – установите через соответствующий раздел в Панели управления;

- выберите сложный пароль. Если его можно подобрать за 4 секунды – это плохой пароль.

Включение доступа и добавление пользователей

Первый шаг настройки – корректировка настроек Windows 10, чтобы сделать соединение через интернет с использованием RDP в принципе возможным. Откройте Пуск и нажмите на шестеренку Параметры.

Откройте раздел с настройкой системы.

Просмотрите детальные сведения (можно сразу открыть этот экран комбинацией Win-Pause или Win-Break).

Запомните, какое имя указано для компьютера. Далее перейдите к настройке удаленного доступа.

Если в системе настроено автоматическое переведение в «спячку», то будет показано предупреждение.

Нажмите Электропитание и далее настройки схемы, чтобы убрать помехи к использованию RDP в Win 10.

Выберите из списка «Никогда», если хотите, чтобы ПК был постоянно доступен.

Альтернативный способ – активировать режим повышенной производительности, тогда компьютер не будет отключаться.

В подразделе удаленного рабочего стола разрешите подключаться к компьютеру.

При желании можно провести настройку RDP Windows 10 для нескольких пользователей, нажав кнопку чуть ниже переключателя.

По умолчанию доступ дается администраторам, но можно добавить произвольного пользователя (например, специально созданного для этих целей).

Впишите его имя в системе.

Пользователь появится в списке допуска к RDP.

В зависимости от версии ОС, порядок действий может несколько отличаться. Например, официальное руководство предлагает перейти к параметрам рабочего стола непосредственно в подразделе «Система» или же открыть в браузере адрес «ms-settings:remotedesktop».

Настройка и управление IP

Вместо имени компьютера часто используется IP. Чтобы его просмотреть, правым кликом по значку текущего подключения вызовите Центр управления сетями.

Далее кликните непосредственно по каналу связи с интернетом (например, Ethernet) для просмотра состояния.

В просмотре состояния нажмите Сведения.

Отобразится детальная информация, из которой нужно запомнить или записать IP.

Если адрес выдается динамическим образом, то при повторных включениях ПК он может измениться, и тогда потребуется его каждый раз заново узнавать. Вместо этого, иногда настраивают статический адрес, который остается неизменным при перезагрузках.

Важно! Если у вашей сети есть ответственный администратор, проконсультируйтесь с ним о допустимости такой настройки. Впрочем, это относится и к разрешению удаленного доступа в целом.

В окне просмотра состояния перейдите к свойствам. Далее выберите протокол IPv4 и откройте детальный просмотр.

В качестве адреса укажите значение, которое не попадает в используемый для динамического использования диапазон. Соответствующую настройку можно опять-таки найти в роутере.

Традиционно маска указывается в виде 255.255.255.0, так что IP должен отличаться от адреса шлюза (его не меняем) только последним числом.

В качестве DNS можно указать используемые в вашей сети значения или же воспользоваться публичными сервисами: 8.8.8.8 от Google, 1.1.1.1 от Cloudflare и так далее.

Если используется фиксированный адрес и прямое подключение (то есть у вашего ПК «белый» IP, уточните данную информацию у своего провайдера), его также можно просмотреть при помощи внешних сервисов вроде https://2ip.ru.

Настройка порта RDP

Если система, которой выполняется RDP подключение, находится за роутером, то может потребоваться настройка порта. Для этого стандартным образом подключитесь к роутеру через веб-интерфейс (используемый для этого адрес необходимо уточнить в инструкции к оборудованию). Далее найдите в настройках раздел Port Forwarding (перенаправление портов). Потребуется добавить в него правило со следующими параметрами:

- название может быть произвольным;

- в качестве порта выберите 3389 TCP;

- IP введите от своего ПК;

- локальный порт также пропишите 3389;

- выберите протокол TCP из списка.

После этого станет возможно подключаться удаленно и работать с ПК.

Подключение к удаленному рабочему столу в Windows 10

После настройки для подключения в режиме RDP можно использовать стандартную программу.

Минимальные требования для соединения – указать имя или IP целевого компьютера.

Далее система сама запросит данные для входа в учетную запись. Используйте один из тех аккаунтов, которые добавили на этапе настройки. Можно поставить галочку, чтобы в будущем не вводить их заново.

Если показывается уведомление об отсутствии сертификата, его допустимо проигнорировать (вы же уверены в своем ПК, верно?).

Также в окне подключения можно раскрыть детальные параметры подключения:

- общие;

- для экрана;

- ресурсов;

- возможности взаимодействия;

- и дополнительная вкладка, где можно отключить проверку сертификата.

Важно! В отличие от настройки RDP на Windows Server 2016, здесь одновременно работать может только один пользователь, независимо от того, прямо за компьютером или удаленно. Так что если попробуете подключиться к системе, куда уже кто-то вошел, появится предупреждение. Можно или отключить активного пользователя, или самому подключиться позже.

Если вам нужно настроить РДП с одновременной работой, переходите на серверные ОС, такие как Windows Server 2012 r2.

После этого откроется окно с удаленной системой. По умолчанию режим полноэкранный, а сверху показывается панель подключения.

Если нажать на ней крестик, то пользователь останется залогинен в удаленной системе.

Чтобы полностью выйти в меню Пуск удаленной машины выберите «Отключиться».

Устранение неполадок при подключении к удаленному рабочему столу

Если брандмауэр Windows не дает соединиться, откройте его настройки в параметрах.

Нажмите на изменение параметров над списком.

Укажите для удаленного рабочего стола обе галочки.

В случае, если не срабатывает подключение по порту, нужно уточнить наличие такой возможности у провайдера.

Если показывается ошибка об отсутствии ответа со стороны ПК, к которому вы подключаетесь – убедитесь, что он вообще включен и что он не ушел в спящий режим.

Также может потребоваться переключить в параметрах, в разделе подключения, тип сети с общественной на доверенный.

Выберите частную, в противном случае компьютер может быть не виден даже при работе по локальной сети.