- Центр сертификации windows выпуск сертификата

- Что такое Wildcard сертификат

- Как выпустить Wildcard SSL сертификат в Active Directory

- Установка подчиненного центра сертификации Microsoft CA на MS Windows Server 2012 R2

- Установка службы сертификации из состава MS Windows

- Установка сертификата корневого центра сертификации и актуального списка отозванных сертификатов

- Настройка подчиненного Центра сертификации

Центр сертификации windows выпуск сертификата

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз мы с вами произвели настройку сети в CentOS 7.4. В сегодняшней публикации я разберу ситуацию, когда вам необходимо выпустить на вашем Windows центре сертификации, сертификат вида Wildcard. Мы поговорим, где применяется такой сертификат. Думаю, что данная информация найдет своего читателя.

Что такое Wildcard сертификат

Ранее я вам рассказывал, что из себя представляют SSL сертификаты и там я описывал принцип работы wildcard, давайте я напомню его определение. Wildcard (Подстановочный сертификат) — это цифровой сертификат, который применяется к домену и всем его поддоменам. Обозначение подстановочного знака состоит из звездочки и точки (*.) перед доменным именем. Сертификаты Secure Sockets Layer ( SSL ) часто используют подстановочные знаки для расширения шифрования SSL для поддоменов. Обычный SSL-сертификат работает на одном домене, например root.pyatilistnik.org. Wildcard SSL сертификат для * .pyatilistnik.org также защищает mail.pyatilistnik.org, vpn.pyatilistnik.org, payment.pyatilistnik.org и т.д.

Распространение одного сертификата на субдомены вместо покупки отдельных сертификатов может сэкономить деньги и упростить администрирование. Недостатком, однако, является то, что если сертификат должен быть отозван на одном поддомене, он должен быть отозван и на всех остальных. Например, если поддомен, такой как payment.pyatilistnik.org, скомпрометирован, то это касается и поддоменов mail и vpn . Приобретение отдельных сертификатов может стоить немного больше и потребовать больше администрирования, но это также гарантирует, что каждый поддомен индивидуально защищен.

Очень часто я встречал использование Wildcard сертификата на разных сайтах, развернутых на IIS, в системах внутреннего документооборота.

Как выпустить Wildcard SSL сертификат в Active Directory

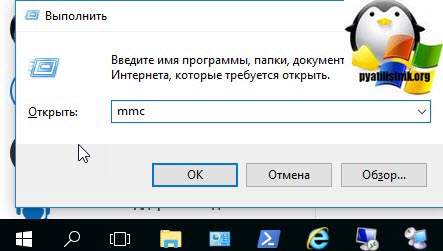

И так у вас есть развернутый домен Active Directory, внутри домена есть инфраструктура по выпуску сертификатов, через Windows роль «Центр Сертификации». Поступила задача выпустить для вашего домена Wildcard SSL сертификат, чтобы использовать его на разных проектах предприятия. Что вы делаете, открываете окно «Выполнить» и пишите там слово mmc.

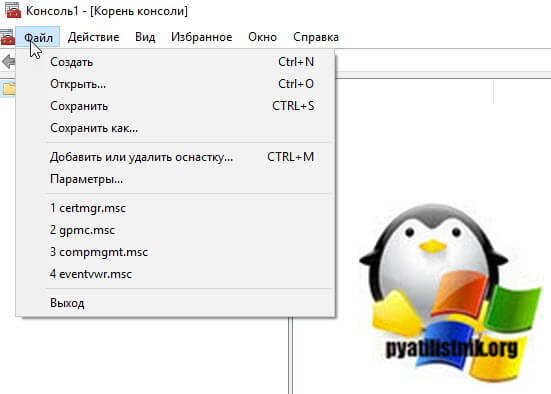

У вас откроется окно для добавления оснасток mmc. Нажмите меню «Файл — Добавить или удалить оснастку«.

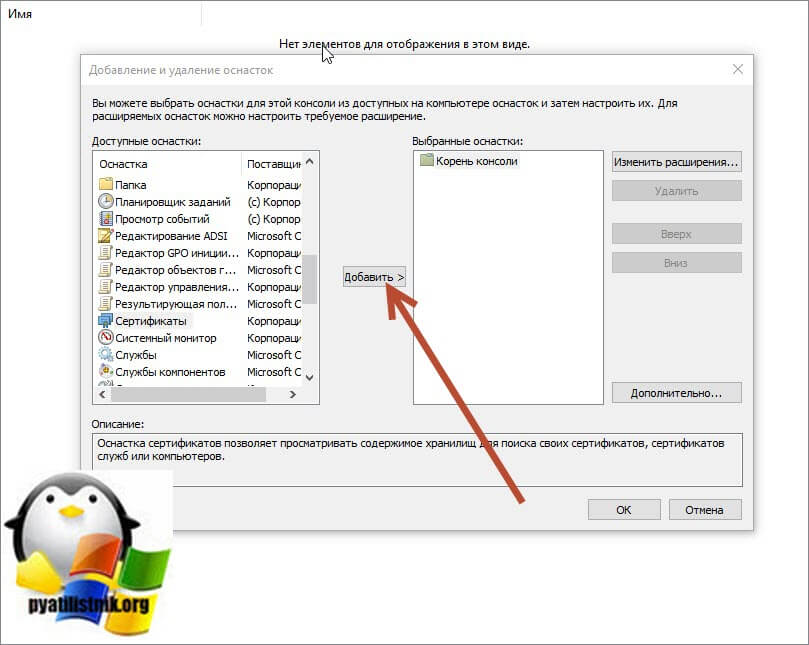

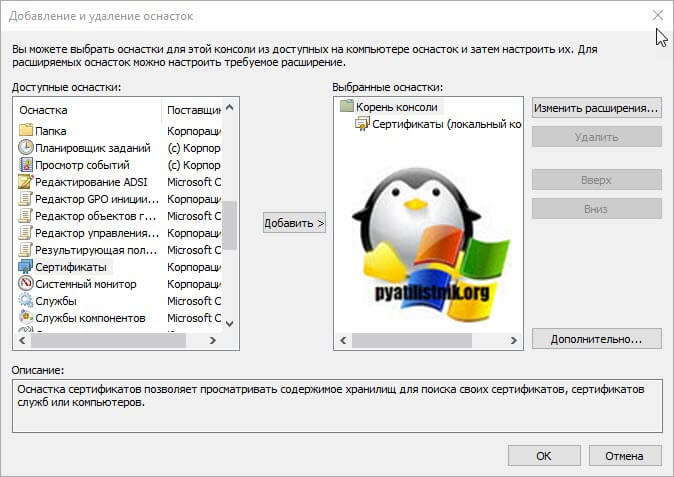

Находим в левом разделе «Доступные оснастки» запись «Сертификаты» и нажимаем «Добавить«.

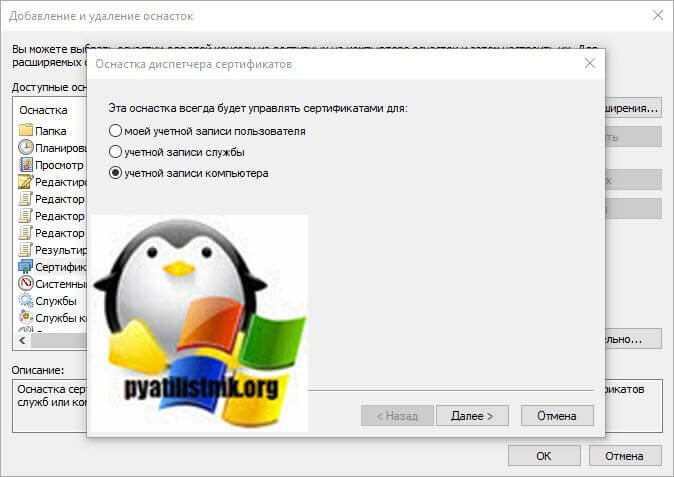

Выбираем пункт «Учетной записи компьютера» и нажимаем далее.

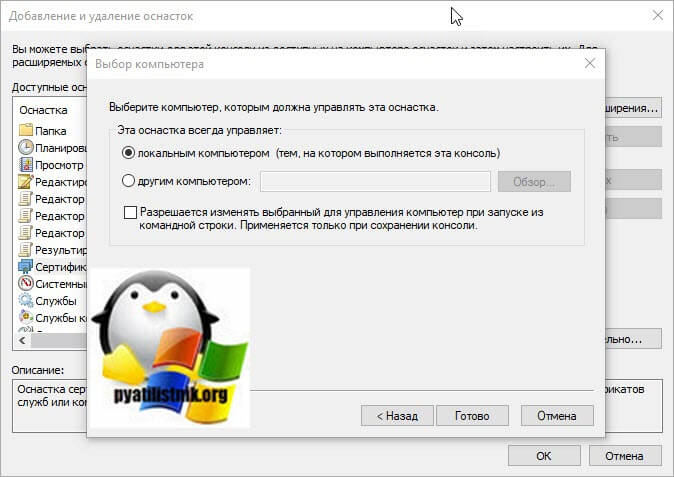

Оставляем, эта оснастка управляет «Локальным компьютером» и нажимаем готово.

Видим, что в корень консоли был добавлен пункт «Сертификаты», нажимаем «Ok».

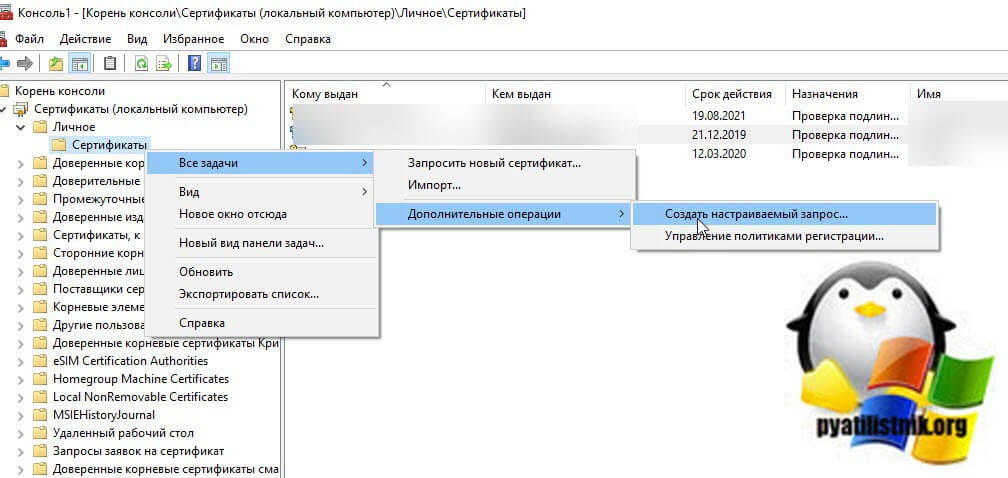

Следующим шагом, переходим в раздел «личное — Сертификаты» и щелкаем по ним правой кнопкой мыши, из контекстного меню выбираем пункт «Все задачи (All Tasks) — Дополнительные операции (Advanced Options) — Создать настраиваемый запрос (Create Custom Request)»

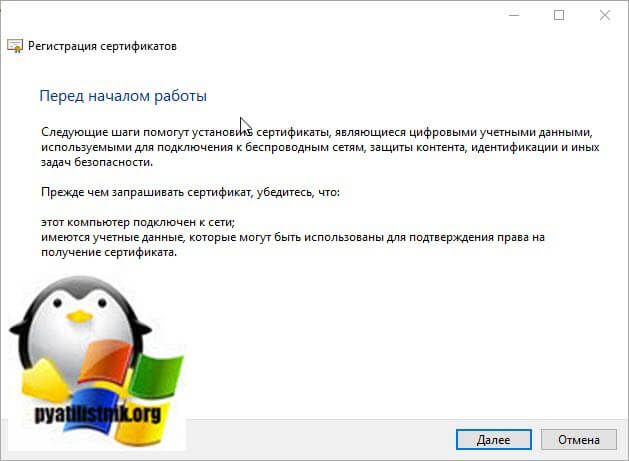

У вас откроется мастер регистрации сертификатов, на первом экране просто нажимаем «Далее«.

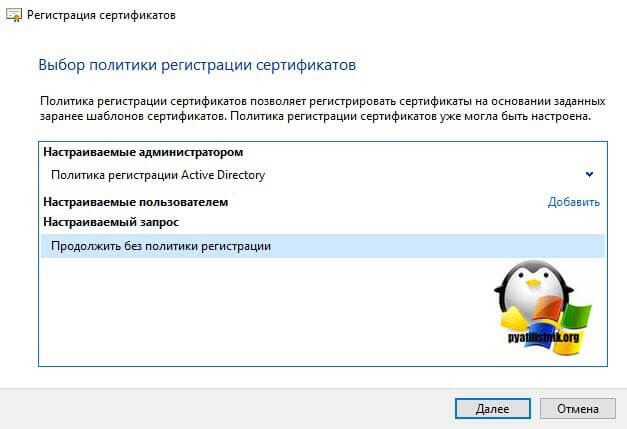

В выборе политики регистрации сертификатов выбираем пункт «Продолжить без политики регистрации (roceed without enrolment Policy)».

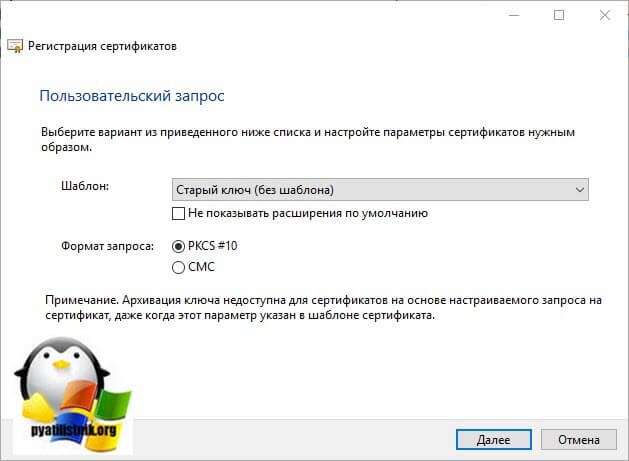

В шаблоне выставляем «Старый ключ (без шаблона)«, формат записи «PKCS#10» и нажимаем далее.

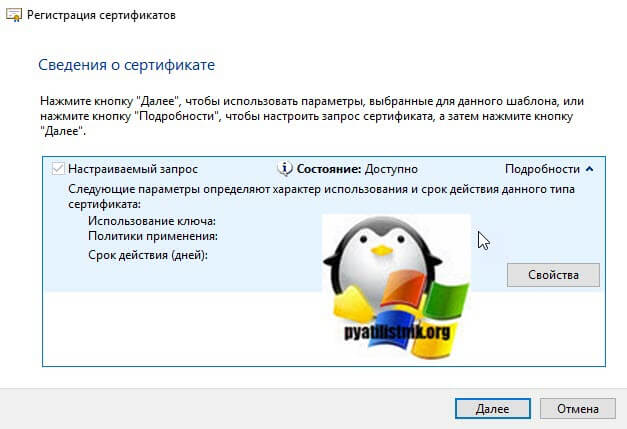

Раскрываем подробности и щелкаем по кнопке «Свойства«.

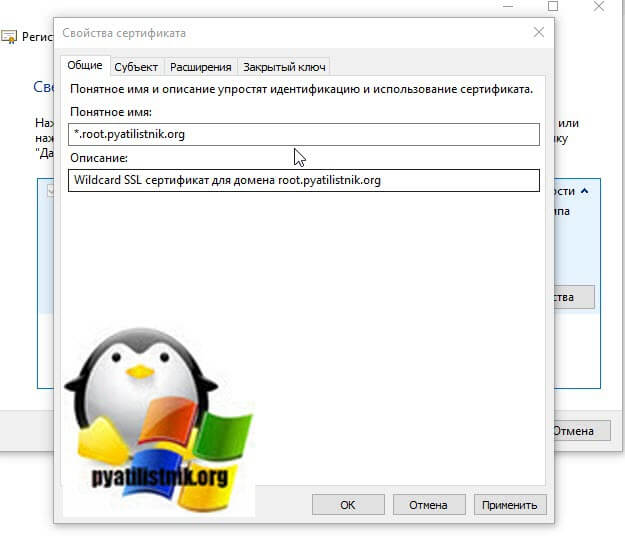

У вас откроется дополнительная форма со свойствами запрашиваемого сертификата. В понятном имени задаем, как будет вам удобно идентифицировать ваш сертификат, я подпишу его *.root.pyatilistnik.org, в описании можете задать Wildcard SSL сертификат для домена root.pyatilistnik.org.

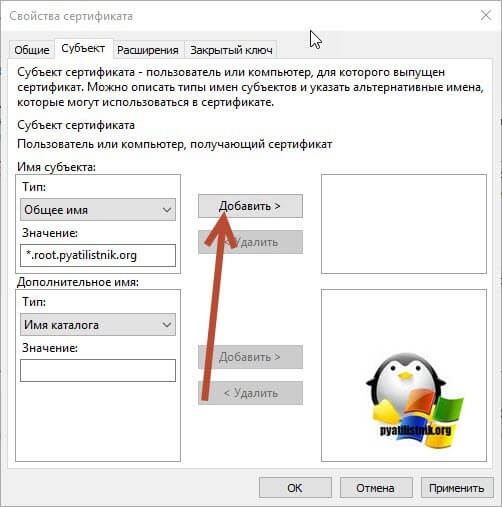

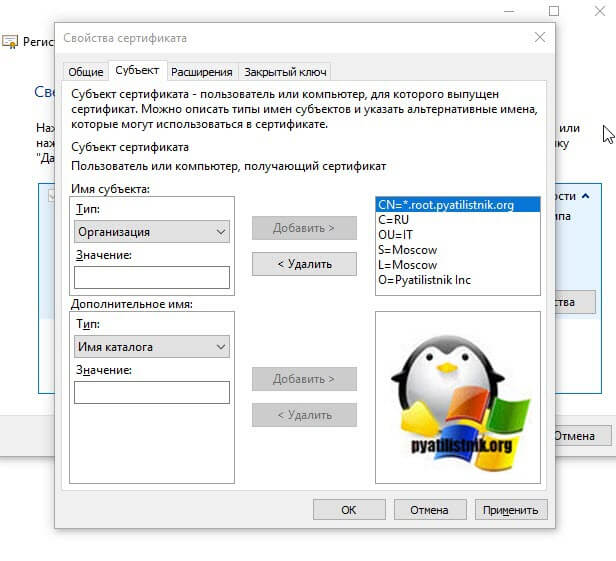

Переходим на вкладку «Субъект», это самое важное в настройке Wildcard сертификата. Тут задается с какими доменными именами будет работать SSL, его поля. Задаваемые поля:

- Общее имя (Common Name) — Наименование сертификата. Это поле используется для идентификации сертификата. Добавление * перед именем домена указывает на подстановочный сертификат для этого домена. Я пропишу *.root.pyatilistnik.org.

- Страна (Country) — пишем RU и добавляем на право

- Подразделение (Organizational Unit) — например, пишем IT

- Область (State) — Я пишу Moscow

- Размещение (Location) — Я пишу Moscow

- Организация (Organization) — Я пишу Pyatilistnik Inc

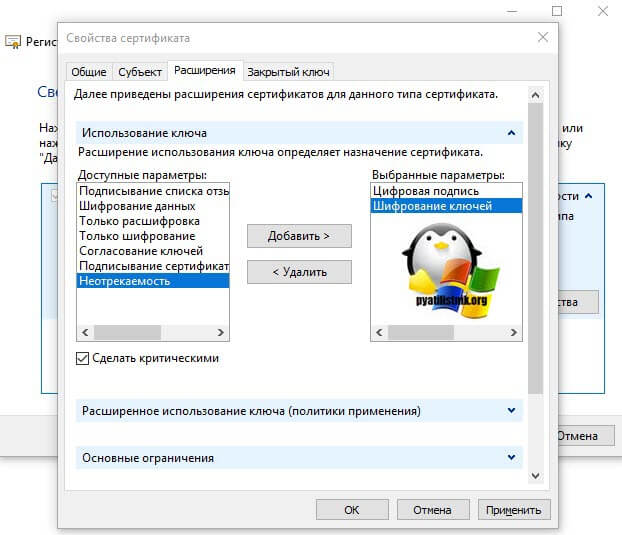

Переходим на вкладку «Расширения (Extensions)», тут мы зададим под, что мы будем использовать ваш Wildcard SSL сертификат, так называемые OID (Оиды). Раскрываем пункт «Использование ключа», из левой панели переносим вот такие пункты:

- Цифровая подпись (Digital Signature)

- Шифрование ключей (Key encipherment)

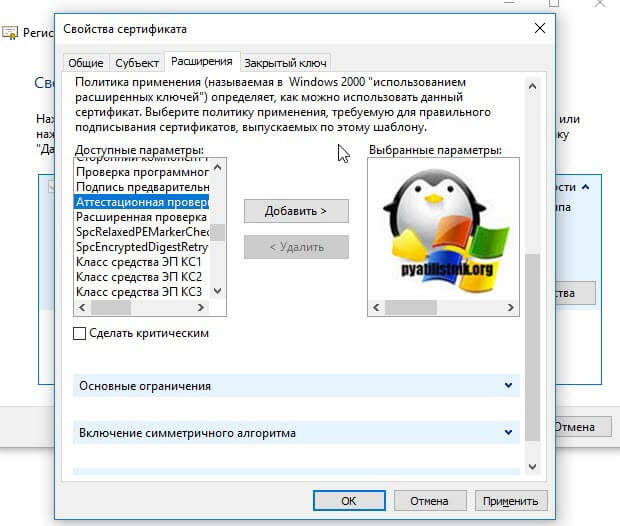

Так же при необходимости можете открыть «Расширенное использование ключа», тут много дополнительных возможностей:

- Проверка подлинности сервера

- Проверка подлинности клиента

- Подписание кода

- Защищенная электронная почта

- Установка метки времени

- Подписывание списка доверия (Microsoft)

- Установка метки времени (Microsoft)

- Конечная система IP-безопасности

- Окончание туннеля IP-безопасности

- Пользователь IP-безопасности

- Шифрующая файловая система (EFS)

- Проверка драйверов оборудования Windows

- Проверяет системные компоненты Windows

- Проверка системных компонентов OEM Windows

- Встроенная проверка системных компонентов Windows

- Лицензии пакета ключей

- Проверка сервера лицензий

- Вход со смарт-картой

- Цифровые права

- Квалифицированное подчинение

- Восстановление ключа

- Подписывание документа

- IKE-посредник IP-безопасности

- Восстановление файлов

- Подпись корневого списка

- Все политики применения

- Почтовая репликация службы каталогов

- Агент запроса сертификата

- Агент восстановления ключей

- Архивация закрытого ключа

- Бессрочная подписка

- Подписание OCSP

- Любая цель

- Проверка подлинности центра распространения ключей

- Подписание кода режима ядра

- Использование списка доверия сертификатов

- Автор подписки списка отозванных сертификатов

- Ранний запуск антивредного драйвера

- Список запрещенных

- Расширение HAL

- Сертификат ключа подтверждения

- Сертификат платформы

- Сертификат ключа удостоверения аттестации

- Компонент наборов средств Windows

- Проверка Windows RT

- Нестрогая проверка защищенного процесса

- Компонент TCB Windows

- Проверка защищенного процесса

- Магазин Windows

- Генератор динамического ключа

- microsoft Publisher

- Сторонний компонент приложения для Windows

- Проверка программного расширения Windows

- Подпись предварительной сборки

- Аттестационная проверка Драйверов оборудования Windows

- Многое другое

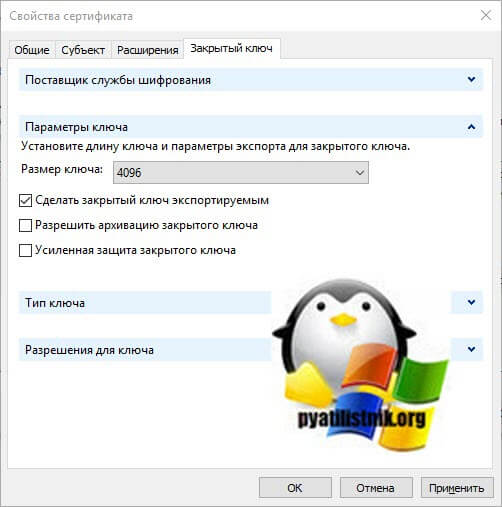

Переходим на вкладку «закрытый ключ (private key)». В разделе «Параметры ключа» выставите его размер, у меня это будет 4096 байт, обязательно поставьте галку «Сделать закрытый ключ экспортируемым (Make private key exportable)«

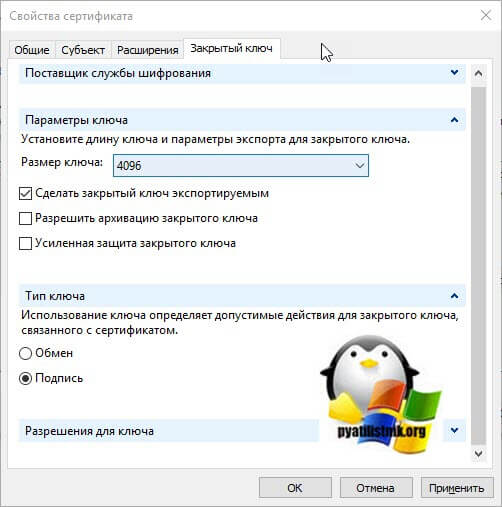

При необходимости вы можете задать тип ключа в вашем Wildcard SSL. Тут будет два варианта:

- Обмен (Exchange) — относится к обмену ключами шифрования. С помощью S/MIME отправитель шифрует электронную почту с помощью открытого ключа получателя, а получатель расшифровывает сообщение своим закрытым ключом. Exchange = шифровать ключи сессии

- Подпись (Signature) — означает подтверждение личности отправителя. Само сообщение не зашифровано, однако, если сообщение подделано во время передачи, оно делает недействительной подпись. Для наших целей нам необходимо подтвердить свою личность на удаленном сервере, поэтому мы будем использовать Подпись . Signature = создать цифровую подпись

Достаточно будет оставить значение по умолчанию (Подпись), второй режим часто используют в VPN построениях. Нажимаем «Ok»

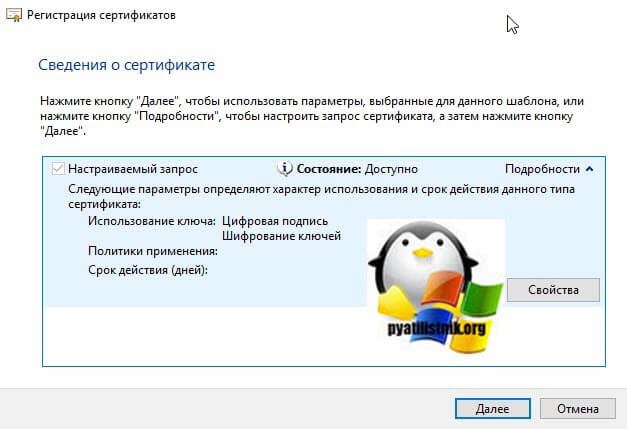

В окне сведения о сертификате нажимаем далее.

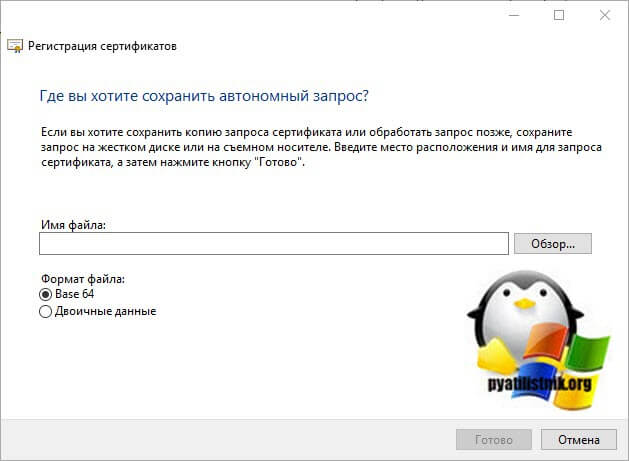

Вас попросят указать имя файла и где его сохранить, оставляем формат файла в виде «base 64». Base 64 — это метод кодирования, разработанный для использования с безопасными/многоцелевыми расширениями почты Интернета (S/MIME), который является популярным, стандартным методом для передачи двоичных вложений через Интернет.

Двоичные данные — DER (отличительные правила кодирования) для ASN.1, как определено в Рекомендации X.509, может использоваться центрами сертификации, которые не работают на компьютерах под управлением Windows Server 2003, поэтому он поддерживается для обеспечения совместимости. Файлы сертификатов DER используют расширение .cer.

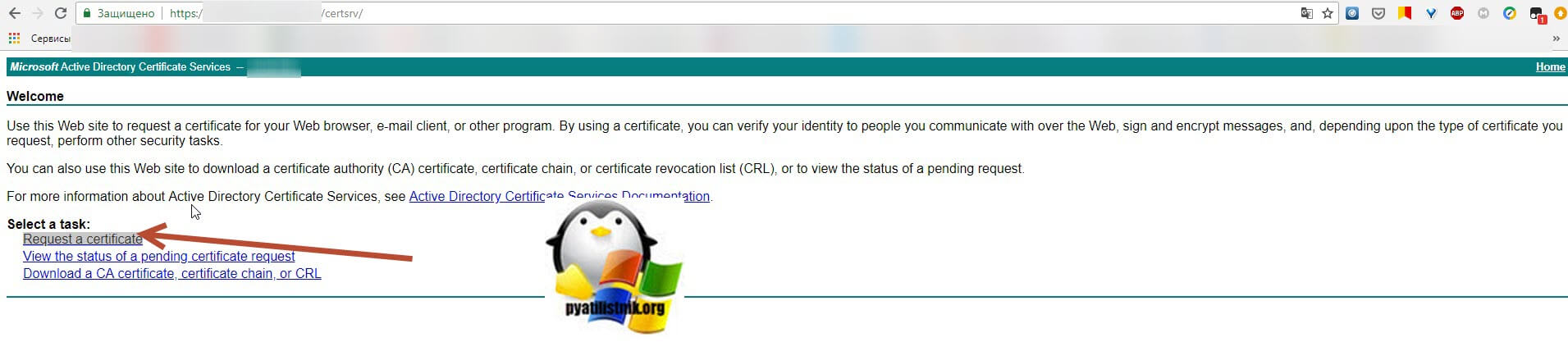

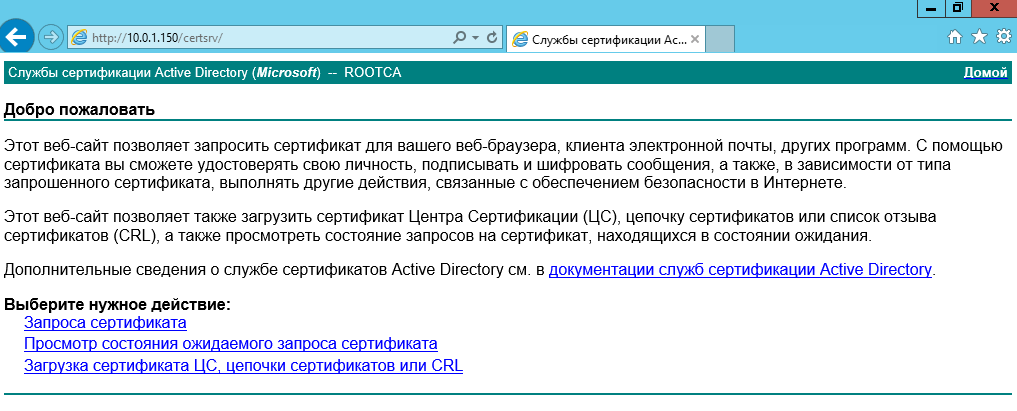

В результате вы получите с вашим CSR запросом. Откройте данный файл с помощью любого текстового редактора и скопируйте его содержимое. Далее вы переходите в веб интерфейс вашего центра сертификации по адресу:

Выбираете пункт » Request a certificate «.

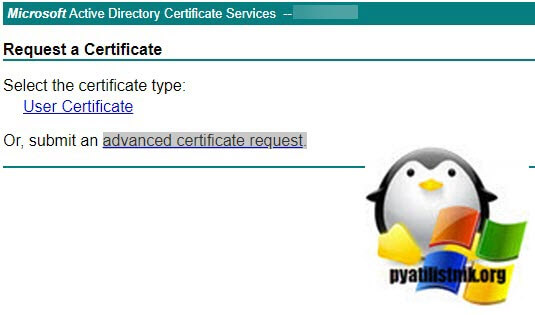

Далее нажимаем «advanced certificate request»

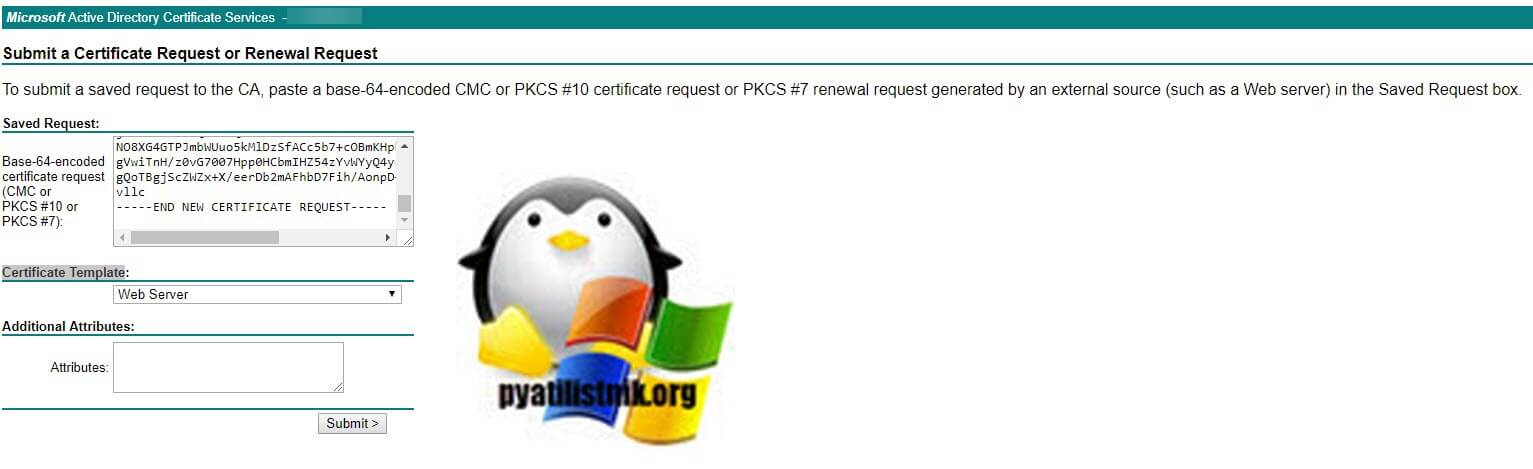

В поле «Base-64-encoded certificate request (CMC or PKCS #10 or PKCS #7):» вставляем ваш CSR запрос, выбираем шаблон в поле «Certificate Template» я выбираю «Web Server». После чего нажимаем «Submit».

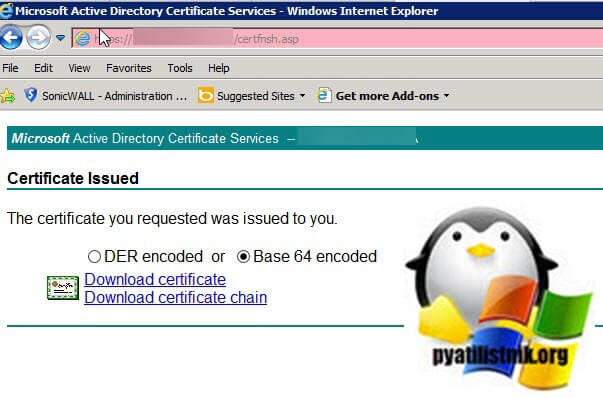

Скачиваем ваши сертификат, это пункт «Download certificate», так же можете скачать цепочку в формате p7b, если нужно чтобы еще были корневые сертификаты.

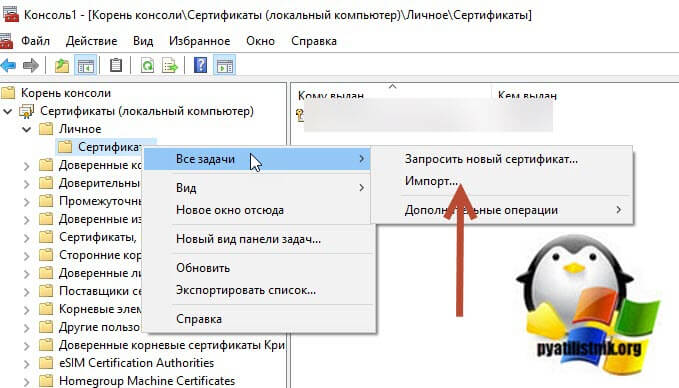

Далее в оснастке сертификаты, открываем раздел «Личное — Сертификаты», щелкаем по ним правым кликом и выбираем пункт «Все задачи — импорт»

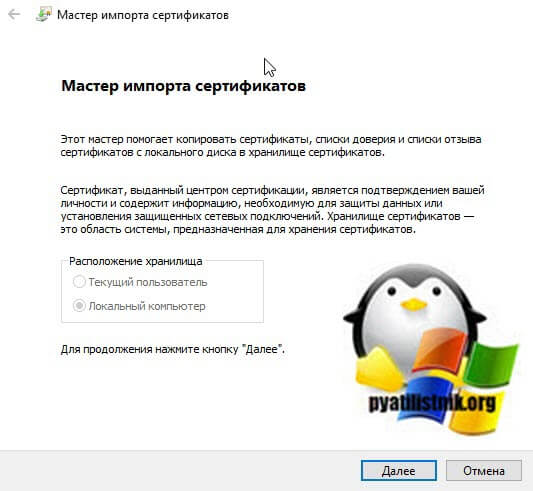

В мастере импорта просто нажимаем далее

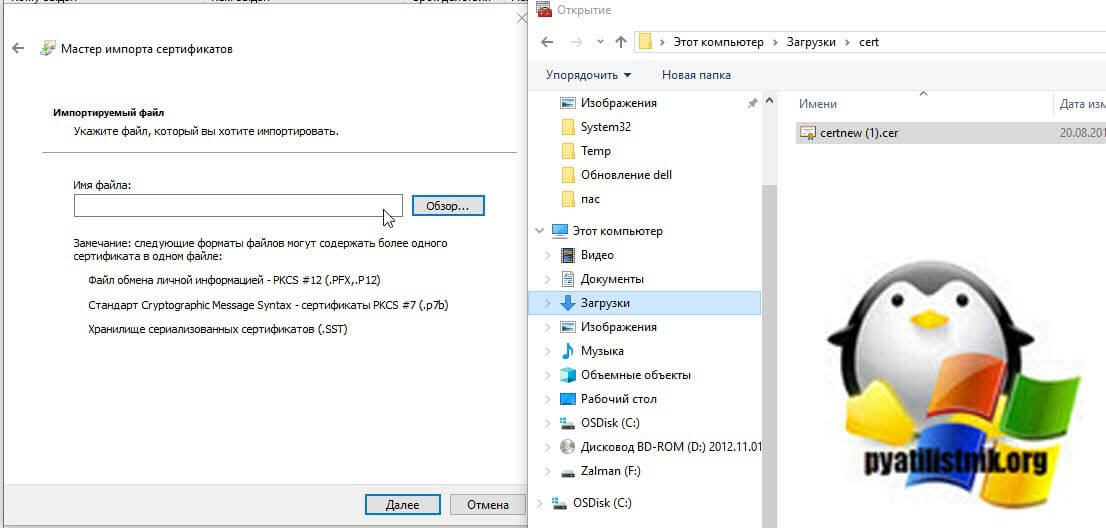

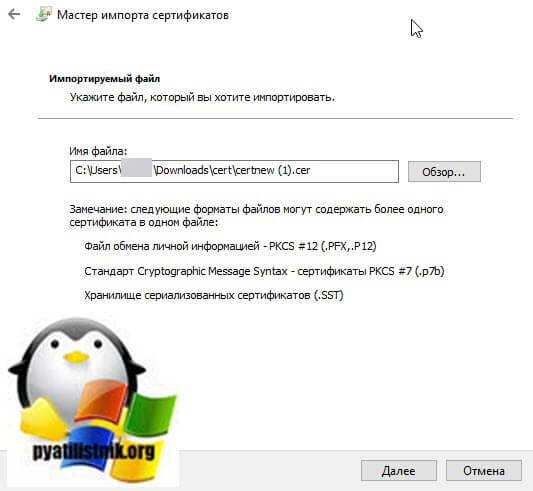

Через кнопку «Обзор» укажите ваш сертификат в формате cer.

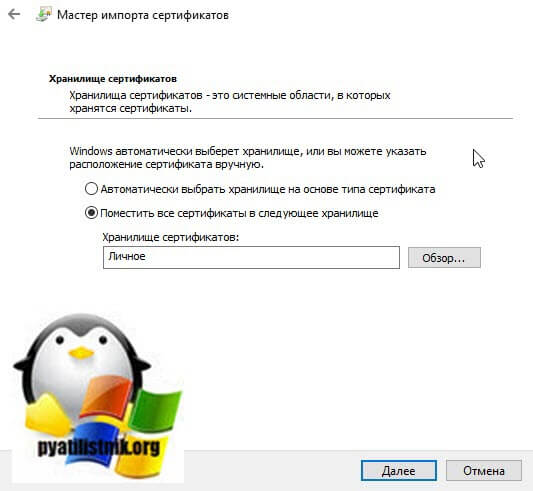

Помещаем его в личное

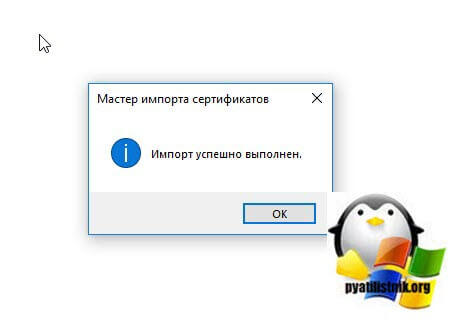

В итоге вы увидите, что импорт успешно выполнен.

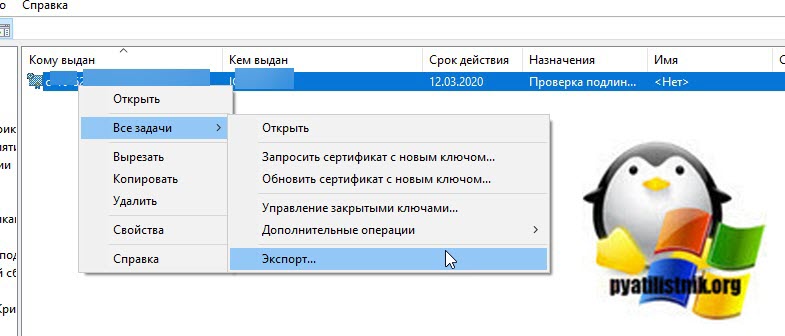

Далее у вас появится ваш сертификат, щелкаем по нему правым кликом и экспортируем его. Ставим, что будем экспортировать, для этого выставите галку «да, экспортировать закрытый ключ«. На выходе вы получите pfx архив со всеми ключами, который потом можно использовать.

очень легко без установки вы можете просматривать состав вашего pfx архива в keytool или KeyStore Explore

Установка подчиненного центра сертификации Microsoft CA на MS Windows Server 2012 R2

При установке подчиненного центра сертификации будет считать, что домен уже имеется, DNS-сервер и доменная служба Active Directory установлены. Порядок установки будет следующим:

- Установить подчиненный Центр сертификации уровня ЦС предприятия (со службой сертификации и службой регистрации в центре сертификации через Интернет) MS Windows Server 2012 R2, задать имя центра сертификации, подразделение, организацию, город и страну для сертификата, отправить запрос на сертификат в корневой центр сертификации.

- Установить сертификат корневого центра сертификации и актуальный список отозванных сертификатов.

- Настроить службу на автоматический выпуск сертификатов.

- Включить аудит работы службы, сделать настройки безопасности.

- Добавить ссылки на точку распространения отозванных сертификатов и корневого сертификата центра сертификации, которые будут добавляться в каждый выпущенный сертификат.

- Выпустить внеочередной список отозванных сертификатов.

Установка службы сертификации из состава MS Windows

Установка службы сертификации производится с использованием Мастера в следующей последовательности:

- Открыть окно Диспетчер серверов .

- В окне выбрать Добавить роли и компоненты.

Далее выбрать роль сервера Службы сертификатов Active Directory . В Появившемся окне оставить все по умолчанию и нажать кнопку Добавитькомпоненты .

Поставить флажок Служба регистрации в центре сертификации через Интернет .

После проверки выбранных параметров установки нажмите Установить .

За процессом установки можно наблюдать в окне Результаты .

После установки службы сертификации необходимо ее настроить. Для этого нажать Настроить службы сертификации Active Directory на конечном сервере.

В окне учетные данные нажать Далее .

В окне выбора службы роли для настройки отметить флажками Центр сертификации и Служба регистрации в центре сертификации через Интернет. Нажать кнопку Далее .

Далее следует выбрать ЦС предприятия .

Затем Подчиненный ЦС .

При создании нового ключа ЦС выбрать опцию Создать новый закрытый ключ .

Далее следует выбрать криптопровайдер RSA#Microsoft Software Key Storage Provider и установить опцию Разрешить взаимодействие с администратором, если центр сертификации обращается к закрытому ключу .

Далее ввести сведения о ЦС. Имя ЦС может быть введено как кириллицей, так и латиницей. При этом если имя вводится кириллицей, то его длина не должна превышать 50 символов. Если Имя вводится латиницей, то его длина не должна превышать 250 символов. Имя ЦС по умолчанию состоит из имени сервера и приставки CA .

Ввести сведения о Вашей организации в поле Суффикс различающегося имени , разделив значения запятыми (после запятой пробел не ставить), по следующему примеру:

OU = название отдела

O = название организации

L = город местонахождения

На сообщение о расширенной кодировке имен выбираем Да :

Сохранить запрос на сертификат в файл:

По окончанию появится окно с успешной установкой:

Файл запроса на сертификат будет сохранен в корне диска C:\.

Установка сертификата корневого центра сертификации и актуального списка отозванных сертификатов

Вначале следует загрузить веб-сайт корневого центра сертификации. Для этого запустить браузер, ввести в строку поиска адрес Вашего корневого центра сертификации, например, по имени сервера: http://«имя вашего корневого сервера»/certsrv . Для изготовления сертификата выберите действие Запрос сертификата :

Выбрать Расширенный запрос сертификата, затем Выдать запрос, используя base-64 шифрованный файл… :

Открыть файл с запросом на сертификат в Блокноте, выделить все содержимое в файле (комбинация клавиш Ctrl+A ) и скопировать в буфер обмена (комбинация клавиш Ctrl+C ):

Вставить содержимое буфера обмена (комбинация клавиш Ctrl+V ) в окно выдачи запроса на сертификат на веб-сайте корневого центра сертификации и нажмите кнопку Выдать> :

В результате обработки запроса корневым центром сертификации будет выдан сертификат, который нужно сохранить на подчиненном центре сертификации, нажав на строку Загрузить сертификат :

Для запуска подчиненного центра сертификации необходимо встроить цепочку доверия к корневому центру сертификации, установив корневой сертификат и актуальный список отозванных сертификатов. Для загрузки нужно перейти на начальную страницу веб-сайта корневого центра сертификации, нажав на ссылку Домой в верхнем правом углу сайта:

Нажать на строку Загрузка сертификата ЦС, цепочки сертификатов или CRL:

Скачать и сохранить на подчиненном центре сертификации сертификат ЦС и актуальный список отозванных сертификатов, нажав по ссылкам Загрузка сертификата ЦС и Загрузка последнего базового CRL :

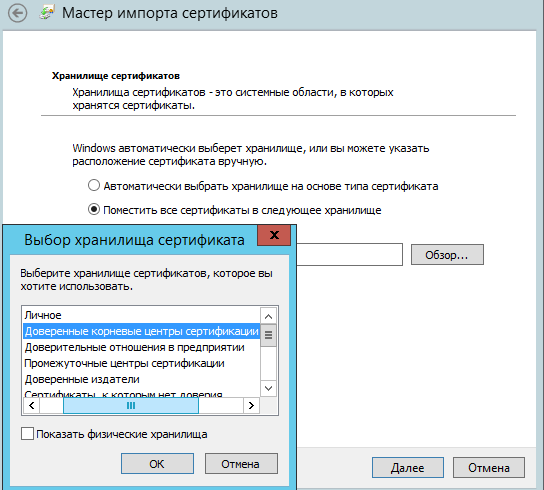

Установить корневой сертификат на сервер. Для этого кликнуть правой кнопкой мыши на корневой сертификат, в появившемся контекстном меню выбрать Установить сертификат . В мастере импорта сертификатов выбрать хранилище – Локальный компьютер :

Выбрать хранилище вручную, установив переключатель на Поместить все сертификаты в следующее хранилище и отметить в списке Доверенные корневые центры сертификации/Реестр :

При установке списка отозванных сертификатов выполнить аналогичные действия, при этом в окне Выбор хранилища сертификата установить флажок Показать физические хранилища , в списке выделить Промежуточные центры сертификации/Локальный компьютер .

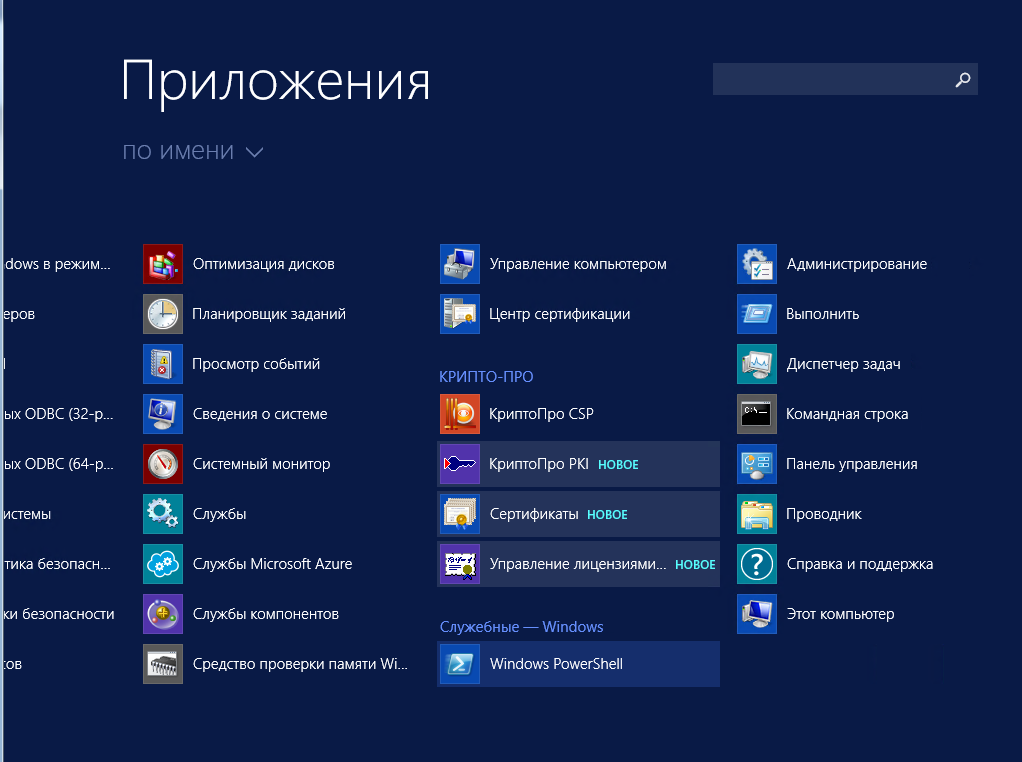

Запустить Центр сертификации Пуск\Приложения\Центр сертификации :

Подчиненный центр сертификации еще не работает, т.к. сертификат для него не установлен. Установка сертификата проводится при первом старте службы. Нажать кнопку старта службы:

На запрос об установке сертификата нажать кнопку Да и указать место, куда был сохранен выданный сертификат.

Если все действия были выполнены правильно, служба центра сертификации успешно запуститься.

Настройка подчиненного Центра сертификации

Чтобы просмотреть настройки Центра сертификации, нужно вызвать контекстное меню и выбрать Свойства :

Настроить центр сертификации на выпуск сертификатов в автоматическом режиме. Для этого перейти в закладку Модуль политики , нажать кнопку Свойства . В открывшемся окне выбрать режим Следовать параметрам, установленным в шаблоне…. :

Перейти в закладку Модуль выхода . Нажать кнопку Свойства :

Установить (если не установлен) флажок Разрешить публикацию сертификатов в файловой системе :

Перейти в закладку Аудит . Включить протоколирование некоторых событий безопасности, например, архивации и восстановления базы данных, изменения настроек ЦС и параметров безопасности и т.д.:

Перейти в закладку Безопасность . Разрешить Администратору запрашивать сертификаты. Установить флажок в графе Разрешить для строки Запросить сертификаты :

Перейти в закладку Расширения . Выполнить настройку публикации списка отозванных сертификатов. Для этого в меню Выберите расширение выбрать Точка распространения списка отзыва (CDP) Удалить точки распространения, кроме C:\Windows…. . Добавить путь, например, http://servername/Public/servername.crl , где servername – имя сервера, где будет настроено публичное хранилище:

Включить настройки Включать в CDP-расширение выданных сертификатов и Включать в расширения IDP выданных CRL . Перезапустить Центр сертификации:

В дополнение к CDP, необходимо сконфигурировать дополнение включающее информацию о локализации сертификата ЦС AIA. Для этого в поле Выберите расширение перейти к Authority Information Access (AIA) . Удалить доступы к сведениям о центрах сертификации, кроме C:\Windows…. . Добавить путь, например, http://servername/Public/servername.cer , где servername – имя сервера, где будет настроено публичное хранилище. Включить настройки Включать в AIA- расширение выданных сертификатов . Перезапустить Центр сертификации:

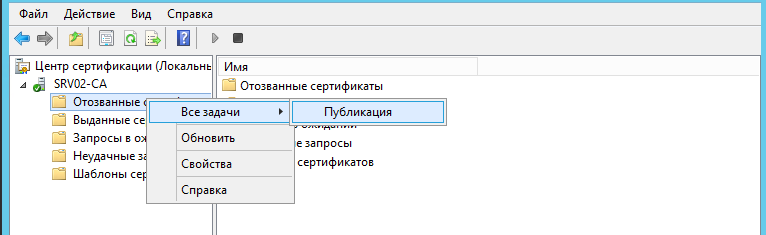

Поскольку значения дополнений CDP и AIA изменены, то для учета изменений необходимо выпустить и опубликовать CRL. Для публикации CRL необходимо в дереве консоли Центра сертификации нажать правой кнопкой мыши на узел Отозванные сертификаты . В появившемся меню выбрать Все задачи — Публикация :

По умолчанию списки отозванных сертификатов размещены в папке