- GitLab S sslstrip Project information Project information Activity Labels Members Repository Repository Files Commits Branches Tags Contributors Graph Compare Locked Files Issues 0 Issues 0 List Boards Service Desk Milestones Iterations Requirements Merge requests 0 Merge requests 0 CI/CD CI/CD Pipelines Jobs Schedules Test Cases Deployments Deployments Environments Releases Monitor Monitor Incidents Packages & Registries Packages & Registries Package Registry Container Registry Infrastructure Registry Analytics Analytics CI/CD Code review Insights Issue Repository Value stream Snippets Snippets Activity Graph Create a new issue Jobs Commits Issue Boards Collapse sidebar Close sidebar sslstrip packaging for Kali Linux Archived project! Repository and other project resources are read-only Источник Using SSLStrip in Kali Linux September 8, 2015 nmap -sP 192.168.1.0/24 The object in this step is to route traffic inbound to Kali to the port that SSLStip will be running on, which is port 1000 (this port does not have to be 1000 — you can select a different one but if you do, make sure you do not select a well-known port). With our arpspoof running in two terminal windows, we need to open a third terminal. Use the following command for iptables: iptables -t nat -A PREROUTING -p tcpВ —destination-portВ 80 -j REDIRECT —to-port 1000 Note the double dashes before destination-port and to-port. Establish a MITMNow that you know the gateway and victim IP address, you need to insert your Kali machine between the two as a man in the middle. The first step to accomplish this is to configure your Kali machine to forward ports. Run the command: echo 1 > /proc/sys/net/ipv4/ip_forward This modifies ip_forward to a 1 which enables port forwarding. If you set it to 0, then Kali will not forward ports. If you set this to 0 after the following steps, you will DOS (aka “sinkhole”) any traffic originating from your victim that would need to cross a router. This includes internet requests. In a larger network, it may also include traffic that passes between subnets.The next step is to use the arpspoof utility. Arpspoof tricks your victim into believing that you are the gateway, when you’re actually just another machine on the network. A Word of WarningThis should be relatively transparent to your victim because you are forwarding ports. However, a clever victim will be able to see the attack, if they’re monitoring for changes in their ARP table. With no man in the middle present, a Windows user could use the command arp -a [gateway IP] to see the MAC address of their router. If a man in the middle is present, the IP address the victim is using for the gateway would not change, but the MAC address returned would be the attacker’s. A clever attacker could determine the MAC address of the gateway and change their Kali interface MAC address to mimic the gateway so this would not be seen by the victim.To use arpspoof, the syntax is: arpspoof -i eth0 -t [victim IP] [gateway IP] The -i flag indicates what network interface to send the ARP packets on. In this case, the interface is eth0, which is the norm for a LAN (ethernet) port. -t signifies the target IP address.The terminal will begin showing ARP pings continuously until you elect to end the spoofing attack by using Ctrl + C.You’ve completed half the man in the middle. To finish, open a second terminal window and use the same command as above, except reverse the order of the IP addresses. This will trick the router into believing that you are the device requesting internet resources. Deliver the ExploitSelect Applications в†’ Kali Linux в†’ Information Gathering в†’ SSL Analysis в†’ sslstripThis spawns a 4th terminal window.Enter the command: sslstrip -w filename.txt -l 1000 This will start SSLStrip and write the results to a file you specify. Be sure to specify the extension of the file. The -l switch identifies the port SSLStrip will be listening on, which we set as 1000 in the previous step. You’re now collecting the internet traffic for websites your target visits and decrypting the HTTPS traffic on the fly while saving the results to a file for review later. The default location for the file is under Kali’s Home folder. Your victim uses 192.168.1.1 as the default gateway and doesn’t notice the MAC address change because you’ve poisoned the ARP table. The victim sends requests to the Kali machine. The Kali attacker runs SSLStrip on all these packets and decrypts them; then saves the results to a file. Decrypted packets are forwarded to the actual gateway router. The router makes the internet request and returns the results to the Kali attacker. Kali decrypts and forwards the results to the victim IP address. Another Word of Warning The moment you launch SSLStrip in the previous command, your victim’s internet browsing will become extremely slow for two reasons: There’s now an extra step in the route between your victim and the actual gateway as your attack machine is forwarding traffic back and forth between the gateway and the victim SSLStrip is a decrypt process and, therefore,В resource-intensive on your attacker machine. Your attacker will delay the forwarded traffic in addition to it being an extra step in the route. This will be noticeable by your victim and may prompt a restart (which may change the IP address of the victim and kill the attack). Depending on the environment, this may also trigger a call to tech support or an investigation into the cause of the slowdown. I’ve also seen this attack trigger 403 errors on the victim’s machine, which will alert the target that something’s wrong (this seems to occur when a remote server forces a higher-grade TLS connection). You may be able to capture a username and password, nonetheless. Usually the pertinent information is located at the bottom of the entry in the file you save the date to. It can be seen with a parameter, such as user= and passwd=. Thanks! Источник Unable to to install sslstrip in kali linux with «apt-get install sslstrip» causes error «Unable to locate package sslstrip» I have a kali linux vm provided by my university. It doesn’t seem to have sslstrip preinstalled. When I try to install it, I get this error 5 Answers 5 sudo su (then enter your password as usual) git clone https://github.com/moxie0/sslstrip (once it is completely downloaded, access the directory) cd sslstrip python setup.py install (After that try checking the sslstrip if it already installed, by checking it on airgeddon ) cd ../ (go back to home) cd airgeddon (accessing airgeddon directory) bash ./airgeddon.sh (then the sslstrip should be installed) Downloaded the setup files directly from the project page and installed. And it worked. you can install it by typing this command : pip install sslstrip I hade also faced same problem. As the main setup link of sslstrip was missing. pip and apt-get were also not working. But after installing airgeddon, there came an option to install missing necessary files. From there sslstrip easily got installed. Have a try. To install airgeddon: Then follow the instructions I found sslstrip as a pip project here. But unfortunately is only for python version 2 — 2.7 and Debain cut the support for it. One of the solutions might be adding those files manually on your Debian distro and then it might work. Here is what the original page says: sslstrip is a MITM tool that implements Moxie Marlinspike’s SSL stripping attacks. It requires Python 2.5 or newer, along with the ‘twisted’ python module. Источник Инструменты Kali Linux Список инструментов для тестирования на проникновение и их описание SSLsplit Описание SSLsplit SSLsplit — это инструмент для атаки человек-посередине против сетевых подключений, зашифрованных SSL/TLS. Соединения прозрачно перехватываются через движок трансляции адресов и перенаправляются на SSLsplit. SSLsplit прекращает SSL/TLS и инициализирует новые SSL/TLS подключения на первоначальный адрес назначения, при этом записывая все передаваемые данные. SSLsplit предназначена быть полезной для сетевых криминалистов и тестеров на проникновение. SSLsplit поддерживает простой TCP, простой SSL, HTTP и HTTPS подключения через IPv4 и IPv6. Для SSL и HTTPS подключений SSLsplit генерирует и подписывает на лету сфабрикованные X509v3 сертификаты, основанные на оригинальных объектах сервера DN и расширении subjectAltName. SSLsplit полностью поддерживает Server Name Indication (SNI) и способна работать с ключами RSA, DSA и ECDSA и наборами шифров DHE и ECDHE. В зависимости от версии OpenSSL, SSLsplit поддерживает SSL 3.0, TLS 1.0, TLS 1.1 и TLS 1.2, а также опционально SSL 2.0. SSLsplit также может использовать существующие сертификаты для которых доступны частные ключе, вместо того, чтобы генерировать поддельные. SSLsplit поддерживает NULL-префикс CN сертификаты и может отклонять OCSP запросы обычным образом. Для HTTP и HTTPS подключений SSLsplit удаляет заголовки ответов для HPKP, чтобы предотвратить пиннинг публичного ключа, для HSTS, позволяет пользователям принимать ненадёжные сертификаты, и Alternate Protocols для предотвращения переключения на QUIC/SPDY. В качестве экспериментальной возможности, SSLsplit поддерживает механизм STARTTLS в общем виде. Автор: Daniel Roethlisberger Справка по SSLsplit Leaf certificate (листовой сертификат) — первый сертификат в цепочке сертификатов. Руководство по SSLsplit ИМЯ sslsplit — прозрачный перехват SSL/TLS СИНОПСИС ОПИСАНИЕ [В ПРОЦЕССЕ ПОДГОТОВКИ] Примеры запуска SSLsplit Запуск в отладочном режиме (-D), вести лог подключений (-l connections.log), установить chroot jail (-j /tmp/sslsplit/), сохранить файлы на диск (-S /tmp/), указать ключ (-k ca.key), указать сертификат (-c ca.crt), указать ssl (ssl) и настроить прокси (0.0.0.0 8443 tcp 0.0.0.0 8080): Установка SSLsplit Программа предустановлена в Kali Linux. Установка в BlackArch Программа предустановлена в BlackArch. Информация об установке в другие операционные системы будет добавлена позже. Скриншоты SSLsplit Это утилита командной строки. Инструкции по SSLsplit Ссылки на инструкции будут добавлены позже. Источник Обход HTTPS с помощью SSLSTRIP. Во время тестирования на проникновение часто хочется посмотреть что же происходит в HTTPS сессиях между клиентом и сервером, а так же получить из этих сессий полезные данные. Один из способов обхода HTTPS, чтобы перехватить трафик это разбить сессию пользователя на два участка, используя специализированный прокси-сервер. Первый участок от клиента до прокси сервера будет идти по протоколу HTTP, а второй участок, от прокси до сервера будет проходить, как и должен, по шифрованному соединению. В реализации такой атаки нам понадобится SSLstrip, который позволяет разрезать сессию на две части и перехватить трафик для дальнейшего анализа, а так же предоставлять автоматические редиректы на динамически создаваемые HTTP двойники страниц. Установим требуемые пакеты: Далее разрешим пересылку пакетов: Для постоянного форвардинга открываем файл /etc/sysctl.conf и меняем (или раскомментировать) в нем строки: после этого обновляем переменные: Теперь переадресуем пакеты, идущие на 80-й порт на порт нашего прокси (такие же правила можно включить и для других часто применяемых HTTP портов, таких как 8080, 3128 и т.д.): где, 80 — стандартный HTTP порт; 8080 — порт, на котором будет работать SSLstrip. Для нескольких портов правило будет выглядеть немного по другому: Не забывайте, что iptables сбрасывает правила при перезагрузке. Для сохранения текущих активных правил воспользуемся утилитой iptables-save: данная команда сохранит активную конфигурацию в файл /etc/iptables/iptables.rules (естественно он должен быть доступен на запись). И соответственно для восстановления: Так же у iptables-save есть полезный параметр: -t имя_таблицы — ограничиться конкретной таблицей. А у iptables-restore несколько параметров: -T имя_таблицы — ограничиться конкретной таблицей; -n — не очищать таблицы перед восстановлением (только добавить правила). Использованные параметры: -w sslstrip.log файл лога, в который будет записываться все самое интересное. -l 8080 порт, на котором будет работать прокси. Остальные параметры, которые можно использовать: -p — записывать только SSL POST запросы (используется по-умолчанию); -s — записывать весь SSL трафик (от сервера и к серверу); -a — записывать весь SSL и HTTP трафик (от сервера и к серверу) -f — подменить иконку сайта на замок (имитация безопасных сайтов). -k — Убить текущие активные сессии. Остается только встать посередине между клиентом и маршрутизатором. Для этого потребуется провести какую-либо MitM атаку. Например ARP poisoning, которая описана в статье Проведение ARP poisoning атаки или Rogue DHCP Server, который описан в статье Yersinia — Создание поддельного DHCP (Rogue DHCP) сервера. Так же теперь множество трафика пойдет в открытом виде и его можно анализировать в различных сниффера и программах анализа, таких как: Ettercap, Wireshark, urlsnarf и т.д. Источник

- Using SSLStrip in Kali Linux

- Unable to to install sslstrip in kali linux with «apt-get install sslstrip» causes error «Unable to locate package sslstrip»

- 5 Answers 5

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- SSLsplit

- Описание SSLsplit

- Справка по SSLsplit

- Руководство по SSLsplit

- Примеры запуска SSLsplit

- Установка SSLsplit

- Установка в BlackArch

- Скриншоты SSLsplit

- Инструкции по SSLsplit

- Обход HTTPS с помощью SSLSTRIP.

GitLab - S sslstrip

- Project information

- Project information

- Activity

- Labels

- Members

- Repository

- Repository

- Files

- Commits

- Branches

- Tags

- Contributors

- Graph

- Compare

- Locked Files

- Issues 0

- Issues 0

- List

- Boards

- Service Desk

- Milestones

- Iterations

- Requirements

- Merge requests 0

- Merge requests 0

- CI/CD

- CI/CD

- Pipelines

- Jobs

- Schedules

- Test Cases

- Deployments

- Deployments

- Environments

- Releases

- Monitor

- Monitor

- Incidents

- Packages & Registries

- Packages & Registries

- Package Registry

- Container Registry

- Infrastructure Registry

- Analytics

- Analytics

- CI/CD

- Code review

- Insights

- Issue

- Repository

- Value stream

- Snippets

- Snippets

- Activity

- Graph

- Create a new issue

- Jobs

- Commits

- Issue Boards

- Project information

- Activity

- Labels

- Members

- Repository

- Files

- Commits

- Branches

- Tags

- Contributors

- Graph

- Compare

- Locked Files

- Issues 0

- List

- Boards

- Service Desk

- Milestones

- Iterations

- Requirements

- Merge requests 0

- CI/CD

- Pipelines

- Jobs

- Schedules

- Test Cases

- Deployments

- Environments

- Releases

- Monitor

- Incidents

- Packages & Registries

- Package Registry

- Container Registry

- Infrastructure Registry

- Analytics

- CI/CD

- Code review

- Insights

- Issue

- Repository

- Value stream

- Snippets

Collapse sidebar Close sidebar

sslstrip packaging for Kali Linux

Archived project! Repository and other project resources are read-only

Источник

Using SSLStrip in Kali Linux

September 8, 2015

nmap -sP 192.168.1.0/24

The object in this step is to route traffic inbound to Kali to the port that SSLStip will be running on, which is port 1000 (this port does not have to be 1000 — you can select a different one but if you do, make sure you do not select a well-known port). With our arpspoof running in two terminal windows, we need to open a third terminal. Use the following command for iptables:

iptables -t nat -A PREROUTING -p tcpВ —destination-portВ 80 -j REDIRECT —to-port 1000

Note the double dashes before destination-port and to-port. Establish a MITMNow that you know the gateway and victim IP address, you need to insert your Kali machine between the two as a man in the middle. The first step to accomplish this is to configure your Kali machine to forward ports. Run the command:

echo 1 > /proc/sys/net/ipv4/ip_forward

This modifies ip_forward to a 1 which enables port forwarding. If you set it to 0, then Kali will not forward ports. If you set this to 0 after the following steps, you will DOS (aka “sinkhole”) any traffic originating from your victim that would need to cross a router. This includes internet requests. In a larger network, it may also include traffic that passes between subnets.The next step is to use the arpspoof utility. Arpspoof tricks your victim into believing that you are the gateway, when you’re actually just another machine on the network. A Word of WarningThis should be relatively transparent to your victim because you are forwarding ports. However, a clever victim will be able to see the attack, if they’re monitoring for changes in their ARP table. With no man in the middle present, a Windows user could use the command arp -a [gateway IP] to see the MAC address of their router. If a man in the middle is present, the IP address the victim is using for the gateway would not change, but the MAC address returned would be the attacker’s. A clever attacker could determine the MAC address of the gateway and change their Kali interface MAC address to mimic the gateway so this would not be seen by the victim.To use arpspoof, the syntax is:

arpspoof -i eth0 -t [victim IP] [gateway IP]

The -i flag indicates what network interface to send the ARP packets on. In this case, the interface is eth0, which is the norm for a LAN (ethernet) port. -t signifies the target IP address.The terminal will begin showing ARP pings continuously until you elect to end the spoofing attack by using Ctrl + C.You’ve completed half the man in the middle. To finish, open a second terminal window and use the same command as above, except reverse the order of the IP addresses. This will trick the router into believing that you are the device requesting internet resources. Deliver the ExploitSelect Applications в†’ Kali Linux в†’ Information Gathering в†’ SSL Analysis в†’ sslstripThis spawns a 4th terminal window.Enter the command:

sslstrip -w filename.txt -l 1000

This will start SSLStrip and write the results to a file you specify. Be sure to specify the extension of the file. The -l switch identifies the port SSLStrip will be listening on, which we set as 1000 in the previous step. You’re now collecting the internet traffic for websites your target visits and decrypting the HTTPS traffic on the fly while saving the results to a file for review later. The default location for the file is under Kali’s Home folder.

- Your victim uses 192.168.1.1 as the default gateway and doesn’t notice the MAC address change because you’ve poisoned the ARP table.

- The victim sends requests to the Kali machine.

- The Kali attacker runs SSLStrip on all these packets and decrypts them; then saves the results to a file.

- Decrypted packets are forwarded to the actual gateway router.

- The router makes the internet request and returns the results to the Kali attacker.

- Kali decrypts and forwards the results to the victim IP address.

Another Word of Warning The moment you launch SSLStrip in the previous command, your victim’s internet browsing will become extremely slow for two reasons:

- There’s now an extra step in the route between your victim and the actual gateway as your attack machine is forwarding traffic back and forth between the gateway and the victim

- SSLStrip is a decrypt process and, therefore,В resource-intensive on your attacker machine. Your attacker will delay the forwarded traffic in addition to it being an extra step in the route. This will be noticeable by your victim and may prompt a restart (which may change the IP address of the victim and kill the attack). Depending on the environment, this may also trigger a call to tech support or an investigation into the cause of the slowdown.

I’ve also seen this attack trigger 403 errors on the victim’s machine, which will alert the target that something’s wrong (this seems to occur when a remote server forces a higher-grade TLS connection). You may be able to capture a username and password, nonetheless. Usually the pertinent information is located at the bottom of the entry in the file you save the date to. It can be seen with a parameter, such as user= and passwd=. Thanks!

Источник

Unable to to install sslstrip in kali linux with «apt-get install sslstrip» causes error «Unable to locate package sslstrip»

I have a kali linux vm provided by my university. It doesn’t seem to have sslstrip preinstalled.

When I try to install it, I get this error

5 Answers 5

- sudo su (then enter your password as usual)

- git clone https://github.com/moxie0/sslstrip (once it is completely downloaded, access the directory)

- cd sslstrip

- python setup.py install (After that try checking the sslstrip if it already installed, by checking it on airgeddon )

- cd ../ (go back to home)

- cd airgeddon (accessing airgeddon directory)

- bash ./airgeddon.sh (then the sslstrip should be installed)

Downloaded the setup files directly from the project page and installed. And it worked.

you can install it by typing this command :

pip install sslstrip

I hade also faced same problem. As the main setup link of sslstrip was missing. pip and apt-get were also not working. But after installing airgeddon, there came an option to install missing necessary files. From there sslstrip easily got installed. Have a try. To install airgeddon:

Then follow the instructions

I found sslstrip as a pip project here. But unfortunately is only for python version 2 — 2.7 and Debain cut the support for it. One of the solutions might be adding those files manually on your Debian distro and then it might work.

Here is what the original page says:

sslstrip is a MITM tool that implements Moxie Marlinspike’s SSL stripping attacks.

It requires Python 2.5 or newer, along with the ‘twisted’ python module.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

SSLsplit

Описание SSLsplit

SSLsplit — это инструмент для атаки человек-посередине против сетевых подключений, зашифрованных SSL/TLS. Соединения прозрачно перехватываются через движок трансляции адресов и перенаправляются на SSLsplit. SSLsplit прекращает SSL/TLS и инициализирует новые SSL/TLS подключения на первоначальный адрес назначения, при этом записывая все передаваемые данные. SSLsplit предназначена быть полезной для сетевых криминалистов и тестеров на проникновение.

SSLsplit поддерживает простой TCP, простой SSL, HTTP и HTTPS подключения через IPv4 и IPv6. Для SSL и HTTPS подключений SSLsplit генерирует и подписывает на лету сфабрикованные X509v3 сертификаты, основанные на оригинальных объектах сервера DN и расширении subjectAltName. SSLsplit полностью поддерживает Server Name Indication (SNI) и способна работать с ключами RSA, DSA и ECDSA и наборами шифров DHE и ECDHE. В зависимости от версии OpenSSL, SSLsplit поддерживает SSL 3.0, TLS 1.0, TLS 1.1 и TLS 1.2, а также опционально SSL 2.0. SSLsplit также может использовать существующие сертификаты для которых доступны частные ключе, вместо того, чтобы генерировать поддельные. SSLsplit поддерживает NULL-префикс CN сертификаты и может отклонять OCSP запросы обычным образом. Для HTTP и HTTPS подключений SSLsplit удаляет заголовки ответов для HPKP, чтобы предотвратить пиннинг публичного ключа, для HSTS, позволяет пользователям принимать ненадёжные сертификаты, и Alternate Protocols для предотвращения переключения на QUIC/SPDY. В качестве экспериментальной возможности, SSLsplit поддерживает механизм STARTTLS в общем виде.

Автор: Daniel Roethlisberger

Справка по SSLsplit

Leaf certificate (листовой сертификат) — первый сертификат в цепочке сертификатов.

Руководство по SSLsplit

ИМЯ

sslsplit — прозрачный перехват SSL/TLS

СИНОПСИС

ОПИСАНИЕ

[В ПРОЦЕССЕ ПОДГОТОВКИ]

Примеры запуска SSLsplit

Запуск в отладочном режиме (-D), вести лог подключений (-l connections.log), установить chroot jail (-j /tmp/sslsplit/), сохранить файлы на диск (-S /tmp/), указать ключ (-k ca.key), указать сертификат (-c ca.crt), указать ssl (ssl) и настроить прокси (0.0.0.0 8443 tcp 0.0.0.0 8080):

Установка SSLsplit

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты SSLsplit

Это утилита командной строки.

Инструкции по SSLsplit

Ссылки на инструкции будут добавлены позже.

Источник

Обход HTTPS с помощью SSLSTRIP.

Во время тестирования на проникновение часто хочется посмотреть что же происходит в HTTPS сессиях между клиентом и сервером, а так же получить из этих сессий полезные данные.

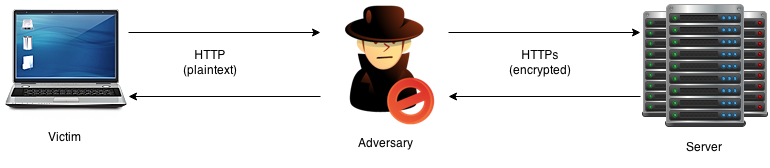

Один из способов обхода HTTPS, чтобы перехватить трафик это разбить сессию пользователя на два участка, используя специализированный прокси-сервер.

Первый участок от клиента до прокси сервера будет идти по протоколу HTTP, а второй участок, от прокси до сервера будет проходить, как и должен, по шифрованному соединению.

В реализации такой атаки нам понадобится SSLstrip, который позволяет разрезать сессию на две части и перехватить трафик для дальнейшего анализа, а так же предоставлять автоматические редиректы на динамически создаваемые HTTP двойники страниц.

Установим требуемые пакеты:

Далее разрешим пересылку пакетов:

Для постоянного форвардинга открываем файл /etc/sysctl.conf и меняем (или раскомментировать) в нем строки:

после этого обновляем переменные:

Теперь переадресуем пакеты, идущие на 80-й порт на порт нашего прокси (такие же правила можно включить и для других часто применяемых HTTP портов, таких как 8080, 3128 и т.д.):

где,

80 — стандартный HTTP порт;

8080 — порт, на котором будет работать SSLstrip.

Для нескольких портов правило будет выглядеть немного по другому:

Не забывайте, что iptables сбрасывает правила при перезагрузке.

Для сохранения текущих активных правил воспользуемся утилитой iptables-save:

данная команда сохранит активную конфигурацию в файл /etc/iptables/iptables.rules (естественно он должен быть доступен на запись).

И соответственно для восстановления:

Так же у iptables-save есть полезный параметр:

-t имя_таблицы — ограничиться конкретной таблицей.

А у iptables-restore несколько параметров:

-T имя_таблицы — ограничиться конкретной таблицей;

-n — не очищать таблицы перед восстановлением (только добавить правила).

Использованные параметры:

-w sslstrip.log файл лога, в который будет записываться все самое интересное.

-l 8080 порт, на котором будет работать прокси.

Остальные параметры, которые можно использовать:

-p — записывать только SSL POST запросы (используется по-умолчанию);

-s — записывать весь SSL трафик (от сервера и к серверу);

-a — записывать весь SSL и HTTP трафик (от сервера и к серверу)

-f — подменить иконку сайта на замок (имитация безопасных сайтов).

-k — Убить текущие активные сессии.

Остается только встать посередине между клиентом и маршрутизатором. Для этого потребуется провести какую-либо MitM атаку. Например ARP poisoning, которая описана в статье Проведение ARP poisoning атаки или Rogue DHCP Server, который описан в статье Yersinia — Создание поддельного DHCP (Rogue DHCP) сервера.

Так же теперь множество трафика пойдет в открытом виде и его можно анализировать в различных сниффера и программах анализа, таких как: Ettercap, Wireshark, urlsnarf и т.д.

Источник