- Manually generating your SSH key in macOS

- About Terminal

- Generating an SSH key

- Importing your SSH key

- Troubleshooting

- What are my next steps?

- RTFM.WIKI

- Инструменты пользователя

- Инструменты сайта

- Боковая панель

- Навигация

- Линкшэринг

- ALARM!

- Добавить новую страницу

- Реклама

- Содержание

- SSH: подключение по ключу без пароля на примере macOS

- Шаг 1. Создать пару ключей

- Шаг 2. Скопировать открытый ключ на удаленный хост

- Долгий путь

- ssh-copy-id

- cat + ssh

- Шаг 3. Локальный конфиг SSH и тест подключение

- 🗝 Как сгенерировать ключи SSH в macOS Mojave

- Откройте приложение терминал

- Генерация ключей SSH

- Скопируйте свой ключ на сервер

- How do I access my SSH public key?

- 21 Answers 21

- Как сгенерировать свой SSH-ключ на Linux/MacOS/Windows

- Генерация SSH-ключа на Linux/MacOS

- Генерация SSH-ключа на Windows

- Работа с форматом публичного ключа PuTTY

- Генерация SSH-ключа на Windows с помощью Git Bash

- Резюме

- Subscribe to Блог php программиста: статьи по PHP, JavaScript, MySql

Manually generating your SSH key in macOS

You generate an SSH key through macOS by using the Terminal application. Once you upload a valid public SSH key, the Triton Compute Service uses SmartLogin to copy the public key to any new SmartMachine you provision.

Joyent recommends RSA keys because the node-manta CLI programs work with RSA keys both locally and with the ssh agent. DSA keys will work only if the private key is on the same system as the CLI, and not password-protected.

About Terminal

Terminal is the terminal emulator which provides a text-based command line interface to the Unix shell of macOS.

To open the macOS Terminal, follow these steps:

- In Finder, choose Utilities from the Applications folder.

- Find Terminal in the Utilities listw.

- Open Terminal.

The Terminal window opens with the commandline prompt displaying the name of your machine and your username.

Generating an SSH key

An SSH key consists of a pair of files. One is the private key, which should never be shared with anyone. The other is the public key. The other file is a public key which allows you to log into the containers and VMs you provision. When you generate the keys, you will use ssh-keygen to store the keys in a safe location so you can bypass the login prompt when connecting to your instances.

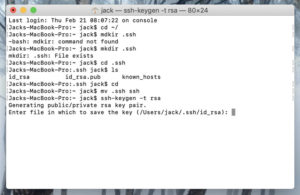

To generate SSH keys in macOS, follow these steps:

Enter the following command in the Terminal window.

This starts the key generation process. When you execute this command, the ssh-keygen utility prompts you to indicate where to store the key.

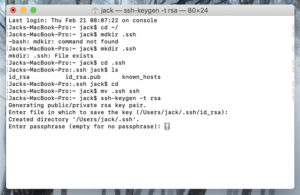

Press the ENTER key to accept the default location. The ssh-keygen utility prompts you for a passphrase.

You will need to enter the passphrase a second time to continue.

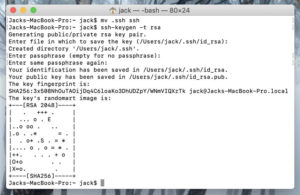

After you confirm the passphrase, the system generates the key pair.

Your private key is saved to the id_rsa file in the .ssh directory and is used to verify the public key you use belongs to the same Triton Compute Service account.

| Never share your private key with anyone! |

|---|

Your public key is saved to the id_rsa.pub ;file and is the key you upload to your Triton Compute Service account. You can save this key to the clipboard by running this:

Importing your SSH key

Now you must import the copied SSH key to the portal.

- After you copy the SSH key to the clipboard, return to your account page.

- Choose to Import Public Key and paste your SSH key into the Public Key field.

- In the Key Name field, provide a name for the key. Note: although providing a key name is optional, it is a best practice for ease of managing multiple SSH keys.

- Add the key. It will now appear in your table of keys under SSH.

Troubleshooting

You may see a password prompt like this:

This is because:

- You did not enter the correct passphrase.

- The private key on your Macintosh ( id_rsa ) does not match the public key stored with your Triton Compute Service account.

- The public key was not entered correctly in your Triton account.

What are my next steps?

In order to use the Terminal to create instances, set up triton and CloudAPI as well as the triton-docker commandline tool.

Источник

RTFM.WIKI

Ordnung muß sein. Ordnung über alles (18+)

Инструменты пользователя

Инструменты сайта

Боковая панель

Навигация

Линкшэринг

socialite Display:icon facebook twitter

ALARM!

Добавить новую страницу

Реклама

Содержание

SSH: подключение по ключу без пароля на примере macOS

Минимум теории и максимум хауту. За теорией лучше обратиться на сайт wikipedia или на ssh.com

Шаг 1. Создать пару ключей

Нужно создать пару ключей: приватный (закрытый) ключ и публичный (открытый) ключ. Приватный ключ никогда никуда никому не передавать. Публичный ключ можно показывать всем.

Пр желании можно дать ключу другое имя (ключ -f ), например id_rsa_server_vps13.

Следующий пункт passphrase. Это парольная фраза или проще говоря пароль для ключа.

Минусы. Его нужно будет вводить каждый раз, когда используется ключ.

Очевидный плюс. Если файл окажется в чужих руках без парольной фразы использовать его не получится. Ну и не стоит использовать пароли admin111 или qwerty123.

Шаг 2. Скопировать открытый ключ на удаленный хост

Как всегда в unix есть множество вариантов для этого.

Долгий путь

В macOS можно скопировать содержимое файла в буфер обмена с помощью pbcopy

Подключаемся к удаленному серверу, переходим в директорию .ssh и открываем (или создаем) файл authorized_keys.

Добавляем ключ из буфера обмена.

Кстати каждый ключ должен быть на отдельной строке. И никаких пустых строк между ключами.

ssh-copy-id

Начиная с Sierra утилита уже есть в составе системы и не нужно ставить с github или через homebrew.

или с указанием имени ключа

cat + ssh

Шаг 3. Локальный конфиг SSH и тест подключение

Добавим локальный файл конфигурации для SSH клиента в файл

Особый интерес представляют опции UseKeychain и AddKeysToAgent.

Пароль приватного ключа можно хранить в «Связке ключей» (Apple KeyChain). Один раз добавили и всё — больше никогда не надо вводить никаких паролей для подключения по ssh.

В каком-то релизе (Sierra? у меня не Linux, чтобы отслеживать это) всё сломали и Terminal теперь по-умолчанию не использует keychain.

Опция AddKeysToAgent вышла в OpenSSH 7.2 еще в 2016 году, но я узнал про нее только сейчас.

В клиент ssh добавлена опция AddKeysToAgent, управляющая передачей в ssh-agent закрытого ключа, используемого в процессе аутентификации. Опция может принимать значения ‘yes’, ‘no’, ‘ask’, и ‘confirm’ (по умолчанию ‘no’)

Что еще важного в ссылках выше?

Буду рад если кто-то более подробно разобрался в данном вопросе и дополнит заметку.

Источник

🗝 Как сгенерировать ключи SSH в macOS Mojave

macOS может работать с ключами SSH.

Мы покажет вам, как сгенерировать необходимые ключи и скопировать их на сервер.

Аутентификация по ключу SSH – это один из способов повысить безопасность удаленных сеансов между двумя компьютерами.

Этот тип аутентификации зависит от пары ключей, которые генерируются пользователем на клиентском компьютере.

В Linux эта задача невероятно проста.

С macOS процесс такой же простой.

Настолько легко, что с этим может справиться любой человек.

Я хочу провести вас через процесс генерации ключей SSH в macOS Mojave, а затем покажу вам, как скопировать ключ на удаленный сервер для более надежных соединений между двумя компьютерами.

Процесс должен занять у вас всего пару минут.

Откройте приложение терминал

Эта задача будет выполнена через терминальное приложение macOS.

Чтобы открыть это приложение, нажмите значок Launchpad на панели Dock и найдите терминал.

Когда появится это приложение, откройте его одним щелчком мыши.

Генерация ключей SSH

Из окна терминала введите следующую команду:

Примите каталог по умолчанию (рисунок A), используя клавишу Enter на клавиатуре.

Вам будет предложено ввести новую ключевую фразу для ключа (рисунок B).

Обязательно введите надежный и уникальный пароль для ключей.

После того как вы введете и подтвердите свой пароль, SSH сгенерирует случайное ображание для вашего ключа (рисунок C) и вернет вам приглашение.

Этот процесс создаст два ключа в каталоге /Users/USERNAME/.ssh (где USERNAME – ваше имя пользователя macOS).

Файл, заканчивающийся на .pub, является открытым ключом.

Это ключ, которым вы можете поделиться с другими пользователями.

Другой ключ, id_rsa, это ваш личный ключ. Никогда не делитесь этим ключом.

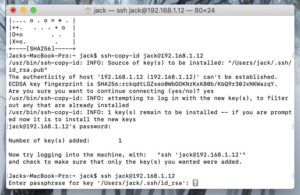

Скопируйте свой ключ на сервер

Теперь, когда у вас есть пара ключей, как вы их должны использовать?

Вот самый простой и часто используемый метод использования ключей SSH.

Вы должны скопировать ключ на удаленный сервер, чтобы использовать аутентификацию по ключу SSH (вместо более слабой аутентификации по паролю).

К счастью, в SSH есть встроенный механизм для копирования этого ключа.

Предположим, что рассматриваемый удаленный сервер имеет IP-адрес 192.168.1.12, а имя пользователя – jack.

Чтобы скопировать ключ на этот сервер, введите команду (из macOS):

Сначала вам будет предложено ответить, хотите ли вы продолжить соединение.

Введите y и нажмите Enter.

Далее вам будет предложено ввести пароль удаленного пользователя.

После успешной аутентификации ключи будут скопированы, и вы будете готовы войти на удаленный сервер, используя аутентификацию по ключу SSH.

Чтобы войти на удаленный сервер, введите команду (при необходимости подставив имя пользователя и IP-адрес):

Вместо того, чтобы запрашивать пароль пользователя, вам будет предложено ввести пароль для ключа SSH (рисунок D).

Поздравляем, вы не только сгенерировали ключи SSH в macOS, но и скопировали эти ключи на удаленный сервер для более безопасного соединения.

Источник

How do I access my SSH public key?

I’ve just generated my RSA key pair, and I wanted to add that key to GitHub.

I tried cd id_rsa.pub and id_rsa.pub , but no luck. How can I access my SSH public key?

21 Answers 21

/.ssh/id_rsa.pub or cat

You can list all the public keys you have by doing:

Copy the key to your clipboard.

Warning: it’s important to copy the key exactly without adding newlines or whitespace. Thankfully the pbcopy command makes it easy to perform this setup perfectly.

and paste it wherever you need.

You may try to run the following command to show your RSA fingerprint:

If you’ve the message: ‘The agent has no identities.’, then you’ve to generate your RSA key by ssh-keygen first.

/.ssh folder. I much prefer to use my PGP key for authentication and so I do not have a

/.ssh/id_rsa.pub file at all.

If you’re on Windows use the following, select all, and copy from a Notepad window:

If you’re on OS X, use:

Here’s how I found mine on OS X:

- Open a terminal

- (You are in the home directory) cd .ssh (a hidden directory)

- pbcopy ls and see what files are in there with a .pub extension.

After you generate your SSH key you can do:

which will copy your ssh key into your clipboard.

On terminal cat

explanation

- cat is a standard Unix utility that reads files and prints output

Is your Home User path

If you are using Windows PowerShell, the easiest way is to:

That will copy the key to your clipboard for easy pasting.

So, in my instance, I use ed25519 since RSA is now fairly hackable:

Because I find myself doing this a lot, I created a function and set a simple alias I could remember in my PowerShell profile (learn more about PowerShell profiles here. Just add this to your Microsoft.PowerShell_profile.ps1 :

Then, in a PowerShell console, run . $profile to load the functions. Then from now on all you will need to do is run sshkey , and then paste the key into wherever you need via the clipboard.

Источник

Как сгенерировать свой SSH-ключ на Linux/MacOS/Windows

В этой статье я показал, как сгенерировать валидный ssh-ключ для любой ОС. Так же, кратко объяснил, как работать с этим ключом, какой ключ добавлять на сервер, и рассказал о некоторых нюансах генерации ключей, которые могут возникать у пользователей Windows.

Генерация SSH-ключа на Linux/MacOS

В системах Linux/MacOS уже встроена утилита ssh-keygen , которая позволяет из коробки сгенерировать пары SSH-ключей. Выполнив команду ssh-keygen из консоли компьютера, будет создан 2048-битный RSA-пара ключей, которую вы можете использовать для своих задач.

При вызове, эта утилита попросит вас указать путь, по которому эти ключи будут храниться. По умолчанию ключи сохраняются по пути

/.ssh . При генерации ключей, создаётся 2 файла id_rsa (приватный ключ), и id_rsa.pub (публичный ключ). Если вы будете использовать путь по умолчанию, как предлагает ssh-keygen, то это позволит автоматически находить ваши SSH-ключи при аутентификации. Потому, я рекомендую принять все предложения, просто нажав ENTER .

Если в этой папке уже находятся ранее сгенерированные ключи, то вы получите сообщение с вопросом: перезаписать ли старые ключи новыми

Если вы перезапишете ключ на новый, то старый больше не будет работать. Выбор опции y это необратимое удаление старого ключа, и перезапись его на новый.

После выбора пути хранения ключа, вам будет предложено ввести ключевую фразу passphrase , по которой вы сможете декодировать приватный ключ на диске.

Если вы зададите эту фразу, то вам придётся каждый раз, при использовании этого ключа вводить её (если вы не используете ПО агента SSH, которое хранит расшифрованный ключ). Я, обычно, оставляю эту фразу пустой, и просто нажимаю Enter , а так же, ниже, ещё раз подтверждаем ввод фразы, нажимая Enter .

После чего, пара ключей будет сгенерирована. И в указанной папке появится 2 фала (приватный и публичный ключи), которые вы теперь можете использовать для аутентификации.

Если вы не очень часто пользуетесь SSH, вы наверное путаетесь в том, что такое публичный ключ, и приватный ключ, и какой из них нужно добавлять на сервер (к примеру в DigitalOcean, GitHub), чтобы работала аутентификация. Так вот, вы делитесь с другими серверами только публичным ключом. Приватный ключ всегда хранится только на вашем локальном компьютере, и вы не должны делиться с ним ни с кем.

Генерация SSH-ключа на Windows

К сожалению, windows не может похвастаться встроенными инструментами генерации SSH-ключей. Потому, для того, чтобы создать пару SSH-ключей на windows, нужно установить утилиту PuTTY. Эта утилита позволяет подключаться к удалённым серверам через SSH, а их дополнительная утилита PuTTYgen используется для генерации SSH-ключей на windows.

На сайте вам необходимо скачать .msi версию (в секции Package files ), после чего запустить установку, следуя всем шагам установщика.

После того, как программа будет установлена, на вашем компьютере появится утилита PuTTYgen , найти которую вы можете либо в меню «пуск», либо нажав кнопку Windows и начать вводить её название:

А чтобы сгенерировать ssh-ключ через putty, вам нужно запустите эту утилиту. Её интерфейс созданию ключа будет выглядеть подобным образом:

Вы можете кастомизировать настройки создания ключей (во вкладке Parameters ), если хотите, но значения по умолчанию подходят для большинства всех случаев. Всё, что вам осталось — нажать на кнопку Generate , и рандомно подвигать мышкой ^^.

Когда ключ будет сгенерирован, то вы увидите публичный ключ, отображаемый в текстовом поле. Скопируйте его в буфер обмена, и его можете добавить на любой сервер для аутентификации (DigitalOcean, GitHub, BitBucket, . ). Обязательно проскрольте всю текстовую область, чтобы скопировать ключ полностью.

Затем вам будет предложено ввести ключевую фразе для этого SSH-ключа. Его заполнение повышает безопасность, так как кто-то, кто захватит доступ к этому ключу, не сможет его использовать, не зная ключевую фразу. Вы должны будете указывать эту фразу каждый раз, когда будете использовать этот ключ (если вы не используете ПО агента SSH, которое хранит расшифрованный ключ). Но, я, обычно, оставляю его пустым, для удобства , плевал я на безопасность.

Когда вы закончите настройку, нажмите на кнопку Save private key и выберите безопасное место, куда вы сохраните его. Вы можете назвать свой ключ как угодно, а расширение .ppk будет добавлено ему автоматически.

Если вы не ввели ключевую фразу, то вас попросят подтвердить, что вы действительно хотите сохранить ключ неё. Если вы согласны с этим, нажмите ENTER , чтобы продолжить.

Работа с форматом публичного ключа PuTTY

Вы также можете нажать на кнопку Save public key , но учтите: формат, который использует PuTTYGen, при сохранении публичного ключа, несовместим с файлами OpenSSH authorized_keys , используемыми для аутентификации ключа SSH на серверах Linux. Потому, у вас по незнанию этого нюанса может возникать ошибка при добавлении ключа, созданного через PuTTY.

Если вам нужно увидеть открытый ключ в правильном формате после того, как закрытый ключ был сохранен:

- Откройте PuTTYgen.

- Загрузите свой приватный ключ в утилиту, нажав на кнопку Load , и выбрав нужный файл ключа.

- Скопируйте публичный ключ из ранее известного поля.

Генерация SSH-ключа на Windows с помощью Git Bash

Очень вероятно, что вы уже используете Git в своей системе. Потому, вам может даже не понадобиться установка PuTTY в свою систему. Ввиду того, что git bash является очень приближенной системой эмулирования Unix-подобных систем, там доступно большинство линуксовских команд. Потому, в этом случае, вы можете сгенерировать SSH ключ через GIT.

Потому, чтобы сгенерировать ключ в Windows, достаточно выполнить команду ssh-keygen , работа с которой была описана выше.

Резюме

В этой статье я показал, как сгенерировать ssh ключ на разный операционных системах: Windows, Linux, MacOS. Прочитав эту статью вы со стопроцентной уверенностью будете знать, как создать свой SSH ключ на любое ОС, с котороми будете работать. В этой статье показан подход, при котором генерируется общий ключ, который подойдёт под большинство случаев: ssh ключ для GitLab, GitHub, DigitalOcean.

Последнее, что вам останется — скопировать публичный ключ, и добавить его на сервер, с котором будете работать.

Subscribe to Блог php программиста: статьи по PHP, JavaScript, MySql

Get the latest posts delivered right to your inbox

Источник