- Настройка RRAS для ОС Windows 2000 server/Windows 2003

- 1. Настройка RRAS (Маршрутизация и удаленный доступ) производится на серверных ОС Windows 2000 server/Windows 2003.

- 2. Проверка настройки NAT. Для проверки правильности настройки NAT мы будем использовать «Командную строку». Проверку осуществляют на одной клиентской машине, но если Вы в чем-то сомневаетесь, не поленитесь проверить на других.

- Служба маршрутизации удаленного доступа windows 2003

Настройка RRAS для ОС Windows 2000 server/Windows 2003

1. Настройка RRAS (Маршрутизация и удаленный доступ) производится на серверных ОС Windows 2000 server/Windows 2003.

1) Зайдите в пуск / настройка / панель управления / администрирование запустите службу «Маршрутизация и удаленный доступ»

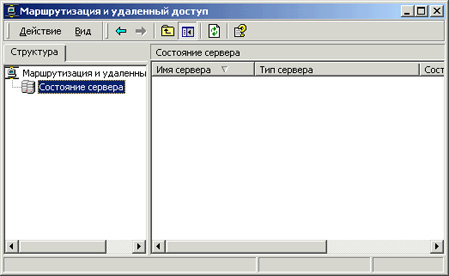

2) Зайдите в свойства «Состояние сервера» и выберите пункт «Добавление сервера». Появится следующие окно (см.рис.). Выбираете пункт «Этот компьютер» и нажимаете кнопку ОК.

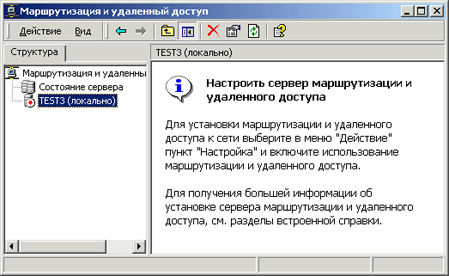

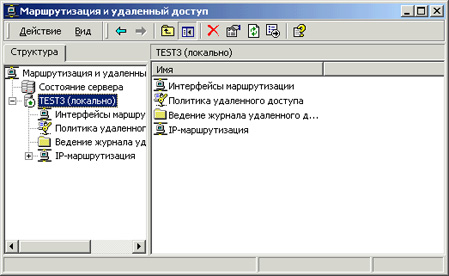

3) После чего появится название вашего сервера см. рис. зайдите в его свойства и выберите пункт «Настроить и включить маршрутизацию и удаленный доступ»

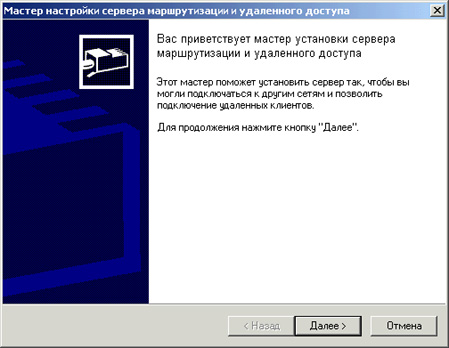

4) Появится приветствие «Мастера настройки сервера маршрутизации и удаленного доступа» см. рис., нажимайте далее.

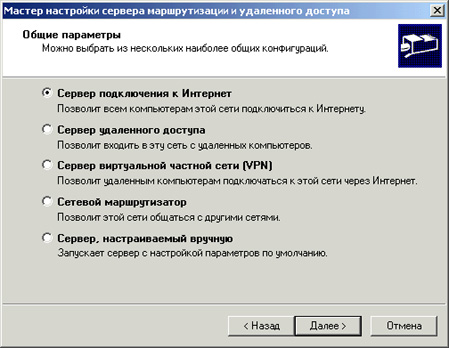

5) Далее выбираем параметр сервера «Сервер подключения к Интернет».

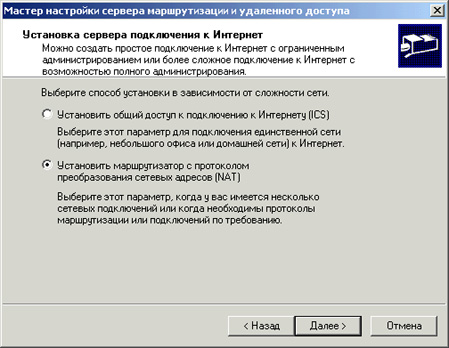

6) Для более полного администрирования сервера выберите параметр «Установить маршрутизатор с протоколом преобразования сетевых адресов (NAT)»

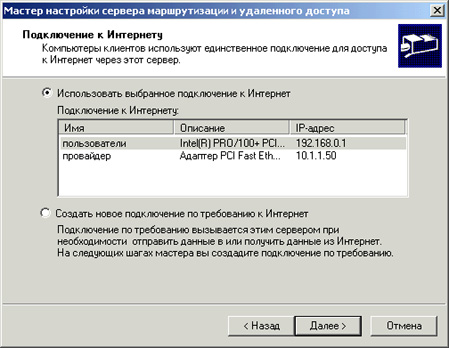

7) Выберите внешнее подключение к Интернет и нажимайте далее. Если его нет в списке, возможно, следует подключиться на время настройки, чтобы соединение было установлено.

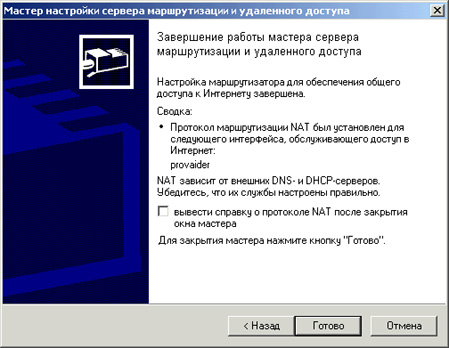

8) После чего появится окно завершения конфигурирования сервера. Нажимайте готово.

В разных версиях и локализациях серверных версий Windows могут быть различия в пунктах меню мастера. Если необходима настройка нескольких подключений к провайдерам, то после запуска службы RRAS и добавления сервера перейдите в раздел IP-маршрутизация/NAT — преобразование сетевых адресов (IP Routing/Network Address Translation (NAT)) . В свойствах подключений (они в окне справа) нужно выбрать Общий интерфейс подключен к Интернету (Public interface connected to the Internet) .

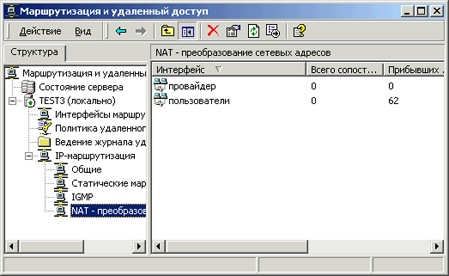

9) После запуска службы RRAS, у вас отобразятся параметры службы RRAS (см.рис.). Если Вы собираетесь назначать IP адреса клиентам, Вам необходимо зайти в «IP-маршрутизация»/»NAT-преобразование сетевых адресов». Если Вы используете статические IP адреса клиентов, то пункты 9-13 можете пропустить.

10) В этом окне Вы увидите используемые интерфейсы для преобразования сетевых адресов. Зайдите в свойства «NAT-преобразование сетевых адресов».

11) Выберите вкладку «Назначение адресов»

12) В этом окне выставите галку «Автоматически назначить IP-адреса с использованием DHCP» и укажите необходимый диапазон адресов. Далее выберите вкладку «Разрешение имен в адреса».

13) Если Вы хотите использовать службу DNS то поставьте галку «для клиентов, использующих службу DNS».

2. Проверка настройки NAT. Для проверки правильности настройки NAT мы будем использовать «Командную строку». Проверку осуществляют на одной клиентской машине, но если Вы в чем-то сомневаетесь, не поленитесь проверить на других.

1) Зайдите в ПУСК / ПРОГРАММЫ / СТАНДАРТНЫЕ / и запустите «Командную строку». Путь, который высветится по умолчанию не важен.

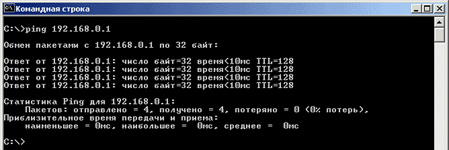

2) Пропингуем сначала сервер, он у нас находиться по адресу 192.168.0.1, для этого напишем «ping 192.168.0.1». Если пинг прошел (см рис.), то локальная сеть у нас работает без проблем. Если ответа не произошло: пишет «Превышен интервал ожидания для запроса» или «Заданный узел не доступен» тогда проверьте, лежит ли IP адрес клиента в диапазоне адресов 192.168.0.2-192.168.0.254, что маска подсети у всех одинакова по умолчанию 255.255.255.0, и самое банальное — целостность физического подключения.

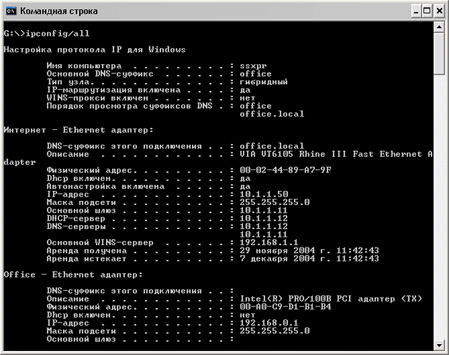

3) Далее надо пропинговать внешний интерфейс сервера, для этого мы должны знать его адрес. Хорошо если адрес постоянный и Вы его знаете, тогда этот пункт Вы можете пропустить, а если он выставляется автоматически, тогда его можно узнать, набрав в командной строке на сервере » ipconfig /all» . Здесь мы увидим название нашего подключения к Интернету и его IP адрес.

Или можно щелкнуть по Интернет подключению ПУСК / НАСТРОЙКА / СЕТЕВЫЕ ПОДКЛЮЧЕНИЯ / (START / SETTINGS / NETWORK CONNECTIONS) в появившемся окне нажать вкладку «Поддержка»

Служба маршрутизации удаленного доступа windows 2003

Общие сведения об удаленном доступе.

Система удаленного доступа Windows Server 2003, являющаяся частью службы маршрутизации и удаленного доступа, служит для подключения удаленных или мобильных пользователей к локальной сети. Удаленные пользователи могут работать так же, как если бы их компьютеры были физически подключены к сети.

Пользователи с помощью средств удаленного доступа инициируют подключение к серверу удаленного доступа. Сервер удаленного доступа, функции которого выполняет компьютер с Windows Server 2003 и работающей на нем службой маршрутизации и удаленного доступа, осуществляет проверку подлинности и обеспечивает сеансы пользователей и служб, пока они не будут завершены пользователем или сетевым администратором. Все основные службы, доступные пользователям локальной сети (включая общий доступ к файлам и принтерам, доступ к веб-серверам и службы сообщений), поддерживаются средствами удаленного доступа.

Клиенты удаленного доступа также используют стандартные средства для доступа к ресурсам. Например, на компьютере с Windows Server 2003 клиенты могут подключаться к сетевым дискам и принтерам с помощью Проводника. Эти подключения постоянны: во время сеанса удаленного доступа пользователям не требуется повторно подключаться к сетевым ресурсам. Так как буквенные имена дисков и имена в формате UNC полностью поддерживаются средствами удаленного доступа, большинство коммерческих и специализированных приложений будет работать без каких-либо модификаций.

Сервер удаленного доступа под управлением Windows Server 2003 поддерживает два различных типа удаленных подключений:

Тип подключения

Описание

Удаленный доступ к сети

Клиент удаленного доступа создает временное подключение к физическому порту сервера удаленного доступа, используя один из возможных каналов связи. Лучшим примером удаленного доступа к сети является набор клиентом телефонного номера для связи с одним из портов сервера удаленного доступа.

Подключение удаленного доступа к сети по аналоговой телефонной линии или по линии ISDN — это прямое физическое подключение между удаленным клиентом и сервером удаленного доступа. Данные, передаваемые по этому подключению, можно шифровать, но это не обязательно.

Виртуальная частная сеть

Виртуальные частные сети (VPN) используют безопасные подключения «точка-точка» по частной сети или по общедоступной сети, такой как Интернет. Клиент виртуальной частной сети использует специальные протоколы на основе TCP/IP, называемые туннельными протоколами, для осуществления виртуального вызова виртуального порта VPN-сервера. Лучшим примером виртуальной частной сети является создание VPN-клиентом виртуального частного подключения к серверу удаленного доступа, подключенному к Интернету.

В отличие от подключения удаленного доступа к сети, виртуальная частная сеть — это всегда логическое, непрямое подключение между VPN-клиентом и VPN-сервером. Для обеспечения безопасности необходимо шифровать данные, передаваемые по такому подключению.

Сервер для удаленных подключений к сети.

Windows Server 2003 предоставляет традиционные службы удаленного доступа к сети для поддержки мобильных пользователей, которым требуется доступ к локальной сети организации. Оборудование для подключений удаленного доступа к сети, установленное на сервере удаленного доступа Windows Server 2003, отвечает на входящие запросы на подключение, отправляемые клиентами удаленного доступа к сети. Сервер удаленного доступа отвечает на вызов, выполняет проверку подлинности и авторизацию вызывающего и приступает к передаче данных между клиентом удаленного доступа к сети и интрасетью организации.

Ниже показана работа системы удаленного доступа к сети.

Сервер виртуальной частной сети

Виртуальное частное подключение имитирует подключение «точка-точка». Для этого данные инкапсулируются (помещаются в оболочку) с дополнительным заголовком, содержащим информацию для маршрутизации к конечной точке. Конечной точкой может быть либо клиент виртуальной частной сети, либо сервер виртуальной частной сети.

Для создания виртуального частного подключения клиент виртуальной частной сети и сервер виртуальной частной сети должны поддерживать один и тот же туннельный протокол. Сервер удаленного доступа Windows Server 2003 является сервером виртуальной частной сети для протоколов PPTP и L2TP.

Ниже показано функционирование виртуальной частной сети.

Новые возможности удаленного доступа в Windows Server 2003.

Система удаленного доступа Windows Server 2003 обладает следующими новыми возможностями:

Возможность

Описание

Интеграция с Active Directory

Сервер удаленного доступа на основе Windows Server 2003, являющийся частью домена Active Directory, может получать доступ к параметрам входящих звонков пользователей (таким как разрешение на удаленный доступ и параметры ответного вызова), хранящимся в каталоге.

Протокол MS-CHAP версии 2

Протокол проверки подлинности Microsoft Challenge Handshake Authentication Protocol (MS-CHAP) версии 2 значительно усиливает безопасность при передаче учетных данных и генерации ключей шифрования во время установления удаленного подключения. Протокол MS-CHAP версии 2 был специально разработан для обеспечения безопасности виртуальных частных сетей.

Протокол расширенной проверки подлинности Extensible Authentication Protocol (EAP) позволяет использовать новые методы проверки подлинности при удаленных подключениях, что особенно важно для развертывания системы безопасности на основе смарт-карт. Протокол EAP является интерфейсом, который позволяет другим модулям проверки подлинности встраиваться в компоненты удаленного доступа Windows Server 2003, использующие протокол PPP. Windows Server 2003 поддерживает протоколы EAP-MD5 CHAP, EAP-TLS (используемый для проверки подлинности на основе смарт-карт и сертификатов), а также передачу сообщений EAP серверу RADIUS.

Протоколы BAP (Bandwidth Allocation Protocol) и BACP (Bandwidth Allocation Control Protocol) повышают эффективность многоканальных подключений по протоколу PPP, динамически подключая и отключая дополнительные каналы связи в соответствии с изменением трафика. BAP особенно важен в тех случаях, когда плата за подключение зависит от используемой полосы пропускания.

В Windows Server 2003 политика BAP определяется политикой удаленного доступа. Например, сетевой администратор может настроить систему таким образом, что дополнительная линия будет отключаться, если в течение 10 секунд она используется менее чем на 50 процентов. BAP обеспечивает очень эффективный механизм управления стоимостью подключения, динамически поддерживая оптимальную полосу пропускания.

Политика удаленного доступа

Политика удаленного доступа — это набор условий и параметров подключения, дающих сетевым администраторам большую гибкость в предоставлении разрешений на удаленный доступ в систему и задании параметров подключения.

Пользуясь политикой удаленного доступа, можно предоставлять разрешения на входящие подключения в определенные часы суток и дни недели, определенным группам или определенному типу запрашиваемых подключений (подключение удаленного доступа к сети или виртуальное частное подключение) и т. д. С помощью политики удаленного доступа задаются также такие параметры подключений, как максимальное время сеанса, тип проверки подлинности и шифрования, политика BAP и фильтрация пакетов IP.

Сервер удаленного доступа Windows Server 2003 может выступать в качестве клиента сервера RADIUS (Remote Authentication Dial-In User Service). Windows Server 2003 реализует функции сервера RADIUS с помощью службы проверки подлинности в Интернете (IAS). Сервер IAS обеспечивает функции централизованной проверки подлинности, авторизации и учета и является местом централизованной настройки политики удаленного доступа.

В дополнение к протоколу PPTP (Point-to-Point Tunneling Protocol) в состав сервера удаленного доступа на основе Windows Server 2003 входит стандартный протокол L2TP (Layer Two Tunneling Protocol), который используется совместно со средствами IP-безопасности (IPSec) для создания защищенных виртуальных частных подключений.

Поддержка клиентов удаленного доступа Macintosh, использующих протокол AppleTalk

Система удаленного доступа Windows Server 2003 теперь поддерживает подключения удаленного доступа к сети клиентов удаленного доступа Apple Macintosh, использующих протокол AppleTalk с протоколом удаленного доступа PPP (Point-to-Point Protocol).

Поддержка многоадресной IP-рассылки

Используя протокол маршрутизации IGMP, сервер удаленного доступа может перенаправлять многоадресный IP-трафик между подключенными клиентами удаленного доступа и Интернетом или сетью организации.

Блокировка учетной записи

Блокировка учетной записи — это возможность системы безопасности, позволяющая запретить пользователю доступ к ресурсам после определенного числа неудачных попыток проверки подлинности. Блокировка учетной записи предназначена для того, чтобы исключить возможность несанкционированного доступа к ресурсам путем перебора учетных данных.