- Вход в DSRM режим на контроллере домена Windows Server 2012

- Сброс пароля учетной записи администратора режима восстановления служб каталогов в Windows Server

- Аннотация

- Сброс пароля администратора DSRM

- Восстановление Active Directory из резервной копии

- Восстановление контроллера домена AD через репликацию

- Типы восстановления Active Directory: полномочное и неполномочное

- Восстановление контроллера домена AD из system state бэкапа

- Восстановление отдельных объектов в AD

Вход в DSRM режим на контроллере домена Windows Server 2012

Несмотря на то, что в службе каталогов существует специальная корзина, куда попадают все удаленные объекты (Active Directory Recycle Bin), все-таки часть объектов AD при удалении из базы AD удаляются полностью, минуя корзину, и для их восстановления придется запускать процедуру восстановления базы AD в режиме восстановления службы каталогов DSRM (Directory Services Restore Mode).

Режим восстановления службы каталогов (Directory Services Restore Mode) специальный режим загрузки операционной системы Windows, выполняющей функции контролера домена AD (данный режим загрузки появился еще в Windows 2000). Данный режим предназначен для выполнения операции восстановления службы каталогов Active Directory, в случаях: когда база Active Directory повреждена и нуждается в исправлении, обслуживания базы AD (сжатие базы AD, анализ базы на наличие ошибок), отката на резервную копию AD, восстановлению отдельного объекта или сброса пароля администратора домена. По сути, режим DSRM – это безопасный режим работы контроллера домена Windows.

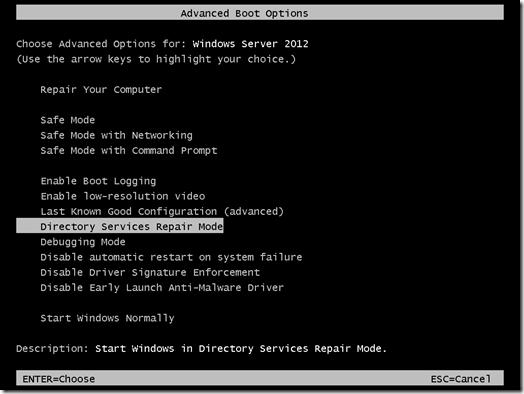

Чтобы попасть в режим восстановления службы каталогов, необходимо при загрузке сервера нажать клавишу F8, попав таким образом в экран расширенных параметров загрузки (Advanced Boot Options) в котором необходимо выбрать опцию Directory Services Restore Mode (Windows domain controllers only). От версии к версии Windows Server Microsoft меняла способ входа в режим DSRM. Так, например, в Windows Server 2008/ 2008 R2 данный пункт в меню параметров загрузки ОС по-умолчанию отсутствовал, и чтобы добавить эту опцию в меню загрузки, необходимо было в системе выполнить команду

и перезагрузиться. Отключить пункт «Directory Services Restore Mode» в Windows Server 2008 / R2 можно было с помощью команды

В новой серверной ОС Windows Server 2012 Microsoft вновь изменила процедуру входа в режим восстановления службы каталогов (DSRM).

Попасть в режим Directory Services Restore Mode из Windows Server 2012 можно двумя способами:

- В командной строке с правами администратора выполните команду

После перезагрузки вместо стандартной экрана загрузки сервера появится следующее меню:

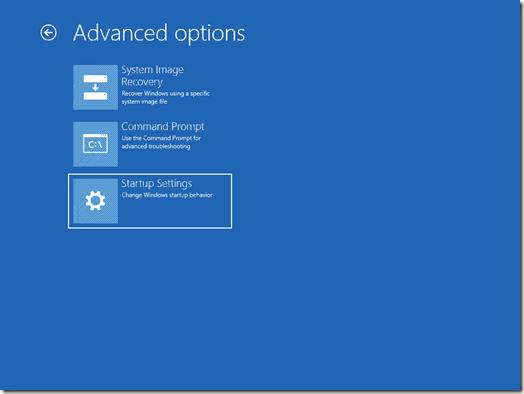

Выберите Troubleshoot-> Advanced options->Startup Settings

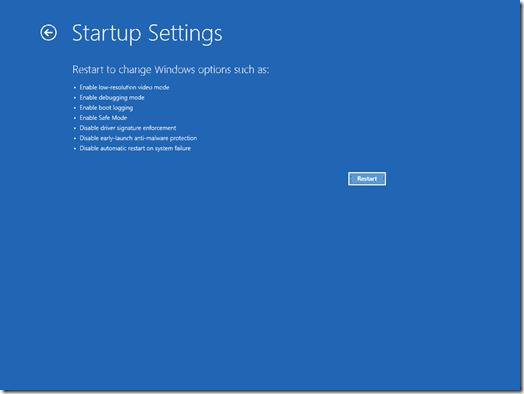

Нажмите Restart

После следующей перезагрузки сервера появится «классический» экран выбора параметров загрузки ОС (Advanced Boot Options), в котором необходимо выбрать искомый Directory Services Repair Mode.

Затем нужно будет указать пароль для режима восстановления каталогов и вуаля – мы попали на контроллер домена с отключенной службой каталога и можно приступать к восстановлению базы AD.

Сброс пароля учетной записи администратора режима восстановления служб каталогов в Windows Server

В этой статье описано, как сбросить пароль администратора режима восстановления служб каталогов (DSRM) для любого сервера в домене без перезапуска сервера в службе DSRM.

Исходная версия продукта: Windows Server 2003

Исходный номер КБ: 322672

Аннотация

Microsoft Windows 2000 использует с помощью программы Setpwd сброс пароля DSRM. В Microsoft Windows Server 2003 эти функции были интегрированы в средство NTDSUTIL. Обратите внимание, что процедуру, описанную в этой статье, нельзя использовать, если целевой сервер работает в DSRM. Участник группы администраторов домена задает пароль администратора DSRM во время процесса продвижения для контроллера домена. Этот пароль можно Ntdsutil.exe сбросить для сервера, на котором вы работаете, или для другого контроллера домена в домене.

Сброс пароля администратора DSRM

Нажмите > кнопку «Запустить», введите ntdsutil и нажмите кнопку «ОК».

В командной области Ntdsutil введите задайте пароль dsrm.

В командной строке DSRM введите одну из следующих строк:

- Чтобы сбросить пароль на сервере, на котором вы работаете, введите сброс пароля на сервере null. Переменная null предполагает, что пароль DSRM сбрасывается на локальном компьютере. При запросе введите новый пароль. Обратите внимание, что при введите пароль не отображаются символы.

- Чтобы сбросить пароль для другого сервера, введите имя_сервера_, где _servername**— это DNS-имя сервера, на котором сбрасывается пароль DSRM. При запросе введите новый пароль. Обратите внимание, что при введите пароль не отображаются символы.

В командной области DSRM введите q.

В командной области Ntdsutil введите q для выхода.

Восстановление Active Directory из резервной копии

В этой статье мы покажем, как восстановить контроллер домена Active Directory из резервной копии System State, созданной ранее (см. статью Резервное копирование Active Directory) и рассмотрим типы и принципы восстановления DC в AD.

Допустим у вас вышел из строя контроллер домена AD, и вы хотите восстановить его из созданной ранее резервной копии. Прежде чем приступить к восстановлению DC, нужно понять какой сценарий восстановления контроллера домена вам нужно использовать. Это зависит от того, есть ли у вас в сети другие DC и повреждена ли база Active Directory на них.

Восстановление контроллера домена AD через репликацию

Восстановление DC через репликацию – это не совсем процесс восстановления DC из бэкапа. Этот сценарий может использоваться, если у вас в сети есть несколько дополнительных контроллеров домена, и все они работоспособны. Этот сценарий предполагает установку нового сервера, повышение его до нового DC в этом же сайте. Старый контроллер нужно просто удалить из AD.

Это самый простой способ, который гарантирует что вы не внесете непоправимых изменений в AD. В этом сценарии база ntds.dit, объекты GPO и содержимое папки SYSVOL будут автоматически реплицированы на новый DC с DC-ов, оставшихся онлайн.

Если размер базы ADDS небольшой и другой DC доступен по скоростному каналу, это намного быстрее, чем восстанавливать DC из бэкапа.

Типы восстановления Active Directory: полномочное и неполномочное

Есть два типа восстановления Active Directory DS из резервной копии, в которых нужно четко разобраться перед началом восстановления:

- Authoritative Restore (полномочное или авторитативное восстановление) – после восстановления объектов AD выполняется репликация с восстановленного DC на все остальные контроллеры в домене. Этот тип восстановления используется в сценариях, когда упал единственный DC или все DC одновременно (например, в результате атаки шифровальщика или вируса), или когда по домену реплицировалась поврежденная база NTDS.DIT. В этом режиме у всех восстановленных объектов AD значение USN (Update Sequence Number) увеличивается на 100000. Таким образом восстановленные объекты будут восприняты всеми DC как более новые и будут реплицированы по домену. Полномочный способ восстановления нужно использовать очень аккуратно.

Восстановление контроллера домена AD из system state бэкапа

Итак, предположим, что у вас в домене только один DC. По какой-то причине вышел из строя физический сервер, на котором он запущен.

У вас есть относительно свежий бэкап System State старого контроллера домена, и вы хотите восстановить Active Directory на новом сервере в режиме полномочного восстановления.

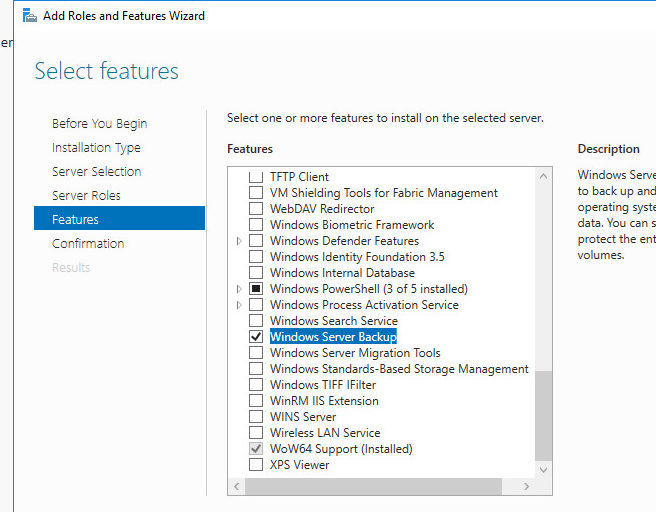

Чтобы приступить к восстановлению, вам нужно установить на новом сервер туже версию Windows Server, которая была установлена на неисправном DC. В чистой ОС на новом сервере нужно установить роль ADDS (не настраивая ее) и компонент Windows Server Backup.

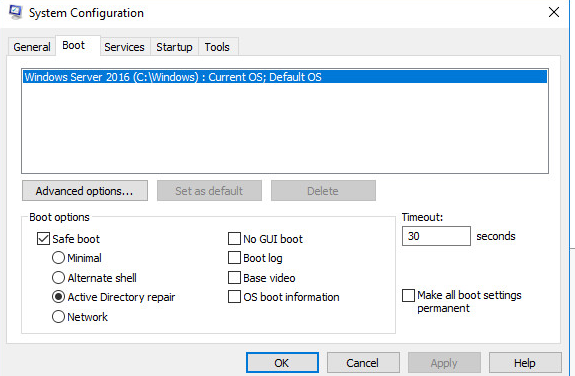

Для восстановления Actve Directory вам нужно загрузить сервер в режиме восстановления служб каталогов DSRM (Directory Services Restore Mode). Для этого запустите msconfig и на вкладе Boot выберите Safe Boot -> Active Directory repair.

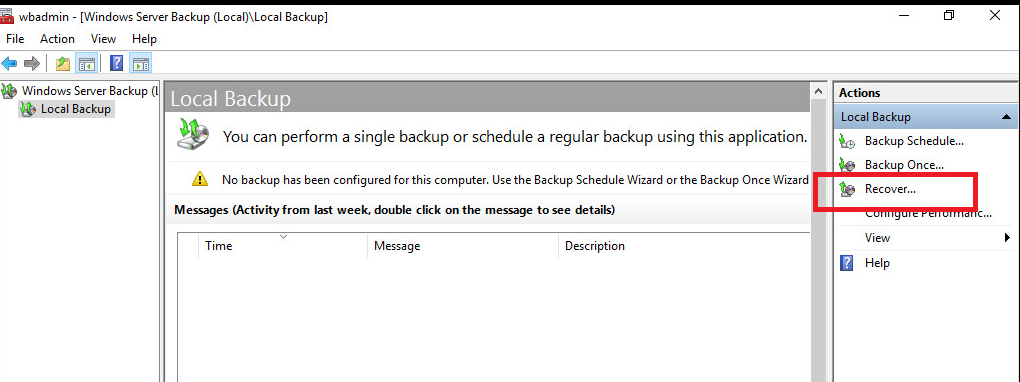

Перезагрузите сервер. Он должен загрузиться в режиме DSRM. Запустите Windows Server Backup (wbadmin) и в правом меню выберите Recover.

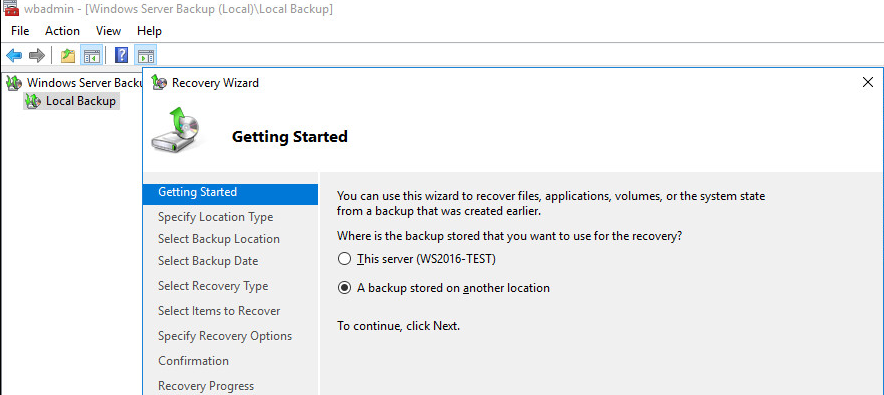

В мастере восстановления выберите, что резервная копия хранится в другом месте (A backup stored on another location).

Заметем выберите диск, на котором находится резервная копия старого контроллера AD, или укажите UNC путь к ней.

wbadmin get versions -backupTarget:D:

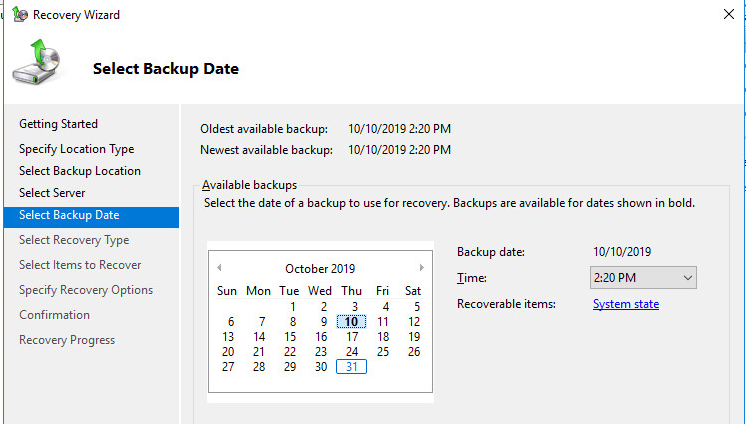

Выберите дату, на которую нужно восстановить резервную копию.

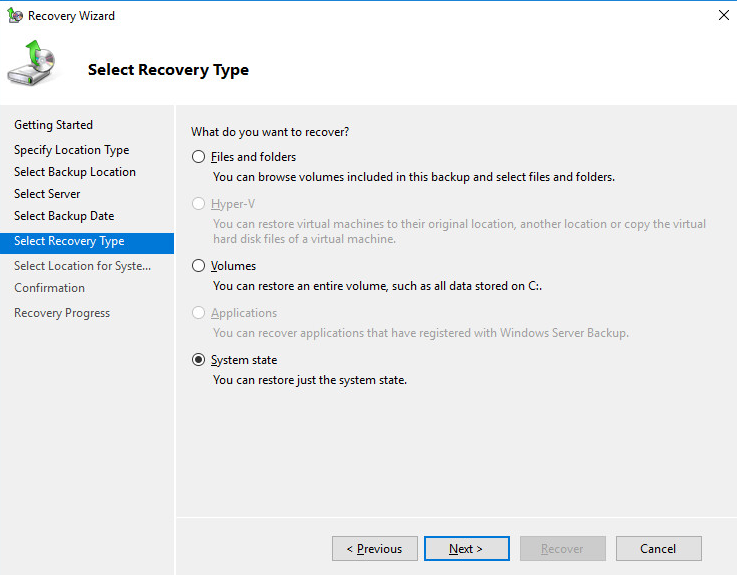

Укажите, что вы восстанавливаете состояние System State.

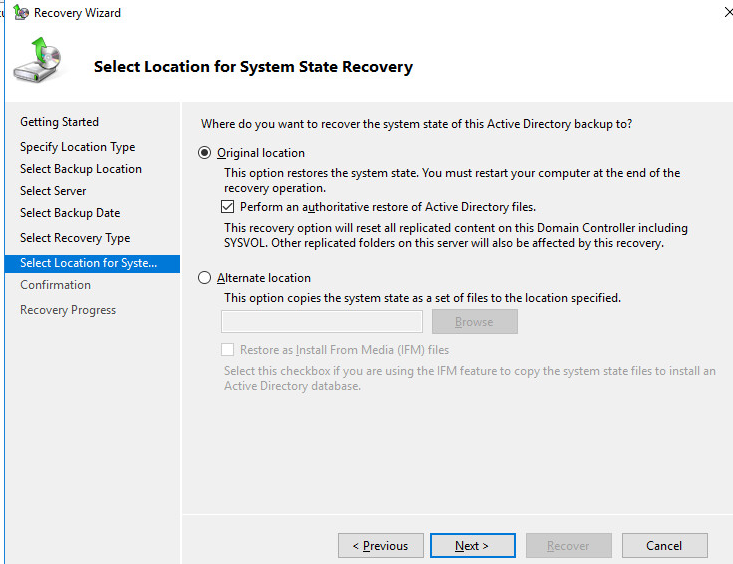

Выберите для восстановления «Исходное размещение» (Original location) и обязательно установите галочку «Выполнить заслуживающее доверия восстановление файлов Active Directory» (Perform an authoritative restore of Active Directory files).

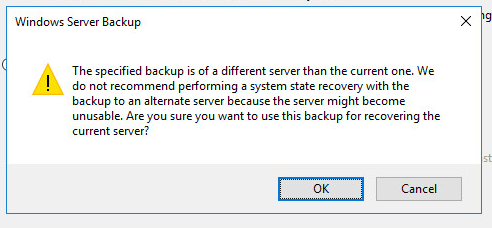

Система покажет предупреждение, что эта резервная копия другого сервера, и что при восстановлении на другом сервере может не завестись. Продолжаем.

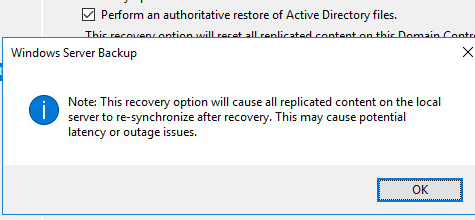

Согласитесь с еще одним предупреждением:

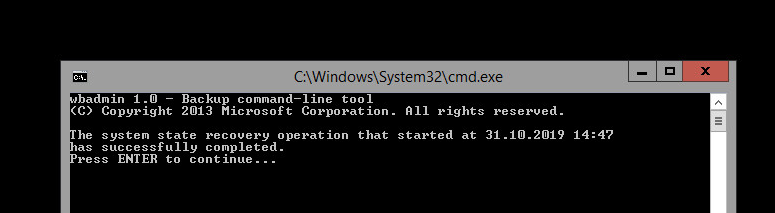

После этого запустится процесс восстановления контроллера домена AD на новом сервере. По завершении сервер потребует перезагрузку (имя нового сервера будет изменено на имя DC из бэкапа).

Загрузите сервер в обычном режиме (отключите загрузку в DSRM режиме)

Авторизуйтесь на сервере под учетной записью с правами администратора домена.

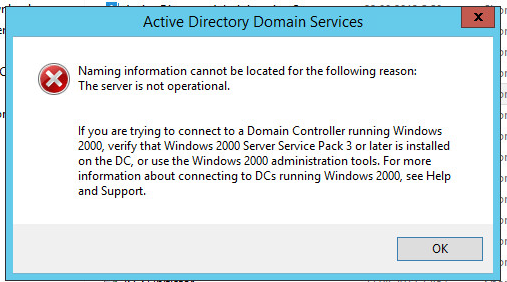

При первом запуске консоли ADUC я получил ошибку:

При этом на сервере нет сетевых папок SYSVOL and NETLOGON. Чтобы исправить ошибку:

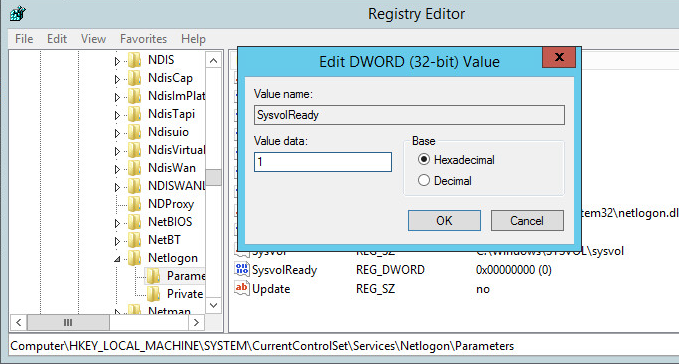

- Запустите regedit.exe;

- Перейдите в ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

- Измените значение параметра SysvolReady с 0 на 1;

- Потом перезапустите службу NetLogon: net stop netlogon & net start netlogon

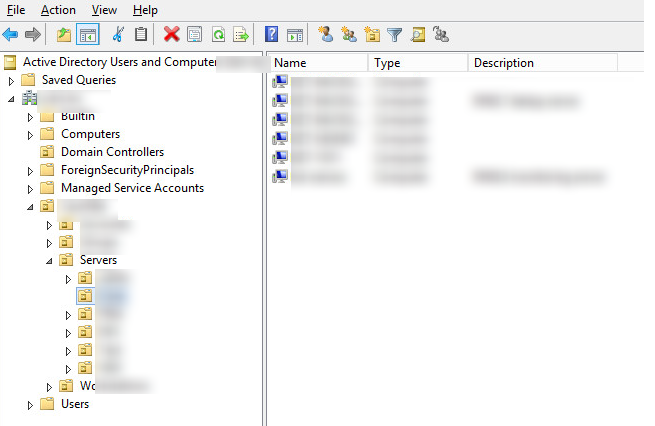

Попробуйте открыть консоль ADUC еще раз. Вы должны увидеть структуру вашего домена.

Итак, вы успешно восстановили свой контроллер домен AD в режиме Authoritative Restore. Теперь все объекты в Active Directory будут автоматически реплицированы на другие контроллеры домена.

Если у вас остался единственный DC, проверьте что он является хозяином всех 5 FSMO ролей и выполните их захват, если нужно.

Восстановление отдельных объектов в AD

Если вам нужно восстановить отдельные объекты в AD, воспользуйтесь корзиной Active Directory. Если время захоронения уже просрочено, или ActiveDirectory RecycleBin не включена, вы можете восстановить отдельные объекты AD в режиме авторитаивного восстановления.

Вкратце процедура выглядит следующим образом:

- Загрузите DC в DSRM режиме;

- Выведите список доступных резервных копий: wbadmin get versions

- Запустите восстановление выбранной резервной копии: wbadmin start systemstaterecovery –version:[your_version]

- Подтвердите восстановление DC (в не полномочном режиме);

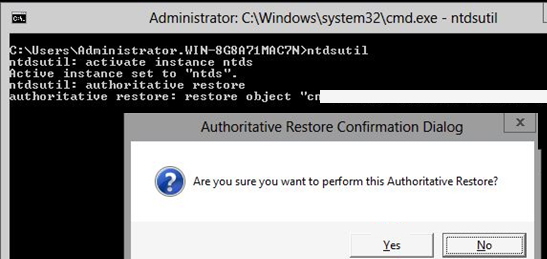

- После перезагрузки запустите: ntdsutil

- activate instance ntds

- authoritative restore

Укажите полный путь к объекту, который нужно восстановить. Можно восстановить OU целиком:

restore subtree ″OU=Users,DC=winitpro,DC=ru″

Или один объект:

restore object “cn=Test,OU=Users,DC=winitpro,DC=ru”

Данная команда запретит репликацию указанных объектов (путей) с других контроллеров домена и увеличит USN объекта на 100000.

Выйдите из ntdsutil: quit

Загрузите сервер в обычном режиме и убедитесь, что удаленный объект был восстановлен.