- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Курс по сетям

- Пошаговый ввод в домен Windows 10

- Основные команды cmd в Windows

- Поднимаем контроллер домена на Windows 2008 R2

- Поднимаем контроллер домена на Windows 2008 R2

- Windows Terminal: Советы и хитрости

- Как архивировать и распаковывать файлы с помощью PowerShell

- Windows Server Core – что это?

- Windows Server 2016: создаем пользователя и даем RDP права

- Что у вас должно быть

- Шаг 1. Создаем пользователя

- Шаг 2. Даем права на RDP

- Шаг 3. Проверяем пользователя

- Полезно?

- Почему?

- Подключение к удаленному компьютеру, присоединенному к Azure Active Directory Connect to remote Azure Active Directory-joined PC

- Настройка Set up

- Поддерживаемые конфигурации Supported configurations

- Как подключиться в режиме теневой копии WIndows Server 2012/2016 если поднят Active Directory

- Режим Shadow

- Установка служб RDP

- Коллекция сеансов

- Подключение к сеансу

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Пошаговый ввод в домен Windows 10

Основные команды cmd в Windows

Поднимаем контроллер домена на Windows 2008 R2

Поднимаем контроллер домена на Windows 2008 R2

Windows Terminal: Советы и хитрости

Как архивировать и распаковывать файлы с помощью PowerShell

Windows Server Core – что это?

Еженедельный дайджест

Windows Server 2016: создаем пользователя и даем RDP права

2 минуты чтения

Стало недостаточно просто локального админа и нужно создать новую учетку на Windows Server 2016? А еще и снабдить УЗ правами на RDP (Remote Desktop Protocol)? Легко – займет 3 минуты твоего времени. Переходим к делу.

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Что у вас должно быть

- Собственно, сам сервер с Windows Server 2016. Куда же без него;

- Вы должны быть подключены к серверу под администратором (локально или через RDP – не важно).

Шаг 1. Создаем пользователя

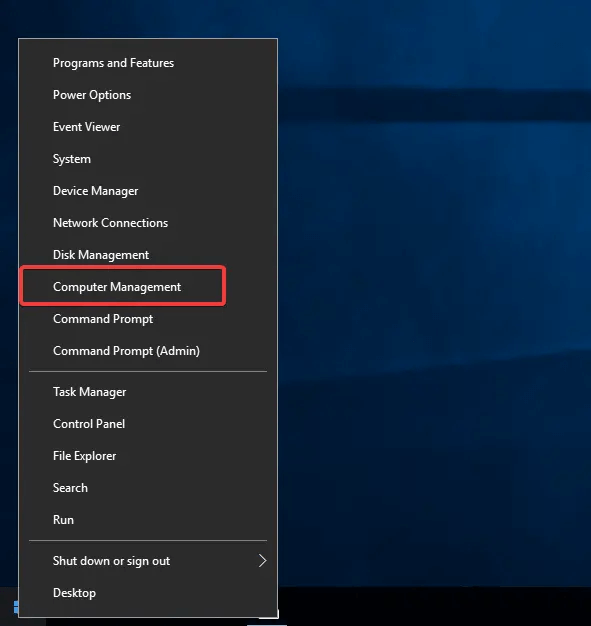

Нажмите правой кнопкой мыши на стартовое меню и найдите Computer Management. Кликните на него:

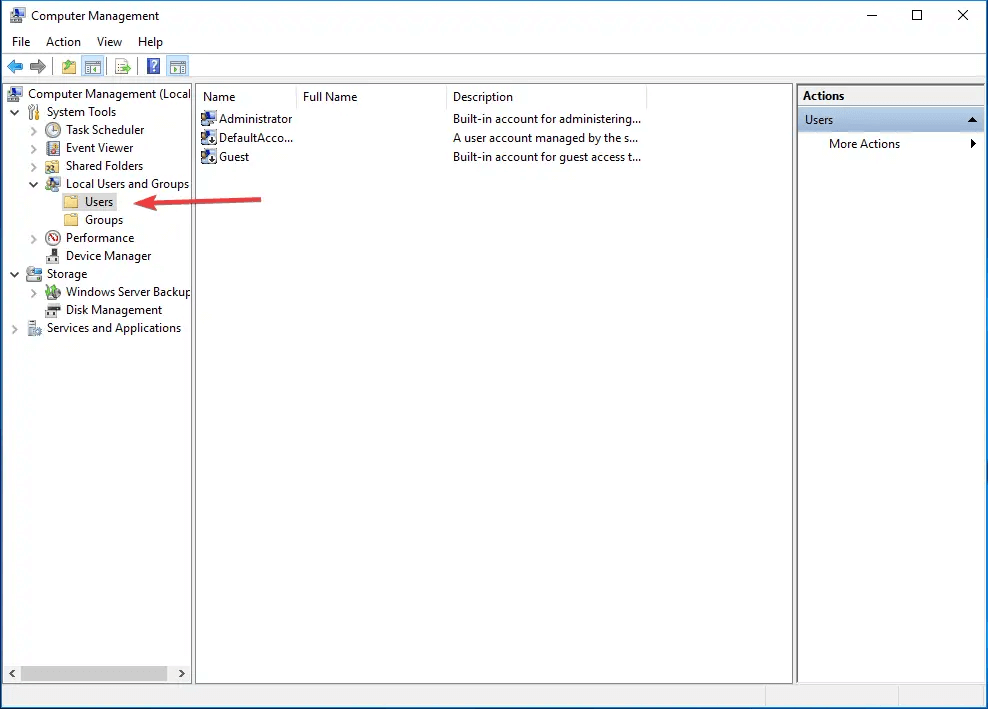

В меню навигации раскройте список Local Users and Groups и нажмите на Users:

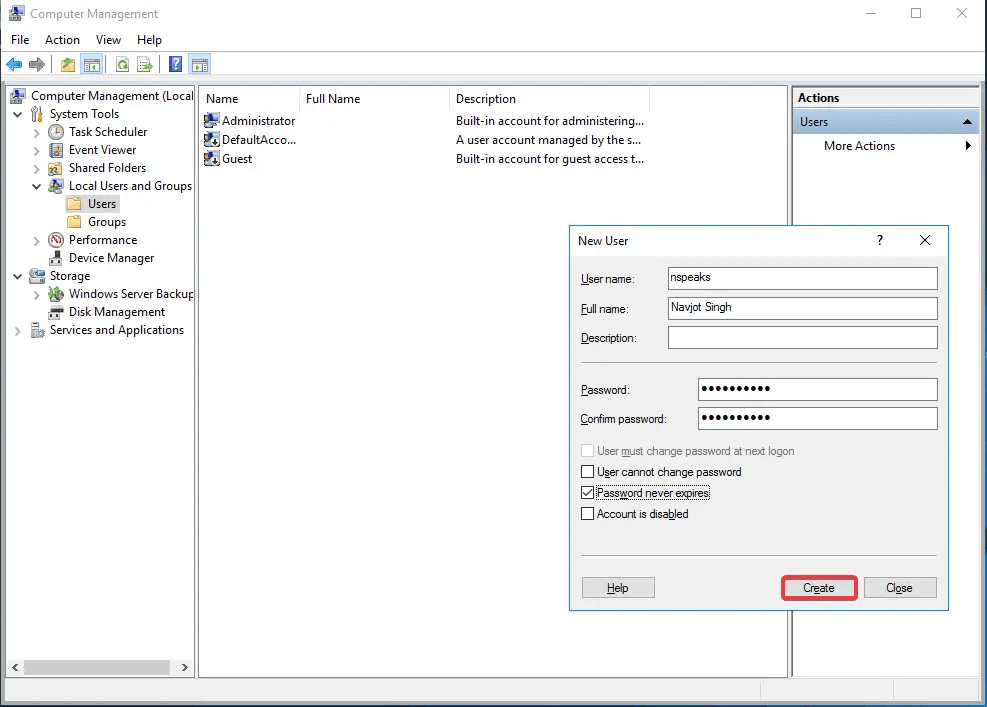

Нажмите правой кнопкой мыши и выберите New User. Осталось только заполнить данные о новом пользователе: юзернейм, полное имя, описание и пароль. Особое внимание к галочкам User must change password at next logon (смена пароля после первого входа) и Password never expires (пароль никогда не устаревает – его не нужно менять регулярно):

По окончанию настройки нажмите Create. Готово!

Шаг 2. Даем права на RDP

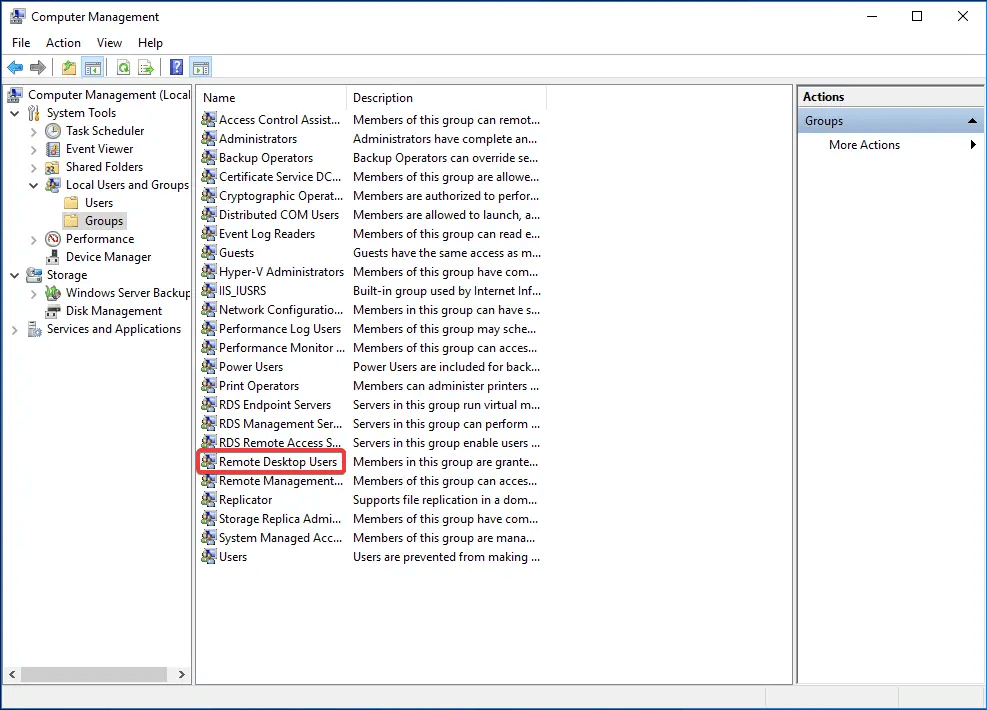

Нажимаем на Groups и выбираем Remote Desktop Users/ — мы добавим созданного в шаге №1 пользователя в эту группу тем самым, дадим ему права на RDP подключение:

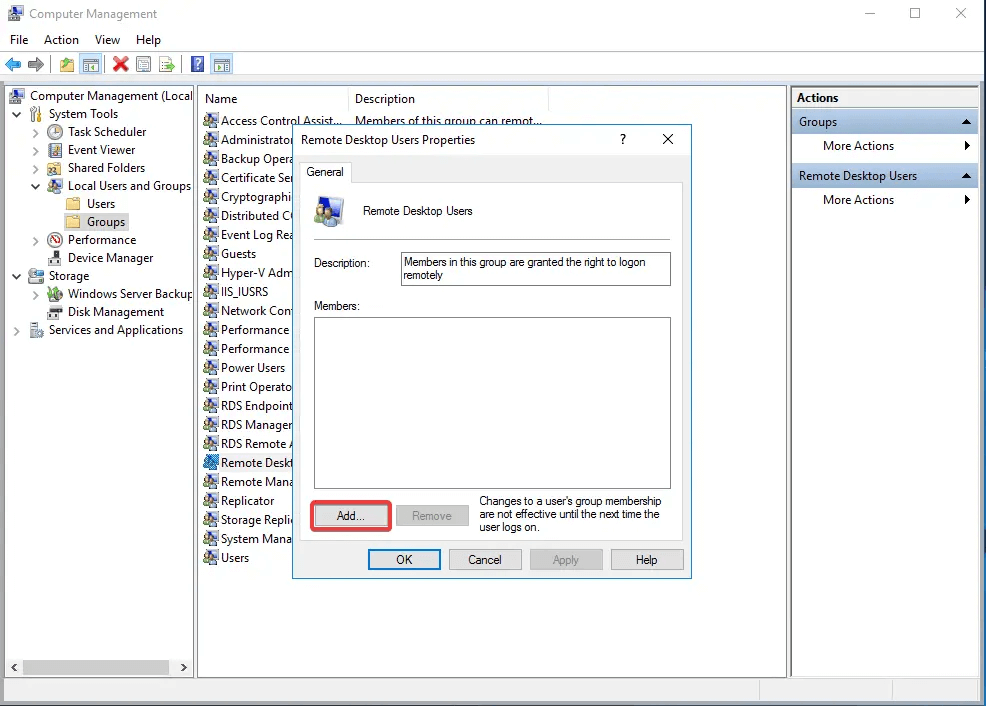

Дважды кликните на Remote Desktop Users и нажмите кнопку Add:

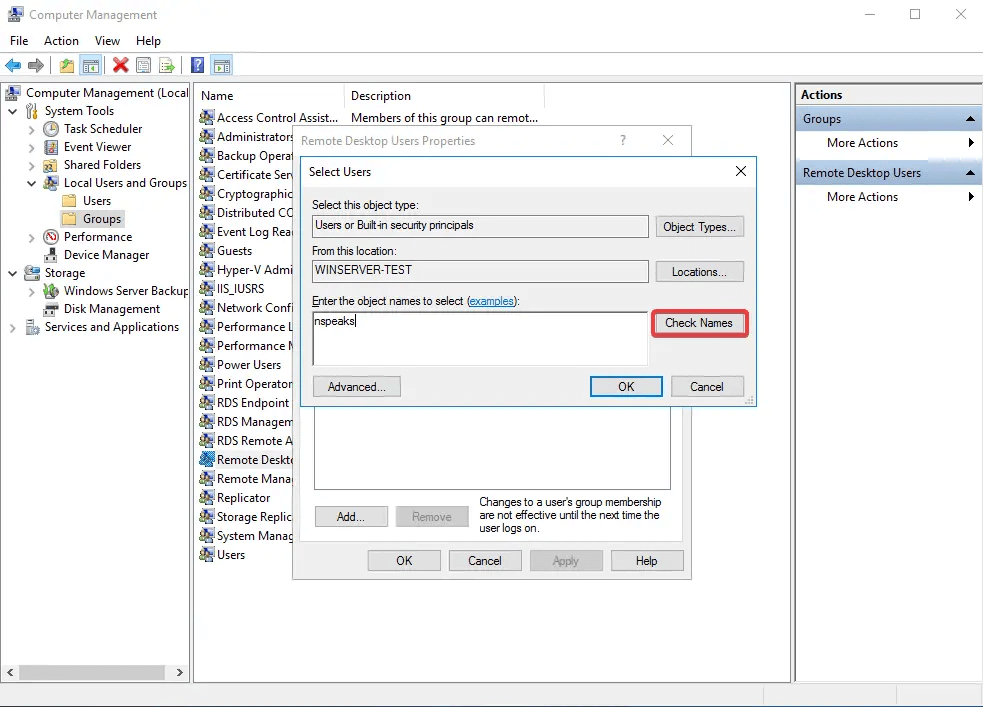

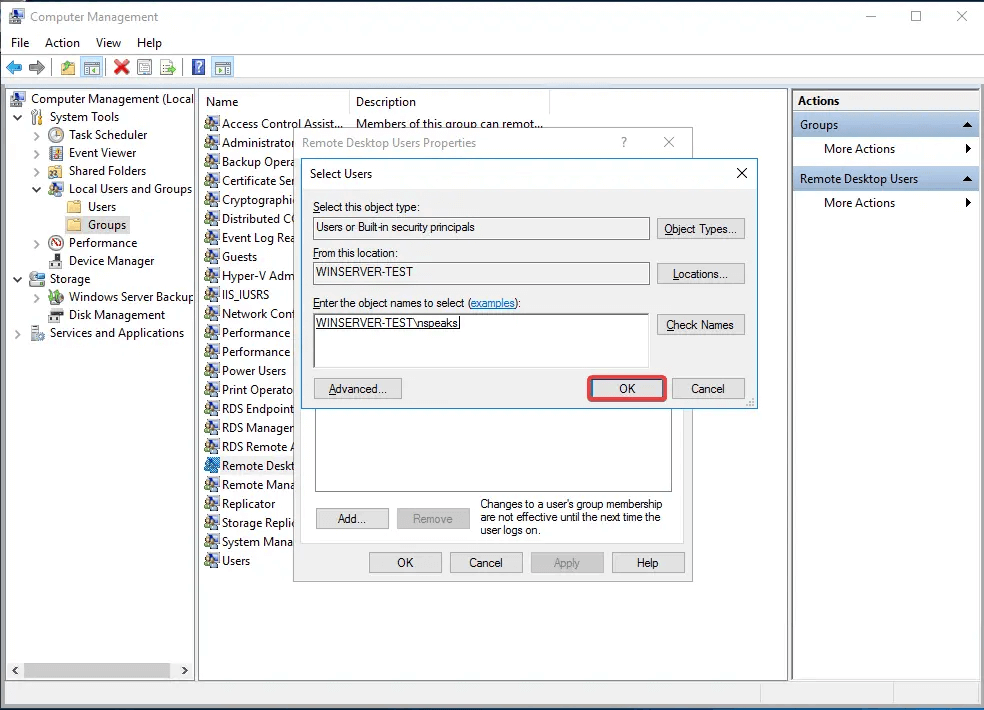

В поле Enter the object names to select начните вводить имя созданного ранее пользователя и нажмите Check Names:

Имя пользователя заполнится автоматически до нужного формата. Нажмите OK в двух местах чтобы завершить настройку:

Шаг 3. Проверяем пользователя

Отключитесь от учетной записи администратора и подключитесь под новым пользователем. Работает!

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Полезно?

Почему?

😪 Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

😍 Полезные IT – статьи от экспертов раз в неделю у вас в почте. Укажите свою дату рождения и мы не забудем поздравить вас.

Подключение к удаленному компьютеру, присоединенному к Azure Active Directory Connect to remote Azure Active Directory-joined PC

Применимо к: Applies to

С момента выпуска Windows 10 поддерживает удаленные подключения к ПК, подключенные к Active Directory. From its release, Windows 10 has supported remote connections to PCs joined to Active Directory. Начиная с версии 1607 Windows 10, можно также подключаться к удаленному компьютеру, присоединенному к Azure Active Directory (Azure AD). Starting in Windows 10, version 1607, you can also connect to a remote PC that is joined to Azure Active Directory (Azure AD). Начиная с Windows 10 версии 1809, можно использовать биометрию для проверки подлинности на удаленном рабочем столе. Starting in Windows 10, version 1809, you can use biometrics to authenticate to a remote desktop session.

Настройка Set up

- Оба ПК (локальные и удаленные) должны работать под управлением Windows 10, версии 1607 или более поздней версии. Both PCs (local and remote) must be running Windows 10, version 1607 or later. Удаленные подключения к компьютеру с поддержкой Azure AD, на который запущены более ранние версии Windows 10, не поддерживаются. Remote connections to an Azure AD-joined PC running earlier versions of Windows 10 are not supported.

- Локальный компьютер (на котором вы подключались) должен быть либо подключен к Azure AD, либо гибридный Azure AD,если используется Windows 10, версия 1607 и выше, или Azure AD, зарегистрированный при использовании Windows 10, версии 2004 и выше. Your local PC (where you are connecting from) must be either Azure AD-joined or Hybrid Azure AD-joined if using Windows 10, version 1607 and above, or Azure AD registered if using Windows 10, version 2004 and above. Удаленные подключения к компьютеру, подключенным к Azure AD, с несоединяемого устройства или устройства, не подключенного к Windows 10, не поддерживаются. Remote connections to an Azure AD-joined PC from an unjoined device or a non-Windows 10 device are not supported.

- Локальный компьютер и удаленный компьютер должны быть в том же клиенте Azure AD. The local PC and remote PC must be in the same Azure AD tenant. Гости Azure AD B2B не поддерживаются для удаленного рабочего стола. Azure AD B2B guests are not supported for Remote desktop.

Убедитесь, что на клиентской компьютерной компьютере, который используется для подключения к удаленному компьютеру, отключена функция Remote Credential Guard— новая функция в Windows 10 версии 1607. Ensure Remote Credential Guard, a new feature in Windows 10, version 1607, is turned off on the client PC you are using to connect to the remote PC.

На компьютере, к который необходимо подключиться: On the PC you want to connect to:

откройте свойства системы для удаленного компьютера. Open system properties for the remote PC.

Включите функцию Разрешить удаленные подключения к этому компьютеру и выберите вариант Разрешать подключения только от компьютеров с удаленным рабочим столом с сетевой проверкой подлинности. Enable Allow remote connections to this computer and select Allow connections only from computers running Remote Desktop with Network Level Authentication.

Если кроме пользователя, который присоединил компьютер к Azure AD, никто больше не собирается использовать удаленное подключение, дополнительные настройки не требуются. If the user who joined the PC to Azure AD is the only one who is going to connect remotely, no additional configuration is needed. Чтобы разрешить дополнительным пользователям или группам подключаться к компьютеру, необходимо разрешить удаленные подключения для указанных пользователей или групп. To allow additional users or groups to connect to the PC, you must allow remote connections for the specified users or groups. Пользователи могут добавляться вручную или с помощью политик MDM: Users can be added either manually or through MDM policies:

Добавление пользователей вручную Adding users manually

Вы можете указать отдельные учетные записи Azure AD для удаленных подключений, запуская следующий комдлет PowerShell: You can specify individual Azure AD accounts for remote connections by running the following PowerShell cmdlet:

где атрибут upN-attribute-of-your-user — это имя профиля пользователя в C:\Users, который создается на основе атрибута DisplayName в Azure AD. where the-UPN-attribute-of-your-user is the name of the user profile in C:\Users, which is created based on the DisplayName attribute in Azure AD.

Эта команда работает только для пользователей устройств AADJ, уже добавленных в любую из локальных групп (администраторов). This command only works for AADJ device users already added to any of the local groups (administrators). В противном случае эта команда бросает приведенную ниже ошибку. Otherwise this command throws the below error. Например: For example:

- только для пользователя облака: «Нет такого глобального пользователя или группы: имя» for cloud only user: «There is no such global user or group : name«

- для синхронизированного пользователя: «Нет такого глобального пользователя или группы: имя» for synced user: «There is no such global user or group : name«

Для устройств под управлением Windows 10, версии 1703 или более ранних версий пользователь должен сначала войти на удаленное устройство перед попыткой удаленного подключения. For devices running Windows 10, version 1703 or earlier, the user must sign in to the remote device first before attempting remote connections.

Начиная с Windows 10 версии 1709, вы можете добавить **** других пользователей Azure AD в группу Администраторы на устройстве в Параметры и ограничить удаленные учетные данные администраторам. Starting in Windows 10, version 1709, you can add other Azure AD users to the Administrators group on a device in Settings and restrict remote credentials to Administrators. При возникновении проблем с удаленным подключение убедитесь, что оба устройства присоединены к Azure AD и что доверенный платформенный модуль работает правильно на обоих устройствах. If there is a problem connecting remotely, make sure that both devices are joined to Azure AD and that TPM is functioning properly on both devices.

Добавление пользователей с помощью политики Adding users using policy

Начиная с Windows 10, версии 2004, вы можете добавлять пользователей или группы Azure AD в удаленные пользователи настольных компьютеров с помощью политик MDM, как описано в описании управления локальной группой администраторов на присоединились устройства Azure AD. Starting in Windows 10, version 2004, you can add users or Azure AD groups to the Remote Desktop Users using MDM policies as described in How to manage the local administrators group on Azure AD joined devices.

При подключении к удаленному компьютеру введите имя учетной записи в этом формате: AzureAD\yourloginid@domain.com. When you connect to the remote PC, enter your account name in this format: AzureAD\yourloginid@domain.com.

Если вы не можете подключиться с помощью удаленного подключения к рабочему столу 6.0, необходимо отключить новые функции RDP 6.0 и вернуться к RDP 5.0, внося несколько изменений в файл RDP. If you cannot connect using Remote Desktop Connection 6.0, you must turn off the new features of RDP 6.0 and revert back to RDP 5.0 by making a few changes in the RDP file. Подробные сведения см. в этой статье поддержки. See the details in this support article.

Поддерживаемые конфигурации Supported configurations

В таблице ниже перечислены поддерживаемые конфигурации для удаленного подключения к компьютеру с поддержкой Azure AD: The table below lists the supported configurations for remotely connecting to an Azure AD-joined PC:

| Критерии Criteria | RDP с зарегистрированного устройства Azure AD RDP from Azure AD registered device | RDP из устройства Azure AD RDP from Azure AD joined device | RDP из гибридного устройства Azure AD RDP from hybrid Azure AD joined device |

|---|---|---|---|

| Клиентские операционные системы Client operating systems | Windows 10, версия 2004 и выше Windows 10, version 2004 and above | Windows 10, версия 1607 и выше Windows 10, version 1607 and above | Windows 10, версия 1607 и выше Windows 10, version 1607 and above |

| Поддерживаемые учетные данные Supported credentials | Пароль, смарт-карта Password, smartcard | Пароль, смарт-карта, доверие сертификата Windows Hello для бизнеса Password, smartcard, Windows Hello for Business certificate trust | Пароль, смарт-карта, доверие сертификата Windows Hello для бизнеса Password, smartcard, Windows Hello for Business certificate trust |

Если клиент RDP работает под управлением Windows Server 2016 или Windows Server 2019, чтобы иметь возможность подключения к компьютерам с подключением к Azure Active Directory, он должен разрешить запросы на проверку подлинности на основе общедоступных ключей для пользователя (PKU2U)для использования удостоверений в Интернете. If the RDP client is running Windows Server 2016 or Windows Server 2019, to be able to connect to Azure Active Directory-joined PCs, it must allow Public Key Cryptography Based User-to-User (PKU2U) authentication requests to use online identities.

Как подключиться в режиме теневой копии WIndows Server 2012/2016 если поднят Active Directory

Режим Shadow

Режим Shadow (теневой сеанс) – может использоваться администратором для просмотра и управления активной терминальной сессией любого пользователя.

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Диспетчера серверов.

Для этого необходимо использовать коллекции сеансов, которые доступны после установки службы удалённых рабочих столов.

Для установки службы удалённых рабочих столов необходимо, чтобы Ваш VPS под управлением Windows Server 2012 / 2016 был введен в домен.

В данной инструкции сервер уже состоит в домене NEOCOMMS.RU

Установка служб RDP

(установка служб удаленных рабочих столов)

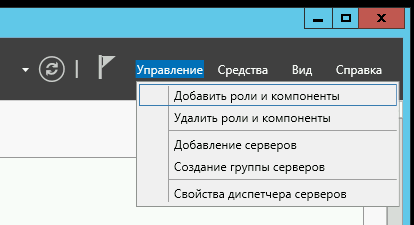

В «Диспетчере серверов» выберите «Управление» и «Добавить роли и компоненты«:

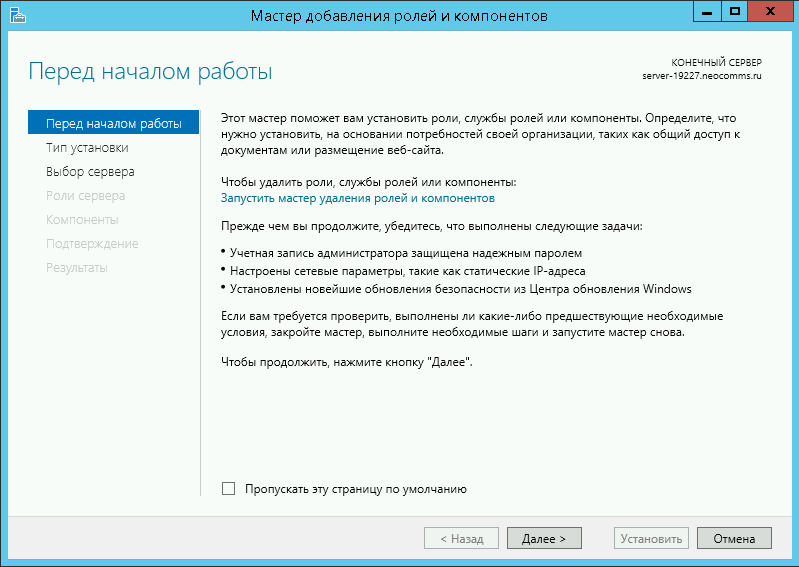

На первым шаге «Мастера добавления ролей и компонентов» и нажимаем «Далее«:

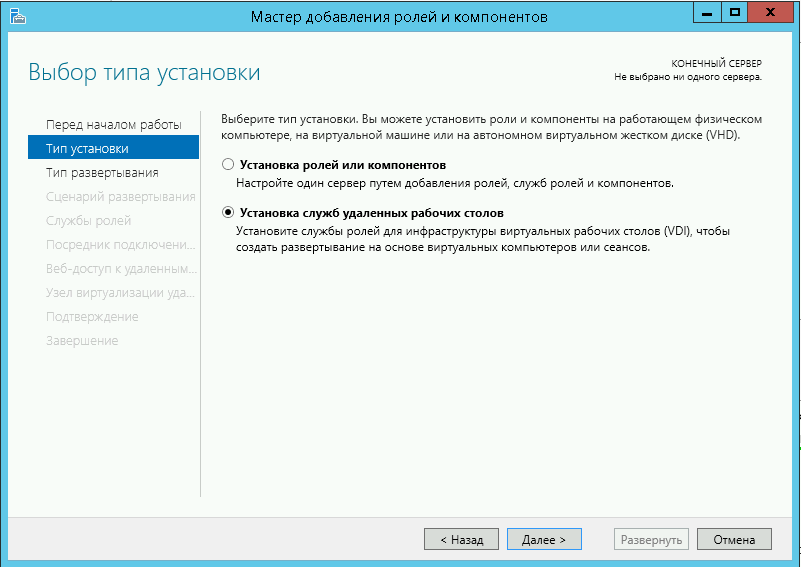

На втором шаге выбираем «Установка служб удалённых рабочих столов«:

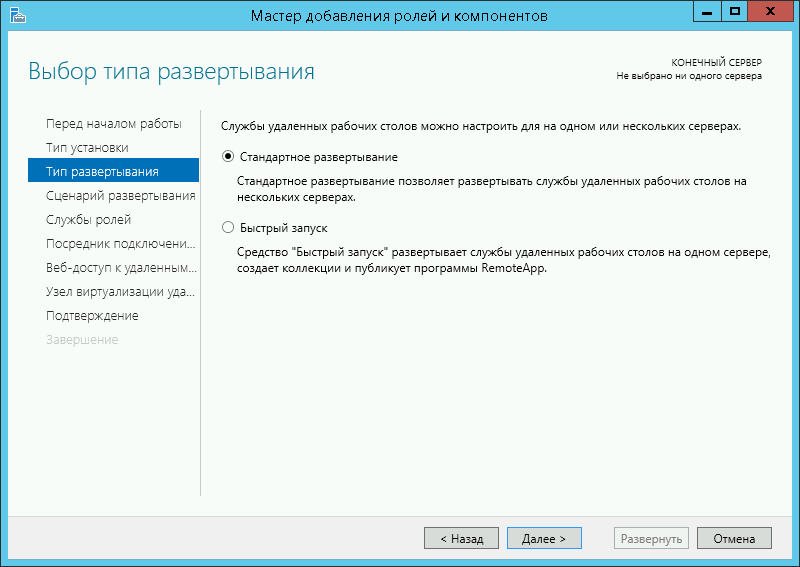

В следующем шаге мастер попросит Вас выбрать тип развертывания. Выберите «Стандартное развертывание» и нажимаем «Далее«:

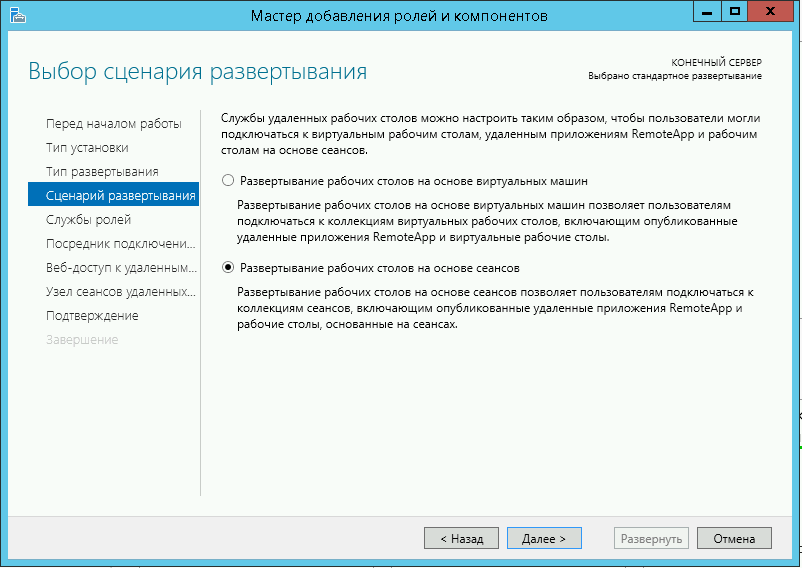

Выберите сценарий «Развертывание рабочих столов на основе сеансов» и “Далее”:

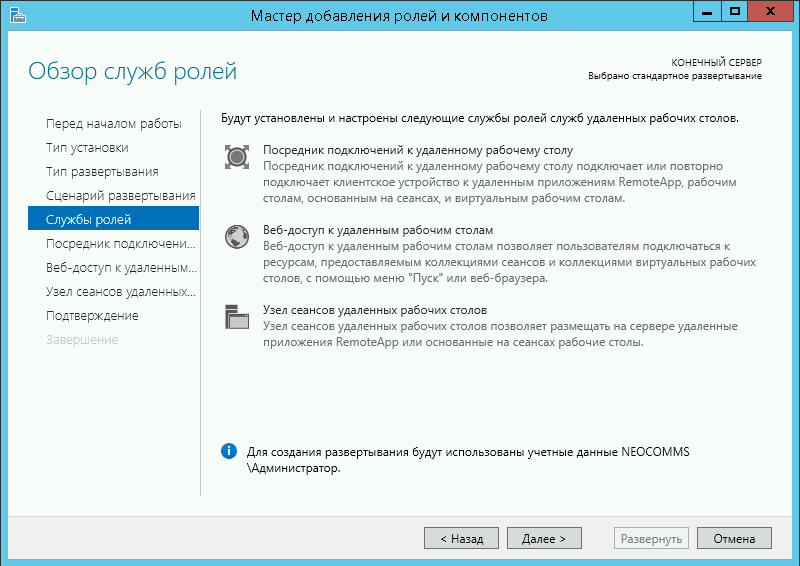

Нажмите «Далее«:

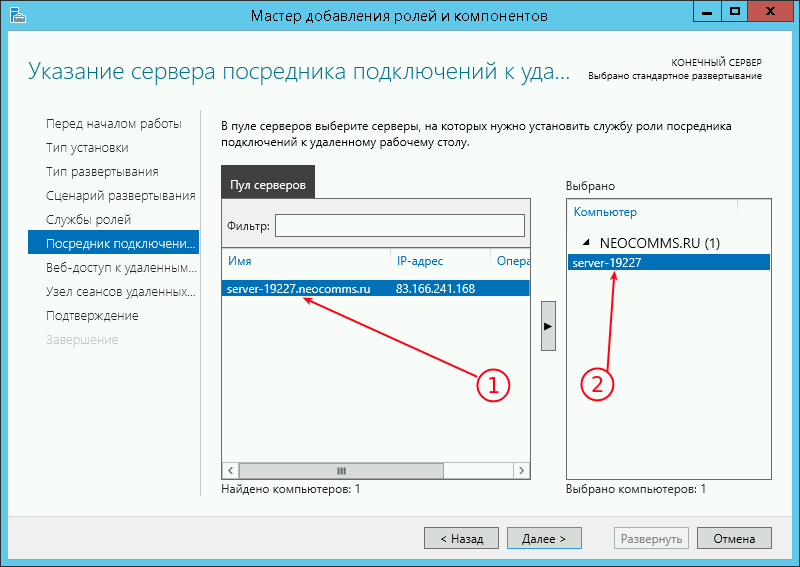

Здесь нужно выбрать сервер «Посредник подключений к удалённому рабочему столу«, выбираем сервер в «Пуле серверов» и нажимаем «Далее«.

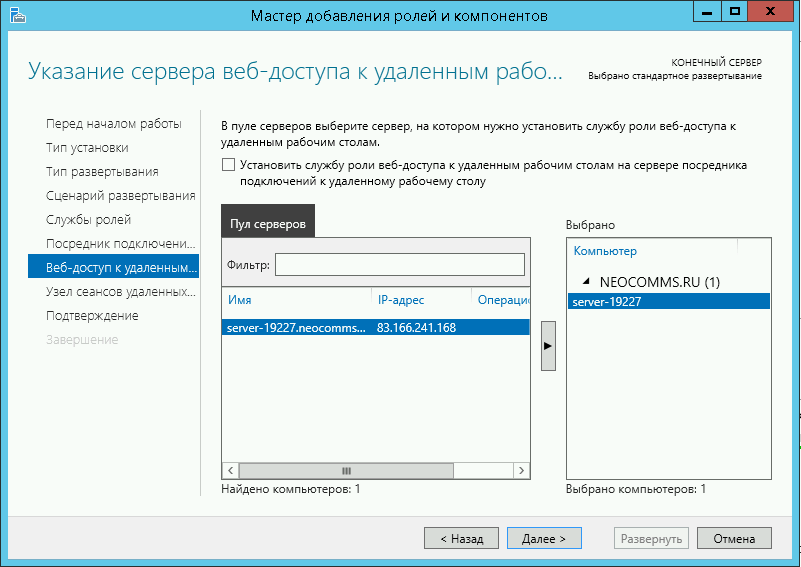

На этом этапе выберите сервер из списка «Пул серверов» и нажмите «Далее«:

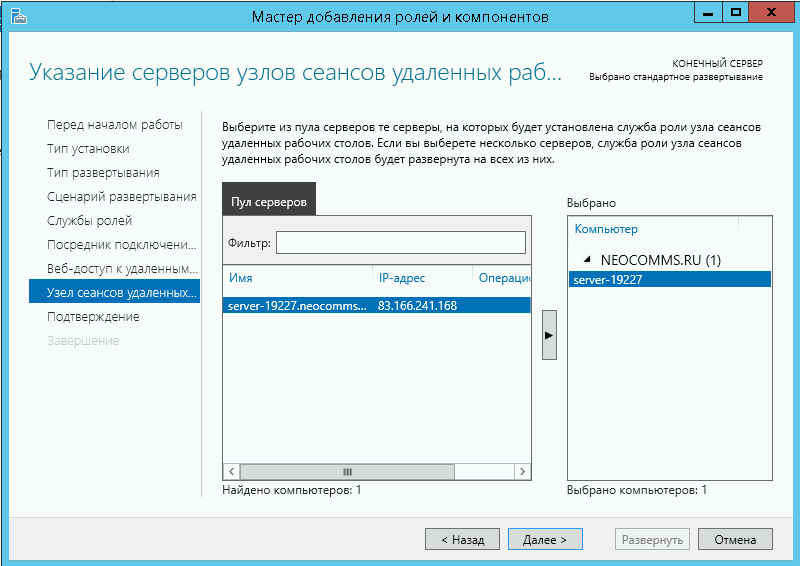

Укажите сервер «Узла сеансов удалённых рабочих столов» выбрав сервер из списка “Пул серверов” и нажмите “Далее”:

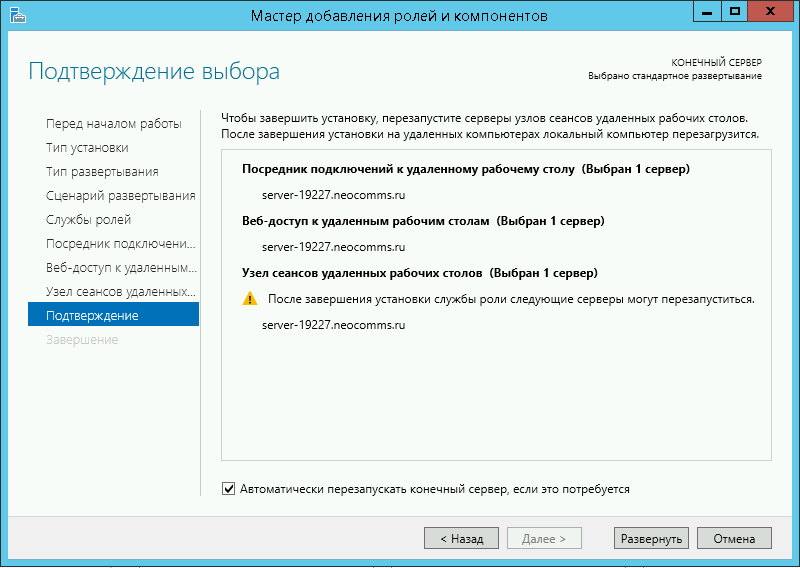

Поставте галочки напротив пункта “Автоматически перезапускать конечный сервер, если это потребуется” и нажмите «Развернуть«:

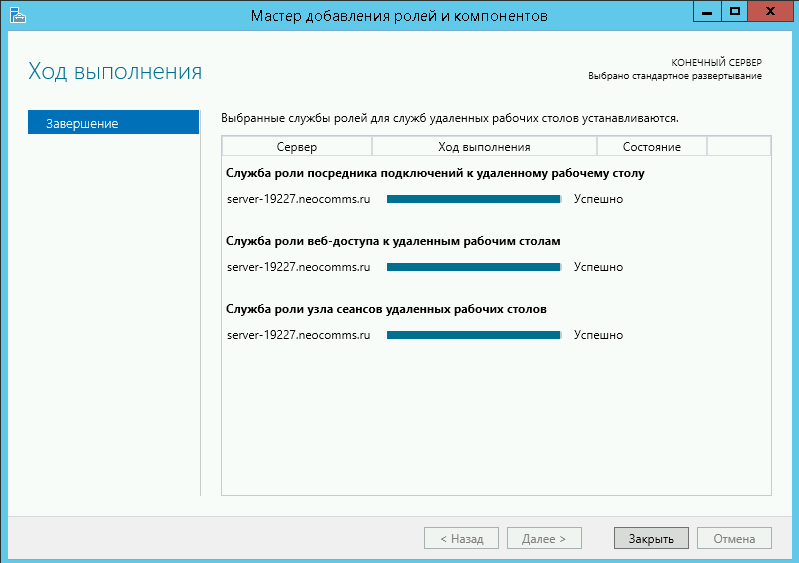

Дождитесь установки выбраных ролей, после чего компьютер будет перезагружен.

После перезагрузки автоматически запустится «Мастер добавления ролей и компонентов«, который настроит установленные службы.

Дождитесь окончания настройки и нажмите “Закрыть”:

На этом установка «Службы удалённых рабочих столов» окончена.

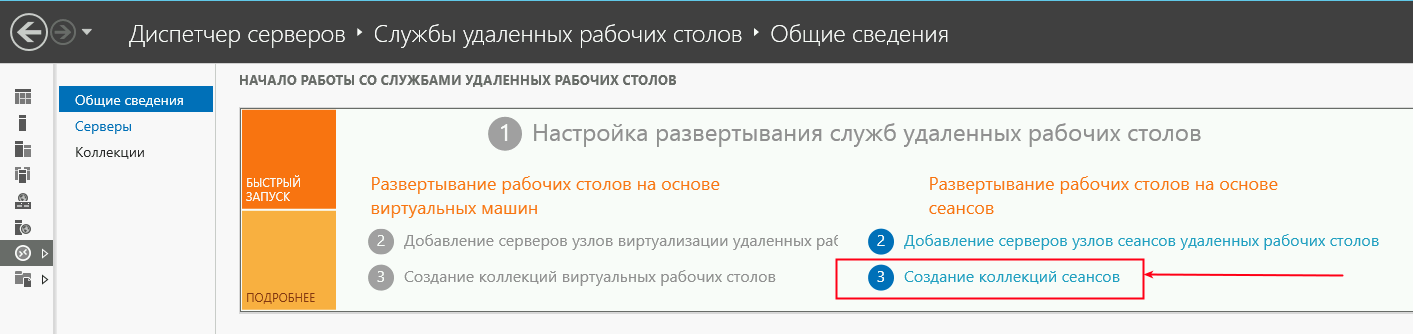

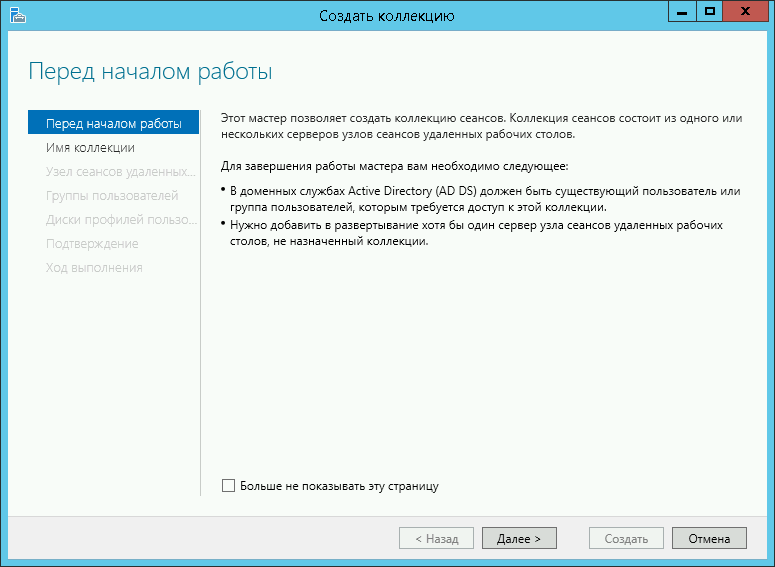

Коллекция сеансов

Теперь создадим коллекцию сеансов.

В разделе “Общие сведения”, выберите пункт “Создание коллекций сеансов”:

На первом шаге мастера нажмите «Далее«:

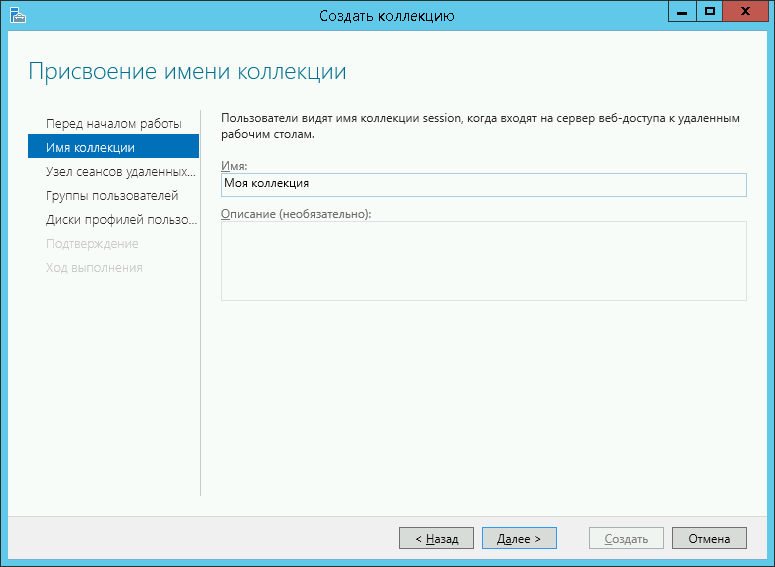

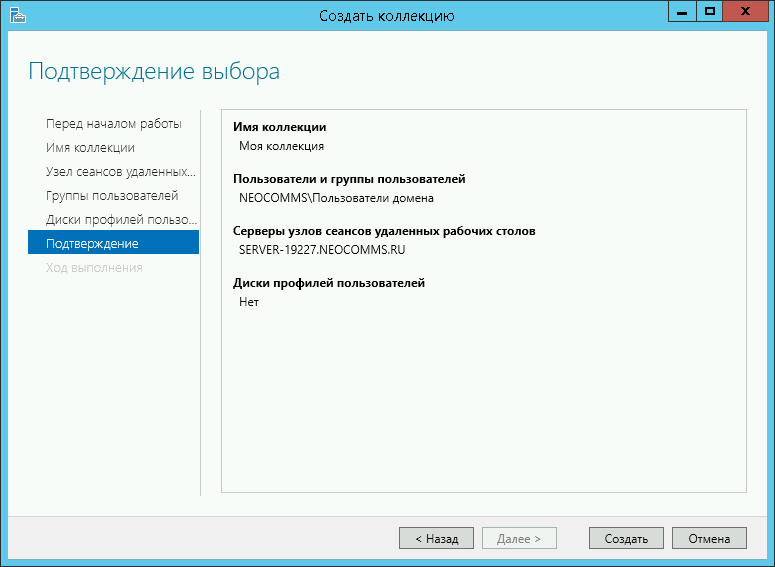

Задайте имя коллекции и нажмите «Далее«:

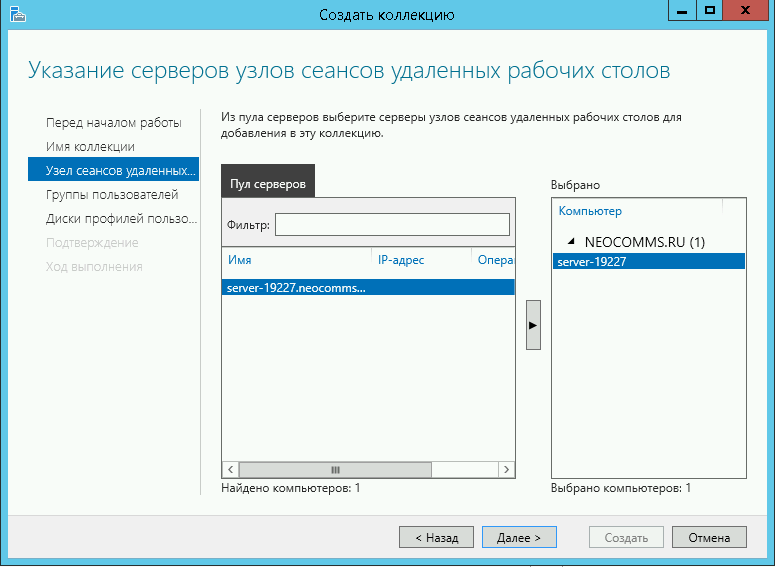

Укажите сервер “Узлов сеансов удалённых рабочих столов” из списка “Пул серверов” для добавления в коллекцию и нажмите «Далее«:

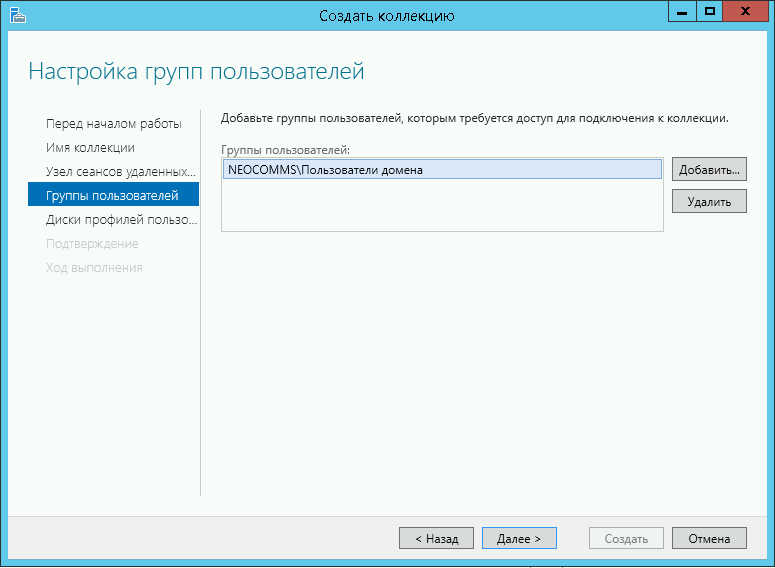

Здесь можно добавить пользователя или группу пользователей, которым необходим доступ к этой коллекции сеансов.

В данном примере доступ к этой коллекции сеансов имеют все пользователи домена.

После чего нажмите «Далее«:

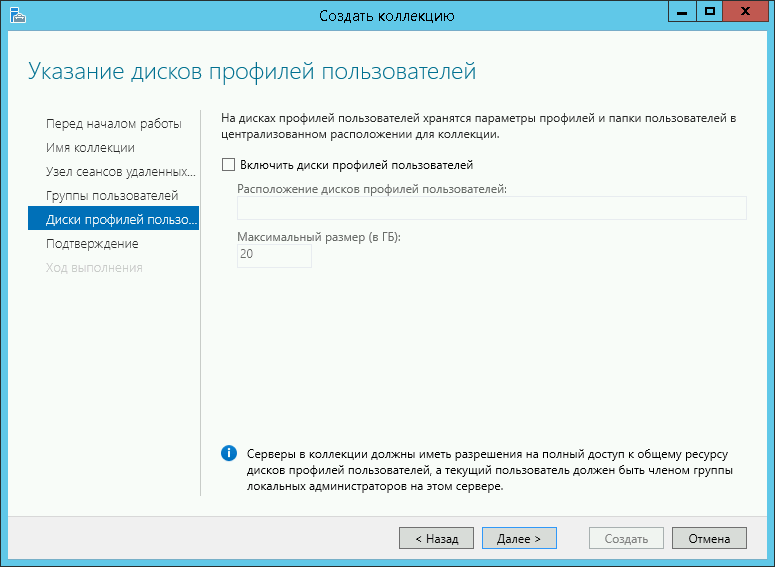

Если диски профилей пользователей отсутствуют, — снимите галочку с пункта “Включить диски профилей пользователей” и нажмите “Далее”:

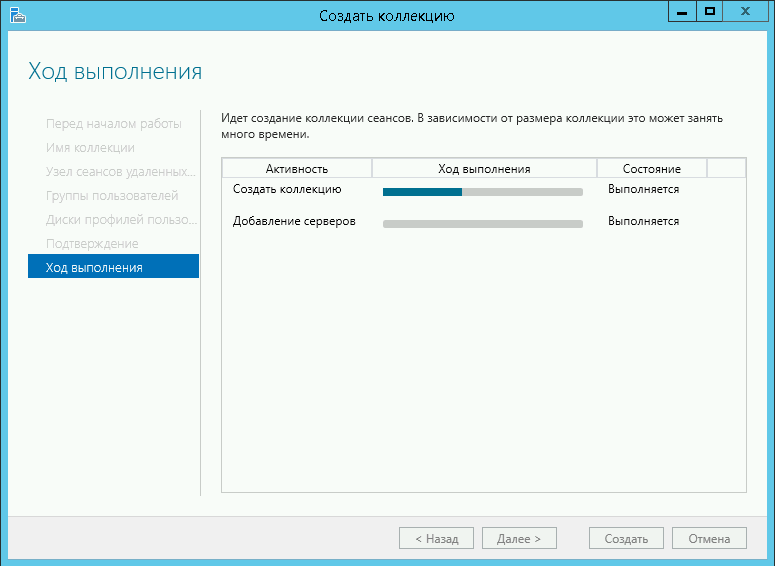

На этом шаге нажмите «Создать«:

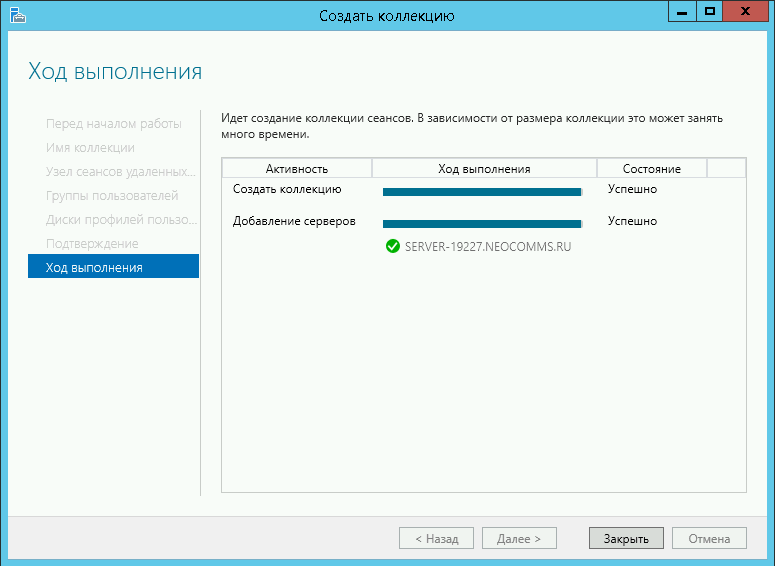

После успешного создания, нажмите «Закрыть«:

Теперь, когда установлены все необходимые компоненты, есть возможность подключиться к теневому сеансу любого активного пользователя.

Подключение к сеансу

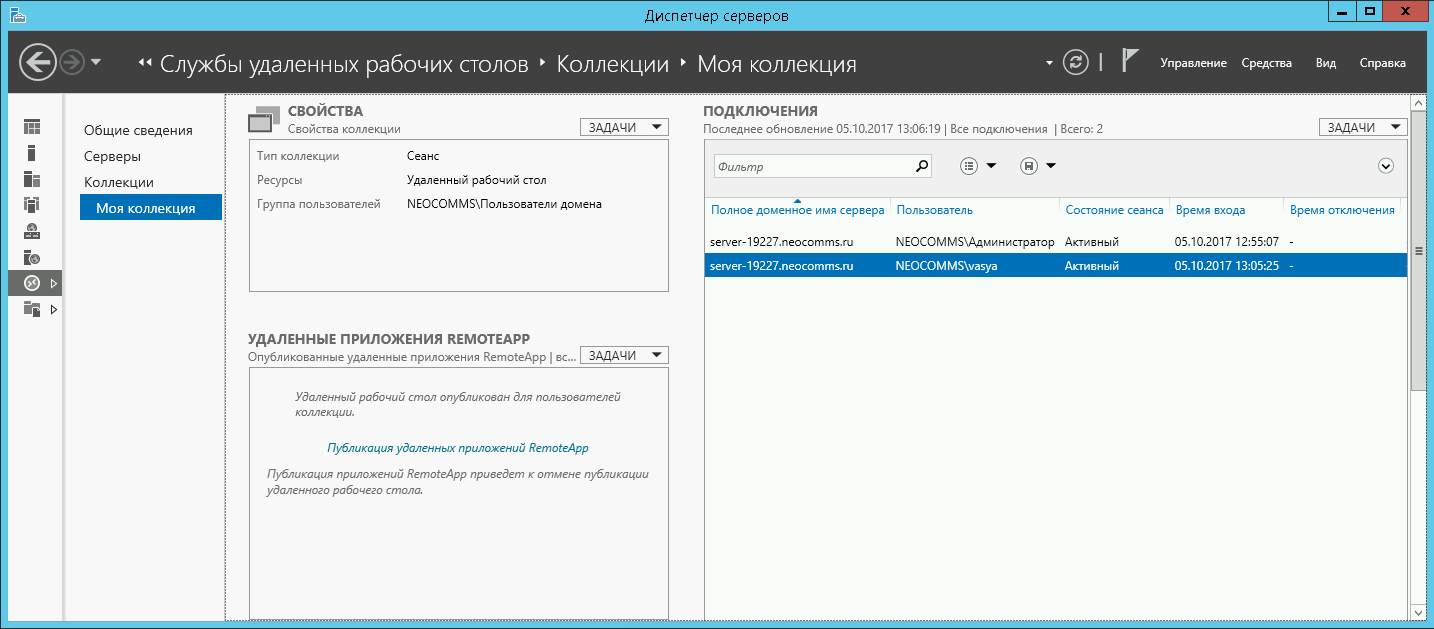

В «Диспетчере серверов» перейдите к созданной коллекции —> «Службы удаленных рабочих столов» —> «Коллекции» и выберите вашу коллекцию.

В данной инструкции её название «Моя коллекция«:

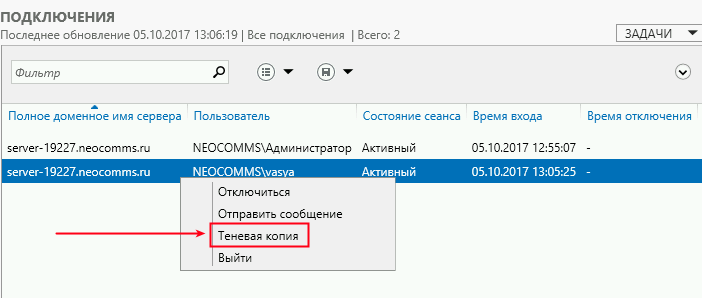

В списке «Подключения» выберите пользователя за которым вы хотите наблюдать или управлять,

кликните на нём правой кнопкой мыши и нажмите «Теневая копия«:

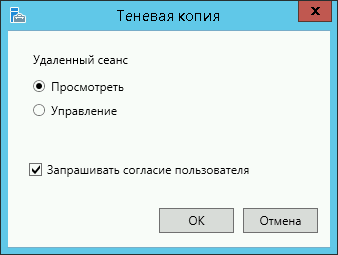

В открывшемся окне выберите нужное Вам действие «Просмотреть» или «Управление«:

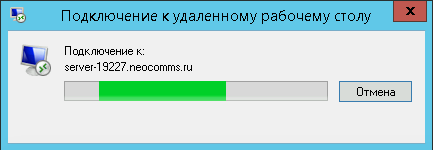

Далее увидите следующее сообщение:

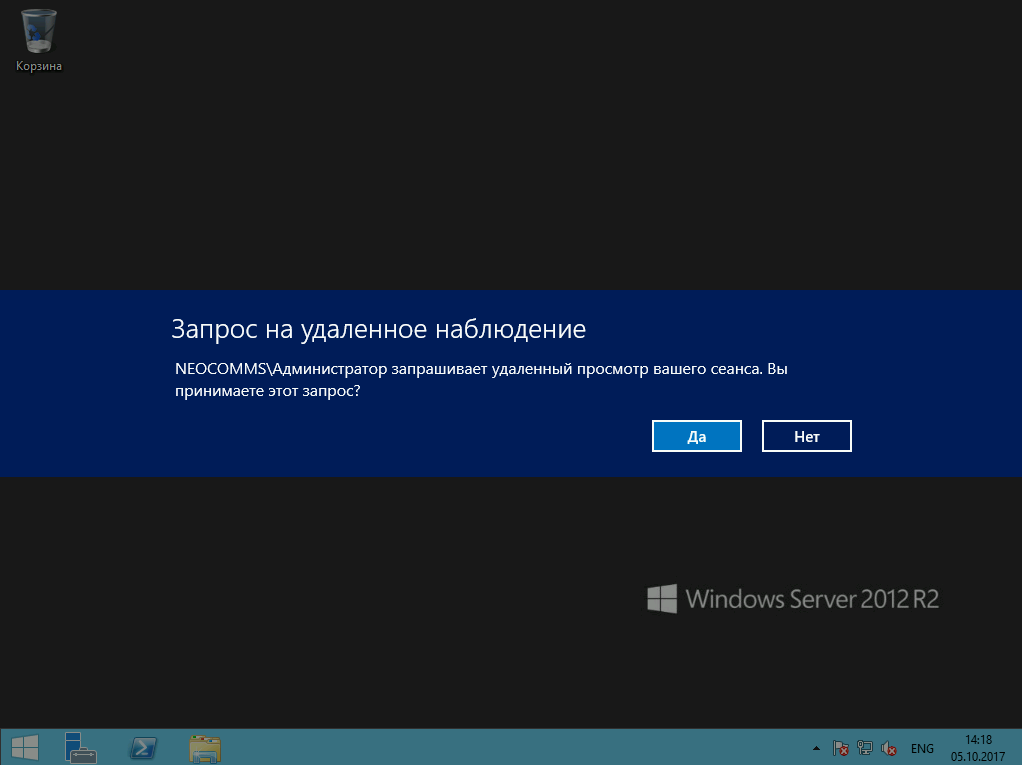

В этот момент на экране пользователя vasya всплывет окно запроса на удаленное наблюдение:

У нас появится доступ, как только пользователь vasya примет запрос.

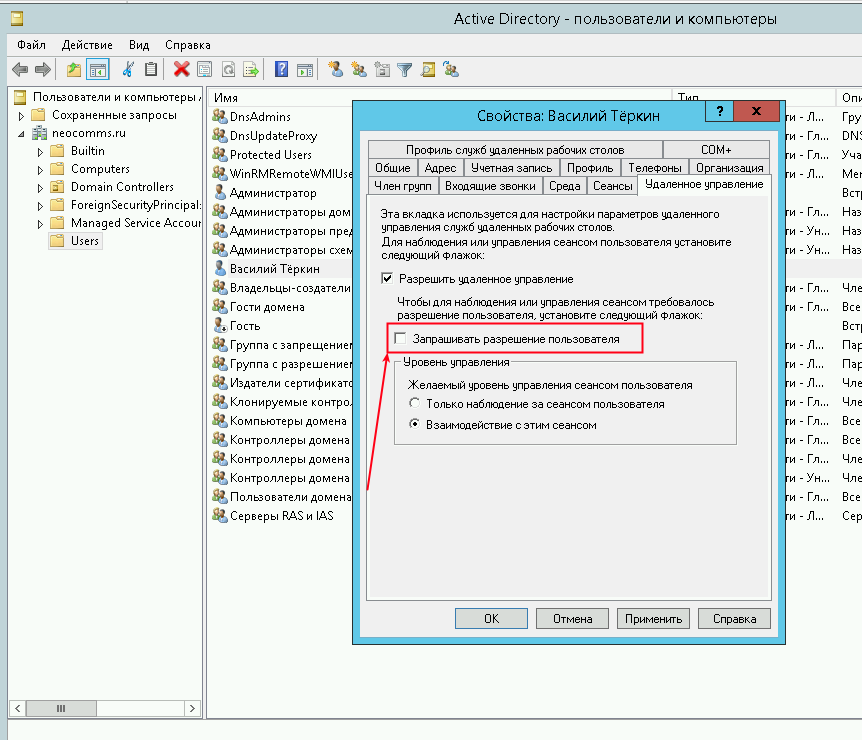

Чтобы подключаться без запроса, необходимо изменить параметры удалённого управления конкретного пользователя, в данном примере это vasya.

Перейдите по ветке: «Диспетчер серверов» —> «Средства» —> «Пользователи и компьютеры Active Directory» —> Ваш домен —> «Users«.

Кликните дважды по имени пользователя и выберите вкладку «Удалённое управление».

В параметре «Запрашивать разрешение пользователя» снимите галочку и выберите желаемый уровень управления сеансом пользователя.

Нажмите «Применить» —→ «Ок»:

Теперь Вы сможете подключаться, управлять или наблюдать за сеансом пользователя без его ведома.