- Как открыть порт в брандмауэре Windows

- Пошаговая инструкция по открытию порта в брандмауре

- Как открыть порты через брандмауэр Windows 10

- Как открыть порты через Брандмауэр Windows 10?

- Открытие портов в антивирусной программе

- Решаем проблему через настройки роутера

- Как пробросить (открыть) порт в стандартном брандмауэре Windows 10, 8.1, 8, 7, Vista

- Записки IT специалиста

- Настраиваем проброс портов в Windows при помощи командной строки и Portproxy

- Дополнительные материалы

Как открыть порт в брандмауэре Windows

Взаимодействие программ в сети осуществляется через сетевые сокеты. Сокет состоит из ip-адреса компьютера и порта. В операционной системе Windows блокировкой и разрешением доступа к портам управляет собственный firewall, который называется «Брандмауэр Windows». Многие программы в процессе установки способны создать необходимые правила для проброса своих портов в брандмауэре. Но если этого не произошло, то необходимо создать такие правила самостоятельно.

Прежде всего необходимо узнать номер порта, через который программа осуществляет сетевое взаимодействие. Если порт известен, то можно приступать к настройке брандмауэра. В противном случае придется выяснить какой сетевой порт программа задействовала под свои нужды. Как это сделать можно посмотреть в статье «Как узнать какой порт использует программа».

Чтобы открыть порт в брандмауэре Windows, необходимо открыть Монитор брандмауэра Защитника Windows и создать правило для входящий подключений, в котором указать тип протокола и номер порта сетевого соединения.

В брандмауэре есть возможность разрешить все сетевые подключения для определенной программы. Таким образом отпадает необходимость пробрасывать для нее порты.

Пошаговая инструкция по открытию порта в брандмауре

1. Откройте Монитор брандмауэра Windows.

Самый быстрый способ открыть настройки брандмауэра Windows: сочетание клавиш и набираем команду wf.msc .

2. Выберите пункт «Правила для входящих подключений», затем действие «Создать правило».

3. Тип правила — «Для порта».

Всего в мастере создания правил Брандмауэра доступно 4 типа настройки:

- Для программы — сделает возможным любые сетевые подключения для указанной программы, т.е. пробросит через брандмауэр все порты этой программы;

- Для порта — открываем только заданные порты, причем не важно какая программа их использует;

- Предопределенные — набор готовых правил для определенных служб и программ Windows

- Настраиваемые — более сложная и детальная настройка правил, с возможностью указать сетевой протокол, порт, программу и сегмент сети.

4. Укажите протокол и номера портов.

Помимо номера порта, на этом шаге необходимо выбрать транспортный протокол — TCP или UDP. Но если вам неизвестно какой протокол использует программа, то лучше уточнить этот момент с помощью командной строки и команды netstat -aon, либо специальных утилит TCPView и CurrPorts.

В большинстве случаев, программы Windows в качестве транспортного протокола используют TCP.

Если портов несколько, то их пишут через запятую. Диапазон портов, например все порты от 5000 до 5010 — через дефис.

5. Действие — Разрешить подключение.

Действие «Разрешить подключения» разрешает абсолютно все сетевые соединения на этот порт — этот вариант актуален в большинстве случаев.

Если выбрать второй вариант «Разрешить безопасное подключение», то порт будет открыть только для соединений VPN (виртуальной частной сети) на основе протокола IPSec.

6. Укажите профили, к которым применяется правило.

По умолчанию выбраны все профили и здесь лучше ничего не менять, так как возможны ситуации когда профиль сети автоматически меняется на другой и после этого порт становится недоступен.

7. Имя правила

Здесь требуется указать любое понятное вам имя правила. Самый простой и понятный вариант, когда используется имя программы и номер порта, например: Radmin port 4899.

Проверьте список правил для входящих подключений, в нем должно присутствовать созданное правило.

Многие просто отключают брандмауэр, чтобы упростить для себя задачу. Таким образом все порты компьютера оказываются открытыми и нет больше никаких мучений с пробросом портов. Но это неправильно: в такой ситуации операционная система оказывается полностью открытой для сетевых угроз. Если в сети на один из компьютеров проникнет вирус, то все остальные устройства с выключенным брандмауэром будут мгновенно поражены.

Как открыть порты через брандмауэр Windows 10

Существует большое количество ситуаций, когда пользователю понадобится открыть дополнительные порты. Обычно, этим вопросом интересуются геймеры, которые пытаются поиграть в игры по через глобальную сеть.

Как открыть порты через Брандмауэр Windows 10?

Данный способ не самый простой, однако его выполнить сможет абсолютно любой пользователь виндовс. Дополнительных установок также не требуется.

- Переходим в панель управления. Сделать это можно по-разному, мы откроем этот системный инструмент через поисковую строку, вписав в неё соответствующую фразу.

- Открываем раздел “Система и безопасность” —> “Брандмауэр защитника Windows”.

- В колонке-меню слева выбираем пункт “Дополнительные параметры”.

- Теперь нам нужно нажать на “Правила для входящих подключений”, а затем кликнуть по кнопке “Создать правило…”.

- Запустится мастер созданий новых правил, в первом меню которого мы выбираем пункт “Для порта”.

- Затем пользователь должен определиться какой протокол будет применяться в данном правиле — TCP или UDP, а также указать номер порта (80 (8080), 22, и любой другой.

- Выбираем параметр под номером “1” — “Разрешить подключение”.

- Теперь отмечаем нужный вид сетевого подключения (можно оставить все варианты).

- Завершающий этап — придумайте имя нового правила (его номер — подойдёт: 80, 22), а также составьте небольшое описание, которое может помочь в будущем.

На шестом шагу вы можете выбрать параметр “Все локальные порты” и тогда вам не понадобится узнать номер порта нужного именно вам. Но мы абсолютно не рекомендуем делать этого… И вот почему!

Важно! Открытие любых дополнительных портов — это угроза для безопасности вашей Windows 10. Дело в том, что через эти порты происходит обмен данным, как глобальный (через интернет), так и локальный (запросы сторонних программ, установленных на ПК).

Если вам нужно это сделать для игры, то в большинстве случаев это не представляет опасности и ошибок для системы… Главное — чётко следовать инструкции.

Открытие портов в антивирусной программе

Следуя данной инструкции, вы сможете быстро открыть нужный порт, без создания нового правила. Но придётся установить стороннее антивирусное ПО. Мы будем рассматривать всё на примере антивируса Kaspersky (официальный сайт).

- Запускаем данную программу и в появившемся окне нажимаем на значок “Шестеренки” в левом нижнем углу.

- В настройках выбираем пункт “Настройка сети”.

- Находим подпункт “Контролируемые порты”. Теперь выбираем параметр “Контролировать только выбранные порты” и нажимаем кнопку “Выбрать”.

- Кликаем по кнопке “Добавить”. В новом окне задаем название данному порту, после чего выбираем его номер. К примеру, всё тот же 8080… Статус, разумеется, “Активно”.

- Перезагружаем свою систему для того, чтобы все изменения вступили в силу.

Решаем проблему через настройки роутера

Сделать так называемый — проброс портов можно и в настройках роутера. В зависимости от модели вашего гаджета, названия пунктов могут отличаться.

- В адресной строке любого браузера вводим “192.168.0.1” (вместо “0” может быть “1”).

- Авторизовываемся в настройках введя логин и пароль. Стандартно: “admin – admin”.

- Теперь открываем раздел “Интернет” —> “Переадресация портов”.

- Выбираем все характеристики (номер порта, протокол TCP/UDP), такие, как и в создании правила через брандмауэр. Вводим IP-адрес своего ПК.

- Добавляем новое правило для роутера и сохраняем всё.

Закрываем окно браузера. При появлении ошибок в работе интернета, понадобится произвести перезагрузку роутера.

Как пробросить (открыть) порт в стандартном брандмауэре Windows 10, 8.1, 8, 7, Vista

Часто в статьях по настройке веб, ftp или ещё каких-либо серверов используется такое понятие, как «проброс портов» или «открытие портов». В целях безопасности компьютера брандмауэры и роутеры блокируют трафик по всем неосновным портам. И если мы хотим настроить, скажем ftp-сервер, нам нужно открыть проход трафика по 20 и 21 портам. В роутерах для этого используются такие понятия как Forwarding Ports и Virtual Servers. В статьях я всегда стараюсь добавлять скрины того, как выглядит проброс портов на моем роутере (TP-Link TL-WR1043ND). Но также это необходимо делать в программах типа Firewall или брандмауэр. Притом как в сторонних, так и во встроенных в систему. Почему-то даже в выключенном состоянии, стандартный брандмауэр иногда не пускает программы по закрытым портам. Но так как у меня на роутере настроен DMZ на мой компьютер, то и отключать его в моем случае несколько опасно. Сейчас я постараюсь объяснить как проводить данную операцию в стандартном брандмауэре Windows, на примере открытия портов для FTP-сервера: 21(TCP) для входящих соединений и порт 20(TCP) для исходящих. Так же данная инструкция нужна при поднятии http файлового сервера к примеру HFS, когда нужно открыть 80 порт в оба направления.

1) Открываем «Панель управления» → группа «Система и безопасность» → «Брандмауэр Windows». В левой колонке открываем «Дополнительные параметры»:

2) Переходим на вкладку «Правила для входящих подключений» и жмём справа кнопку «Создать правило»:

3) Выбираем «Для порта», но если мы просто хотим открыть полный доступ к портам какой-нибудь определенной программе, можно выбрать «Для программы» и указать её расположение.

4) Выбираем протокол и вводим нужный порт. Если вы выберете «Все локальные порты», вы создадите просто огромную дыру в безопасности вашего компьютера.

5) Разрешаем подключение по введенным портам…

6) …и профилям локальных сетей, в которых это правило будет использоваться.

7) Вводим название и при желании описание правила. Жмём «Готово» и новое правило создано.

8) Переходим на вкладку «Правила для исходящего соединения» и создаем там правило по тому же принципу. Прошу обратить внимание, что по умолчанию там создается правило с блокированием действия, поэтому обратите внимание на страницу действия и не забудьте поставить «Разрешить подключение».

На этом всё. Надеюсь эта статья оказалась вам полезной, нажмите одну из кнопок ниже, чтобы рассказать о ней друзьям. Также подпишитесь на обновления сайта, введя свой e-mail в поле справа.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Настраиваем проброс портов в Windows при помощи командной строки и Portproxy

Настраиваем проброс портов в Windows при помощи командной строки и Portproxy

Часто можно услышать совершенно неверное утверждение, что в части сетевых настроек операционные системы Windows значительно уступают своим конкурентам (Linux и BSD). Отчасти такие суждения опираются на опыт администрирования стандартных ролей полностью игнорируя возможности командной строки.

Начиная с Windows Server 2003 в состав системы был в введена команда Netsh, которая позволяет гибко управлять сетевыми настройками компьютера. Обзор всех возможностей этой утилиты займет не одну статью, поэтому мы остановимся на командах Netsh для интерфейса Portproxy, позволяющих непосредственно решить нашу задачу.

Данный набор команд позволяет перенаправлять приходящие пакеты с IPv4 и IPv6 портов на любые IPv4 и IPv6 порты компьютера назначения в любых комбинациях. Единственное ограничение — portproxy может работать только с протоколом TCP, но в большинстве случаев этого достаточно.

Для добавления перенаправления используется команда add v4tov4 (если требуется перенаправление с IPv4 в IPv6 используйте v4tov6 и т.д.), полный синтаксис будет такой:

- listenaddress — локальный адрес на котором принимаются соединения

- listenport — локальный порт на котором принимаются соединения

- connectaddress — удаленный или локальный адрес на который перенаправляются соединения

- connectport — удаленный или локальный порт на который перенаправляются соединения

Для изменения уже существующего правила используется команда set v4tov4, которая имеет идентичный синтаксис, listenaddress и listenport — являются обязательными параметрами. Из необязательных параметров можно указывать только тот, который нужно изменить.

Для удаления правил используйте delete v4tov6 с указанием входящих адреса и порта:

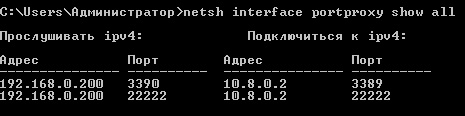

Для просмотра существующих правил введите:

Вместо all допустимо указывать v4tov4 или v6tov4 и т.п. для просмотра только соответствующих правил.

Чтобы не быть голословными рассмотрим практический случай использования portproxy в одной довольно непростой ситуации.

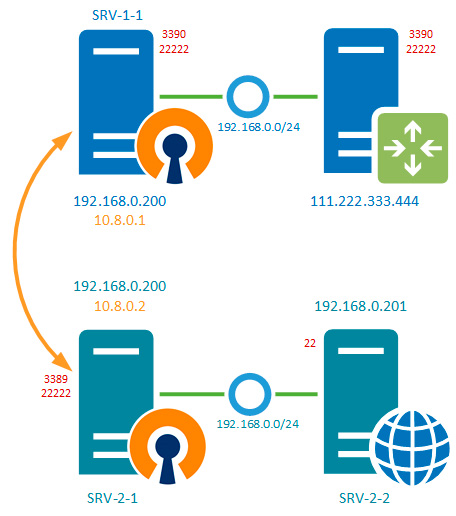

У одного нашего клиента имеется две аффилированных (т.е. принадлежащих одному владельцу) организации, имеющие разный вид деятельности и между собой не взаимодействующие. Одна из них находится в городе и не испытывает проблем с внешними коммуникациями. Вторая в сельской местности где доступен только среднего качества интернет, а о выделенном IP-адресе не может быть и речи.

Поэтому, когда встал вопрос организации удаленного доступа к сети второй организации с административными и контрольными целями, то было принято решение использовать для этого ресурсы первой организации, при этом внутренние сети обоих компаний не должны видеть друг друга и вообще иметь какой-либо доступ к ресурсам другой организации.

Кроме того, выяснилось, что обе сети имеют одинаковый диапазон IP-адресов, что делало маршрутизацию между ними в принципе крайне затруднительной. По условиям задачи требовалось обеспечить доступ к RDP (порт 3389) сервера SRV-2-1 и SSH (порт 22) сервера SRV-2-2 второй организации, для этого выделялся сервер SRV-1-1 первой компании, при этом, как можно увидеть из схемы ниже, сервера обоих компаний также имеют одинаковые внутренние адреса.

Теперь нам надо перенаправить все соединения на эти порты в сеть второй компании, но там нам доступен только SRV-2-1 по VPN-адресу, поэтому направим пакеты туда, для чего создадим два правила:

Первое правило отправит все пакеты пришедшие на порт 3390 с адресом 192.168.0.200 (внутренний адрес SRV-1-1) в VPN-туннель серверу SRV-2-1, а так как он уже является целевым для службы RDP, то сразу меняем порт назначения на 3389. Первая часть задачи выполнена.

Второе правило отправит к SRV-2-1 все пакеты с порта 22222 (SSH), теперь нам надо научить этот сервер как правильно доставить их адресату. Для этого добавим уже этому серверу следующее правило:

Согласно которому сервер SRV-2-1 в сети второй компании будет слушать порт 22222 на интерфейсе VPN-сети и передавать все полученные пакеты на порт 22 (SSH) сервера SRV-2-2.

Как видим мы весьма просто реализовали довольно сложную схему, так пакет к серверу SRV-2-2 проходит три промежуточных узла, но при этом мы не настраивали никакой маршрутизации и не устанавливали никакого дополнительного ПО и вообще обошлись минимальным вмешательством в инфраструктуру.

Дополнительные материалы

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал: