- Создание поддельной точки доступа

- Об авторе: Anastasis Vasileiadis

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- create_ap

- Описание create_ap

- Справка по create_ap

- Руководство по create_ap

- Примеры запуска create_ap

- Установка create_ap

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- WiFi-Pumpkin (ранее 3vilTwinAttacker)

- Описание WiFi-Pumpkin (3vilTwinAttacker)

- Статья Взлом Wi-Fi сетей: инструменты, которые не попали в Kali Linux

Создание поддельной точки доступа

Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером.

Хорошенько подумайте, прежде чем подключиться к бесплатной общественной точке доступа беспроводной сети в кафетерии, аэропорту или отеле. Вы когда-нибудь задумывались, безопасен ли публичный Wi-Fi, к которому вы подключаетесь? Возможно, это поддельная точка доступа, созданная мошенником.

После установки поддельной точки доступа и подключения к устройству жертвы злоумышленник запускает атаку “человек посередине” (MITM) для перехвата данных между устройством жертвы и поддельной точкой доступа с целью осуществления дальнейших злонамеренных и вредоносных действий.

К сожалению, это не фантастика. Данный сценарий легко осуществим в реальной жизни. Атака “человек посередине” на Wi-Fi сети происходит, когда основной маршрут передачи данных между устройством жертвы и Интернетом проходит через атакующее устройство.

После успешной атаки “человек посередине” в руки злоумышленника попадет конфиденциальная информация жертв, такая как электронная почта, учетные записи, пароль, номер кредитной карты и другая важная информация, не защищенная протоколами безопасности. Киберпреступник может легко получить доступ к чувствительным данным с помощью Ethercap, Dsniff Mailsnarf, Urlsnarf, Wireshark, Cain and Able и других инструментов.

Киберпреступники также могут использовать поддельные беспроводные точки доступа для сбора вашей информации. Для этого они создают в общественном месте точку доступа с примерным названием «Free Public WiFi» , которую ничего не подозревающие пользователи считают реальной. Вы подключаетесь к Wi-Fi сети, а злоумышленники в это время отслеживают/крадут ваши данные.

Посмотрите, как можно осуществить данную атаку, используя всего один ноутбук под управлением Kali Linux. Особенностью атаки является то, что преступник и жертва находятся совсем рядом, практически бок о бок, в зоне действия Wi-Fi сигнала.

Следующий пример предназначен ТОЛЬКО для образовательных целей. Ни при каких обстоятельствах не используйте его для незаконной деятельности.

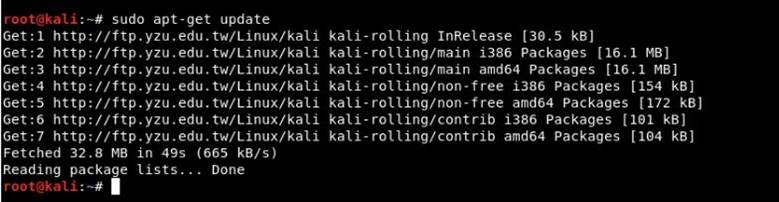

Шаг 1. Перед созданием поддельной точки доступа с помощью Kali Linux запустите команду «sudo apt-get update” . Данная команда обновляет список всех пакетов для обновления, как старых пакетов, нуждающихся в обновлении, так и новых, находящихся на хранении.

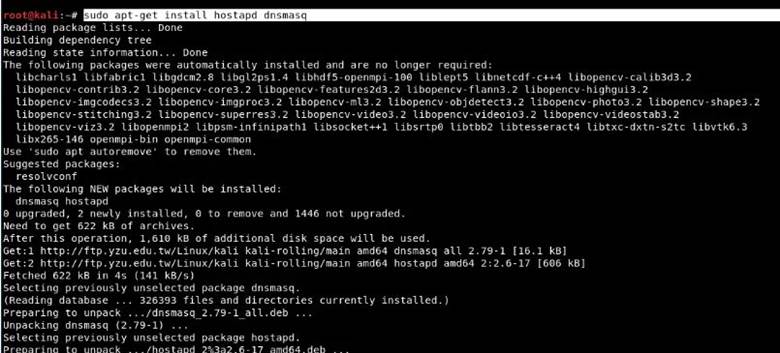

Шаг 2 . У вас должен быть доступ для установки hostapd и dnsmasq. Dnsmasq — небольшой DNS / DHCP-сервер, который мы будем использовать в этой настройке.

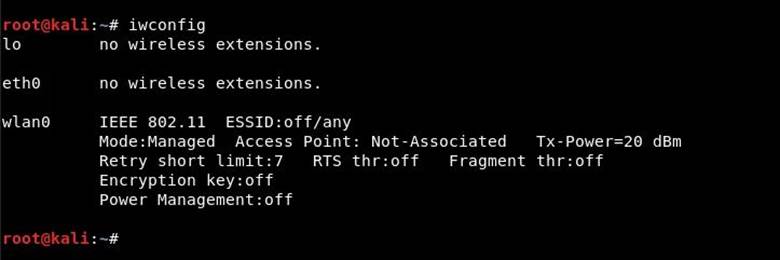

Перед началом установки hostapd следует проверить беспроводное соединение, используя команду “iwconfig«.

Из приведенных выше выходных данных команды видно, что wlan0 — имя нашего беспроводного интерфейса.

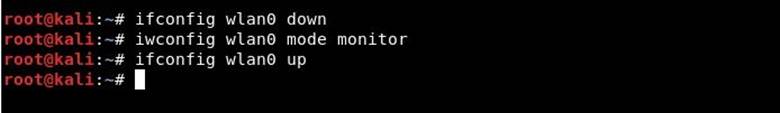

Шаг 3. Теперь вам нужно перевести этот беспроводной интерфейс в режим мониторинга, введя следующие команды:

ifconfig wlan0 down

iwconfig wlan0 mode monitor

ifconfig wlan0 up

Шаг 4. Для запуска Hostapd, нам следует создать файл конфигурации для этого инструмента, который будет содержать всю информацию о SSID, кодовой фразе, номере канала и т. д.

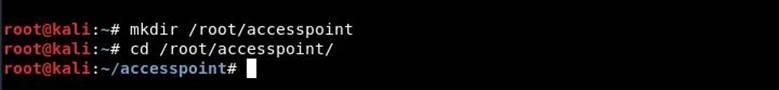

Просто создайте каталог в / root с помощью “mkdir / root / accesspoint” , чтобы сохранить все необходимые файлы для этой установки.

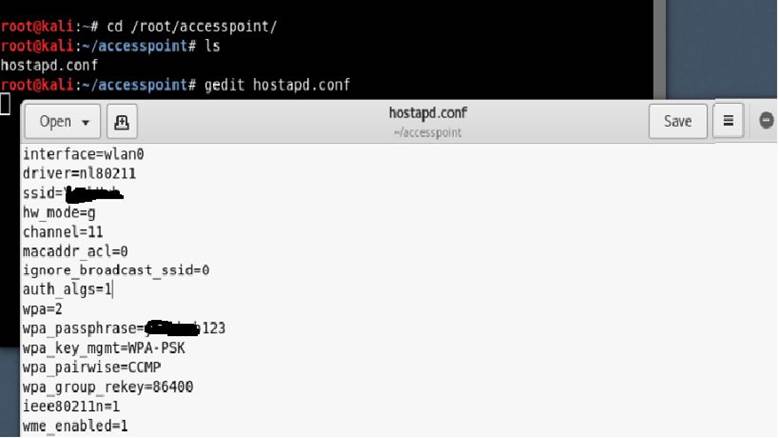

Шаг 5. Теперь создайте файл конфигурации hostapd (hostapd.conf) в каталоге / root / accesspoint и запишите в него следующую информацию:

Code:

Здесь мы увидим, что все это значит:

interface = Беспроводной интерфейс (соединение) для размещения точки доступа, например. wlan0

driver = Nl80211 — это новый общедоступный сетевой интерфейс 802.11, который теперь заменяется cfg80211

ssid = Имя беспроводной сети

hw_mode = Устанавливает, как работают интерфейс и разрешенные каналы. (Обычно используются a, b и g)

channel = Устанавливает канал для работы hostapd. (От 1 до 13)

macaddr_acl = Используется для фильтрации Mac (0 — выключено, 1 — включено)

ign_broadcast_ssid = Используется для создания скрытых точек доступа

auth_algs = Устанавливает алгоритм аутентификации (0 — для открытого, 1 — для общего доступа)

wpa_passphrase = Содержит ваш беспроводной пароль

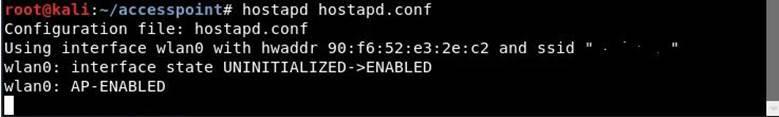

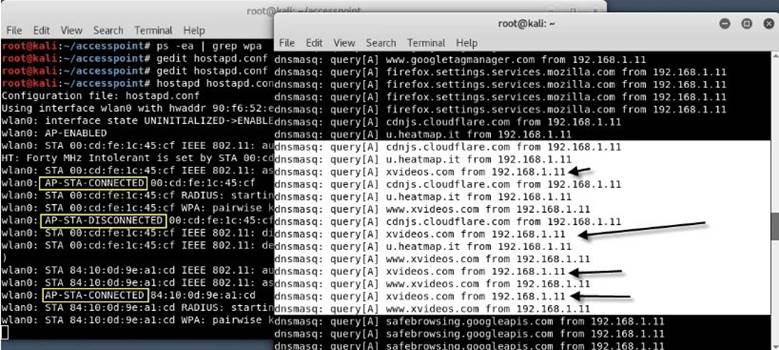

Шаг 6 . Просто запустите точку доступа с помощью следующей команды:

Как видите, ваш hostapd успешно работает с wlan0: AP-ENABLED и новым hwaddr, которому случайным образом назначается “90:f6:52:e3:2e:c2” , а также ssid, который вы установили.

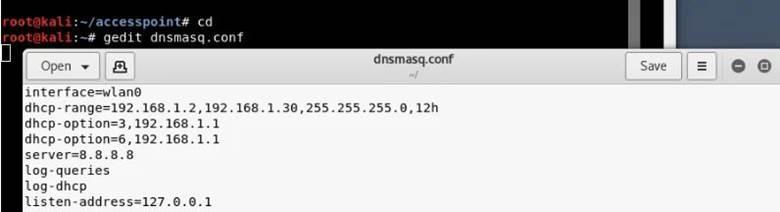

Шаг 7. Теперь вам нужно настроить сетевую маршрутизацию с помощью инструмента dnsmasq, чтобы имелась возможность переключать трафик между сетевыми узлами, а также был путь для отправки данных.

Создайте файл конфигурации в корневом каталоге с именем dnsmasq.conf и напишите следующие инструкции:

Code:

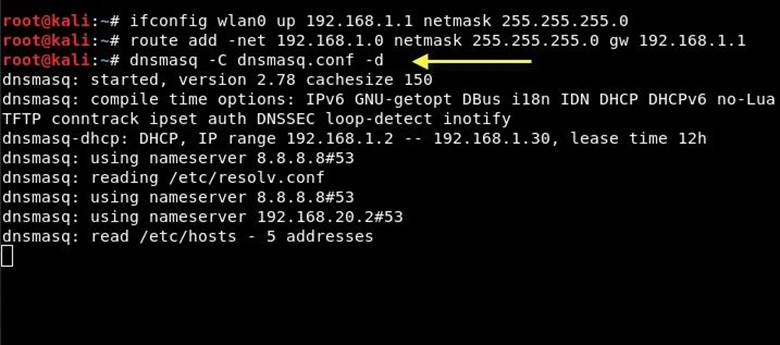

Шаг 8 . Назначьте сетевой шлюз и сетевую маску wlan0 интерфейсу и добавьте таблицу маршрутизации, как показано ниже:

Затем вам нужно запустить службу dnsmasq с файлом конфигурации, который мы создали на предыдущем шаге:

Dnsmasq — легковесный и быстроконфигурируемый DNS -, DHCP — и TFTP -сервер, предназначенный для обеспечения доменными именами и связанными с ними сервисами небольших сетей . Dnsmasq отлично подходит для ограниченных ресурсов маршрутизаторов и межсетевого экрана. Dnsmasq также можно настроить для кэширования DNS-запросов для повышения скорости поиска DNS на сайтах, которые они уже посетили.

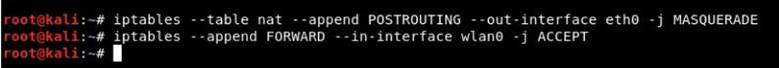

Шаг 9. Перед тем, как предоставить доступ в Интернет своим жертвам, убедитесь, что вы настроили iptables, только тогда вы сможете собирать данные и выполнять различные дальнейшие атаки, такие как “ Человек посередине” (MITM), DNS спуфинг, ARP спуфинг и т. д.

Шаг 10 . Последний шаг. Включите процесс IP переадресации, набрав “echo 1> / proc / sys / net / ipv4 / ip_forward «.

Поддельная точка доступа предоставит своей жертве подключение к Интернету через сетевую Ethernet карту, тем самым гарантируя, что устройство подключено к поддельной точке доступа. Теперь весь трафик жертв будет проходить через поддельную точку доступа.

Защита от поддельных точек доступа

Существует не так много способов защиты от подобных атак. На первый взгляд кажется, что проблему можно решить, используя для защиты беспроводное шифрование. Однако, в данном случае оно неэффективно, поскольку WPA не шифрует пользовательские данные, когда жертва уже подключена к точке доступа.

Автор статьи рекомендует использовать для защиты виртуальную частную сеть (VPN). Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером.

Об авторе: Anastasis Vasileiadis

Специалист по ПК, тестер на проникновение, этичный хакер, эксперт по кибербезопасности, аналитик по вредоносному ПО, исследователь информационной безопасности, специалист по обратному инжинирингу.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

create_ap

Описание create_ap

Этот скрипт создаёт WiFi точку с сетевым соединением мост (Bridge) или NAT.

- Создаёт ТД (точку доступа) на любом канале.

- На выбор одно из следующих шифрований: WPA, WPA2, WPA/WPA2, Open (без шифрования).

- Скрытая SSID.

- Отключение связи между клиентами (изоляция клиентов).

- Поддержка IEEE 802.11n и 802.11ac

- Методы совместного доступа в Интернет: NAT или Bridge или None (без предоставления Интернета).

- Выбор IP шлюза ТД (только при методах предоставления доступа к Интернет ‘NAT’ и ‘None’).

- Вы можете создать ТД с тем же интерфейсом, на котором выходите в Интернет.

- Вы можете передать ваш SSID и пароль через трубу или через аргументы.

Справка по create_ap

Руководство по create_ap

Страница man отсутствует.

- Если вы не используете опцию —no-virt, тогда вы можете создать ТД с тем же интерфейсом, на котором у вас установлено Интернет-подключение

- Вы можете передать ваш SSID и пароль по трубе или через аргументы.

- При методе bridge если не является мостовым интерфейсом, тогда мостовой интерфейс создаётся автоматически.

Примеры запуска create_ap

Создать открытую точку доступа с именем MyAccessPoint на беспроводном интерфейсе wlan0, Интернет-подключение будет обеспечиваться через интерфейс eth0:

Например, чтобы создать ТД с именем MyAccessPoint и паролем PASSWORD1 на беспроводном интерфейсе wlan0, Интернет-подключение будет обеспечиваться через интерфейс eth0:

Установка create_ap

Установка в Kali Linux

Установка в BlackArch

Установка в Ubuntu, Linux Mint, Debian, Kali Linux

Установка в Gentoo

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

WiFi-Pumpkin (ранее 3vilTwinAttacker)

Описание WiFi-Pumpkin (3vilTwinAttacker)

Этот инструмент создаёт мошенническую точку доступа Wi-Fi, якобы для обеспечения беспроводных услуг Интернет, а на самом деле следящую за трафиком. Может использоваться для захвата учётных данных неподозревающего пользователя как перехватом данных так и фишингом.

WiFi-Pumpkin — это очень законченная платформа для аудита Wi-Fi. Главная функция — возможность создавать фальшивую ТД и выполнять атаку человек-посередине, но помимо этого список функций довольно широк.

- Фальшивая точка доступа Wi-Fi

- Деаутентификация клиентов ТД

- Наблюдение за зондирующими запросами

- Голодная (Starvation) атака DHCP

- Наблюдение за учётными данными

- Прозрачный прокси

- Атака обновления Windows

- Менеджер фишинга

- Частичный обход протокола HSTS протокола

- Поддержка beef hook

- ARP травление

- DNS спуфинг

- Пропатчивает исполнимые файлы при MITM

- Атаки Karma (поддержка hostapd-mana)

- Травитель LLMNR, NBT-NS и MDNS (Responder)

- Pumpkin-Proxy (Прокси Сервер (mitmproxy API))

- захват изображений на лету

- TCP-прокси (с scapy)

- dns2proxy — Этот инструмент предлагает различные функции последующей эксплуатации после того, как вы изменили DNS для жертвы.

- sslstrip2 — Sslstrip — это инструмент MITM (атаки человек-посередине), который реализует атаку раскрытия SSL, предложенную Moxie Marlinspike, версия основана на форке @LeonardoNve/@xtr4nge.

- sergio-proxy — Sergio Proxy (a Super Effective Recorder of Gathered Inputs and Outputs) — это HTTP прокси, написан на Python для Twisted framework.

- BDFProxy-ng — Пропатчивает исполнимые файлы при MITM: BackdoorFactory + mitmProxy, bdfproxy-ng — это ответвление и пересмотр оригинального BDFProxy.

- Responder — травитель LLMNR, NBT-NS и MDNS.

Прозрачный прокси

Прозрачные прокси вы можете использовать для вмешательства и манипулирования HTTP/HTTPS трафиком, модифицируя запросы и ответы, что позволяет внедрить javascript’ы в посещённые целью страницы. Вы можете с лёгкостью реализовать внедрение данных в страницы, создав файл на python в директории «Proxy», и он автоматически будет показан в списке на вкладке PumpProxy.

Источник

Статья Взлом Wi-Fi сетей: инструменты, которые не попали в Kali Linux

Если у вас какие-либо проблемы с беспроводными устройствами, то следует ознакомиться со статьёй «Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры».

Kali Linux включает большой комплект инструментов предназначенных, по большей части, для тестирования на проникновение. Разработчики Kali следят за выходом новых инструментов и даже предлагают всем желающим рекомендовать новые программы, которые они ещё не включили.

Благодаря такой открытости и обратной связи, в Кали есть практически всё, что нужно подавляющему большинству пентестеров. Тем не менее, есть немало программ которые они пропустили или сознательно не включают в свой дистрибутив. Я хочу рассказать о четырёх таких программах. Каждая из них предназначена для атаки на беспроводные сети (Wi-Fi). Каждая из них имеет в своём функционале особенности, которые не сводятся к возможностям уже доступных программ.

Важно отметить, что в этой заметке не ставится задача научить пользоваться этими программами. Для этого нужны отдельные многостраничные мануалы. Главная цель – это информационная, т. е. просто привлечь к ним внимание.

Глядя на некоторые из этих программ и думая «почему они не попали в Kali?», я вспоминаю шутку: «его выгнали из спецназа… за избыточную жестокость». Я публикую эту информацию на следующих условиях:

- она предназначена для образовательных целей;

- она предназначена для демонстрации угроз в отношении беспроводных сетей;

- она предназначена для аудита собственных беспроводных сетей и устройств; либо сетей других лиц только после получения (письменного) разрешения от них;

- если вы не поняли/не прочитали/не стали прислушиваться к вышеприведённым пунктам, то вы самостоятельно несёте ответственность за возможные последствия.

Взлом и даже атаки (попытки взлома) беспроводных сетей, а также перехват учётных данных и другой персональной информации, являются правонарушениями или даже преступлениями. За них в законодательстве предусмотрена ответственность, вплоть до уголовной. Всё, что вы делаете, вы делаете на свой страх и риск — я за ваши действия и их последствия не отвечаю.

Чтобы наши новые программы не валялись по всему диску, в домашнем каталоге создадим специальную папку для них. И все сторонние программы будем ставить в этот каталог.

Wifiphisher предназначена для фишинговой атаки на WiFi сети в целях получения паролей от ТД и другой персональной информации. Этот инструмент основан на атаке социальной инженерии. Т.е. эта программа не содержит каких либо инструментов для брутфорсинга. Это простой способ получить учётные данные от сайтов или пароли от WPA/WPA2.

Wifiphisher работает на Kali Linux и распространяется по MIT лицензии.

Если смотреть глазами жертвы, то атака включает три фразы:

- Жертва деаутентифицируется от её точки доступа. Wifiphisher постоянно заминает все точки доступа устройств wifi в радиусе действия посредством отправки деаутентифицирующих (deauth) пакетов клиенту от точки доступа и точке доступа от клиента, а также широковещательному адресу.

- Жертва подсоединяется к подменной точке доступа. Wifiphisher сниффет пространство и копирует настройки целевых точек доступа. Затем она создаёт подменную ТД, которая смоделирована для цели. Она также устанавливает NAT/DHCP сервер и перенаправляет правильные порты. Следовательно, из-за помех клиенты начнут подсоединяться к подменной точке доступа. После этого жертва подвергается атаки человек-по-середине.

- Для жертвы будет отображена реалистично выглядящая страница конфигурации роутера. wifiphisher поднимает минимальный веб-сервер и отвечает на HTTP & HTTPS запросы. Как только жертва запросит страницу из Интернета, wifiphisher в ответ отправит реалистичную поддельную страницу, которая спросит пароль, для, например, одной из задач, которые требуют подтверждение WPA пароля во время обновления прошивки.

Требования для wifiphisher

Нужны две сетевые карты, причём одна с поддержкой инжекта.

Программа использует пакет hostapd, поэтому, если он отсутствует, установите его:

Как противостоять wifiphisher?

Для выявления самых разных атак, в том числе связанных с попыткой разорвать существующие соединения и подключить клиентов к подложным точкам доступа, можно использовать программу waidps. Продолжаем чтение.

waidps — мощный комбайн, первый взгляд на который может вызвать растерянность. Я не буду даже пытаться в этой короткой заметке осветить порядок работы — на сайте автора для этой цели написано большое количество многостраничных инструкций. Количество команд в этой программе просто умопомрачительное. Поэтому я только расскажу о главных функциях и о процессе установки. Всё остальное — в отдельных статьях.

Кроме обычных функций по аудиту беспроводных сетей, waidps способна выявлять атаки на беспроводные ТД. Я не знаю других программ с подобным функционалом.

WAIDPS — это программа с открытым кодом, написанная на Python и работающая в окружении Linux. Точные зависимости не указаны, но при запуске в Kali, программа создаёт/копирует необходимые базы данных и сразу же готова к работе. Т.е. в Kali Linux присутствуют все необходимые компоненты для этой программы. Это многоцелевой инструмент, созданный для аудита (тестирования на проникновение) сетей, обнаружения беспроводного вторжения (атаки WEP/WPA/WPS) а также предотвращения вторжения (остановка связи станции с точкой доступа). Кроме этого, программа будет собирать всю WiFi информацию в округе и сохранять в базах данных. Она будет полезной когда настанет время аудита сети: если точка доступа с включённым «фильтром по MAC» или «скрытым SSID» и не было ли клиентов на интересующие момент.

WAIDS пригодится тестерам на проникновение, тренерам по беспроводным сетям, правоохранительным органам и всем тем, кто интересуется беспроводным аудитом и проникновением. Главная цель этого скрипта — это выявление вторжения. Когда оно обнаружено, скрипт отображает информацию на экране, а также записывает в журнал.

На данный момент WAIDS способна обнаружить следующие беспроводные атаки (это в дополнении к тем, которые обнаруживает WIDS):

- Association / Authentication flooding

- Выявление массовых деаутентификаций, которые могут сигнализировать о возможной атаке на WPA для перехвата рукопожатий

- Выявление возможных атак WEP с использованием ARP запросов методом воспроизведение

- Выявление возможных атак WEP с использованием метода chopchop

- Выявление возможных атак перебором WPS пина с использованием Reaver, Bully и т.д.

- Выявление Злого-Двойника (Evil-Twin)

- Выявление мошеннической точки доступа

Установка и запуск waidps

Источник