- Running OpenVPN as a Windows Service

- Service Notes:

- Автозапуск OpenVPN в Windows при старте системы

- Установите самую последнею версию OpenVPN и проверьте настройки привилегий

- Автозапуск (автозагрузка) OpenVPN настройка

- Подробная инструкция по OpenVPN v2.3.8 на Windows server 2008R2

- Настройка сервера

- Настройка клиента

Running OpenVPN as a Windows Service

When OpenVPN runs as a service it will start a separate OpenVPN process for each configuration file it finds in the \Program Files\OpenVPN\config directory and will output a logfile of the same name to the \Program Files\OpenVPN\log directory.

When installed as a service, OpenVPN will default to manual start mode. You can go to the “Services” control panel in Control Panel -> Administrative Tools to start the service or to set it to Automatic Start mode.

A sample config file has been provided in \Program Files\OpenVPN\config\sample.ovpn.txt which can be adapted to your needs.

Service Notes:

When you install OpenVPN as a service, you are actually installing openvpnserv.exe which is a service wrapper for OpenVPN, i.e. it reads the config file directory and starts up a separate OpenVPN process for each config file.openvpnserv.exe performs the same function under windows as the /etc/init.d/openvpn startup script does under linux.

When you stop the OpenVPN service, it will send a terminate signal to all OpenVPN processes which were started by it.

If the OpenVPN service wrapper (openvpnserv.exe) encounters fatal errors, it will write them to the windows event log, which can be viewed in Control Panel -> Administrative Tools -> Event Viewer -> Application Log.

If the OpenVPN processes themselves encounter errors, they will write them to their respective log files in the log file directory.

There is a one-to-one correspondence between an OpenVPN process, an OpenVPN config file, an OpenVPN log file, and a TAP-Win32 adapter which represents an endpoint of a VPN tunnel.

OpenVPN tunnels are point-to-point in their simplest form, but can be made point-to-multi-point through the use of bridging or routing (see below).

Multiple OpenVPN processes can run concurrently, each on a different TAP-Windows adapter.

Автозапуск OpenVPN в Windows при старте системы

Это инструкция о том как настроить автозапуск OpenVPN и подключиться к выбранному серверу автоматически при старте Windows. Для этого не нужно настраивать планировщик задач или создавать командные файлы как во многих других инструкциях доступных в сети.

Всё, что необходимо — это поместить ярлык OpenVPN GUI в папку «Автозагрузка». Тем не менее, чтобы данный способ заработал необходимо выполнить несколько условий.

Установите самую последнею версию OpenVPN и проверьте настройки привилегий

На момент написания данного текста последняя версия OpenVPN была 2.4.4, она содержит ряд важных исправлений и улучшений, самое главное из них — OpenVPN теперь можно запускать без прав администратора.

Важно! С версией ниже чем 2.4.4 описанный в инструкции способ работать не будет

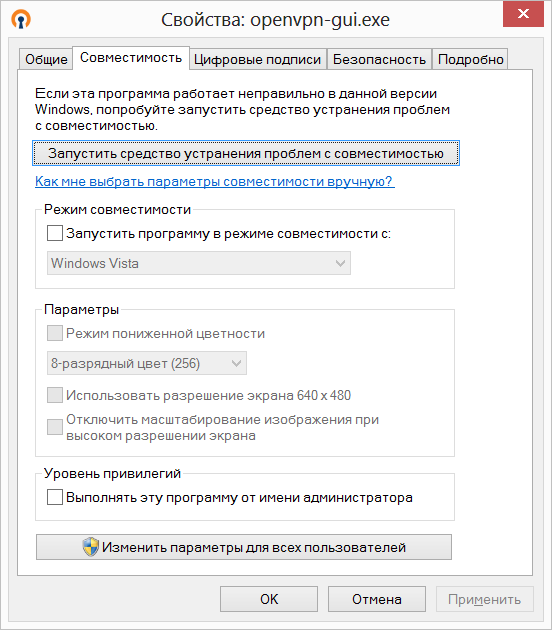

Важно! Если ранее у вас была установлена версия OpenVPN ниже чем 2.4.4 убедитесь в том, что для исполняемого файла openvpn-gui.exe не установлен уровень привилегий «Выполнять эту программу от имени администратора».

Для этого откройте свойства файла openvpn-gui.exe из папки «C:\Program Files\OpenVPN\bin» или «C:\Program Files (x86)\OpenVPN\bin», перейдите на вкладку «Совместимость» и убедитесь в том, что настройка «Выполнять эту программу от имени администратора» отключена.

Автозапуск (автозагрузка) OpenVPN настройка

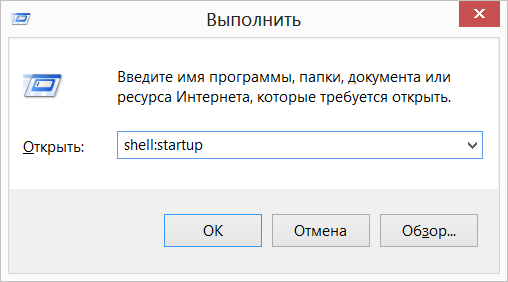

Поместите ярлык openvpn-gui.exe в папку «Автозагрузка», для этого:

Шаг 1. Чтобы открыть папку «Автозагрузка» нажмите сочетание клавиш Win+R и в открывшемся окне наберите shell:startup, после чего нажмите «Ок»

Шаг 2. Далее в открывшейся папке создайте ярлык и укажите следующее расположение объекта:

«C:\Program Files\OpenVPN\bin\openvpn-gui.exe» если у вас 64х разрядная Windows

«C:\Program Files (x86)\OpenVPN\bin\openvpn-gui.exe» если у вас 32х разрядная Windows

Примечание! Чтобы определить, установлена на компьютере 32-разрядная или 64-разрядная версия Windows воспользуйтесь этой ссылкой.

Шаг 3. После чего не торопитесь закрывать окно, а дополните указанную ранее строку следующими опциями:

—connect

—silent_connection 1

Опция connect позволяет выбрать файл конфигурации, а соответственно и сервер к которому подключаться. Опция silent_connection позволяет не показывать диалог состояния при подключении.

Ваши файлы конфигурации находятся в папке «C:\Program Files\OpenVPN\config» или «C:\Program Files (x86)\OpenVPN\config»

Таким образом, если при старте системы Вы желаете подключать OpenVPN с конфигурацией nl01.secretvpn.net.ovpn, в расположение объекта при создании ярлыка вам необходимо прописать следующую строку:

«C:\Program Files\OpenVPN\bin\openvpn-gui.exe» —connect nl01.secretvpn.net.ovpn —silent_connection 1 для 64х разрядных систем

«C:\Program Files\OpenVPN(x86)\bin\openvpn-gui.exe» –-connect nl01.secretvpn.net.ovpn —silent_connection 1 для 32х разрядных систем

Шаг 4. Завершите создание ярлыка, автозапуск OpenVPN настроен и теперь ваш VPN будет запускаться и подключаться к выбранному серверу автоматически при входе в систему.

Полезное! Если Вы хотите избавиться от назойливого диалога ввода пароля каждый раз при подключении OpenVPN сохраните пароль в отдельный файл и укажите его в конфигурации OpenVPN так, как это сделано в инструкции «Как сохранить имя пользователя и пароль в OpenVPN клиенте» для версий более ранних чем 2.4.0 и тогда ваш OpenVPN будет запускаться без всяких дополнительных окон.

Остались вопросы? Мы всегда поможем:

Подробная инструкция по OpenVPN v2.3.8 на Windows server 2008R2

Представляю подробную инструкцию по OpenVPN v2.3.8 на Windows server 2008R2 c уровнем шифрования TLS. Так же будут подробно описаны все параметры.

Настройка сервера

Для начала качаем дистрибутив с официально сайта. Запускаем установщик openvpn-install-2.3.8-I001-x86_64. В компонентах включаем следующее:

Указываем путь установки (Все дальнейшие действия будут ориентироваться на данный путь указанный в примере):

В процессе установке потребуется установить виртуальный сетевой адаптер, соглашаемся с установкой.

После успешной установки переходим в каталог “C:\Programm Files\OpenVPN” где создаем директорию “SSL” (каталог может называться как угодно, в последующих настройках будет использоваться именно этот каталог), в данном каталоге будут располагаться сертификаты сервера, алгоритмы шифрования и проверка подлинности клиента.

Переходим в каталог “C:\Programm Files\OpenVPN\easy-rsa”, открываем с помощью notepad или notepad++ (более правильный вариант) «vars.bat» (скрипт, содержащий в себе параметры ответов для создания и генерации клиентских/серверных сертификатов и последующих настроек сервера).

В самом низу файла есть следующие параметры, которые нужно настроить под себя:

set KEY_COUNTRY=RU

set KEY_PROVINCE=MO

set KEY_CITY=MOSCOW

set KEY_ORG=OpenVPN

set KEY_EMAIL=local@mos.local

set KEY_CN=server

set KEY_NAME=server

set KEY_OU=OU

set PKCS11_MODULE_PATH=changeme rem Параметр по умолчанию

set PKCS11_PIN=1234 rem Параметр по умолчанию

В этом же каталоге “C:\Programm Files\OpenVPN\easy-rsa”, есть конфигурационный файл “openssl-1.0.0.cnf”, открываем его с помощью notepad или notepad++ (более правильный вариант) и изменяем настройку, отвечающую за срок жизни сертификатов, по умолчанию 365 дней, продлим срок жизни до 3650 дней.

default_days = 3650 # how long to certify for

Далее будем генерировать следующее:

ca.crt — Собственный доверенный сертификат (Certificate Authority — далее CA) для подписи клиентских сертификатов и для их проверки при авторизации клиента.

dh1024.pem — ключ Диффи Хельмана позволяющий двум и более сторонам получить общий секретный ключ

server.crt — сертификат сервера

server.key — ключ сервера

ta.key — дополнительный ключ для tls-аутентификации (повышение безопасности соединения), сервер и каждый клиент должны иметь копию этого ключа

Открываем командную строку и переходим в каталог “C:\Program Files\OpenVPN\easy-rsa”

cd C:\Program Files\OpenVPN\easy-rsa

Вводим команду “vars” нажимаем Enter (инициируем работу со скриптами, в случае закрытия командной строки, команду “vars” придется вводить заного)

Вводим команду “clean-all” (Очищаем каталог “C:\Program Files\OpenVPN\easy-rsa\keys” c последующим созданием файла“index.txt” (база клиентов, она же database) и “serial” (ключ))

Не закрывая командную строку, проверяем содержимое каталога “ C:\Program Files\OpenVPN\easy-rsa\keys”, должны создаться файлы “index.txt и serial”.

Вводим команду “openvpn —genkey —secret %KEY_DIR%\ta.key”

Не закрывая командную строку, проверяем содержимое каталога “ C:\Program Files\OpenVPN\easy-rsa\keys”, должен создаться файл “ta.key”.

Вводим команду “build-dh” — генерация ключа Диффи Хельмана.

Не закрывая командную строку, проверяем содержимое каталога “ C:\Program Files\OpenVPN\easy-rsa\keys”, должен создаться файл “dh1024.pem”.

Вводим команду “build-ca” — генерация ключа центра сертификации (CA)

На все вопросы отвечаем по умолчанию нажатием клавиши Enter, эти параметры мы прописали в “vars.bat”

Не закрывая командную строку, проверяем содержимое каталога “ C:\Program Files\OpenVPN\easy-rsa\keys”, должны создаться файлы “ca.crt и ca.key”.

Вводим команду “build-key-server server” — генерация сертификата сервера.

На вопросы Country Name, State Name, Locality Name и т.д. отвечаем по умолчанию нажатием клавиши Enter до самого конца, эти параметры мы прописали в “vars.bat”, далее будет предложено создание сертификата сроком на 3650 дней (данный параметр мы указывали в openssl-1.0.0.cnf) нажимаем “Y”, будет предложено записать сертификат сервера в базу, нажимаем “Y”.

Не закрывая командную строку, проверяем содержимое каталога “ C:\Program Files\OpenVPN\easy-rsa\keys”, должены создаться файлы “server.crt, server.key, server.csr”.

Вводим команду “build-key revokecrt” — команда для создания пользовательского сертификата, но в данном случае мы создаем произвольный сертификат “revokecrt” для последующей генерации файла “crl.pem”, который отвечает за проверку и последующий отзыв сертификатов. Теоретически данную процедуру можно проделать в самом конце и даже жить без нее, но тогда не сможем отзывать сертификаты и конфигурационный файл “server.ovpn” будет выглядеть иначе.

На вопросы Country Name, State Name, Locality Name и т.д. отвечаем по умолчанию нажатием клавиши Enter до вопросов Common Name и Name, на эти вопросы нужно отвечать согласно названию создаваемого сертификата пользователя, в нашем случае это произвольный сертификат “revokecrt” на оставшиеся вопросы нажимаем Enter, далее будет предложено создание сертификата сроком на 3650 дней (данный параметр мы указывали в openssl-1.0.0.cnf) нажимаем “Y”, будет предложено записать сертификат сервера в базу, нажимаем “Y”.

Не закрывая командную строку, проверяем содержимое каталога “ C:\Program Files\OpenVPN\easy-rsa\keys”, должны создаться файлы “revokecrt.crt, revokecrt.key, revokecrt.csr”

Вводим команду “revoke-full revokecrt” – команда отвечает за отзыв сертификата и последующего создания файла “crl.pem”

Не закрывая командную строку, проверяем содержимое каталога “ C:\Program Files\OpenVPN\easy-rsa\keys”, должен создаться файл “crl.pem”

Теперь создадим сертификат пользователя, аналогично сертификату “revokecrt” см. выше.

Вводим команду “build-key user1” – создаем сертификат пользователя с именем user1

На данном этапе работа с консолью закончена, можно закрыть окно и проверить содержимое каталога “ C:\Program Files\OpenVPN\easy-rsa\keys”, должны создаться файлы “user1.crt, user1.key, user1.csr”

Рекомендую создать папку “Clients” в любом удобном для Вас месте и скопировать туда необходимые файлы для передачи пользователям:

Также хочу обратить Ваше внимание на то, что содержимое папки “keys” удалять нельзя, при создании пользовательских сертификатов или любых изменениях в консоли, делайте копию данного каталога во избежание потерь или случайных генераций сертификатов сервера и обновления базы данных.

Копируем файлы сервера в раннее созданную папку “ssl” в каталоге “ C:\Program Files\OpenVPN\ssl”:

Переходим в каталог “C:\Program Files\OpenVPN\config” и создадим файл конфигурации сервера “server.ovpn” со следующим содержимым:

# Создаем маршрутизируемый IP туннель.

dev tun

# Указываем протокол для подключения.

proto udp

# Указываем порт на котором будем слушать.

port 1194

# Указываем что это TLS сервер.

tls-server

# Указываем путь к доверенному сертификату.

ca «C:\\Program Files\\OpenVPN\\ssl\\ca.crt»

# Указываем путь к сертификату сервера.

cert «C:\\Program Files\\OpenVPN\\ssl\\Server.crt»

# Указываем путь к ключу сервера.

key «C:\\Program Files\\OpenVPN\\ssl\\Server.key»

# Указываем путь к ключю Диффи Хельмана

dh «C:\\Program Files\\OpenVPN\\ssl\\dh1024.pem»

# Указываем адресацию сети.

server 10.8.0.0 255.255.255.0

# Указываем алгоритм шифрования должен быть одинаковый клиент/сервер.

cipher AES-128-CBC

# Указываем не перечитавать файлы ключей при перезапуске туннеля.

persist-key

# Указываем путь к ключу безопасности и устанавливаем параметр сервера 0

tls-auth «C:\\Program Files\\OpenVPN\\ssl\\ta.key» 0

# Разрешаем общаться клиентам внутри тоннеля.

client-to-client

# Указываем каталог с описаниями конфигураций каждого из клиентов.

client-config-dir «C:\\Program Files\\OpenVPN\\ccd»

# Указываем файл с описанием сетей между клиентом и сервером.

ifconfig-pool-persist «C:\\Program Files\\OpenVPN\\ccd\\ipp.txt»

# Указывает сверку по отозванным сертификатам.

crl-verify «C:\\Program Files\\OpenVPN\\easy-rsa\\keys\\crl.pem»

# Указываем путь к логу со статусом.

status «C:\\Program Files\\OpenVPN\\log\\logopenvpn-status.log»

# Указываем путь к логу.

log «C:\\Program Files\\OpenVPN\\log\\openvpn.log»

# Указывает MTU для туннеля, должны быть одинаковые параметры клиент/сервер.

tun-mtu 1500

# Включаем сжатие.

comp-lzo

# Устранение проблем с передачей MTU.

mssfix

# Указывает отсылать ping на удаленный конец тунеля после указанных n-секунд,

# если по туннелю не передавался никакой трафик.

# Указывает, если в течении 120 секунд не было получено ни одного пакета,

# то туннель будет перезапущен.

keepalive 10 120

# Указываем уровень логирования.

verb 3

На сервере где будет крутиться OpenVPN необходимо проделать следующее:

1 – Если вы используете встроенный Брандмауэр Windows, создайте разрешающее правило для входящих и исходящих подключений по протоколу UDP на порт 1194.

2 – В службах сервера найдите OpenVPN Service и установите запуск на автоматический, это позволит автоматически запускаться сервису при перезагрузке сервера.

C рабочего стола сервера запускаем “OpenVPN GUI”, в трее дважды щелкаем по значку “OpenVPN GUI” откроется окно лога, если после запуска сервиса в пункте 2 нечего не произошло, нажимаем слева внизу подключиться и если все хорошо, мы должны увидеть следующее содержимое:

Сервис VPN на сервере запущен и готов принимать клиентов.

Настройка клиента

Запускаем ранее скаченный установщик openvpn-install-2.3.8-I001-x86_64, выбор компонентов оставляем по умолчанию, путь сохраняется прежний.

После успешной установки переходим в каталог “C:\Program Files\OpenVPN\config” и создаем файл конфигурации клиента “test.ovpn” со следующим содержимым:

# Создаем маршрутизируемый IP туннель.

dev tun

# Указываем протокол для подключения.

proto udp

# Указываем IP аддрес сервера с портом.

remote X.X.X.X 1194

# Указываем задержку в секундах для построения маршрута.

route-delay 3

# Указываем чтобы клиент забирал информацию о маршрутизации с сервера.

client

# Указываем что мы являемся TLS клиентом.

tls-client

# Параметр защиты от MitM атак.

ns-cert-type server

# Указываем путь к доверенному сертификату.

ca «C:\\Program Files\\OpenVPN\\ssl\\ca.crt»

# Указываем путь к клиентскому сертификату.

cert «C:\\Program Files\\OpenVPN\\ssl\\user1.crt»

# Указываем путь к клиентскому ключу.

key «C:\\Program Files\\OpenVPN\\ssl\\user1.key»

# Указываем путь к ключу безопасности и устанавливаем параметр клиента 1

tls-auth «C:\\Program Files\\OpenVPN\\ssl\\ta.key» 1

# Указываем алгоритм шифрования должен быть одинаковый клиент/сервер.

cipher AES-128-CBC

# Включаем сжатие.

comp-lzo

# Устранение проблем с передачей MTU.

mssfix

# Указывает MTU для туннеля, должны быть одинаковые параметры клиент/сервер.

tun-mtu 1500

# Указываем, сли в течении 60 секунд не было получено ни одного пакета,

# то туннель будет перезапущен.

ping-restart 60

# Указывает отсылать ping на удаленный конец тунеля после указанных n-секунд,

# если по туннелю не передавался никакой трафик.

ping 10

# Указываем уровень логирования.

verb 3

C рабочего стола запускаем “OpenVPN GUI”, в трее дважды щелкаем по значку “OpenVPN”, откроется окно лога, нажимаем подключиться и если все хорошо, то мы увидим следующее:

Запускаем пинг на 10.8.0.1 и видим что сеть доступна (10.8.0.1 адрес, который получил виртуальный сетевой адаптер на сервере).

На сервере мы увидим лог подключения:

Собственно на этом этапе можно закончить и все в дальнейшем будет работать. Но я хотел бы еще кое-что добавить. Для уменьшения количества файлов у клиента и добавление еще одного пункта в безопасности (пароль на подключение), можно сделать следующее, на этапе создания сертификата пользователя на сервере, выполняем команду “build-key-pkcs12 user2” вместо “build-key user1”, выполняем все аналогично первой команде, до пункта Export Password, в этом пункте необходимо указать пароль, например 12345, данный пароль по факту назначается на сертификат “user2.p12”, при попытке подключения через “OpenVPN”, программа обращается к сертификату и требует пароль (зная пароль, его можно изменить, удалить и т.д).

В таком случае, комплект для пользователя будет состоять из:

Конфигурационный файл “test.ovpn” должны быть следующего содержания:

# Создаем маршрутизируемый IP туннель.

dev tun

# Указываем протокол для подключения.

proto udp

# Указываем IP аддрес сервера с портом.

remote X.X.X.X 1194

# Указываем задержку в секундах для построения маршрута.

route-delay 3

# Указываем чтобы клиент забирал информацию о маршрутизации с сервера.

client

# Указываем что мы являемся TLS клиентом.

tls-client

# Параметр защиты от MitM атак.

ns-cert-type server

# Указываем путь к сертификату.

pkcs12 «C:\\Program Files\\OpenVPN\\ssl\\user2.p12»

# Указываем путь к ключу безопасности и устанавливаем параметр клиента 1

tls-auth «C:\\Program Files\\OpenVPN\\ssl\\ta.key» 1

# Указываем алгоритм шифрования должен быть одинаковый клиент/сервер.

cipher AES-128-CBC

# Включаем сжатие.

comp-lzo

# Устранение проблем с передачей MTU.

mssfix

# Указывает MTU для туннеля, должны быть одинаковые параметры клиент/сервер.

tun-mtu 1500

# Указываем, сли в течении 60 секунд не было получено ни одного пакета,

# то туннель будет перезапущен.

ping-restart 60

# Указывает отсылать ping на удаленный конец тунеля после указанных n-секунд,

# если по туннелю не передавался никакой трафик.

ping 10

# Указываем уровень логирования.

verb 3

Пробуем подключиться, вводим пароль 12345

Если все хорошо видим следующее:

Ну и на последок, как отозвать сертификат пользователя и вообще посмотреть список выданных сертификатов. Сам список храниться по следующему пути “C:\Program Files\OpenVPN\easy-rsa\keys\index.txt”

Для того чтобы отозвать сертификат, заходим в командную строку. Переходим в каталог “C:\Programm Files\OpenVPN\easy-rsa”:

cd C:\Program Files\OpenVPN\easy-rsa

Вводим команду “vars” нажимаем Enter (инициируем работу со скриптами). Вводим команду для отзыва сертификата пользователя “revoke-full user2” (указываем название заведенного раннее пользователя).

После заходим в “index.txt” “C:\Program Files\OpenVPN\easy-rsa\keys\index.txt” и видим, что сертификат отозван “R”.

Не готов сказать на 100%, но судя по описанию, файл “index.txt” проверяется каждый час, соответственно через час, сертификат будет заблокирован, ну или просто достаточно перезапустить сервис на сервере.

Еще рекомендую использовать отдельную учетную запись для службы “OpenVPN Service” и в случае если пользователи будут работать с этим сервером, где развернут VPN, обязательно уберите права у простых пользователей на каталог “C:\Program Files\OpenVPN”.

Всем спасибо, надеюсь, данная статься поможет многим, кто сталкивается с вопросами и не находил подходящих ответов, разжевал как мог.