Обеспечение безопасности сети предприятия на базе ОС windows

Стоимость: 900 руб.

1 Теоретические аспекты защиты информации в сетях

1.1 Основные угрозы безопасности сети

1.2 Вредоносное программное обеспечение и его действие

1.3 Меры обеспечения безопасности сети и средства защиты

2 Обеспечение безопасности сети предприятия ООО «Строй-М» на базе ОС Windows

2.1 Характеристика анализируемого предприятия ООО «Строй-М»

2.2 Рекомендации средств и мероприятий по обеспечению безопасности сети предприятия ООО «Строй-М» на базе ОС Windows

3 Технико-экономическое обоснование проекта

3 Технико-экономическое обоснование проекта

Список использованных источников

Нужна такая же работа?

Оставь заявку и получи бесплатный расчет

Несколько простых шагов

Стоимость: 900 руб.

1.1 Основные угрозы безопасности сети

Современное развитие социальной жизни человека на рубеже XX-XXI века, связано с нарастающими оборотами информатизации и компьютеризации всех областей науки. Основным продуктом деятельности становится информация, а самой деятельностью человека ее хранение, обработка и распространение.

«Информация» – это фактически абсолютно любые сведения, которые применяются и передаются, а также сохраняются всевозможными источниками.1

В результате глобальной информатизации, Интернет стал общедоступной коммуникативной сетью, которая вышла на авансцену социального, культурного и политического развития общества.

«Информатизация» – определяется, как научно — технический процесс, который направлен на полное удовлетворение, всего населения информационными потребностями.2

Революционное развитие Интернета влекло за собой, столь же быстрое развитие угроз, возникающих из-за сложностей повсеместного контроля сети.

…

1.2 Вредоносное программное обеспечение и его действие

Конечно же, основные угрозы безопасности сети связаны, так или иначе, с программным обеспечением.

Вирусы, как угроза компьютерной безопасности. По своей сути, компьютерный вирус – вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи.

Компьютерные вирусы делятся на программные вирусы и вирусы, определяющие вирусную эпидемию. Компьютерные вирусы – это одна из главных угроз компьютерной безопасности. Это связано как с масштабом распространения данного явления, так и с огромным ущербом, наносимым различным информационным системам.11

Компьютерные вирусы, являются одной из наиболее распространенных причин нарушения конфиденциальности, целостности и доступности информации. Вирусные эпидемии способны блокировать эффективную деятельность организаций и предприятий.

…

1.3 Меры обеспечения безопасности сети и средства защиты

Рассматривая методы и средства защиты информации, часто приходится говорить о системе информационной безопасности. Система информационной безопасности представляет собой целый комплекс средств, методов и мер по защите информации. Создание такой системы информационной безопасности (СИБ) в ИС и ИТ основано на определенных принципах, которые мы рассмотрим ниже.

Первым принципом организации является системный подход к построению системы защиты. Системный подход есть оптимальное сочетание связанных между собой, программных, физических, организационных, аппаратных и прочих свойств, которые подтверждены практикой создания отечественных и зарубежных систем защиты и применяемых на всех этапах технологического цикла обработки информации.[1,c.238]

Одним из основных является принцип непрерывного развития системы безопасности. Принцип постоянного развития системы безопасности является очень актуальным для СИБ.

…

2.1 Характеристика анализируемого предприятия ООО «Строй-М»

Для того, чтобы организовать безопасность сети, необходимо рассмотреть состав организационной структуры предприятия. Организационная структура выбранного предприятия представлена в (см. Приложении А)

Основные задачи предприятия: это снабжение интернет – магазина материнскими платами для мобильных устройств, также программным обеспечением для материнских плат мобильных устройств. Продажа материнских плат для мобильных устройств и продажа программного обеспечения для материнских плат мобильных устройств.

Предприятие в течение рабочего дня ведет интенсивную разработку различного рода документов. Наибольшее количество разрабатываемых документов приходится на финансовый и конструкторский отдел. Так, например, в течение рабочего дня специалисты конструкторского отдела обрабатывают информацию различного рода (чертежи, схемы, документация, программный код ПО и другую документацию).

…

2.2 Рекомендации средств и мероприятий по обеспечению безопасности сети предприятия ООО «Строй-М» на базе ОС Windows

Для того, чтобы определить более подходящий способ защиты информации в сети на примере операционной системы Windows, необходимо рассмотреть аппаратные, программные и аппаратно-программные шифраторы IP-протоколов предназначенных для построения (VPn) каналов. Преимущества и недостатки устройств защиты информации представлены в таблице 2.2.

Таблица 2.2 Преимущества и недостатки устройств защиты информации

Программные шифраторы IP протоколов

Преимущества

Недостатки

универсальность, гибкость, простота реализации, практически неограниченные возможности изменения и развития

большое количество уязвимостей, с помощью различных программ эмуляции, копирования и распространения дистрибутива вместе с серийным номером, генерирование ключа с использованием уникальной информации, отключение защиты путем модификации программного кода и тому подобные методы атак.

…

3 Технико-экономическое обоснование проекта

3.1 Технико-экономическое обоснование проекта

В данном подразделе рассчитываются затраты, связанные с проведением разработки. Основные статьи калькуляции приведены в таблице 2.2. При проведении расчетов были использованы следующие статьи:

Транспортно-заготовительные расходы – это затраты организации, непосредственно связанные с процессом заготовления и доставки материалов в организацию.

Материалы – затраты на сырье, основные вспомогательные материалы, покупные полуфабрикаты и стоимость транспортно-заготовительных расходов.

Расходы на оплату труда – заработная плата сотрудников.

Спецоборудование – затраты на приобретение специальных стендов, и другого необходимого оборудования.

Отчисления на социальные нужды – затраты связанные с выплатой единого социального налога.

Прочие прямые расходы – расходы на получение специальной научно технической информации, платежи за использование средств связи и коммуникации.

Материалы:

Таблица 3.

…

Безопасность коммерческих тайн и оборота документов является главной задачей в защите информации. Информацию охраняют методом технического программного управления передачей секретных данных и доступом.

Данная работа была разделена на две части: теоретическую и практическую. По каждой из частей проведено исследование и сделаны основные выводы.

На основе теоретического анализа сделаны следующие выводы:

Суть проблемы защиты сетей обусловлена их двойственным характером. С одной стороны, сеть – это единая система с едиными правилами обработки информации, а с другой, – совокупность отдельных систем, каждая из которых имеет свои собственные правила обработки информации.

Наиболее перспективными средствами защиты информации в компьютерных системах, являются программные средства.

…

№ п/п

Понятие

Определение

1.

Аппаратные средства

устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с ней по стандартному интерфейсу. Такие средства принадлежат к наиболее защищенной части системы.

2.

Автоматизированная информационная система, АИС

совокупность программных и аппаратных средств, предназначенных для создания, передачи, обработки, распространения, хранения и/или управления данными и информацией и производства вычислений.

3.

Авторизация

предоставление доступа пользователю, программе или процессу.

4.

Атака

нарушение безопасности информационной системы, позволяющее захватчику управлять операционной средой.

5.

Аутентификация

проверка подлинности идентификации пользователя, процесса, устройства или другого компонента системы (обычно осуществляется перед разрешением доступа); а также проверка целостности и авторства данных при их хранении или передаче для предотвращения несанкционированной модификации.

6.

…

Список использованных источников

Нормативно – правовые акты

1. Конституция Российской Федерации, принята всенародным голосованием 12 декабря 1993 г. с учетом поправок, внесенных Законами РФ о поправках к Конституции РФ от 30.12.2008 N 6-ФКЗ, от 30.12.2008 N 7-ФКЗ, от 05.02.2014 N 2-ФКЗ) // Российская газета. – № 237. – 1993.

2. Гражданский Кодекс Гражданский кодекс Российской Федерации (часть четвертая) от 18 декабря 2006 г. № 230-Ф3 (в ред. федер. закона от 23 мая 2018 г. № 17-ФЗ) : принят Гос. Думой Федер. Собр. Рос. Федерации 24 ноября 2006 г. // Российская газета. № 289. – 22.09.2018.

3. Уголовный кодекс Российской Федерации от 13 июня 1996 г. N 63-ФЗ (в ред. от 03.10.2018)// Собрание Законодательств Российской Федерации, 1996, № 25 ст. 2954. // “СЗ РФ”. 1996. N 25. Ст. 2954.

4. Российская Федерация. Законы. О государственной тайне: федер. закон: по состоянию на 29.07.2018. / Федер. Собр. Р.Ф. – М.: ГД РФ, 2018.

5. Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 19.07.

…

Шифраторы и протоколы

Название

КриптоМ-2

Дионис

Заслон

Основные характеристики

Режимы и протоколы обработки данных:

Скорость шифрования – 200 Мбит/с;

Скорость маршрутизации – не менее 130 000 пакетов в секунду;

Количество виртуальных каналов (VPN) – до 1500;

Технология DiffServ (обеспечение заданного качества обслуживания);

Полная совместимость с протокольным стеком IPv4 и с маршрутизаторами других производителей;

Поддерживаемые базовые протоколы – ARP, ICMP, IPSec, TCP, UDP, PPP, LAPB; Поддерживаемые протоколы управления -Telnet, SSH, Syslog, SNMPv1, SNMPv2, SNMPv3;

Статическая и динамическая маршрутизация – OSPFv2, RIPv1, RIPv2, Triggered RIP.

Интерфейсы для подключения к внутренней сети компании:

Ethernet 10/100 Мбит/с, витая пара (10/100BASETX) – 2 шт.

Ethernet 100 Мбит/с, оптоволокно (100BASE-FX) – 2 шт.

Интерфейсы для подключения к сетям и каналам связи общего пользования:

Ethernet 10/100 Мбит/с, витая пара (10/100BASETX) – 2 шт.

…

Типовая частная инструкция по защите информации

«УТВЕРЖДАЮ»

Генеральный директор ООО «Строй-М»

А. Иванов

« » 2018 г.

Инструкция по защите конфиденциальной информации при обработке с помощью СВТ

1. Общие положения

Настоящая инструкция создана с учетом законодательства РФ.

Данные имеют конфиденциальные сведения, если они представляют определенную ценность, так как отсутствует свободный доступ и применяются меры для конфиденциальности этих данных.

Конфиденциальная информация включает в себя широкий круг вопросов деятельности Организации: материалы о проводимых научных исследованиях, информация о проектных разработках (о разрабатываемом программном обеспечении и программных модулях), научные и технические решения, расчеты цен, обоснования сделок, условия платежа и т.д.

…

Узнайте сколько будет стоить выполнение вашей работы

Список использованной литературы

Технология Microsoft обеспечения информационной безопасности

Процесс обеспечения безопасности относится к оперативным процессам и, в соответствии с библиотекой ITIL [ 2.3 ] , входит в блок процессов поддержки ИТ-сервисов. Нарушение безопасности информационной системы предприятия может привести к ряду негативных последствий, влияющих на уровень предоставления ИТ-сервисов:

- снижение уровня доступности вследствие отсутствия доступа или низкой скорости доступа к данным, приложениям или службам;

- полная или частичная потеря данных;

- несанкционированная модификация данных;

- получение доступа посторонних пользователей к конфиденциальной информации.

Анализ причин нарушения информационной безопасности показывает, что основными являются следующие:

- ошибки конфигурирования программных и аппаратных средств ИС;

- случайные или умышленные действия конечных пользователей и сотрудников ИТ-службы;

- сбои в работе программного и аппаратного обеспечения ИС;

- злоумышленные действия посторонних по отношению к информационной системе лиц.

Компания Microsoft разрабатывает стратегию построения защищенных информационных систем ( Trustworthy Computing ) — это долгосрочная стратегия, направленная на обеспечение более безопасной, защищенной и надежной работы с компьютерами для всех пользователей [ 7.2 ] .

Концепция защищенных компьютерных систем построена на четырех принципах:

- безопасность, которая предполагает создание максимально защищенных ИТ-инфраструктур;

- конфиденциальность, которая подразумевает внедрение в состав и технологий и продуктов средств защиты конфиденциальности на протяжении всего периода их эксплуатации;

- надежность, которая требует повышения уровня надежности процессов и технологий разработки программного обеспечения информационных систем;

- целостность деловых подходов для укрепления доверия клиентов, партнеров, государственных учреждений.

Данные принципы реализуются в программных продуктах Microsoft. Компания Microsoft предлагает обеспечивать безопасность операционных систем семейства Windows с помощью технологии единого каталога ( Active Directory ) и групповых политик. Использование групповой политики и Active Directory позволяет централизовано управлять параметрами безопасности как для одного пользователя или компьютера, так и для группы пользователей, управлять безопасностью серверов и рабочих станций.

Для решения вопросов обеспечения информационной безопасности компания Microsoft предоставляет следующие технологии [ 7.3 ] :

- Active Directory – единый каталог, позволяющий сократить число паролей, которые должен вводить пользователь;

- двухэтапная аутентификация на основе открытых/закрытых ключей и смарт-карт;

- шифрование трафика на базе встроенных средств операционной системы IPSec ( IP Security — это комплект протоколов, касающихся вопросов шифрования, аутентификации и обеспечения защиты при транспортировке IP-пакетов);

- создание защищенных беспроводных сетей на основе стандарта IEEE 802.1x;

- шифрование файловой системы;

- защита от вредоносного кода;

- организация безопасного доступа мобильных и удаленных пользователей;

- защита данных на основе кластеризации, резервного копирования и ограничения несанкционированного доступа;

- служба сбора событий из системных журналов безопасности.

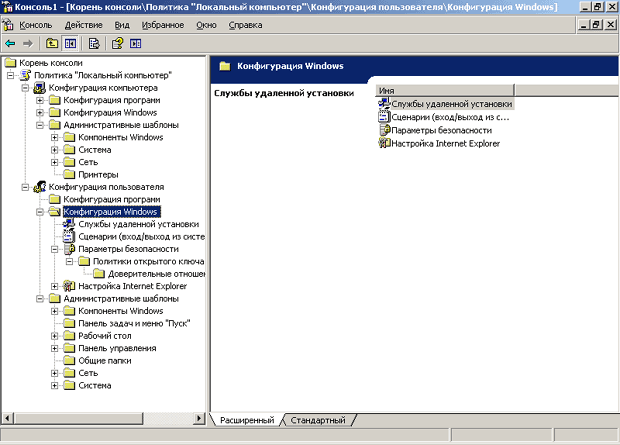

7.1 Групповые политики

Управление групповыми политиками в Microsoft Windows Server 2003 позволяет администраторам задавать конфигурацию операционных систем серверов и клиентских компьютеров [ 7.4 ] . Реализуется эта функциональность с помощью оснастки «Редактор объектов групповой политики», общий вид которой приведен на рис. 7.1

Для компьютеров, входящих в домен Active Directory , используются групповые политики, определяющие политики безопасности, используемые в рамках сайта, домена или набора организационных единиц (OU – organizational units).

Групповые политики и Active Directory позволяют:

- централизованно управлять пользователями и компьютерами в масштабах предприятия;

- автоматически применять политики информационной безопасности;

- понижать сложность административных задач (например, обновление операционных систем, установка приложений);

- унифицировать параметры безопасности в масштабах предприятия;

- обеспечить эффективную реализацию стандартных вычислительных средств для групп пользователей.

При управлении безопасностью информационной системы предприятия групповая политика позволяет управлять контроллерами доменов и серверами, определять наборы параметров для конкретной группы пользователей, параметры защиты, сетевой конфигурации и ряд других параметров, применяемых к определенной группе компьютеров.

Active Directory позволяет управлять через групповые политики любыми службами и компонентами на платформе Windows .

Групповые политики Active Directory позволяют администраторам централизованно управлять ИТ-инфраструктурой предприятия. С помощью групповой политики можно создавать управляемую ИТ-инфраструктуру информационной системы. Эти возможности позволяют снизить уровень ошибок пользователей при модификации параметров операционных систем и приложений, а также совокупную стоимость владения информационной системы, связанную с администрированием распределенных сетей.

Групповая политика позволяет создать ИТ-инфраструктуру предприятия, ориентированную на потребности пользователей , сформированных в строгом соответствии с их должностными обязанностями и уровнем квалификации.

Применение групповых политик и Active Directory для сайтов, доменов и организационных единиц необходимо реализовывать с учетом следующих правил:

- объекты групповой политики ( GPO ) хранятся в каждом домене индивидуально;

- с одним сайтом, доменом или организационной единицей может быть сопоставлено несколько GPO ;

- с нескольких сайтов, доменов или организационных единиц могут использовать единственную GPO ;

- любому сайту, домену или организационной единице можно сопоставить любую GPO ;

- параметры, определяемые GPO , можно фильтровать для конкретных групп пользователей или компьютеров на основе их членства в группах безопасности или с помощью WMI -фильтров.

При администрировании ИТ-инфраструктуры предприятия администраторы посредством механизма групповой политики могут производить настройку приложений, операционных систем, безопасность рабочей среды пользователей и информационных систем в целом. Для этого используются следующие возможности:

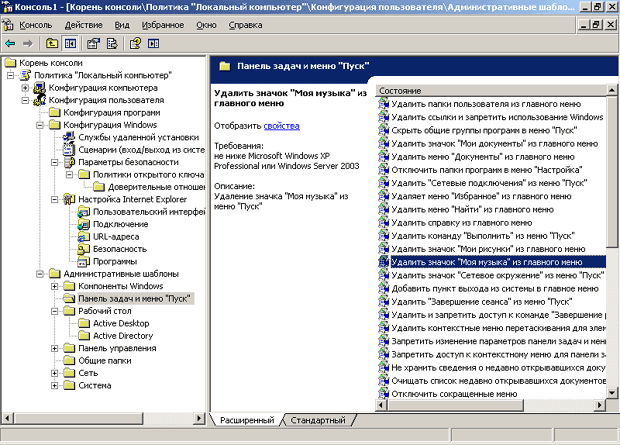

- политика на основе реестра. С помощью редактора объектов групповой политики можно задать параметры в реестре для приложений, операционной системы и её компонентов (например администратор может удалить из главного меню значок «Моя музыка», что представлено на рис. 7.2);

- параметры безопасности. Администраторы могут указывать параметры локальной, доменной и сетевой защиты для компьютеров и пользователей в области действия GPO , используя шаблоны безопасности ( рис. 7.3);

- ограничения на использование программ. Данные ограничения предназначены для защиты от вирусов, выполнения нежелательных программ и атак на компьютеры;

- распространение и установка программ. Обеспечивается возможность централизованного управления установкой, обновлением и удалением приложений;

- сценарии для компьютеров и пользователей. Данные средства позволяют автоматизировать операции, выполняемые при запуске и выключении компьютера , при входе и выходе пользователя;

- мобильные пользовательские профили и перенаправление папок. Профили хранятся на сервере и позволяют загружаться на тот компьютер, где пользователь входит в систему. Перенаправление папок позволяет размещать важные для пользователя папки на сервере;

- автономные папки. Данный механизм позволяет создавать копии сетевых папок, синхронизировать их с сетью и работать с ними при отключении сети;

- поддержка Internet Explorer. Эта возможность позволяет администраторам проводить управление конфигурацией Microsoft Internet Explorer на компьютерах с поддержкой групповой политики.

Для общего контроля применения групповой политики используются механизм WMI – фильтров ( Windows Management Instrumentation ). Данное решение позволяет администраторам создавать и модифицировать WMI – запросы для фильтрации параметров безопасности, определяемых групповыми политиками. WMI – фильтры позволяют динамически задавать область действия групповой политики на основе атрибутов целевого компьютера.

Применение механизма групповой политики для ИТ-инфраструктуры предприятия способствует снижению сложности решения задач развертывания обновлений, установки приложений, настройки профилей пользователей и, в целом, администрирования информационной системы. Применение групповой политики в информационной системе предприятия дает следующие преимущества: