- Инструменты для взлома, мелькавшие в сериале Mr Robot

- Kali Linux

- Wget, Shellshock и John the Ripper

- Взлом can-шины

- USB с парковки

- Сканер Bluetooth (btscanner)

- Bluesniff

- Metasploit Framework (Meterpreter)

- Social Engineer Toolkit (SET)

- Netscape Navigator – лучший браузер для хакера

- Настройка прокси в Linux. Анонимность в стиле Mr. Robot. Proxychains-ng.

- Начнём с теории. Что такое прокси?

- Mr robot linux mint

- Linux command line in Mr Robot. Showing some accurate Linux usage.

Инструменты для взлома, мелькавшие в сериале Mr Robot

Всё время, пока в Голливуде снимали фильмы про хакеров, самым популярным инструментом для «взлома» была утилита nmap. Когда продюсеры фильма пытались добавить немного реалистичности, на экране компьютеров мелькал вывод nmap. Вроде бы первой отличилась Тринити из фильма «Матрица». Также эта утилита появлялась в Elysium, The Bourne Ultimatum, Die Hard 4 и других киношках.

Первый сезон Mr Robot получил одобрение от специалистов по безопасности за попытки реалистичного показа работы хакеров. В показанных эпизодах хакеры общались через IRC, использовали виртуальные машины Linux, а главный герой ходил в толстовке с капюшоном. Естественно, поскольку это телешоу, создателям пришлось проявить толику творчества. И пока им удаётся сохранять неплохой баланс между повествованием и реальными техническими возможностями.

Кратко рассмотрим увиденные нами в сериале средства для взлома.

Kali Linux

Несколько раз можно видеть использование дистрибутива Kali Linux – операционки, изначально снабжённой инструментами для проникновения и тестирования безопасности систем. Если вам интересна тема сетевой безопасности – скачивайте её себе и начинайте пробовать. Естественно, только в учебных целях. Не взламывайте чужие компьютеры – это незаконно!

Wget, Shellshock и John the Ripper

Программа wget используется для HTTP-запросов – обычный способ скачать исходник страницы или файл через терминал. В данном случае она используется для компрометации системы через уязвимость, открытую в 2014 году — bashdoor (также известную как shellshock), или серию программных уязвимостей, обнаруженных в программе GNU Bash. На скрине можно видеть отправляемые команды внутри заголовка User Agent, в данном случае — cat /etc/passwd.

И хотя файл /etc/passwd был успешно получен, без файла с хешами паролей /etc/shadow, следующая команда на скриншоте, использующая John the Ripper, просто не сработала бы.

Взлом can-шины

Недавний удалённый взлом Jeep подстегнул интерес к взлому автомобилей. Взлом can-шины был известен уже довольно давно, и энтузиасты-одиночки вместе со специалистами по безопасности увлечённо исследовали возможность получения доступа к компьютерам, управляющим современными автомобилями.

На скрине мы можем видеть использование утилиты candump, которая используется для просмотра сообщений с can-шины.

USB с парковки

В одном из редких случаев, когда на экране появляется компьютер под управлением Windows, мы видим, как охранник вставляет найденную на парковке флешку в компьютер и заражает свою Windows XP вредоносной программой. Трюк с оставлением на парковке флешек – известная методика для проникновения в сеть нужной организации. В нашем случае вредонос был остановлен антивирусом AVAST.

Сканер Bluetooth (btscanner)

btscanner используется для исследования телефонов с подключённым беспроводным соединением. Утилита пытается извлечь максимум информации об устройстве без того, чтобы соединяться с ним. Эта программа входит в дистрибутив Kali Linux – и об использовании этой операционки нам недвусмысленно говорит заголовок окна.

Bluesniff

На этом скрине видно использование утилиты bluesniff, которая также служит для атаки на устройства с поддержкой Bluetooth. В данном случае происходит mitm-атака с подключением к беспроводной клавиатуре. Следующим после этого шагом будет запуск оболочки Meterpreter с последующим доступом к нужной сети.

Metasploit Framework (Meterpreter)

Здесь мы уже видим несколько строк из оболочки Meterpreter. Использование оболочки даёт хакеру полный контроль над взламываемой системой.

Social Engineer Toolkit (SET)

Набор утилит для социального инжиниринга – это фреймворк, облегчающий планирование атак подобного рода. Фишинговые письма, поддельные сайты и беспроводные точки доступа – всё это можно запустить через меню системы. В нашем случае используется SMS-спуфинг.

Netscape Navigator – лучший браузер для хакера

Windows 95 и Netscape Navigator упоминаются в сериале, когда главный герой вспоминает свои первые шаги на пути взломщика. На скрине видно, как пользователь просматривает исходник HTML… А если кто-то смотрит исходники – он явно является опасным хакером! Скромный веб-браузер и в самом деле может послужить полезным инструментом для атакующих — используют ли они для своих дел веб-приложения или исследуют LinkedIn для проведения атак на основе социального инжиниринга.

Источник

Настройка прокси в Linux. Анонимность в стиле Mr. Robot. Proxychains-ng.

Сериал Mr. Robot весьма неплох с точки зрения постановки и сюжета, но, помимо этого, вызывает массу положительных эмоций у людей так или иначе, имеющих отношение к вопросу информационной безопасности, и обусловлено это тем, что процессы взлома и защиты от него, показаны очень даже реалистично, и многим людям, работающим в этой сфере было приятно и интересно увидеть знакомые интерфейсы и технологии.

А если показанное в сериале довольно реалистично, то почему бы не повторить некоторые моменты? И сегодня я предлагаю разобраться как Mr. Robot анонимизировал свою личность при взломах. В одной из серий мужчина (забыл как зовут) в кафе рассказывает психиатру Эллиота, что того не получается вычислить, потому что он использовал прокси из Эстонии. Ну а еще мы неоднократно видели что Эллиот использует Kali Linux. Этих знаний нам более чем достаточно чтобы повторить путь Эллиота и анонимизировать себя похожим образом.

Начнём с теории. Что такое прокси?

Proxy, в переводе с английского, — это доверенное лицо или уполномоченный т.е., по сути, прокси-сервер это сервер-посредник между тобой и сервером к которому ты обращаешься, т.е другими словами, когда ты обращаешься к какому-нибудь ресурсу твой запрос вначале уходит прокси-серверу, а тот уже пересылает его целевому ресурсу, а получив ответ пересылает его тебе. Это, как ты понимаешь, дает определенные плюсы, во первых повышает твою анонимность, ну и защищает тебя от некоторых видов сетевых атак. Еще прокси может использоваться в корпоративных сетях, чтоб управлять трафиком, отслеживать активность пользователей ну и такое прочее, но сегодня не об этом. Кстати, сеть Tor, как ты наверняка знаешь, тоже использует прокси, причем сразу три, их там называют узлами или уровнями, или нодами — это сторожевой, промежуточный и выходной.

И именно по этому Эллиот не доверял луковой маршрутизации, если помнишь он говорил: «Кто контролирует выходной узел — тот контролирует весь трафик». Ну да ладно, давай настроим прокси как у мистера Робота.

А поможет нам в этом утилита ProxyChains-ng.

В комплекте с Kali Linux её нет, поэтому устанавливаем:

После установки ProxyChains-ng осталось отредактировать файл настройка прокси-цепочек: /etc/proxychains.conf. Открываем его текстовым редактором:

По умолчанию здесь прописано использование сети Tor, поэтому эту строку мы просто закоментируем (#/etc/proxychains.conf). Теперь нам нужен прокси-сервер. Что бы было как в фильме, я нашёл на https://premproxy.com Эстонский прокси, но пока я это писал он перестал работать (наглядный пример всех прелестей бесплатного прокси). Но, в связи с тем, что это, принципиально ни на что не влияет, мы возьмём рабочий прокси и используем его.

Если твоя цель анонимность, не используй transparent proxy — это прозрачный прокси, он не скрывает ip.

В конец файла proxychains.conf, там где ProxyLixt, дописываем:

Должно получиться вот так:

Сохраняем изменения. Теперь чтобы направить трафик любой утилиты или приложения через прокси, достаточно перед командой запуска добавить proxychains4. Например, если мы хотим проверить под каким ip мы обращаемся к сайтам (это будет ip прокси-сервера), нужно написать в терминале:

Точно также мы можем, например, запустить браузер Firefox через прокси:

Вот так просто и довольно быстро можно использовать прокси в Linux.

И, вместо выводов, пару слов об анонимности.

Мне несколько раз попадались сливы курсов по анонимности и я их ради интереса просматривал, было интересно за что люди берут деньги. Ведь если ты берешь деньги это должна быть действительно ценная информация или концентрированные знания, как вариант. Но, в любом случае, что-то полезное, так вот в некоторых курсах, автор утверждал, что нужно использовать vpn + tor + socks, там ещё были вариации, с дедиками и так далее, но суть не в этом. У меня к тем кто это пишет, ровно одни вопрос: «Вы там что, покушение на Трампа планируете?»

Я конечно понимаю (и согласен), что анонимности много не бывает, но здравый смысл должен же присутствовать? Или это гайд для второго Сноудена? Теперь объясню почему я так говорю. Если ты исполнишь что-то действительно резонансное — тебя всё равно вычислят, примеров много, зайди на сайт ФБР, в разделе Cyber Wanted увидишь очень крутых хакеров и всех их смогли вычислить. И заметь, все эти люди, мягко говоря, разбирались в анонимности, но были установлены, некоторые сели в тюрьму. И это не означает, что соблюдать анонимность вообще не надо (логика в стиле — всё равно найдут), но когда я на одной странице гайда, от гуру анонимности, читаю что надо использовать vpn, tor и всё сразу, а лучше по два раза, а на второй странице он расказывает, например, как сделать вбив на Amazon, это вызывает улыбку и сомнения в психическом здоровье автора.

Всё должно быть соизмеримо, ты должен понимать, что чем больше слоев защиты ты создашь, тем труднее тебе будет работать, тем меньше будет скорость соединения, это не говоря уже о времени которое придется потратить на настройку всего этого. Есть один проверенный, простой способ, как обезопасить себя, если вдруг ты зачем-то решил сделать что-то такое, за что тебя захотят найти. Рассматриваем вариант с прокси, потому что разговор был про прокси, но с vpn всё тоже самое. Работает это так, если твоя цель находится, например в США, или в Евросоюзе, то используй прокси-сервер из России, и наоборот — если твоя цель в России, то прокси должен быть в США. Объясняется это очень просто, чтобы узнать реальный ip, который был за прокси, нужно сделать запрос прокси-провайдеру, а США не может сделать запрос в Россию, ровно как и наоборот, вернее запрос то сделать можно, вот только провайдер вряд ли ответит, ведь он обязан ответить и предоставить логи только на запрос правоохранительного органа, в юрисдикции которого он находиться, а иностранный орган, если хочет сделать запрос, должен обратиться к соответствующему органу в этой стране, и я надеюсь ты понимаешь, что ФБР не обратиться к ФСБ, и наоборот. Да, если дело будет действительно серьёзное, они найдут другой способ узнать кто ты, но за вбив на Amazon или пару подрезанных аккаунтов в Steam, уж точно никто не будет заморачиваться. В общем, как вывод: защиты должно быть не максимум, а столько сколько нужно, и в 99% случаев, для обеспечение анонимности, более чем достаточно нормального, платного vpn или proxy (лучше vpn).

Источник

Mr robot linux mint

Posted: September 1, 2015. At: 1:52 PM. This was 6 years ago. Post ID: 8332

Page permalink.

WordPress uses cookies, or tiny pieces of information stored on your computer, to verify who you are. There are cookies for logged in users and for commenters. These cookies expire two weeks after they are set.

Linux command line in Mr Robot. Showing some accurate Linux usage.

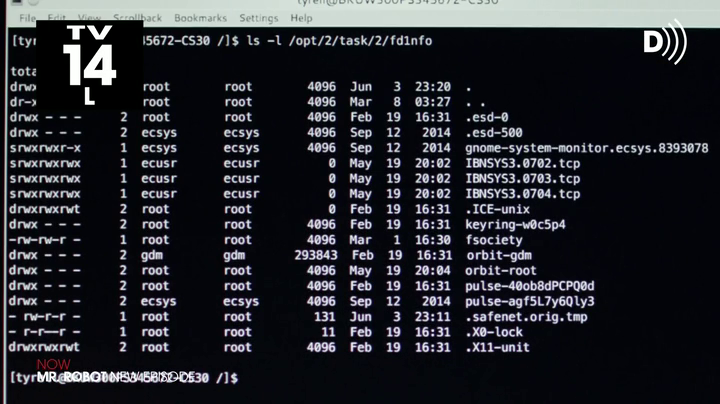

Linux command line in Mr Robot. This directory listing is showing a few files under the /opt/2/task/2/fd1info directory. The fsociety file is the one he was looking for. This file is only 4096 bytes in size, so does not contain too much juicy information. Or does it?

The screenshot below, shows a computer store in 1994, that is selling machines with Windows™ 3.1 on them. Not anachronistic for the time period. The first Windows machine I use was running Windows 3.0. That was quite different from the DOS command prompt that I was used to at the time.

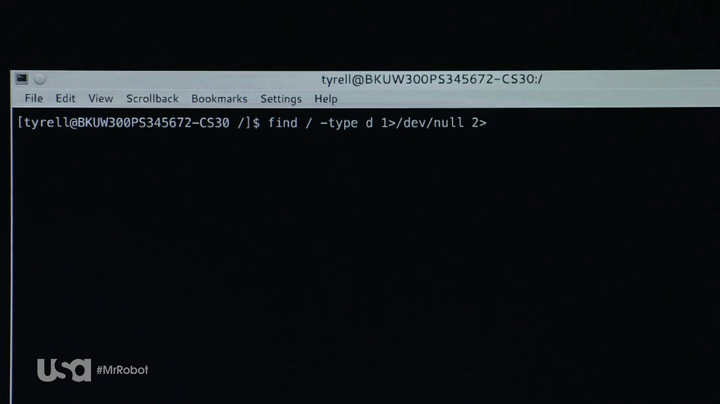

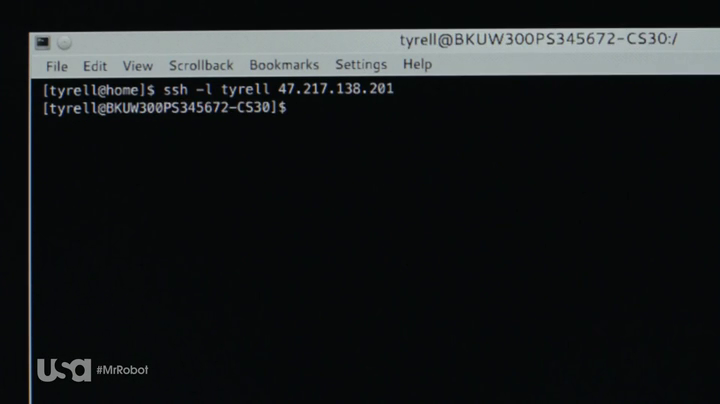

There is also accurate usage of the find command and SSH.

Here, the person is making use of the Linux find command to search for files on the Linux filesystem.

The find / -type d 1> /dev/null 2> command is wrong though, all the successful finds are redirected to /dev/null. If you want to list all folders on a system, you would use this command: find / -type d 2> /dev/null . That will list all of the directories on the system. The SSH command above is correct though. I guess we do not see the full find command. That is a good point. This is a proper command for finding all directories.

sudo find / -type d 2> /dev/null

This sends all errors to /dev/null, but returns all successful finds.

It is very good that we are seeing more accurate Linux usage in modern TV shows. There are some strange uses of technobabble, but mostly the displays of Linux usage are accurate. That is very surprising for a modern TV show, most television shows use very dumb examples of computer usage. And this is the person responsible apparently…

Источник