- Mikrotik radius windows 2003

- Re: HotSpot With Windows Server 2003 (Radius Server)

- Re: HotSpot With Windows Server 2003 (Radius Server)

- Re: HotSpot With Windows Server 2003 (Radius Server)

- Re: HotSpot With Windows Server 2003 (Radius Server)

- Re: HotSpot With Windows Server 2003 (Radius Server)

- Radius Server + Mikrotik

- Настройка WiFi авторизации через RADIUS-сервер NPS на Mikrotik

- Настройка сервера политики сети NPS в Windows 2012.

- Настраиваем подключение RADIUS-клиента.

- Создаем политики для WiFi авторизации.

- Настройка подключения Mikrotik к RADIUS-серверу.

- Авторизация через Radius на Mikrotik с подстановкой локальной группы

Mikrotik radius windows 2003

Fri Jun 11, 2010 1:25 pm

Re: HotSpot With Windows Server 2003 (Radius Server)

Fri Jun 11, 2010 4:58 pm

You do not need certificates.

In IAS simply simply create a client that corresponds with the RouterOS device and devise a shared secret. Then make an access rule that permits access to the appropriate group. On RouterOS enable the RADIUS client and enable RADIUS authentication on the Hotspot instance.

Re: HotSpot With Windows Server 2003 (Radius Server)

Mon Jun 14, 2010 11:14 am

thx, but I cann’t login, the following information is given:

Reason Code: 19

Reason: The user could not be authenticated using Challenge Handshake Authentication Protocol (CHAP). A reversibly encrypted password does not exist for this user account. To ensure that reversibly encrypted passwords are enabled, check either the domain password policy or the password settings on the user account.

and I did both of them in the user account and in the group ploicy i enabled reversibly encrypted password, and still not working.

any advice

Re: HotSpot With Windows Server 2003 (Radius Server)

Mon Jun 14, 2010 4:46 pm

Re: HotSpot With Windows Server 2003 (Radius Server)

Tue Jan 04, 2011 12:25 am

You do not need certificates.

In IAS simply simply create a client that corresponds with the RouterOS device and devise a shared secret. Then make an access rule that permits access to the appropriate group. On RouterOS enable the RADIUS client and enable RADIUS authentication on the Hotspot instance.

just want to know if you can create a sample access rule to show what needs to be done?

I am a beginner with MS Server Active Directory and kind of fumbling my way through it.

I am trying to do the same thing. I want the hot spot user to be able to authenticate against the Active Directory login rather than the Mikrotik User Manager login.

The ideal situation is to have the hotspot pull up the active directory login rather than the html login and authenticate against the Active Directory login rather than the Mikrotik User Manager login.

Re: HotSpot With Windows Server 2003 (Radius Server)

Tue Jan 04, 2011 1:06 am

In the IAS configuration screen, go to Connection Request Processing > Connection Request Policies and ensure there is a policy named «Use Windows authentication for all users» in processing order 1. There should only be one policy condition (Day-And-Time-Restriction) that is set to cover all hours on all days. The profile («Edit Profile. «) should be set to authenticate requests on the server.

Set up a Remote Access Policy depending on your conditions. You could, for example, have something along the lines of «NAS-IP-Address is 10.1.0.1» and «Windows-Group matches \MYDOMAIN\MyGroupName». Again edit the profile and make sure PAP is turned on as a method on the Authentication tab. Grant remote access permissions when the conditions are matched.

Add a RADIUS client, matching a friendly name, IP address, and shared secret.

Radius Server + Mikrotik

Коллеги, доброго времени суток. Очень нужна ваша квалифицированная помощь. К критике готов.. Куда без нее.

Суть проблемы — связь радиус сервера с микротиком для авторизации VPN через AD. Перечитал кучу мануалов, но все тщетно..

По мануалам развернул сервер, прописал ip адреса, на микротике в логе проходит подключение, но потом выводит «user *** authentication failed — radius timeout». Иду на машину, где поставлена AD, там в логах NPS сервера вижу ошибку «RADIUS-сообщение было получено от недопустимого клиентского IP-адреса 192.168.88.1 RADIUS-клиента.»

Битую неделю борюсь.. Из крайности обратился, надеюсь на вашу помощь. Или хотя бы направление, в какую сторону копать.

Настройка Radius-server

Всем привет! Пытаюсь настроить RADIUS-server на Windows 2008 R2 в связке через Catalyst 2960.

Pptp radius-server DNS

Здравствуйте, успешно настроил VPN pptp для пользователей работающих из дома. С использованием.

Настроить аутентификацию маршрутизатора Radius на Windows Server 2008

Всем доброго времени! Мне нужно настроить аутентификацию маршрутизатора по радиусу, который нужно.

Mikrotik VPN Server

Доброго времени суток. Сложилась следующая проблема: Есть микроткик Rb750 на нем по статье.

в NPS в RADIUS Clients адрес микротика занесен вместе с shared secret?

в Network Policies создана политика для VPN-аутентификации?

Какой IP у RADIUS сервера?

Покажите из terminal mikrotik

До меня с этим сервером и микротом химичили.. пытались настроить. Был создан еще один профиль RADIUS, но я его выключил.. свои настройки были 1 в 1 с тем, что был создан, только имена разные у профилей.. но с моим радиус не заводится, а со старым включенным и моим отключенным завелся.. странности мне неясные) Спасибо, что ответили!

| Тематические курсы и обучение профессиям онлайн Профессия Cпециалист по кибербезопасности (Skillbox) DevOps-инженер (Нетология) Профессия DevOps-инженер PRO (Skillbox) |

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь или здесь.

Mikrotik + l2TP server на нем

Приветствую товарищи ! Опишу ситуацию! В Офисе стоит роутер Mikrotik951. за ним сеть.

Mikrotik openvpn server выделении статического IP

Здравствуйте! Подскажите пожалуйста, как выделить статический IP клиентам openvpn servera, на.

маршрутизация debian inet>server>mikrotik>PC

Доброго времени суток, знаю что в инете куча инфы и т.д., но у меня такая ситуация что, не инфа .

OpenVPN server (Debian 9.8) + Mikrotik RB750Gr3

Всем доброго дня! Бьюсь уже второй день, пробую разные конфигурации — а толу ноль. Сервер.

Всем привет! Есть один Микротик и 2 интерфейса: ether1 192.168.1.1/24 — LAN ether2.

Настроить openvpn server centos (ubuntu) и клиент Mikrotik

Добрый день. можете помочь найти действующую актуальную версию как поднять openvpn на Linux, что.

Настройка WiFi авторизации через RADIUS-сервер NPS на Mikrotik

Использование для WiFi авторизации доменных учетных записей является очень удобным решением для любой организации где есть контроллер домена. Это удобно в случае если у вас несколько офисов т.к. можно подключаться под личным логином и паролем к wifi в любом офисе и безопасно в случае увольнения сотрудника т.к. его доменный профиль удаляется или блокируется.

Для настройки WiFi авторизации через доменный профиль необходимо будет выполнить следующие настройки:

- Настройка сервера политики сети NPS в Windows 2012

- Настройка RADIUS-клиента на Mikrotik.

Настройка сервера политики сети NPS в Windows 2012.

Открываем «Диспетчер сервера» и приступаем к установке роли «Сервер политики сети» через «Мастер добавления ролей и компонентов». Подробно рассматривать процедуру установки не буду, здесь нет никаких сложностей. У меня на сервере эта роль уже установлена (см. скриншот).

После установки Роли потребуется перезагрузка. Перезагружаем сервер и приступаем к настройке NPS.

Настраиваем подключение RADIUS-клиента.

В Диспетчере серверов открываем /Средства/Сервер политики сети.

Переходим в /NPS/Radius-клиенты и сервер/Radius-клиенты, щелкаем пр. клавишей мыши и выбираем пункт «Новый документ»

Указываем имя (любое понятное для себя), ip-адрес роутера Mikrotik и придумываем общий секрет посложней (можно воспользоваться генератором).

Создаем политики для WiFi авторизации.

На этом шаге настройки воспользуемся мастером настройки 802.1x.

Кликаем лев. клавишей мыши по пункту «NPS(Локально)», затем в правом окне разворачиваем пункт «Стандартная конфигурация».

В пункте сценария настройки выбираем «RADIUS-сервер для беспроводных или кабельных подключений 802.1x» и переходим по ссылке «Настройка 802.1x».

Выбираем пункт «Безопасные беспроводные подключения»

На следующем шаге добавляем RADIUS-клиенты, которые были подключены к RADIUS-серверу ранее.

В качестве метода проверки подлинности выбираем «Microsoft: защищенные EAP (PEAP)».

Выбираем группы пользователей домена, которым будет доступно подключение к WiFi.

В результате получаем следующие результаты политик.

Политика запросов на подключение:

Сетевая политика:

На этом настройка NPS в качестве RADIUS-сервера для WiFi-авторизации завершена. Приступаем к настройке роутера Mikrotik.

Настройка подключения Mikrotik к RADIUS-серверу.

Чтобы добавить в Mikrotik подключение к RADIUS-серверу открываем меню RADIUS и жмем плюсик.

- Отмечаем нужную службу «Services» — в случае WiFi авторизации это «wireless».

- Указываем «Adsress» Radius-сервера — это ip-адрес настроенного ранее сервера сетевой политики NPS.

- Заполняем Secret, который был указан при добавлении radius-клиента в NPS.

Все остальные настройки оставляем как есть, если только вы не решили изменить на NPS стандартные порты подключения 1812 и 1813.

Добавляем профиль авторизации: /Wireless/Security profiles. Здесь в Authentication types оставляем только WPA2 EAP.

Указываем в нашем действующем WiFi интерфейсе новый Security profile.

На этом настройка Mikrotik в качестве RADIUS-клиента закончена.

Для диагностики неисправности подключений можно включить Logging для RADIUS: /System/Logging/+. В «Topics» выбираем «radius».

Открываем Log и пробуем подключиться к точке доступа.

Количество успешных и сброшенных подключений можно посмотреть во вкладке Status созданного подключения к radius-серверу.

Авторизация через Radius на Mikrotik с подстановкой локальной группы

Всем доброго дня! Я работаю начинающим сетевым администратором в крупной федеральной компании со смешанной сетью, cisco, mikrotik, juniper.

И вот однажды появилась следующая задача.

1. Есть региональный системный администратор, у которого в подчинении несколько системных администраторов. У каждого системного администратора есть РУ — региональный узел, где головными устройствами стоят 2 Mikrotik 1100ahx2 и cisco c3550, по магазинам — MikroTik RB751G-2HnD.

2. На каждом Микротике заведена локальная группа с именем, совпадающем с городом: Омск — OMS, Кемерово — KMR, с полными правами на Микротик.

Сделать авторизацию регионального администратора через Radius только в пределах своей зоны ответственности, допустим OMS и KMR.

Задача есть, пробуем выполнять.

Настраиваем Radius на Микротике:

/radius add service=login address=10.0.x.10 secret=xxx disabled=no

/user aaa set use-radius=yes

Устанавливаем FreeRadius на Linux, у меня был Debian: apt-get install freeradius

У меня подсеть на Микротиках 172.16.0.0/12,

пишем в /etc/freeradius/clients.conf

client 172.16.0.0/12 <

secret = xxx

shortname = Network_Devices

>

Затем, не забываем /etc/freeradius/dictionary

VENDOR Mikrotik 14988

ATTRIBUTE Mikrotik-Recv-Limit 1 integer

ATTRIBUTE Mikrotik-Xmit-Limit 2 integer

ATTRIBUTE Mikrotik-Group 3 string

ATTRIBUTE Mikrotik-Wireless-Forward 4 integer

ATTRIBUTE Mikrotik-Wireless-Skip-Dot1x 5 integer

ATTRIBUTE Mikrotik-Wireless-Enc-Algo 6 integer

ATTRIBUTE Mikrotik-Wireless-Enc-Key 7 string

ATTRIBUTE Mikrotik-Rate-Limit 8 string

ATTRIBUTE Mikrotik-Realm 9 string

ATTRIBUTE Mikrotik-Host-IP 10 ipaddr

ATTRIBUTE Mikrotik-Mark-Id 11 string

ATTRIBUTE Mikrotik-Advertise-URL 12 string

ATTRIBUTE Mikrotik-Advertise-Interval 13 integer

ATTRIBUTE Mikrotik-Recv-Limit-Gigawords 14 integer

ATTRIBUTE Mikrotik-Xmit-Limit-Gigawords 15 integer

ATTRIBUTE Mikrotik-Wireless-PSK 16 string

ATTRIBUTE Mikrotik-Total-Limit 17 integer

ATTRIBUTE Mikrotik-Total-Limit-Gigawords 18 integer

ATTRIBUTE Mikrotik-Address-List 19 string

ATTRIBUTE Mikrotik-Wireless-MPKey 20 string

ATTRIBUTE Mikrotik-Wireless-Comment 21 string

ATTRIBUTE Mikrotik-Delegated-IPv6-Pool 22 string

VALUE Mikrotik-Wireless-Enc-Algo No-encryption 0

VALUE Mikrotik-Wireless-Enc-Algo 40-bit-WEP 1

VALUE Mikrotik-Wireless-Enc-Algo 104-bit-WEP 2

VALUE Mikrotik-Wireless-Enc-Algo AES-CCM 3

VALUE Mikrotik-Wireless-Enc-Algo TKIP 4

Все, теперь нам нужно создать пользователя в /etc/freeradius/users:

regSA User-password :=12345

Auth-Type = CHAP,

Mikrotik-Group := OMS

Перезапускаем FreeRadius и пробуем зайти на омские Микротики. Все работает.

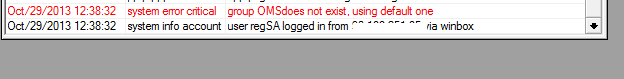

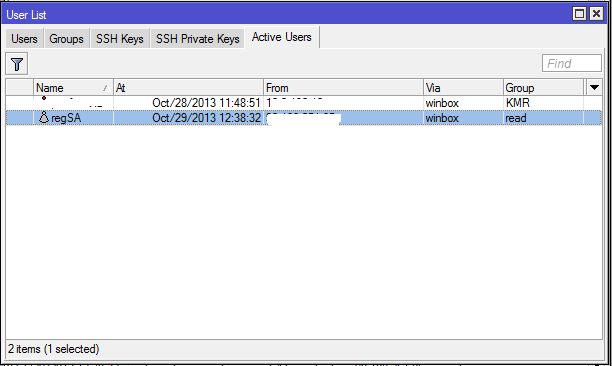

Но теперь пробуем зайти на кемеровские. Получаем группу read, с правами только на чтение. В чем дело? Смотрим лог на Микротике и видим:

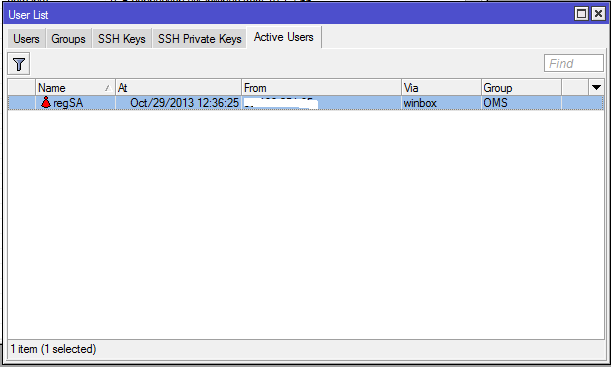

В активных пользователях:

Ты забыл прописать группу для Кемерова, скажете вы. Прописываем:

regSA User-password :=12345

Auth-Type = CHAP,

Mikrotik-Group := OMS, KMR

Рестартим freeradius. Пробуем, получаем тоже самое. Получается, что для одного пользователя мы можем указать только одну группу. Потому что при авторизации всегда берется первая указанная. Тупик? Нет, пара часов гугла, исследование FreeRadius и нахожу выход.

В radiusd.conf есть обработчик post-auth, решаю попробовать использовать его.

Пишем:

/172\.22\.(2(29|41|52))\.(6|11|1(88)|2(19|54))/) < и проверяем IP

update reply <

Mikrotik-Group := «OMS» если все сошлось, то выдаем микротику группу, которая на нем есть

>

>

if (NAS-IP-Address =

> закрываем весь post-auth

NAS-IP-Address — это IP адрес с которого прилетает запрос на авторизацию. Используется регулярка, но так как я с ними на ВЫ, то использовал для генерации сайт www.analyticsmarket.com/freetools/ipregex

Теперь в /etc/freeradius/users: убираем группу, как абсолютно лишний для нас атрибут

regSA User-password :=12345

Auth-Type = CHAP

После рестарта FreeRadius понимаем, что у нас все работает, что на омские микротики регионал попадает с группой OMS, на кемеровские — с KMR.

Почему нельзя было в users поставить Mikrotik-Group := «full»? Можно было, но тогда региональный сисадмин получил доступ ко всем Микротикам по всей России, что конечно же нехорошо. Такие права есть только у избранных.