- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Смотрим открытые порты Linux

- Список всех открытых портов при помощи команды netstat

- Список всех открытых портов при помощи команды ss

- 11 примеров использования netstat

- 1. Список всех портов (как прослушиваемых, так и нет)

- 2. Список сокетов, находящихся в состоянии LISTEN

- 3. Просмотр статистики для каждого протокола

- 4. Отображение PID и имени процесса в выводе netstat

- 5. Разрешение имён в выводе netstat

- 6. Вывод информации netstat непрерывно

- 7. Неподдерживаемые системой семейства адресов

- 8. Маршрутизация ядра

- 9. Соответствие портов и процессов

- 10. Сетевые интерфейсы

- 11. netstat -lnptux

- Как проверить открытые порты в Linux (используемые порты)

- How to Check for Listening Ports in Linux (Ports in use)

- В этой статье объясняется , как узнать, какие услуги прослушивает порты с помощью netstat, ss и lsof команд. Инструкции применимы для всех операционных систем на базе Linux и Unix, таких как macOS.

- Что такое открытый порт (порт прослушивания)

- Проверьте порты прослушивания с netstat

- Проверьте порты прослушивания с ss

- Проверьте порты прослушивания с lsof

- Вывод

- Команда netstat в Линукс

- Установка

- Синтаксис

- Примеры

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Смотрим открытые порты Linux

TCP и UDP в реальном времени

2 минуты чтения

Всем привет! Мы уже рассказывали про TCP и UDP порты, и вы уже знаете, что это сущность, которая определяет конкретный процесс, приложение или тип сетевого сервиса.

Онлайн курс по Linux

Мы собрали концентрат самых востребованных знаний, которые позволят тебе начать карьеру администратора Linux, расширить текущие знания и сделать уверенный шаг к DevOps

Сегодня мы расскажем, как вывести список и затем наблюдать за работой TCP/UDP портов в Linux. Поехали!

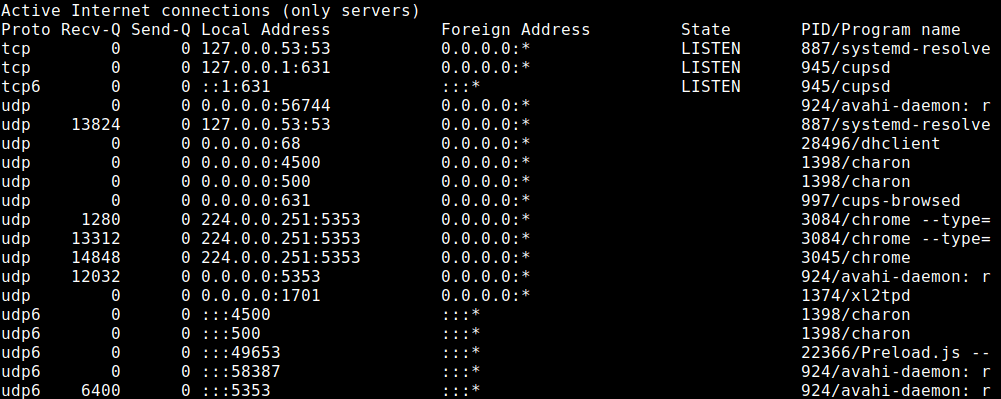

Список всех открытых портов при помощи команды netstat

Это просто. Тут мы используем либо команду netstat. Да, так просто, всего одна строчка и все у нас перед глазами:

Тут мы можем увидеть какие порты находятся в состоянии прослушивания (Listen). Также просмотреть прослушиваемые порты можно при помощи утилиты lsof – как это сделать можно прочесть в нашей статье.

Также мы использовали следующие флаги:

- t — выводит список портов TCP.

- u — выводит список портов UDP.

- l — выводит только слушающие (Listen) сокеты.

- n — показывает номер порта.

- p — показывает имя процесса или программы.

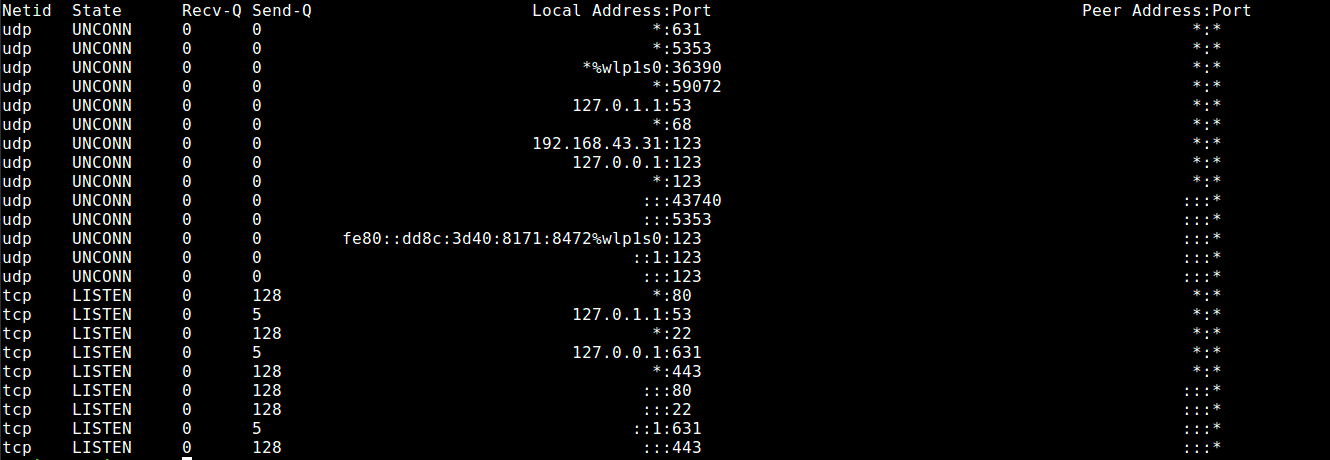

Список всех открытых портов при помощи команды ss

Тут все аналогично, кроме того, что теперь используем команду ss вместо netstat

TCP и UDP порты в режиме реального времени

И тут тоже все просто – для просмотра портов TCP и UDP в режиме реального времени нужно запустить netstat или ss с помощью утилиты watch.

Онлайн курс по Linux

Мы собрали концентрат самых востребованных знаний, которые позволят тебе начать карьеру администратора Linux, расширить текущие знания и сделать уверенный шаг к DevOps

Источник

11 примеров использования netstat

Команда netstat, входящая в стандартный набор сетевых инструментов UNIX, отображает различную network–related информацию, такую как сетевые подключения, статистику интерфейсов, таблицы маршрутизации, masquerade, multicast, и т.п.

В этой статье рассмотрим десять практических примеров использования команды netstat в Linux.

1. Список всех портов (как прослушиваемых, так и нет)

Перечислить все порты: netstat -a

Перечислить все TCP порты: netstat -at

Перечислить все UDP порты: netstat -au

2. Список сокетов, находящихся в состоянии LISTEN

Перечислить все прослушиваемые порты: netstat -l

Перечислить прослушиваемые TCP порты: netstat -lt

Перечислить прослушиваемые UDP порты: netstat -lu

Перечислить прослушиваемые UNIX сокеты: netstat -lx

3. Просмотр статистики для каждого протокола

Показать статистику всех портов: netstat -s

Показать статистику только TCP портов: netstat -st

Показать статистику только UDP портов: netstat -su

4. Отображение PID и имени процесса в выводе netstat

Опция netstat -p добавит «PID/Program Name» в вывод netstat, и может быть совмещена с любым другим набором опций. Это очень полезно при отладке, для определения того, какая программа работает на определённом порту.

5. Разрешение имён в выводе netstat

Когда вам не нужно резолвить имя хоста, имя порта, имя пользователя, используйте опцию netstat -n для вывода значений в цифровом формате. Команда покажет IP-адрес вместо хоста, номер порта вместо имени порта, UID вместо имени пользователя.

Это также ускорит вывод, так как netstat не станет выполнять ненужный поиск.

Для вывода цифровых значений только некоторых из этих пунктов, используйте следующие команды:

6. Вывод информации netstat непрерывно

Опция netstat -c будет выводить информацию непрерывно, в стиле top, обновляя экран каждые несколько секунд.

7. Неподдерживаемые системой семейства адресов

Опция netstat —verbose покажет подробный вывод, а в самом конце отобразит неподдерживаемые Address Family.

8. Маршрутизация ядра

Показать таблицу маршрутизации ядра: netstat -r

Примечание: Используйте netstat -rn для просмотра маршрута в цифровом формате без разрешения имён узлов.

9. Соответствие портов и процессов

Узнать, какой порт занимает определённая программа:

Выяснить, каким процессом используется определённый порт:

10. Сетевые интерфейсы

Показать список сетевых интерфейсов: netstat -i

Показать расширенную информацию об интерфейсах (аналогично ifconfig): netstat -ie

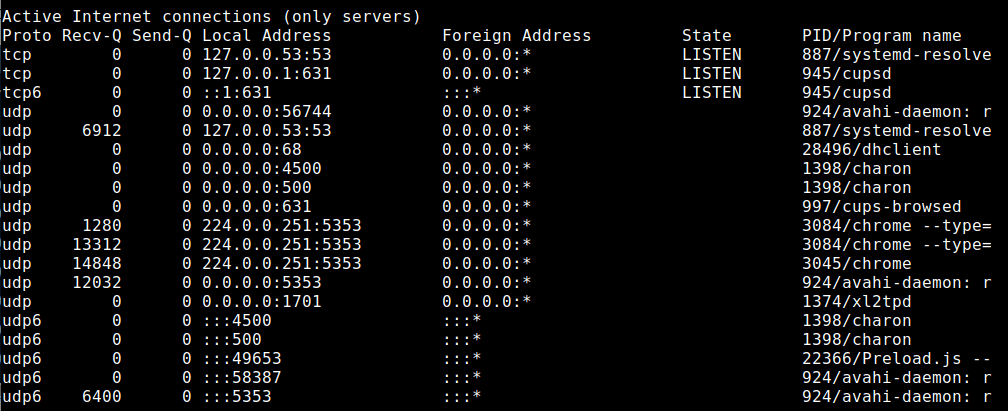

11. netstat -lnptux

Резюмируем вышеописанное и объединим ключи в одну полезную команду, которая покажет:

- -l все открытые порты (LISTEN)

- -t по протоколу TCP

- -u по протоколу UDP

- -x по протоколу UNIX Socket

- -n без резолва IP/имён

- -p но с названиями процессов и PID-ами

Примечание: Не все процессы могут быть идентифицированы последним ключом, чужие процессы показаны не будут. Вы должны иметь права root чтобы увидеть всё.

Источник

Как проверить открытые порты в Linux (используемые порты)

How to Check for Listening Ports in Linux (Ports in use)

В этой статье объясняется , как узнать, какие услуги прослушивает порты с помощью netstat, ss и lsof команд. Инструкции применимы для всех операционных систем на базе Linux и Unix, таких как macOS.

При устранении неполадок сетевого подключения или проблем, связанных с конкретным приложением, в первую очередь следует проверить, какие порты фактически используются в вашей системе, а какое приложение прослушивает определенный порт.

Что такое открытый порт (порт прослушивания)

Сетевой порт идентифицируется его номером, соответствующим IP-адресом и типом протокола связи, таким как TCP или UDP.

Порт прослушивания — это сетевой порт, который прослушивает приложение или процесс, выступая в качестве конечной точки связи.

Каждый порт прослушивания может быть открыт или закрыт (отфильтрован) с помощью брандмауэра. В общих чертах, открытый порт — это сетевой порт, который принимает входящие пакеты из удаленных мест.

Вы не можете иметь две службы, прослушивающие один и тот же порт на одном и том же IP-адресе.

Например, если вы используете веб-сервер Apache, который прослушивает порты, 80 и 443 вы пытаетесь установить Nginx, позднее не удастся запустить, потому что порты HTTP и HTTPS уже используются.

Проверьте порты прослушивания с netstat

netstat это инструмент командной строки, который может предоставить информацию о сетевых подключениях

Чтобы получить список всех прослушиваемых портов TCP или UDP, включая службы, использующие порты и состояние сокета, используйте следующую команду:

Параметры, используемые в этой команде, имеют следующее значение:

- -t — Показать порты TCP.

- -u — Показать порты UDP.

- -n — Показать числовые адреса вместо разрешения хостов.

- -l — Показывать только порты прослушивания.

- -p — Показать PID и имя процесса слушателя. Эта информация отображается, только если вы запускаете команду от имени пользователя root или sudo .

Вывод будет выглядеть примерно так:

Важными столбцами в нашем случае являются:

- Proto — Протокол, используемый сокетом.

- Local Address — IP-адрес и номер порта, на котором слушает процесс.

- PID/Program name — PID и название процесса.

Если вы хотите отфильтровать результаты, используйте команду grep . Например, чтобы узнать, какой процесс прослушивает TCP-порт 22, вы должны набрать:

Выходные данные показывают, что на этой машине порт 22 используется сервером SSH:

Если вывод пуст, это означает, что ничего не прослушивает порт.

Вы также можете отфильтровать список на основе критериев, например, PID, протокола, состояния и т. Д.

netstat устарел и заменен на ss и ip , но все же это одна из наиболее часто используемых команд для проверки сетевых подключений.

Проверьте порты прослушивания с ss

ss новый netstat . В нем отсутствуют некоторые netstat функции, но он предоставляет больше состояний TCP и работает немного быстрее. Параметры команды в основном одинаковы, поэтому переход с netstat на ss не сложен.

Чтобы получить список всех прослушивающих портов ss , наберите:

Вывод почти такой же, как тот, о котором сообщили netstat :

Проверьте порты прослушивания с lsof

lsof это мощная утилита командной строки, которая предоставляет информацию о файлах, открытых процессами.

В Linux все это файл. Вы можете думать о сокете как о файле, который пишет в сеть.

Чтобы получить список всех прослушивающих TCP-портов, lsof введите:

Используются следующие параметры:

- -n — Не конвертируйте номера портов в имена портов.

- -p — Не разрешайте имена хостов, показывайте числовые адреса.

- -iTCP -sTCP:LISTEN — Показывать только сетевые файлы с состоянием TCP LISTEN.

Большинство имен выходных столбцов говорят сами за себя:

- COMMAND , PID , USER — имя, ИДП и пользователь , запустив программу , связанную с портом.

- NAME — номер порта.

Чтобы узнать, какой процесс прослушивает определенный порт, например, порт, который 3306 вы используете:

Выходные данные показывают, что порт 3306 используется сервером MySQL:

Для получения дополнительной информации посетите страницу руководства lsof и прочитайте обо всех других мощных опциях этого инструмента.

Вывод

Мы показали вам несколько команд, которые вы можете использовать для проверки того, какие порты используются в вашей системе, и как найти процесс, который прослушивает определенный порт.

Источник

Команда netstat в Линукс

Для того, чтобы посмотреть работает та или иная сетевая программа, открыты или закрыты порты или просто нужно посмотреть таблицу маршрутизацию — используется команда netstat. Она позволяет получить информацию об активности сетевых интерфейсах.

Установка

Для начала проверим, установлена ли программа.

Для этого, введем в терминале название утилиты без параметров.

Если результат выполнения утилиты будет «command not found», значит она не установлена.

netstat входит в пакет net-tools, поэтому нужно устанавливать net-tools.

Устанавливаем на Astralinux / Дебиан / Убунту:

apt-get install net-tools

На centos:

yum install net-tools

Синтаксис

- a или -all — выводит информацию о всех сокетах(об активных которые слушают порты и неактивных, которые не слушают).

- -r или —route — выводит на экран таблицу маршрутизации.

- -i или —interfaces — выводит информации об интерфейсах.

- -g или —groups — показывает информацию о группах (multicast).

- -M или —masquerade — активные nat соединения.

- -s или —statistics — статистическая информация по протоколам (IP, Tcp, Udp, Icmp, IcmpMsg, UdpLite, TcpExt, IpExt).

- -l или —listening — интерпретатор покажет сокеты, которые находятся в состоянии listen (слушает).

- -p или programs — название программы для сокета.

- —help — справочная информация.

Примеры

Для первого примера, получим информацию обо всех портах. Для этого будем использовать опцию «-a». Чтобы список не был слишком большим, ограничим его с помощью «more». more — позволяет читать большие тексты по одной странице.

$ netstat -a | more

Проверим, работу программы для кэширования данных «memcached». Для удобства будем использовать сразу три аргумента «-tap».

$ netstat -tap | grep memcached

Если бы утилита работала, то в результате вывода увидели слово «LISTEN» (слушает).

Посмотрим список всех портов TCP, для этого будем использовать два аргумента «at».

Для просмотра всех UDP, нужно поменять аргумент «t» на «u».

Посмотрим статистику всех портов:

Для того, чтобы непрерывно выводит информацию, поможет аргумент «-с».

Вывести на экран таблицу маршрутизации.

Одна из самых важных задач при диагностики неработоспособности программы — узнать какой порт использует утилита. Чтобы список не был слишком большим, ограничим его при помощи команды grep Подробней о команде можно посмотреть в другой статье https://www.vseprolinux.ru/grep

Для примера узнаем используемый порт активного соединения ssh.

netstat -ap | grep ssh

Посмотреть открытые порты.

Часто бывает так, нужно узнать какие порты открыты, для этого нужно построить список со флагом «listen».

Источник