- Linux количество попыток входа

- Как установить denyhosts в Debian

- Как установить denyhosts в Ubuntu 14.

- Ограничение попыток входа в ssh с помощью fail2ban (средство от ботов подбирающих пароли через ssh)

- Установка fail2ban на Ubuntu

- Настройка fail2ban

- Как изменить число попыток входа по SSH

- Как изменить число попыток входа по SSH

- Операционные системы Astra Linux

Linux количество попыток входа

Как ограничить число попыток входа через терминал в Ubuntu, Debian

Добрый день уважаемые читатели блога pyatilistnik.org, сегодня хочу рассказать о, том как ограничить число попыток входа через терминал в Ubuntu, Debian. Предположим у вас есть ubuntu vps и вот ни с того ни сего у вас начинаются проблемы с производительностью, вы начинаете копать и выясняется, что ваш сервер активно пытались взломать, путем подбора пароля от root пользователя. Это было видно по огромным логам входа (>10Mb) он, кстати, находится в /var/log файлы auth.log. Логично, что вы хотите это пресечь. Немного порывшись по правильным форумам, было решено установить утилиту под названием Denyhosts, которая должная была решить ваши проблемы.

Логинимся в терминал вашего ubuntu vps и устанавливаем и вводим: в Ubuntu 14 так не пашет описание установки пониже

Как установить denyhosts в Debian

И подтверждаем установку.

Запускается в качестве системной службы (init скрипт), либо по расписанию через cron.

Вся радость denyhosts не только в блокировании хостов, пытающихся пробиться к вашему SSH серверу, но и в том, что можно синхронизировать свой «черный список» с серверами denyhosts. Таким образом создается коллективный список хостов, содержащий всех нападающих.

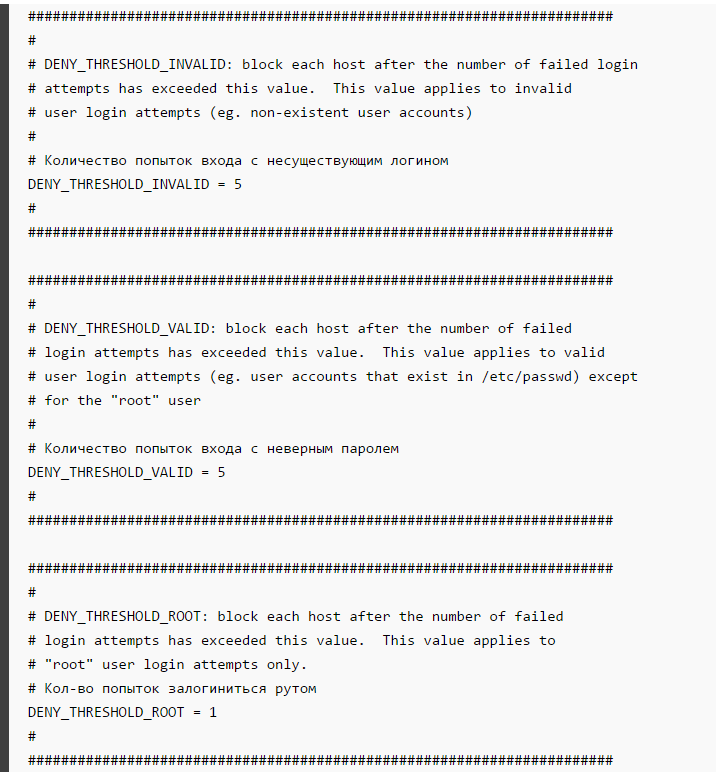

Далее идем к редактированию файла

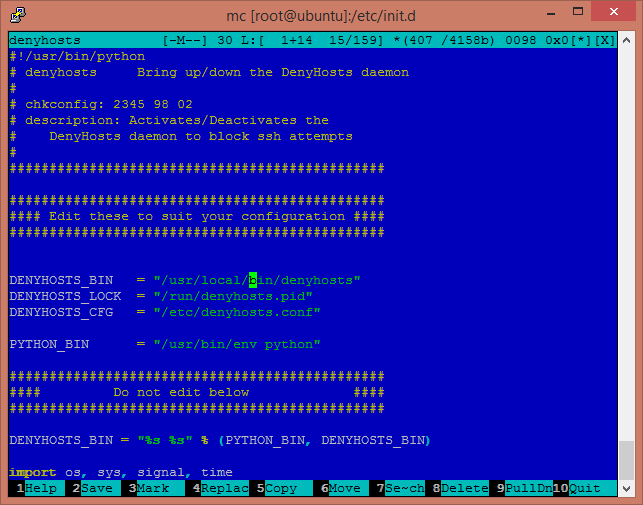

Ограничить число попыток входа через терминал в Debian, Ubuntu-07

Я увеличил количество попыток входа из под root до 3:

но уменьшил количество попыток входа с неверным паролем до той же цифры 3:

Сохраняем файл настроек.

3) Перезапускаем сервер:

Но в дальнейшем будьте аккуратны при вводе пароля.

На всякий случай, файл с блокированным IP адресами находится здесь:

Как установить denyhosts в Ubuntu 14.

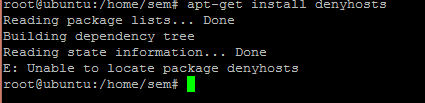

Если вы видите такую ошибку

Ограничить число попыток входа через терминал в Debian, Ubuntu-01

не спешите расстраиваться, все решаемо.

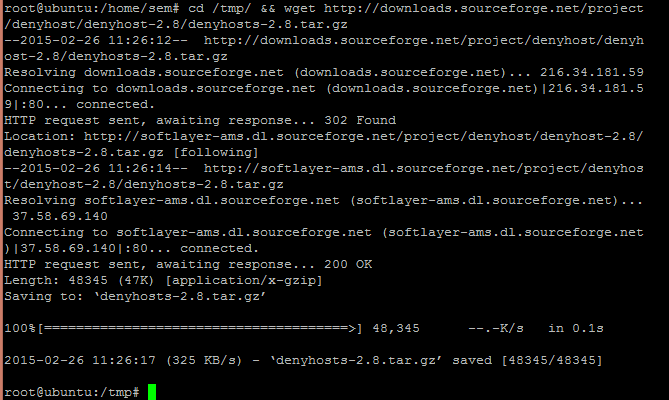

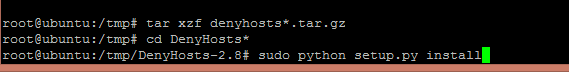

cd /tmp/ && wget http://downloads.sourceforge.net/project/denyhost/denyhost-2.8/denyhosts-2.8.tar.gz

Ограничить число попыток входа через терминал в Debian, Ubuntu-02

Ограничить число попыток входа через терминал в Debian, Ubuntu-03

cd DenyHosts*

sudo python setup.py install

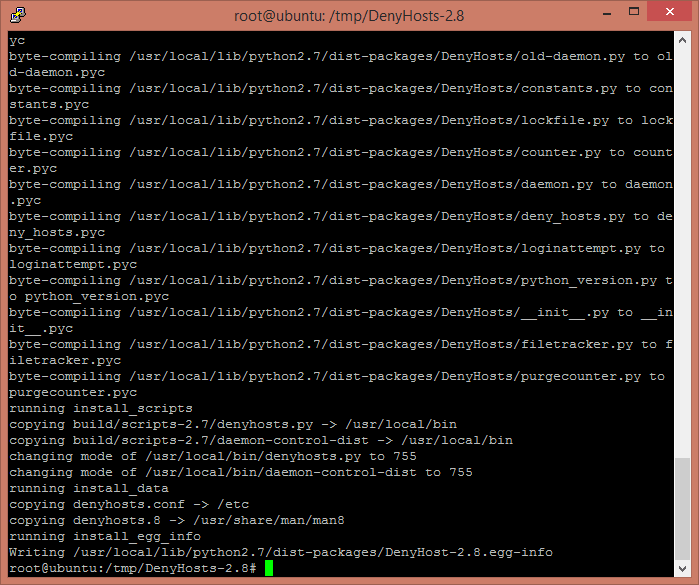

sudo cp /usr/local/bin/daemon-control-dist /etc/init.d/denyhosts

Ограничить число попыток входа через терминал в Debian, Ubuntu-04

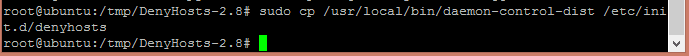

Дальше нужно отредактировать sudo vi /etc/init.d/denyhosts

DENYHOSTS_BIN = “/usr/local/bin/denyhosts.py”

DENYHOSTS_LOCK = “/run/denyhosts.pid”

DENYHOSTS_CFG = “/etc/denyhosts.conf”

PYTHON_BIN = “/usr/bin/env python”

Ограничить число попыток входа через терминал в Debian, Ubuntu-05

Ограничить число попыток входа через терминал в Debian, Ubuntu-06

В файле sudo vi /etc/hosts.allow не забываем прописать разрешение

Пример sshd: 172.145.33.45

Вот так вот просто ограничить число попыток входа через терминал в Debian, Ubuntu

Источник

Ограничение попыток входа в ssh с помощью fail2ban (средство от ботов подбирающих пароли через ssh)

SSH довольно безопасен, особенно если вы примете разумные меры предосторожности, такие как требование аутентификации на основе пары ключей. Тем не менее, в дикой природе по-прежнему существует множество ботов, которые пытаются найти уязвимые хосты, пытаясь войти в систему с распространенными скомпрометированными именами пользователей и паролями, такими как root / root или admin / admin. Хотя маловероятно, что они добьются успеха, они все равно будут использовать вашу пропускную способность и генерировать огромное количество журналов.

Один из способов минимизировать количество попыток входа в систему методом перебора — изменить порт по умолчанию, который прослушивает SSH. Однако это не считается хорошей практикой — во-первых, нужно помнить, что каждый раз, когда они подключаются к серверу, следует устанавливать правильный порт, отличный от порта по умолчанию. Более того, это может создать еще одну уязвимость безопасности, если выбранный порт больше 1024. Обычно только root может связываться с номерами портов ниже 1024. Однако, если для SSH используется больший номер порта, при определенных обстоятельствах пользователи без корневого доступа может заменить демон SSH другой, возможно, вредоносной службой.

Лучший способ решить возникшую проблему — использовать инструмент, который заблокирует злоумышленнику доступ к SSH-серверу. Одним из таких широко используемых инструментов является fail2ban ( www.fail2ban.org ). Анализируя журналы, fail2ban обнаруживает повторяющиеся неудачные попытки аутентификации и автоматически устанавливает правила брандмауэра для отбрасывания трафика, исходящего с IP-адреса злоумышленника.

Установка fail2ban на Ubuntu

Установить fail2ban в Ubuntu (и других дистрибутивах на основе Debian) очень просто:

Проверяем как это работает

Вы можете проверить, запущена ли служба, с помощью следующей команды:

$ sudo systemctl status fail2ban

Вывод должен быть похож на следующий — статус службы должен быть активным:

Посмотрим, как fail2ban изменил правила iptables:

Вы также должны увидеть, что в конфигурации iptables есть новая цепочка f2b-sshd, на которую ссылается правило цепочки INPUT:

Пакет fail2ban содержит инструмент под названием fail2ban-client. Он позволяет вам проверять статус службы и взаимодействовать с ней (например, позволяет вручную блокировать и разблокировать IP-адреса, включать и отключать тюрьмы и т. д.)

Посмотрим, какие jails активны:

Есть только один jail — sshd — которsq отвечает за мониторинг журналов SSH-сервера на предмет неудачного входа в систему и настройку правил брандмауэра для блокировки дальнейших попыток.

Теперь мы можем проверить статистику по sshd jail:

Настройка fail2ban

В большинстве случаев конфигурации по умолчанию должно быть достаточно. Тем не менее, полезно понимать, что это за значения по умолчанию и как их можно изменить в соответствии с вашими потребностями.

В стандартной конфигурации fail2ban защитит SSH-сервер и заблокирует злоумышленника на 10 минут после 5 неудачных попыток входа в систему в течение 10 минут. Файл конфигурации по умолчанию можно найти в /etc/fail2ban/jail.conf. Файл хорошо документирован и в основном не требует пояснений. Имейте в виду, что вам не следует вносить какие-либо изменения в этот файл, так как он может быть перезаписан во время обновления fail2ban.

После изменения конфигурации не забудьте перезапустить службу:

Должен заметить, что в данном случае я изменил параметры конфигурации, понимая стратегию атаки и получил суточный список атакующих хостов и заблокировал его.

Но об этом позже расскажу в отдельной заметке, если эта будет кому то полезна и интересна.

Источник

Как изменить число попыток входа по SSH

Всем привет! Поглядел сегодня /var/log/auth.log и заметил несколько интересных моментов:

— китайские товарищи зачем-то щимятся на мой домашний сервер по SSH, причем некоторые очень настойчиво;

— система защиты, настроенная по умолчанию, дает 6 попыток для аутентификации с одного айпи, затем бан секунд на 20, после чего попытки с этого айпи иногда продолжаются снова;

— геройскую оборону держит некий pam_unix(sshd:auth), который и отфутболивает назойливых незванных гостей с мессагой типа authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=221.194.47.233

У меня сразу возник вопрос, а не слишком ли это толерантно — 6 попыток и блокировка на 20 сек? Хочу попросить стражника быть построже, но не знаю, как это сделать. Из гугла понял, что настраивать надо через pam, но не нашел, как сделать именно то, что мне нужно. Например, сделать только 3 попытки входа, затем бан на сутки. А если стучаться из своей домашней сети, то число попыток входа не ограничено.

/me зевая: ну от куда же вы лезете? Оставь ботов в покое и ложись спать. И не читай логи перед обедом. У неокрепших падаванов несварение случиться может.

Запрети логин по паролю, разреши по ключу.

Повесь ssh сервер на какой нибудь нестандартгый порт типа 40385 и все проблемы. И да, как уже указали выше, запрети доступ по паролю и оставь только по ключу.

Просто сделай это

Появилась идея использовать iptables. Разрешить SSH доступ только с определенных подсетей (список у меня есть). Как это грамотно сделать, народ? У кого есть опыт?

Ты что, на 22 порту сидишь?

А что, MaxAuthTries и MaxSessions уже отменили?

Тут уже тебе fail2ban посоветовали, он как раз через iptables работает. Как раз то, что тебе надо. Для ssh работает из коробки, и можно настроить число попыток и время блокировки.

Разрешить SSH доступ только с определенных подсетей

Слово «подсеть» тут стремено звучит.

Вполне возможно они и ваши, и я ошибаюсь, но на фоне не знания как это сделать в iptables.

От того что перелезете на 11122 спокойнее станет только в соответствии с вашем ником к которому добавить буковки.

Сомневаюсь, что боты долбятся на все порты подряд

Минус «пять» ботов, вам от этого легче станет? Боты нехорошее-слово умные, бд соберут и будут долбить.

использовать fail2ban, сменить порт для ssh

Источник

Как изменить число попыток входа по SSH

Всем привет! Поглядел сегодня /var/log/auth.log и заметил несколько интересных моментов:

— китайские товарищи зачем-то щимятся на мой домашний сервер по SSH, причем некоторые очень настойчиво;

— система защиты, настроенная по умолчанию, дает 6 попыток для аутентификации с одного айпи, затем бан секунд на 20, после чего попытки с этого айпи иногда продолжаются снова;

— геройскую оборону держит некий pam_unix(sshd:auth), который и отфутболивает назойливых незванных гостей с мессагой типа authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=221.194.47.233

У меня сразу возник вопрос, а не слишком ли это толерантно — 6 попыток и блокировка на 20 сек? Хочу попросить стражника быть построже, но не знаю, как это сделать. Из гугла понял, что настраивать надо через pam, но не нашел, как сделать именно то, что мне нужно. Например, сделать только 3 попытки входа, затем бан на сутки. А если стучаться из своей домашней сети, то число попыток входа не ограничено.

Нет. Вход по ssh от имени пользователя и далее sudo запросит пароль того же пользователя. Если вход по ssh по паролю, то далее в sudo вводится тот же пароль (т.е. в данном случае нет двойной защиты). А вот если вход по ssh по ключу, который защищен паролем (это не пароль пользователя, это отдельный пароль от ключа) и далее в sudo вводится пароль пользователя, то теперь уже будет двойная защита.

Например, сделать только 3 попытки входа, затем бан на сутки.

А вообще отключи rootа через ssh + повесь на нестандартный порт.

Спасибо за разъяснение. Для PuTTY не будет проблем, а вот как быть с sftp-клиентом, получается только под обычным пользователем можно будет сидеть, а там тоже бывает админские привилегии нужны.

Согласен. Бывает. В таких случаях приходится разрешать вход по ssh от root. Но лучше стараться обходиться.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник