- Linux для человеков!

- Обзоры

- Фотогалереи

- Помощь при использовании сайта

- Новое из блога

- Узнаем каким пользователем открыт файл в Samba

- Разблокировать сетевые файлы, заблокированные Samba Linux / Unix Server

- Перезапуск Samba

- Убейте пользовательский PID

- Установка и настройка файлового сервера Samba на Ubuntu

- Подготовка сервера

- 1. Время

- 2. Брандмауэр

- Установка и запуск Samba

- Создание первой шары и предоставление к ней гостевого доступа (анонимного)

- Доступ к папке по логину и паролю

- Доступ к папке определенным пользователям и группам

- Логирование операций с файлами в Samba

- Введение

- Включаем логирование операций в samba

- Вывод лога доступа к файлам samba в отдельный файл

- Заключение

Linux для человеков!

Обзоры

Фотогалереи

Помощь при использовании сайта

Новое из блога

Узнаем каким пользователем открыт файл в Samba

Если Вам в «наследство» или каким то другим способом достался контроллер домена на Samba в роли PDC, то Вы рано или поздно столкнетесь с ситуацией, когда нужно будет узнать какой пользователь домена открыл тот или иной файл, так как для всех остальных кто имеет к нему доступ, он становится только для чтения. Происходит это по вполне понятным причинам, но расчудесный офисный пакет от MS который иногда работает только по одному ему известным алгоритмам, не показывает у кого именно открыт целевой файл, даже если в настройках прописано имя пользователя. Бухгалтера и прочие экономисты и слышать не хотят про какие то там «невозможно», «файл открыт другим пользователям», им подавай здесь и сейчас — Работа стоит!

Чтобы работа не стояла и настроение ни у кого не портилось, открываем терминал с правами суперпользователя root и выведем список файлов которые на данный момент заблокированы от изменений.

В выхлопе может быть много всякого ненужного мусора, но мы зная имя целевого файла с помощью grep элегантно уберем все лишнее.

В выводе будет содержаться pid процесса которым сейчас используется этот файл и собственно путь до него. Далее нам нужно сопоставить pid процесса и имя пользователя.

Например pid процесса открывшего файл — 10023

Теперь Samba выведет нам логин пользователя открывшего файл.

//Как показывает практика, чаще всего можно начинать со второго этапа, опустив выполнение

Источник

Разблокировать сетевые файлы, заблокированные Samba Linux / Unix Server

Samba – бесплатное программное обеспечение Linux / Unix, которое обеспечивает доступ к файлам и печати для клиентов Microsoft Windows.

Если у вас есть файловый сервер Linux или устройство NAS на базе Linux в сети с клиентами Windows, вы, вероятно, используете Samba.

Samba занимается блокировкой файлов, предотвращая повреждение файлов и потерю данных, когда два или несколько клиентов пытаются одновременно редактировать один и тот же файл.

Могут быть ситуации, когда вам нужно принудительно разблокировать файл, например, когда файл был закрыт, но блокировка не была должным образом выпущена Samba.

К сожалению, Samba не позволяет разблокировать отдельные файлы.

Однако есть несколько способов обхода.

Перезапуск Samba

Самый быстрый и самый грязный способ – перезапустить samba. Проблема в том, что все пользователи будут временно отключены от сервера, что может привести к потере данных.

Чтобы перезапустить samba, запустите:

Команда может немного отличаться в зависимости от вашего дистрибутива Linux.

Убейте пользовательский PID

Лучший вариант – убить процесс Samba, который блокирует файл.

Samba назначает отдельный процесс каждому подключенному пользователю.

Таким образом будут заблокированы только файлы, заблокированные этим конкретным пользователем.

Он не будет отключать соединение так же, как и перезапуск samba.

и найдите заблокированный файл.

Номер PID (первый столбец)

Если список очень длинный, и вы пытаетесь найти файл:

где filename.ext – это имя заблокированного файла.

Эта команда будет фильтровать результаты smbstatus и возвращать только строки с заблокированным файлом.

Вы также можете проверить, какие другие файлы открыл этот пользователь, проверив результаты smbstatus или выполнив:

где номер PID пользователя 14899

Если возможно, попросите пользователя закрыть все файлы, открытые с этого конкретного сервера.

Наконец, чтобы разблокировать все файлы, которые этот пользователь открыл, запустите

Источник

Установка и настройка файлового сервера Samba на Ubuntu

Samba позволяет настроить файловое хранилище различных масштабов — от малых офисов для крупных организаций. В данной инструкции мы рассмотрим процесс настройки файлового сервера. Сначала мы выполним установку и базовую настройку с предоставлением гостевого доступа. После будет приведены примеры разграничения доступа по пользователям, группам и пользователям Active Directory.

Подготовка сервера

1. Время

Для корректного отображения дат, необходимо позаботиться о синхронизации времени. Для этого будем использовать демон chrony. Установим его:

apt-get install chrony

Разрешим автозапуск сервиса:

systemctl enable chrony

2. Брандмауэр

По умолчанию, в системах на базе Debian брандмауэр разрешает все соединения. Но если в нашем случае мы используем брандмауэр, необходимо открыть порты:

iptables -I INPUT -p tcp —dport 445 -j ACCEPT

iptables -I INPUT -p udp —dport 137:138 -j ACCEPT

iptables -I INPUT -p tcp —dport 139 -j ACCEPT

* где порт 445 используется для samba, а порты 137, 138 и 139 — для работы NetBIOS (использование имени компьютера для доступа).

apt-get install iptables-persistent

Установка и запуск Samba

Установка выполняется из репозитория одной командой:

apt-get install samba

Разрешаем автостарт сервиса:

systemctl enable smbd

И проверим, что сервис запустился:

systemctl status smbd

Проверяем, что сервер самба позволяет к себе подключиться. Для этого можно с компьютера обратиться к серверу по SMB, например, на компьютере с Windows это можно сделать из проводника, прописав путь к серверу с двух слэшей:

* в данном примере мы подключаемся к серверу Samba с IP-адресом 192.168.1.15.

Если мы настроили сервер правильно, система откроет пустую папку. На данном этапе проверка закончена и мы можем переходить к созданию первой шары.

Создание первой шары и предоставление к ней гостевого доступа (анонимного)

Разберем самый простой пример предоставления доступа к папке — анонимный доступ всем пользователям без запроса пароля.

Открываем на редактирование конфигурационный файл samba:

И добавляем настройку для общей папки:

[Общая папка]

comment = Public Folder

path = /data/public

public = yes

writable = yes

read only = no

guest ok = yes

create mask = 0777

directory mask = 0777

force create mode = 0777

force directory mode = 0777

- [Общая папка] — имя общей папки, которое увидят пользователи, подключившись к серверу.

- comment — свой комментарий для удобства.

- path — путь на сервере, где будут храниться данные.

- public — для общего доступа. Установите в yes, если хотите, чтобы все могли работать с ресурсом.

- writable — разрешает запись в сетевую папку.

- read only — только для чтения. Установите no, если у пользователей должна быть возможность создавать папки и файлы.

- guest ok — разрешает доступ к папке гостевой учетной записи.

- create mask, directory mask, force create mode, force directory mode — при создании новой папки или файла назначаются указанные права. В нашем примере права будут полные.

Создаем каталог на сервере и назначим права:

mkdir -p /data/public

chmod 777 /data/public

Применяем настройки samba, перезагрузив сервис:

systemctl restart smbd

Пробуем подключиться к папке. Мы должны зайти в нее без необходимости ввода логина и пароля.

Доступ к папке по логину и паролю

Теперь создадим каталог, в который вход будет разрешен только авторизованным пользователям.

Открываем конфигурационный файл samba:

Добавляем настройку для новой папки:

[Папка сотрудников]

comment = Staff Folder

path = /data/staff

public = no

writable = yes

read only = no

guest ok = no

create mask = 0777

directory mask = 0777

force create mode = 0777

force directory mode = 0777

* эти настройки, во многом, похожи на те, что использовались в примере выше. Вот основные различия:

- path = /data/staff — используем новый путь до папки.

- public = no — запрещаем публичный доступ.

- guest ok = no — не разрешаем гостевое подключение.

Создаем каталог для новой папки:

Задаем права на созданный каталог:

chmod 777 /data/staff

Создаем пользователя в системе Linux:

* где staff1 — имя пользователя.

Задаем пароль для пользователя:

Теперь создадим пользователя в samba:

smbpasswd -a staff1

systemctl restart smbd

Пробуем зайти на сервер — общую папку мы должны открыть без авторизации, а при попытке открыть папку сотрудников должно появиться окно ввода логина и пароля.

Если мы авторизованы на компьютере, с которого пытаемся подключиться к серверу, под той же учетной записью, что создали для доступа к папке, samba может и не потребовать аутентификации.

Доступ к папке определенным пользователям и группам

Теперь создадим папку, доступ к которой будут иметь ограниченное количество пользователей.

Открываем конфигурационный файл samba:

Добавляем настройку для новой папки:

[Приватная папка]

comment = Private Folder

path = /data/private

public = no

writable = no

read only = yes

guest ok = no

valid users = admin, staff2, staff3, @privateusers

write list = admin, staff2

create mask = 0777

directory mask = 0777

force create mode = 0777

force directory mode = 0777

inherit owner = yes

* стоит обратить внимание на следующие настройки:

- path = /data/private — используем новый путь до папки.

- writable = no и read only = yes — в данном примере мы разрешим запись в каталог только некоторым пользователям. Поэтому общие настройки, разрешающие запись в папку, должны быть запрещены.

- valid users — список пользователей, которым разрешено подключаться к каталогу. В данном примере разрешения работают для пользователей admin, staff2 и staff3, а также для всех, кто входим в группу privateusers.

- write list — список пользователей, которые имеют доступ к папке на чтение и запись. В данном примере мы разрешаем это только для пользователей admin и staff2.

- inherit owner — опция позволяем включить наследование владельца при создании папок и файлов.

* если мы хотим, чтобы доступ к каталогу был полный у определенных пользователей (без разделения на тех, кто может только читать и тех, кто может также писать в папку), то опцию write list можно не указывать, а опции writable и read only оставить как в примерах выше.

Источник

Логирование операций с файлами в Samba

Ранее я неоднократно рассказывал, как настроить файловый сервер samba для совместной работы с файлами. При совместной работе часто бывает нужно знать, кто и когда что-то сделал с тем или иным файлом, а конкретно, кто удалил файл. По-умолчанию, такой лог не ведется, нужно настраивать отдельно. Займемся настройкой логирования операций с файлами в данной статье.

Введение

У меня есть две статьи по настройке файлового сервера samba:

В обоих случаях будет не лишним настроить логирование всех обращений к файлам на сервере. Делается это штатными возможностями самой самбы. Она будет отправлять логи в syslog, а в нем мы уже настроим их хранение и ротацию с помощью logrotate. На нагруженных серверах логи будут очень объемными. Нужно обязательно позаботиться об их хранении и удалении.

Я буду настраивать логи в samba на сервере CentOS 7. В других случаях отличий почти не будет. Сами настройки самбы везде одинаковые. Syslog и Logrotate тоже примерно одинаковые во всех дистрибутивах Linux.

Включаем логирование операций в samba

Для логирования действий пользователей на файловом сервере будем использовать модуль самбы full_audit. Если вы хотите выполнять логирование операций с файлами в один лог файл по всем доступным шарам, то добавляйте настройки аудита в глобальную секцию. Если же захотите разделить по шарам, то отдельно в каждую шару с небольшими изменениями. Я рассмотрю оба варианта. Для начала, настроим аудит по всем шарам в один общий файл. Добавляем в /etc/samba/smb.conf в секцию [global] следующие строки:

Поясню каждый параметр.

| full_audit:prefix | В каком формате будет выводиться информация о подключении: %u — имя пользователя, %I — его ip адрес, %S — название шары. |

| full_audit:success | Какие удачные события будут логироваться. В приведенном примере по смыслу и так понятно, о чем речь. Полный список событий такой: chdir, chflags, chmod, chmod_acl, chown, close, closedir, connect, disconnect, disk_free, fchmod, fchmod_acl, fchown, fget_nt_acl, fgetxattr, flistxattr, fremovexattr, fset_nt_acl, fsetxattr, fstat, fsync, ftruncate, get_nt_acl, get_quota, get_shadow_copy_data, getlock, getwd, getxattr, kernel_flock, link, linux_setlease, listxattr, lock, lseek, lstat, mkdir, mknod, open, opendir, pread, pwrite, read, readdir, readlink, realpath, removexattr, rename, rewinddir, rmdir, seekdir, sendfile, set_nt_acl, set_quota, setxattr, stat, statvfs, symlink, sys_acl_delete_def_file, sys_acl_get_fd, sys_acl_get_file, sys_acl_set_fd, sys_acl_set_file, telldir, unlink, utime, write. |

| full_audit:failure | То же самое, что выше, только для ошибок. |

| full_audit:facility | Категория событий syslog, в которую будут попадать записи. |

| full_audit:priority | Приоритет записей для syslog. Для самбы будет достаточно приоритета notice, чем ее записи по сути и являются. |

Если вы хотите настроить вывод лога доступа с разных шар в отдельные файлы, то указанные выше параметры поместите не в глобальную, а отдельно в каждую секцию с шарой, изменив категории событий, сделав их в каждой шаре уникальными, например local5 и local6. Так же нужно будет в каждую шару отдельно добавить еще один параметр:

После изменения конфигурации, не забудьте перезапустить самбу. Если больше ничего не делать, то логи посещений самбы польются в стандартный поток вывода для системных логов. В Centos в /var/log/messages. Это очень неудобно, поэтому далее настроим вывод логов в отдельный файл.

Вывод лога доступа к файлам samba в отдельный файл

Нам нужно отредактировать файл конфигурации rsyslog для направления вывода лога самбы в отдельный файл. В CentOS 7 открываем файл /etc/rsyslog.conf и добавляем в самый конец такую строку:

Этим параметром мы направили вывод логов аудита посещений в отдельный файл audit.log. Если все оставить как есть, то информация о посещениях будет писаться как в отдельный файл, так и в общий системный. Чтобы в общий не писалось, редактируем еще одну строку, добавляя туда выделенный фрагмент:

Сохраняем файл и перезапускаем rsyslog.

Теперь все нормально. Все логи посещений шары на samba будут складываться в отдельный файл и только туда. Если у вас есть желание хранить логи на удаленном сервере, то воспользуйтесь моей статье на эту тему — настройка syslog-ng для удаленного сбора логов. Это сделать быстро и просто. Зачастую это может быть оправданно и удобно, особенно с точки зрения безопасности и не только логов от самбы.

Осталось малось — настроить ротацию логов. Сделать это надо обязательно, так как файл аудита будет расти очень быстро. Здесь ничего особенного, используем logrotate. Скорее всего у вас уже есть фал конфигурации logrotate для самбы. Он создается в момент установки. Отредактируем его, добавив новые параметры.

Я храню логи за последние 90 дней, ротацию делаю раз в день и складываю старые логи в отдельную папку. Если у вас в конфигурации есть параметр с маской, который захватывает сразу все файлы в директории /var/log/samba, например вот так:

То либо вынесите лог-файл с аудитом в отдельную директорию, либо измените маску.

Заключение

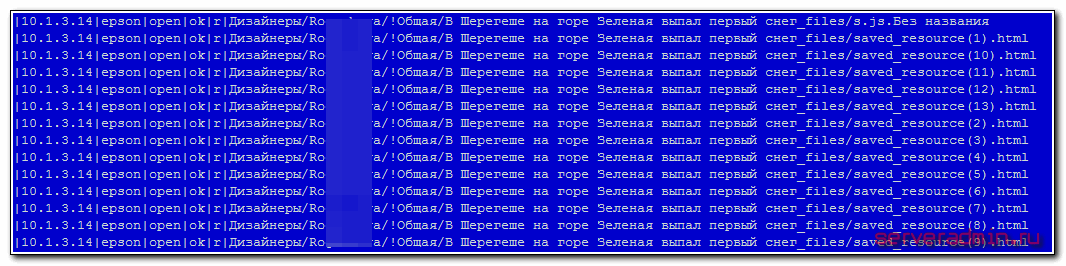

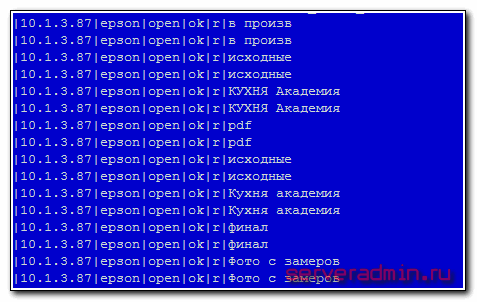

Я уже давно заметил один неприятный баг в самбе 4-й версии. Привожу пример того, как выглядит лог посещений файловой шары самбы с русскими названиями в именах на 3 и 4-й версии. В данном случае сначала версия 3.6.3, потом 4.6.2

В первом случае отображаются полные корректные пути. Во втором случае на события типа open идут только обрывки названий директорий, по которым не понятен полный путь. Делаю важный акцент — только на события open. Если идут события создания, удаления, изменения, то пути уже корректны, даже если они русские. В принципе, события на доступ лично для меня обычно не важны. Интерес представляет только создание, изменение и особенно удаление файлов. С этим все в порядке. Аудит показывает корректный лог удаления файлов. Но все равно не приятно смотреть на неинформативный лог.

Возможно, дело не в 3-1 и 4-й версии. Я не проверял различные изменения в рамках одной и той же ветки. Просто посмотрел на имеющиеся у меня сервера. Там где 3-я версия все в порядке, там где 4-я везде такой бардак в логах. Если кто-то знает, как от него избавиться, прошу поделиться.

Источник