Контроллер домена linux или windows

08 авг 2017, 23:35

Решения то есть, но простыми их не назовешь. Краткой инструкцией тоже не опишешь. Гуглить и изучать: Kerberos, Samba4, LDAP, и т.д. Если уже есть домен на винде — проще использовать его, и просто ввести линуксовые машины в этот домен. Если нету, и стоит задача централизованной авторизации юзеров на линуксах — это Kerberos+LDAP. А вот если нужен полноценный виндовый домен (чтобы винды можно было добавлять тоже) с контролерами на линуксе — тут все становится довольно печально. Т.е. оно вроде как есть. Но возни ОЧЕНЬ много получается. И уровень домена то-ли как у Windows 2000, то-ли как у Windows 2003.

P.S. могу несколько ошибаться — занимался этим более года назад.

Нужен ли контроллер домена на линукс?

09 авг 2017, 16:18

Нужен ли контроллер домена на линукс?

09 авг 2017, 17:46

Нет, у меня домена сейчас под рукой нету.

На линуксе работа в домена реализуется совместной работой нескольких разных программ отвечающих за разные аспекты, и нужно настроить их взаимодействие между собой. Как настроишь так и будет. Но никаких мастеров настройки как в винде под это дело нету. Все придется делать руками.

Вопрос про «общие папки» немного некорректно поставлен. Samba — это не контроллер домена в линуксе, сама по себе. Но она может поддерживать авторизацию пользователей домена при доступе шарам в связке с нужным софтом.

Я бы не советовал уходить с виндовского домена просто так. Чтобы настроить и поддерживать на линуксе полноценный виндовый домен (а не просто централизированную авторизацию входа в систему) — нужна серьезная квалификация, и глубокое понимание функционирования этих самых доменов. Если есть желание — заводите тестовую лабораторию из нескольких машин (хоть реальных хоть виртуальных) и на ней пробуйте. Пока не разберетесь досконально — рабочую сеть не трогайте.

Альтернатива «Active Directory» в среде Linux

Astra linux + MS active directory

Здравствуйте. Задача такая: в некоей государственной организации нужно перевести постепенно.

Проблемы с Sudo в среде Linux

Пароль sudo не вводится. Я печатаю, а он никак не хочет печатать, с Клавой всё в порядке, он именно.

Bricscad V10 for Linux – альтернатива AutoCAD доступна на открытых системах

Компания Bricsys выпустила предварительный вариант своей системы автоматизированного проектирования.

Аналог файлового менеджера Directory Opus для Linux

Ищу аналог файлового менеджера Directory Opus для Linux Ubuntu 13.10 с возможностью использования.

Заменой АД является Самба 4. Она поддерживает функциональность АД на уровне Уиндовс 2000 (и авторизацию/аутентификацию, и управление групповыми политиками) и даже совместима с ней.

Но ИМХО, с Самбой DC имеет смысл иметь дело, если у вас доменные вендовые клиенты.

В вашем случае есть другие варианты, на мой взляд, более привлекательные.

1. Не заморачиваясь вовсе, завести локальных пользователей на одном сервере, а на другом тупо их дублировать, напр. через синхронизацию файлов.

2. Настроить openldap как для авторизации, так и для аутентификации.

3. Поднять openldap для авторизации, а для аутентификации поднять Керберос. Базу пользователей тогда придется дублировать.

4. Если для ваших служб нужна только аутентификация, то можно ограничиться только Керберосом.

5. Если все службы работают через Веб, то подойдет также что-то типа OAuth.

У меня третий вариант, но в сети помимо Линуксов есть около десятка Вендовых машин, введенных в Керберос-домен.

Контроллер домена linux или windows

есть лицензия = windows, нет значит *nix

Дело в том, что у меня сеть больше ста виндовых компов в одноранговой сети. Поэтому хочу домен.

Целый год выбивал, почти добился, но появился указ про переход на freeware, и теперь мне говорят:»Нужно делать на Линуксе». Теперь нужно аргументировать на бумаге необходимость приобретения ОС и лицензий. Все рабочие станции уже лицензированы. Проблема в том, что на словах объяснить можно, но начальнику нужна бумага с конкретной мотивировкой. А у меня как в анекдоте:

— Петька, ну чо, сдал экзамены в Академию?

— Не, Василий Иванович, на математике срубили.

— Это как, так?

— Да спрашивают, сколько будет одна четвертая плюс одна одна четвертая.

— Ну и что?

— Да вот, нутром чую, что пол-литра, а доказать не могу.

Вот и у меня примерно так. Нутром чую, что для виндовой сети лучше виндовый домен, а доказать не могу.

Поэтому и прошу тех, кто реально работал или ставил контроллер домена на Linux, сообщить плюсы и минусы.

у винды минус в ценнике лицензий

у никс минус в редкости и дороговизне специалистов.

А плюсы у обоих в том, что умные дядьки и тётеньки написали:)))

Видишь ли, жизнь заставит — станешь и линуксоидом.

Дело не в этом. Меня больше всего в виндовом домене привлекает возможность работать с машиной клиента не отрывая задницы от кресла, а вот в линуксоидной схеме я нигде такого не видел (повторяюсь, все рабочие станции виндовые). Если бы знал, что это возможно — уже сидел бы за учебником по линуксу, потому что выбить деньги сложнее и дольше, чем изучить новую операционку.

домен на линуксе.

получится уровня NT4. то-есть нет поддержки GP, все управление машинами надо делать скриптами. Есть попытки прикрутить GP но это костыли. вот кода выйдет samba4 обещают поддержку домена win2008.

В общем так. если все станции винда то и смысла в линуксе нет

Скриптами я и в одноранговой сети управляю.

Иными словами, никакой пользы, кроме геморроя, от домена на Линуксе я не получаю. Что и требовалось доказать. Как говорится:»Если потерял Надежду, найди Веру и займись с ней Любовью»

вот почитай статейку правда она 2003 года и данные там немного устарели тоесть НТ 4.0 уже не актуально и новые ревизии дают больше возможностей чем описано в статье.

Спасибо. Это я уже читал.

Думаю, статья поможет аргументированно отказаться от домена под Линукс. Пользы никакой от Линукса не вижу. Не дадут денег под винду, буду дальше рисовать скрипты, хотя это не выход.

статья жуткая. старье совсем.

домен на самбе+ldap отличается от домена win2003 отсутствием групповой политики которую заменяют скриптами в принципе.

Еще раз повторюсь:

Скриптами я и в одноранговой сети много чего делаю. Запускаю NOD, получаю общий отчет по его работе, убиваю ненужные процессы на конкретном компьютере или на всех сразу, удаляю «лишние» файлы, но пока не умею делать установку и удаление программ. Но все это неудобно в виде скриптов потому, что не видно где, у кого и как. Опять же под каждую задачу писать скрипт — дело хлопотное. Вывод: от контроллера домена под Линукс пользы нет.

мда. тяжкая дилемма.

а если.

принимать во внимание что у тебя будет не разнообразие ОС а единое поле на основе GP вендов (руководству то по барабану что у тя там скрипты, надо про единую политику для юзеров толкать речь)

удаленный доступ ко всем компам на основе технологий вендов

не надо переучиваться

зачем ломать то что уже работает

+1 скажи начальнику что нужна единая политика по безопасности и тогдалее

это сработает. Скажи что любой человек может прийти скачать все что угодно присоединившись к нашей сети. Для этого нужен скажи единая ГП на ОС Винде а Линха неподдерживает этого так как клиентские машины на Винде. Короче примерно так скажи,естественно я бред написал 🙂 но это сойдет для руководства. Я так уже нескольким говорил проканало 🙂

Linux в домене Active Directory

Перед администраторами иногда встают задачи интеграции Linux серверов и рабочих станций в среду домена Active Directory. Обычно требуется:

1. Предоставить доступ к сервисам на Linux сервере пользователям домена.

2. Пустить на Linux сервер администраторов под своими доменными учётными данными.

3. Настроить вход на Linux рабочую станцию для пользователей домена, причём желательно, чтобы они могли при этом вкусить все прелести SSO (Я, например, не очень люблю часто вводить свой длинный-предлинный пароль).

Обычно для предоставления Linux системе пользователей и групп из домена Active Directory используют winbind либо настраивают библиотеки nss для работы с контроллером домена Active Directory по LDAP протоколу. Но сегодня мы пойдём иным путём: будем использовать PowerBroker Identity Services (Продукт известен также под именем Likewise).

Установка.

Есть две версии продукта: Enterprise и Open. Мне для реализации моих задач хватило Open версии, поэтому всё написанное далее будет касаться её.

Получить Open версию можно на сайте производителя, но ссылку Вам предоставят в обмен на Ваше имя, название компании и e-mail.

Существуют 32-х и 64-х пакеты в форматах rpm и deb. (А также пакеты для OS X, AIX, FreeBSD, SOlaris, HP-UX)

Исходники (Open edition) доступны в git репозирории: git://source.pbis.beyondtrust.com/pbis.git

Я устанавливал PBIS на Debian Wheezy amd64:

Содержимое пакета устанавливается в /opt/pbis. Также в системе появляется новый runscript lwsmd, который собственно запускает агента PBIS.

В систему добавляется модуль PAM pap_lsass.so.

Утилиты (большей частью консольные), необходимые для функционирования PBIS, а также облегчающие жизнь администратору размещаются в /opt/pbis/bin

Ввод в домен.

Перед вводом в домен следует убедиться, что контроллеры домена доступы и доменные имена корректно разворачиваются в ip. (Иначе следует настроить resolv.conf)

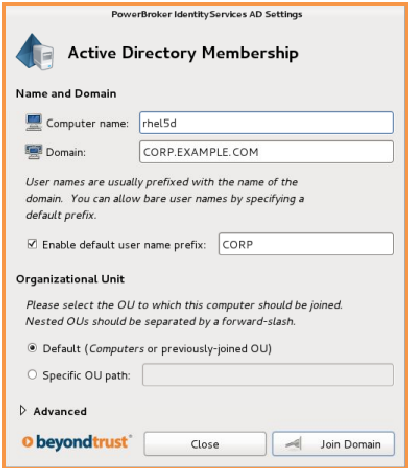

Для ввода в домен предназначены две команды: /opt/pbis/bin/domainjoin-cli и /opt/pbis/bin/domainjoin-gui. Одна из них работает в командной строке, вторая использует libgtk для отображения графического интерфеса.

Для ввода в домен потребуется указать: имя домена, логин и пароль доменного пользователя с правами для ввода ПК в домен, контейнер для размещения объекта компьютера в домене — всё то же самое, что и при вводе в домен windows ПК.

После ввода в домен потребуется перезагрузка.

Обратите внимание — PBIS умеет работать с сайтами Active Directory. Клиент PBIS будет работать с контроллерами того сайта, в котором он находится!

После перезагрузки.

После перезагрузки и id, и getent выдадут вам пользователей и группы домена (национальные символы обрабатываются корректно. Пробелы заменяются на символ «^»).

В доменной DNS зоне появится запись с именем вашего ПК.

Не спешите входить от имени доменного пользователя. Сначала имеет смысл (но вовсе не обязательно) настроить PBIS.

Одно из отличий Enterprise версии — возможность управлять этими настройками через GPO.

Стоит обратить внимание на HomeDirPrefix, HomeDirTemplate.

Я также сразу задал «RequireMembershipOf» — только пользователи, члены групп или SID из этого списка могут авторизоваться на компьютеры.

Описание каждого параметра можно получить, например так:

Значение параметра устанавливается например так:

Обратите внимание — PBIS не использует атрибуты SFU либо иные другие атрибуты Acrive Directory для получения loginShell пользователя, а также его uid и gid.

loginShell для доменных пользователей задаётся в настройках PBIS, причём установка различных loginShell различным пользователям — возможна только в Enterprise версии.

uid формируется как хэш SID пользователя.

gid — как хэш SID primaryGroup пользователя.

Таким образом на двух ПК пользователь получит всегда одинаковые uid и gid.

Теперь можно входить в систему от имени доменного пользователя. После входа доменного пользователя обратите внимание на вывод klist — PBIS получит для пользователя необходимые билеты kerberos. После этого можно безпроблемно обращаться к ресурсам на windows ПК (Главное, чтобы используемое ПО поддерживало GSSAPI). Например: теперь я без дополнительных запросов паролей (и пароль мой нигде не сохранён!) открываю любые smb ресурсы домена в Dolphin. Также Firefox (при настройке network.negotiate-auth.trusted-uris) позволяет использовать SSO при доступе к Web-порталам с доменной авторизацией (естественно если SSO настроена на сервере)

А как же SSO при доступе к ресурсам на Linux ПК?

Можно и так! PBIS заполняет /etc/krb5.keytab и поддерживает его актуальным. Поэтому серверное ПО с поддержкой GSSAPI может быть сконфигурировано для SSO.

Например, для доступа к серверу по ssh, в конфигурационный файл /etc/ssh/sshd_config (путь в вашей системе может отличаться)

И при подключении указать доменное имя компьютера (присутствующее в его SPN — иначе билет kerberos не сможет быть выписан)

UsePAM yes

(PBIS предоставляет модуль для PAM в том числе)

Также логично будет добавить директиву «AllowGroups» и указать через пробел доменные группы, пользователям которых вы намерены дать доступ к ssh серверу.

На клиентском Linux ПК в конфигурацию клиента ssh достаточно включить:

Естественно на клиентском Linux компьютере должен быть настроен kerberos. Простейший способ выполнить это условие — так же ввести клиентский компьютер в домен и работать от имени доменного пользователя.

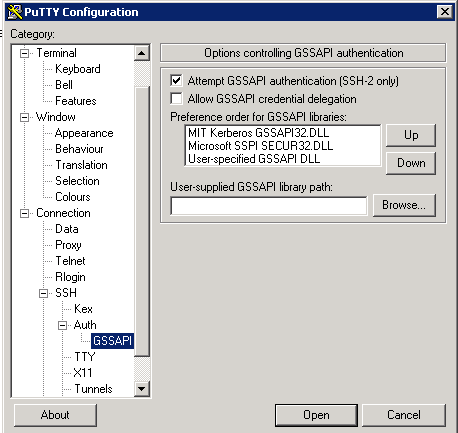

На клиентском Windows ПК (члене домена) при использовании Putty следует в свойствах SSH соединения установить флаг «Attempt GSSAPI authentification (SSH-2 only)» (В разных версиях этот пункт называется по-разному).

Также в секции Connection —> Data можно поставить переключатель в позицию «Use system username»

Если вы намереваетесь организовать таким образом ssh доступ администраторов к linux серверам — хорошей идеей будет запретить на них вход root по ssh и добавить linux-администраторов (а ещё лучше их доменную группу) в файл sudoers.

Это не единственные сценарии применения PBIS. если статья покажется Вам интересной — в следующей напишу как организовать samba файловый сервер в домене для доменных пользователей без winbind.

Дополнительную информацию по теме можно получить на форуме сообщества PowerBroker Identity Services: forum.beyondtrust.com

UPD. К преимуществам PowerBroker Identity Services я могу отнести:

- Хорошую повторяемость (сравните последовательность действий этой статье с инструкцией по настройке winbind)

- Кэширование данных из каталога (доменный пользователь может войти на ПК, когда домен не доступен, если его учётные данные в кэше)

- Для PBIS не требуется формирование в каталоге AD дополнительных атрибутов пользователя

- PBIS понимает сайты AD и работает с контроллерами своего сайта.

- Большую безопасность (samba создаёт учётку компьютера с не истекающим паролем)

- В платной версии (если возникнет такая необходимость) PBIS агент управляем через GPO (хотя это можно и вычеркнуть. если вы не намерены её покупать)

UPD 2 Пришла обратная связь от пользователя sdemon72. Возможно кому-то будет полезно.

Здравствуйте! Попробовал ваш рецепт на свежей linuxmint-18-mate-64bit, все получилось с некоторыми оговорками:

1. С получением программы через сайт у меня возникли сложности (не захотел писать реальный номер телефона, а бутафорский не прокатил — пришло письмо с сомнениями по его поводу), зато нашел репозиторий с наисвежайшими версиями: repo.pbis.beyondtrust.com/apt.html

2. При запуске программы выдает ошибки, чтобы их избежать, нужно перед запуском сделать следующее:

2.1. Установить ssh:

sudo apt-get install ssh

2.2. Поправить /etc/nsswitch.conf:

hosts: files dns mdns4_minimal [NOTFOUND=return]

(т.е. переносим dns с конца строки на вторую позицию)

2.3. Поправить /etc/NetworkManager/NetworkManager.conf:

#dns=dnsmasq

(т.е. комментируем эту строчку)

2.4. Перезапустить network-manager:

sudo service network-manager restart

После этого все сработало на ура! Буду очень благодарен, если внесете эти дополнения в статью, т.к. в поиске по сабжу она выпадает в первых строках. Оставлять комментарии я не могу (запрещает сайт), поэтому пишу вам лично.

Если интересно — история моих изысканий тут: linuxforum.ru/topic/40209

С уважением, Дмитрий

UPD 3: Почему бесплатную версию PBIS не получится применить в большой компании

В бесплатной версии работает только один алгоритм генерации UNIX iD (uid и gid) по SID доменного пользователя. Так вот он не обеспечивает уникальности

этих идентификаторов. Когда у вас очень старый домен или просто много пользователей очень высок риск, что два и более пользователя получат одинаковые идентификаторы в системе с OpenPBIS. В платной версии есть возможность выбора между алгоритмами генерации id, но она стоит значительно дороже аналогичного продукта от Quest Software ;(.