- Клиент и сервер поддерживают разные версии протокола SSL или набора шифров

- Начинайте с очистки кэша и куки

- Отключите лишние расширения

- Файрвол и антивирус

- Часовой пояс

- Сертификаты ОС

- Поддержка протоколов

- Клиент и сервер поддерживают разные версии протокола SSL при входе в zakupki.gov.ru

- Заключение

- Включить SSL для всех клиентов, которые взаимодействуют с веб-сайтом в IIS

- Аннотация

- Получение сертификата

- Создание CSR

- Запрос сертификата

- Установка сертификата

- Принудительное подключение SSL

Клиент и сервер поддерживают разные версии протокола SSL или набора шифров

При открытии web-страничек появляются ошибки без каких либо на то причин? Или браузер выдает сообщение, что нельзя установить безопасное соединение? Пытаетесь открыть zakupki.gov.ru и lkul.nalog.ru, а появляется ошибка “Клиент и сервер поддерживают разные версии протокола ssl или набора шифров”? Пора разобраться, чем это вызвано и как выйти из сложившейся ситуации.

Вышеуказанные проблемы проявляются при открытии HTTPS платформ и ресурсов, у которых есть опция входа с цифровой подписью. Прежде, чем приступить к устранению ошибок, нужно убедиться, что проблема связана не с вашим ПО и компьютером. Попробуйте открыть необходимый интернет-ресурс на другом устройстве или подключившись к другой интернет-сети. Посмотрите, как обстоят дела со входом через прочие браузеры.

Клиент и сервер поддерживают разные версии протокола SSL в Закупках

Начинайте с очистки кэша и куки

Первое, что нужно сделать для решения проблемы с SSL – это почистить браузер от мусора, включая куки и кэш. В Хроме, Яндексе и Опере в меню очистки можно попасть через комбинацию «CTRL+H». В Мозилле скопируйте вот этот адрес: about:preferences#privacy и найдите пункт «Куки и данные сайтов». Делая очистку, следует указать в строке выбора временного промежутка «Все время». В меню очистки выберите все пункты и подтвердите действие.

Очистка кэша и куки в Firefox

Отключите лишние расширения

Доступ может блокироваться из-за различных установленных расширений и дополнений в рабочих браузерах. В первую очередь это касается плагинов, вмешивающихся в трафик и сетевые экраны, например ВПН, антивирусы, прокси. После открытия раздела с расширениями нужно удалить все подозрительные. Если нужный сайт по прежнему не открывается, попробуйте отключить все установленные расширения.

Попасть в меню управления плагинами достаточно просто. Можете просто скопировать этот путь в своем браузере:

- Chrome: chrome://extensions/

- Яндекс Браузер: browser://tune/

- Opera: opera://extensions

- Firefox: about:addons.

Файрвол и антивирус

Блокировать открытые ресурсы могут антивирусники и межсетевой экран. Попробуйте ненадолго их отключить, чтобы проверить, не они ли блокируют доступ к необходимому HTTPS сайту.

Последние версии антивирусных программ содержат в себе опцию проверки SST/TLS сертификатов. Опция эта работает в автоматическом режиме. Если антивирусник заметит, что интернет-платформа применяет самоподписанный или плохо защищенный сертификат (бесплатные SSL) – он может ограничить к ней доступ. Это также касается неактуальной версии SSL-протокола.

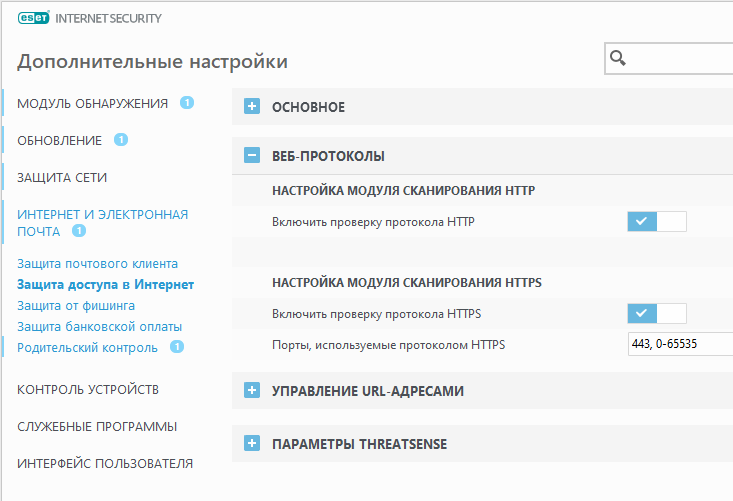

Для выхода из сложившейся ситуации необходимо открыть параметры антивирусной программы, найти раздел со сканированием и отключить режим проверки SSL сертификатов и HTTP/HTTPS трафика. Единого решения для всех антивирусников нет, так как каждый из них блокирует свои разделы. Так, например, в Dr.Web может не пускать на страницу опция «SpIDer Gate», а ESET NOD 32 – в фильтр веб-протоколов.

Настройка фильтрации веб-протоколов в ESET

Часовой пояс

Даже такие незначительные детали, как часовой пояс или не отвечающая действительности дата, могут послужить причиной отказа в доступе к HTTPS площадке. Связана такая закономерность с выполнением сетевой аутентификации. Система осуществляет проверку даты создания и истечения сертификатов, из-за чего и появляются “несостыковки”. Во избежание подобных сложностей в настройках лучше всегда правильно указывать часовой пояс.

Правильно узнать свой часовой пояс можно через сервис 2ip.ru, который укажет город регистрации вашего провайдера. Именно по этому городу выставляйте свой часовой пояс. В случае с правильным временем нужно установить автоматическое определение.

Сертификаты ОС

Одна из вероятных причин блокировки доступа к определенным платформам может заключаться в корневых сертификатах вашей операционки. Если вы долгий период не обновляли Windows, то на ПК с большой долей вероятности отсутствует «TrustedRootCA» – корневые сертификаты (доверенные). Этот нюанс решается простым и очевидным решением – обновлением операционной системы. Следует запустить установку актуальных апдейтов через Центр обновлений. Если же на ПК установлена Windows 7, то необходимо заняться обязательной инсталляцией SP1 (KB976932), а также обновлением KB2998527.

Поддержка протоколов

Чтобы дальше спокойно заходить на открытые ресурсы без каких либо сложностей, можно обратиться к чуть более сложному способу, чем указанные выше – следует включить поддержку TLS и SSL.

Устаревшие версии указанных протоколов отключены потому, что сейчас злоумышленники могут создавать слишком много угроз для перехвата данных в трафике HTTPS типа. Включение старых протоколов может поставить под угрозу безопасность пользователя во время использования Интернета. Используйте способ только в том случае, если предыдущие не помогли.

На сегодняшний день браузеры не используют ненадежные старые протоколы и уже давно перешли на актуальные. Чтобы активировать устаревшие протоколы SSL/TLS необходимо:

- В «Панели управления» нужно найти «Свойства браузера»;

- Выбираем раздел с дополнительными настройками;

- Ставим галочки возле строчек TLS 1.0, TLS 1.1, TLS 1.2, SSL 3.0, 2.0;

- Закрываем и открываем браузер.

Активация TSL протоколов в браузере

Если и этот способ не помог, то можно попробовать такой вариант:

- В папке system32 находим документ hosts и проверяем его на наличие статических записей;

- Открываем настройки сетевого подключения, выбираем раздел с предпочитаемым DNS сервером и набираем адрес 8.8.8.8;

- Снова заходим в панель управления в раздел “свойства браузера”, выбираем уровень безопасности для Интернета средний или выше среднего. Обязательно нужно изменить этот параметр, если он обозначен как высокий, в противном случае ничего не получится.

Повышение уровня безопасности для сайтов

Клиент и сервер поддерживают разные версии протокола SSL при входе в zakupki.gov.ru

Если аналогичные ошибки возникают при входе на сайт zakupki.gov.ru или прочие государственные порталы – следует проверить следующие моменты:

- Проверить совместимость IE 11 версии с 10. Входить в закупки нужно только через обновленный Internet Explorer

- Добавить площадку в перечень доверенных узлов;

- Настроить параметры безопасности;

- Настроить окна (всплывающие);

- Переопределить обработку куки в автоматическом режиме;

- Установить параметры обозревателя;

- Удалить временные файлы, истории просмотров и куки;

- Добавить “zakupki.gov.ru” для просмотра в режиме совместимости;

- Установить и настроить КриптоПро CSP;

- Установить и настроить “КриптоПро ЭЦП Browser plug-in”;

- Перерегистрировать сертификат, если он устарел.

Полную инструкцию с детальным описанием каждого пункта можно найти на сайте zakupki.gov.ru/epz, скачав “Инструкцию по настройке рабочего стола”.

Заключение

Как показывает практика – на обновленных Windows такие ошибки на сайтах не выскакивают, а клиент и сервер поддерживают совместимые версии ssl-протоколов и наборы шифров соответствуют всем требованиям. В случае с закупками советуем обновить Internet Exprolel и провести настройку доступов, строго придерживаясь указанной в ссылке инструкции.

Включить SSL для всех клиентов, которые взаимодействуют с веб-сайтом в IIS

В этой статье описывается, как включить SSL для всех клиентов, которые взаимодействуют с веб-сайтом в Microsoft IIS (IIS).

Исходная версия продукта: Internet Information Services

Исходный номер КБ: 298805

Аннотация

Эта статья содержит следующие разделы:

- Сведения о том, как настроить и включить сертификаты сервера, чтобы клиенты могли быть уверены в том, что ваш веб-сайт действителен и что любые отправляемые им сведения остаются конфиденциальными и конфиденциальными.

- Сведения о том, как использовать сторонние сертификаты для использования SSL, а также общий обзор процесса, используемого для создания запроса подписи сертификата (CSR), который используется для получения стороннее сертификата.

- Как включить SSL-подключение для веб-сайта.

- Как применить протокол SSL для всех подключений и установить требуемую длину шифрования между клиентами и веб-сайтом.

Для двух типов проверки подлинности можно использовать функции безопасности SSL веб-сервера. Вы можете использовать сертификат сервера, чтобы разрешить пользователям аутентификацию веб-сайта перед передачей личных сведений, таких как номер кредитной карты. Кроме того, вы можете использовать клиентские сертификаты для проверки подлинности пользователей, запрашивая информацию на веб-сайте.

В этой статье предполагается, что для проверки подлинности веб-сервера используется сторонний ЦС.

Чтобы включить проверку сертификата SSL Server и обеспечить уровень безопасности, необходимый вашим клиентам, необходимо получить сертификат от стороного ЦС. Сертификаты, выда которыми выданы вашей организации сторонним ЦС, обычно привязаны к веб-серверу и, в частности, к веб-сайту, к которому необходимо привязать SSL. Вы можете создать собственный сертификат с сервером IIS, но в этом случае ваши клиенты должны неявно доверять вам как к сертификату.

Статья предполагает следующее:

- Вы установили IIS.

- Создан и опубликован веб-сайт, который необходимо защитить с помощью SSL.

Получение сертификата

Чтобы начать процесс получения сертификата, необходимо создать CSR. Это можно сделать с помощью консоли управления IIS; Поэтому перед созданием CSR необходимо установить IIS. CSR — это, по сути, сертификат, который создается на сервере, который проверяет сведения о сервере, относящаяся к компьютеру, при запросе сертификата у стороне ЦС. CSR — это просто зашифрованное текстовое сообщение, зашифрованное парой открытого и закрытого ключей.

Как правило, в CSR, который вы создаете, включаются следующие сведения о компьютере:

- Организация

- Подразделение

- Страна

- Состояние

- Locality

- Общее имя

Общее имя обычно состоит из имени хост-компьютера и домена, к которому оно принадлежит, например xyz.com. В этом случае компьютер является частью домена .com и называется XYZ. Это может быть корневой сервер для корпоративного домена или просто веб-сайт.

Создание CSR

Доступ к консоли управления (MMC) IIS. Для этого щелкните правой кнопкой мыши «Мой компьютер» и выберите «Управление». Откроется консоль управления компьютером. Разорите раздел «Службы и приложения». Найдите IIS и разйдите консоль IIS.

Выберите конкретный веб-сайт, на который необходимо установить сертификат сервера. Щелкните сайт правой кнопкой мыши и выберите «Свойства».

Выберите вкладку «Безопасность каталога». В разделе «Безопасная связь» выберите сертификат сервера. Запускается мастер сертификатов веб-сервера. Нажмите кнопку Далее.

Выберите «Создать новый сертификат» и «Далее».

Выберите «Подготовить запрос» сейчас, но отправьте его позже и выберите «Далее».

В поле «Имя» введите имя, которое можно запомнить. По умолчанию он будет называться веб-сайтом, для которого создается CSR.

При генерации CSR необходимо указать длину бита. Длина бита ключа шифрования определяет силу зашифрованного сертификата, отправляемого в сторонний ЦС. Чем выше длина бита, тем надкрепнее шифрование. Большинство сторонних ЦС предпочитают не менее 1024 бит.

В разделе «Сведения об организации» введите сведения об организации и подразделении. Это должно быть точным, так как вы представляете эти учетные данные стороне ЦС и должны соответствовать их лицензированию сертификата. Выберите «Далее», чтобы получить доступ к разделу «Общее имя сайта».

Раздел «Общее имя сайта» отвечает за привязку сертификата к веб-сайту. Для SSL-сертификатов введите имя хост-компьютера с именем домена. Для серверов интрасети можно использовать netBIOS-имя компьютера, на который размещен сайт. Выберите «Далее», чтобы получить доступ к географическим данным.

Введите сведения о стране, регионе или регионе, а также о стране или регионе. Полностью орфографию вашего штата, области и страны или региона; не используйте аббревиатуры. Нажмите кнопку Далее.

Сохраните файл в TXT-файле.

Подтвердите сведения о запросе. Выберите «Далее», чтобы завершить работу, и выйдите из мастера сертификатов веб-сервера.

Запрос сертификата

Существует несколько способов отправки запроса. Обратитесь к поставщику сертификатов по вашему выбору, чтобы использовать метод и определить оптимальный уровень сертификата для ваших потребностей. В зависимости от метода, выбранного для отправки запроса в ЦС, вы можете отправить CSR-файл с шага 10 в разделе «Создание CSR» или в файл может потребоваться вслать содержимое этого файла в запрос. Этот файл будет зашифрован и будет содержать заглавный и footer для содержимого. При запросе сертификата необходимо включить и заглавный, и footer. Ваш CSR должен иметь следующий сходство:

Установка сертификата

После того как сторонний ЦС завершит запрос сертификата сервера, вы получите его по электронной почте или на сайте загрузки. Сертификат должен быть установлен на веб-сайте, на котором необходимо обеспечить безопасную связь.

Чтобы установить сертификат, выполните следующие действия.

- Скачайте или скопируйте сертификат, полученный из ЦС, на веб-сервер.

- Откройте MMC IIS, как описано в разделе «Создание CSR».

- Доступ к диалоговом окну «Свойства» для веб-сайта, на котором устанавливается сертификат.

- Выберите вкладку «Безопасность каталога» и выберите сертификат сервера. Запускается мастер сертификатов веб-сервера. Нажмите кнопку Далее.

- Выберите «Обработка ожидающих запросов» и установите сертификат, а затем выберите «Далее».

- Перейдите к расположению сертификата, сохраненного на шаге 1. Дважды выберите «Далее» и «Готово».

Принудительное подключение SSL

После установки сертификата сервера можно обеспечить связь безопасного канала SSL с клиентами веб-сервера. Сначала необходимо включить порт 443 для безопасного взаимодействия с веб-сайтом. Для этого выполните следующие действия:

- В консоли управления компьютером щелкните правой кнопкой мыши веб-сайт, на котором необходимо принудительно применить SSL, и выберите «Свойства».

- Выберите вкладку «Веб-сайт». В разделе «Идентификация веб-сайта» убедитесь, что поле порта SSL заполнено числом 443.

- Выберите Дополнительно. Вы должны увидеть два поля. IP-адрес и порт веб-сайта уже должны быть указаны в поле «Несколько удостоверений» для этого веб-сайта. В поле «Несколько удостоверений SSL» для этого веб-сайта выберите «Добавить», если порт 443 еще не указан. Выберите IP-адрес сервера и введите числовые значения 443 в поле порта SSL. Нажмите OK.

Теперь, когда порт 443 включен, можно применять SSL-подключения. Для этого выполните следующие действия:

Выберите вкладку «Безопасность каталога». В разделе «Безопасная связь» теперь доступна правка. Нажмите кнопку Изменить.

Выберите «Требовать безопасный канал (SSL)«.

Если указать 128-битное шифрование, клиенты, которые используют 40- или 56-битный браузер, не смогут взаимодействовать с сайтом, если не обновят уровень шифрования.

Откройте браузер и попробуйте подключиться к веб-серверу по стандартному http:// протоколу. Если выполняется принудительное применение SSL, вы получите следующее сообщение об ошибке:

Страницу необходимо просмотреть по безопасному каналу

Страница, которая вы пытаетесь просмотреть, требует использования https в адресе.

Попробуйте следующее: попробуйте еще раз, https:// в начале адреса, к который вы пытаетесь связаться. HTTP 403.4 — запрещено: для SSL требуются службы Internet Information Services

Техническая информация (для сотрудников службы поддержки): эта ошибка указывает, что страница, к которую вы пытаетесь получить доступ, защищена с помощью SSL.

Теперь вы можете подключаться к веб-сайту только с помощью https:// протокола.