- Kali Linux — Website Penetration Testing

- Vega Usage

- ZapProxy

- Database Tools Usage

- sqlmap

- sqlninja

- CMS Scanning Tools

- WPScan

- Joomscan

- SSL Scanning Tools

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- WhatWeb

- Описание WhatWeb

- Справка по WhatWeb

- Руководство по WhatWeb

- Примеры запуска WhatWeb

- Установка WhatWeb

- Обзор Kali Linux 2021.2

- Установка

- ▍ Обычное железо и Live boot

- ▍ Виртуальные машины

- ▍ Мобильные средства

- ▍ Контейнеры

- ▍ Облако

- Особенности и характеристики Kali 2021.2

- ▍Kaboxer

- ▍ Kali-Tweaks v1.0

- ▍ Bleeding-Edge

- ▍ Привилегированные порты

- ▍ Kali NetHunter

- ▍ Новые приложения

- ▍ Графика и рабочий экран

- ▍ Raspberry Pi

- ▍ Разное

Kali Linux — Website Penetration Testing

In this chapter, we will learn about website penetration testing offered by Kali Linux.

Vega Usage

Vega is a free and open source scanner and testing platform to test the security of web applications. Vega can help you find and validate SQL Injection, Cross-Site Scripting (XSS), inadvertently disclosed sensitive information, and other vulnerabilities. It is written in Java, GUI based, and runs on Linux, OS X, and Windows.

Vega includes an automated scanner for quick tests and an intercepting proxy for tactical inspection. Vega can be extended using a powerful API in the language of the web: JavaScript. The official webpage is https://subgraph.com/vega/

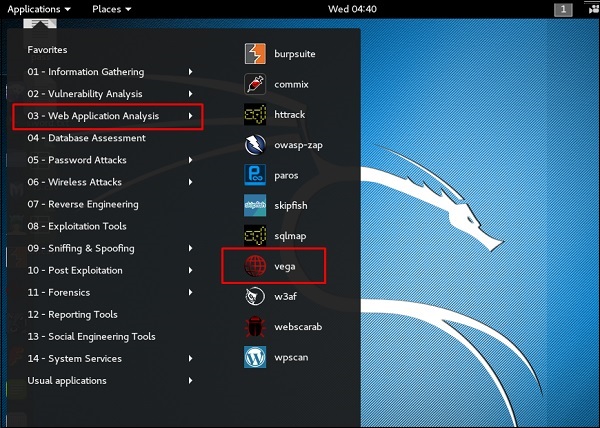

Step 1 − To open Vega go to Applications → 03-Web Application Analysis → Vega

Step 2 − If you don’t see an application in the path, type the following command.

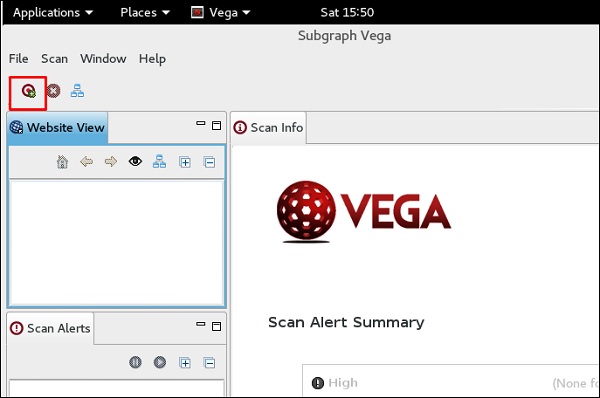

Step 3 − To start a scan, click “+” sign.

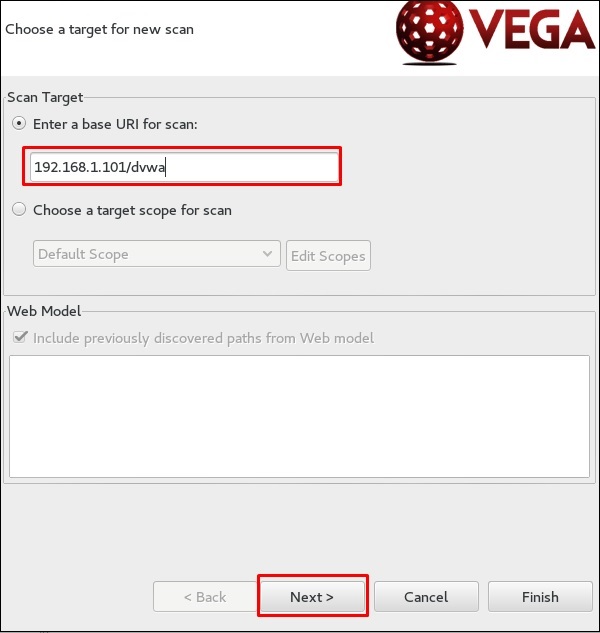

Step 4 − Enter the webpage URL that will be scanned. In this case, it is metasploitable machine → click “ Next”.

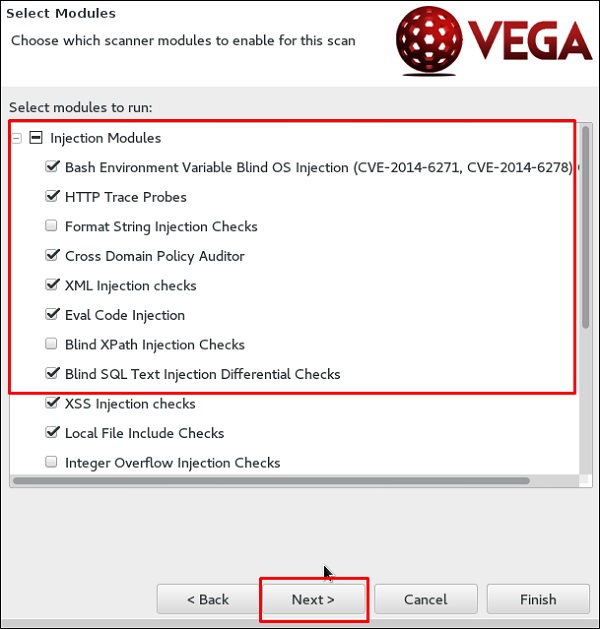

Step 5 − Check all the boxes of the modules you want to be controlled. Then, click “Next”.

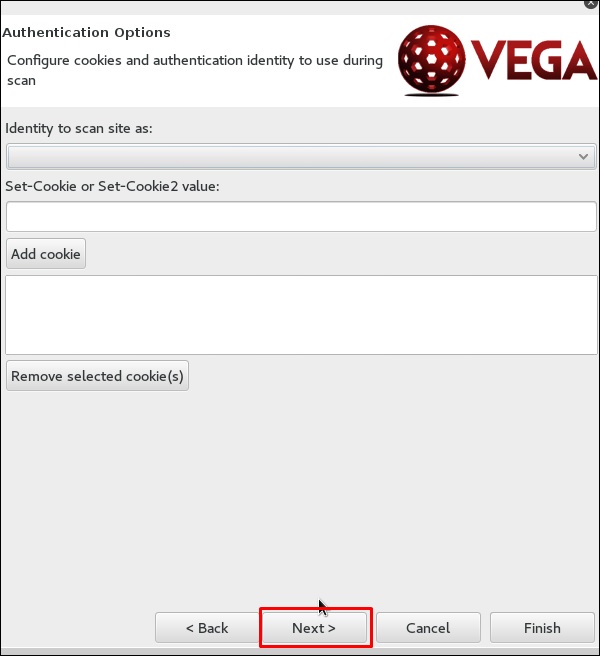

Step 6 − Click “Next” again in the following screenshot.

Step 7 − Click “Finish”.

Step 8 − If the following table pops up, click “Yes”.

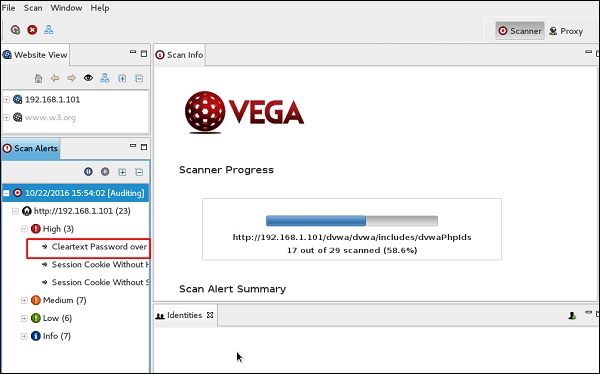

The scan will continue as shown in the following screenshot.

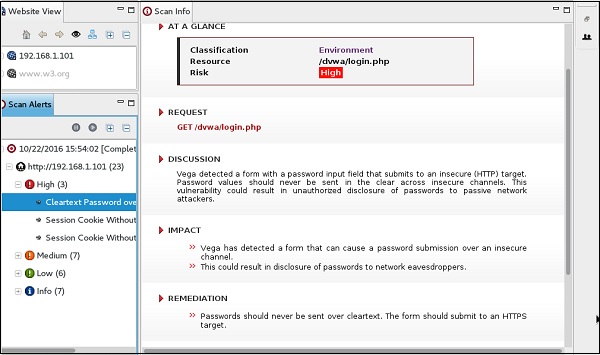

Step 9 − After the scan is completed, on the left down panel you can see all the findings, that are categorized according to the severity. If you click it, you will see all the details of the vulnerabilities on the right panel such as “Request”, ”Discussion”, ”Impact”, and ”Remediation”.

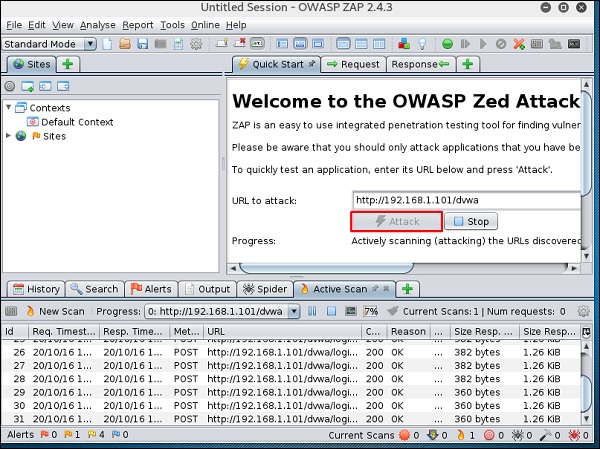

ZapProxy

ZAP-OWASP Zed Attack Proxy is an easy-to-use integrated penetration testing tool for finding vulnerabilities in web applications. It is a Java interface.

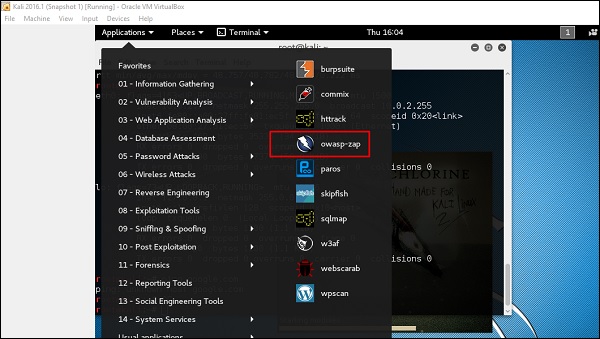

Step 1 − To open ZapProxy, go to Applications → 03-Web Application Analysis → owaspzap.

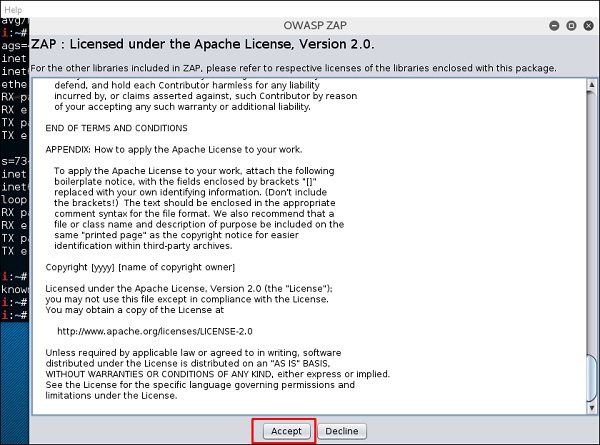

Step 2 − Click “Accept”.

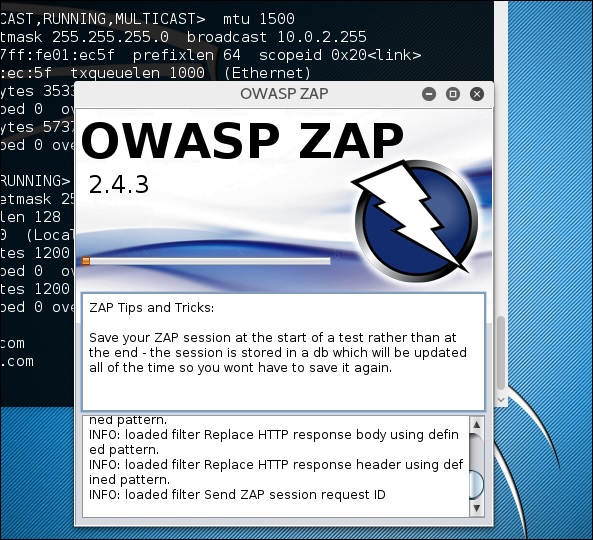

ZAP will start to load.

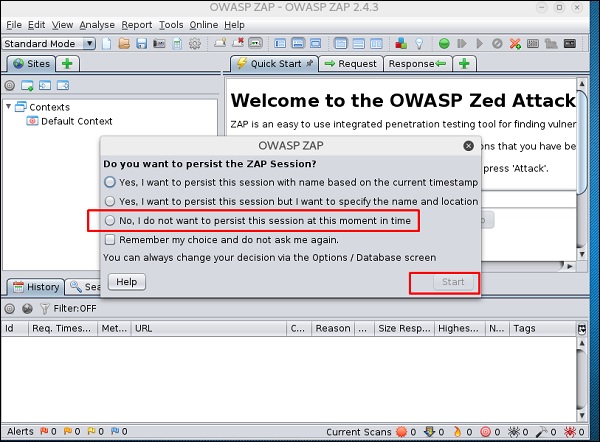

Step 3 − Choose one of the Options from as shown in the following screenshot and click “Start”.

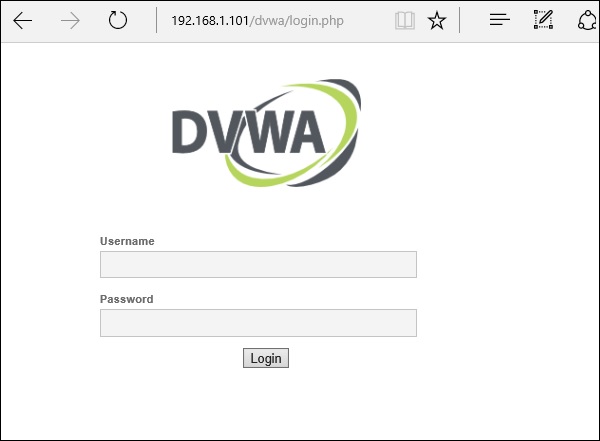

Following web is metasploitable with IP :192.168.1.101

Step 4 − Enter URL of the testing web at “URL to attack” → click “Attack”.

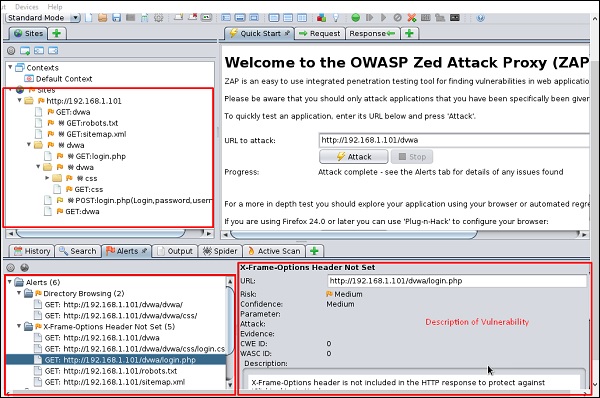

After the scan is completed, on the top left panel you will see all the crawled sites.

In the left panel “Alerts”, you will see all the findings along with the description.

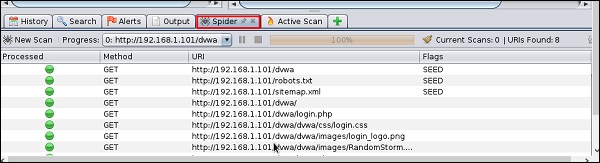

Step 5 − Click “Spider” and you will see all the links scanned.

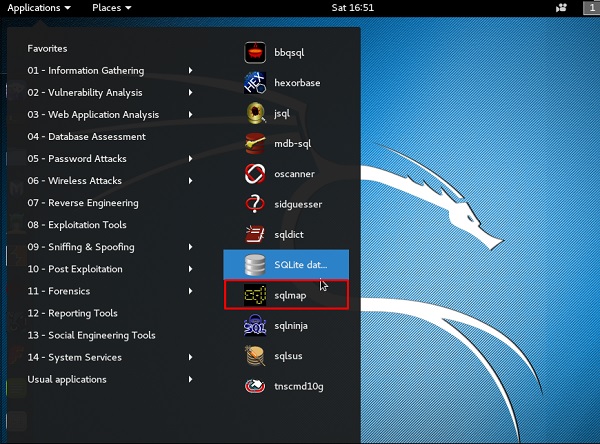

Database Tools Usage

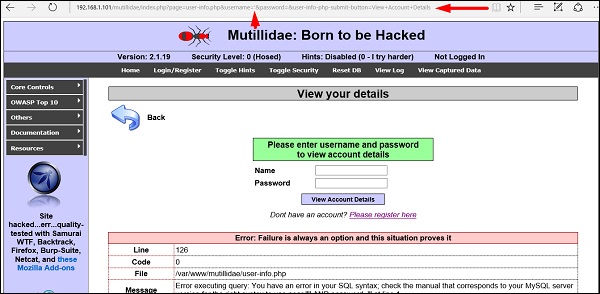

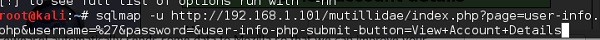

sqlmap

sqlmap is an open source penetration testing tool that automates the process of detecting and exploiting SQL injection flaws and taking over of database servers. It comes with a powerful detection engine, many niche features for the ultimate penetration tester and a broad range of switches lasting from database fingerprinting, over data fetching from the database, to accessing the underlying file system and executing commands on the operating system via out-of-band connections.

Let’s learn how to use sqlmap.

Step 1 − To open sqlmap, go to Applications → 04-Database Assessment → sqlmap.

The webpage having vulnerable parameters to SQL Injection is metasploitable.

Step 2 − To start the sql injection testing, type “sqlmap – u URL of victim”

Step 3 − From the results, you will see that some variable are vulnerable.

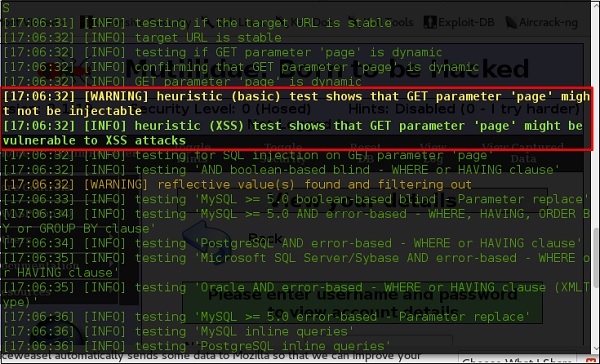

sqlninja

sqlninja is a SQL Injection on Microsoft SQL Server to a full GUI access. sqlninja is a tool targeted to exploit SQL Injection vulnerabilities on a web application that uses Microsoft SQL Server as its back-end. Full information regarding this tool can be found on http://sqlninja.sourceforge.net/

Step 1 − To open sqlninja go to Applications → 04-Database Assesment → sqlninja.

CMS Scanning Tools

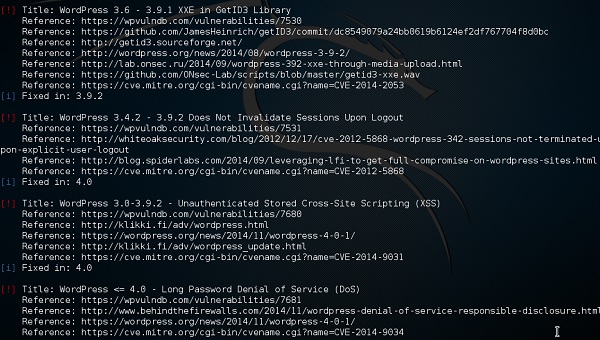

WPScan

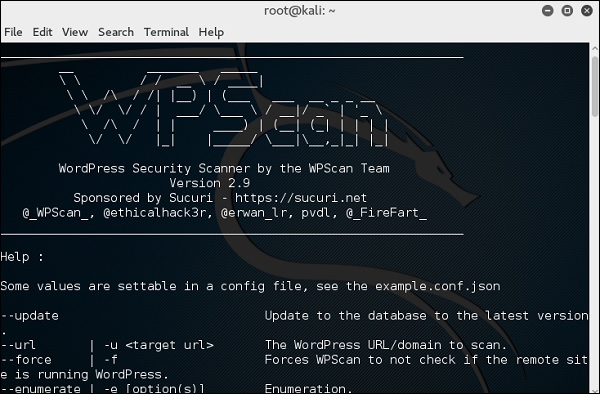

WPScan is a black box WordPress vulnerability scanner that can be used to scan remote WordPress installations to find security issues.

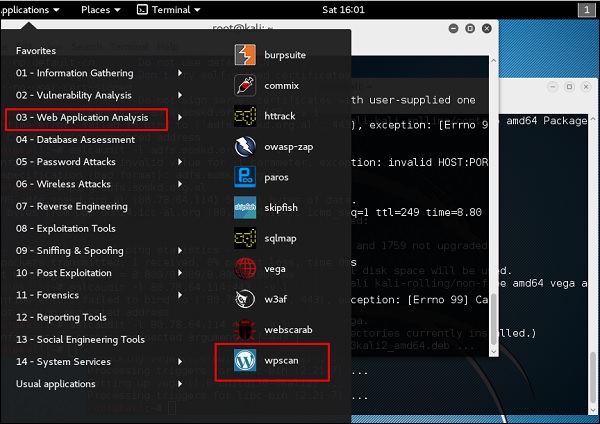

Step 1 − To open WPscan go to Applications → 03-Web Application Analysis → “wpscan”.

The following screenshot pops up.

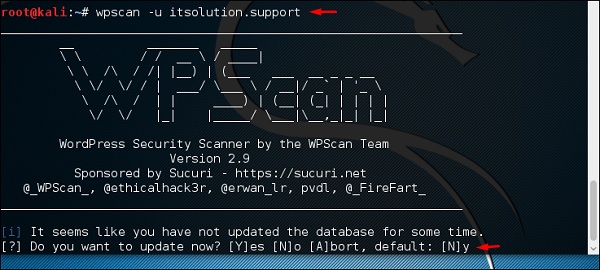

Step 2 − To scan a website for vulnerabilities, type “wpscan –u URL of webpage”.

If the scanner is not updated, it will ask you to update. I will recommend to do it.

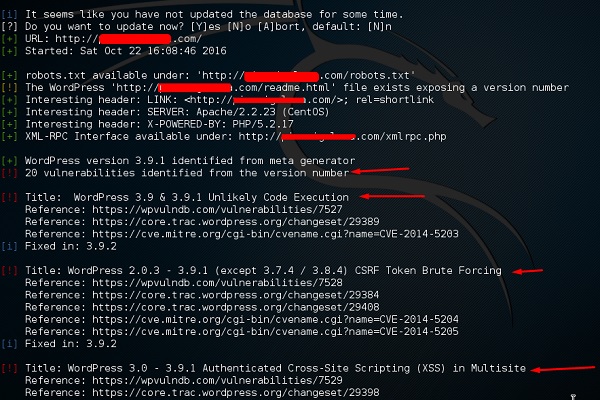

Once the scan starts, you will see the findings. In the following screenshot, vulnerabilities are indicated by a red arrow.

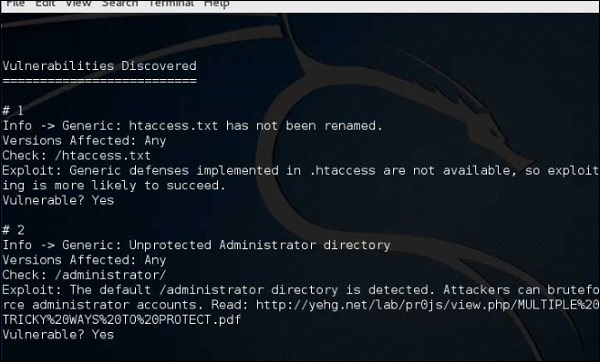

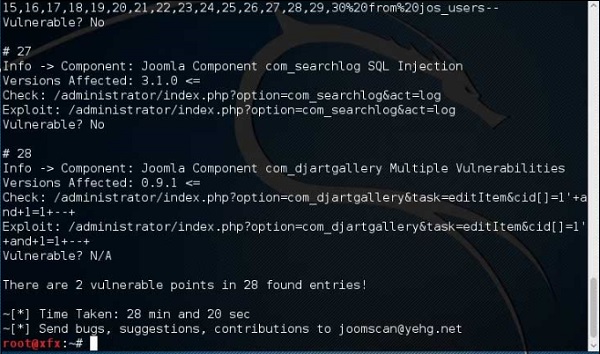

Joomscan

Joomla is probably the most widely-used CMS out there due to its flexibility. For this CMS, it is a Joomla scanner. It will help web developers and web masters to help identify possible security weaknesses on their deployed Joomla sites.

Step 1 − To open it, just click the left panel at the terminal, then “joomscan – parameter”.

Step 2 − To get help for the usage type “joomscan /?”

Step 3 − To start the scan, type “ joomscan –u URL of the victim”.

Results will be displayed as shown in the following screenshot.

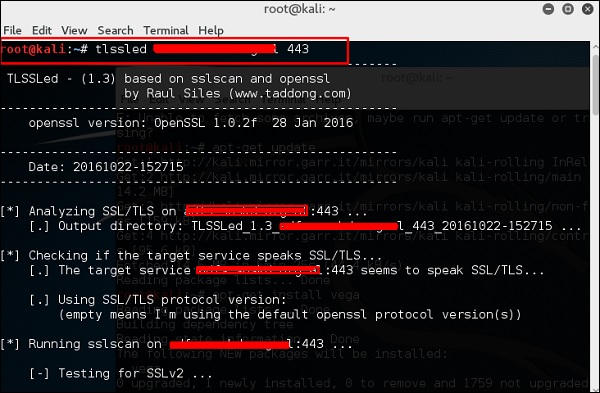

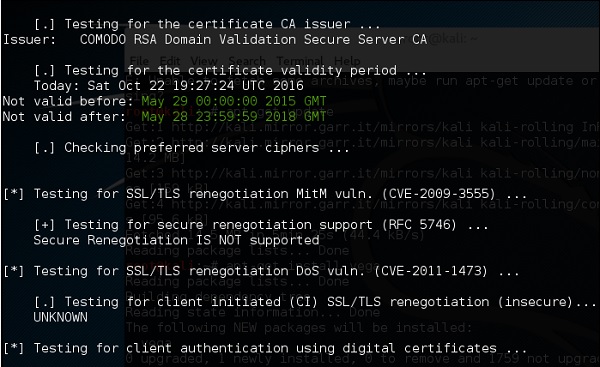

SSL Scanning Tools

TLSSLed is a Linux shell script used to evaluate the security of a target SSL/TLS (HTTPS) web server implementation. It is based on sslscan, a thorough SSL/TLS scanner that is based on the openssl library, and on the “openssl s_client” command line tool.

The current tests include checking if the target supports the SSLv2 protocol, the NULL cipher, weak ciphers based on their key length (40 or 56 bits), the availability of strong ciphers (like AES), if the digital certificate is MD5 signed, and the current SSL/TLS renegotiation capabilities.

To start testing, open a terminal and type “tlssled URL port“. It will start to test the certificate to find data.

You can see from the finding that the certificate is valid until 2018 as shown in green in the following screenshot.

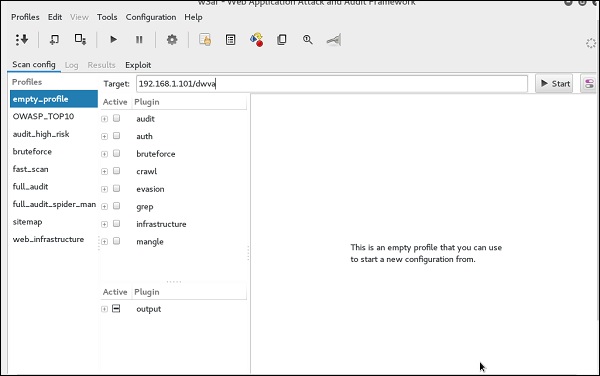

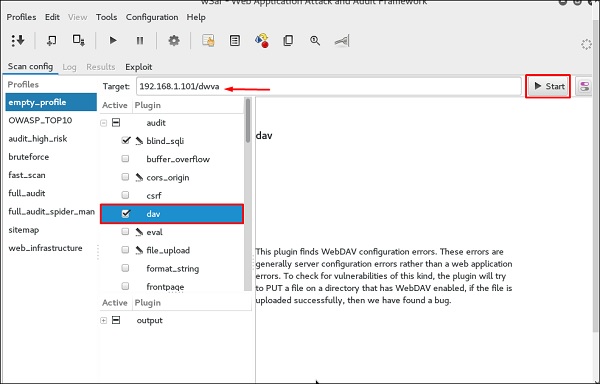

w3af is a Web Application Attack and Audit Framework which aims to identify and exploit all web application vulnerabilities. This package provides a Graphical User Interface (GUI) for the framework. If you want a command-line application only, install w3af-console.

The framework has been called the “metasploit for the web”, but it’s actually much more as it also discovers the web application vulnerabilities using black-box scanning techniques. The w3af core and its plugins are fully written in Python. The project has more than 130 plugins, which identify and exploit SQL injection, cross-site scripting (XSS), remote file inclusion and more.

Step 1 − To open it, go to Applications → 03-Web Application Analysis → Click w3af.

Step 2 − On the “Target” enter the URL of victim which in this case will be metasploitable web address.

Step 3 − Select the profile → Click “Start”.

Step 4 − Go to “Results” and you can see the finding with the details.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

WhatWeb

Описание WhatWeb

WhatWeb идентифицирует веб-сайты. Цель этой программы ответить на вопрос «Чем является этот веб-сайт?». WhatWeb распознает веб-технологии, в том числе систему управления контентом (CMS), платформы для ведения блогов, пакеты статистики/аналитики, библиоотеки JavaScript, веб-сервера и встроенные устройства. WhatWeb имеет более 1700 плагинов, каждый из которых для распознавания чего-то одного. WhatWeb также идентифицирует номера версий, email адреса, ID аккаунтов, модули веб-платформ, SQL ошибки и прочее.

WhatWeb может быть незаметным и быстрым тщательным и медленным. Чтобы контролировать компромисс между скоростью и достоверностью, WhatWeb поддерживает уровни агрессивности. Когда вы посещаете веб-сайт в вашем браузере, передаваемые данные включают много подсказок о технологиях, которые лежат в основе работы веб-сайта. Иногда единичный визит веб-страницы содержит достаточно информации для идентификации веб-сайта, но когда этого недостаточно, WhatWeb может продолжить опрос веб-сайта. Уровень агрессивности по умолчанию называется «незаметный», он является самым быстрым и требует только один HTTP запрос к веб-сайту. Это подходит для сканирования публичных веб-сайтов. Более агрессивные режимы были созданы для использования в тестах на проникновение.

Большинство плагинов WhatWeb являются основательными и учитывают в своей работе широкий диапазон данных. К примеру большинство веб-сайтов на WordPress можно идентифицировать по HTML мета тегу вроде такого ‘ ‘, но небольшое количество веб-сайтов на WordPress удаляет этот идентификационный тэг, что не мешает WhatWeb. Плагин WordPress в WhatWeb имеет более 15 тестов, которые включают проверку иконки сайта, стандартные файлы установки, страницы входа и проверку «/wp-content/» внутри относительных ссылок.

- Более1700 плагинов

- Управляемый компромисс между скоростью/незаметностью и достоверностью

- Тонкая настройка производительности. Управление количеством одновременно сканируемых веб-сайтов

- Разные форматы логов: краткий (удобен для обработки grep), вербальный (удобный для чтения человеком), XML, JSON, MagicTree, RubyObject, MongoDB, ElasticSearch, SQL

- Поддержка прокси включая TOR

- Настраиваемые HTTP заголовки

- Базовая HTTP аутентификация

- Правильная обработка редиректа веб-страницы

- IP диапазоны в стиле Nmap

- Нечёткое совпадение

- Уверенность в достоверности результата

- Пользовательские плагины, заданные в командной строке

Автор: Andrew Horton (urbanadventurer) и Brendan Coles (bcoles)

Справка по WhatWeb

Руководство по WhatWeb

Страница man присутствует, но практически полностью повторяет справку.

Примеры запуска WhatWeb

Просканировать сайт example.com:

Просканировать reddit.com slashdot.org с вербальным описанием плагинов (-v):

Агрессивное сканирование (-a 3) сайта wired.com для определения точной версии WordPress:

Быстро просканировать локальную сеть (192.168.0.0/24) и подавлять ошибки (—no-errors):

Просканировать локальную сеть (192.168.0.0/24) на https веб-сайты (—url-prefix https://) и подавлять ошибки (—no-errors):

Просканировать на crossdomain политики в Alexa Top 1000:

Установка WhatWeb

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Установка в Ubuntu и Linux Mint

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Обзор Kali Linux 2021.2

В начале июня состоялся релиз дистрибутива для цифровой криминалистики и тестирования систем безопасности Kali Linux 2021.2. Эта операционная система является клоном Debian, используя репозиторий Testing с наиболее свежими пакетами. Новые iso образы становятся доступными для загрузки каждые три месяца, предыдущим релизом был 2021.1, а следующим будет 2021.3. Собственные наработки, созданные в рамках проекта, выложены на Гитлабе.

Kali Linux вобрал в себя солидный опыт разработки операционных систем для проверки возможностей несанкционированного доступа к ресурсам ИТ. Начало было положено в августе 2004-го с выходом WhiteHat Knoppix. Затем было несколько выпусков WHAX и BackTrack, под капотом SlackWare Live CD. С марта 2013 г․ под руководством Мати Ахарони и Девона Кернса из Offensive Security выходит Kali Linux v1.0, уже на базе Debian.

Установка

Kali Linux предоставляет множество вариантов для установки, начиная простой рабочей станцией и заканчивая мобильными и встроенными устройствами. Рабочим столом по-умолчанию является Xfce, однако можно выбрать и другие DE:

▍ Обычное железо и Live boot

Имеются iso образы и торренты для платформ:

- AMD64 ;

- Intel 386 ;

- ARM64 iso образ для чипов Apple M1 .

Все образы доступны в трех вариантах:

- weekly, самые свежие и в то же время нестабильные пакеты;

- installer, стандартный оффлайновый набор ПО;

- netinstaller, все пакеты скачиваются во время установки. Не доступен для установки с Live USB;

▍ Виртуальные машины

Можно скачать 64-битные образы и торренты для VMWare и Virtualbox . Для беглого ознакомления с возможностями Kali Linux это пожалуй самый оптимальный вариант. Образ для VMWare имеет размер в 2.6 GiB, для Virtualbox — чуть побольше, 3.8 GiB. Кроме того доступны образы VM для Vagrant.

На данный момент имеются образы для следующих устройств на чипах ARM:

- 1 (Original);

- 2, 3, 4 и 400 (32-бит);

- 2 (v1.2), 3, 4 и 400 (64-бит);

- Zero;

- Zero W.

❒ Pine64

▍ Мобильные средства

Проект Kali NetHunter — это первая платформа тестирование на проникновение с открытым исходным кодом для устройств под управлением ОС Android. В наборе имеется множество уникальных функций, недоступных на других аппаратных платформах. Специфика NetHunter состоит в том, что с его помощью можно осуществлять проверки безопасности и попытки проникновения на мобильных устройствах. Примеры использования могут включать в себя следующие сценарии:

- Точка доступа Mana Evil в один клик.

- BadUSB атака типа MITM через эмуляцию работы USB устройства. Подключив NetHunter к компьютеру жертвы, тот перенаправляет сетевой трафик через себя.

- Взлом Bluetooth;

Рис. 1 Kali NetHunter.

Кали NetHunter может быть установлен на эти мобильные устройства:

❒ Gemini PDA (Nougat 5.x)

❒ Nexus, все модели начиная с 5-й модели и заканчивая 10-й (Lollipop)

- OnePlus One (11);

- OnePlus 2 (Nougat 5.x);

- OnePlus 2 (Pie 9.0);

- OnePlus (AnyKernel Pie 9.0);

- OnePlus (AnyKernel 10);

- OnePlus (OxygenOS 10);

- OnePlus 7;

- OnePlus 7 Pro (OxygenOS 10);

- OnePlus Nord (11).

❒ Samsung

- Galaxy Tab S4 (LTE)(Oreo 8.0);

- Galaxy Tab S4 (WiFi)(Oreo 8.0).

❒ Sony XPeria Z1

- Davinci Miui (10);

- Xiaomi Mi A3 (LineageOS 18.1).

❒ ZTE

▍ Контейнеры

Есть сборки для Docker и LXC/LXD, установка производится штатными средствами контейнерного ПО.

Kali-docker образы доступны для платформ arm64 , armhf и amd64 .

▍ Облако

Образы Kali Cloud можно по-быстрому развернуть в инфраструктуре различных облачных провайдеров:

Особенности и характеристики Kali 2021.2

Главная особенность Kali Linux — наличие полноценной подборки специальных приложений для проверки взлома и проникновения. Их общее количество превышает 600 и они разнесены по следующим категориям:

- Сбор информации: nmap и его разновидности, goofile, p0f и пр․;

- Анализ уязвимости: cisco-torch, BED, DotDotPwn и пр․;

- Атаки на беспроводное соединение: Aircrack-ng, Kismet, Pyrit и пр․;

- Веб-приложения: Blind Elephant, hURL, Nikto, Paros, и пр․;

- Инструментарий эксплуатации: commix, routersploit, Social-Engineer Toolkit и пр․;

- Стресс-тесты: DHCPig, t50, Reaver и пр․;

- Аналитический инструментарий: ddrescue, pdf-parser, iPhone-Backup-Analyzer и пр․;

- Охота на пароль: Hashcat, THC-Hydra, John the Ripper, wordlists и пр․;

- Прослушивание и подделка: _hexinject, mitmproxy, Wireshark и пр․;

- Обратная разработка: apktool, javasnoop, Valgrind и пр․;

- Поддержание доступа: dns2tcp, HTTPTunnel, pwnat и пр․;

- Аппаратный взлом: Arduino, dex2jar, smali и пр․;

- Средства для отчетности: cherrytree, dos2unix, Metagoofil и пр.

Одно из новых впечатлений, еще на этапе установки ОС, это замена супер-пользователя root с паролем tor на kali / kali. Объективности ради надо заметить, что изменение произошло в предыдущем релизе Kali. Это не так просто, как кажется, так как многие серверные приложения крепко привязаны к привилегиям root-а. Некоторые операционные системы давно уже отказались от root, в частности Ubuntu Linux обесточила супер пользователя с незапамятных времен.

▍Kaboxer

Представлен Kaboxer 1.0, (от Kali Application Boxeri), с помощью которого громоздкие приложения можно упаковать в контейнер и далее интегрировать с ОС и штатным менеджером пакетов. Вся прелесть в том, что для пользователя всё прозрачно, программа скомпонованная таким образом устанавливается точно так же из aptitude install package-name . На данный момент с помощью Kaboxer распространяются лишь эти приложения:

- Covenant — клиент-серверная сетевая служба;

- Firefox Developer Edition — тяжелое графическое приложение для веб-разработчиков;

- Zenmap — приложение использует Python 2.

▍ Kali-Tweaks v1.0

Анонсирована утилита Kali-Tweaks в помощь пользователям дистрибутива для легкой и корректной настройки операционной системы под свои нужды. Это вполне согласуется с философией Kali Linux — полностью отдавать себе отчет в своих действиях. С помощью Kali-Tweaks можно задать конфигурацию для компонент:

Рис 2. Kali-Tweaks.

- мета-пакеты;

- сетевые репозитории, это позволяет добавить, или удалить установку новейших и экспериментальных пакетов из древа;

- командная строка и консоль, например выбрать между Bash и Zsh;

- виртуализация.

▍ Bleeding-Edge

Ветка репозитория Bleeding Edge существует с марта 2013 г. В дословном переводе это означает кровоточащий край, смысл термина в обозначении самого острого края (острие науки передовой край), отдаленной границы, там где опасно. Соответственно, пакеты из этой ветки никак нельзя назвать стабильными. В текущем выпуске Kali Linux полностью переработан бэкенд репозитория.

Рис. 3 В kali-tweaks можно подключить репозиторий bleeding-edge.

▍ Привилегированные порты

В Unix/Linux системах по умолчанию только root имеет доступ на открытие TCP/IP портов в интервале 1-1024, их еще называют привилегированными. Можно по-разному обходить это ограничение, например перенаправлять привилегированный порт на обычный.

Но этот способ плохо масштабируем и может привести к путанице. Благо, теперь не надо перебрасывать порты, так как обычный пользователь может запускать приложения, которые открывают сокет на привилегированных TCP/IP портах. Это стало возможным благодаря специальному патчу на ядро Linux, без него функционал не будет доступен.

▍ Kali NetHunter

В новой версии были такие обновления:

- поддержка Android 11;

- улучшение в работе Magisk root;

- повышена совместимость благодаря динамическим партициям;

- улучшения в модуле Bluetooth;

- включены патчи rtl88xxau для более старых версий ядра.

▍ Новые приложения

Вот список новинок текущего релиза:

- CloudBrute — Разузнать об инфраструктуре компании, найти файлы и приложения в облачной среде.

- Dirsearch — Обнаружить файлы и директории на веб-серверах.

- Feroxbuster — Простое, быстрое, рекурсивное обнаружение содержимого интернет ресурса.

- Ghidra — Платформа обратной разработки.

- Pacu — Платформа для эксплойтов AWS.

- Peirates — Проникновение в среду Kubernetes.

- Quark-Engine — Рейтинговая система оценки вредоносных программ для Android.

- VSCode a.k.a. Visual Studio Code Open Source, редактор кода с открытыми исходниками.

▍ Графика и рабочий экран

В терминале появилось возможность быстрого переключения по горячей клавише Ctrl+p между однострочным и двустрочным приглашением PS1.

Рис 4. Переключение режимов PS1 терминала Xfce.

Переработана панель быстрого запуска Xfce, из нее убрали экранный рекордер kazam, добавив текстовый редактор и веб-браузер. Появились новые обои рабочего стола и экрана входа в DE. Для приложений терминала Xfce и файлового менеджера Thunar появилась опция запуска с правами root.

Рис 5. Root терминал Xfce.

▍ Raspberry Pi

- kalipi-config — своего рода raspi-config на стероидах для облегчения начальной настройки Kali Linux на Raspberry Pi.

- kalipi-tft-config — для облегчения начальной настройки TFT дисплеев на Rapberry Pi.

- Заявлено повышение производительности на 1500%.

- Ядро Linux обновилось до версии 5.4.83.

- На Raspberry Pi 4 и Raspberry Pi 400 полноценно заработал Bluetooth.

- Время первой загрузки сократилось с 20 до 15 с.

▍ Разное

Помимо этого были и другие изменения и исправления в разных местах. Устранены дефекты в приложении терминала и pkexec. Помимо этого:

- Wireshark теперь могут запускать и непривилегированные пользователи;

- новый Win-Kex v2.10 теперь поддерживает многоэкранный режим;

- пакет Parallels Tools вышел из Technical Preview для устройств на чипах Apple M1.

Источник