- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Findomain

- Описание Findomain

- Справка по Findomain

- Руководство по Findomain

- Примеры запуска Findomain

- Установка Findomain

- Установка в Kali Linux

- Установка в BlackArch

- Установка в Windows

- Установка в Linux Mint, Ubuntu, Debian и любой другой дистрибутив Linux

- Найти hostname из IP Linux

- Метод 1: Ping

- Метод 2: команда хоста

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- iptodomain

- Описание iptodomain

- Справка по iptodomain

- Руководство по iptodomain

- Примеры запуска iptodomain

- Установка iptodomain

- Команда dig в Linux

- Синтаксис команды dig

- Опции и флаги dig

- Примеры использования dig

- 1. Получение информации о домене

- 2. Получение определённой записи

- 3. Использование определённого DNS-сервера

- 4. Получение домена по IP

- Выводы

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Findomain

Описание Findomain

Самый быстрый и кроссплатформенный инструмент для поиска субдоменов.

Инструмент характеризуется очень быстрой работой (несколько секунд для поиска всех субдоменов указанного целевого домена), а также очень низким потреблением оперативной памяти и использованием центрального процессора.

Мониторинг появления новых субдоменов и автоматическое сообщение о них в Discord, Slack или Telegram с помощью webhooks.

- Поддержка многопоточности, максимальное количество времени, которое требуется Findomain для поиска субдоменов, составляет 20 секунд.

- Обнаружение субдоменов без брут-форса, используются логи Certificate Transparency и API сервисов, накапливающих информацию о субдоменах.

- Обнаружение только доменов, которые имеют IP адреса.

- Считывание целей из аргумента командной строки (-t) или из файла (-f).

- Запись в один уникальный файл вывода, указанный пользователем, все субдомены или только субдомены с IP адресом.

- Запись результатов в текстовый файл(ы) вывода с автоматическим присвоением имени.

- Работает на многих платформах, программа написана на Rust.

- Поддержка множества API.

В настоящий момент используются следующие API:

- Certspotter

- Crt.sh

- Virustotal

- Sublist3r

- Facebook **

- Spyse (CertDB) *

- Bufferover

- Threadcrow

- Virustotal с apikey **

- Notes

API, которые отмечены **, для работы требуют маркер доступа (токен).

API, которые отмечены * по желанию могут использоваться с маркером доступа. Создайте его, если у вас возникают проблемы с этими API.

Автор: Eduard Tolosa

Справка по Findomain

Руководство по Findomain

Страница man отсутствует.

Примеры запуска Findomain

Выполнить поиск субдоменов и напечатать информацию на экран:

Выполнить поиск субдоменов и экспортировать данные в файл вывода (в этом случае имя файла будет example.com.txt):

Выполнить поиск субдоменов и экспортировать данные в файл с указанным именем:

Выполнить поиск только субдоменов у которых есть IP адрес:

Выполнить поиск только субдоменов с IP адресом, экспортировать данные в файл с указанным именем:

Найти субдомены до списка доменов, которые указаны в файле file_with_domains.txt (формат файла: один домен на одну строку):

Найти субдомены до списка доменов, которые указаны в файле file_with_domains.txt (формат файла: один домен на одну строку) и сохранить результаты в файл multiple_domains.txt:

Установка Findomain

Установка в Kali Linux

Вариант 1 (установка из исходного кода):

Вариант 2 (скачивание скомпилированного файла):

Установка в BlackArch

Программа предустановлена в BlackArch.

Установка в Windows

Зайдите на страницу https://github.com/Edu4rdSHL/findomain/releases и скачайте файл findomain-windows.exe.

Об использовании в Findomain в Windows смотри в инструкции, ссылка на которую дана в конце статьи.

Установка в Linux Mint, Ubuntu, Debian и любой другой дистрибутив Linux

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Найти hostname из IP Linux

Имена или ярлыки полезны, поскольку они позволяют нам отличить одну вещь или одного человека от другого. Даже имя человека, которое может не быть уникальным в глобальном масштабе, содержит набор символов, которые позволяют человеку отличаться от другого человека.

Точно так же компьютеры поддерживают метки или имена, которые помогают придать им уникальную идентичность в сети. Вот здесь и появляется имя хоста. Имя хоста — это набор буквенно-цифровых символов, уникальных для компьютерной сети, позволяющий устройствам связываться друг с другом.

Как правило, базовая технология, которая идентифицирует компьютер или устройство в сети, представляет собой набор чисел, известных как IP-адреса. Затем они сопоставляются с определенным именем, преобразованным в IP-адрес машины.

Однако в этом руководстве я покажу вам различные способы, которые вы можете использовать для получения имени хоста, связанного с определенным IP-адресом. Методы, обсуждаемые в этом руководстве, будут работать почти во всех Linux и Unix-подобных системах.

Разобравшись с этим, давайте погрузимся.

Метод 1: Ping

Самый простой способ получить имя хоста с IP-адреса — использовать команду ping. Ping — это простая, но мощная утилита командной строки, которая использует пакеты ECHO для связи с хостом.

ПРИМЕЧАНИЕ. Следующая команда работает только на компьютерах с Windows. Для Linux проверьте следующий метод.

Чтобы получить имя хоста с IP-адреса с помощью команды ping, используйте команду ниже:

Вот результат выполнения вышеуказанной команды:

Приведенная выше команда не всегда надежна; это часто работает только в том случае, если имя хоста доступно в файле hosts.

Метод 2: команда хоста

Второй и распространенный метод получения имени хоста из IP-адреса в Linux — это команда host. Этот простой инструмент является частью пакета dnsutil.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

iptodomain

Описание iptodomain

Этот инструмент, используя архив исторической информации с Virustotal, позволяет вам извлекать домены из IP диапазона и сохранять их в файл. Это полезно, если вы хотите узнать, какие домены прикреплены к этому IP адресу.

Для использования этого инструмента вам нужно установить свой ключ Virustotal API. Он бесплатно выдаётся на сайте Virustotal после регистрации.

Автор: Juan Esteban Valencia Pantoja

Справка по iptodomain

Руководство по iptodomain

Страница man отсутствует.

Примеры запуска iptodomain

Требуется узнать список всех сайтов, размещённых на том же IP, что и сайт suip.biz. Узнаём IP сайта suip.biz с помощью программы dig:

Устанавливаем начало диапазона сканирования (-i 185.117.153.79) и конец диапазона сканирования (-f 185.117.153.79), результаты — домены вместе с IP — сохранить в файл (-w /tmp/t.txt):

Найти все доменные имена, располагающиеся в диапазоне с IP (-i 103.22.201.25) по IP (-f 103.22.201.255), сохранить результаты — только имена доменов — в файл (-o 103.22.200.255.txt), во время сканирования показывать больше информации (-v) и сохранить итоговый отчёт без дубликатов в файл (-r IPsCF.txt):

Установка iptodomain

Установка в Kali Linux

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Команда dig в Linux

Команда dig (domain information groper) — многофункциональный инструмент для опроса DNS-серверов. Она позволяет получить больше информации о конкретном домене, для того чтобы, например, узнать используемые им IP-адреса.

Этот инструмент может оказаться полезным сетевым администраторам для выявления неисправностей DNS. Аналоги чаще всего предлагают меньше функций и возможностей, чем может предоставить утилита командной строки dig. В этой статье мы рассмотрим что из себя представляет команда dig Linux, а также как ею пользоваться.

Синтаксис команды dig

Использовать команду dig несложно. Достаточно ввести название сервера, имя домена и передать команде подходящие опции:

$ dig @сервер доменное.имя тип записи флаги

- @cервер — IP-адрес или доменное имя DNS-сервера (если не указано, dig будет обращаться к DNS-серверу, используемому по умолчанию);

- доменное.имя — доменное имя интернет-ресурса, о котором необходимо получить информацию;

- тип записи — позволяет указать, для какого типа записи необходим вывод, например A, NS, MX или TXT;

- флаги — с помощью флагов утилите dig отдаются дополнительные команды; оговаривается, каким должен быть вывод команды (что в нём должно быть, а чего нет).

Опции и флаги dig

Во время работы утилиты dig могут использоваться следующие флаги:

- +[no]all — отображает или скрывает все установленные по умолчанию флаги отображения;

- +[no]answer — отображает только ответ на запрос;

- +[no]fail — эта опция указывает, должна ли утилита переключаться на следующий DNS сервер, если текущий не отвечает (по умолчанию стоит +fail);

- +short — сокращает вывод утилиты;

- +[no]cmd — отключает вывод заголовка и информации об использованных опциях утилиты;

- +[no]identify — используется вместе с флагом +short и отображает информацию об IP-адресе сервера;

- +[no]comments — удаляет все комментарии из вывода утилиты;

- +[no]trace — позволяет вывести список DNS серверов через которые прошёл запрос на получение информации о домене, по умолчанию отключено.

Вместе с dig можно применять следующие опции:

- -4 — позволяет использовать только IPv4;

- -6 — позволяет использовать только IPv6;

- -x — предназначена для получения домена по IP;

- -f — используется для чтения списка доменов из файла;

- -b IP-адрес — позволяет указать исходящий IP-адрес, с которого отправлен запрос к DNS-серверу, полезно, если к компьютеру подключено несколько сетевых карт;

- -r — предотвращает чтение настроек из файла

/.digrc;

Здесь указаны лишь некоторые флаги и опции. Если необходимо узнать больше, используйте команду:

Примеры использования dig

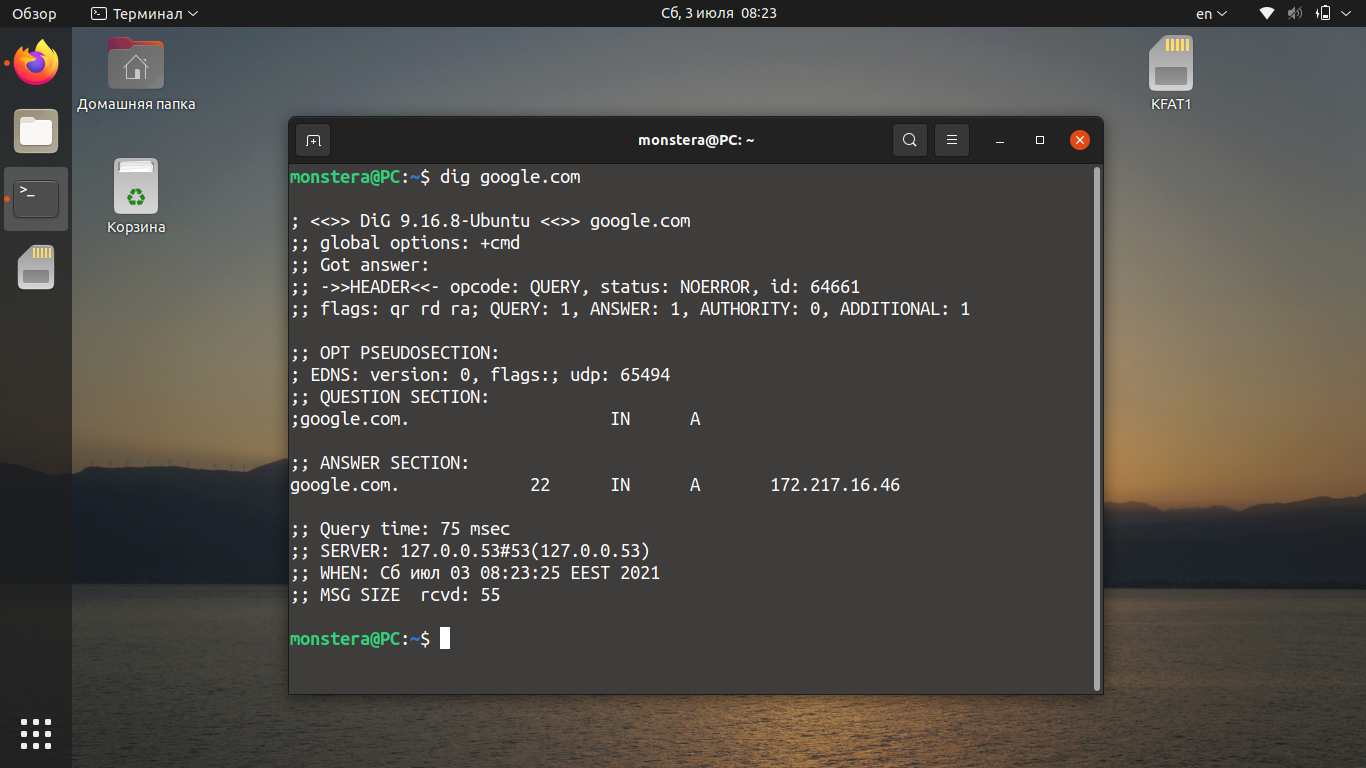

1. Получение информации о домене

Для того чтобы получить информацию о домене необходимо передать имя домена команде. Например, для google.com:

Рассмотрим каждую секцию вывода подробнее:

- HEADER — отображает информацию о версии утилиты, ID запроса, полученных ошибках и использованных флагах вывода. Выводится и другая важная информация о количестве запросов, обращений к DNS-серверу и т. д.;

- QUESTION SECTION — секция, которая отображает текущий запрос;

- ANSWER SECTION — секция, в которой отображается результат обработки созданного запроса (в данном случае это IP-адрес домена).

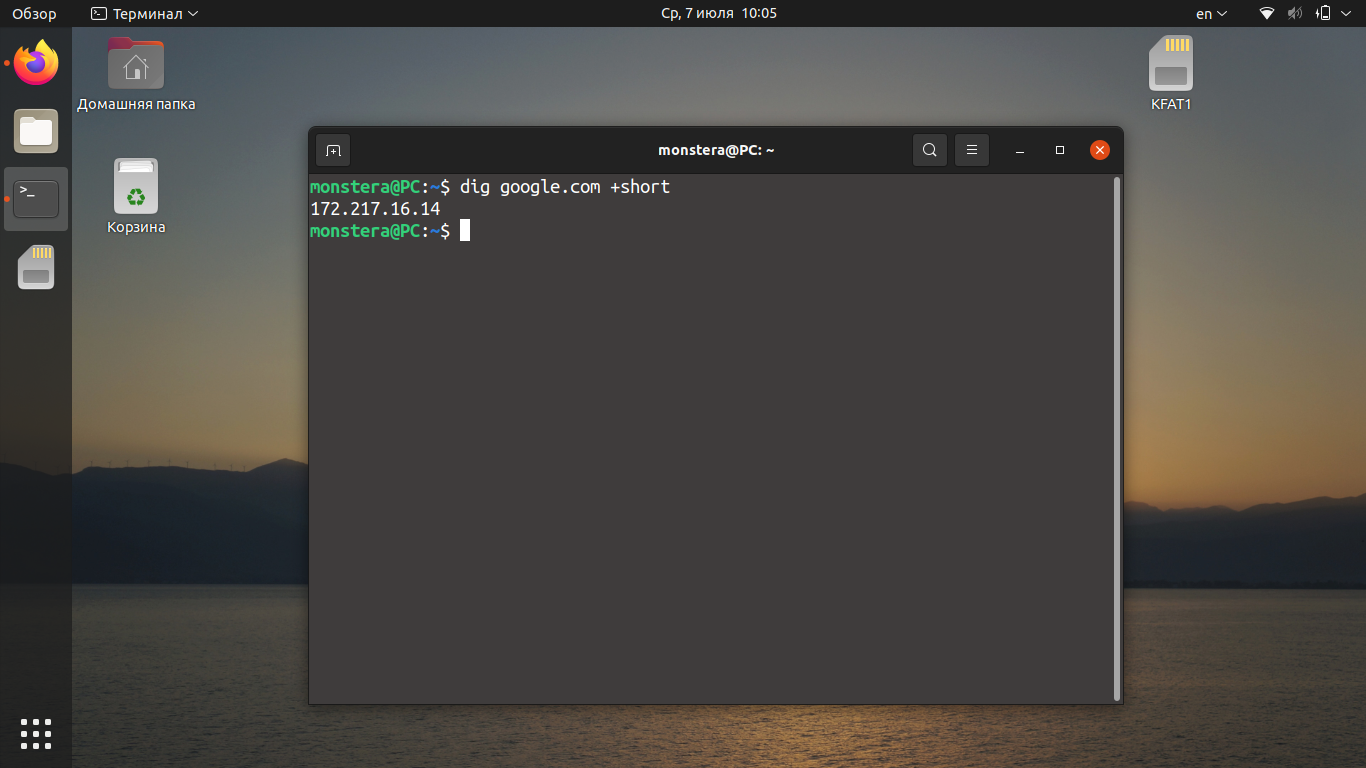

По умолчанию утилита выводит много лишней информации. Для получения только основных данных используйте запрос с флагом +short. Например:

dig google.com +short

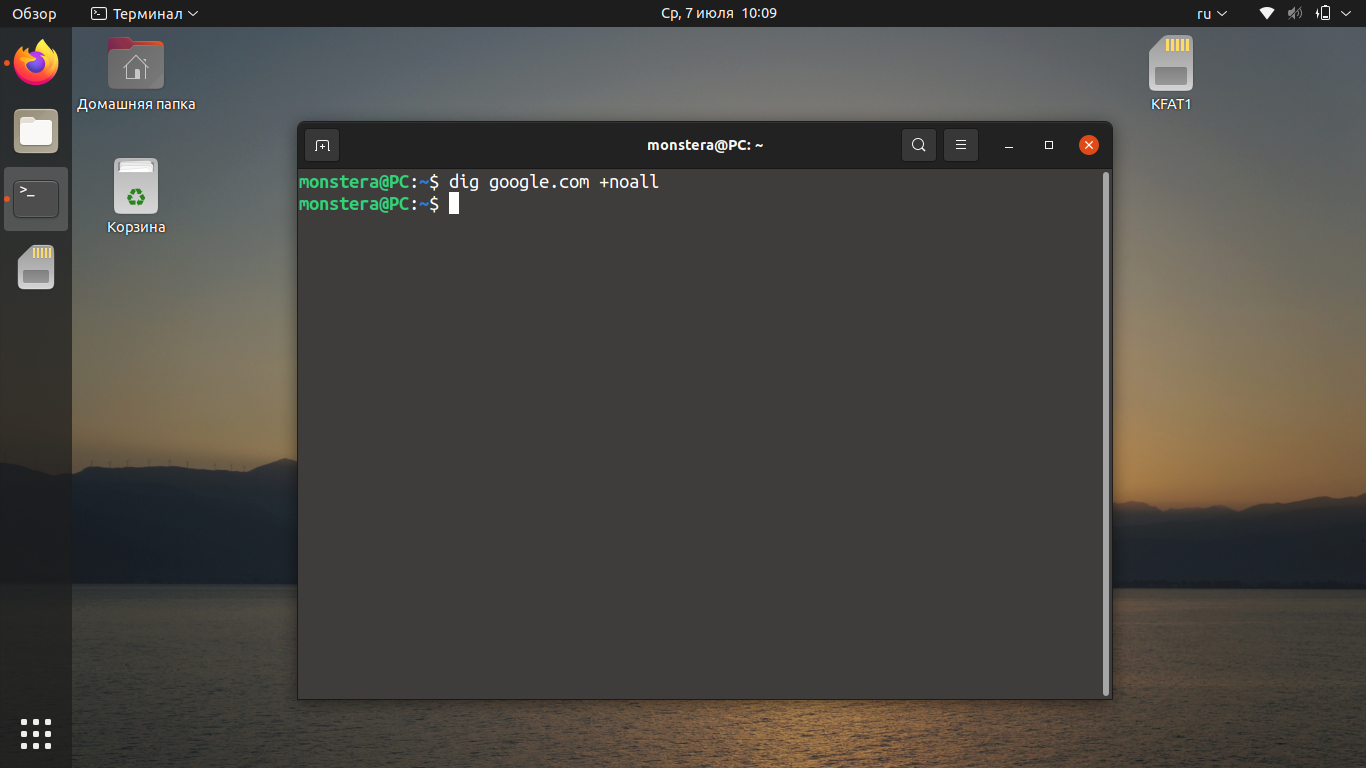

Если использовать команду dig вместе с +noall, вы ничего не увидите, поскольку этот флаг отключает вывод всех секций.

dig google.com +noall

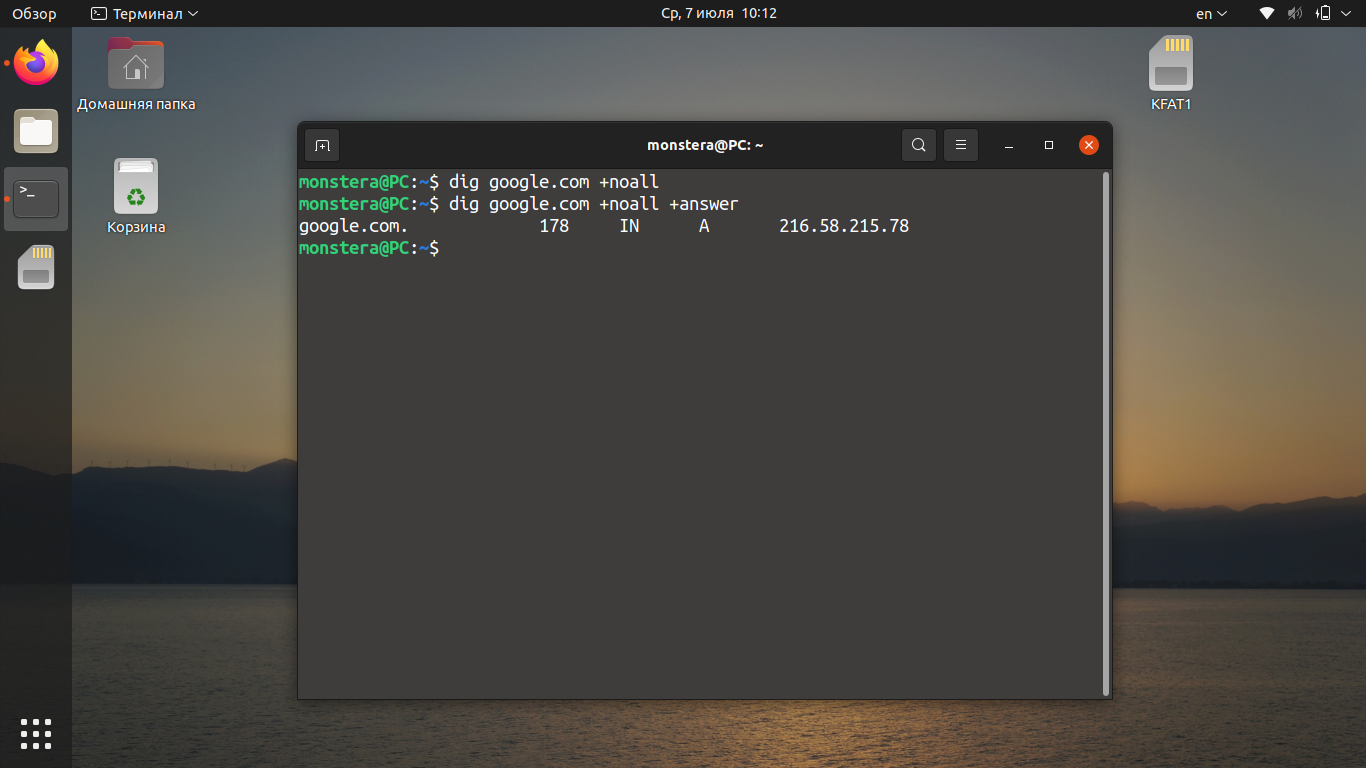

Если вместе с флагом +noall использовать флаг +answer, dig выведет только ту информацию, которая есть в секции ANSWER (IP-адрес, тип записи и пр.).

dig доменное.имя +noall +answer

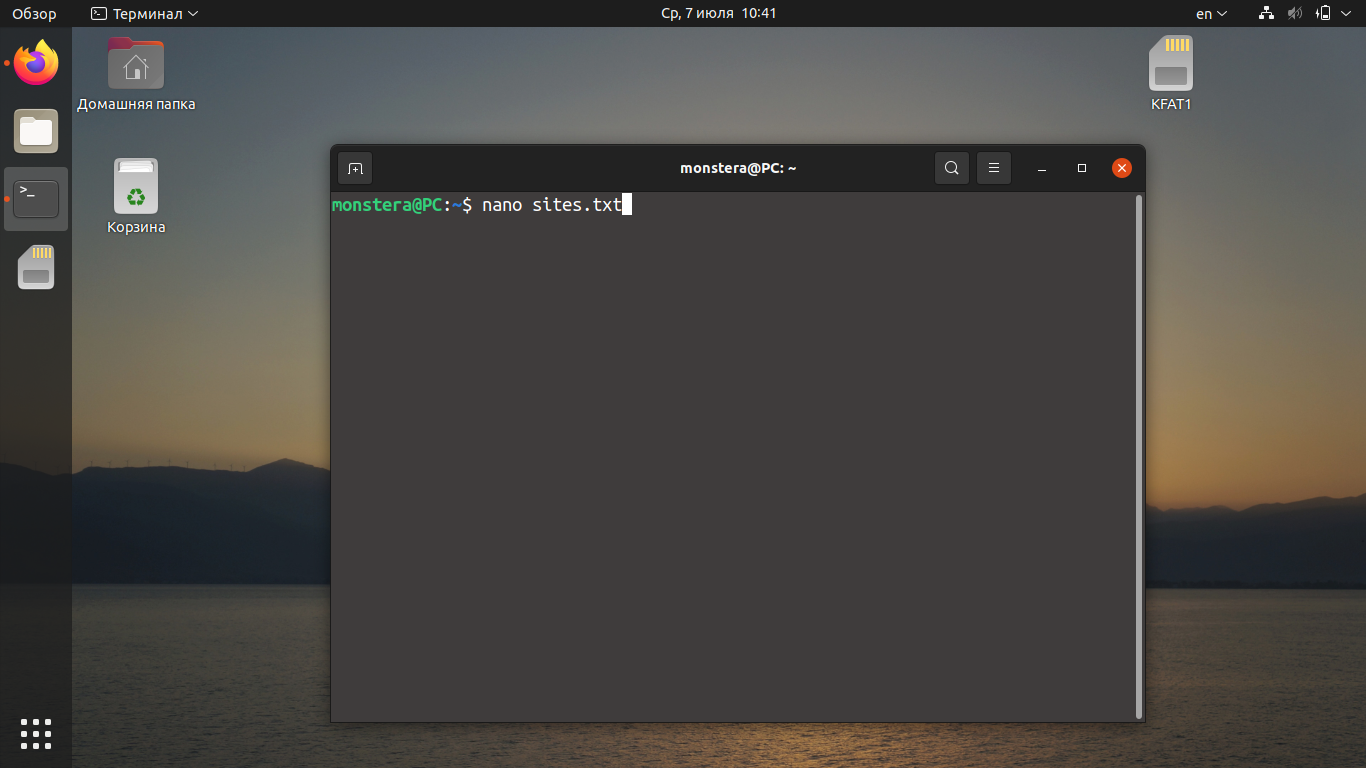

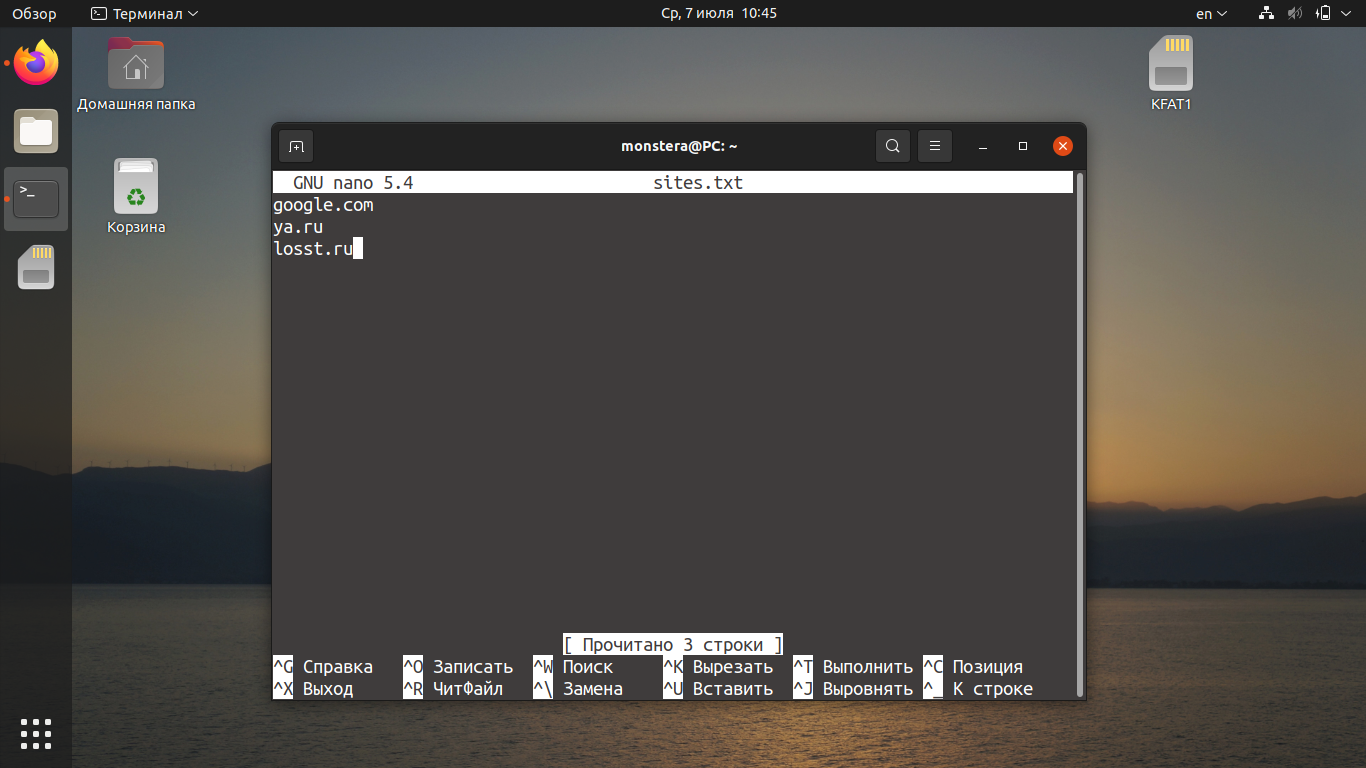

Для создания комбинированного запроса можно использовать текстовый файл со списком сайтов, например, sites.txt. Чтобы создать текстовый документ с таким именем, введите следующую команду в терминале:

В файл необходимо добавить список доменов, для которых необходимо получить данные, например:

google.com

ya.ru

losst.ru

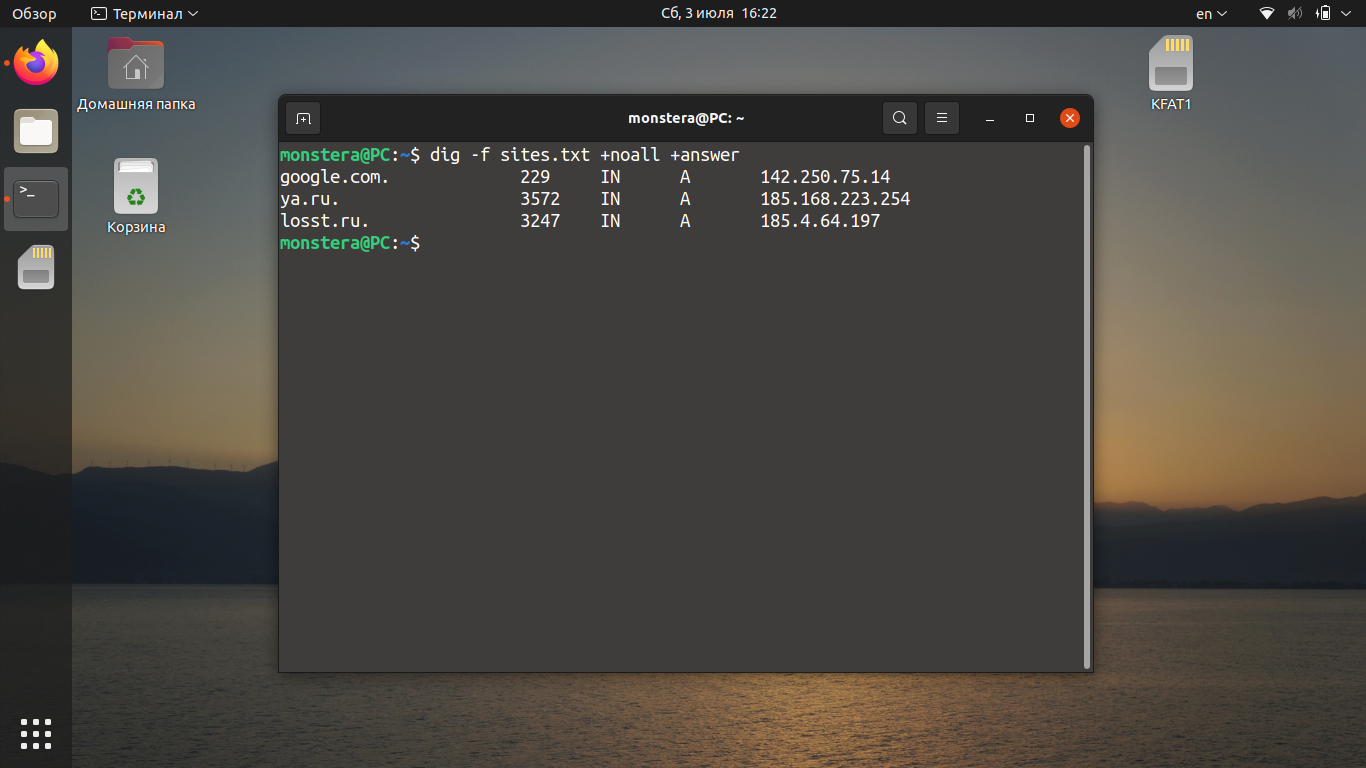

Для того чтобы получить информацию о перечисленных в файле sites.txt доменах, используйте команду:

dig -f sites.txt +noall +answer

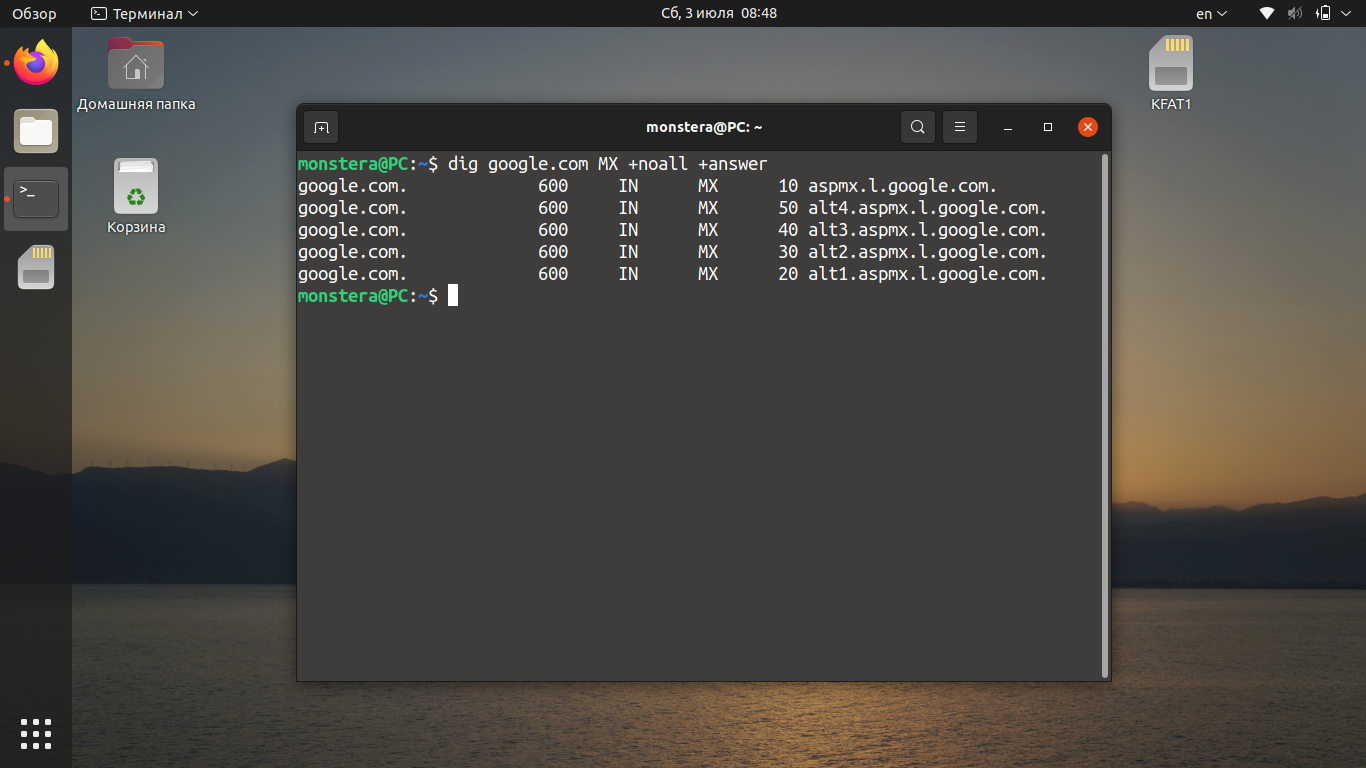

2. Получение определённой записи

Согласно синтаксису команды dig linux, тип записи указывается после доменного имени. Для того чтобы получить MX-запись домена google.com, используйте команду:

dig google.com MX +noall +answer

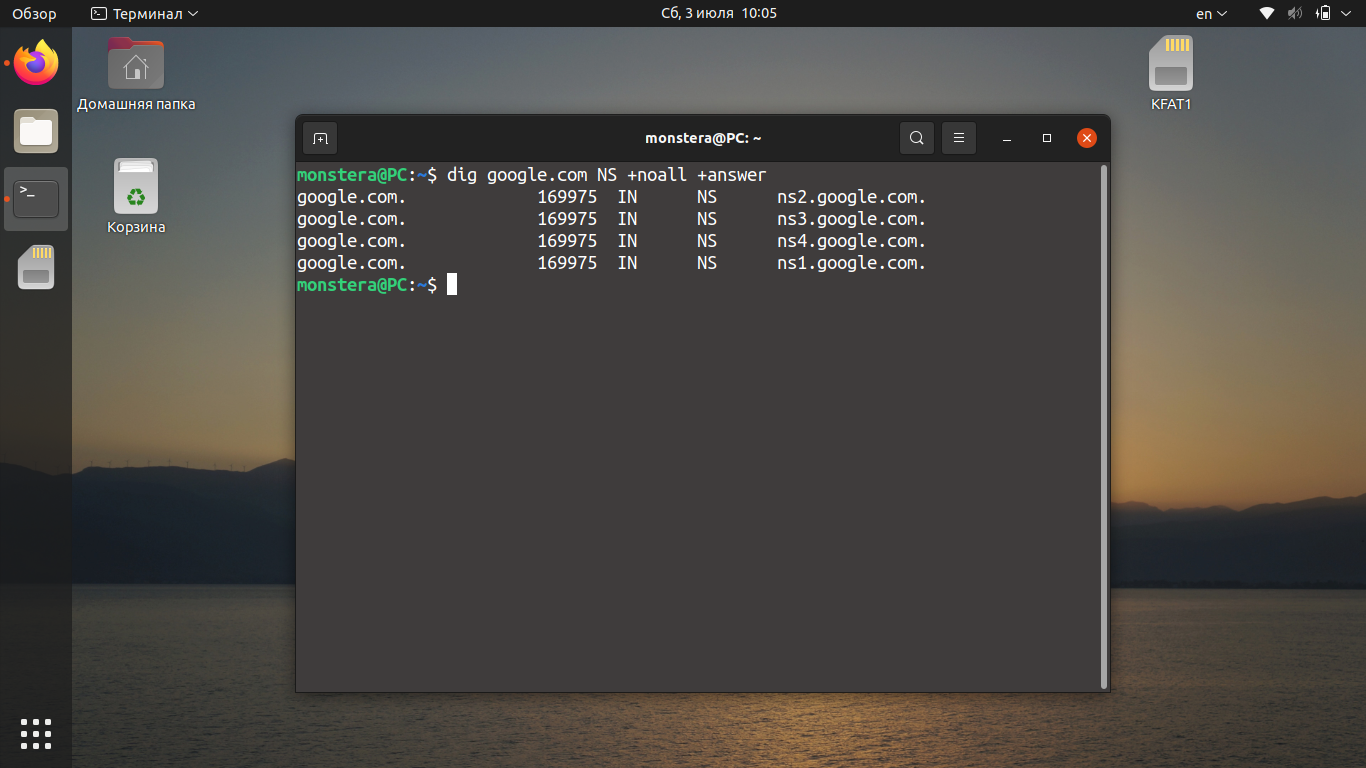

Чтобы получить NS-запись для домена, введите в терминале такую команду:

dig google.com NS +noall +answer

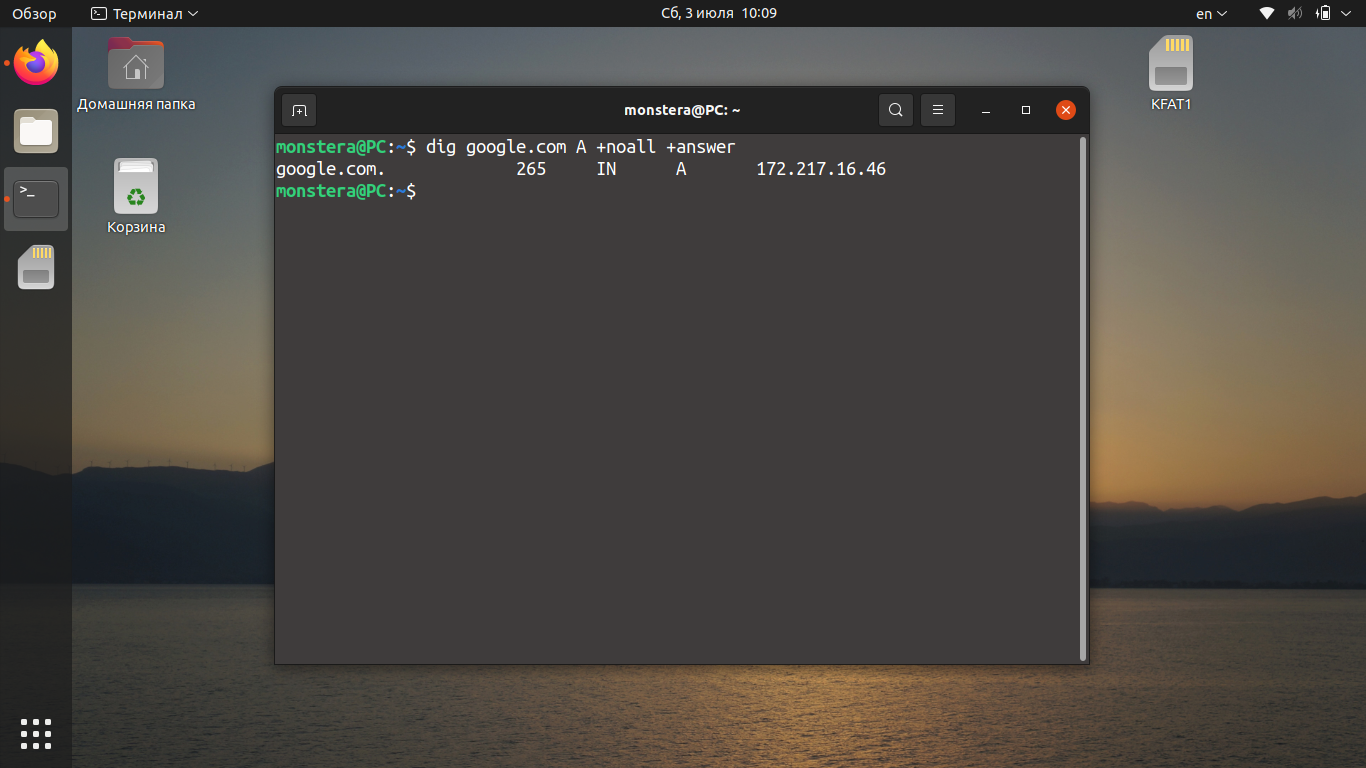

Запрос записи A происходит по умолчанию. Однако мы можем прописать этот запрос отдельно, чтобы обеспечить её вывод без дополнительной информации:

dig google.com A +noall +answer

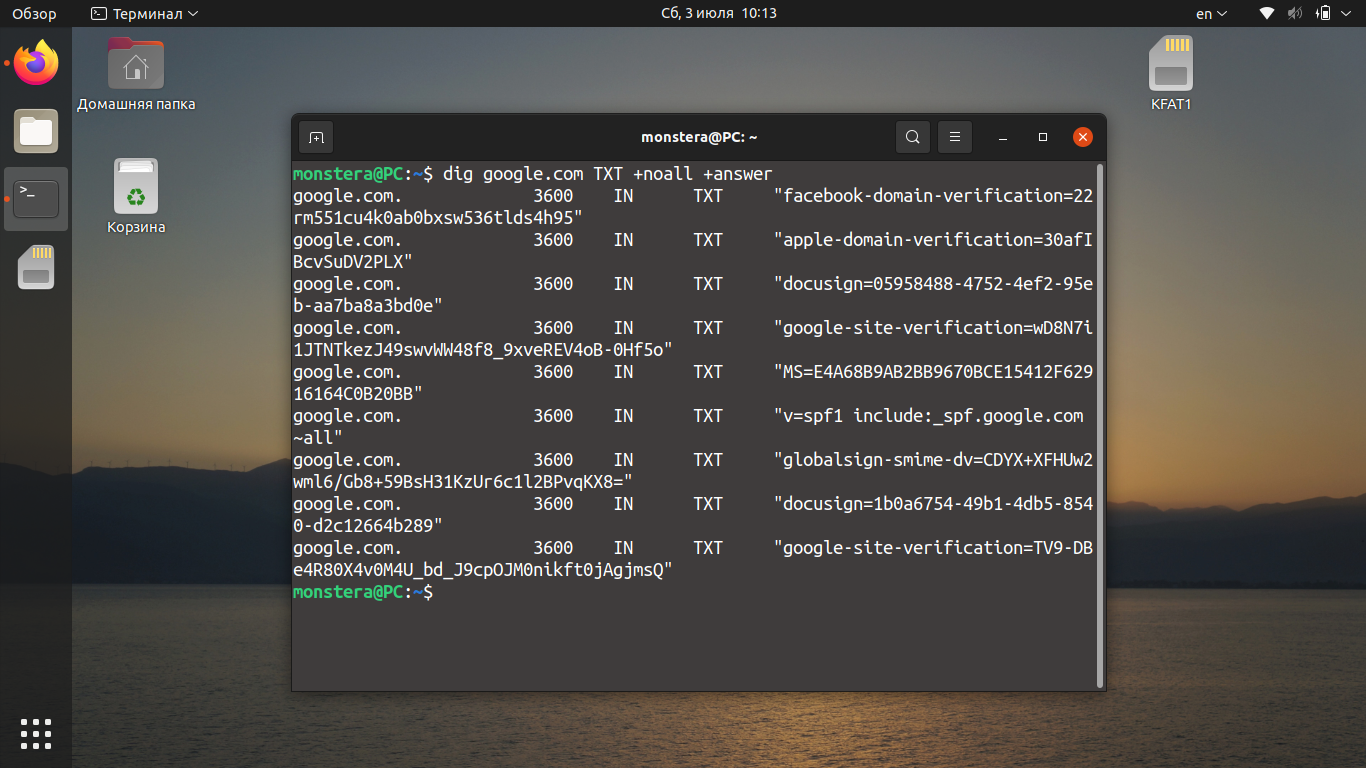

Для вывода записи TXT аналогичным образом используйте команду вида:

dig google.com TXT +noall +answer

Для просмотра всех типов записей одновременно используйте запрос вида:

dig google.com ANY +noall +answer

3. Использование определённого DNS-сервера

Если DNS-сервер не был указан, как это было показано в предыдущих примерах, утилита dig linux будет по очереди пробовать все серверы из файла /etc/resolv.conf. Если же и там ничего нет, dig отправит запрос на localhost.

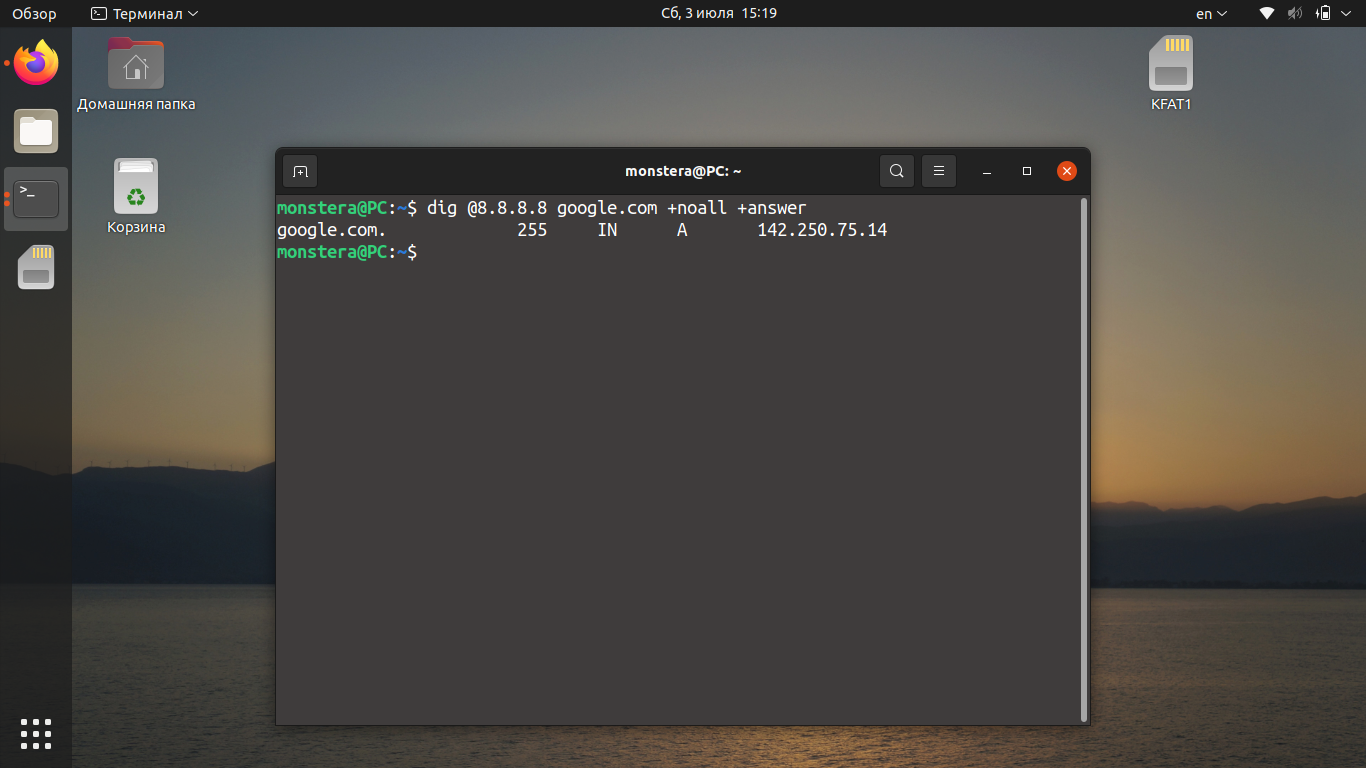

Указывать DNS-серверы можно в формате IPv4 или IPv6. Это не имеет значения и не повлияет на вывод dig. Отправим запрос на публичный DNS-сервер Google. Его IP-адрес: 8.8.8.8. В этом случае запрос в dig будет выглядеть следующим образом:

dig @8.8.8.8 google.com +noall +answer

Как видно, для домена google.com используется IP-адрес: 142.250.75.14.

4. Получение домена по IP

Для того чтобы узнать имя домена с помощью команды dig по IP, используйте опцию -x. Например, для того, чтобы узнать домен, привязанный к IP адресу 87.250.250.242 выполните такую команду:

dig -x 87.250.250.242

Как видите, это IP адрес яндекса. Правда такой способ получения доменов работает не всегда. Если к IP привязано несколько доменов программа может вывести только первый. Для того чтобы сократить вывод и оставить только нужную нам информацию, можно ввести запрос следующим образом:

dig -x 87.250.250.242 +short

Команда отображает информацию о том, что это google.com. Как видите команда dig Linux способна на многое.

Выводы

В этой небольшой статье мы рассмотрели, как можно использовать dig для опроса DNS-серверов. Несмотря на то что команда достаточно простая, она позволяет получить много полезной информации. А чем вы пользуетесь для обращения к серверам DNS? Напишите об этом в комментариях ниже.

Источник