- Как проверить фильтр windows

- Утилита WMI Filter Validation Utility

- WMI-фильтры — создание и проверка Дневник Максим Боголепов

- WMI-фильтры — создание и проверка

- Настройка SmartScreen и отключение защитника Windows

- Содержание:

- Варианты настройки защиты и отключения SmartScreen

- Режимы работы SmartScreen:

- Проблемы с отключением SmartScreen

- Как отключить фильтр SmartScreen в магазине Windows 10

- Как отключить фильтр SmartScreen через редактор групповой политики

- Часто задаваемые вопросы

Как проверить фильтр windows

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз мы с вами разобрали установку принтеров с помощью средств групповой политики. Сегодня мы разберем вопрос, как проверять применение фильтров WMI в GPO политике. Рассмотрим удобные, бесплатные инструменты и научимся экономить свое время. Если вы часто экспериментируете с различными выборками и фильтрацией GPO, то этот материал для вас самое то.

Что такое WMI фильтр, мы уже подробно рассматривали, напоминаю вам прошлую ситуацию. у нас была задача в групповой политике произвести фильтрацию ее применения по ноутбукам. Там был создан специальный Microsoft Windows WMI запрос, который по определенным параметрам отсеивал участников. Перед применением политики, всегда хочется ее проверить и понять отработает она по вашему критерию или нет. Если у вас есть тестовый стенд с виртуальными машинами, то это хорошо, но может быть ситуация, что они могут не помочь, например в случае, тестирования политики с настройками WI-FI. Вот для таких вещей есть специальные инструменты позволяющие вам выполнить вашу задумку.

И так, у меня есть политика «WIFI профиль Pyatilistnik.Work» в задачи которой входит создание на ноутбуках компании WIFI сетей с нужными SSID и настройками. К политике настроен Microsoft WMI фильтр, именно его я и буду тестировать на применение к настоящим ноутбукам, не линкуя пока нужной политики.

Утилита WMI Filter Validation Utility

WMI Filter Validation Utility — Эта утилита была создана, чтобы помочь проверить, применяется ли определенный фильтр WMI к определенному компьютеру (или пользователю, вошедшему в систему на этом компьютере). Инструмент возвращает список фильтров WMI, определенных для данного домена, GPO, с которой они связаны, и запрос WMI, содержащийся в них. Если вы щелкнете правой кнопкой мыши по определенному фильтру, вы можете запустить мастер, который позволит вам подключиться к целевому компьютеру и выполнить запрос к компьютеру, чтобы определить, будет ли фильтр иметь значение true или false на этом конкретном компьютере (или пользователя вошедшего в систему). Если значение фильтра равно true, это означает, что объект групповой политики, связанный с этим фильтром, будет применен. Если фильтр оценивается как ложный, объект групповой политики не будет применяться. Это быстрый и простой способ, без необходимости запуска модели RSOP, определить применяется ли фильтр или нет. Инструмент также позволяет распечатывать список фильтров WMI, определенных в домене.

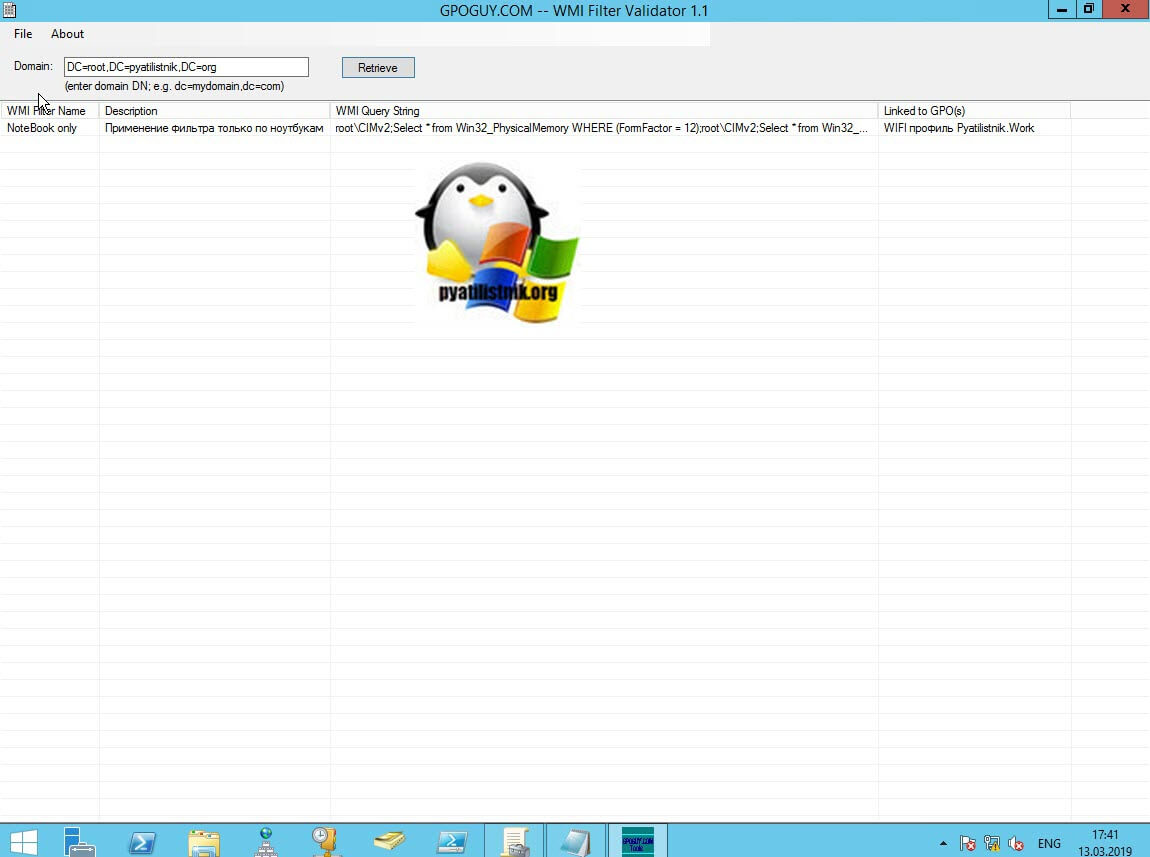

Запускаете утилиту, обязательно от имени учетной записи. у которой есть права на доступ к нужному вам компьютеру. Напоминаю делается, это с зажатой клавишей Shift и правым кликом по исполняемому файлу, выбрав из контекстного меню пункт «Запуск от имени другого пользователя»

У вас откроется интерфейс WMI Filter Validation Utility. Чтобы получить все текущие фильтры WMI, вам необходимо нажать кнопку «Retrieve». В моем примете в списке появилась одна записи. Вы увидите имя фильтра, его описание, сам WQL запрос и применен ли он к политике, в моем случае да, под названием «WIFI профиль Pyatilistnik.Work».

Щелкаем по нужному фильтру Microsoft Windows WMI и нажимаем «Validate».

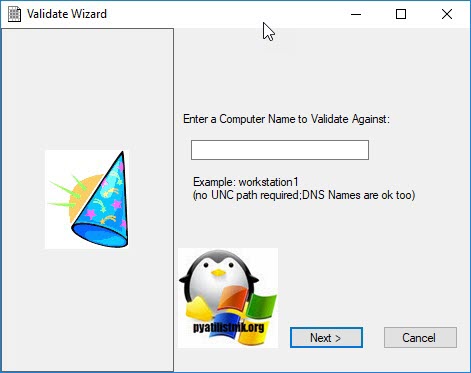

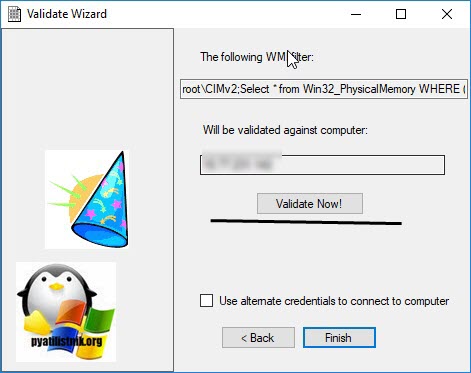

У вас откроется окно «Validate Wizard». От вас потребуется ввести DNS-имя или IP-адрес устройства. Так же хочу отметить оно должно у вас отвечать на PING пакеты иначе WMI Filter Validator не сможет отработать.

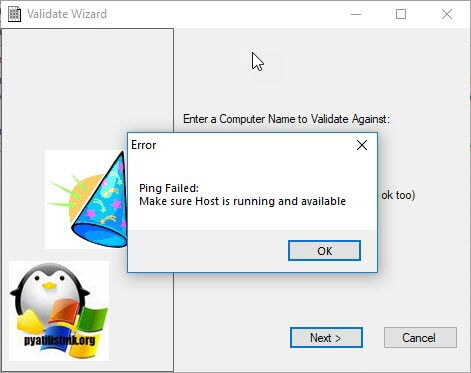

Если компьютер не будет доступен, то вы получите сообщение «Ping Failed: Make sure Host is running and avaliable».

Если все хорошо, то нажимаем «Validate Now».

И так, если данный WMI фильтр применим к вашему подопытному, и он соответствует всем его критериям, то вы увидите статус TRUE, если нет, то будет FALSE. TRUE показывает, что ваша выборка по критериям подходит для данного компьютера и к нему может быть применена групповая политика из фильтруемого GPO.

Теперь еще осталось протестировать применение политики фильтрации WMI, через утилиту Gpresult на конечном компьютере. Для этого откройте на тестовом стационарном компьютере или виртуальной машине, командную строку от имени администратора. Введите команду, которая покажет применяемые групповые политики для компьютера:

После вывода команды, найдите раздел «Следующие политики GPO не были применены, так как они отфильтрованы» и видно, что в скобках есть (фильтр WMI).

WMI-фильтры — создание и проверка Дневник Максим Боголепов

WMI-фильтры — создание и проверка

| Разрастание компьютерного парка в нашей организации неизбежно повлекло за собой появление всевозможных десктопных операционных систем от «старушки» Microsoft Windows XP до последних Windows 8.1 и Windows 10. Администрирование такой разновидности операционок в доменной сети может вызвать некоторые трудности, если не воспользоваться одним из удобных инструментов управления, предлагаемых Microsoft. К таким средствам для выборочного применения групповых политик в домене относятся wmi-фильтры. |

В одной из своих прошлых заметок я упомянул вскользь о возможности применения wmi-фильтров к компьютерам под управлениям Windows XP (смотрите шаг 7-8 указанной статьи). В сети интернет существует довольно много подобных примеров, но прежде чем слепо доверять безвестным авторам и применять их на практике у себя, советую вам прочитать алгоритм самостоятельного создания и проверки правильности данных wmi-фильтров.

Для начала необходимо получить цифровое соответствие той или иной версии операционной системы. Сделать это вы можете командами ver или systeminfo :

Итак, получаем номера последних на сегодняшний момент версий ОС (в порядке возрастания):

- Windows XP SP3 — 5.1.260;

- Windows Server 2003 (R2) SP2 — 5.2.3790;

- Windows Vista SP2 — 6.0.6002;

- Windows Server 2008 SP2 — 6.0.6002;

- Windows 7 SP1 — 6.1.7601;

- Windows Server 2008 R2 SP1 — 6.1.7601;

- Windows 8 — 6.2.9200;

- Windows Server 2012 — 6.2.9200;

- Windows 8.1 — 6.3.9600;

- Windows Server 2012 R2 — 6.3.9600;

- Windows 10 — 10.0.10586.

Цифровое соответствие версии не зависит от разрядности операционной системы, а так же от её редакции (home/professional/enterprise и т.д.).

Теперь приведу некоторые wmi-фильтры, используемые мной в оснастке управления групповой политикой:

notXPandx86 – фильтр для выявления компьютеров, отличных от Windows XP с разрядностью ОС х86:

WindowsXP – фильтр для выявления компьютеров под управлением Windows XP:

×86 – фильтр для выявления компьютеров с ОС x86 разрядности:

×64 – фильтр для выявления компьютеров с ОС x64 разрядности:

Чтобы проверить любой wmi-фильтр, необходимо на домен контроллере (у меня он под управлением Windows Server 2012 R2) открыть Модуль Active Directory для Windows PowerShell, либо нажать Win+R и выполнить команду: %windir%\system32\WindowsPowerShell\v1.0\powershell.exe -noexit -command import-module ActiveDirectory .

Далее наберём следующую последовательность команд:

Первой командой мы в массив $comps заносим имена всех компьютеров домена.

Во второй команде в переменную $query мы прописываем интересующий нас запрос (будущий wmi-фильтр).

Третьей командой мы осуществляем поиск интересующих нас компьютеров, соответствующих нашему запросу (в примере – все компьютеры с ОС Windows XP) (gwmi – сокращённое от Get-WmiObject).

В результате отработки команды вы увидите все интересующие вас компьютеры. Так же в вывод попадут ошибки вида:

Означающие, что компьютер домена, к которому сервер пытается сделать запрос, в настоящее время выключен.

В оснастке Просмотр событий -> Журналы Windows -> Система при этом вы обнаружите ошибки следующего вида:

Так же вы можете увидеть ошибку вида (гораздо реже):

Она означает, что пользователь, от имени которого осуществляется запрос, не имеет прав на компьютер, к которому в данный момент осуществляется запрос.

Чтобы этого избежать, добавьте в запрос ключ -erroraction SilentlyContinue . Третья строка примет вид:

Проверить результат выполнения этой последовательности команд вы сможете следующей образом:

При построении запроса, необходимо точно знать, что в wmi пространстве имён root/CIMV2 в классе, в котором вы планируете осуществляете поиск в новом wmi-фильтре, присутствуют универсальные для различных операционных систем ключи. Проверить это можно задав вопрос к компьютерам с заранее известной ОС:

Теперь несколько наглядных примеров. Мной будет использоваться пример с последовательностью команд. Изменяться будет только сам запрос $query :

— Windows 7 32-bit; — опять же Windows 7 32-bit (в данных запросах OSA rchitecture!=‘64-bit’ идентично OSA rchitecture=‘32-bit’); — ОС старше или равно Windows 7 (рабочая станция, т.к. ProductType=‘1’. Если ProductType=‘3’ – то выберутся серверные ОС); — ОС старше Windows XP и с разрядностью x86; — поиск ОС по маске (до любого необходимого вам знака). в данном случае выберутся 64-х битные ОС Windows 7 и Windows Server 2008 R2. (Поиск операционок по маске очень полезно при работе с Windows 10).

Напоследок небольшой совет. Старайтесь использовать максимально простые фильтры, чтобы потом мучительно долго не разбираться, почему к определённой группе компьютеров не применяется та или иная политика.

Надеюсь, кому-нибудь данный материал окажется полезным. Удачи!

Rating: 4.6/5(5 votes cast)

Настройка SmartScreen и отключение защитника Windows

Тонкая настройка фильтра безопасности SmartScreen позволит комфортно использовать преимущества системы защиты, а также избавиться от надоедливых оповещений. Ниже будут приведены варианты настройки или полного отключения SmartScreen.

Содержание:

Фильтр SmartScreen является одной из функций встроенной системы безопасности ОС Windows. Данная утилита предназначена для защиты компьютера от вредоносного ПО, скачанного из сети. Принцип работы SmartScreen заключается в сравнении скачанного и запускаемого файла с базой данных вредоносных программ. Если подобный файл будет обнаружен в базе данных вирусов, система автоматически запретит запускать его, предостерегая компьютер от угроз. SmartScreen работает в проводнике системы и встроенном браузере Internet Explorer.

Интересный факт: браузер Internet Explorer стал тестовой площадкой для фильтра SmartScreen, откуда данная утилита была интегрирована в проводник Windows 8 и 10.

На первый взгляд фильтр SmartScreen приносит много пользы, «фильтруя» вредоносные сайты и запрещая запускать файлы, хранящиеся в базе вирусов. С другой стороны, такая защита очень навязчива, ведь практически вся информация из сети будет проходить сверку с базой данных и под блокировку смогут попадать даже полезные данные.

К счастью, файлы и сайты не из списка не будут полностью заблокированы, ведь фильтр SmartScreen автоматически выдаст оповещение о потенциально опасном ресурсе, на который пользователь все равно сможет перейти на свой страх и риск. Тем не менее, многие опытные пользователи специально отключают или подстраивают защиту под себя, чтобы избежать траты времени на различные подтверждения и добавления отдельных файлов в белый список.

Ниже будут описаны способы отключения и настройки SmartScreen, которые рекомендуется применять только опытным пользователям с установленными сторонними антивирусными программами, обеспечивающими надежную защиту.

Варианты настройки защиты и отключения SmartScreen

Для перехода в меню настроек SmartScreen необходимо:

Шаг 1. Открыть «Панель управления», нажав правой кнопкой мыши по кнопке «Пуск». Также панель управления можно открыть через поиск.

Шаг 2. В панели управления в режиме отображения «Категории» выбрать пункт «Система и безопасность».

Шаг 3. В открывшемся окне выбираем пункт «Безопасность и обслуживание».

Шаг 4. Нажать по пункту «Изменение параметров SmartScreen» и выбрать необходимый режим работы или полностью отключить фильтр.

Режимы работы SmartScreen:

Запрос утверждения. Фильтр SmartScreen будет запрашивать от пользователя подтверждения открытия файла.

Предупреждение. SmartScreen будет выдавать уведомления о подозрительных файлах.

Отключение SmartScreen для проводника Windows.

Проблемы с отключением SmartScreen

В некоторых случаях после перехода в меню настроек SmartScreen пользователь может обнаружить неактивные пункты режимов работы фильтра. Для решения этой проблемы следует прибегнуть к внесению изменений в редакторе реестра.

Это можно сделать следующим образом:

Шаг 1. Нажимаем ПКМ по кнопке «Пуск» и выбираем пункт «Выполнить». В открывшемся окне вводим команду «regedit» для вызова меню редактора реестра.

Шаг 2. Переходим в реестре по пути «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Policies\Microsoft\Windows Defender» и в данном каталоге создаем новый параметр, нажав ПКМ и выбрав пункт «Параметр DWORD (32 бита)».

Шаг 3. Переименовываем новосозданный параметр на «DisableAntiSpyware», дважды кликаем по нему левой кнопкой мыши и в открывшемся окне в графе значение ставим единицу и подтверждаем действие «Ок».

После перезагрузки компьютера фильтр Windows будет полностью отключен. Чтобы снова активировать SmartScreen достаточно в последнем шаге ввести ноль вместо единицы ноль и перезагрузить ПК.

Как отключить фильтр SmartScreen в магазине Windows 10

После отключения фильтра в проводнике системы, можно отключить SmartScreen в магазине Windows, что позволит скачивать различные приложения и утилиты, минуя встроенную систему защиты.

Шаг 1. Нажимаем ПКМ по кнопке «Пуск» и выбираем пункт «Параметры».

Шаг 2. В открывшемся окне переходим в раздел «Конфиденциальность» (находится в нижней части меню).

Шаг 3. В графе «Общее» находим пункт «Включить фильтр SmartScreen для проверки веб-содержимого…» и переводим переключатель в выключенное состояние.

После выполнения вышеуказанных шагов, SmartScreen в магазине Windows будет отключен.

Как отключить фильтр SmartScreen через редактор групповой политики

В случае использования Корпоративной или Профессиональной версии Windows 10 существует еще один способ отключения фильтра SmartScreen. Для этого следует воспользоваться редактором групповой политики, который позволяет производить ручную настройку приложений.

Шаг 1. Открываем «Редактор групповой политики». Для этого нажимаем ПКМ по «Пуск», выбираем пункт «Выполнить» и вводим команду «gpedit.msc».

Шаг 2. В левой графе следует перейти по следующему пути «Конфигурация компьютера», «Административные шаблоны», «Компоненты Windows» «Проводник» и в правой графе найти пункт «Настроить функцию SmartScreen…».

Шаг 3. Дважды кликаем по найденному пункту и в открывшемся окне переводим кнопку слева в режим «Отключено».

Часто задаваемые вопросы

Это сильно зависит от емкости вашего жесткого диска и производительности вашего компьютера. В основном, большинство операций восстановления жесткого диска можно выполнить примерно за 3-12 часов для жесткого диска объемом 1 ТБ в обычных условиях.

Если файл не открывается, это означает, что файл был поврежден или испорчен до восстановления.

Используйте функцию «Предварительного просмотра» для оценки качества восстанавливаемого файла.

Когда вы пытаетесь получить доступ к диску, то получаете сообщение диск «X: \ не доступен». или «Вам нужно отформатировать раздел на диске X:», структура каталога вашего диска может быть повреждена. В большинстве случаев данные, вероятно, все еще остаются доступными. Просто запустите программу для восстановления данных и отсканируйте нужный раздел, чтобы вернуть их.

Пожалуйста, используйте бесплатные версии программ, с которыми вы можете проанализировать носитель и просмотреть файлы, доступные для восстановления.

Сохранить их можно после регистрации программы – повторное сканирование для этого не потребуется.