- Получение прав администратора на Windows 10

- Получение прав администратора в Windows 10 через командную строку

- Метод использования групповой политики

- Использование утилиты «netplwiz»

- Назначение прав пользователя User Rights Assignment

- Ограниченные учётные записи Windows 10

- 1. Запуск только одного UWP-приложения

- 2. Режим гостя

- 3. Особенный гость

- 4. Запрет панели управления

- 5. Запуск только UWP-приложений

- 6. Запуск только отдельных программ

Получение прав администратора на Windows 10

Обладать правами администратора требуется для того, чтобы во всем объеме использовать все необходимые возможности операционной системы Windows 10, а также, чтобы вносить различные важные изменения в нее. Данные права подразумевают доступ к расширенным функциям изменения и сохранения документов и материалов, а также использование определенных программ.

На сегодняшний день есть обширное количество способов для того, чтобы получить права администратора в операционной системе Windows 10. Давайте рассмотрим и запомним некоторые из них.

Получение прав администратора в Windows 10 через командную строку

Это один из самых простых и быстрых способов для получения учётной записи администратора. Нам потребуется ввести комбинацию клавиш «Win+R» и в поле «Выполнить» вводим комбинацию «cmd«.

Должна открыться командная строка, в которой необходимо ввести следующее:

После данной команды мы нажимаем клавишу «Enter».

Если высветилось сообщение, что имя не найдено, то необходимо ввести команду:

После этого выйдет полный список всех пользователей.

Необходимо отыскать имя администратора, который скрыт.

После чего необходимо повторить введение первой команды, только вводим не «administrator», а другое, правильное значение. Такая запись будет создана без пароля, но лучшим решением будет его создать и установить. Для этого вводим команду «net user администратор», где «администратор»- это наименование учётной записи.

Метод использования групповой политики

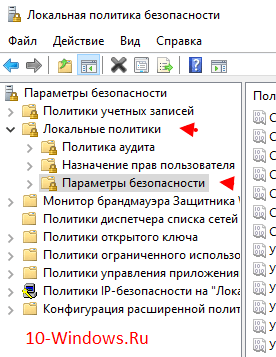

Утилита «secpol.msc» поможет в получении прав администратора. Удобный и быстрый вариант получить права администратора. Для этого потребуется запустить редактор командой «Win+R» и ввести «secpol.msc«.

Здесь необходимо отыскать раздел «Локальные политики» и далее «Параметры безопасности«.

Далее нужно выбрать «Учетные записи: Состояние учетной записи «Администратор»«.

Открываем этот параметр и ставим метку на пункт «Включен«, жмем «Применить» и «Ок«.

Использование утилиты «netplwiz»

Для того, чтобы использовать утилиту «netplwiz», потребуется ввести комбинацию «Win+R» и в поле для ввода текста ввести:

Выберите нужную учетку и нажмите «Свойства».

В следующем окне переходим в раздел «Членство в группах«.

Ставим метку на «Администратор«, жмем «Применить«, затем «Ok«.

Перезагружаем свой компьютер.

Таким образом, мы уяснили, что получить права администратора можно и другими методами. Главное, чтобы вы смогли держать под контролем управление системой и конфиденциальную информацию на своем компьютере.

Назначение прав пользователя User Rights Assignment

Область применения Applies to

Обзор и ссылки на сведения о параметрах политики безопасности назначения прав пользователей, доступных в Windows. Provides an overview and links to information about the User Rights Assignment security policy settings user rights that are available in Windows. Права пользователя управляют методами, с помощью которых пользователь может войти в систему. User rights govern the methods by which a user can log on to a system. Права пользователей применяются на уровне локального устройства и позволяют пользователям выполнять задачи на устройстве или в домене. User rights are applied at the local device level, and they allow users to perform tasks on a device or in a domain. Права пользователя включают права и разрешения для логотипа. User rights include logon rights and permissions. Управление правами входа в систему, авторизованный для входа на устройство и его возможность входа в систему. Logon rights control who is authorized to log on to a device and how they can log on. Разрешения прав пользователей контролируют доступ к ресурсам компьютера и домена и могут переопределять разрешения, заданные для определенных объектов. User rights permissions control access to computer and domain resources, and they can override permissions that have been set on specific objects. Управление правами пользователей можно выполнять в групповой политике в элементе «Назначение прав пользователя». User rights are managed in Group Policy under the User Rights Assignment item.

С каждым правом пользователя связано постоянное имя и имя групповой политики. Each user right has a constant name and a Group Policy name associated with it. Имена констант используются при ссылке на пользователя в событиях журнала. The constant names are used when referring to the user right in log events. Параметры назначения прав пользователей можно настроить в следующем расположении в консоли управления групповыми политиками (GPMC) в области Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Назначениеправ пользователя или на локальном устройстве с помощью редактора локальных групповых политик (gpedit.msc). You can configure the user rights assignment settings in the following location within the Group Policy Management Console (GPMC) under Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment, or on the local device by using the Local Group Policy Editor (gpedit.msc).

Сведения о настройке политик безопасности см. в подстройке «Настройка параметров политики безопасности». For information about setting security policies, see Configure security policy settings.

В следующей таблице ссылки на каждый параметр политики безопасности и предоставляется постоянное имя для каждого из них. The following table links to each security policy setting and provides the constant name for each. Описания параметров содержат справочную информацию, советы и советы по настройке параметра политики, значения по умолчанию, различия между версиями операционной системы, а также соображения по управлению политиками и безопасности. Setting descriptions contain reference information, best practices for configuring the policy setting, default values, differences between operating system versions, and considerations for policy management and security.

Ограниченные учётные записи Windows 10

Делить с кем-то из близких или сотрудников по работе один компьютер – не самая приятная задача. Чтобы упредить споры, каждый из имеющих право пользования компьютером в среде Windows может создать свою, с парольной защитой учётную запись. И таким образом хоть как-то оградить своё личное виртуальное пространство. Полноправные владельцы компьютеров вправе ограничивать тех, кто время от времени использует их Windows-устройства.

Причём не только методами создания учётных записей со статусом стандартного пользователя, лишённого прав администратора. Обладая правами последнего, возможности по использованию компьютера для отдельных людей, чьи неопытные или намеренные действия могут приводить к проблемам, можно урезать в большей степени.

Как в среде Windows 10 задействовать ограниченные учётные записи?

1. Запуск только одного UWP-приложения

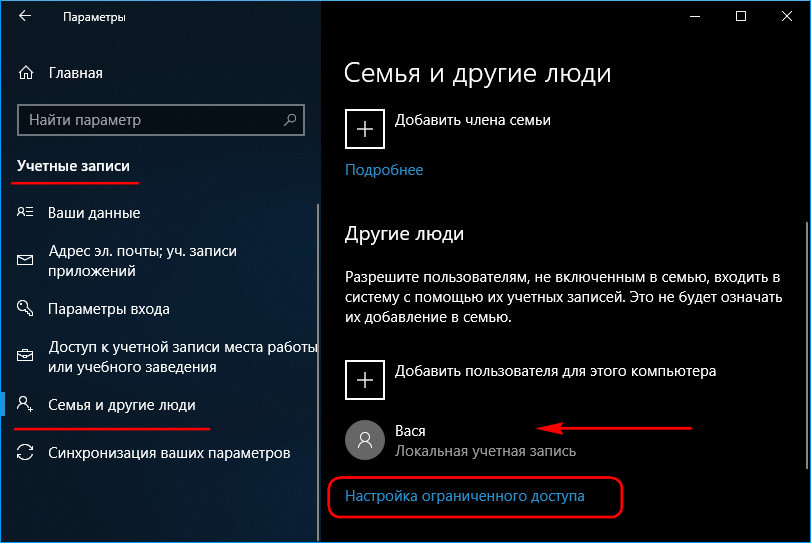

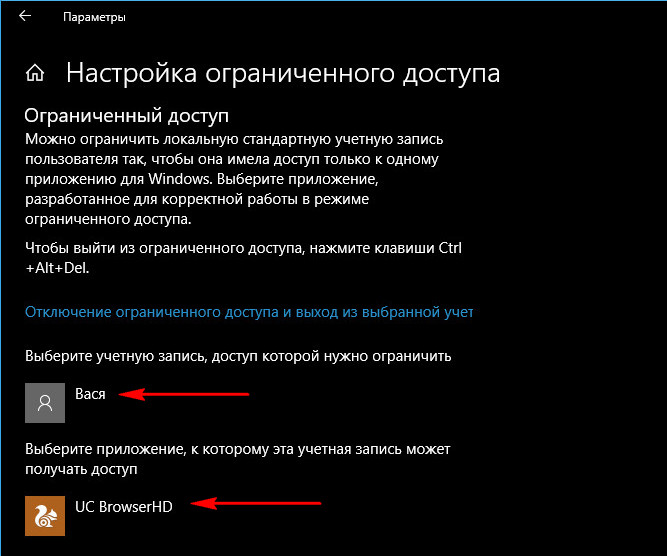

Учётные записи со статусом стандартного пользователя можно максимально ограничить, позволив с них запуск только одного UWP -приложения. Делается это в приложении «Параметры» из учётки администратора.

Единственным доступным приложением при таком раскладе может быть любое UWP -приложение – хоть штатное, хоть установленное в Microsoft Store, но только не браузер Edge . Тем не менее если пользователю нужно дать ограниченную среду для веб-сёрфинга, в Microsoft Store можно установить сторонний UWP -браузер.

Такая ограниченная учётная запись будет работать по принципу терминала. Выйти из неё можно нажатием Ctrl + Alt + Del .

Более гибко настроить ограничения для отдельных пользователей можно с помощью функционала редакций Windows 10, начиная с Pro.

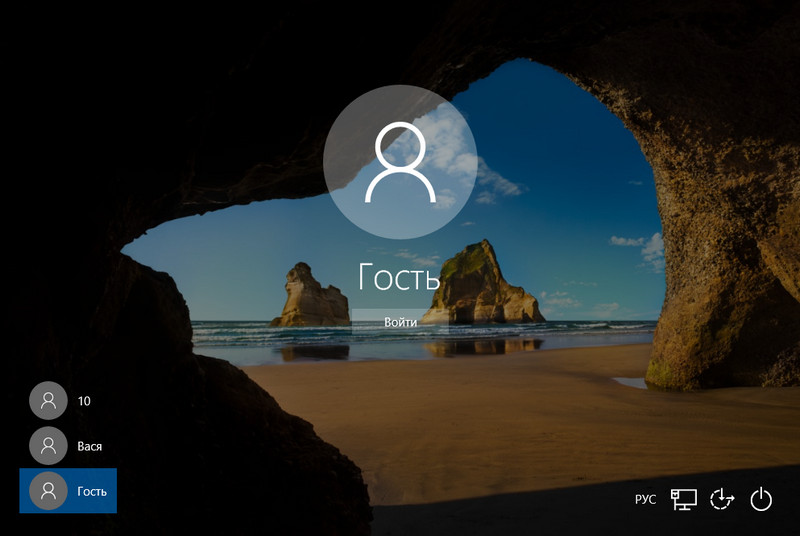

2. Режим гостя

Для встречных-поперченных людей, которым вроде как и неудобно отказать в просьбе дать на пару минут зайти в соцсеть, но и не очень хочется подпускать к своим личным данным, в панели управления Windows 7 можно было включить специальную учётную запись гостя. В «Десятке» она никуда не делась, вот только включается чуть сложнее. В режиме гостя используется в большей степени ограниченная учётная запись, чем таковая со статусом стандартного пользователя. Гостю нельзя делать всё то, что требует прав администратора – устанавливать, удалять, запускать программы, удалять системные данные, смотреть содержимое каталогов профиля других пользователей. Нельзя использовать OneDrive . Доступ к настройкам в UWP -формате ограждён невозможностью запуска приложения «Параметры».

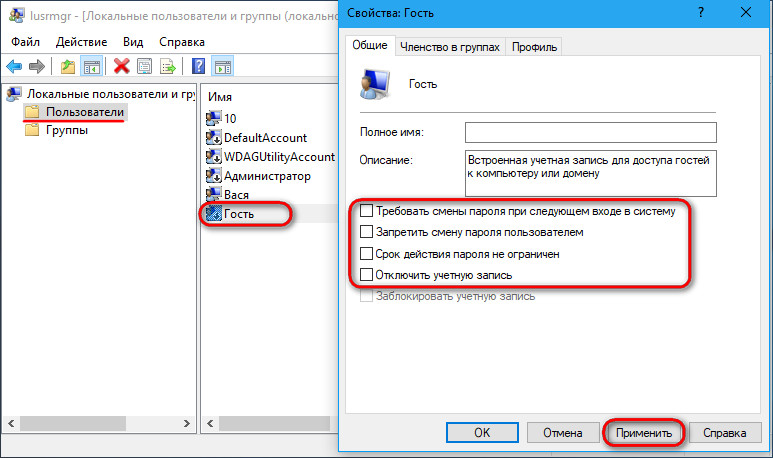

Чтобы включить учётку гостя в Windows 10, запускаем штатную утилиту:

lusrmgr.msc

Раскрываем каталог «Пользователи», в нём двойным кликом кликаем по «Гостю». В отрывшихся свойствах убираем все установленные галочки. Применяем.

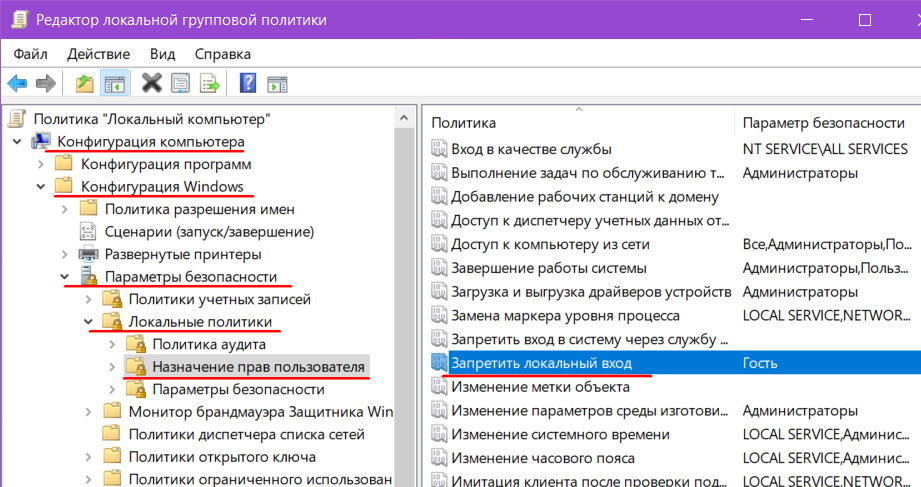

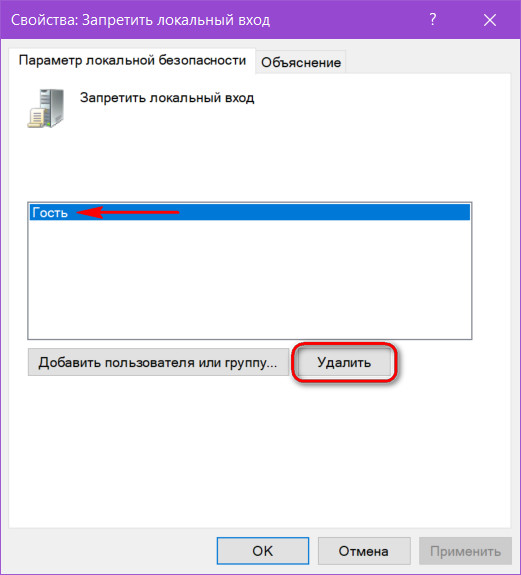

Теперь нужно кое-что подправить в локальных групповых политиках. Открываем редактор:

gpedit.msc

Раскрываем путь, указанный на скриншоте. Открываем параметр, запрещающий локальный вход.

И тем самым активируем его учётную запись.

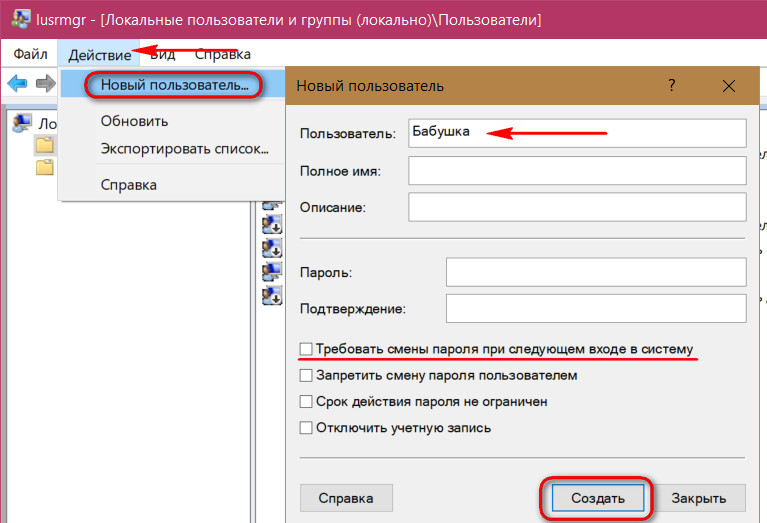

3. Особенный гость

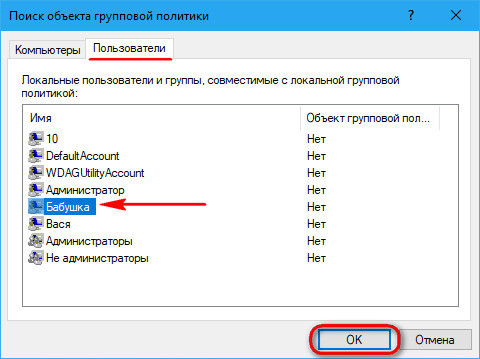

Обезличенная учётка «Гость» — универсальное решение, удобное, если часто приходится принимать у себя гостей, которым всегда нужно срочно войти на пару минут в свою соцсеть. Если круг гостей узкий, можно сделать приятно, например, любимой бабушке, создав её личную учётку гостя. В той же утилите lusrmgr.msc нужно в меню «Действие» выбрать нового пользователя, дать ему имя и убрать галочку необходимости смены пароля (чтобы учётка была незапароленной) . Затем нажать «Создать».

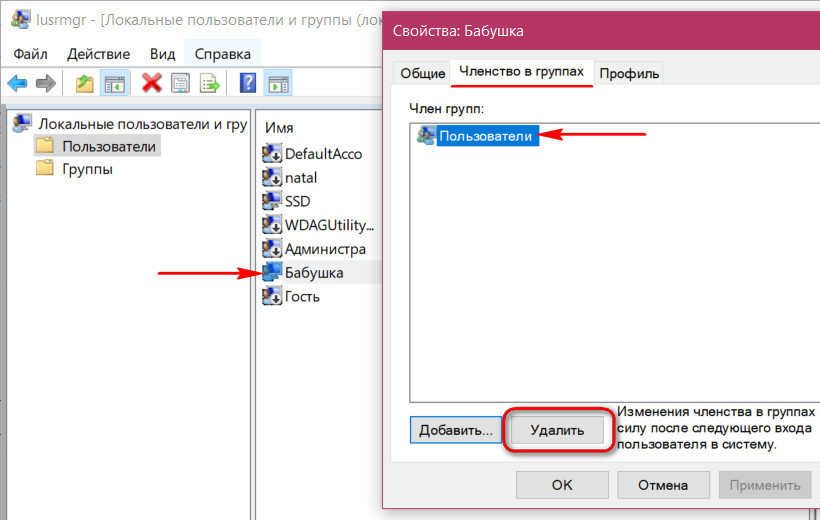

Затем делаем двойной клик на бабушкиной учётке и в окне свойств переключаемся на вкладку «Членство в группах». Удаляем группу «Пользователи».

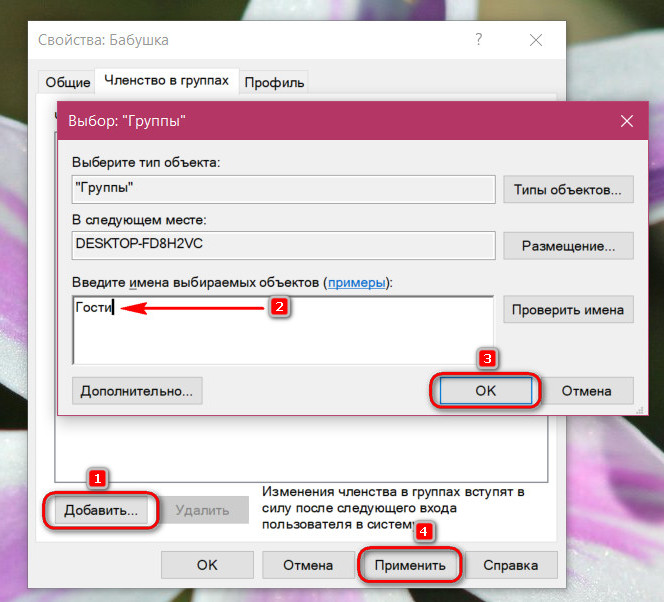

И добавляем группу «Гости».

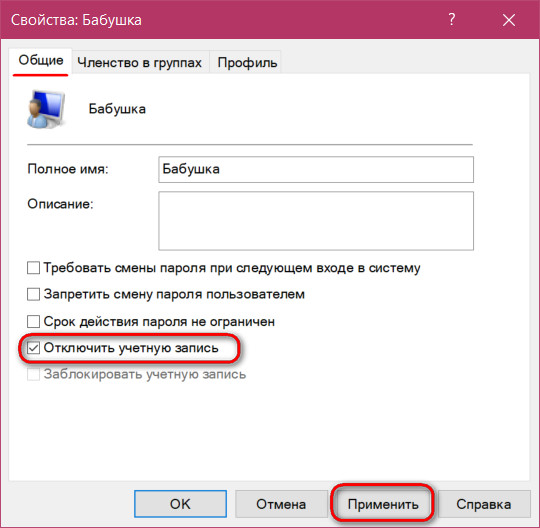

Если бабушка станет реже приходить, её учётку, чтобы она не болталась на экране блокировки, можно временно отключать. Делается это в том же окошке свойств учётной записи.

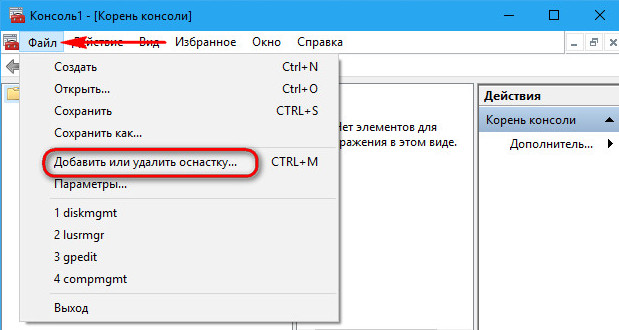

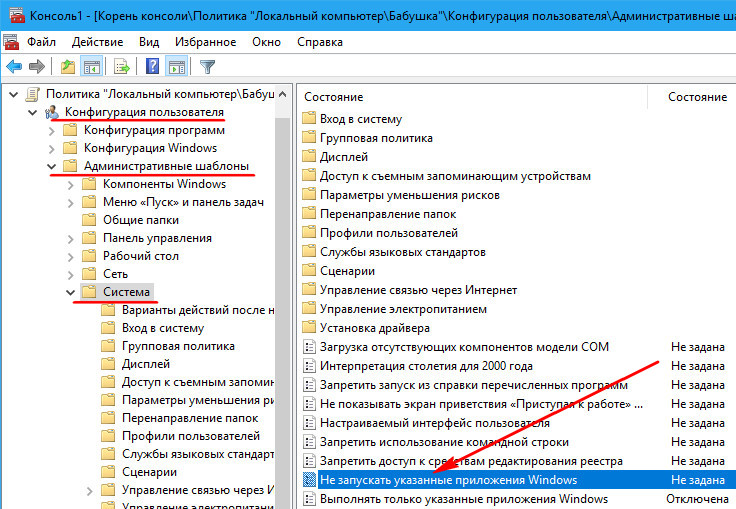

Ещё больше урезать возможности гостя или стандартного пользователя можно с помощью локальных групповых политик. Ограничения, введённые ими в окне редактора gpedit.msc , будут работать для всех учётных записей компьютера. А чтобы ограничения не касались администратора и применялись только для отдельных пользователей, с политиками нужно работать через консоль MMC .

mmc.exe

Необходимо добавить новую оснастку.

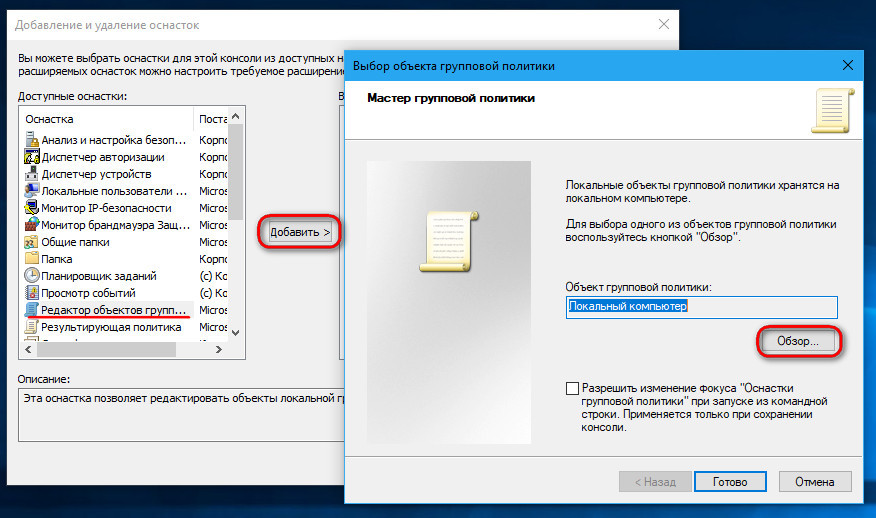

Кликаем «Редактор объектов групповой политики». Нажимаем «Добавить», затем — «Обзор».

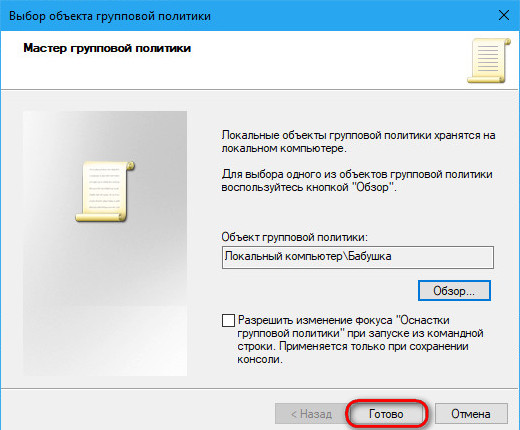

Выбираем нужного пользователя.

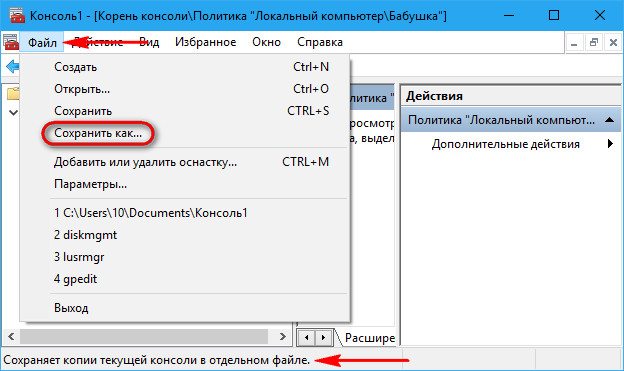

Закрываем форму добавления оснасток. Оснастку gpedit.msc , созданную для выбранного пользователя только что, сохраняем в удобном месте.

С этого места и будем впредь запускать эту оснастку. И ограничивать в ней права юзеров. Например, тройкой предложенных ниже способов.

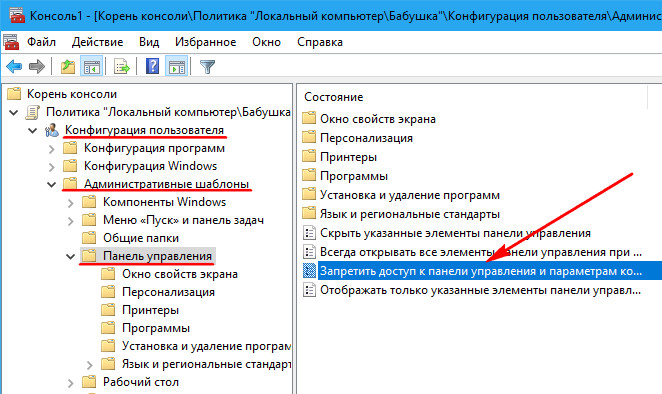

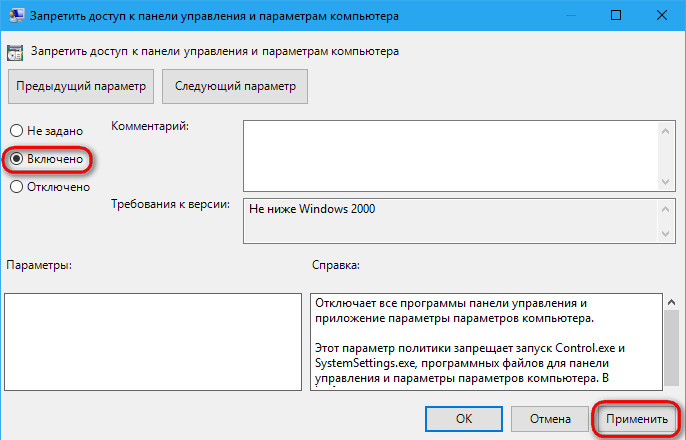

4. Запрет панели управления

Режим гостя, как упоминалось, защищён от вмешательства в настройки, находящиеся в приложении «Параметры». А вот панель управления в части настроек, не требующих прав администратора, гостю доступна. Это легко можно исправить и запретить её запуск.

В созданной оснастке раскрываем путь, показанный на скриншоте. Открываем параметр, запрещающий работу с панелью управления.

В учётке со статусом стандартного пользователя этот параметр ещё и отключит приложение «Параметры».

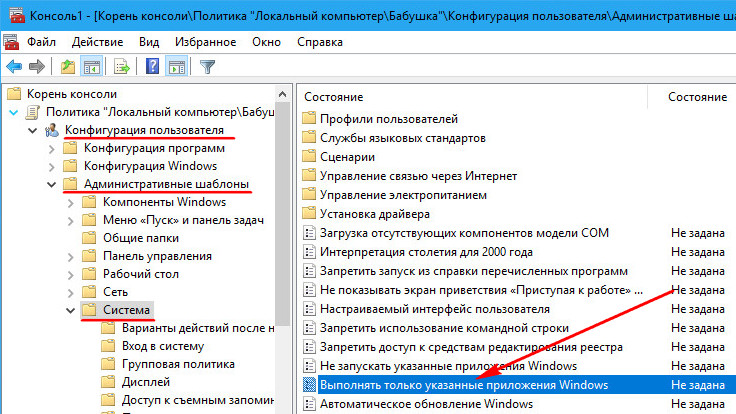

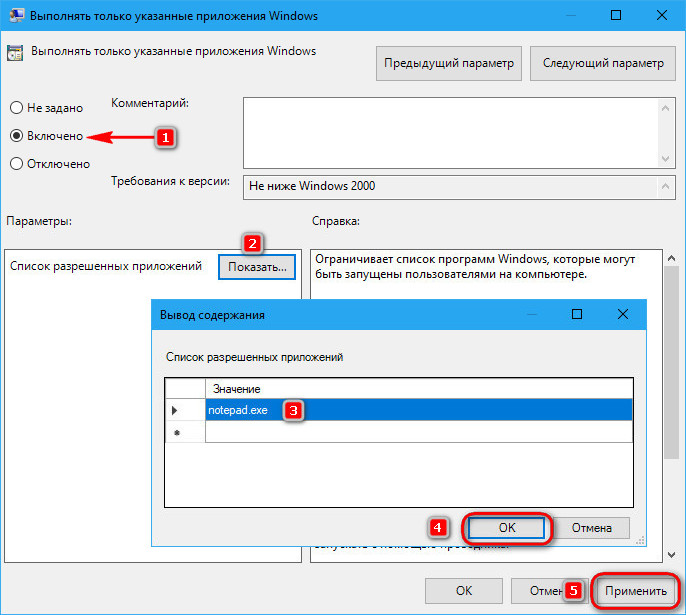

5. Запуск только UWP-приложений

Чтобы дать человеку возможность работать только с UWP -приложениями и закрыть ему доступ к десктопным EXE -программам, можно воспользоваться параметром выполнения только указанных приложений.

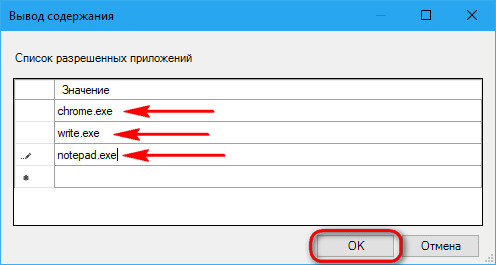

Будучи включённым, этот параметр позволит поимённо указать только разрешённые для запуска EXE -программы. Нужно указать хотя бы одну такую программу, например, штатный блокнот.

6. Запуск только отдельных программ

Используя параметр выполнения только указанных приложений, можно расширить перечень разрешённых пользователю EXE -программ.

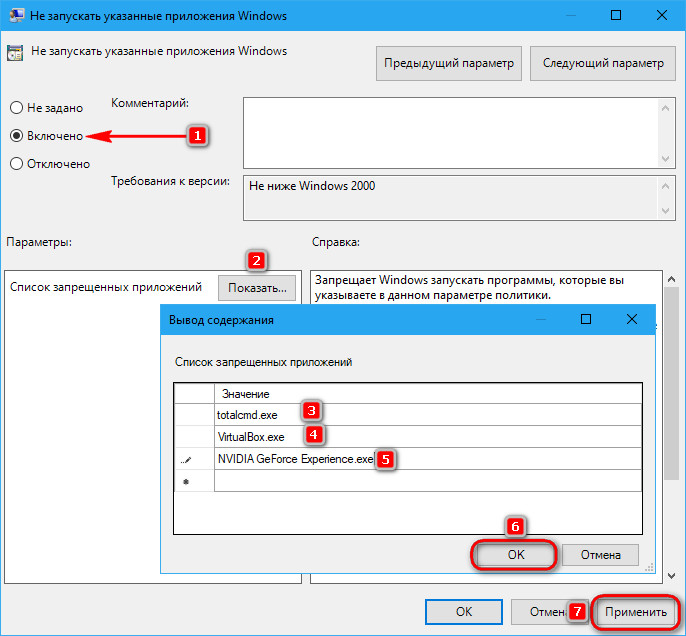

А можно сделать иначе и разрешить использовать все EXE -программы, кроме некоторых.

При попытке запуска запрещённых программ гость увидит такое вот сообщение.