- 10 Best Network Traffic Packet Generator Software Tools (in 2021)

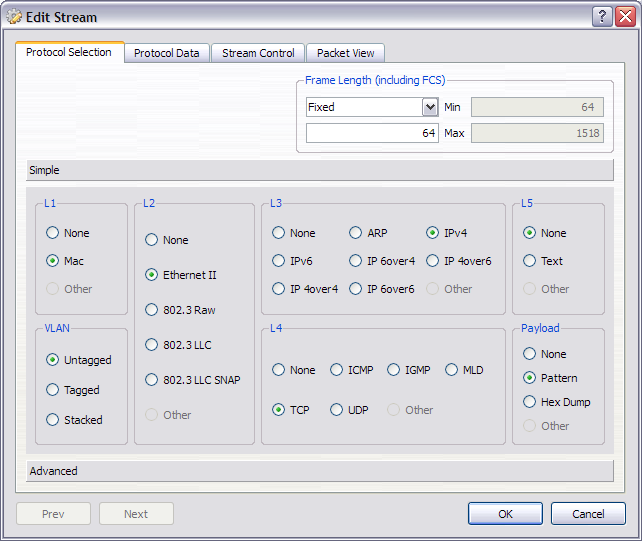

- 1. Ostinato

- 2. Nping (Nmap)

- 3. TRex by Cisco

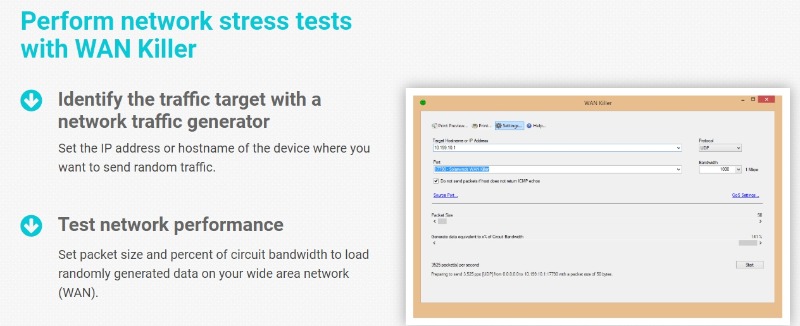

- 4. Solarwinds WAN Killer

- 5. Packet Sender

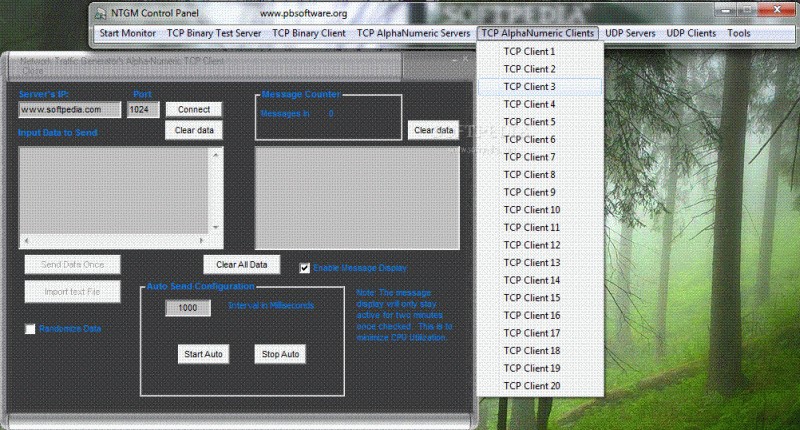

- 6. NTGM

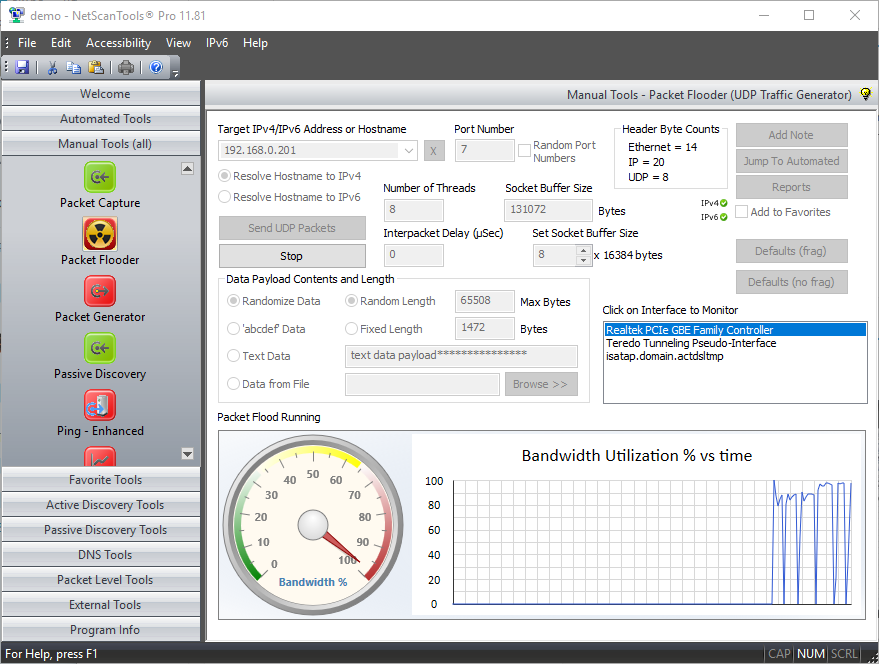

- 7. Packet Flooder Tool

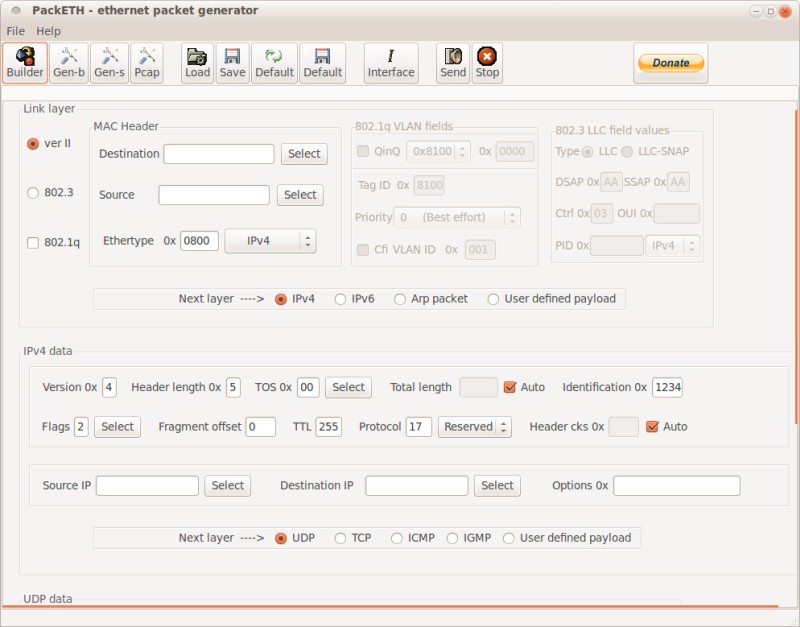

- 8. PackETH

- 9. iperf2

- 10. Emutex

- Final Thoughts

- Лучшие инструменты пен-тестера: сниферы и работа с пакетами

- Содержание статьи

- Wireshark

- TCPDump

- Ettercap

- 0x4553-Intercepter

- Netcat

- Cain and Abel

- Ngrep

- Nemesis

- Hping2

- Network Miner

- Scapy

- packeth

10 Best Network Traffic Packet Generator Software Tools (in 2021)

In the Networking and IT world we usually design and implement networks and server infrastructure taking for granted that the hardware and applications will withstand any volume of traffic.

Stress Testing a network or IT system with high volume of traffic will give us significant insights about the behavior of such systems in abnormal conditions such as DDoS attacks, sudden influx of traffic (e.g during backup transfers over the network) etc.

Traffic packet generators are hardware or software tools that are concerned with the technical aspects of traffic and how it affects network and system resources.

Since a big part of creating a positive user experience is your percentage of uptime and absence of slow response, packet loss, link overload etc, measuring how traffic spikes and fluctuations in user activity affect system performance and resources allocation is an important, and sometimes overlooked, function of IT operations.

When you’re using a network traffic packet generator tool, you’re going to try to perform isolated tests in such a way that it eliminates variables and mitigates the role the packet generator in creating bottlenecks and other traffic-related issues. A comprehensive testing system will include:

- Traffic sources, evaluation tools or equipment, and sinks

- The specific device under test (DUT)

- Physical connections and barriers between the traffic sources and DUT

Performing stress tests and simulating traffic flows should be done both during network creation and on actual working networks once you go live. This will help prevent problems like data loss and dropped connections.

You’ve got the rest of the components, here are the tools: Our top 10 list of the best software network traffic packet generators on the market right now. The list below includes both free and commercial options.

Table of Contents

1. Ostinato

This company strives to create a network testing tool and traffic generator for every engineer and IT specialist, but that’s impossible in today’s tech climate. What it does do is provide you with a packet generator that has a friendly GUI and a lot of power.

This free, open source tool is licensed under GNU GPLv3, and is supported by donations of cash, code, or other types of positive contributions.

Top features include:

- Support for all major operating systems

- Exclusive port control to provide a controlled testing environment

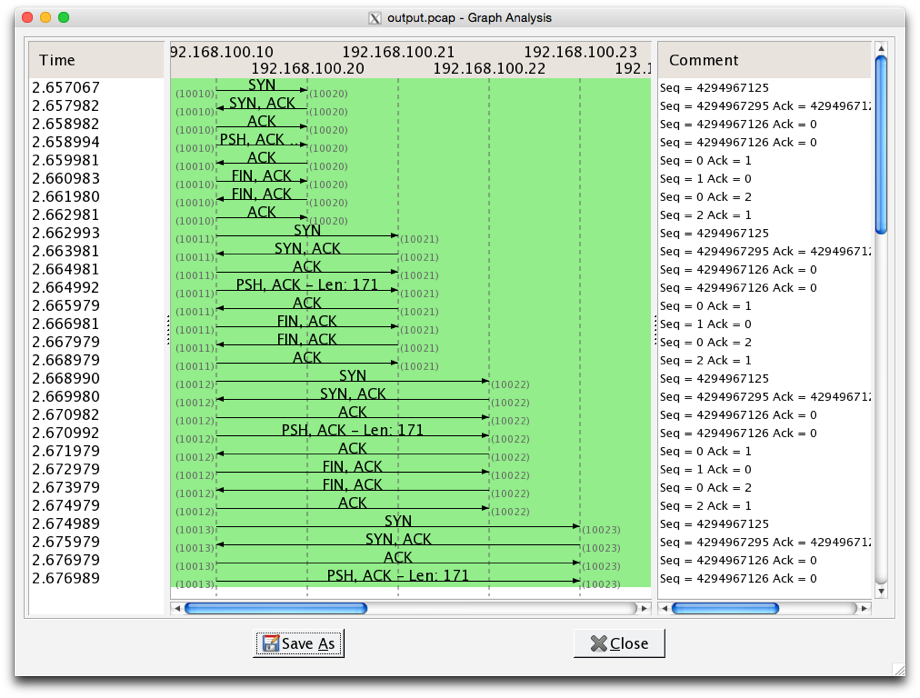

- Opens and edits PCAP files, replays, and saves back

- Sets values for any testing field

- Supports most protocols, including IPv4 & 6, IP-in-IP, tunneling, stateless TCP, WLAN, Ethernet, and more

- Accessible via GUI or Python API

- Performs load and functional testing

- Creates and supports multiple streams

Drawbacks:

- Doesn’t support stateful, connection-oriented TCP connections

- Only experimental support for user-defined script to substitute unimplemented protocols

2. Nping (Nmap)

This is another free, open source tool that provides more than just packet generation testing.

It is part of the well-known Nmap tool which is used mainly for network mapping and discovery in security assessments.

With this robust tool, you’ll also be able to perform response analysis and time measurements.

These are also essential to providing a high degree of user satisfaction. It provides a complete, command-line based interface that’s as powerful as it is convenient.

Use this tool to send normal ICMP ping packets for active hosts discovery as well as to send raw network packets for stress testing, detecting packet corruption, and exposing a range of attack weaknesses in your network.

Top Features include:

- Custom generation for ARP, TCP, UDP, and ICMP (ping) packets

- Supports multiple target port and host specifications

- Echo mode to allow advanced testing

- Supports all major operating systems (Windows, Linux, Mac)

- Route tracing capabilities

- Flexible and easy to customize

Drawbacks:

- Only experimental support for IPv6

3. TRex by Cisco

This tool bills itself as a “realistic traffic generator. As such, you can look for TRex for stateful and stateless DPDK-powered traffic generation that allows smart replay of actual traffic templates.

It allows analysis of multiple streams, and provides individualized, per-stream jitter, latency, and statistics reporting.

This tool can also be used for stateful benchmark and stress testing load balancers, ISPs, DPI, NAT, and firewall protection as well as stateless traffic stream generation.

Features include:

- Supports stateful feature sets like emulating L7 with a scalable TCP layer

- Supports up to 20 million pps (stateless)

- Up to 200-400 Gbs through one Cisco UCS (stateful)

- Continuous multi-burst/single burst support

- Interactive GUI console

- Python API automation

- Support for stateful DPDK 1/2.5/5/10/25/40/50/100 Gbps interfaces

- NAT and PAT dynamic translation learning

Drawbacks:

- Router plugin support is not open

4. Solarwinds WAN Killer

SolarWinds is a trusted company that puts a range of testing, management and monitoring tools at your disposal.

Their WAN Killer tool performs proactive network stress and load testing by sending fully-customizable real traffic to specific host or IP address.

It allows you to set the packet size and bandwidth percentage during network WAN testing, track TCP/UDP packets under specific load conditions, and set the IP address or host name for random packet generation.

This tool is not available for free, but there is a 14-day free trial version with full functionality before you have to purchase a license.

Features of WAN Killer include:

- Monitors bandwidth and WLC traffic

- App traffic alerting and network analysis

- Integrates with other Solar Winds tools and Orion platforms

- Advanced NBAR2 app recognition

- CBQoS policy optimization

- Identifies malicious and malformed traffic patterns

- Combines NTA with Network Configuration Manager (NCM)

Drawbacks:

- Prices start at more than $1,000

- Only works on Windows OS

5. Packet Sender

This multi-purpose app allows you to send and receive simulated UDP, TCP, and SSL packets, configure and select ports, and run client and server software simultaneously.

It also offers a great deal of flexibility and customization for methodology and input through command line or GUI.

Packet Sender also includes built-in ASCII and Hex readers, and it supports all major operating systems. Best of all, this tool is completely free and open source.

Features

- Hot key function

- Performs concurrent malware analysis

- Test environment automation and scripting

- Runs traffic generation testing between two separate machines

- Probes firewall integrity

- Supports all major operating systems

- Built-in ASCII and Hex readers

- Scales up or down to provide customized testing environments

Drawbacks:

- None that we could see

6. NTGM

Not only does this easy app test incoming traffic, it also performs stress and load testing right over your network. With this tool, you can analyse the behavior of your network by sending TCP/IP and ICMP traffic as well as UDP packets. Once you install this app, you are offered 20 each of UDP, TCP generators/servers and clients.

This is a paid tool but with a very affordable price tag of around $79 for the personal license.

Features

- Easy to use interface

- Supports 20 UDP generators and clients for each installation

- Supports 20 TCP servers and clients for each installation

- Measures different types of TCP traffic

- Also acts as a network monitor

- Emulates both client and server activity

Drawbacks:

- Not free (but affordable)

- Only compatible with Windows

7. Packet Flooder Tool

This tool has one purpose: to flood your network with UDP packets as fast as possible to see how much it can take.

This is very useful to test how your network and security defences will behave during a volumetric DDoS attack for example.

Although it doesn’t offer as wide a testing environment, as many features, or some of the bells and whistles of other traffic generators, it does what it was designed to do, and it does it well.

This app does allow you to set testing parameters, including target port, payload, and send rates. The baseline is set at 100BaseT ethernet interface with up to 98 percent usage, dependent on your hardware/software configuration.

Features:

- Supports IPv4 & 6

- Offers control over target ports, payloads, and send rates

- Evaluates heavy traffic/high payloads

- Trial version available

Drawbacks:

- Only generates UDP packets

- Must pay for licensing after free trial

8. PackETH

This tool was created for generating and analyzing Ethernet traffic and networks. It’s accessible via command line or GUI interface, and you can adjust the parameters to simulate a range of conditions.

The latest generation of this tool, 2.0, even checks for dropped connections, and it supports Linux-based operating systems.

Packeth supports a wide range of protocols, including ethernet II, ethernet 802.3, 802.1q, QinQ, TCP ADP as well as user-defined Ethernet frameworks, network payloads, and transport layer payloads. Free and open source and best suited for LAN environments.

Features:

- Creates delays between packets

- Defines number of packets

- Allows changing parameters mid-test

- Supports nearly all protocols and RTP payloads

- Includes ramp and speed setting options

- Supports PCAP formats of file (saving and reading).

- Supports JUMBO frames with appropriate network drivers enabled

- Easy to use, shallow learning curve

Drawbacks:

- Only supports Linux-based OS

- CLI version only sends packers already stored in PCAP files

- Depending on Linux distribution and installation, may need additional packages

9. iperf2

This traffic generation tool gets back to basics with its second gen release. It measures both TCP and UDP performance under a range of traffic conditions with the goal of maintaining active iperf coding and preserving that coding which is inoperable.

Iperf 2 also adds Python code control to enable centralized testing, and it releases timing-related statistics that include recording end-to-end latency.

Features:

- Supports most major operating systems

- Supports intervals as short as five minutes

- Can do enhanced reporting

- Displays target loop time in the initial UDP header

- Supports SO_RCVTIMEOUT, O_SNDTIMEO, and SO_TIMESTAMP

- Binds to allow OS to determine target port

- Multicast SSM support for IPv4 and 6

- Free, open source

Drawbacks:

- Not compatible with iperf 3

10. Emutex

This tool utilizes Intel DPDK (Data Plane Development Kit) technology to create a real-world solution for cloud-based, high-speed networks.

One thing it has over other network traffic generators is datagrams transmission, which is necessary for testing applications such as Open vSwitch.

This Linux-supported solution deploys C and Python based network packet generation frameworks to analyze network latency, loads, and TCP network setup/teardown.

Features:

- Evaluates datagram transmission

- Performs network latency testing

- Customizable

- Free, open source

Drawbacks:

- Only supports Linux-based OS

Final Thoughts

Packet generators allow you to simulate traffic and its effects over a multitude of platforms and circumstances.

They can be applied to test and gauge the effectiveness of your security controls or evaluate system and network performance.

Our review should help you to find the tool that’s right for your needs and computing environment.

Лучшие инструменты пен-тестера: сниферы и работа с пакетами

Содержание статьи

У каждого из команды ][ свои предпочтения по части софта и утилит для

пен-теста. Посовещавшись, мы выяснили, что выбор так разнится, что можно

составить настоящий джентльменский набор из проверенных программ. На том и

решили. Чтобы не делать сборную солянку, весь список мы разбили на темы – и в

этот раз коснемся утилит для снифинга и манипулирования пакетами. Пользуйся на

здоровье.

Wireshark

Фантастически успешный анализатор пакетов для винды и никсов, который многие

помнят и даже по-прежнему называют Ethereal (новое имя появилось лишь с

лета 2006 года). Wireshark «на лету» анализирует трафик из локальной сети

или из заранее подготовленного дампа на диске. То, насколько он удобен – выше

всяческой похвалы: ты можешь свободно перемещаться по всей отснифанной инфе,

просматривая данные в той детализации, которая тебе нужна. Главные козыри — это

автоматический разбор пакетов на определенные для данного протокола понятные

поля, а также система фильтров, избавляющая от просмотра всего подряд, которая

отображает лишь то, что тебя может заинтересовать. Последние версии Wireshark

радуют продвинутыми механизмами для анализа голосового трафика VoIP, а также

дешифровкой таких протоколов как IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP,

и WPA/WPA2. На лету расшифровываются и данные, сжатые gzip’ом. Снифер может

работать не только в Ethernet, но и IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB,

Token Ring, Frame Relay, FDDI сетях.

Инструмент определенно один из лучших! Даже если у тебя есть дамп другого

снифера, не поленись скормить его Wireshark‘у — никогда не будет лишним

воспользоваться такими умопомрачительными возможностями.

TCPDump

Сайт: www.tcpdump.org

Платформа: *nix, есть порт под Windows

Название этого снифера знакомо каждому. Еще бы: до появления на сцене

Ethereal‘а (Wireshark) он считался стандартом де-факто, да и теперь

многие по привычке используют его, вполне радуясь жизни. Да, у него нет

классного GUI-интерфейса и возможности автоматически распарсить данные

популярных протоколов, но это, в любом случае, отличное средство, чтобы

отснифать в локалке трафик и получить вожделенный дамп данных. Вообще, более

неприхотливого средства, пожалуй, не найти: и это, отчасти, хорошая сторона

того, что новые возможности в нем практически не появляются. К тому же, в

отличие от того же Wireshark, TCPDump может похвастать куда меньшим

количеством проблем с безопасностью и просто багов. Многие мои знакомые админы

успешно юзают этот снифер для мониторинга активности и решения самых различных

сетевых проблем. Исходные коды TCPDump частично используются библиотеками

Libpcap/WinPcap, предназначенными для перехвата пакетов и используемыми

известным сканером nmap и другими тулзами.

Ettercap

Помнится, когда мы впервые рассказывали об ARP-спуфинге (приеме, позволяющем

снифать трафик в локальных сетях, построенных на считах), то в качестве снифера

применяли именно Ettercap. Сами разработчики продвигают свой продукт как

средство для совершения атак man-in-the-middle. Утилита поддерживает снифинг в

реальном времени, фильтрацию контента «на лету», инжекцию пакетов и многие

другие интересные трики. Учти, что по дефолту программа выполняет множество

лишних действий (например, dns-резолвинг найденных адресов). Кроме того,

активный arpoisoning и некоторые другие действия могут скомпрометировать хакера,

использующего Ettercap. Если точнее, то даже в самой программе встроена

функция обнаружения себе подобных :). В Ettercap предусмотрена возможность

проверки, находишься ли ты в локалке со свитчами или нет (сейчас это уже почти

не актуально), а также встроено средство для fingerprint’а, которое активными и

пассивными методиками может определить разные девайсы, операционки на хостах и

общую схему сети.

0x4553-Intercepter

А вот и отечественная разработка – снифер Intercepter. И по

совместительству – гвоздь программы! Это одна из самых прогрессивных утилит для

перехвата трафика, сообщений и паролей/хешей, доступных в публичном доступе. Что

умеет? В первую очередь, перехватывать пароли и хеши для следующих протоколов:

ICQ, IRC, AIM, FTP, IMAP, POP3, SMTP, LDAP, BNC, SOCKS, HTTP, NNTP, CVS, TELNET,

MRA, DC++, VNC, MYSQL, ORACLE. Другой важный функционал – перехватывает самые

различные сообщения с отображением диалога в реальном времени. На текущий момент

снифером перевариваются следующие протоколы: ICQ, AIM, JABBER, YAHOO, MSN,

GADU-GADU, IRC, MRA. Но этот список не главное, ведь Intercepter – чуть

ли не единственный инструмент, поддерживающий уникод, а потому правильно

отображает кириллицу там, где это необходимо! Да и чего таить, приведенный

список едва ли можно назвать полным, потому как перехватываются еще сообщения

GTalk (протокол построен на Jabber), а также Mail.Агент, что может быть весьма

актуально. В арсенале 0x4553-Intercepter имеется множество убийственных

технологий: чего стоит один только «eXtreme mode». Сниферу достаточно задать

целевой протокол без указания порта — 0x4553-Intercepter будет

просматривать весь трафик и автоматически «вылавливать» пакеты, относящиеся к

данному протоколу (путем анализа их содержимого). Эта фича полезна для выявления

Proxy- и FTP-серверов (остальные сервисы работают с более или менее

предсказуемыми портами). Так или иначе, можно просмотреть весь трафик в чистом (raw)

виде, но и здесь можно облегчить себе жизнь, наложив на отображаемый контент

некоторые правила. Награбленный трафик может быть сохранен в pcap-формате

(стандарт де-факто среди снифферов) и подвергнут дальнейшему анализу, например,

в Wireshark. К тому же, сам снифер имеет все задатки для offline-анализа.

Поддерживается возможность удаленного захвата трафика посредством RPCAP-демона,

обычно устанавливаемого на шлюз локальной сети и грабящего весь трафик на

входе/выводе во «внешний» мир. Поскольку шлюзы нередко вращаются под управлением

Linux’а или xBSD, то RPCAP-демон оказывается весьма полезным подспорьем.

Помимо чисто сниферных функций, 0x4553-Intercepter обладает набором

весьма соблазнительных фич. Начнем с банального обнаружения узлов в сети,

которое осуществляется отнюдь не тупым сканированием IP-адресов. В нужном

диапазоне. 0x4553-Intercepter посылает широковещательный ARP-запрос,

требуя, чтобы все узлы, которые его получили, сообщили свои IP-адреса. Причем,

0x4553-Intercepter способен выявлять другие сниферы. DHCP DISCOVERY

позволяет осуществить поиск DHCP-серверов. Интегрированный перепрограмматор

MAC-адресов позволяет быстро поменять MAC-адрес. Я уже не говорю о модуле ARP

POISON — это само собой разумеющееся.

Подробнее про 0x4553-Intercepter ты можешь прочитать в

статье Криса Касперски.

Netcat

Сайт:

netcat.sourceforge.net

Платформа: *nix, есть порт под Windows

Своеобразный швейцарский нож любого взломщика. Эта чрезвычайно простая

утилита позволяет читать и писать данные в TCP и UDP соединениях. Иными словами,

Netcat позволяет тебе соединиться с чем угодно, да и делать что угодно. В

результате, получаем одну единственную утилиту с 1000 и одним применением. В

самом простом варианте Netcat позволяет создавать TCP и UDP соединения,

умеет «слушать» входящие соединения (можно приказать тулзе ждать соединения

только с указанных тобой адресов и даже портов!), может сканировать порты,

разрешать DNS-запросы, посылать любые команды со стандартного ввода, выполнять

заранее предопределенные действия в ответ на соединение, которое слушает

«котенок» (логотип нетката), делать Hex-дамп отправленных и полученных данных (а

вот и функции снифера) и много-много чего еще.

Вообще, Netcat — это мощнейшее средство для отладки и эксплуатации

различных уязвимостей, поскольку позволяет установить соединение любого типа,

который тебе нужен. Оригинальная версия Netcat была выпущена еще в 1995

году, но, несмотря на бешеную популярность проект, не развивается. Но сама

концепция программы, совмещающая предельную простоту и, в тоже время, огромную

функциональность, привела к появлению других реализаций. Одной из самых

интересных стала Socat, которая дополняет оригинальный Netcat для

поддержки SSL-шифрования, SOCKS прокси и т.д. С не меньшим успехом ее можно

юзать как соксифаер, безопасный туннеллер, снифер и т.д. Помимо этого, есть Ncat,

предоставляющий дополнительные функции, а также ryptcat, Netcat6, PNetcat, SBD и

др.

Cain and Abel

Если ищешь утилиту для восстановления всевозможных паролей, то лучшего

инструмента, пожалуй, не найти. В буквальном смысле «универсальный солдат» готов

на все. Допустим, тебе нужно вспомнить пароль и личные данные, сохраненные в

браузере. Не проблема! Клик по нужной иконке — и они твои! Интересуешься

пассами, которые непрерывно передаются по твоей локалке (и, следовательно, их

хорошо бы шифровать)? Воспользуйся встроенным снифером. Правда, понадобится

драйвер WinPcap, но не беда – в случае необходимости Cain & Abel

заинсталлит его прямо во время установки. А далее – делай, что хочешь. Замечу,

что дело не ограничивается одним перехватом паролей от всевозможных сервисов,

начиная от банальных FTP/POP3 и заканчивая экзотикой, вроде ключей для

Radius-серверов. Реально перехватить идентификационные данные и сами разговоры

клиентов VoIP-телефонии (но только, если используется SIP-протокол) или даже

пакеты с голосовыми данными, из которых несложно извлечь запись разговора с

помощью специальных конвертеров. Чтобы не было проблем со свитчами, прога

отлично владеет приемом ARP-спуфинга. Умелые манипуляции с MAC-адресами и

заголовками пакетов приводят к результатам: снифер работает почти безотказно

(хотя это палится любыми IDS). С помощью 15 встроенных утилит Cain & Abel

может взломать 25 типов хешей, провести исследование беспроводной сети, а также

выполнить еще целый ряд уникальных действий (нацеленных, прежде всего, на подбор

или расшивку паролей).

Ngrep

Сайт:

ngrep.sourceforge.net

Платформа: *nix, есть порт под Windows

Что такое Ngrep? Берем известную никсовую утилиту grep (ту, что

находит на вводе строки, отвечающие заданному регулярному выражению, и выводит

их) и натравливаем ее на сетевой трафик. Точно так же, как вывод на какую-то

команду можно ограничить строками с определенным содержимым, можно фильтровать и

трафик. Ngrep позволяет выделить из перехваченного трафика любые данные,

отвечающие регулярным выражениям. Ngrep понимает IPv4/6, TCP, UDP,

ICMPv4/6, IGM по Ehetrnet’у и другим технологиям (PPP, SLIP, FDDI, Token Ring).

Традиционно ngrep используется для анализа текстовых протоколов, вроде HTTP,

SMTP, FTP и т.д. Использовать ее для выявления аномальной активности в Сети

(вирусы, черви и т.д.) или перехвата данных из авторизаций HTTP, FTP — не важно.

Nemesis

Эта консольная тулза для разборки сетевых пакетов, их модификации и

дальнейшей инжекции в Сеть не раз выручала меня в тестировании IDS, файрволов и

сетевых демонов. Благодаря работе через консоль, Nemesis легко

приспосабливается к любым сторонним скриптам для пен-теста. Оригинальная версия

может распарсить и инжектировать произвольные пакеты ARP, DNS, ETHERNET, ICMP,

IGMP, IP, OSPF, RIP, TCP и UDP.

Hping2

Сайт: www.hping.org

Платформа: *nix, MacOS X, Windows

Вот еще одна миниатюрная утилита, позволяющая отсылать произвольные ICMP, UDP,

TCP и RAW-IP пакеты и отображать ответы на них. Отправить такой пакет не

сложнее, чем пропинговать нужный хост. Интерфейс полностью перенят у любимого

Ping’а – отсюда и название программы. Изначально тулза была разработана в

качестве замены стандартным ping/traceroute, работа которых часто обламывается

из-за файрволов. Поэтому в Hping2 по умолчанию есть продвинутый

traceroute и режим IP-фрагментации. Тулзу часто используют для проверки

настройки файрвола, fingerprint’а и сканирования портов. И, конечно же, просто

для отправки в Сеть нужного пакета.

Network Miner

Добротный снифер для Windows, который всячески пытается выведать как можно

больше инфы о локальной сети. Network Miner предназначен не столько для

перехвата данных (хотя, безусловно, он это умеет) – сколько для анализа

инфраструктуры локалки (операционки на хостах, открытые сессии, hostname’ы,

открытые порты на узлах). В отличие от многих утилит, делает он это

исключительно пассивно, т.е. без генерации трафика, по которому может быть

определен факт сканирования. Для анализа ОС на каждом из узлов используются

проверенные механизмы fingerprint’а, базы утилиты p0f (lcamtuf.coredump.cx/p0f.shtm),

а также метод анализа DHCP-пакетов из тулзы Satori (http://myweb.cableone.net/xnih).

Если говорить о перехвате данных, то Network Miner снимет с «эфира»

(или из заранее подготовленного дампа в PCAP-формате) файлы, сертификаты,

изображения и другие медиа, а также пароли и прочую инфу для авторизации.

Полезная возможность — поиск тех участков данных, что содержат ключевые слова

(например, логин пользователя).

Scapy

Must-have для любого хакера, представляющий собой мощнейшую тулзу для

интерактивной манипуляции пакетами. Принять и декодировать пакеты самых

различных протоколов, ответить на запрос, инжектировать модифицированный и

собственноручно созданный пакет — все легко! С ее помощью можно выполнять целый

ряд классических задач, вроде сканирования, tracorute, атак и определения

инфраструктуры сети. В одном флаконе мы получаем замену таких популярных утилит,

как: hping, nmap, arpspoof, arp-sk, arping, tcpdump, tetheral, p0f и т.д. В то

же самое время Scapy позволяет выполнить любое, даже самое специфическое

задание, которое никогда не сможет сделать уже созданное другим разработчиком

средство. Вместо того чтобы писать целую гору строк на Си, чтобы, например,

сгенерировать неправильный пакет и сделать фаззинг какого-то демона, достаточно

накидать пару строчек кода с использованием Scapy! У программы нет

графического интерфейса, а интерактивность достигается за счет интерпретатора

Python. Чуть освоишься, и тебе уже ничего не будет стоить создать некорректные

пакеты, инжектировать нужные фреймы 802.11, совмещать различные подходы в атаках

(скажем, ARP cache poisoning и VLAN hopping) и т.д. Разработчики сами настаивают

на том, чтобы возможности Scapy использовались в других проектах. Подключив ее

как модуль, легко создать утилиту для различного рода исследования локалки,

поиска уязвимостей, Wi-Fi инжекции, автоматического выполнения специфических

задач и т.д.

packeth

Сайт:

packeth.sourceforge.net

Платформа: *nix, есть порт под Windows

Интересная разработка, позволяющая, с одной стороны, генерировать любой

ethernet пакет, и, с другой, отправлять последовательности пакетов с целью

проверки пропускной способности. В отличие от других подобных тулз, packeth

имеет графический интерфейс, позволяя создавать пакеты в максимально простой

форме. Дальше — больше. Особенно проработано создание и отправка

последовательностей пакетов. Ты можешь устанавливать задержки между отправкой,

слать пакеты с максимальной скоростью, чтобы проверить пропускную способность

участка сети (ага, вот сюда-то и будут ддосить) и, что еще интереснее —

динамически изменять параметры в пакетах (например, IP или MAC-адрес).