- Где хранятся пароли пользователей Linux

- Где хранятся пароли в Linux-e .

- Re: Где хранятся пароли в Linux-e .

- Re: Где хранятся пароли в Linux-e .

- Re: Где хранятся пароли в Linux-e .

- Re: Re: Где хранятся пароли в Linux-e .

- Где и как хранятся пароли в Linux?

- Предварительные условия

- Базовые сведения о файле/etc/passwd

- Поиск пользователя в файле/etc/passwd

- Где хранятся пароли пользователей Linux

- Как в Kali Linux сбросить пароль входа

- Возможные проблемы

Где хранятся пароли пользователей Linux

В Linux нет особого реестра, где бы хранились настройки программ, данные пользователей и другие компоненты системы. Всё хранится в файлах. В этой небольшой статье мы поговорим о том, где хранятся пароли пользователей Linux.

Изначально для хранения паролей использовался файл /etc/passwd. Но этот файл доступен для чтения всем пользователям. Поэтому, из соображений безопасности, пароли пользователей были перенесены в файл /etc/shadow. Этот файл доступен для чтения только пользователю root.

Важно отметить, что пароли в этом файле хранятся не в открытом виде, а в хэшированном. Существует несколько алгоритмов хэширования паролей для Linux. Подробно всё это рассматривалось в статье про смену пароля Linux. Сейчас же давайте посмотрим на общий синтаксис файла /etc/shadow:

sudo cat /etc/shadow

В первой строке представлены следующие данные:

- root — имя пользователя, для которого сохранен пароль;

- $6$yr. — хэш пароля, длина хэша от пароля никак не зависит, в данном случае зашифровано слово password;

- 18376 — дата последнего изменения пароля;

- 0 — количество дней на смену пароля, если его срок действия истёк;

- 999999 — количество дней от момента последней смены пароля до момента, когда надо сменить пароль принудительно;

- 7 — за сколько дней пользователь будет предупреждён о необходимости смены пароля.

- Ещё три поля — задают параметры отключения учётной записи пользователя.

Это всё, что следует знать об этом файле. В Linux есть ещё одно место, где приложения хранят свои пароли, SSH-ключи и другие секретные данные. Это хранилище ключей. В Gnome утилита называется SeaHorce. Вы можете найти её по названию в главном меню:

В самой утилите вы сможете найти и удалить ключи от различных приложений, ключ от хранилища паролей Chromium, токен доступа в Skype, а также все SSH-ключи, добавленные к вашей системе.

Естественно, здесь всё тоже захэшировано и просто прочитать пароль не получиться, если, конечно, какое-нибудь приложение не хранит их в открытом виде. Теперь вы знаете, где хранятся пароли в Linux. На этом всё.

Источник

Где хранятся пароли в Linux-e .

Есть предложение обсудить где в Linux-e хранятся пароли, какие и в каком виде. Делается это с целью определения защищаемых ресурсов, дабы админы знали где чего лежит, и что нужно беречь. Пишите про все: пароли системы, для демонов, другие, даже очень специфические решения, желательно описать, как это делал я .

/etc/passwd или /etc/shadow (в системах с shadow-системой хранения паролей) — тут хранятся пароли пользователей системы в зашифрованном виде. Если в DES-формате (max длина пароля 8 символов ?), то за 24 часа такой пароль сломает любой PII-350. Если MD5 то гораздо больше (длина до 255 символов, что уже лучше). В Slackware 7.0 есть обесхемы, по умолчанию включена вторая, а сами пароли тут хранятся в /etc/shadow.

/etc/ppp/pap-secrets — имена и пароли для PAP-аутентификации при установке PPP-соединения, хранятся в чистом виде, хотя есть опция papcrypt для pppd, но я немног не понял, что это такое, если кто может — напишите.

$HOME/.kde/share/config/kppprc — имена и пароли для установки PPP-соединения через программу kppp, хранятся в чистом виде.

Имена и пароли для установки PPP-соединения — это пароли и имена вашего Internet-провайдера, не теряйте их !

Re: Где хранятся пароли в Linux-e .

/etc/lilo.conf — пароли для загрузчика LILO в чистом виде (например для разрешения загрузки линукса только по паролю или разрешения загрузки линукса с опциями тоже только через пароль).

Re: Где хранятся пароли в Linux-e .

Угу. Про kppp! НО! Права доступа-то какие? А? rw——-! Вот и проблема. Посмотреть может тока рут\сам юзер!

Re: Где хранятся пароли в Linux-e .

2anonymous: Это все понятно, вот только если демон завалят, с получением прав или вообще машина всегда под root или пользователь не закроет консоль, что тогда ? А тогда надо знать где все это лежит, чтобы думать и закрывать экран, делать logout .

Re: Re: Где хранятся пароли в Linux-e .

Хи-хи.. Против Лэймов — и Линух не поможет 🙂

Источник

Где и как хранятся пароли в Linux?

Главное меню » Linux » Где и как хранятся пароли в Linux?

Файл /etc/passwd хранит всю важную информацию, необходимую для входа пользователя. Проще говоря, в файле /etc/passwd хранятся данные учетной записи пользователя. Этот файл представляет собой обычный текстовый файл, содержащий полный список всех пользователей вашей системы Linux. Он содержит информацию об имени пользователя, пароле, UID (идентификатор пользователя), GID (идентификатор группы), оболочке и домашнем каталоге. Этот файл должен иметь разрешения на чтение, поскольку многие утилиты командной строки используются для сопоставления идентификаторов пользователей с именем пользователя. Но должны иметь ограниченные права на запись только для учетных записей суперпользователя или пользователя root.

В этой статье будет показано, как и где можно хранить пароли учетных записей системных пользователей в дистрибутиве Linux. Мы реализовали все демонстрации в системе Ubuntu 20.04. Однако вы можете найти файл /etc/passwd в любом дистрибутиве Linux.

Предварительные условия

У вас должны быть права root для выполнения административных команд.

Базовые сведения о файле/etc/passwd

Файл/etc/passwd содержит информацию об учетной записи пользователя вашей системы. Все сохраненные поля разделяются знаком двоеточия «:».

Когда вы запустите следующую команду, вы увидите каждую запись файла /etc/passwd:

Приведенная выше команда выведет список всех пользователей вашей системы Linux.

Подробная информация о форматах полей /etc/passwd:

- Username: первое поле представляет имя пользователя. Длина поля имени пользователя определяется от 1 до 32 символов. Это используется, когда пользователь входит в систему.

- Password: В приведенном выше примере символ «x» означает, что пароль хранится в зашифрованном виде в файле /etc/shadow.

- User ID (UID): идентификатор пользователя должен быть отдельно назначен каждому пользователю. Нулевой UID назначается пользователю root, а идентификаторы пользователей от 1 до 99 назначаются предопределенным или стандартным учетным записям. Дальнейшие UID от 100 до 999 назначаются системным административным учетным записям или группам.

- Group ID (GID): Следующее поле представляет собой идентификатор группы. GID хранится в файле /etc/group.

- Information about User ID: Следующее поле предназначено для комментариев. В этом поле вы можете добавить некоторую дополнительную информацию об указанном пользователе, такую как полное имя пользователя, номер телефона и т. д.

- Home directory: в этом поле отображается расположение домашнего каталога, назначенного текущему пользователю. Если указанный каталог не существует, будет отображаться «/».

- Command //shell: Абсолютный путь по умолчанию к оболочке или команде – /bin/bash. Это известно как оболочка. Например, системный администратор, использующий оболочку nologin. Он действует как замещающая оболочка для учетных записей пользователей системы. Если оболочка расположена по пути /sbin/nologin, и пользователь хочет войти непосредственно в систему Linux, оболочка /sbin/nologin закроет или отключит соединение.

Поиск пользователя в файле/etc/passwd

Вы можете найти конкретного пользователя с помощью файла/etc/passwd, используя команду grep. Например, мы хотим найти имя пользователя andreyex из файла/etc/passwd, используя следующий синтаксис, тогда мы можем легко найти указанного пользователя, сэкономив наше время:

Приведенный выше синтаксис изменится на следующую форму:

Источник

Где хранятся пароли пользователей Linux

В Linux нет особого реестра, где бы хранились настройки программ, данные пользователей и другие компоненты системы. Всё хранится в файлах. В этой небольшой статье мы поговорим о том, где хранятся пароли пользователей Linux.

Изначально для хранения паролей использовался файл /etc/passwd. Но этот файл доступен для чтения всем пользователям. Поэтому, из соображений безопасности, пароли пользователей были перенесены в файл /etc/shadow. Этот файл доступен для чтения только пользователю root.

Важно отметить, что пароли в этом файле хранятся не в открытом виде, а в хэшированном. Существует несколько алгоритмов хэширования паролей для Linux. Подробно всё это рассматривалось в статье про смену пароля Linux. Сейчас же давайте посмотрим на общий синтаксис файла /etc/shadow:

В первой строке представлены следующие данные:

- root — имя пользователя, для которого сохранен пароль;

- $6$yr. — хэш пароля, длина хэша от пароля никак не зависит, в данном случае зашифровано слово password;

- 18376 — дата последнего изменения пароля;

- 0 — количество дней на смену пароля, если его срок действия истёк;

- 999999 — количество дней от момента последней смены пароля до момента, когда надо сменить пароль принудительно;

- 7 — за сколько дней пользователь будет предупреждён о необходимости смены пароля.

- Ещё три поля — задают параметры отключения учётной записи пользователя.

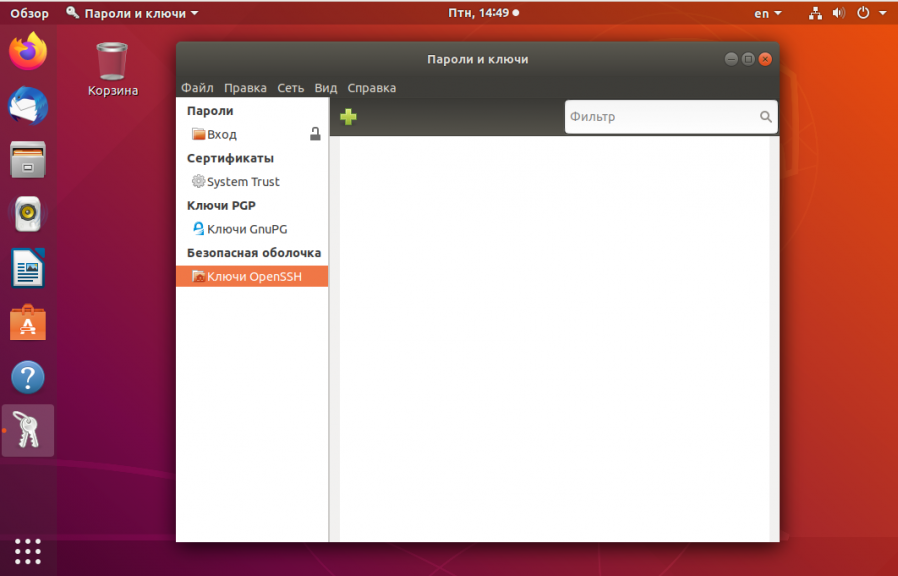

Это всё, что следует знать об этом файле. В Linux есть ещё одно место, где приложения хранят свои пароли, SSH-ключи и другие секретные данные. Это хранилище ключей. В Gnome утилита называется SeaHorce. Вы можете найти её по названию в главном меню:

В самой утилите вы сможете найти и удалить ключи от различных приложений, ключ от хранилища паролей Chromium, токен доступа в Skype, а также все SSH-ключи, добавленные к вашей системе.

Источник

Как в Kali Linux сбросить пароль входа

Что делать если забыли пароль root для входа в систему? Этот пароль довольно легко сбросить при физическом доступе к компьютеру. То есть этот способ подходит для всех настольных компьютеров, в том числе он сработает, если вы установили Kali Linux в виртуальную машину и забыли от неё пароль.

Способ не особо сложный и, главное, это намного быстрее, чем переустанавливать систему. Кстати, примерно аналогичным способом можно сбросить пароль на многих дистрибутивах Linux.

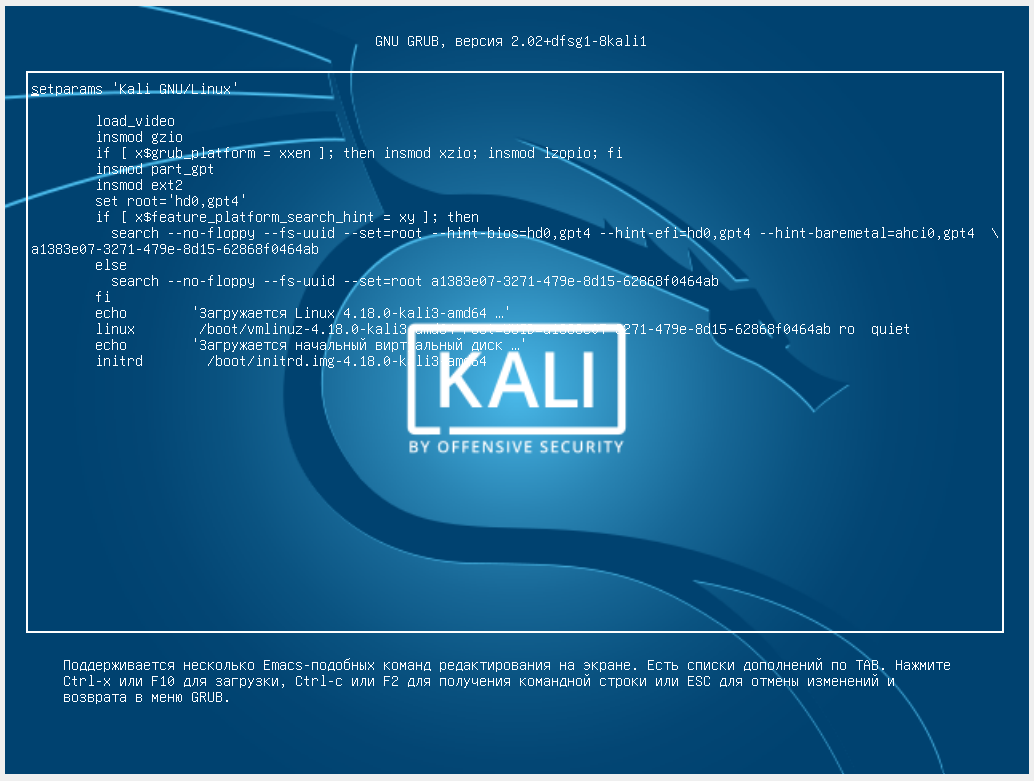

Итак, во время загрузки, когда выбран основной пункт меню, с которым вы обычно загружаетесь, нажмите клавишу e (это английская буква, а не русская).

Откроется новое окно, в котором нам нужно отредактировать опции загрузки.

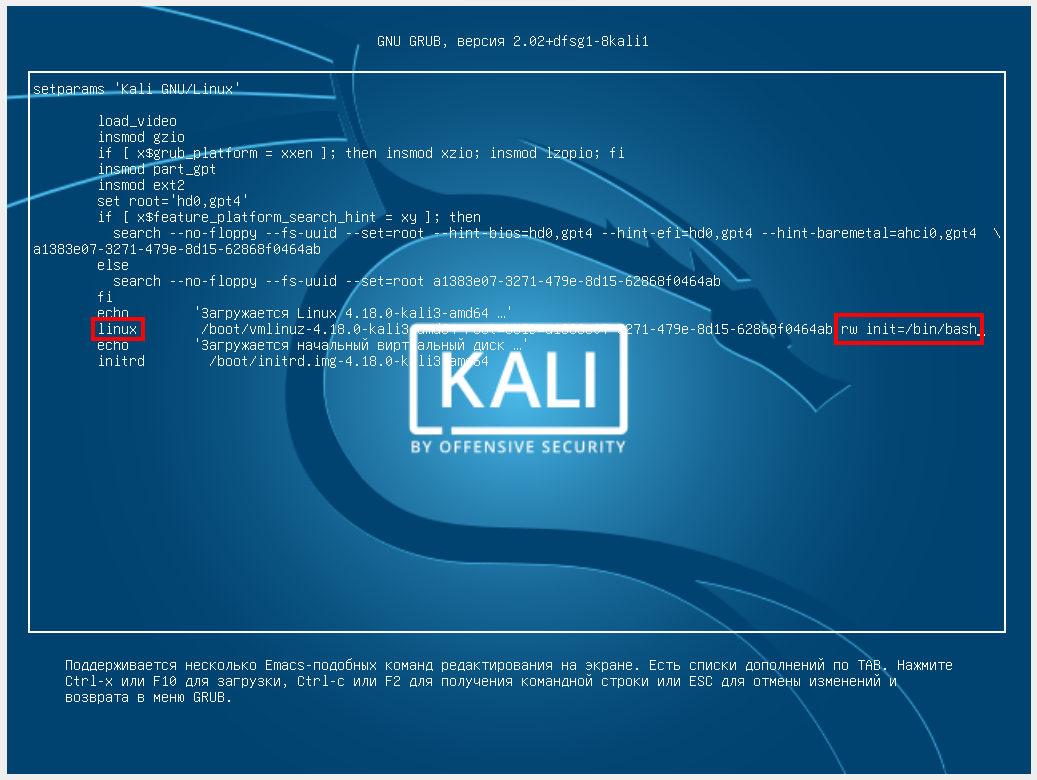

Найдите строку, которая начинается со слова linux. В этой строке найдите ro и замените на rw. Строка ro означает монтировать диск только для чтения, а строка rw означает монтировать его для чтения и записи. Если не изменить эту опцию сейчас, то придётся перемонтировать диск после загрузки, иначе изменения просто не могут быть сохранены на диск.

Ещё слово quiet замените на init=/bin/bash. Получается так:

Когда у вас тоже всё готово, нажмите кнопку F10. Если вдруг у вас нет функциональных клавиш, то нажмите Ctral+x.

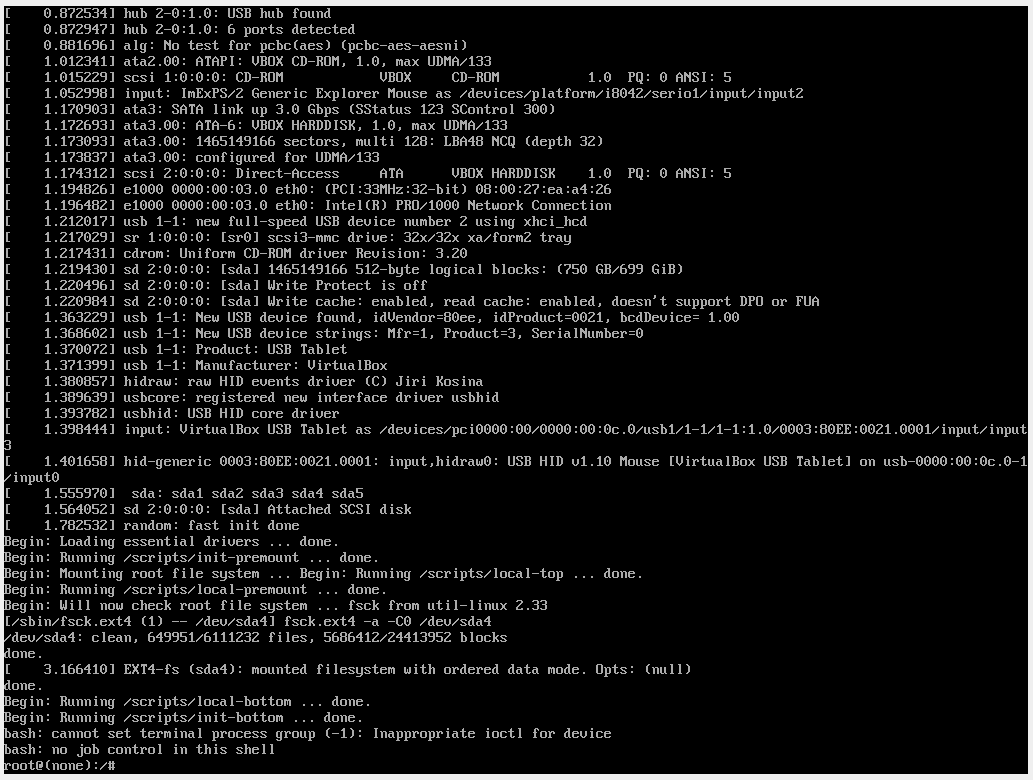

Будет продолжена загрузка, но вместо привычного графического интерфейса вы попадёте в однопользовательский режим:

У этого режима разные особенности, но главная из них — вы совершаете вход как root без пароля!

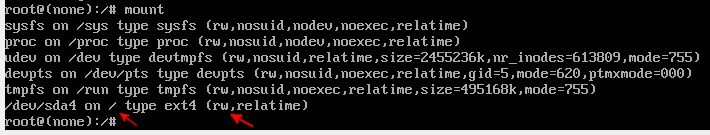

Можно проверить, действительно ли диск смонтирован для чтения и записи, для этого выполните команду:

Самое главное, чтобы у корневого раздела, смонтированного как /, в свойствах было rw.

Осталось совсем немного, введите команду

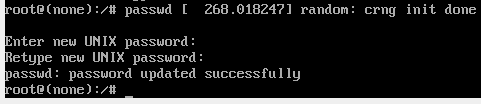

И затем введите новый пароль, нажмите ENTER, подтвердите новый пароль и ещё раз нажмите ENTER.

Если будет выведено

passwd: password updated successfully

Значит всё сработало.

Теперь перезагрузитесь, для этого введите команду:

Возможные проблемы

Если после ввода вы получили:

Retype new UNIX password:

passwd: Authentication token manipulation error

passwd: password unchanged

Значит ваш корневой раздел смонтирован только для чтения. Попробуйте:

А затем вновь используйте команду

Если появилось сообщение:

[ end Kernel panic — not syncing: Attempted to kill init! exit code=0x0007f00

то убедитесь, что вы убрали из опции показ экрана заставки (слово quiet) когда редактировали меню grub.

Если вы пытаетесь перезагрузиться командой

и получаете сообщение:

Failed to connect to bus: No such file or directory

Failed to talk to init daemon.

Не обращайте на него внимания и выполните перезагрузку командой:

Источник