- Системы обработки данных при проведении тестирования на проникновение

- Trello

- MagicTree

- Dradis

- Faraday

- Заключение

- Installing Dradis on Kali Linux

- If your answer is not here the Community Forums are your best bet.

- Installing Dradis on Kali Linux

- You’re ready to follow the steps in the Installing Dradis from Git guide.

- Troubleshooting

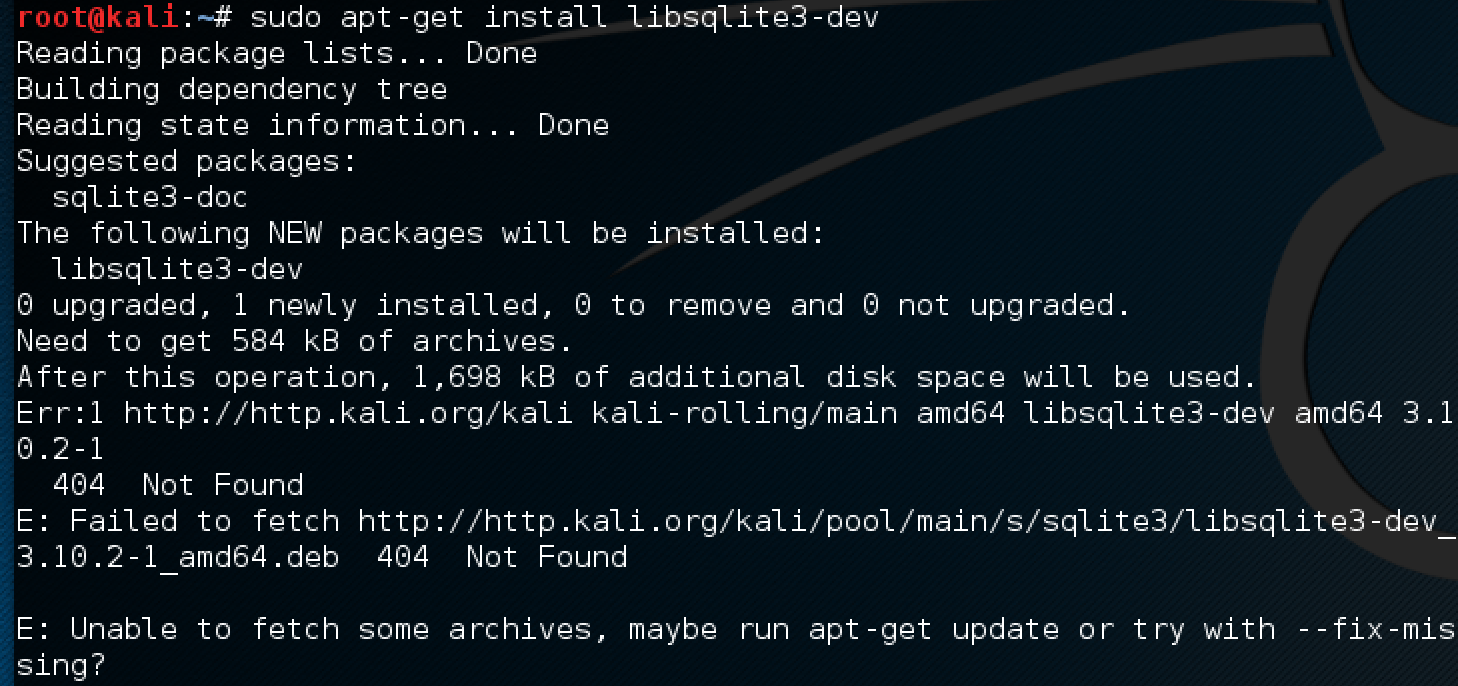

- Unable to fetch some archives

- add_root_vertex’ for Molinillo::DependencyGraph:

- NameError: uninitialized constant Rack::Session::Abstract::Persisted

- Программы Кали Линукс — беглый обзор

- Information gathering — сбор информации

- Vulnerability Analysis — анализ на уязвимость

- Web Applications — веб приложения

- Database Assessment

- Password Attacks — атаки на пароль

- Wireless Attacks — атаки на беспроводные сети

- Exploitation Tools — инструменты эксплойта

- Sniffing and Spoofing — разнюхивание и подлог

- Post Exploitation — закрепление успеха

- Reverse Engineering — реверсивная инженерия

- Forensics — оценка

- Reporting Tools — инструменты отчёта

- System Services — системные службы

Системы обработки данных при проведении тестирования на проникновение

При проведении тестирования на проникновение необходимо агрегировать данные из нескольких источников и проводить сравнение результатов периодических тестов. Для этой цели служат специализированные фреймворки, которые будут рассмотрены в этой статье.

При проведении тестирования на проникновение большого проекта либо командой участников, встает вопрос командного взаимодействия и систематизации полученных результатов — это и отчеты различных инструментальных средств анализа и уязвимости выявленные в ручном режиме — все это представляет из себя огромный объем информации, в котором без должного порядка и системного подхода можно упустить что-то важное или «разгребать» возможные дубли. Также существует необходимость сведения отчетов и их нормализация и приведение к единому виду. Для решения этих задач существует несколько популярных продуктов.

Trello

Одно из популярных решений из мира разработки пришло и в мир информационной безопасности. Trello помогает увидеть все детали проекта с первого взгляда. Основным преимуществом Trello является возможность видеть несколько одновременно запущенных проектов и их состояние в текущий момент времени. Если вы руководите группой разработчиков или иных исполнителей, работающих над проектами с конечной датой выполнения или фиксированной целью, то данная система может дать вам представление о ходе проектов в любой момент времени. Это хорошо применимо при проведении аудита несколькими сотрудниками. Данная система часто используется CTF-игроками для координации действий.

MagicTree

MagicTree хранит данные в виде древовидной структуры. Довольно удобный вид для представления информации, которая собирается во время тестирования сети: хост, порты, сервисы, приложения, уязвимости и т.д.

Схема хранения является довольно гибкой для добавления новой информации, не нарушая существующих данных структуры: например необходимо добавить MAC-адрес хоста — для этого добавляется дочерний узел к хост-узлу.

MagicTree позволяет извлекать данные в виде таблицы или списка. Интерфейс запросов использует XPath выражения для извлечения данных. Также, эта программа позволяет использовать переменные для взаимодействия с внешними компонентами, например nmap или nessus и вносить данные сразу в дерево хостов:

Dradis

Один из старейших и популярных фреймворков. Нативно установлен в Кali Linux. Dradis Framework является платформой с открытым исходным кодом для упрощения совместной работы и отчетности в области информационной безопасности.

Dradis является автономным веб-приложением, которое обеспечивает централизованное хранение информации. Существуют две версии — Community Edition (бесплатная) и Professional Edition (от $59). В про версии больше функционала, в том числе в возможностях интеграции, системе отчетов, поддержке (в том числе и приоритетной), доступных методологиях и т.д. Возможно расширение функционала в виде плагинов/аддонов.

Поддерживает работу со следующими утилитами:

- Acunetix

- Brakeman

- Burp Suite

- Metasploit

- Nessus

- NeXpose

- Nikto

- Nmap

- NTOspider

- OpenVAS

- OSVDB

- Qualys

- Retina

- SureCheck

- VulnDB

- w3af

- MediaWiki

- wXf

- Zed Attack Proxy

Существуют версии под Linux/Mac, можно установить из репозитория git. Также есть виртуальный аплайнс под облачного провайдера Cloud9.

У проекта неплохое коммюнити, что позволяет улучшать и расширять возможности фреймворка.

Faraday

Faraday — самая мощная среда для совместной работы, true multiplayer penetration testing. Поддерживает работу в ArchAssault, Archlinux, Debian, Kali, OSX, Debian. Работает в режиме реального времени, моментально обрабатывая результаты, присланные тем или иным пентестером. В этом фреймворке заложен концепт геймификации, специалистам дается возможность померяться скиллами по количеству и качеству зарепорченных уязвимостей.

В этом фреймворке существует система оценки рисков в финансовом эквиваленте (что лично для меня довольно субъективно — прим. автора), но может дать должную информацию для владельцев бизнеса или топ-менеджмента компании.

Также существуют дополнительные Workspace для участников BugBounty программ следующих вендоров:

- Airbnb

- Github

- Imgur

- Mozilla

- ownCloud

- Vimeo

- Western Union

- Yahoo

Фреймворк отличает довольно продуманный интерфейс, позволяющий интуитивно разобраться в функционале (на скриншотах представлена веб-версия клиента).

Фреймворк доступен в 3 редакциях: Community, Professional и Corporate.

Faraday существует в виде клиентского сервиса и сервера (в Professional и Corporate версиях). Клиентский сервис существует в виде:

QT GUI

GTK GUI

ZSH UI

Web UI

ZSH web

Данный фреймворк может взаимодейстовать со следующими утилитами (как виде импорта, так и виде API или плагинов):

- Acunetix (REPORT) (XML)

- Amap (CONSOLE)

- Arachni (REPORT, CONSOLE) (XML)

- arp-scan (CONSOLE)

- BeEF (API)

- Burp, BurpPro (REPORT, API) (XML)

- Core Impact, Core Impact (REPORT) (XML)

- Dig (CONSOLE)

- Dnsenum (CONSOLE)

- Dnsmap (CONSOLE)

- Dnsrecon (CONSOLE)

- Dnswalk (CONSOLE)

- evilgrade (API)

- Fierce (CONSOLE)

- ftp (CONSOLE)

- Goohost (CONSOLE)

- Hydra (CONSOLE) (XML)

- Immunity Canvas (API)

- Listurls (CONSOLE)

- Maltego (REPORT)

- masscan (REPORT, CONSOLE) (XML)

- Medusa (CONSOLE)

- Metagoofil (CONSOLE)

- Metasploit, (REPORT, API) (XML) XML report

- Nessus, (REPORT) (XML .nessus)

- Netsparker (REPORT) (XML)

- Nexpose, Nexpose Enterprise, (REPORT) (simple XML, XML Export plugin (2.0))

- Nikto (REPORT, CONSOLE) (XML)

- Nmap (REPORT, CONSOLE) (XML)

- Openvas (REPORT) (XML)

- PasteAnalyzer (CONSOLE)

- Peeping Tom (CONSOLE)

- ping (CONSOLE)

- propecia (CONSOLE)

- Qualysguard (REPORT) (XML)

- Retina (REPORT) (XML)

- Reverseraider (CONSOLE)

- Shodan (API)

- Skipfish (CONSOLE)

- Sqlmap (CONSOLE)

- SSHdefaultscan (CONSOLE)

- Telnet (CONSOLE)

- Theharvester (CONSOLE)

- Traceroute (CONSOLE)

- W3af (REPORT) (XML)

- Wapiti (CONSOLE)

- Webfuzzer (CONSOLE)

- whois (CONSOLE)

- X1, Onapsis (REPORT) (XML)

- Zap (REPORT) (XML)

Иногда бывает необходимость в написании собственного плагина — для существует документация для их создания и интеграции в систему. Также есть возможность провести отладку плагина с помощью механизма live debug.

Заключение

Некоторые фреймворки довольны специфичны и узконаправлены, некоторые, как Faraday, обладают избыточным функционалом и мощными возможностями для расширения, но все они созданы для выполнения одной роли — качественно и структурированно обрабатывать результаты

Проведение полномасштабного аудита информационной безопасности с привлечением высококвалифицированных специалистов поможет Вам избежать инцидентов, которые могут подорвать репутацию Вашей организации и принести Вам существенные убытки.

Источник

Installing Dradis on Kali Linux

If your answer is not here the Community Forums are your best bet.

Installing Dradis on Kali Linux

We’re going to install Dradis Community Edition from GitHub so that you can stay up to date with the latest changes.

Before we get started, we’ll need to install a few packages. Run the following in your terminal:

You’re ready to follow the steps in the Installing Dradis from Git guide.

Troubleshooting

This section contains:

Unable to fetch some archives

If you get an error message like Unable to fetch some archives as shown in the screenshot below, run the following in your terminal before continuing:

add_root_vertex’ for Molinillo::DependencyGraph:

Run the following command in your terminal before re-trying the bundle install command.

Credit for this fix goes to GitHub user codebycody.

NameError: uninitialized constant Rack::Session::Abstract::Persisted

If you get a stack trace like the one shown below, the gems were likely not installed on the same path as your dradis-ce folder.

To resolve this, make sure that you run the bundle install command with the —path flag set like:

Note: if your dradis-ce folder lives under a different path, use that path instead of /usr/lib/dradis-ce/ in the example above.

Источник

Программы Кали Линукс — беглый обзор

Программы кали линукс — коротенько о составе утилит, входящих в сборку.

Кали Линукс предлагает уже состоявшийся список программ и утилит для тестирования на проникновение. По меню справа сверху можно увидеть, что они уже сгруппированы по назначению в ниспадающем меню. Разбиты на 13 груп по назначению, 14 пункт — приложения для повседневных задач: проигрыватель, дефрагментатор, описковик, словарь. Вобщем всё то, что делает Кали не просто инструментом взлома, а ещё и нормальной ОСью для привычной работы.

Можете развернуть список специальных утилит:

С каждой новой версией список в каждой групее пополняется. Начнём по порядку и кратким обзором. Всё равно придётся рассматривать некоторые на отдельных примерах, а к некоторым вы никогда уже не прикоснётесь в силу «морального износа». Разворачивая группы и подгруппы, вы заметите, что большинство из них оформлены значком Кали. Это означает, что перед вами инструмент, понимающий только специальные команды и запускаемый из окна терминала. Его исполнение будет выражаться в виде batch. А первый запуск практически всегда сопровождается списком атрибутов команд в виде справки.

Information gathering — сбор информации

Инструменты, собранные здесь способствуют сбору данных о выбранной жертве. В основе своей здесь собраны программы, которые определяют тип устройства жертвы и используемые им протоколы соединений с сетью. Флагманом среди представленных инструментов является Dmitry.

Vulnerability Analysis — анализ на уязвимость

Инструменты этой секции сфокусированы на вскрытии системных уязвимостей. К использованию утилит из этой секции приступают после «работы» с теми, что вам известны из предыдущей. Приложения сканируются на предмет «кодо-ляпов» и устойчивость к стресс-режиму.

Web Applications — веб приложения

Эти инструменты применяются для аудита и использования (эксплойта) уязвимостей веб-серверов, а также можно встретить веб-инструменты для сетевых служб. Но и не только. Здесь можно найти и прокси-серверы. Самая популярная программа из списка, конечно же, BurpSuite: проксирование и анализ интернет траффика.

Database Assessment

Здесь сгруппированы инструменты для тестирования SQL.

Password Attacks — атаки на пароль

Как видно по названию, основное предназначение утилит — атака брут-форс и офлайн подбор по словарю. Есть утилиты для изымания паролей из хешей. Самый яркий представитель группы — John The Riper (Джон-зэ-Райпер или просто Джон).

Wireless Attacks — атаки на беспроводные сети

Утилиты отсюда предназначены для уязвимостей, обнаруживаемых в беспроводных протоколах. Все самые знаменитые утилиты и скрипты, что позволят нам внедриться в чужой сигнал, собраны в этом каталоге. Некоторые из них уже устарели, у некоторых есть определённый потенциал. Но помимо, как и ожидаемо, взлома WiFI, здесь можно найти утилиты для работы с устройствами Bluetooth и чипами, что в супермаркетах нам вшивают.

Exploitation Tools — инструменты эксплойта

Инструменты отсюда используются для эксплойта уязвимостей систем и анализа на наличие у выбранной цели этих самых уязвимостей. Задача этих инструментов показать как обнаруженную уязвимость можно использовать. Здесь и лежит среда Метасплойт — она представления не требует.

Sniffing and Spoofing — разнюхивание и подлог

Эти программы кали линукс используются для манипуляции сетевыми пакетами, изучения протоколов, захвата этих пакетов и, наконец, веб-спуфинга (обмана системы подставлением данных с последующим захватом данных жертвы). Акула — она Wireshark — самый популярный в разделе инструмент.

Post Exploitation — закрепление успеха

Утилиты категории применяются, если хакеру удалось «зацепиться» за взломанную систему или сеть. Ведь нередко скомпроментированные системы обнаруживаются многократными точечными ударами через альтернативные дорожки и тропинки. Удастся атака единожды — хакер обязательно закрепит успех и протопчет постоянную тропинку к жертве. Инструменты раздела активируются внутри приложения или сервера жертвы.

Reverse Engineering — реверсивная инженерия

В составе этого блога с мудрёным названием скрываются программы кали линукс , которые предназначены для отключения отладочных и исполняемых программ и утилит. Главная цель этих программ — анализ того, как программа работает для того, чтобы её можно было скопировать, скорректировать, придать ей немного другой вид… выдать за свою через недельку Фронт работ утилит — люди и получение от них информации (например, через подделывание почтового ящика). Эти программы с успехом используются и для анализа вредоносных утилит, чтобы воочию убедиться, какой вред и в каком месте они наносят. А значит, будут полезны и разработчикам ПО на предмет поиска дыр безопасности в своих программах.

Forensics — оценка

Утилиты мониторинга и анализа сетевого трафика и приложений. Активно используются для анализа работы прилодения на предмет присутствия следов зловреда или расследования источников и мест проникновения взломщика.

Reporting Tools — инструменты отчёта

Эти утилиты используют методику сбора и отображения информации, обнаруженной в процессе проникновения.

System Services — системные службы

Это уже внутренние утилиты самой Кали. Отсюда службы и процессы можно выключать и запускать. Собраны в группы BeEF, Dradis, HTTP, Metasploit, MySQL, и SSH.

Ну, про браузер, быстрые ссылки и прочее, что положено операционной системе я не говорю. Изложил лишь коротко то, чего в других системах не найдётся.

Источник