- Настройка, отключение User Account Control (UAC) с помощью групповых политик

- Ползунок User Account Control

- Как отключить User Account Control в Windows через GPO?

- Настройка параметров UAC в реестре

- Особенности использования UAC в Windows Server

- Ползунок User Account Control и параметры GPO

- Отключение контроля учетных записей (UAC) в Windows Server

- Аннотация

- Дополнительные сведения

Настройка, отключение User Account Control (UAC) с помощью групповых политик

UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру.

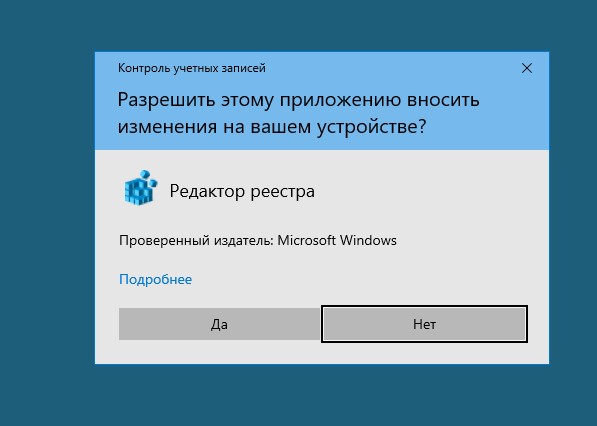

На скриншоте ниже показано, что при запуске редактора реестра ( regedit.exe ) в Windows 10 появляется окно подтверждения UAC:

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

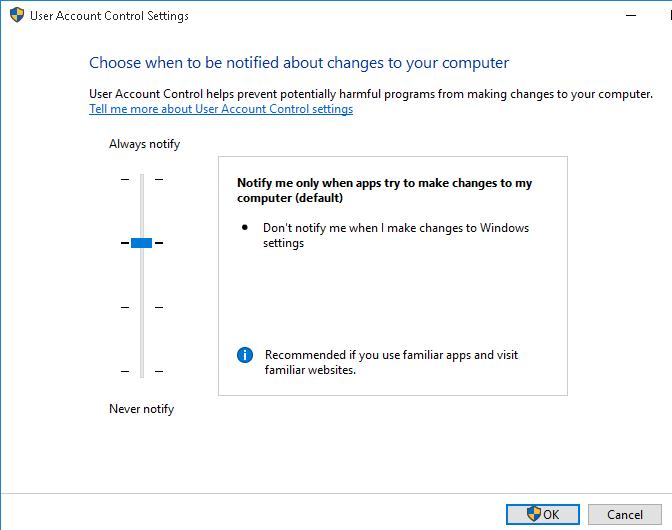

Ползунок User Account Control

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом UserAccountControlSettings.exe ). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

- Уровень 4 — Alwaysnotify — Всегда уведомлять (максимальный уровень защиты UAC);

- Уровень 3 — Notifyonlywhenprogramstrytomakechangestomycomputer(default) – Уведомить только когда программа пытается внести изменения в мой компьютер (стандартный уровень защиты);

- Уровень 2 — Notifyonlywhenprogramstrytomakechangestomycomputer(donotdimmydesktop) – то же что и предыдущий уровень, но без переключения на Secure Desktop с блокировкой рабочего стола;

- Уровень 1 — Nevernotify – Никогда не уведомлять (UAC отключен).

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

Как отключить User Account Control в Windows через GPO?

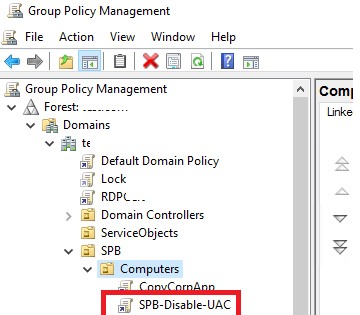

Вы можете отключить UAC с помощью групповой политики. На отдельном компьютере можно использовать редактор локальный групповой политики gpedit.msc . Если нужно распространить политику на компьютеры в домене, нужно использовать консоль Group Policy Management Console — gpmc.msc (рассмотрим этот вариант).

- В консоли управления доменными GPO щелкните по OU с компьютерами, на которых вы хотите отключить UAC и создайте новую политику;

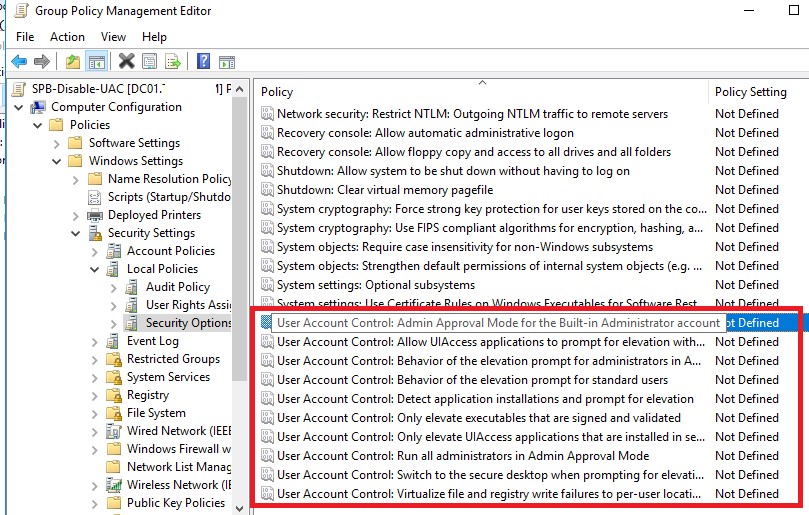

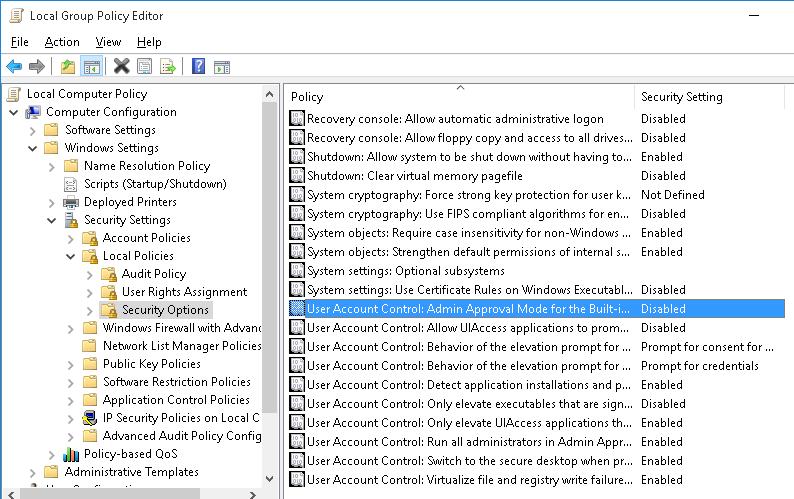

- ОтредактируйтеполитикуиперейдитевразделComputer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options;

- В этом разделе есть несколько параметров, которые управляют настройками UAC. Имена этих параметров начинаются с User Account Control;

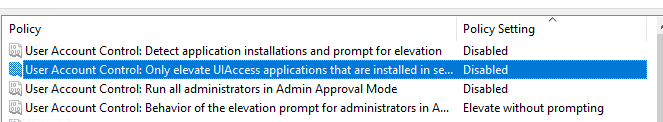

- Для полного отключения UAC установите следующие значения параметров:

- User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode = Elevate without prompting ;

- User Account Control: Detect application installations and prompt for elevation = Disabled ;

- User Account Control: Run all administrators in Admin Approval Mode = Disabled ;

- User Account Control: Only elevate UIAccess applications that are installed in secure locations = Disabled .

- Чтобы обновить настройки групповых политик на компьютерах и отключить UAC, нужно перезагрузить их. После перезагрузки UAC переключится в режим “Никогда не уведомлять”;

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

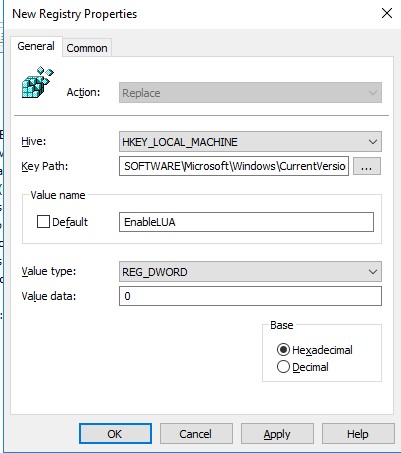

Создайте новый параметр реестра в ветке GPO Computer Configuration -> Preferences -> Windows Settings -> Registry со следующими настройками:

- Action: Replace

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- Value name: EnableLUA

- Value type: REG_DWORD

- Value data: 0

Затем перейдите на вкладку Common и включите опции:

- Remove this item when it is no longer applied

- Item-Level targeting

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

Настройка параметров UAC в реестре

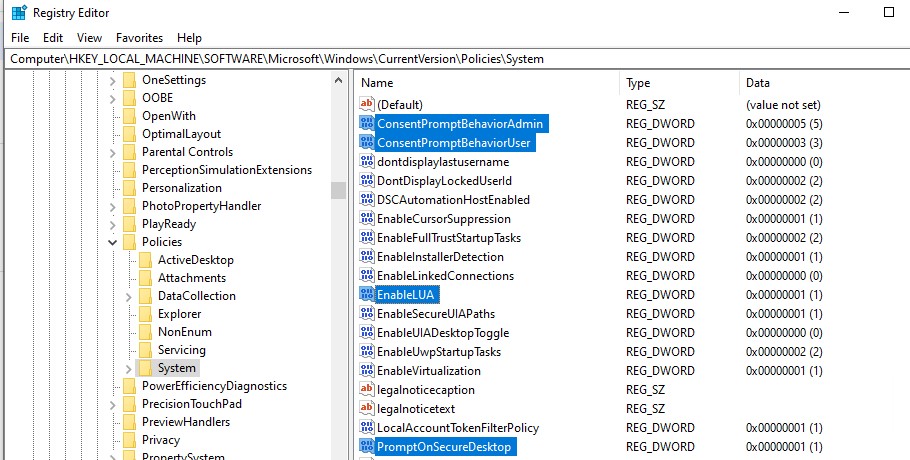

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

UAC уровень 3 (Notify only when programs try to make changes to my computer):

UAC уровень 1 (Never notify — UAC отключен):

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

New-ItemProperty -Path HKLM:Software\Microsoft\Windows\CurrentVersion\policies\system -Name EnableLUA -PropertyType DWord -Value 0 -Force

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в дектопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

- Только администраторы имеют удаленный доступ к рабочему столу сервера (RDP доступ к серверу для обычных пользователей должен быть отключен). На RDS серверах нужно оставлять UAC включенным;

- Администраторы должны использовать Windows Server только для выполнения административных задач. Работа с офисными документами, мессенджерами, веб браузером должна выполняться только на рабочей станции администратора под обычной учёткой пользователя с включенным UAC, а не на серверах (см. статью о лучших практиках по защите аккаунтов администраторов),

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC LocalAccountTokenFilterPolicy (об этом рассказано в предыдущей секции).

Ползунок User Account Control и параметры GPO

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как мы уже говорили выше, эти политики находятся в разделе:

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options (Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики). Имена политик, относящихся к UAC, начинаются с User Account Control (Контроль учетных записей).

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)

Отключение контроля учетных записей (UAC) в Windows Server

В этой статье вводится, как отключить контроль учетных записей пользователей (UAC) в Windows Server.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 2526083

Аннотация

При определенных ограниченных обстоятельствах отключение UAC в Windows Server может быть приемлемой и рекомендуемой практикой. Эти обстоятельства возникают только в следующих случаях:

- Только администраторы могут в интерактивном режиме войти на сервер Windows на консоли или с помощью служб удаленных рабочих стола.

- Администраторы выполняют вход на сервер под windows только для того, чтобы выполнять на сервере законные системные административные функции.

Если ни один из этих условий не является истинным, UAC должен оставаться включенным. Например, сервер включает роль служб удаленных рабочих стола, чтобы неадминистративные пользователи могли войти на сервер для запуска приложений. В этой ситуации UAC должен оставаться включенным. Аналогичным образом, UAC должен оставаться включенным в следующих ситуациях:

- Администраторы запускают рискованные приложения на сервере. Например, веб-браузеры, почтовые клиенты или клиенты обмена мгновенными сообщениями.

- Администраторы делают другие операции, которые должны быть сделаны из клиентской операционной системы, например Windows 7.

- Это руководство применимо только к операционным системам Windows Server.

- UAC всегда отключен в выпусках основных серверных Windows Server 2008 R2 и более поздних версиях.

Дополнительные сведения

UAC был разработан, чтобы помочь пользователям Windows перейти к использованию стандартных прав пользователей по умолчанию. UAC включает несколько технологий для достижения этой цели. К числу таких технологий относится следующее:

Виртуализация файлов и реестра: когда устаревшее приложение пытается записать данные в защищенные области файловой системы или реестра, Windows автоматически и прозрачно перенаправляет доступ к части файловой системы или реестру, которую пользователь может изменить. Это позволяет многим приложениям, которые требовали прав администратора в более ранних версиях Windows, успешно работать только со стандартными правами пользователя в Windows Server 2008 и более поздних версиях.

Повышение прав на одном рабочем столе: когда авторизованный пользователь запускает и повышает уровень программы, итоговая процедура получает более мощные права, чем права пользователя интерактивного рабочего стола. Объединяя повышение прав с функцией фильтрованного маркера UAC (см. следующий пункт), администраторы могут запускать программы со стандартными правами пользователя. Кроме того, они могут повысить уровень только тех программ, которые требуют прав администратора с одной и той же учетной записью пользователя. Эта функция повышения прав пользователей также называется режимом утверждения администратором. Программы также могут быть запущены с повышенными правами с помощью другой учетной записи пользователя, чтобы администраторы могли выполнять административные задачи на рабочем столе обычного пользователя.

Отфильтрованный маркер: когда пользователь с административными или другими мощными привилегиями или членством в группах входит в систему, Windows создает два маркера доступа для представления учетной записи пользователя. Неотвеченный маркер имеет все права и членство пользователя в группах. Отфильтрованный маркер представляет пользователя с эквивалентом стандартных прав пользователя. По умолчанию этот отфильтрованный маркер используется для запуска программ пользователя. Неотрисованный маркер связан только с программами с повышенными уровнями. Учетная запись называется защищенной учетной записью администратора при следующих условиях:

- Она входит в группу «Администраторы».

- Он получает отфильтрованный маркер, когда пользователь входит в систему

UIPI: UIPI не позволяет программе с низкими привилегиями управлять процессом с высокими привилегиями следующим образом:

Отправка оконных сообщений, таких как искусственные события мыши или клавиатуры, в окно, которое относится к процессу с высокими привилегиями

Защищенный режим Internet Explorer (PMIE): PMIE — это функция глубокой защиты. Windows Internet Explorer работает в режиме защищенного с низким уровнем привилегий и не может выполнять записи в большинстве областей файловой системы или реестра. По умолчанию защищенный режим включен, когда пользователь просматривает сайты в зонах Интернета или ограниченных сайтов. PMIE затрудняет для вредоносных программ, которые заражают запущенный экземпляр Internet Explorer, изменение параметров пользователя. Например, он настраивается на запуск при каждом входе пользователя в систему. PMIE на самом деле не является частью UAC. Но это зависит от функций UAC, таких как UIPI.

Обнаружение установщика: когда новый процесс будет запущен без прав администратора, Windows применяет сюристичные процедуры, чтобы определить, является ли новый процесс устаревшей программой установки. Windows предполагает, что устаревшие программы установки, скорее всего, не будут выполняться без прав администратора. Таким образом, Windows заблаговременно запросит у интерактивного пользователя повышение прав. Если у пользователя нет административных учетных данных, он не сможет запустить программу.

Если вы отключите контроль учетных записей пользователей: запустите всех администраторов в параметре политики режима утверждения администратором. Он отключает все функции UAC, описанные в этом разделе. Этот параметр политики доступен в локальной политике безопасности компьютера, параметрах безопасности, локальных политиках, а затем в параметрах безопасности. Устаревшие приложения, которые имеют стандартные права пользователя, которые ожидают записи в защищенные папки или ключи реестра, не будут работать. Отфильтрованные маркеры не создаются. Все программы запускаются с полными правами пользователя, который вошел в систему на компьютере. Он включает Internet Explorer, так как защищенный режим отключен для всех зон безопасности.

Одно из распространенных представлений об UAC и повышение прав на один рабочий стол, в частности, состоит в том, что оно предотвращает установку вредоносных программ или получение прав администратора. Во-первых, вредоносную программу можно написать, чтобы права администратора не требовали. Кроме того, вредоносные программы можно записывать только в области профиля пользователя. Более того, повышение прав на одном компьютере в UAC не является границей безопасности. Его может перехватить неприносимая программа, которая работает на одном компьютере. Повышение прав на одном и том же рабочем столе следует считать удобной функцией. С точки зрения безопасности защищенный администратор должен считаться эквивалентом администратора. Напротив, использование быстрого переключения пользователей для входов в другой сеанс с использованием учетной записи администратора подразумевает границу безопасности между учетной записью администратора и стандартным сеансом пользователя.

Для сервера под управлением Windows, на котором единственная причина интерактивного иноалога заключается в администрировании системы, цель меньшего количество подсказок повышения прав нецелесообразны или желаема. Системным средствам администрирования по законному характеру требуются права администратора. Когда всем задачам администратора требуются права администратора, и каждая задача может инициировать запрос повышения прав, эти запросы являются лишь помехой для повышения производительности. В этом контексте такие запросы не могут или не могут способствовать разработке приложений, которые требуют стандартных прав пользователя. Такие запросы не улучшают уровень безопасности. Эти запросы просто побуждают пользователей щелкнуть диалоговое окно, не считывая их.

Это руководство применимо только к хорошо управляемым серверам. Это означает, что только администраторы могут входить в систему в интерактивном режиме или через службы удаленного рабочего стола. Кроме того, они могут выполнять только законные административные функции. Сервер должен считаться эквивалентным клиентской системе в следующих ситуациях:

- Администраторы запускают рискованные приложения, такие как веб-браузеры, почтовые клиенты или клиенты обмена мгновенными сообщениями.

- Администраторы выполняют другие операции, которые должны выполняться из клиентской операционной системы.

В этом случае UAC должен оставаться включенным в качестве меры глубокой защиты.

Кроме того, если стандартные пользователи вошел на сервер на консоли или через службы удаленного рабочего стола для запуска приложений, особенно веб-браузеров, UAC должен оставаться включенным для поддержки виртуализации файлов и реестра, а также защищенный режим Internet Explorer.

Еще один способ избежать запроса на повышение прав без отключения UAC — установить для администраторов в политике безопасности «Повышение прав» контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в политике безопасности «Повышение прав» без запроса. С помощью этого параметра запросы на повышение прав утверждаться автоматически, если пользователь входит в группу администраторов. Этот параметр также оставляет включенными PMIE и другие функции UAC. Однако не все операции, которые требуют повышения прав администратора. Использование этого параметра может привести к повышению уровня некоторых программ пользователя, а к некоторым нет, без какого-либо различия между ними. Например, большинство консольных программ, которые требуют прав администратора, должны быть запущены в командной консоли или в другой программе с повышенными правами. Такие utilities just fail when they’re started at a command prompt that isn’t elevated.