- Делегирование домена windows 2012

- Популярные Похожие записи:

- 8 Responses to Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2

- Делегирование административных полномочий в Active Directory

- Особенности делегирования прав в AD

- Делегирование полномочий на сброс паролей и разблокировку учетных записей

- Делегация полномочий на присоединение компьютеров в домен AD

- Отключаем делегирование прав в домене AD

Делегирование домена windows 2012

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-00

Всем привет, после того как мы установили Active directory в windows server 2008R2 и добавили контроллер домена в существующий лес Active Directory Windows Server 2008 R2, нужно двигаться дальше и идти в ногу со временем. Сегодня мы разберем как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2.

Для реализации данной задачи у вас должен быть установлен Windows Server 2012 R2 и на нем настроен статический ip адрес, так же компьютеру должно быть присвоено имя dc03 и он должен быть присоединен к домену.

Все подготовительные требования я выполнил

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-01

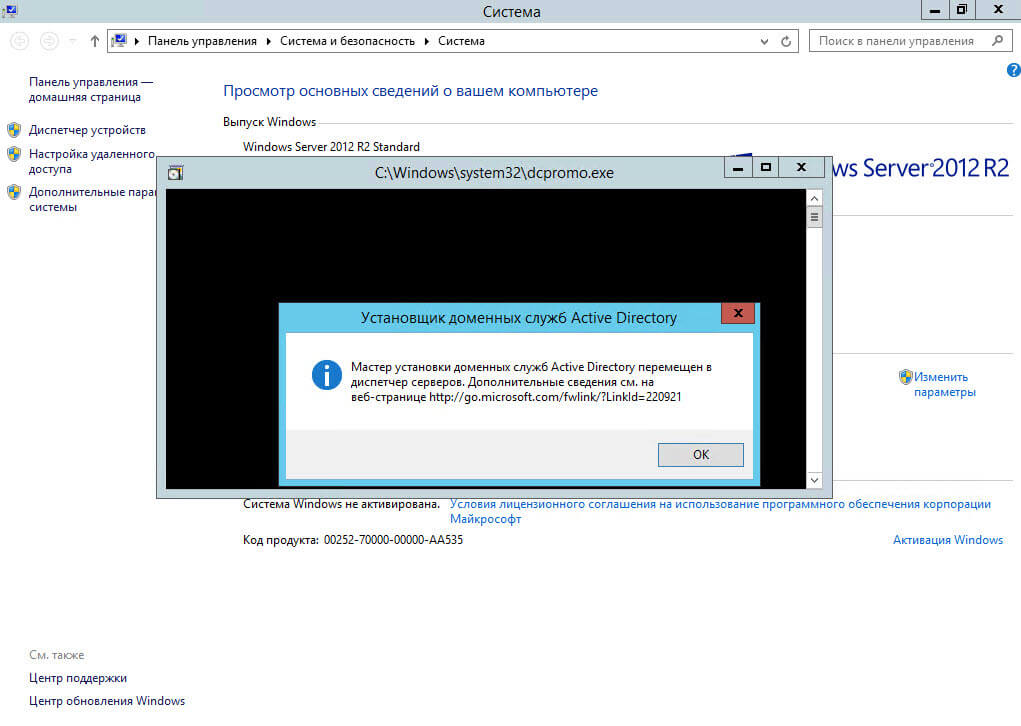

попробуем как и раньше ввести dcpromo, в меню выполнить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-02

и видим, что теперь такой команды нет и вас просят установить Active Directory через диспетчер серверов.

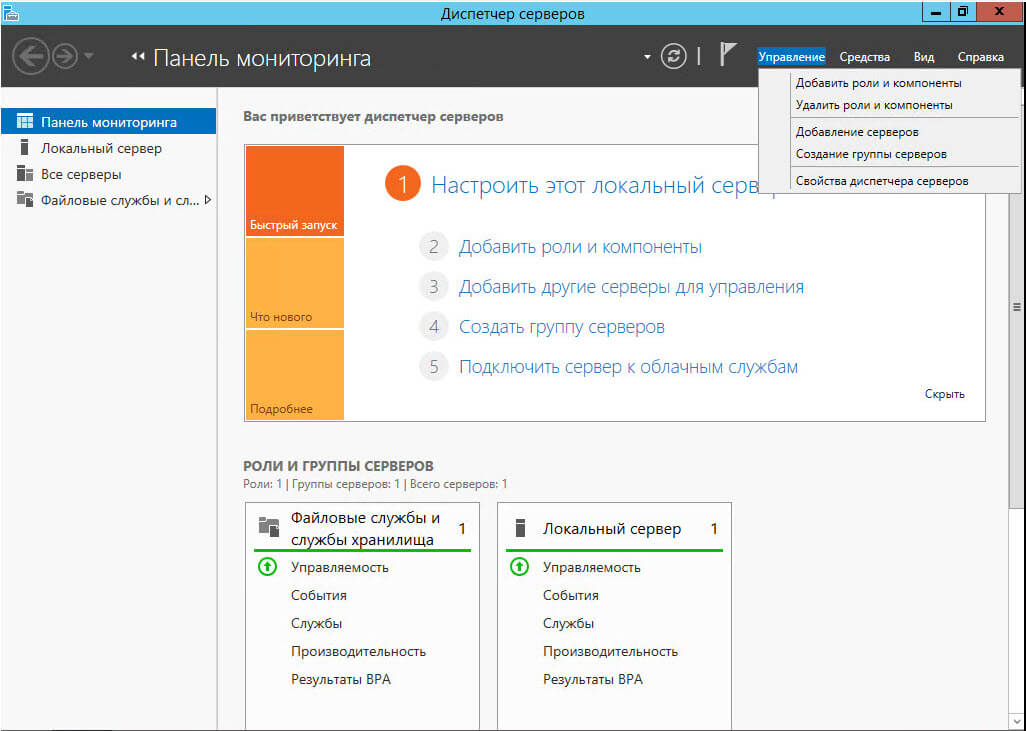

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-03

Открываем управление-Добавить роли и компоненты

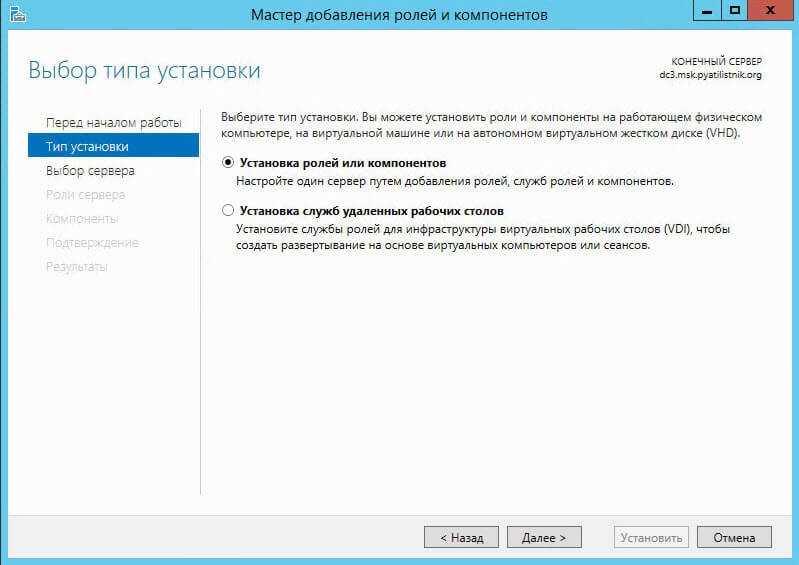

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-04

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-05

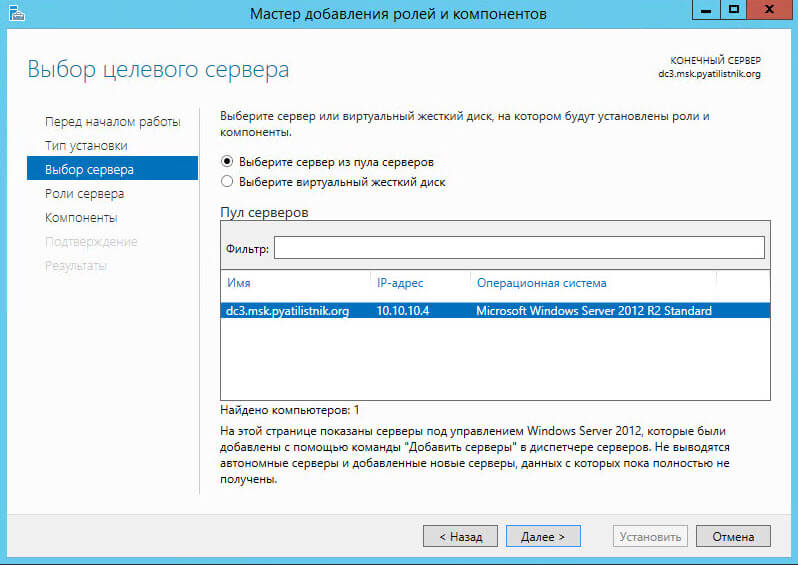

Выбираем пул и жмем далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-06

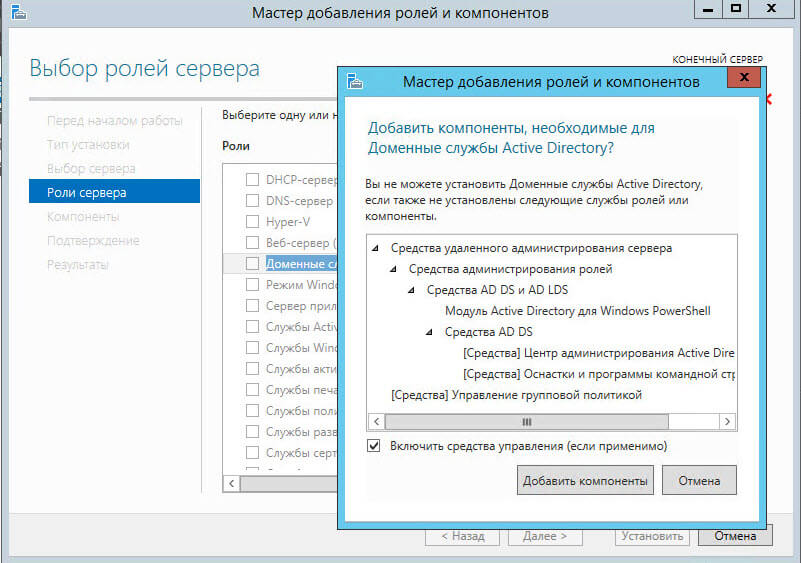

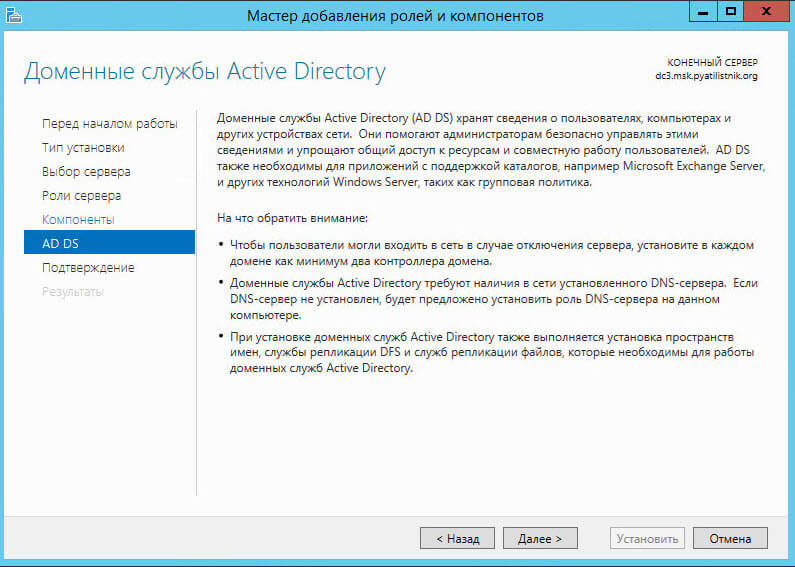

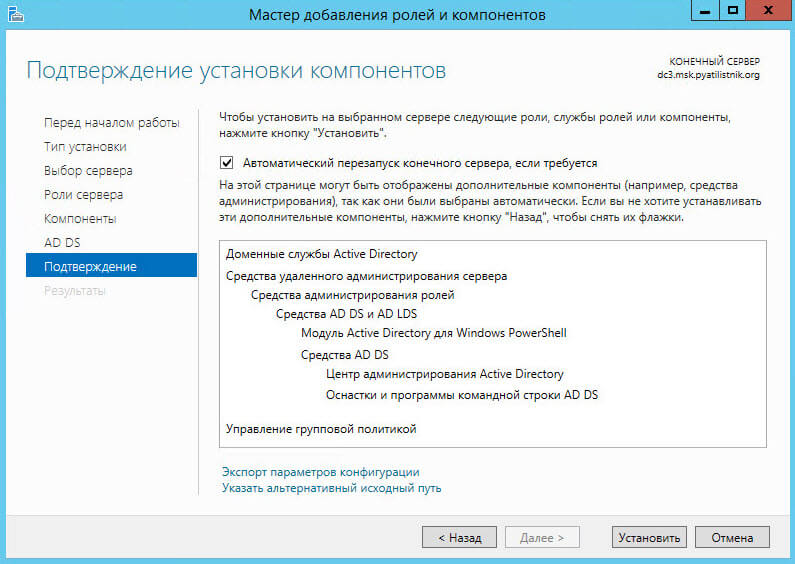

В ролях ставим галку на Доменные службы и жмем добавить компоненты

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-07

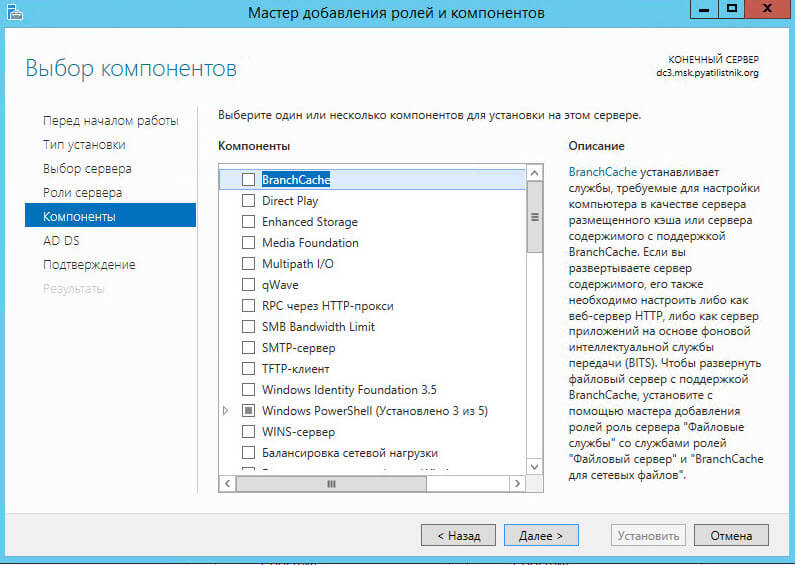

на окне с компонентами жмем далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-08

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-09

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-10

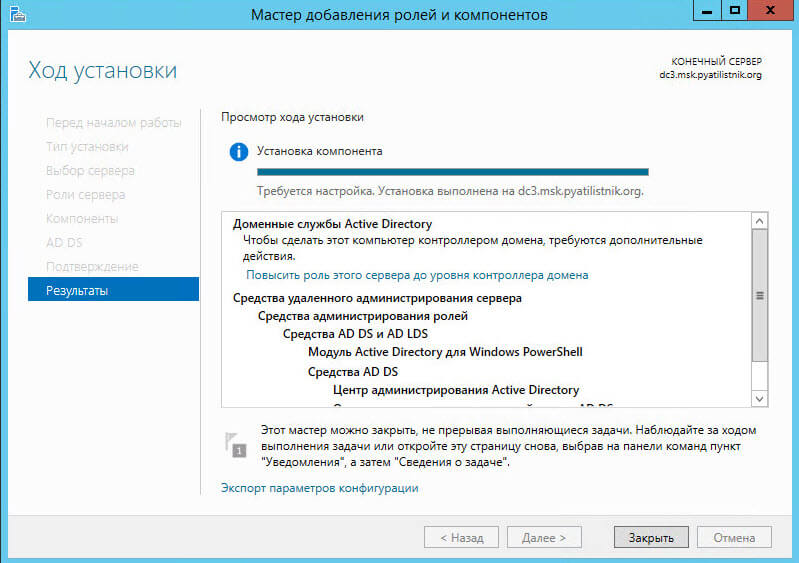

После успешной установки жмем закрыть

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-11

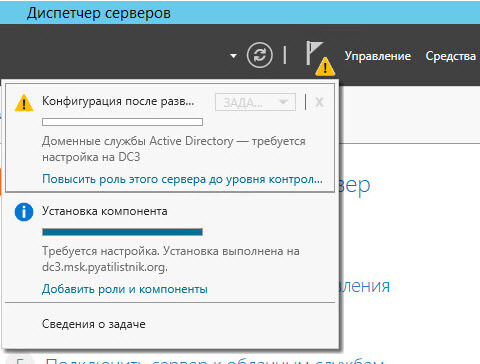

После чего видим значок предупреждения щелкаем по нему и видим, вам предлагается Повысить роль этого сервера до уровня контроллера домена, произведем настройки контроллера домена.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-12

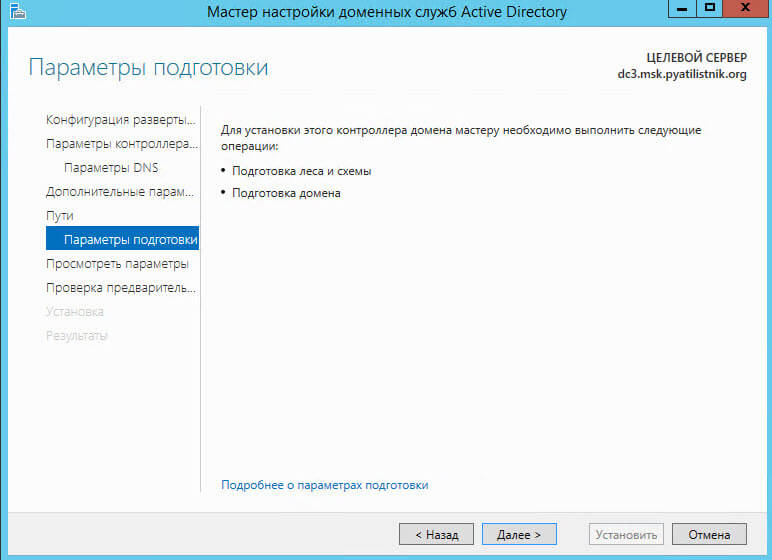

Откроется конфигурация развертывания, выбираем Добавить контроллер домена в существующий домен, укажем название домена у меня это msk.pyatilistnik.org и зададим учетные данные от имени которых будет производиться операция.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-13

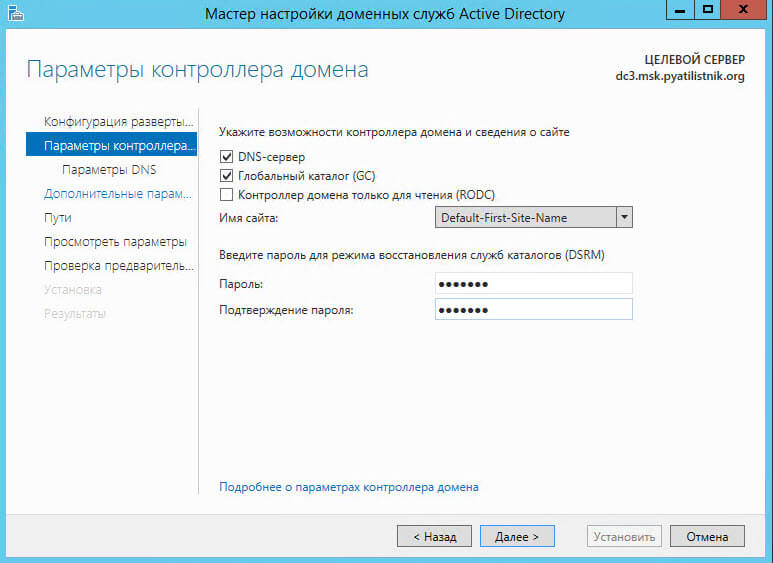

Ставим галку DNS сервер и Глобальный каталог, выбираем сайт если их несколько, а так же нужно задать дважды пароль режима восстановления служб каталогов (DSRM)

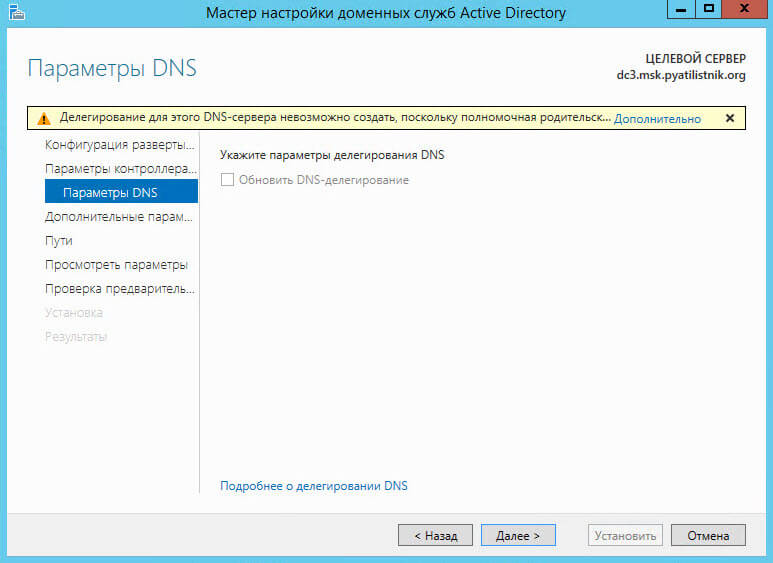

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-14

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-15

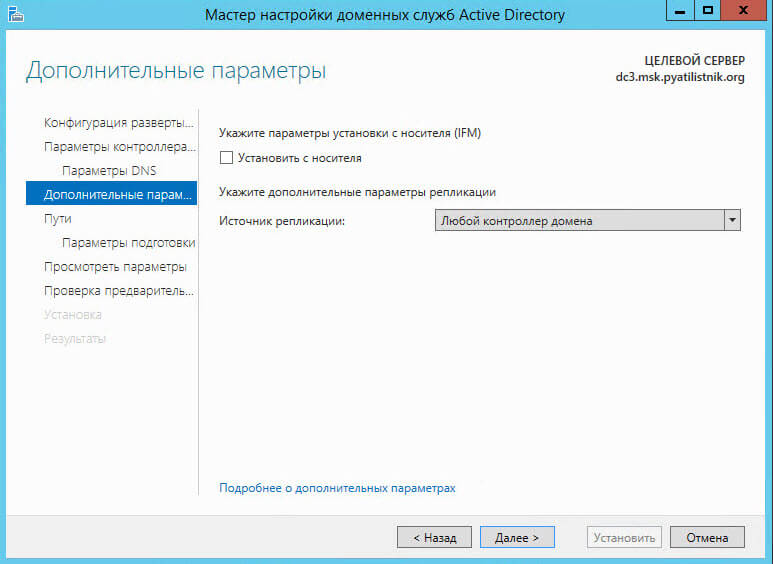

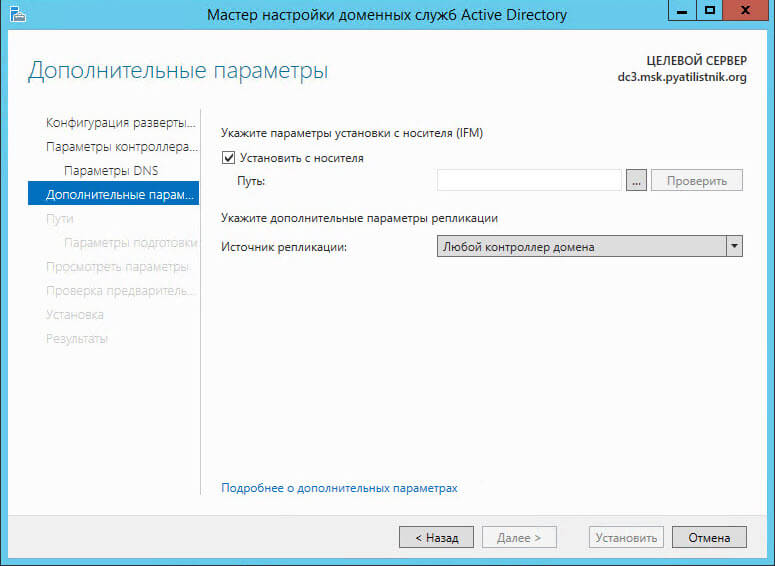

Указываете источник репликации, я оставлю любой контроллер, так же вы можете поставить галку установить с носителя IFM

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-16

Вам будет предложено указать путь где лежит IFM для установки из него.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-17

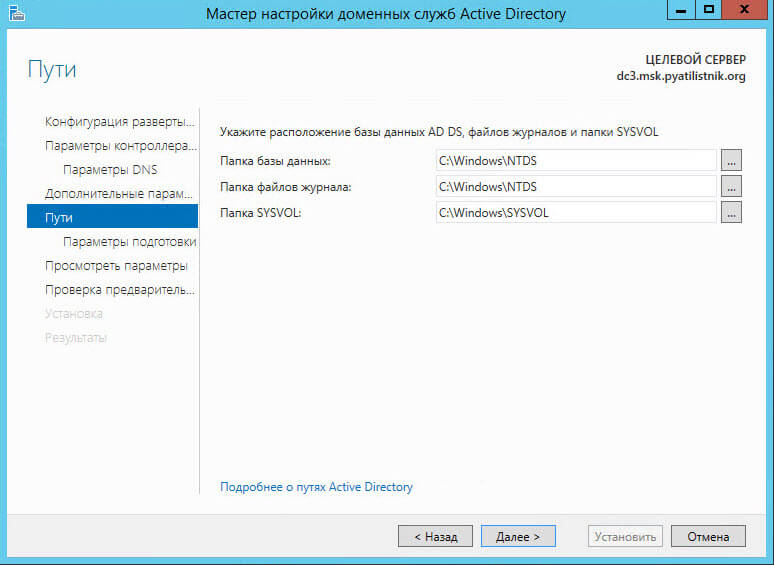

Задаем месторасположение где будет хранится база AD и папка SYSVOL.

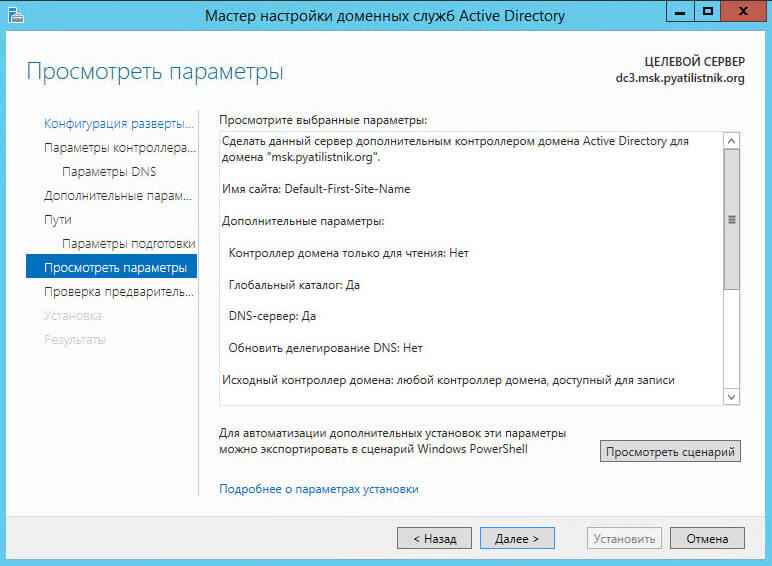

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-18

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-19

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-20

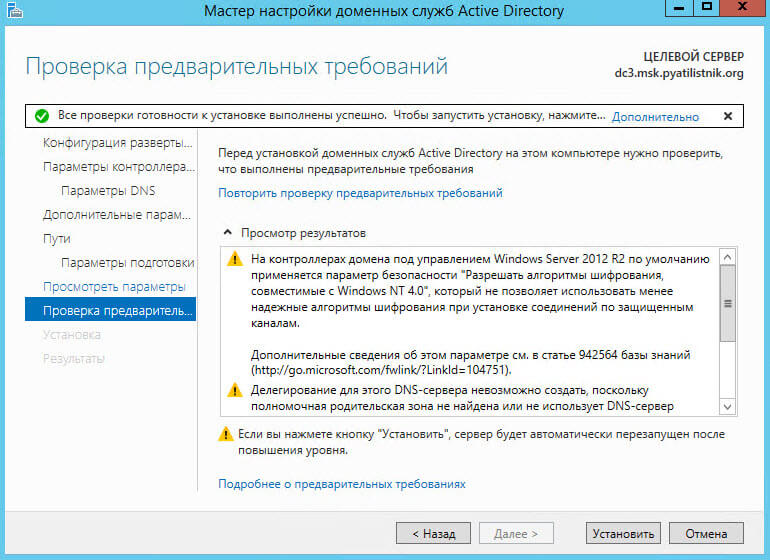

Если все тесты пройдены для установки DC то жмем установить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-21

После перезагрузки начнется синхронизация домен контроллеров или репликация контроллеров домена кому как нравится. Таким образом мы установили третий резервный контроллер домена и при выходе двух из строя, домен будет жить.

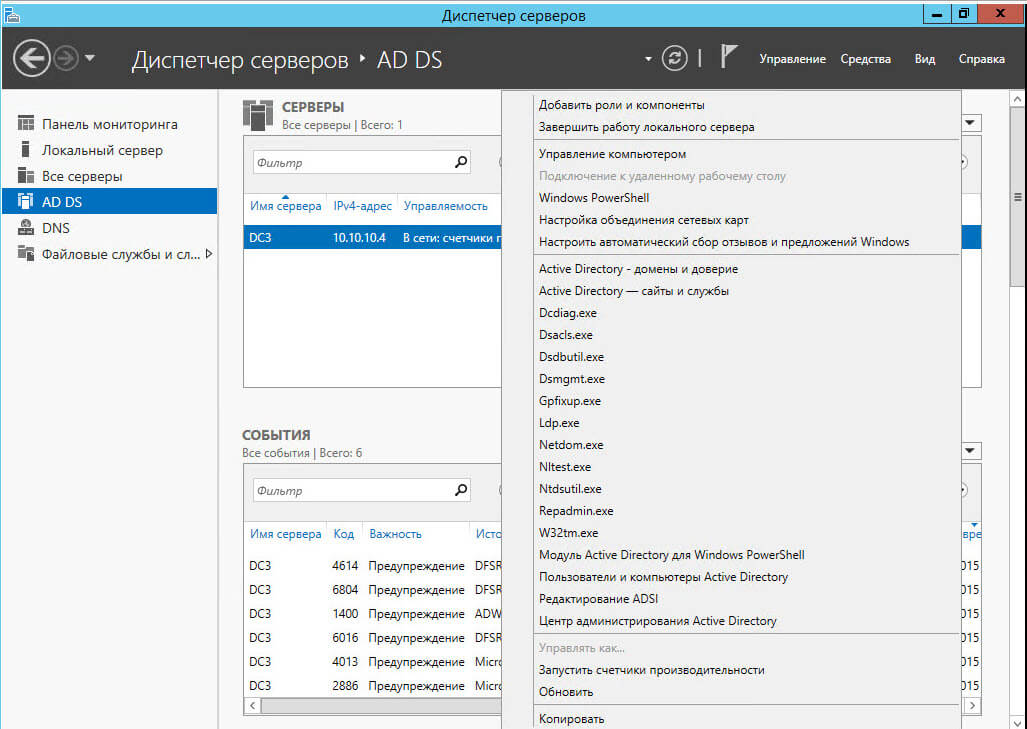

Если вы щелкните по имени сервера в роли AD DS правым кликом то вы приятно удивитесь контекстному меню в котором будут ссылки на очень большое сборище утилит связанных с Active Directory, такие как оснастки и утилиты ldp, netdom, ntdsutil, Gpfixup, Dsmgmt, Repadmin, Dcdiag, Dsacls и многое другое

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-22

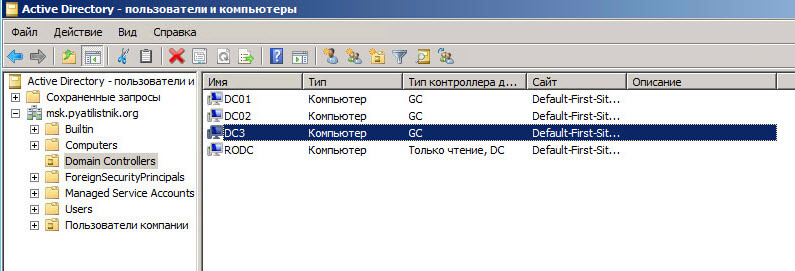

Откроем оснастку ADUC и видим, что контроллеров уже три.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-23

Теперь наш домен windows содержит 3 DC. Вот так вот просто добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2.

Популярные Похожие записи:

8 Responses to Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2

Спасибо, все очень подробно.

Всё сделал по мануалу, но… до развертывания второго кд никаких ошибок не было

C:\Users\administrator>dcdiag /e /q

Возникла ошибка. Код события (EventID): 0xC004002E

Время создания: 07/03/2017 04:54:27

Строка события: Не удалось инициализировать аварийный дамп.

Возникла ошибка. Код события (EventID): 0xC0001B6F

Время создания: 07/03/2017 04:55:23

Строка события:

Служба «Вспомогательная служба IP» завершена из-за ошибки

Возникла ошибка. Код события (EventID): 0xC0001B76

Время создания: 07/03/2017 04:59:18

Строка события:

Служба «Расширения и уведомления для принтеров» помечена как интерак

тивная, но в конфигурации системы такие службы не разрешены. Служба может работа

ть неправильно.

Возникла ошибка. Код события (EventID): 0x0000271A

Время создания: 07/03/2017 05:14:46

Строка события:

Регистрация сервера <9ba05972-f6a8-11cf-a442-00a0c90a8f39>DCOM не в

ыполнена за отведенное время ожидания.

Возникла ошибка. Код события (EventID): 0x00001001

Время создания: 07/03/2017 05:26:38

Строка события:

Компьютер fuckthisdomain попытался присоединиться к домену mydomain, но

произошел сбой. Код ошибки: 1332.

Возникла ошибка. Код события (EventID): 0x0000271A

Время создания: 07/03/2017 05:27:06

Строка события:

Регистрация сервера <9ba05972-f6a8-11cf-a442-00a0c90a8f39>DCOM не в

ыполнена за отведенное время ожидания.

……………………. FUCKTHISDOMAIN — не пройдена проверка

SystemLog

А будет ли работать, если windows 2008 sp2 c 2012 R2?

не дает создать DC03, т.к. я не яаляюсь членом групп Администраторы Предприятия и Администраторы схемы.

таких груп на DC01 DC02 нет.

как быть?

Такого не может быть, они встроенные. Если разворачивали не вы то, их могли переименовать или поставить на них отдельные права. Посмотрите группу Администраторы в Bultin

Добрый день!

А разве при вводе в домен, в этом случае 2008 R2, на более новых операционных системах 2012,2016,2019 разве не надо сначала обновлять схему и т.п. (adprep, forestprep) перед тем как устанавливать еще один КДс более новой ОС?

Спасибо!

Нет, это при повышении уровня леса и домена

Делегирование административных полномочий в Active Directory

В этой статье мы рассмотрим особенности делегирования административных полномочий в домене Active Directory. Делегирование позволяет предоставить право на выполнение некоторых задач управления в AD обычным пользователям домена, не включая их в привилегированные доменные группы, такие как Domain Admins, Account Operators и т.д.. Например, с помощью делегирования вы можете предоставить определённой группе пользователей (допустим, Helpdesk) право на добавление пользователей в группы, заведение новых пользователей в AD и сброс пароля.

Особенности делегирования прав в AD

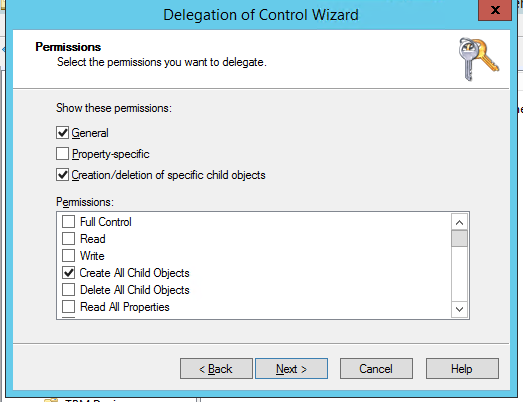

Для делегации полномочий в AD используется мастер Delegation of Control Wizard в графической оснастке Active Directory Users and Computers (DSA.msc).

Административные права в AD можно делегировать на довольно детальном уровне. Одной группе можно предоставить право на сброс пароля в OU, другой – на создание и удаление аккаунтов, третье на сброс пароля. Можно настроить наследование разрешений на вложенные OU. Вы можете делегировать полномочия на уровне:

- Сайта AD;

- Всего домена;

- Конкретной OU в Active Directory.

Обычно не рекомендуется делегировать разрешения непосредственно для пользователя. Вместо этого создайте в AD новую группу безопасности, добавьте в нее пользователя и делегируйте полномочия на OU для группы. Если вам понадобится предоставить такие же права в домене еще одному пользователю, вам будет достаточно добавить его в группу безопасности.

Делегирование полномочий на сброс паролей и разблокировку учетных записей

Представим, наша задача – предоставить группе HelpDesk право на сброс пароля и разблокировку аккаунтов пользователей в домене. Итак, создадим новую группу в AD с помощью PowerShell:

New-ADGroup «HelpDesk» -path ‘OU=Groups,OU=Moscow,DC=corp,dc=winitpro,DC=ru’ -GroupScope Global

Добавьте в группу нужных пользователей:

Add-AdGroupMember -Identity HelpDesk -Members ivanovaa, semenovvb

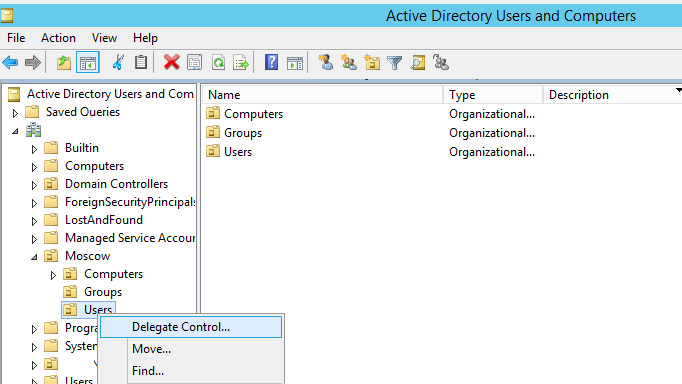

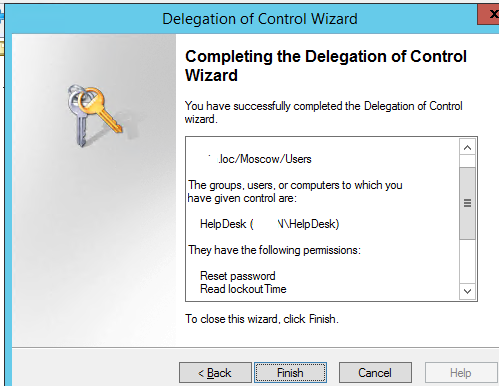

Запустите консоль Active Directory Users and Computers (ADUC), щелкните ПКМ по OU с пользователями (в нашем примере это ‘OU=Users,OU=Moscow,DC=corp,dc=winitpro,DC=ru’) и выберите пункт меню Delegate Control.

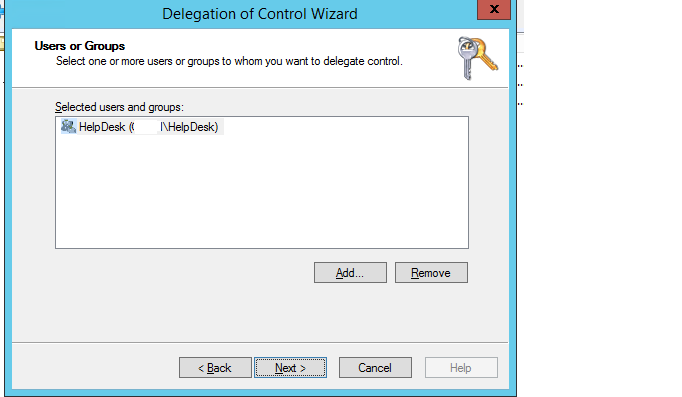

Выберите группу, которой вы хотите предоставить административные полномочия.

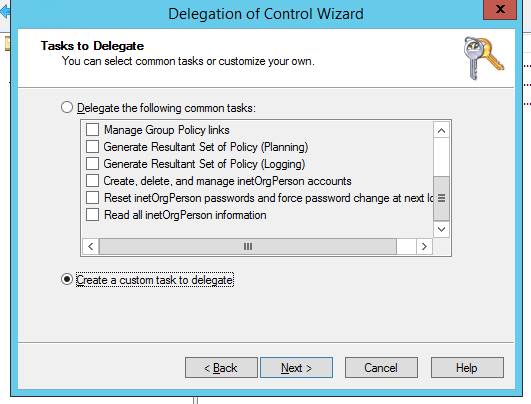

Выберите из списка один из преднастроенных наборов привилегий (Delegate the following common tasks):

- Create, delete, and manage user accounts;

- Reset user passwords and force password change at next logon;

- Read all user information;

- Create, delete and manage groups;

- Modify the membership of a group;

- Manage Group Policy links;

- Generate Resultant Set of Policy (Planning);

- Generate Resultant Set of Policy (Logging);

- Create, delete, and manage inetOrgPerson accounts;

- Reset inetOrgPerson passwords and force password change at next logon;

- Read all inetOrgPerson information.

Либо создайте собственное задание делегирования (Create a custom task to delegate). Я выберу второй вариант.

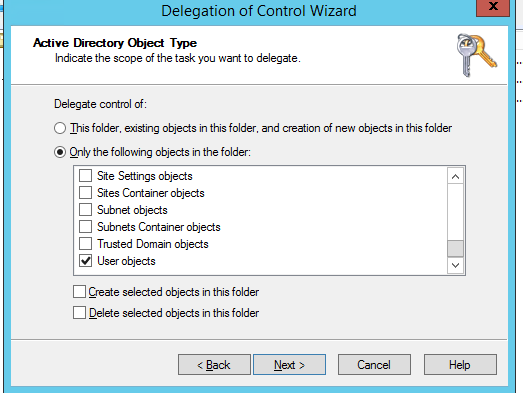

Выберите тип объектов AD, на которые нужно предоставить права. Т.к. нам нужно предоставить права на учетные записи пользователей, выберите пункт User Object. Если вы хотите предоставить право на создание и удаление пользователей в этом OU, выберите опции Create/Delete selected objects in this folder. В нашем примере мы не предоставляем таких полномочий.

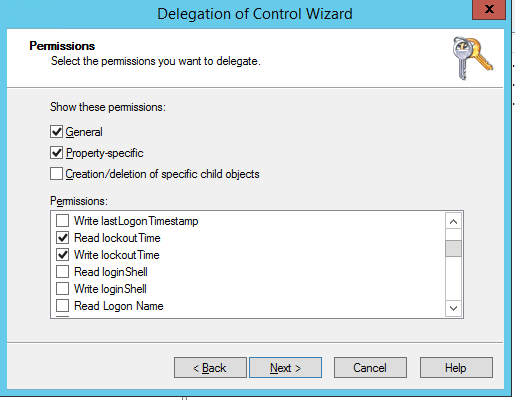

В списке разрешений нужно выбрать те привилегий, которые вы хотите делегировать. В нашем примере мы выберем право на разблокировку (Read lockoutTime и Write lockoutTime) и сброс пароля (Reset password).

Нажмите Next и на последнем экране подтвердите назначение выбранных полномочий.

Теперь под учетной записью пользователя из группы HelpDesk попробуйте из PowerShell сбросить пароль пользователя из OU Users, например из PowerShell:

Set-ADAccountPassword petricdb -Reset -NewPassword (ConvertTo-SecureString -AsPlainText “PPPPa$$w0rd1” -Force -Verbose) –PassThru

Пароль должен сброситься успешно (если он соответствует доменной политике паролей).

Теперь попробуйте создать пользователя в данной OU с помомью командлета New-ADUser:

New-ADUser -Name kalininda -Path ‘OU=Users,OU=Moscow,OU=winitpro,OU=DC=ru’ -Enabled $true

Должна появится ошибка доступа, т.к. полномочий на создание учетных записей вы не делегировали.

Для контроля пользователям, которым вы делегированными привилегии, вы можете использовать журналы контроллеров домена. Например, вы можете отследить кто сбросил пароль пользователя в домене, узнать кто создал учетную запись пользователя в AD или отследить изменения в определённых группах AD.

Делегация полномочий на присоединение компьютеров в домен AD

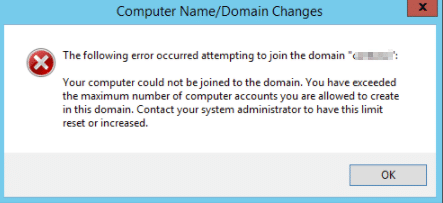

По умолчанию любой пользователь домена может присоединить в домен 10 компьютеров. При добавлении в домен 11-го компьютера появляется сообщение об ошибке.

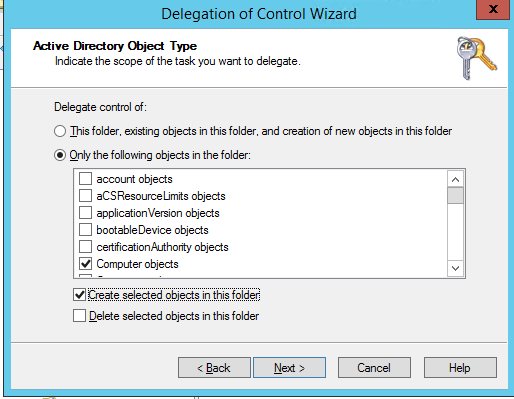

Вы можете изменить это ограничение на уровне всего домена, увеличив значение в атрибуте ms-DS-MachineAccountQuota (ссылка). Либо (гораздо правильнее и безопаснее), делегировав право на присоединение компьютеров к домену в определенной OU конкретной группе пользователей (helpdesk). Для этого нужно предоставить право создавать объекты типа (Computer objects). В мастере делегирования выберите Create selected objects in this folder.

А в секции Permissions выберите Create All Child Objects.

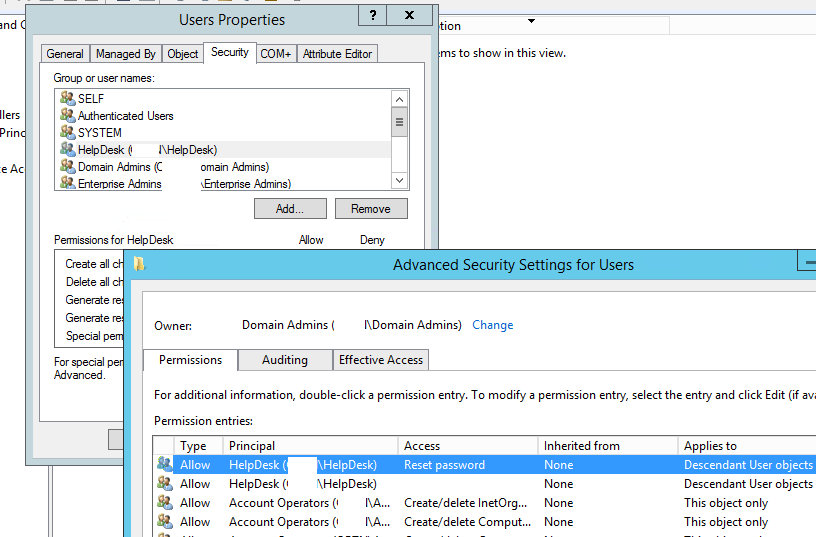

Отключаем делегирование прав в домене AD

Чтобы лишить группу делегированных ранее прав на OU, откройте свойства OU в консоли ADUC и перейдите на вкладку Security.

В списке разрешений найдите группу, который вы делегировали права и нажмите Remove. Список предоставленных полномочий можно посмотреть на вкладке Advanced. Как вы видите для группы HelpDesk разрешен сброс паролей.

Также со вкладки Security ->Advanced вы можете самостоятельно настроить делегирование полномочий, назначая нестандартные разрешений различным группам безопасности.