- Kali net hunter что это

- Документация KALI NETHUNTER

- 1.0 Поддерживаемые девайсы и ромы.

- 2.0 Загрузка NeHunter

- 3.0 Сборка NetHunter

- 4.0 установка NetHunter поверх Android

- 4.1 Установка из Linux / OSX

- 4.2 Установка из Windows

- 5.0 Действия после установки.

- 6.0 Возможности Kali NetHunter

- 7.0 Портирование NetHunter на новые устройства:

- 8.0 Известное поддерживаемое оборудование:

- Приложения NetHunter:

- Underwood

- Содержание статьи

- Тот самый Kali Linux

- WARNING

- Ставим и едем

- Совместимые с NetHunter сетевые адаптеры

- Хакер #195. Атаки на Oracle DB

- Что внутри?

- Что именно делает скрипт bootkali?

- NetHunter Home

- HID Keyboard Attack

- BadUSB MITM Attack

- MANA Evil Access Point

- Консоль, текстовое меню и VNC

- Выводы

Kali net hunter что это

Документация KALI NETHUNTER

NetHunter — это проект с открытым исходным кодом, разработанный компанией Offensive Security и членом сообщества Kali — BinkyBear.

1.0 Поддерживаемые девайсы и ромы.

2.0 Загрузка NeHunter

Официальную версию NetHunter для вашего поддерживаемого устройства можно загрузить с веб-сайта проекта Offensive Security по следующему URL-адресу:

После загрузки zip-файла проверьте сумму SHA1 zip-образа NetHunter со значениями на странице загрузки NetHunter. Если суммы SHA1 не совпадают, не пытайтесь продолжить процедуру установки.

Если вы хотите попробовать более современные сборки (возможно, нестабильные), вы можете найти ночные релизы по следующему URL-адресу:

Суммы SHA256 для каждого файла можно найти в файле SHA256SUMS в верхней части каждой страницы загрузки. Вы также можете включить проверку подписи zip перед прошивкой, и TWRP проверит весь zip для вас перед установкой.

Для новой установки вам понадобится nethunter-generic- [arch] -kalifs — *. Zip, а также kernel-nethunter- [device] — [os] — *. Zip. Ядро должно быть прошито последним.

3.0 Сборка NetHunter

Те из вас, кто хочет создать образ NetHunter из нашего репозитория GitHub, могут сделать это, используя наши скрипты сборки Python. Ознакомьтесь с нашей страницей Building NetHunter для получения дополнительной информации. Вы можете найти дополнительные инструкции по использованию установщика NetHunter или добавить свое собственное устройство в README, расположенном в каталоге git nethunter-installer.

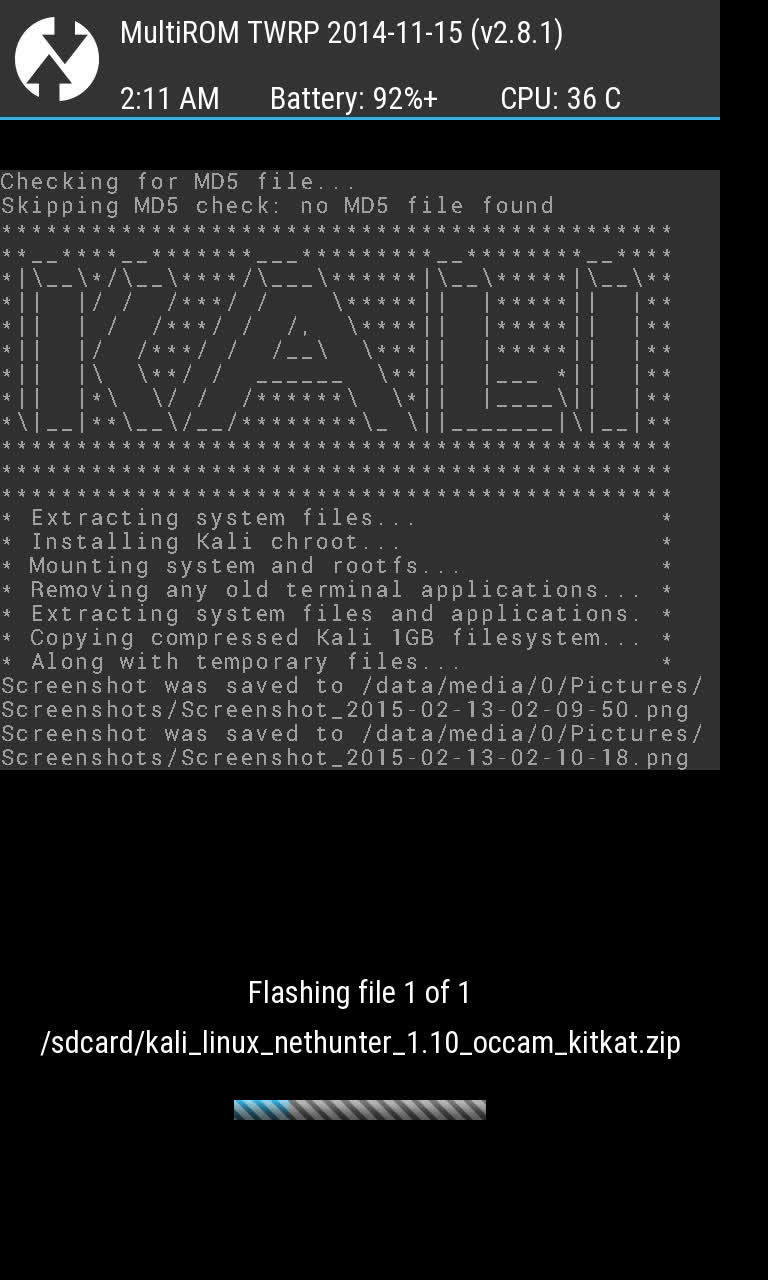

4.0 установка NetHunter поверх Android

4.1 Установка из Linux / OSX

4.2 Установка из Windows

В качестве альтернативы, если вы хотите работать ndows, вы можете использовать Инструментарий Nexus Root Toolkit (для устройств Nexus) и Инструмент Bacon Root Toolkit (для устройств OnePlus One). Дополнительные инструкции см. В руководстве «Установка из Windows».

5.0 Действия после установки.

- Откройте приложение NetHunter и запустите Менеджер Kali Chroot.

- Настройте Hacker Keyboard.

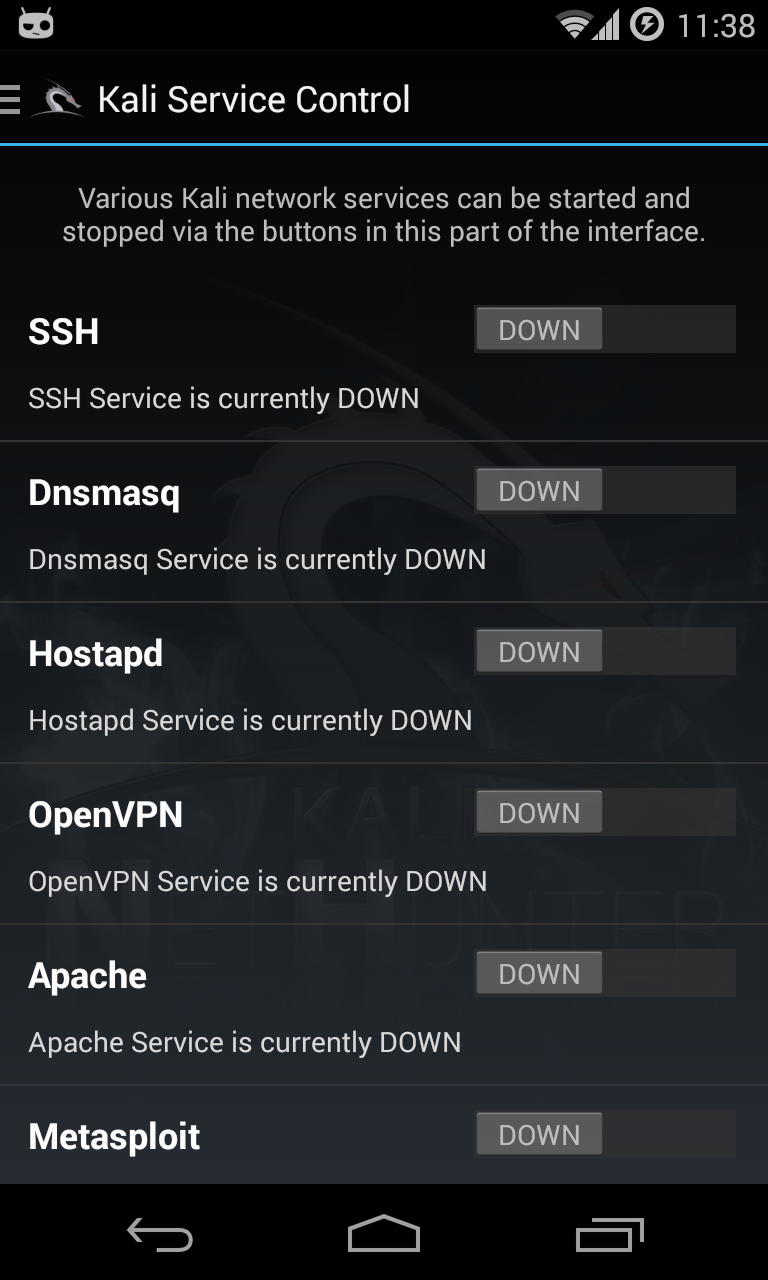

- Настройте службы Kali, такие как SSH.

- Настройте пользовательские команды.

- Инициализировать базу данных Exploit.

6.0 Возможности Kali NetHunter

7.0 Портирование NetHunter на новые устройства:

8.0 Известное поддерживаемое оборудование:

- Wireless карты

- SDR — RTL-SDR (базирующиеся на RTL2832U)

- Bluetooth

Приложения NetHunter:

Приложение NetHunter можно найти здесь

Приложение терминал можно найти здесь

Приложение VNC можно найти здесь

Исходный код для создания приложения NetHunter можно найти на GitHub здесь

Underwood

Приветствую уважаемых участников и гостей форума!

В первую очередь, хочу всех поблагодарить за интерес и комментарии к предыдущей статье, сегодня в качестве обзорной экскурсии, мы поближе познакомимся с инструментами Kali Nethunter 3.0 и рассмотрим основные возможности дистрибутива.

Итак, что же такое NetHunter? Строго говоря, это практически тот же самый, хорошо знакомый Kali Linux, установленный поверх основной ОС и работащий внутри chroot-окружения, другими словами дистрибутив фактически работает в рамках изолированного окружения, без взаимодействия с основной ОС, посредством переноса корневого каталога в другую директорию. NetHunter, так же имеет собственное графическое окружение рабочего простанства XFCE, доступное с помощью любого VNC-клиента. К ключевым особенностям дистрибутива, так же следует отнести наличие собственного кастомного ядра для каждого из поддерживаемых устройств, что окрывает перед нами новые векторы и позволяет проводить атаки типа BadUSB, основанные на принципе эмуляции USB-клавиатуры, так же переводить внешнюю сетевую карту в режим мониторинга для реализации MITM атак с помощью инжекта фреймов в сетевой поток, а также дает широкие возможности для внедрения шеллкода в передаваемые по сети файлы «налету», с помошью хорошо известного инструмента BDFactory.

Теперь давайте обо всем все по-порядку:

1.Список поддерживаемых устройств

Кроме устройств линейки Nexus, дистрибутив Kali Nethunter 3.0 можно установить и на другие популярные модели телефонов и планшетов, Samsung (серия Galaxy), HTC, Sony (серия Xperia), OnePlus и пр. Список официально поддерживаемых устройств и версий прошивок доступен по

.

Владельцам устройств не вошедших в список не стоит расстраиваться, в теории существует возможность портировать Kali Nethunter на любое Android устройство, но это уже тема для эксперименотв и цикла отдельных статей.

2.Список совместимых внешних сетевых адаптеров:

TP-Link TL-WN722N

TP-Link TL-WN822N v1 — v3 (ревизия v4 не работает)

Alfa Networks AWUS036NEH (рекомендовано разработчиками)

Alfa Networks AWUS036NHA

Alfa Networks AWUSO36NH

Alfa Networks AWUS051NH (частично работает, но не поддерживает 5GHz)

Panda PAU05 Nano

На чипсетах Atheros (ATH9KHTC (AR9271, AR7010); Ralink (RT3070); Realtek (RTL8192CU)

Внимание: Для коректной работы внешнему адаптеру необходмо питание не меннее USB 500 mA через OTG, поэтому для некоторых моделей сетевых карт потребуется дополнительный источник питания powerbank + Y кабель

3. Совместимые SDR устройства:

RTL-SDR (на чипсете RTL2832U)

4. Ознакомительный обзор инструментов

Итак, мы добрались до самого интересного что же у нас внутри Kali Nethunter 3.0:

1) NetHunter Home — это графическая оболочка для быстрого запуска основных инструментов

На экране приветствия можно найти полезную, часто используемую информацию о вашем устройстве, включая внешний и внутреннй IP-адреса, доступность HID-интерфейсов, статус терминала,версию ядра и BusyBox (см. скриншот 1-2)

15) Searchsploit — удобный поиск по Exploit Database по заданным критериям

Так же, по умолчанию в состав NetHunter 3.0 входят несколько полезных приложений сторонних

разработчиков:

1) App Terminal — позволяет использовать один из нескольких типов терминалов — chrooted терминал

Kali, стандартный терминал Android и root терминал Android

2) DriveDriod — превращает смартфон в загрузочную флешку Live USB

3) Shodan — тут нечего добавить))

4) Router Keygen — генератор паролей для ряда распространенных маршрутизаторов

5) Csploit — набор скриптов для проведения тестов на проникновение под rootованный Androud

6) Hacker’s Keyboard — полноразмерная Android-клавиатура

7) RF Analyzer — пpиложение для работы с RTL-SDR

На этом, пожалуй закончим первое знакомство с Kali Nethunter 3.0, в следующих статьях более подробно рассмотрим описанные инструменты, на примере конкретных векторов атак, в рамках этичного хека!

Благодарю за внимание!

Содержание статьи

ARM-сборки BackTrack 5 и Kali Linux можно было запустить в среде Android с самого момента их появления. Некоторые инструменты в них не работали, другие работали слишком медленно, но в целом дистрибутив шевелился, и можно было носить у себя в кармане несколько сотен утилит пентестинга, а при необходимости и получить доступ к рабочему столу с компа средствами VNC. Однако BinkyBear из комьюнити Kali решил, что этого мало, и на свет появился Kali NetHunter — вариант дистрибутива, оптимизированный для Android-смартфонов.

Тот самый Kali Linux

По своей сути NetHunter — это почти не измененный Kali Linux, устанавливаемый «поверх» Android и работающий внутри chroot-окружения. Он включает в себя все тот же набор из огромного количества хорошо известных нам инструментов пентестинга, а также графическую среду XFCE, достучаться до которой можно как с самого смартфона, так и с ноута/компа/планшета с помощью любого VNC-клиента.

Отличие NetHunter от «просто установки Kali Linux в chroot» в нескольких нюансах. Во-первых, здесь есть графическое приложение для управления некоторыми возможностями дистрибутива, вроде запуска тех или иных сервисов или включения точки доступа MANA. Во-вторых, он включает в себя небольшой набор Android-софта, который будет полезен при выполнении атак или работе с дистрибутивом: Hacker’s Keyboard, Android VNC, DriveDroid и другие.

WARNING

При установке второй системой через MultiROM установщик NetHunter не сможет прошить кастомное ядро, в результате чего функции инъекции фреймов, BadUSB и эмуляции клавиатуры окажутся недоступны. Несмотря на то что для Nexus 7 образца 2012 года существует драйвер, способный перевести внутренний сетевой адаптер в режим мониторинга, он не поддерживается Kali NetHunter.

В-третьих, для каждого поддерживаемого устройства в NetHunter есть собственное кастомное ядро, собранное с поддержкой загрузки эмуляции USB-клавиатуры или сетевого адаптера и механизмов внедрения фреймов в сетевой поток (Wireless 802.11 frame injection). Эти функции используются для проведения атак типа BadUSB, Teensy, а также для внедрения в передаваемые по сети файлы разного рода бэкдоров (с использованием точки доступа MANA и инструмента Backdoor Factory).

В остальном же все довольно стандартно, и тот, кто знаком с Kali (я не говорю о юзерах графической оболочки), найдет здесь знакомое окружение и набор инструментов: Aircrack, Maltego, Metasploit, SAINT, Kismet, Bluebugger, BTCrack, Btscanner, Nmap, p0f и многие, многие другие.

Ставим и едем

На момент написания этих строк последней публичной версией NetHunter была 1.1.0, а официальная поддержка существовала всего для шести (или восьми, как посмотреть) моделей устройств:

Второе требование — это версия Android 4.4.4; без добавления «как минимум», да еще и с полученным root, кастомной консолью восстановления (TWRP или CWM, без разницы) и не меньше 4,5 Гб свободного пространства. А чтобы получить возможность снифинга трафика и инъекции фреймов, нужна еще и внешняя USB-шная Wi-Fi-сетевуха, причем не какая попало, а той модели, поддержка которой реализована в ядре (см. врезку), а также OTG-кабель для подключения.

Совместимые с NetHunter сетевые адаптеры

- TP-Link TL-WN321G

- TP-Link TL-WN722N

- TP-Link TL-WN821N

- TP-Link TL-WN822N

- Alfa AWUS036H

- Alfa AWUS036NH

- Ubiquiti Networks SR71-USB

- SMC SMCWUSB-N2

- Netgear WNA1000

Хакер #195. Атаки на Oracle DB

Что внутри?

Итак, вновь загрузился Android, и теперь у нас есть:

- NetHunter Home — приложение-обвязка для запуска самых необходимых функций Kali NetHunter.

- Дистрибутив Kali Linux в каталоге /data/local/kali-armhf/ (все операции запускаются в нем).

- BusyBox и консольный редактор Nano.

- Android VNC — простой VNC-клиент для доступа к рабочему столу Kali Linux.

- BlueNMEA — приложение для отсылки текущих координат на другое устройство по Bluetooth или TCP (нужен для работы Kismet).

- DriveDroid — приложение, позволяющее использовать смартфон в качестве Live USB.

- Hacker’s Keyboard — всем известная полноразмерная Android-клавиатура.

- RF Analyzer — приложение для работы с HackRF/RTL-SDR.

- USB Keyboard — эмулятор USB-клавиатуры.

- Набор конфигурационных файлов и обоев на карте памяти (в каталогах files и kali-nh).

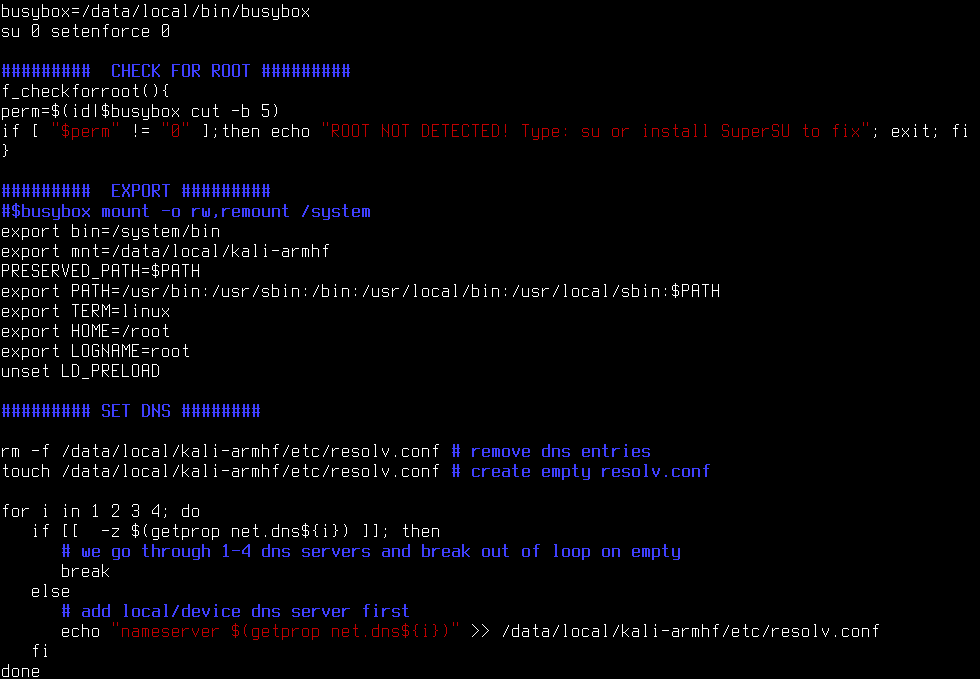

Центральное место здесь занимают, конечно же, NetHunter Home и сам дистрибутив, причем первый — это просто обвязка для запуска тех или иных действий внутри дистрибутива через скрипт /system/bin/bootkali. NetHunter Home запускает его с тем или иным аргументом (например, start apache), а тот, в свою очередь, делает chroot в /data/local/kali-armhf/ и выполняет ряд команд в зависимости от переданного аргумента.

Что именно делает скрипт bootkali?

- Отключает SELinux (точнее, переводит в режим permissive).

- Проверяет наличие root c помощью запуска команды >

NetHunter Home

Итак, NetHunter Home — главный «пульт управления» Kali NetHunter. Он разделен на восемь независимых вкладок. Первая — это просто экран приветствия, на котором отображается инфа о NetHunter, а также IP-шники сетевых интерфейсов и внешний IP роутера, если девайс подключен к Wi-Fi. На второй вкладке здесь так называемый Kali Launcher, который позволяет открыть консоль Kali в chroot (просто выполняет команду bootkali), запустить текстовое меню (bootkali kalimenu), о котором мы поговорим позже, обновить Kali chroot (bootkali update) или запустить инструмент wifite для взлома сетей Wi-Fi (WEP, WPS, перехват WPA handshake); он требует внешний Wi-Fi-адаптер. На третьей вкладке панель управления сетевыми сервисами: SSH, Dnsmasq, Hostapd (точка доступа), OpenVPN, Apache, сервер Metasploit и веб-интерфейс BeEF Framework.

HID Keyboard Attack

Четвертая вкладка позволяет запустить атаку HID Keyboard Attack. Ее суть очень проста: подключенный к компу через OTG-кабель смартфон/планшет прикидывается USB-клавиатурой и «нажимает» любые кнопки, какие мы захотим. По умолчанию NetHunter предлагает нам два варианта ее использования. Первый — наша виртуальная клавиатура тупо открывает командную строку и вбивает указанные нами команды. Для этого переходим на второй экран (Windows CMD), вбиваем в поле ввода любые команды и нажимаем кнопку Update. Подключаем девайс к компу, открываем меню и нажимаем Execute Attack. Наблюдаем за тем, что происходит в винде.

Второй способ более изощренный сложный в настройке. Он носит имя PowerSploit Attack и позволяет быстро получить сетевой доступ к командной строке Windows с телефона (вся операция занимает несколько секунд). Работает это так: смартфон подключается к компу, открывает командную строку и запускает в ней PowerShell со следующей командой (во время самой атаки она будет закодирована в Base64):

Эта команда запускает скрипт, размещенный по адресу http://192.168.1.1/payload. IP — это наш смартфон с запущенным Apache, а payload — PowerShell-эксплойт, вся работа которого заключается в том, чтобы загрузить с сервера Metasploit (он тоже запущен на нашем смартфоне) наш шелл-код, реализующий обратный HTTPS-шелл, и внедрить его в текущий процесс PowerShell:

Как результат мы получим доступ к командному интерпретатору Windows по HTTPS. Реализовать такую атаку с помощью одного лишь тыканья по кнопочкам интерфейса не удастся, поэтому придется повозиться с командной строкой Kali. Для начала переходим на вкладку HID Keyboard Attack, в поле IP Address вписываем свой айпишник (напомню, он есть на главной странице NetHunter Home), в поле Port оставляем 4444, Payload оставляем как есть, в поле URL to payload меняем IP на свой. Нажимаем Update.

Теперь идем в Kali Service Control и включаем Apache. Далее нам необходимо запустить сервер Metasploit. Идем в Kali Launcher и запускаем Shell. В нем открываем консоль Metasploit:

И настраиваем хендлер для отдачи нашего шелл-кода:

Естественно, вместо 192.168.1.1 используем IP смартфона. На этом конфигурация завершена, и мы готовы к атаке. Сворачиваем (не закрываем!) окно терминала с Kali, возвращаемся в NetHunter Home, подключаем смартфон OTG-кабелем к компу, ждем пару секунд и нажимаем Execute Attack на вкладке HID Keyboard Attack. Возвращаемся в терминал Kali и наблюдаем. Если все прошло гладко, в терминал вывалится строчка [*] Meterpreter session 1 opened. После этого можно отключиться от компа и получить сетевой доступ к его командной строке с помощью команды shell. Это все.

Вкладка HID Keyboard Attack

BadUSB MITM Attack

Это пятая вкладка Kali NetHunter. Здесь находится интерфейс включения местной реализации нашумевшей атаки BadUSB. Принцип этой атаки довольно прост и сводится к тому, что после подключения к компу USB-девайс (в данном случае смартфон) переконфигурирует собственный USB-контроллер с целью прикинуться другим устройством и выполнять несвойственные ему функции. В описанном выше типе атаки смартфон притворялся клавиатурой, в реализации атаки BadUSB, продемонстрированной на Black Hat 2014, он становится внешней сетевой картой.

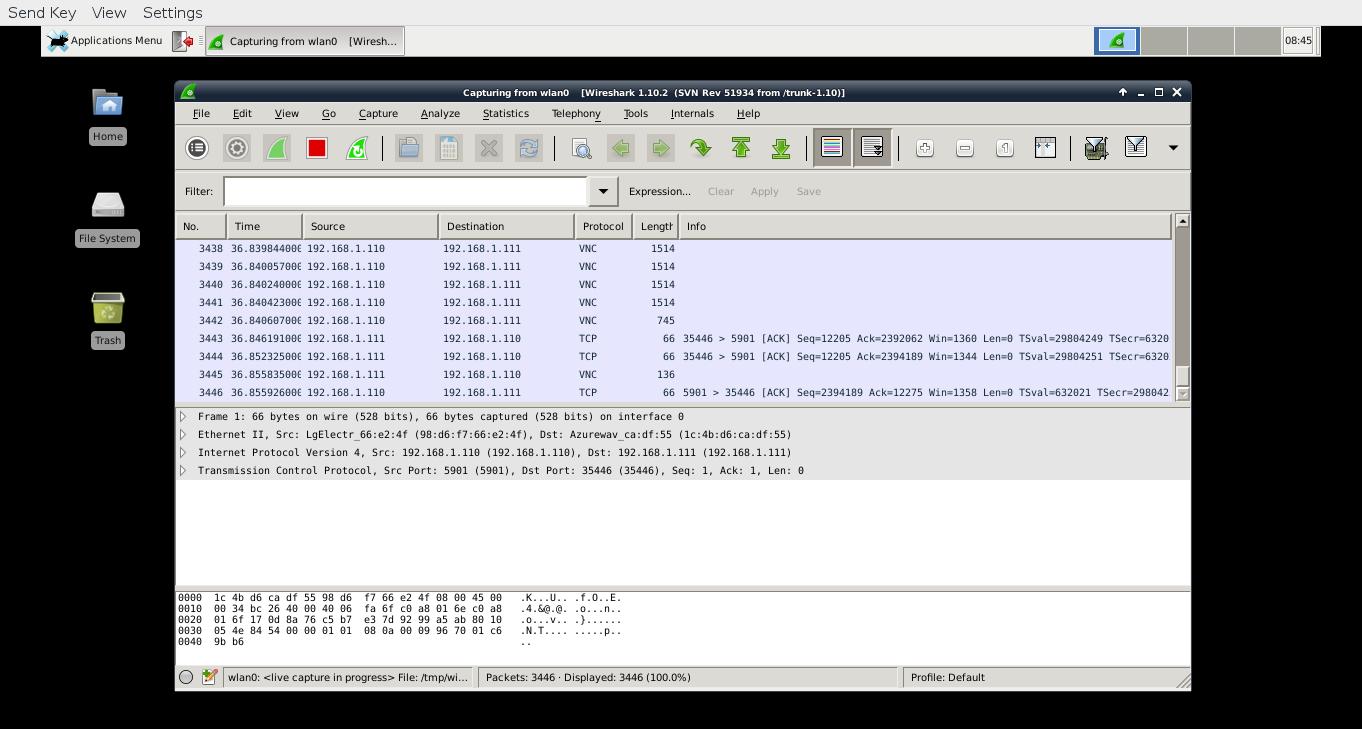

Точно так же работает и аналогичная функция NetHunter. Ты просто подключаешь смартфон к компу, запускаешь NetHunter Home, затем включаешь BadUSB, и комп автоматически начинает использовать твой девайс для выхода в интернет, вне зависимости от того, работает он на базе Windows или Linux (но только в том случае, если дистрибутив использует один из автоматических конфигураторов сетевой карты, например NetworkManager). Ключевая идея этой атаки в том, что трафик можно поснифать с помощью Wireshark или стандартного tcpdump, запустив его из консоли Kali и указав в качестве сетевого интерфейса rndis0:

Или даже выполнить фишинг-атаку, создав на карте памяти файл hosts с IP-адресами подложных серверов:

И перезапустить dnsmasq из консоли Kali, подсунув наш файл hosts:

MANA Evil Access Point

Шестая вкладка, и здесь у нас интерфейс запуска программной точки доступа MANA, разработанной в компании SensePost. Это модифицированный hostapd и набор скриптов, которые позволяют перехватывать (и брутфорсить) хеши паролей от точки доступа с аутентификацией IEEE 802.1X (сервер RADIUS, корпоративщина), выполнять HTTPS Stripping (автоматическая подмена HTTPS-ссылок на HTTP) и SSL Split (перехват и логирование SSL/TLS-соединений). Несмотря на обилие экранов с файлами настройки во вкладке, все это хозяйство вполне себе работает из коробки и сыплет логи в /var/lib/mana-toolkit/ внутри Kali chroot. А оттуда их можно скопировать на SD-карту:

В NetHunter доступны пять стандартных конфигураций MANA, выбор между которыми можно сделать во время запуска точки доступа:

- mana-nat-full — NAT во внешний мир (через сотовую сеть), плюс перехват кукисов, плюс HTTPS Stripping и SSL Split;

- mana-nat-simple — просто NAT, можно юзать для снифинга трафика;

- mana-nat-simple-bdf — NAT плюс редирект HTTP-трафика на порт 8080, на котором можно запустить BDFProxy для внедрения кода (бэкдора) в передаваемые файлы (эта тема выходит за рамки данной статьи);

- mana-noupstream — точка доступа без выхода в интернет с перенаправлением трафика в Metasploit с преднастроенными фиктивными SMB, SMTP, HTTP и другими сервисами (перехват логинов и паролей);

- mana-noupstream-eap — то же самое, но с перехватом и брутфорсингом EAP-хешей.

В любой из этих конфигураций точка доступа может быть использована для атаки типа KARMA (поле Enable Karma на первом экране MANA Evil Access Point). В этом случае она будет менять свой SSID на тот, что пытается найти сам клиент (клиент выполняет Probe Request, содержащий имена «сохраненных/доверенных сетей», его перехватывает MANA и оперативно меняет свое имя, индивидуально для каждого клиента). При отключении данной функции точка доступа будет иметь имя, указанное в поле SSID.

Консоль, текстовое меню и VNC

Как я уже сказал, для работы с NetHunter совсем не обязательно использовать графическое Android-приложение. К нашим услугам есть скрипт bootkali, а также набор скриптов в /system/xbin/, с помощью которых можно запускать сервисы и атаки. Например, ту же точку доступа MANA можно запустить, открыв терминал Android и запустив скрипт start-mana-full:

Также доступны start-apache, start-badusb, start-ssh и другие, все их можно увидеть, выполнив в терминале такую команду:

У большинства скриптов есть и компаньон в виде скрипта stop-*, например stop-apache. Также мы можем выполнить chroot в окружении Kali для запуска экзотических видов атак и инструментов. Для этого просто набираем bootkali в терминале, а далее запускаем любые необходимые инструменты, например kismet:

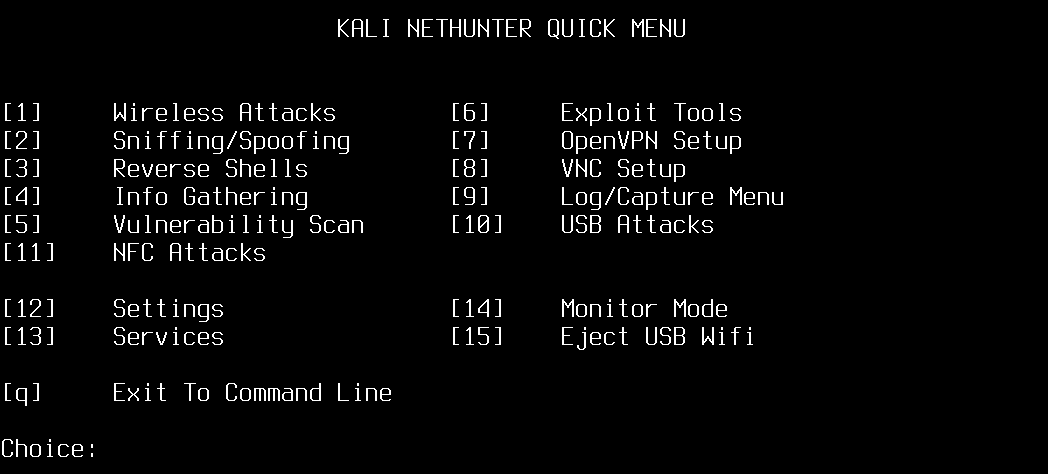

Чтобы не мучиться с поиском необходимых инструментов и не вспоминать правильные команды их запуска и аргументы, можно использовать команду kalimenu внутри Kali chroot. Она выведет на экран разбитое на разделы меню, через которое можно запустить нужный инструмент, выполнить некоторые настройки и запустить VNC-сервер для доступа к графическому интерфейсу Kali с компа или через Android VNC. Всего тут одиннадцать пунктов, с помощью которых можно запустить знакомые нам airdump-ng, wifite (раздел Wireless Attack), tcpdump, tshark (Sniffing/Spoofing), AutoSSH, pTunnel (Revers Shells), Metasploit, Beef-XSS (Exploit Tools) и многие другие.

Особо отмечу меню USB Attacks, содержащее забавный инструмент deADBolt. Это своего рода взломщик Android-девайсов, позволяющий подключить другой смартфон с помощью OTG-кабеля и снять с него блокировку, утащить данные приложений, настройки аккаунтов, фотографии или все содержимое SD-карты целиком. Недостаток инструмента только в том, что для работы он использует протокол ADB, а это значит, что на смартфоне жертвы атаки должен быть активирован режим разработчика, включена «Отладка по USB», дано согласие на отладку с нашего смартфона (появляется при подключении и только после разблокировки экрана). Для выполнения всех операций, кроме получения содержимого карты памяти и фото, смартфон жертвы должен иметь root.

В общем, игрушка и не более того.

Ну и напоследок — как включить доступ по VNC. Запускаем kalimenu, набираем 13 (это пункт Services), далее 3 (Start VNC Server), скрипт попросит два раза вбить пароль для доступа и выбрать, куда ему вешаться — только на localhost (для доступа с устройства) или на внешний интерфейс (для доступа с компа или других девайсов). Далее берем любой VNC-клиент и подключаемся к смартфону (IP, как я уже говорил, есть на первой вкладке NetHunter Home). На экране появится окружение рабочего стола XFCE.

Выводы

NetHunter — интересный, но пока еще сильно недоработанный проект. Организация дистрибутива очень нелогична, графическое Android-приложение позволяет запустить ограниченный набор инструментов, часть из которых приходится комбинировать с консольными командами. Документация скудная и поверхностная, поддержка устройств минимальная. Однако проект более чем перспективный, и, судя по анонсам разработчиков, это только начало длинного пути.

Источник