- FaQ безопасности BitLocker BitLocker Security FAQ

- Какой формат шифрования применяется в BitLocker? What form of encryption does BitLocker use? Можно ли его настроить? Is it configurable?

- Как лучше всего использовать BitLocker на диске с операционной системой? What is the best practice for using BitLocker on an operating system drive?

- Какие могут быть последствия при использовании параметров управления питанием (спящий режим и режим гибернации)? What are the implications of using the sleep or hibernate power management options?

- Каковы преимущества доверенного платформенного модуля? What are the advantages of a TPM?

- Включение или отключение Bitlocker в Windows

- Алгоритм включения и выключения функции

- Включение функции

- Отключение функции

- Особенности Bitlocker в Windows 7

- BitLocker BitLocker

- Обзор BitLocker BitLocker overview

- Практическое применение Practical applications

- Новые и измененные функции New and changed functionality

- Системные требования System requirements

FaQ безопасности BitLocker BitLocker Security FAQ

Относится к: Applies to

Какой формат шифрования применяется в BitLocker? What form of encryption does BitLocker use? Можно ли его настроить? Is it configurable?

BitLocker использует Расширенный стандарт шифрования (AES) в качестве алгоритма шифрования с настраиваемыми длинами ключей 128 или 256 битов. BitLocker uses Advanced Encryption Standard (AES) as its encryption algorithm with configurable key lengths of 128 bits or 256 bits. По умолчанию задано шифрование AES-128, но можно настроить параметры с помощью групповой политики. The default encryption setting is AES-128, but the options are configurable by using Group Policy.

Как лучше всего использовать BitLocker на диске с операционной системой? What is the best practice for using BitLocker on an operating system drive?

Рекомендуемой практикой для конфигурации BitLocker на диске операционной системы является реализация BitLocker на компьютере с TPM-версией 1.2 и более высокой версией, а также с программным кодом BIOS или прошивки UEFI, а также с пин-кодом. The recommended practice for BitLocker configuration on an operating system drive is to implement BitLocker on a computer with a TPM version 1.2 or higher, and a Trusted Computing Group (TCG)-compliant BIOS or UEFI firmware implementation, along with a PIN. Обязательный ввод ПИН-кода, заданного пользователем, в дополнение к проверке доверенного платформенного модуля, не позволяет злоумышленнику, получившему доступ к компьютеру, просто запустить его. By requiring a PIN that was set by the user in addition to the TPM validation, a malicious user that has physical access to the computer cannot simply start the computer.

Какие могут быть последствия при использовании параметров управления питанием (спящий режим и режим гибернации)? What are the implications of using the sleep or hibernate power management options?

BitLocker на дисках операционной системы в базовой конфигурации (с TPM, но без другой проверки подлинности запуска) обеспечивает дополнительную безопасность для режима спящий режим. BitLocker on operating system drives in its basic configuration (with a TPM but without other startup authentication) provides extra security for the hibernate mode. Однако BitLocker обеспечивает большую безопасность при настройке для использования другого фактора проверки подлинности запуска (TPM+PIN, TPM+USB или TPM+PIN+USB) в режиме hibernate. However, BitLocker provides greater security when it is configured to use an another startup authentication factor (TPM+PIN, TPM+USB, or TPM+PIN+USB) with the hibernate mode. Этот метод является более безопасным, так как для возвращения из спячки требуется проверка подлинности. This method is more secure because returning from hibernation requires authentication. Для повышения безопасности рекомендуется отключить режим сна и использовать TPM+PIN-код для метода проверки подлинности. For improved security, we recommend disabling sleep mode and that you use TPM+PIN for the authentication method. Проверка подлинности при запуске может быть настроена с помощью групповой политики или управления мобильными устройствами с помощью CSP BitLocker. Startup authentication can be configured by using Group Policy or Mobile Device Management with the BitLocker CSP.

Каковы преимущества доверенного платформенного модуля? What are the advantages of a TPM?

В большинстве операционных систем используется общее пространство памяти, а за управление физической памятью отвечает операционная система. Most operating systems use a shared memory space and rely on the operating system to manage physical memory. Доверенный платформенный модуль — это аппаратный компонент, который использует собственное встроенное ПО и внутренние логические схемы для обработки инструкций, обеспечивая защиту от уязвимости внешнего ПО. A TPM is a hardware component that uses its own internal firmware and logic circuits for processing instructions, thus shielding it from external software vulnerabilities. Для взлома доверенного платформенного модуля необходим физический доступ к компьютеру. Attacking the TPM requires physical access to the computer. Кроме того, для взлома аппаратной защиты обычно требуются более дорогостоящие средства и навыки, которые не столь распространены, как средства взлома программ. Additionally, the tools and skills necessary to attack hardware are often more expensive, and usually are not as available as the ones used to attack software. Так как доверенный платформенный модуль на каждом компьютере уникален, то для взлома нескольких компьютеров с доверенными платформенными модулями потребуется много времени и сил. And because each TPM is unique to the computer that contains it, attacking multiple TPM computers would be difficult and time-consuming.

Настройка BitLocker с дополнительным фактором проверки подлинности обеспечивает еще больше защиты от атак оборудования TPM. Configuring BitLocker with an additional factor of authentication provides even more protection against TPM hardware attacks.

Включение или отключение Bitlocker в Windows

Никого совсем не удивляет тот факт, что на персональном компьютере может храниться сугубо личная информация или же корпоративные данные, представляющие повышенную ценность. Нежелательно, если такие сведения попадут в руки сторонних лиц, которые могут ими воспользоваться, провоцируя серьёзные проблемы у бывшего владельца ПК.

В зависимости от обстоятельств Bitlocker можно активировать и деактивировать.

Именно по этой причине многие пользователи выражают желание предпринять какие-то действия, ориентированные на ограниченный доступ ко всем файлам, сохраняющимся на компьютере. Такая процедура, действительно, существует. Проделав определённые манипуляции, никто из посторонних, не зная пароль или ключ к его восстановлению, не сможет получить доступ к документам.

Защитить важную информацию от ознакомления сторонними лицами удаётся, если провести шифрование диска Bitlocker. Такие действия помогают обеспечить полную конфиденциальность документам не только на конкретном ПК, но и в том случае, когда кем-то жёсткий диск извлечён и вставлен в другой персональный компьютер.

Алгоритм включения и выключения функции

Шифрование диска Bitlocker осуществляется на Windows 7, 8 и 10, но только не всех версий. Предполагается, что на материнской плате, которой оснащён конкретный компьютер, на котором пользователь желает провести шифрование, должен наличествовать модуль TPM.

Прежде чем приступить к процессу шифрования всех файлов, важно учесть, что эта процедура достаточно продолжительная. Точное количество времени назвать предварительно затруднительно. Всё зависит от того, какой объём информации имеется на жёстком диске. В процессе шифрования Windows 10 будет продолжать работать, но вряд ли своей работоспособностью сможет порадовать вас, поскольку показатель производительности будет существенно снижен.

Включение функции

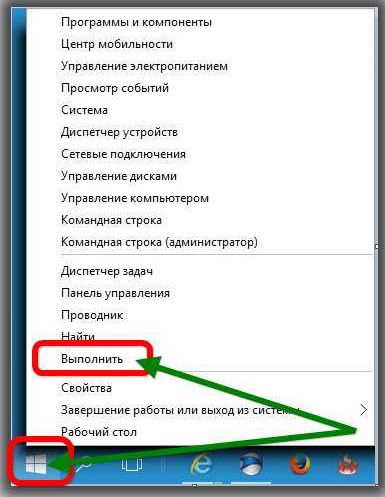

Если на вашем компьютере установлен Windows 10, при этом вы испытываете активное желание включить шифрование данных, воспользуйтесь нашими советами, чтобы вам не только всё удалось, но и путь реализации такого желания не был затруднительным. Первоначально найдите на своей клавиатуре клавишу «Win», иногда она сопровождается пиктограммой Windows, зажмите её, одновременно с нею зажмите клавишу «R». Зажатие этих двух клавиш одновременно вызывает открытие окна «Выполнить».

В открывшемся окне вы обнаружите пустую строку, в которую вам потребуется ввести «gpedit.msc». После нажатия на кнопку «Ok», откроется новое окно «Редактор локальной групповой политики». В этом окне нам предстоит проделать небольшой путь.

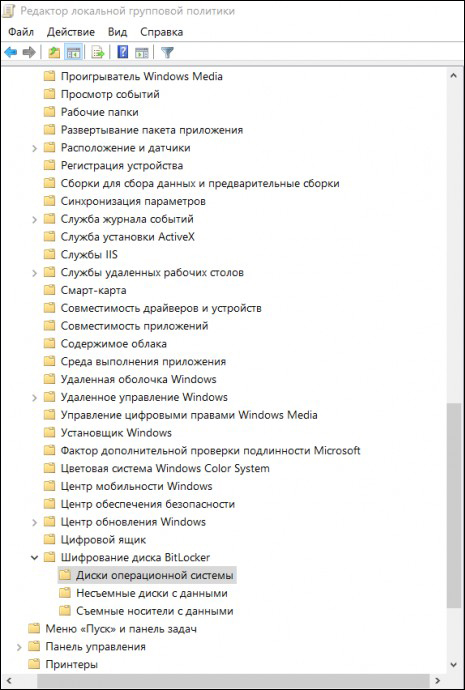

С левой стороны окна найдите и сразу же кликните по строке «Конфигурация компьютера», в открывшемся подменю найдите «Административные шаблоны», а затем в очередном открывшемся подменю перейдите на параметр, расположенный на первом месте в списке и именуемый «Компоненты Windows».

Теперь переведите свой взгляд на правую сторону окна, в нём найдите «Шифрование диска Bitlocker», двойным щелчком клавиши мышки активируйте его. Теперь откроется новый список, в котором вашей очередной целью должна стать строка «Диски операционной системы». Кликните также и по этой строке, вам остаётся совершить ещё один переход, чтобы приблизиться к окну, где будет осуществляться непосредственная настройка Bitlocker, позволяющая его включить, чего именно вам так хочется.

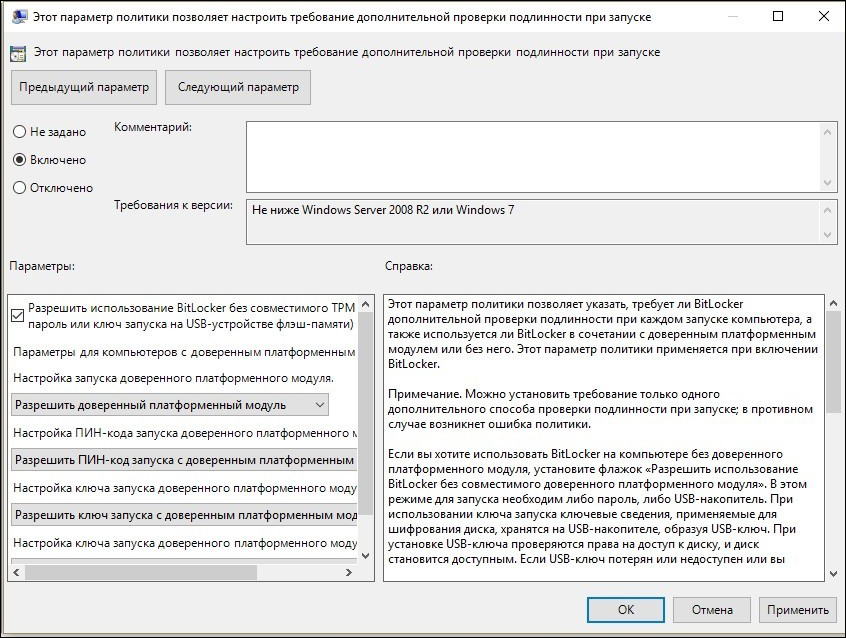

Найдите строку «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске», раскройте этот параметр двойным щелчком. В открытом окне вы найдёте желанное слово «Включить», возле которого рядом обнаружите чекбокс, в нём вам нужно поставить специфическую отметку в виде галочки своего согласия.

Чуть ниже в этом окне находится подраздел «Платформы», в нём вам нужно установить галочку в чекбоксе возле предложения использования BitLocker без специального модуля. Это очень важно, особенно если в вашем Windows 10 нет модуля TPM.

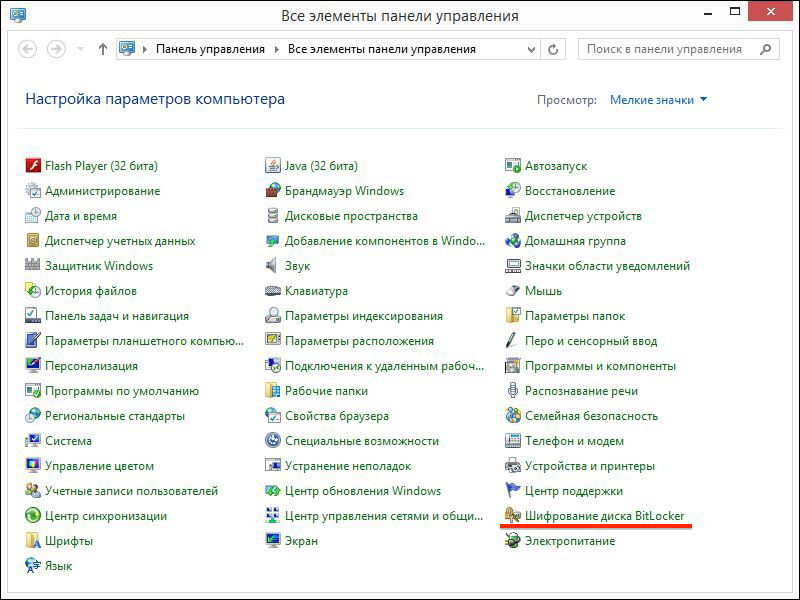

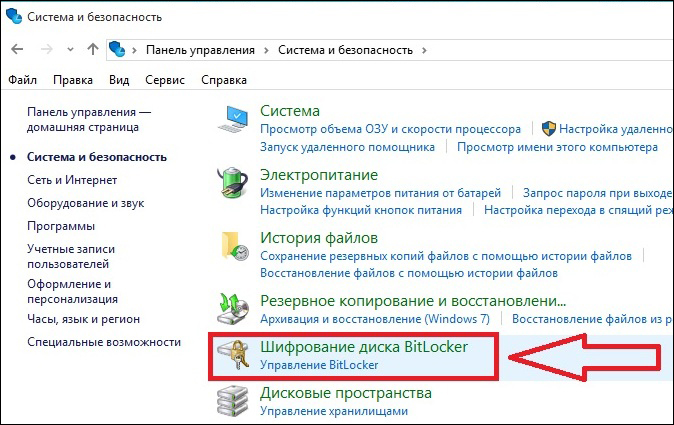

Настройка желаемой функции в этом окне завершается, поэтому его можно закрыть. Теперь наведите курсор мышки на значок «Windows», только кликните по нему правой клавишей, что позволит появиться дополнительному подменю. В нём вы найдёте строку «Панель управления», перейдите на неё, а затем на следующую строку «Шифрование диска Bitlocker».

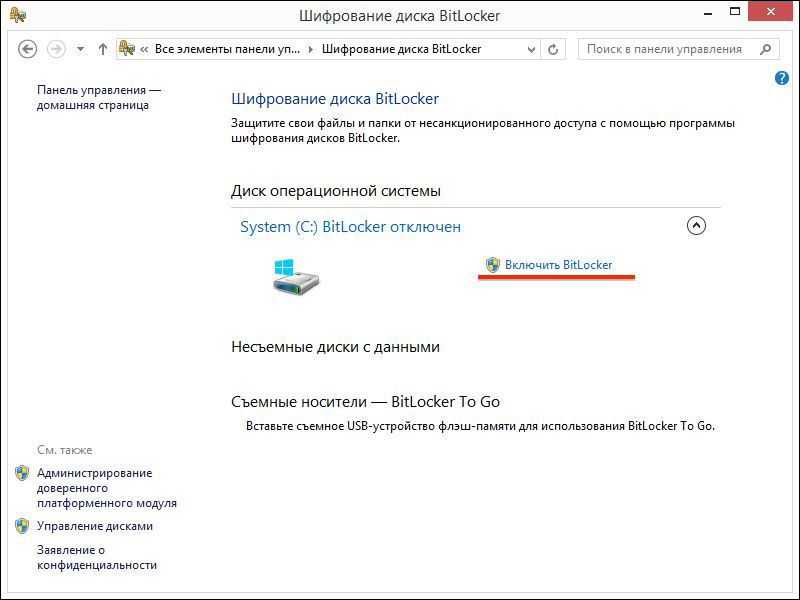

Не забудьте обозначить, где вы желаете осуществить шифрование. Это можно проделать и на жёстком, и на съёмном дисках. После выбора желаемого объекта нажмите на клавишу «Включить Bitlocker».

Теперь Windows 10 запустит автоматический процесс, изредка привлекая ваше внимание, предлагая вам конкретизировать ваши желания. Безусловно, лучше всего перед выполнением такого процесса сделать резервную копию. В противном случае при потере пароля и ключа к нему даже владелец ПК не сможет восстановить информацию.

Далее начнётся процесс подготовки диска к последующему шифрованию. Во время выполнения этого процесса не разрешается выключать компьютер, поскольку таким действием можно нанести серьёзный вред операционной системе. После такого сбоя вы просто не сможете запустить ваш Windows 10, соответственно, вместо шифрования вам предстоит установить новую операционную систему, потратив лишнее время.

Как только подготовка диска успешно завершается, начинается непосредственно сама настройка диска к шифрованию. Вам будет предложено ввести пароль, обеспечивающий доступ впоследствии к зашифрованным файлам. Также будет предложено придумать и ввести ключ восстановления. Оба этих важных компонента лучше всего сохранить в надёжном месте, лучше всего распечатать. Очень глупо хранить пароль и ключ к восстановлению на самом ПК.

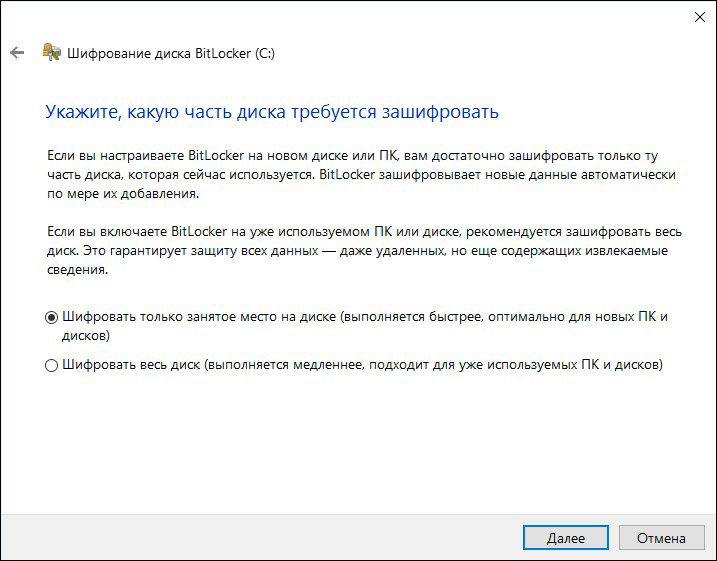

В процессе шифрования система может поинтересоваться у вас, какую часть конкретно вы желаете зашифровать. Лучше всего такой процедуре подвергнуть полностью всё пространство диска, хотя имеется вариант зашифровать только занятое пространство.

Остаётся выбрать такой вариант действий, как «Новый режим шифрования», а после этого запустить автоматическую проверку операционной системы BitLocker. Далее система благополучно продолжит процесс, после чего к вам поступит предложение перезагрузить ваш ПК. Безусловно, выполните это требование, осуществите перезагрузку.

После очередного запуска Windows 10 вы убедитесь в том, что доступ к документам без введения пароля будет невозможен. Процесс шифрования будет продолжаться, контролировать его можно при нажатии на значок BitLocker, располагающийся на панели уведомлений.

Отключение функции

Если по каким-либо причинам файлы на вашем компьютере перестали представлять повышенную важность, а вам не очень нравится каждый раз вводить пароль, чтобы получить к ним доступ, тогда предлагаем вам просто отключить функцию шифрования.

Чтобы выполнить такие действия, перейдите в панель уведомлений, найдите там значок BitLocker, кликните по нему. В нижней части открытого окна вы найдёте строку «Управление BitLocker», нажмите на неё.

Теперь система предложит вам выбрать, какое действие для вас является предпочтительным:

- провести архивацию ключа восстановления;

- изменить пароль доступа к зашифрованным файлам;

- удалить ранее установленный пароль;

- отключить BitLocker.

Безусловно, если вы решили отключить BitLocker, вам следует выбрать последний предлагаемый вариант. На экране сразу возникнет новое окно, в котором система пожелает убедиться в том, что вы действительно желаете отключить функцию шифрования.

Конечно, если вам нужно пользоваться в этот момент компьютером, вы можете себе это позволить, никакого категорического запрета на это нет. Однако следует себя настроить на то, что производительность ПК в этот момент может быть крайне низкой. Понять причину такой медлительности несложно, ведь операционной системе приходится разблокировать огромный объём информации.

Особенности Bitlocker в Windows 7

Несмотря на прекращение поддержки этой версии системы, многие продолжают её использовать. При этом возникает много вопросов по процессу включения функции шифрования в Windows 7.

На самом деле этот процесс почти не отличается от описанного выше – он одинаков для всех версий Windows – «семёрки», «восьмёрки», «десятки». Но в «семёрке» эта функция реализована только в версиях «Расширенная», «Корпоративная», и «Профессиональная». В «Домашней», например, её просто нет и нет смысла её там искать.

Итак, имея желание зашифровать или дешифровать файлы на компьютере, достаточно ознакомиться с нашими рекомендациями, после этого без поспешности выполнять каждый шаг обозначенного алгоритма, а по завершении порадоваться достигнутому результату.

BitLocker BitLocker

Относится к: Applies to

В этой статье представлен общий обзор BitLocker, включая список требований к системе, а также сведения об устаревших функциях и практическом применении. This topic provides a high-level overview of BitLocker, including a list of system requirements, practical applications, and deprecated features.

Обзор BitLocker BitLocker overview

Шифрование диска BitLocker — это функция защиты данных, которая интегрируется в операционную систему и предотвращает угрозы хищения данных или раскрытия информации на потерянных, украденных или неправильно выведенных из эксплуатации компьютерах. BitLocker Drive Encryption is a data protection feature that integrates with the operating system and addresses the threats of data theft or exposure from lost, stolen, or inappropriately decommissioned computers.

BitLocker обеспечивает максимальную защиту при использовании с доверенным платформенным модулем (TPM) версии 1.2 или выше. BitLocker provides the most protection when used with a Trusted Platform Module (TPM) version 1.2 or later. Доверенный платформенный модуль — это аппаратный компонент, который производители устанавливают на многих новых компьютерах. The TPM is a hardware component installed in many newer computers by the computer manufacturers. Совместно с BitLocker он обеспечивает защиту данных пользователей и предотвращает несанкционированный доступ к компьютеру, пока система находится вне сети. It works with BitLocker to help protect user data and to ensure that a computer has not been tampered with while the system was offline.

На компьютерах без доверенного платформенного модуля версии 1.2 или более поздней все равно можно зашифровать диск операционной системы Windows с помощью BitLocker. On computers that do not have a TPM version 1.2 or later, you can still use BitLocker to encrypt the Windows operating system drive. Но при такой реализации пользователь должен вставить USB-накопитель с ключом запуска, чтобы запустить компьютер или вывести его из режима гибернации. However, this implementation will require the user to insert a USB startup key to start the computer or resume from hibernation. В Windows 8 и более поздних версий вы можете с помощью пароля защитить том операционной системы на компьютере без доверенного платформенного модуля. Starting with Windows 8, you can use an operating system volume password to protect the operating system volume on a computer without TPM. Ни один из этих вариантов не обеспечивает проверку целостности системы перед запуском, которая возможна при использовании BitLocker вместе с доверенным платформенным модулем. Both options do not provide the pre-startup system integrity verification offered by BitLocker with a TPM.

В дополнение к возможностям доверенного платформенного модуля компонент BitLocker позволяет блокировать обычный процесс запуска до тех пор, пока пользователь не введет ПИН-код или не вставит съемное устройство (например, USB-накопитель) с ключом запуска. In addition to the TPM, BitLocker offers the option to lock the normal startup process until the user supplies a personal identification number (PIN) or inserts a removable device, such as a USB flash drive, that contains a startup key. Эти дополнительные меры безопасности обеспечивают многофакторную проверку подлинности и предотвращают запуск компьютера или его выведение из режима гибернации, если не указан правильный ПИН-код или не предоставлен ключ запуска. These additional security measures provide multifactor authentication and assurance that the computer will not start or resume from hibernation until the correct PIN or startup key is presented.

Практическое применение Practical applications

Данные на потерянном или украденном компьютере уязвимы к несанкционированному доступу в результате программной атаки или передачи жесткого диска на другой компьютер. Data on a lost or stolen computer is vulnerable to unauthorized access, either by running a software-attack tool against it or by transferring the computer’s hard disk to a different computer. BitLocker помогает предотвратить несанкционированный доступ к данным, усиливая защиту файлов и системы. BitLocker helps mitigate unauthorized data access by enhancing file and system protections. Кроме того, BitLocker помогает сделать данные недоступными при выводе из эксплуатации защищенных при помощи этого компонента компьютеров или передаче таких компьютеров другим пользователям. BitLocker also helps render data inaccessible when BitLocker-protected computers are decommissioned or recycled.

В средствах удаленного администрирования сервера есть еще два инструмента, с помощью которых можно управлять BitLocker. There are two additional tools in the Remote Server Administration Tools, which you can use to manage BitLocker.

Средство просмотра паролей восстановления BitLocker. BitLocker Recovery Password Viewer. Средство просмотра паролей восстановления BitLocker позволяет находить и просматривать пароли восстановления для шифрования дисков BitLocker, резервные копии которых созданы в доменных службах Active Directory (AD DS). The BitLocker Recovery Password Viewer enables you to locate and view BitLocker Drive Encryption recovery passwords that have been backed up to Active Directory Domain Services (AD DS). С помощью этого средства можно восстанавливать данные на диске, зашифрованном с помощью BitLocker. You can use this tool to help recover data that is stored on a drive that has been encrypted by using BitLocker. Средство просмотра паролей восстановления BitLocker — дополнение к оснастке «Пользователи и компьютеры Active Directory» для консоли управления (MMC). The BitLocker Recovery Password Viewer tool is an extension for the Active Directory Users and Computers Microsoft Management Console (MMC) snap-in. С помощью этого средства можно изучить диалоговое окно Свойства объекта-компьютера, чтобы просмотреть соответствующие пароли восстановления BitLocker. By using this tool, you can examine a computer object’s Properties dialog box to view the corresponding BitLocker recovery passwords. Кроме того, вы можете щелкнуть контейнер домена правой кнопкой мыши, а затем искать пароль восстановления BitLocker на всех доменах в лесу Active Directory. Additionally, you can right-click a domain container and then search for a BitLocker recovery password across all the domains in the Active Directory forest. Просматривать пароли восстановления может администратор домена или пользователь, которому этот администратор делегировал соответствующие разрешения. To view recovery passwords, you must be a domain administrator, or you must have been delegated permissions by a domain administrator.

Средства шифрования диска BitLocker. BitLocker Drive Encryption Tools. В средства шифрования диска BitLocker входят программы командной строки manage-bde и repair-bde, а также командлеты Windows PowerShell для BitLocker. BitLocker Drive Encryption Tools include the command-line tools, manage-bde and repair-bde, and the BitLocker cmdlets for Windows PowerShell. Как manage-bde, так и командлеты для BitLocker позволяют решить любую задачу, выполнимую с помощью панели управления BitLocker. Кроме того, они подойдут для автоматического развертывания и других сценариев, в которых применяются сценарии. Both manage-bde and the BitLocker cmdlets can be used to perform any task that can be accomplished through the BitLocker control panel, and they are appropriate to use for automated deployments and other scripting scenarios. Программа командной строки repair-bde предназначена для аварийного восстановления в тех случаях, когда защищенный с помощью BitLocker диск не удается разблокировать обычным способом или с помощью агента восстановления. Repair-bde is provided for disaster recovery scenarios in which a BitLocker protected drive cannot be unlocked normally or by using the recovery console.

Новые и измененные функции New and changed functionality

Узнайте, что нового в BitLocker для Windows 10, например поддержка алгоритма шифрования XTS-AES, см. в разделе BitLocker в разделе «Что нового в Windows 10». To find out what’s new in BitLocker for Windows 10, such as support for the XTS-AES encryption algorithm, see the BitLocker section in «What’s new in Windows 10.»

Системные требования System requirements

Требования BitLocker к аппаратному обеспечению BitLocker has the following hardware requirements:

Чтобы компонент BitLocker мог использовать проверку целостности системы, которая выполняется с помощью доверенного платформенного модуля (TPM), на компьютере должен быть установлен TPM 1.2 или более поздней версии. For BitLocker to use the system integrity check provided by a Trusted Platform Module (TPM), the computer must have TPM 1.2 or later. Если на вашем компьютере не установлен доверенный платформенный модуль, то для включения BitLocker необходимо сохранить ключ запуска на съемном устройстве, например USB-устройстве флэш-памяти. If your computer does not have a TPM, enabling BitLocker requires that you save a startup key on a removable device, such as a USB flash drive.

На компьютере с TPM также должно быть встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG. A computer with a TPM must also have a Trusted Computing Group (TCG)-compliant BIOS or UEFI firmware. Встроенное ПО BIOS или UEFI устанавливает цепочку сертификатов перед запуском операционной системы и должно предусматривать поддержку метода SRTM (Static Root of Trust Measurement), описанного в спецификации TCG. The BIOS or UEFI firmware establishes a chain of trust for the pre-operating system startup, and it must include support for TCG-specified Static Root of Trust Measurement. Для компьютера без TPM не требуется встроенное ПО, отвечающее стандартам организации TCG. A computer without a TPM does not require TCG-compliant firmware.

Встроенное ПО BIOS или UEFI системы (для компьютеров с TPM и без него) должно поддерживать класс запоминающих устройств для USB, а также считывание небольших файлов с USB-устройства флэш-памяти в среде до запуска операционной системы. The system BIOS or UEFI firmware (for TPM and non-TPM computers) must support the USB mass storage device class, including reading small files on a USB flash drive in the pre-operating system environment.

С Windows 7 можно шифровать диск ОС без флеш-накопителя TPM и USB. From Windows 7, you can encrypt an OS drive without a TPM and USB flash drive. В этой процедуре см. совет дня: Bitlocker без TPM или USB. For this procedure, see Tip of the Day: Bitlocker without TPM or USB.

TPM 2.0 не поддерживается в устаревших и CSM-режимах BIOS. TPM 2.0 is not supported in Legacy and CSM Modes of the BIOS. Устройства с TPM 2.0 должны иметь режим BIOS, настроенный только как UEFI. Devices with TPM 2.0 must have their BIOS mode configured as Native UEFI only. Параметры модуля поддержки legacy и compatibility (CSM) должны быть отключены. The Legacy and Compatibility Support Module (CSM) options must be disabled. Дополнительные функции безопасности Включить функцию безопасной загрузки. For added security Enable the Secure Boot feature.

Установленная операционная система на оборудовании в устаревшем режиме остановит загрузку ОС при смене режима BIOS на UEFI. Installed Operating System on hardware in legacy mode will stop the OS from booting when the BIOS mode is changed to UEFI. Используйте средство MBR2GPT перед изменением режима BIOS, который подготовит ОС и диск для поддержки UEFI. Use the tool MBR2GPT before changing the BIOS mode which will prepare the OS and the disk to support UEFI.

Жесткий диск должен быть разбит как минимум на два диска. The hard disk must be partitioned with at least two drives:

- Диск операционной системы (или загрузочный диск), который содержит операционную систему и ее вспомогательные файлы. The operating system drive (or boot drive) contains the operating system and its support files. Он должен быть отформатирован с использованием файловой системы NTFS. It must be formatted with the NTFS file system.

- Системный диск, который содержит файлы, необходимые для загрузки Windows после того, как встроенное ПО подготовит системное оборудование. The system drive contains the files that are needed to load Windows after the firmware has prepared the system hardware. На этом диске не включается BitLocker. BitLocker is not enabled on this drive. Чтобы работал компонент BitLocker, системный диск не должен быть диском операционной системы. Кроме того, он должен быть отформатирован с использованием файловой системы FAT32 на компьютерах с UEFI (или с использованием файловой системы NTFS на компьютерах с BIOS). For BitLocker to work, the system drive must not be encrypted, must differ from the operating system drive, and must be formatted with the FAT32 file system on computers that use UEFI-based firmware or with the NTFS file system on computers that use BIOS firmware. Рекомендуемый размер системного диска — около 350 МБ. We recommend that system drive be approximately 350 MB in size. После включения BitLocker должно остаться примерно 250 МБ свободного дискового пространства. After BitLocker is turned on it should have approximately 250 MB of free space.

Раздел, подверженный шифрованию, не может быть помечен как активный раздел (это относится к операционной системе, фиксированным данным и съемным дискам данных). A partition subject to encryption cannot be marked as an active partition (this applies to the operating system, fixed data, and removable data drives).

При установке Windows на новом компьютере автоматически создадутся разделы, необходимые для BitLocker. When installed on a new computer, Windows will automatically create the partitions that are required for BitLocker.

При установке необязательного компонента BitLocker на сервере вам также потребуется установить компонент Enhanced Storage, который используется для поддержки аппаратно зашифрованных дисков. When installing the BitLocker optional component on a server you will also need to install the Enhanced Storage feature, which is used to support hardware encrypted drives.