- 10. Check Point Getting Started R80.20. Identity Awareness

- Identity Awareness Software Blade

- lapaneria.co

- Related searches

- Checkpoint Identity Agent Download Mac Download

- скачать checkpoint identity agent

- Check Point Identity Agent

- Identity Card

- Bitdefender Agent 24.0.1.161

- Intel(R) Manageability Engine Firmware Recovery Agent 1.1.0.36960

- IPinside LWS Agent 3.0.0.7

- Acer Explorer Agent 2.0.3000

- Mail.Ru Agent 6.3.7933

- Agent Ransack 2014.825

- McAfee Agent 8.8

- Intel(R) Identity Protection Technology 1.2.28

- скачать checkpoint identity agent

- UpdateStar Premium Edition 12.0.1921

- Microsoft OneDrive 20.143.0716.0003

- Microsoft .NET Framework 4.8.3928

- Apple Software Update 2.6.3.1

- Skype 8.65.0.76

- iTunes 12.10.9.3

- Mozilla Thunderbird 78.3.1

- CCleaner 5.72.7994

- Windows Live Essentials 16.4.3528.0331

- µTorrent 3.5.5.45798

- скачать checkpoint identity agent

- Identity Card

- Bitdefender Agent 24.0.1.161

- Intel(R) Manageability Engine Firmware Recovery Agent 1.1.0.36960

- IPinside LWS Agent 3.0.0.7

- Acer Explorer Agent 2.0.3000

- Most recent searches

- Configuring Terminal Servers

- Deploying the Terminal Servers Identity Awareness Solution

- Upgrading a Terminal Servers Endpoint Identity Agent

- Configuring the Shared Secret

- Configuring Terminal Servers Accessibility

- Terminal Servers Endpoint Identity Agent Users Tab

- Multi-User Host (MUH) Advanced Settings

- Checkpoint Identity Client

10. Check Point Getting Started R80.20. Identity Awareness

Добро пожаловать на юбилейный — 10-й урок. И сегодня мы поговорим о еще одном блейде Check Point — Identity Awareness. Еще в самом начале, при описании NGFW, мы определили, что для него обязательна возможность регулирования доступа на основе учетных записей, а не IP-адресов. Связано это в первую очередь с повышенной мобильностью пользователей и повсеместным распространением модели BYOD — bring your own device. В компании может быть куча народу, которые подключаются по WiFi, получают динамический IP, да еще и из разных сегментов сети. Попробуй тут создай аксес-листы на основе ip-шников. Здесь уже без идентификации пользователей не обойтись. И вот именно блейд Identity Awareness поможет нам в этом деле.

Но для начала давайте разберемся, для чего чаще всего используется идентификация пользователей?

- Для ограничения сетевого доступа по учетным записям пользователей, а не по IP-адресам. Доступ может регулироваться как просто к Интернету, так и в любые другие сетевые сегменты, например DMZ.

- Доступ по VPN. Согласитесь, что пользователю гораздо удобнее использовать свою доменную учетку для авторизации, а не еще один придуманный пароль.

- Для управления Check Point-ом так же необходима учетная запись, у которой могут быть различные права.

- И самая приятная часть — Отчетность. Намного приятнее видеть в отчетах конкретных пользователей, а не их ip-адреса.

При этом Check Point поддерживает два тип учетных записей:

- Local Internal Users. Пользователь создается в локальной базе сервера управления.

- External Users. В качестве внешней базы пользователей может выступать Microsoft Active Directory или любой другой LDAP-сервер.

Мы сегодня будет говорить о сетевом доступе. Для управления сетевым доступом, при наличии Active Directory, в качестве объекта (source или destination) используется так называемый Access Role, который позволяет использовать три параметра пользователя:

- Network — т.е. сеть, с которой пользователь пытается подключиться

- AD User или User Group — эти данные выдергиваются непосредственно с AD сервера

- Machine — рабочая станция.

При этом идентификация пользователей может быть выполнена несколькими способами:

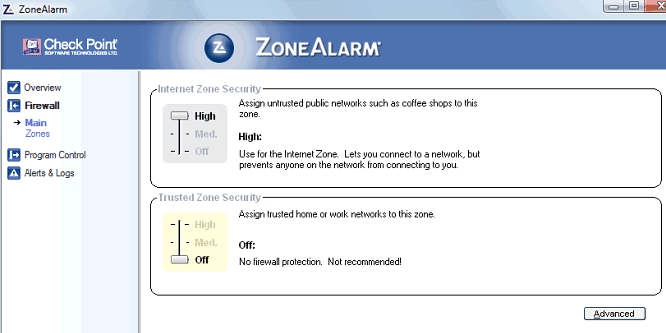

- AD Query. Check Point считывает логи AD сервера на предмет аутентифицированных пользователей и их IP-адресов. Компьютеры, которые находятся в AD домене идентифицируются автоматически.

- Browser-Based Authentication. Идентификация через браузер пользователя (Captive Portal или Transparent Kerberos). Чаще всего используется для устройств, которые не в домене.

- Terminal Servers. В этом случае идентификация осуществляется с помощью специального терминального агента (устанавливается на терминальный сервер).

это три самых распространенных варианта, но есть еще три:

- Identity Agents. На компьютеры пользователей ставится специальный агент.

- Identity Collector. Отдельная утилита, которая ставится на Windows Server и собирает логи аутентификации вместо шлюза. Фактически обязательный вариант при большом количестве пользователей.

- RADIUS Accounting. Ну и куда же без старого доброго RADIUS.

В этом уроке я продемонстрирую второй вариант — Browser-Based. Думаю достаточно теории, давайте уже перейдем к практике.

Источник

Identity Awareness Software Blade

Видимость действий пользователей

- Централизованное управление доступом пользователей к ресурсам компании и интернет-приложениям

- Возможность применения индивидуальной политики для каждого пользователя/ группы/ устройства MS AD

- Простота определения пользователей — сотрудников компании или других лиц (гостей и подрядчиков)

Усиление контроля над корпоративными ресурсами

- Индивидуальный доступ к центрам обработки данных, приложениям и сетевым сегментам для пользователей, отделов или устройств

- Предотвращение несанкционированного доступа к ресурсам, совмещённое с возможностью удалённой работы

- Предотвращение угроз и потери данных путем ограничения доступа к ресурсам для пользователей и устройств

- Централизованное управление и мониторинг позволяют управлять политикой посредством единой консоли.

Простота развёртывания в любой организации

- Интеграция Identity Awareness в архитектуру программных блейдов CheckPoint

- Обеспечение масштабируемого обмена данными о аутентификации пользователей между шлюзами

- Identity Awareness Software Blade обеспечивает несколько способов получения идентификационных данных пользователя, включая: AD Query, Browser-Based (через браузер) и IdentityAgents.

- Идентификационная информация может использоваться соответствующими программными блейдами для применения индивидуальной политики.

Настраиваемый доступ

Identity Awareness Software Blade позволяет легко добавлять пользователей, группы и устройства MS AD для их идентификации, обеспечивая тем самым безопасность вашей компании и удобство построение политик безопасности.

Identity Awareness Software Blade обеспечивает несколько способов получения идентификационных данных пользователя, включая: AD Query, Browser-Based (через браузер) и Identity Agents. Идентификационная информация может использоваться соответствующими программными блейдами для применения индивидуальной политики.

AD Query — Запрос к контроллерам домена. Легко разворачиваемый, основанный на интеграции с Active Directory, полностью прозрачный для пользователя и clientless метод.

Browser-Based Authentication — Проверка подлинности на основе браузера. Для обеспечения идентификации неизвестных пользователей Вы можете использовать следующие методы:

- Captive Portal — простой метод, заключающийся в проверке подлинности пользователей через веб-интерфейс до предоставления ему доступа к ресурсам внутренней сети. Когда пользователь пытается получить доступ к защищенному ресурсу, он переходит на веб-страницу, в которой необходимо заполнить поля логин и пароль для дальнейшей работы.

- TransparentKerberosAuthentication — «прозрачная» проверка подлинности пользователей посредством браузера, включающая проверку информации о личности до открытия им страницы имени пользователя / пароля в Captive Portal. При настройке этого параметра Captive Portal запрашивает данные аутентификации из браузера. После успешной аутентификации пользователь перенаправляется к своей первоначальной цели. Если проверка не прошла, пользователь должен ввести учетные данные в Captive Portal.

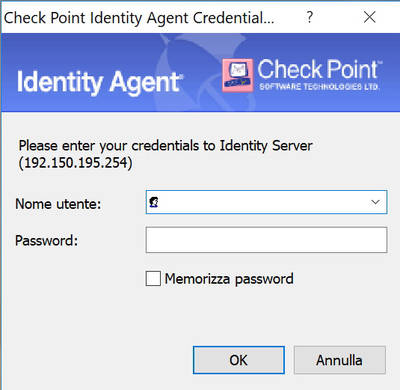

IdentityAgents – Агент на ПК или терминальный сервер. Данный метод требует установки агента на машину пользователя. ДватипаIdentity Agents:

- EndpointIdentityAgents – специализированные клиентские агенты, установленные на компьютерах пользователей, которые задают и передают идентификационные данные на шлюз безопасности Security Gateway.

- TerminalServersIdentityAgent – агент, установленный на терминальном сервере приложений, где размещены сервисы Citrix / MS Terminal. Там и происходит идентификация пользователей, использующих в качестве источника общий IP адрес сервера.

ЧтодаётиспользованиеEndpoint Identity Agents:

- Идентификация пользователей и устройств

- Минимальное вмешательство пользователя — все необходимые настройки выполняются администратором и не требуют ввода данных пользователем.

- Безупречное подключение – простая аутентификация с использованием Kerberos Single Sign-On (SSO) при регистрации пользователя в домене. В случае нежелания использования SSO, пользователи могут вводить свои учетные данные вручную. Выможетеоткрытьимдоступкданнойфункции.

- Возможность подключения через роуминг — пользователям остаются идентифицированными, даже когда перемещаются между сетями, так как клиент обнаруживает данные перемещения и подключения.

- Повышенная безопасность — Вы можете использовать запатентованную технологию « packet tagging » для предотвращения подмены IP адресов. Endpoint Identity Agents также даёт возможность надёжной аутентификации пользователей и устройств через Kerberos.

RADIUSAccounting — идентификация на базе RADIUS сервера.

RADIUS Accounting получает идентификационные данные пользователей из запросов, которые генерируются клиентом RADIUS. Identity Awareness использует данные из этих запросов для получения информации о пользователях и группе устройств с сервера LDAP.

Удалённый доступ (VPN SSO).

Идентификация доступна для удалённого пользования через мобильные устройства и IPSec VPN, настроенных на работу в офисном режиме Office Mode и в случае подключения к шлюзу Security Gateway.

Источник

lapaneria.co

Related searches

Download the Identity Agent to the Windows 10 computer. See sk134312 for the newest Identity Agent. Right-click on the Identity Agent package, click on ‘Run as administrator’, and follow the instructions on the screen. Uninstall Instructions. Go to Start menu — go to Control Panel. Insufficient Privileges for this File. Our apologies, you are not authorized to access the file you are attempting to download. Check Point Endpoint Security E83.30 Windows Clients is now available. It introduces enhancements under various categories, such as Anti-Malware, Anti-Ransomware, Firewall and Application Control and Infrastructure. Check Point Endpoint Security E83.20 macOS Clients is now available.

Checkpoint Identity Agent Download Mac Download

- » checkpoint identity agent

- » identity agent checkpoint

- » logiciel checkpoint identity agent

- » download checkpoint identity agent

- » checkpoint identity agent download

- » identity скачать мультиплеер identity

- » cos’ã identity cardcos’ã identity card

- » checkpoint deployment agent download

- » checkpoint deployment agent

- » checkpoint deployment agent для ie

скачать checkpoint identity agent

Check Point Identity Agent

Identity Card

Bitdefender Agent 24.0.1.161

Intel(R) Manageability Engine Firmware Recovery Agent 1.1.0.36960

IPinside LWS Agent 3.0.0.7

Acer Explorer Agent 2.0.3000

Mail.Ru Agent 6.3.7933

Agent Ransack 2014.825

McAfee Agent 8.8

Intel(R) Identity Protection Technology 1.2.28

скачать checkpoint identity agent

UpdateStar Premium Edition 12.0.1921

Microsoft OneDrive 20.143.0716.0003

Microsoft .NET Framework 4.8.3928

Apple Software Update 2.6.3.1

Skype 8.65.0.76

iTunes 12.10.9.3

Mozilla Thunderbird 78.3.1

CCleaner 5.72.7994

Windows Live Essentials 16.4.3528.0331

µTorrent 3.5.5.45798

скачать checkpoint identity agent

Identity Card

Bitdefender Agent 24.0.1.161

Intel(R) Manageability Engine Firmware Recovery Agent 1.1.0.36960

IPinside LWS Agent 3.0.0.7

Acer Explorer Agent 2.0.3000

Most recent searches

- » ssoftware programmazione guardall q32i

- » microwordspro ελληνικι εκδοσει

- » opentrus renault

- » скачать armory crate для асус

- » anydesk 6 0

- » ai_suite_iii 最新版

- » virbiage ata

- » gpu tweakii v2.2.1.0

- » decargar cleanup premiun

- » download intel tv for windows 10

- » dtvhome media windows 10

- » avg internet browser download

- » syngo download free

- » tap-windows netch

- » keyboard driver update lenovo

- » battlefield zloemu

- » realtek 8139 w7

- » metal slug roms 0.78

- » hmipro siemens

- » ultima versione bembox

Configuring Terminal Servers

Deploying the Terminal Servers Identity Awareness Solution

To deploy Terminal Servers Endpoint Identity Agent:

- Install a Terminal Servers Endpoint Identity Agent — You install this agent on the application server that hosts the Terminal/Citrix services after you enable the Terminal Servers identity source in the Identity Awareness Gateway object and install the Access Policy.

Go to sk134312 to download the Terminal Servers Endpoint Identity Agent.

Make sure you open the link from a location defined in the Terminal Servers Accessibility setting (Identity Awareness Gateway properties > Identity Awareness > Terminal Servers > Settings > Edit).

Upgrading a Terminal Servers Endpoint Identity Agent

There is no option to upgrade the Terminal Servers Endpoint Identity Agent when you upgrade a Security Gateway to a newer version. You must manually install the new version of the Terminal Servers Endpoint Identity Agent on the Citrix or Terminal Server.

Configuring the Shared Secret

/how-to-download-outlook-address-book-in-mac/. You must configure the same password as a shared secret in the Terminal Servers Endpoint Identity Agent on the application server that hosts the Terminal/Citrix services and on the Security Gateway enabled with Identity Awareness. The shared secret enables secure communication and lets the Security Gateway trust the application server with the Terminal Servers functionality.

The shared secret must contain at least 1 digit, 1 lowercase character, 1 uppercase character, no more than three consecutive digits, and must be eight characters long. In SmartConsole, you can automatically generate a shared secret that matches these conditions.

To configure the shared secret on the Identity Awareness gateway:

- Log in to SmartConsole.

- From the left Navigation Toolbar, click GATEWAYS & SERVERS.

- Double-click the Check Point Security Gateway that has Identity Awareness enabled.

- In the left tree, go to the Identity Awareness page.

- In the Identity Sources section, select Terminal Serversand click Settings.

- To automatically configure the shared secret:

- Click Generate to automatically get a shared secret that matches the string conditions.

The generated password is shown in the Pre-shared secret field.

- Click OK.

- Enter a password that matches the conditions in the Pre-shared secret field.

Note the strength of the password in the Indicator.

To configure the shared secret on the application server:

- Open the Terminal Servers Endpoint Identity Agent.

The Check Point Endpoint Identity Agent — Terminal Servers main window opens.

- In the Advanced section, click Terminal ServersSettings.

- In Identity Server Shared Secret, enter the shared secret string.

- Click Save.

Configuring Terminal Servers Accessibility

- Log in to SmartConsole.

- From the left Navigation Toolbar, click GATEWAYS & SERVERS.

- Double-click the Check Point Security Gateway that has Identity Awareness enabled.

- In the left tree, go to the Identity Awareness page.

- Click Terminal Servers — Settings.

- In the Accessibility section,click Edit to select from where the Terminal Servers Endpoint Identity Agent can connect.

The options are based on the topology configured for the gateway:

- Through all interfaces

- Through internal interfaces

- Including undefined internal interfaces

- Including DMZ internal interfaces

- Including VPN encrypted interfaces

- According to the Firewall policy — Select this, if there is a rule that states who can access the portal.

Terminal Servers Endpoint Identity Agent Users Tab

The Users tab in the Terminal Servers Endpoint Identity Agent main window shows a table with information about all users that are actively connected to the application server that hosts the Terminal/Citrix services.

ID

The SID of the user.

User

The user and domain name. The format used:

TCP Ports

The ports allocated to the user for TCP traffic.

UDP Ports

The ports allocated to the user for TCP traffic.

Authentication Status

Indicates whether this user is authenticated on the gateway.

The ID and User field information is automatically updated from processes running on the application server. The Terminal Servers Endpoint Identity Agent assigns TCP and UDP port ranges for each connected user.

Multi-User Host (MUH) Advanced Settings

In the Terminal Servers Endpoint Identity Agent main window, click Advanced > Terminal Servers Settings.

Advanced uses can change these settings when necessary.

Best Practice — We highly recommend that you keep the default values, if you are not an advanced user.

Changes are applied to new users that log in to the application server after the settings are saved in the Terminal Servers Endpoint Identity Agent. Users that are currently logged in, will stay with the older settings.

Checkpoint Identity Client

Excluded TCP Ports

Ports included in this range will not be assigned to any user for TCP traffic. This field accepts a port range or list of ranges (separated with a semicolon).

Excluded UDP Ports

Ports included in this range will not be assigned to any user for UDP traffic. This field accepts a port range or list of ranges (separated with a semicolon).

Maximum Ports Per User

The maximum number of ports that can be assigned to a user in each of the TCP and UDP port ranges.

Ports Reuse Timeout (seconds)

The number of seconds the system waits until it assigns a port to a new user after it has been released by another user.

Errors History Size

Gateway Shared Secret

The same password that is set on the gateway that enables trusted communication between the Security Gateway and the application server.

Источник