- Как удалить Mssecsvc.exe

- Как удалить Mssecsvc.exe вымогателей?

- Как я могла заразиться?

- Почему Mssecsvc.exe опасно?

- Mssecsvc.exe удаления инструкций

- Шаг 1: Остановите вредоносный процесс с помощью диспетчера задач Windows

- Шаг 2: Показать скрытые файлы

- Шаг 3: найдите Mssecsvc.exe шифрование расположение вируса автозагрузки

- Программа-шантажист WannaCrypt атакует необновлённые системы

- Вектор атаки

- Дроппер

- Программа-шантажист WannaCrypt

- Способность распространяться

- Защита от атаки WannaCrypt

- Ресурсы

- Признаки вторжения

Как удалить Mssecsvc.exe

Опубликовано в Removal на среду, 17 мая, 2017

Как удалить Mssecsvc.exe вымогателей?

Mssecsvc.exe является опасным вымогателей вирус. Эти типы инфекций опасались не зря. Этот вирус предназначен, чтобы быть незаметным. Он пробирается в Вашу машину и наносит ущерб. Все будет происходить за вашей спиной. Mssecsvc.exe будет ввести ваш компьютер незаметно. Он будет выполнять полное сканирование вашего жесткого диска. Паразит ищет ваши самые ценные файлы. Фотографии, видео, документы, архивы, тип данных, которые Вы больше всего любите. Вирус будет найти и заблокировать эти файлы. Всех из них. И ты даже не понял, что произошло. Не прежде чем это слишком поздно. Mssecsvc.exe упадет записку с требованием выкупа, который требует огромную сумму денег. В обмен, он будет восстановить доступ к вашим личным файлам. Такой гадостью. Это типичные вымогатели поведения. Вы не одиноки. Есть множество жертв такого шантажа. Да, это именно то, что происходит. Вас шантажируют. Вымогателей держит свои файлы в качестве заложников. Хакеры призывают вас заплатить выкуп. Не паникуйте. Выкуп записка разработана таким образом, что заставит вас действовать импульсивно. У вас есть ограниченное время, чтобы заплатить выкуп. После того, как время закончится, вирус блокирует файлы «вечно». Вы имеете дело с кибер-преступников здесь. Вы не можете ожидать, что эти люди играть честно. Они будут обманывать вас наверняка. Хакеры делают деньги из вашей глубочайшей неуверенности. Быть рациональным! Вы не можете выиграть игру против преступников. Этот вирус использует комбинацию AES и алгоритмы шифрования RSA, чтобы заблокировать ваши файлы. К сожалению, нет расшифровки инструменты для этого вируса. Рассмотрим отбросив свои файлы.

Как я могла заразиться?

Чтобы заразить ваш компьютер, Mssecsvc.exe использует сложную стратегию. Это, конечно, не появляются по волшебству. Все началось с поврежденной электронной почты. Спам-сообщения очень трудно в наше время отличить. Мошенники пишут от имени известных организаций. Тело письма выглядит вполне правдоподобно. Марки и логотипы, все присутствует. Ничто не кричит «мошенничество». Тем не менее, если вы загрузите прикрепленный документ – ад будет расти. Этот файл содержит вредоносный код. Это позволит подключить ваш компьютер к серверу, команды и загрузки файла вирусных данных. Есть, конечно, и другие способы распространения вымогателей. Торренты, бесплатная комплектации и поддельные обновления программного обеспечения. Ключ к безопасному и инфекции-бесплатный компьютер-это предостережение. Будьте бдительны! Прочитайте условия, прежде чем Вы дадите свое согласие. Этот шаг является немного трудоемким. Думайте об этом как инвестиции. Вы инвестируете свое время, чтобы избавить себя от будущих неприятностей. Если вы подозреваете, что что-то не так, то это, вероятно, хорошая причина для этого. Доверяйте своим инстинктам. Прервать установку немедленно.

Почему Mssecsvc.exe опасно?

Mssecsvc.exe можете сделать много вещей, ни одна из которых не является хорошим для вас. Вымогатели никогда не может быть полезным для вас. Никогда! Этот паразит держит ваши файлы и требует выкуп за них. Вы должны заплатить, чтобы вернуть свои файлы. Это чрезвычайно неприятно. Но это не единственная опасность скрывается за этим инструментом. Никто не может гарантировать, что расшифровка инструменты будут работать. Мошенники обещают много вещей. Вопрос: будут ли они выполнять свои обещания? Нет, они не будут! Эти люди-преступники. Они будут обманывать вас наверняка. Даже если Вы платите и расшифровать файлы, вирус останется на компьютере. Есть много случаев, когда жертвами восстановил свои файлы только в них зашифрованы несколько часов позже. Сколько раз вы готовы платить за файлы? Не связаться с мошенниками! Не отправляйте им ничего! И самое главное, не платить выкуп! Никогда не забывайте, что ваш компьютер заражен. Вирус отслеживает ваши действия. Он может «увидеть» свои платежные реквизиты. Что вы будете делать, если хакерам получить данные Вашей кредитной карты? Это вполне возможный сценарий. Эти люди чрезвычайно опасны. Будьте осторожны! Что бы вы ни делали, очистить вашу машину сначала. Использование надежной антивирусной программы и удалить Mssecsvc.exe навсегда. Чем раньше, тем лучше!

Mssecsvc.exe удаления инструкций

Шаг 1: Остановите вредоносный процесс с помощью диспетчера задач Windows

- Откройте Диспетчер задач, нажав сочетание клавиш Ctrl+шифт+ESC ключи одновременно

- Найдите процесс вымогателей. Имейте в виду, что это обычно случайно сгенерированный файл.

- Перед тем, как убить процесс, введите имя в текстовом документе для дальнейшего использования.

- Найдите подозрительные процессы, связанные с вирусом шифрования Mssecsvc.exe.

- Щелкните правой кнопкой мыши на процесс

- Открыть Расположение Файла

- Конец Процесса

- Удалите каталоги с подозрительными файлами.

- Имейте в виду, что процесс может быть скрывает и очень трудно обнаружить

Шаг 2: Показать скрытые файлы

- Открыть любую папку

- Нажмите на кнопку “организовать”

- Выбрать “параметры папок и поиска”

- Выберите вкладку “вид”

- Выберите “показывать скрытые файлы и папки” вариант

- Снимите флажок «скрывать защищенные системные файлы»

- Нажмите кнопку “применить” и “ОК”

Шаг 3: найдите Mssecsvc.exe шифрование расположение вируса автозагрузки

- После загрузки операционной системы нажмите одновременно Windows логотип кнопку и Р ключ.

- Должно открыться диалоговое окно. Введите “Regedit”

- Предупреждение! Будьте очень осторожны, когда editing the Microsoft Windows Registry как это может оказать система сломана.

В зависимости от вашей операционной системы (x86 или x64) перейти к:

[Раздел реестра hkey_current_userпрограммное обеспечениеМайкрософтWindowsраздел CurrentVersionвыполнить] или

[Раздел HKEY_LOCAL_MACHINEпрограммное обеспечениеМайкрософтWindowsраздел CurrentVersionвыполнить] или

[Раздел HKEY_LOCAL_MACHINEпрограммное обеспечениеWow6432NodeМайкрософтWindowsраздел CurrentVersionвыполнить]

- и удалить отображаемое имя: [случайный]

- Затем откройте проводник и перейдите к:

Перейдите к папке %appdata% папку и удалить исполняемый файл.

Вы можете также использовать команду msconfig windows программу, чтобы проверить точку выполнения вируса. Пожалуйста, имейте в виду, что имена в вашей машине могут быть разные, как они могут быть сгенерированы случайным образом, поэтому вы должны запустить любой профессиональный сканер для выявления вредоносных файлов.

Программа-шантажист WannaCrypt атакует необновлённые системы

12 мая в официальном блоге Microsoft появилась техническая статья с комментариями относительно программы-шантажиста WannaCrypt. Так как эта тема до сих пор волнует многих, мы перевели её для вас. Приглашаем под кат.

12 мая 2017 года мы обнаружили новую программу-шантажист, которая распространяется как червь, используя ранее устранённые уязвимости. На большинстве компьютеров обновления безопасности устанавливаются автоматически, но некоторые пользователи и предприятия откладывают их установку. К сожалению, программа-шантажист, известная под именем WannaCrypt, атакует компьютеры, на которых не установлены исправления, устраняющие эти уязвимости. Ввиду того, что атаки продолжаются, мы напоминаем пользователям о необходимости установить обновление безопасности MS17-010, если они не сделали этого до сих пор.

Система антивирусной телеметрии Microsoft сразу же обнаружила признаки атаки. Наши экспертные системы позволили распознать и определить контекст этой новой атаки в процессе ее развития, что дало возможность Защитнику Windows (Windows Defender) обеспечить защиту в реальном времени. Благодаря использованию автоматизированного анализа, машинного обучения и предсказательного моделирования мы смогли быстро организовать защиту от этого вредоносного ПО.

В этом блоге мы представляем результаты предварительного анализа этой атаки. Обратите внимание, что мы продолжаем изучение этой угрозы. Атака продолжается, и сохраняется возможность того, что атакующие попытаются противодействовать нашим защитным мероприятиям.

Вектор атаки

Программы-шантажисты обычно распространяются небыстро. В таких вредоносных программах, как WannaCrypt (другие названия — WannaCry, WanaCrypt0r, WCrypt и WCRY), в качестве основного вектора атаки обычно используются приемы социальной инженерии и электронная почта в расчете на то, что пользователь загрузит и запустит вредоносное ПО. Но в данном нерядовом случае создатели программы-шантажиста использовали общедоступный код-эксплойт для устраненной уязвимости EternalBlue сервера SMB (CVE-2017-0145), которая проявляется при отправке специально созданного пакета на целевой сервер SMBv1. Эта уязвимость была устранена в бюллетене безопасности MS17-010, выпущенном 14 марта 2017.

Механизм распространения WannaCrypt заимствован у хорошо известных открытых эксплойтов SMB, которые обеспечили этой программе-шантажисту возможности червя, создавая точку входа на машины, которые не были обновлены даже после появления обновления безопасности.

Код эксплойта WannaCrypt рассчитан только на необновленные системы Windows 7 и Windows Server 2008 (или более ранние версии ОС), поэтому эта атака безвредна для машин под управлением Windows 10.

Мы не нашли свидетельств того, какой конкретно вектор входа был задействован в атаке, но есть два высоковероятных сценария, которые, по нашему мнению, объясняют распространение этой программы-шантажиста:

- Рассылка разработанных в соответствии с приемами социальной инженерии сообщений электронной почты, которые подталкивали пользователей открыть их и запустить вредоносный код и активировать функциональность распространения червя с эксплойтом SMB.

- Заражение через эксплойт SMB при обращении к необновленным компьютерам с других зараженных машин.

Дроппер

Вредоносное ПО принимает вид трояна-дроппера, состоящего из двух компонентов:

- Компонент, пытающийся воспользоваться уязвимостью CVE-2017-0145 сервера SMB на других компьютерах.

- Компонент-шантажист, известный как WannaCrypt.

Дроппер пытается подключиться к следующим доменам, используя API-функцию InternetOpenUrlA():

- www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

В случае успешного подключения к доменам дроппер прекращает дальнейшее инфицирование системы компонентом-шантажистом и не пытается использовать уязвимость для дальнейшего распространения; он просто прекращает работу. Но если подключиться не удается, вирус продолжает сбрасывать компонент-шантажист и создаёт службу в системе.

Иначе говоря, в отличие от большинства других заражений вредоносным ПО, ИТ-администраторы не должны блокировать доступ к этим доменам. Заметьте, что вирус не поддерживает работу через прокси, поэтому может потребоваться создать соответствующую запись в локальной DNS. Эта запись не обязательно должна указывать на сервер в Интернете — достаточно, чтобы она перенаправляла на любой доступный сервер, принимающий подключения на TCP-порту 80.

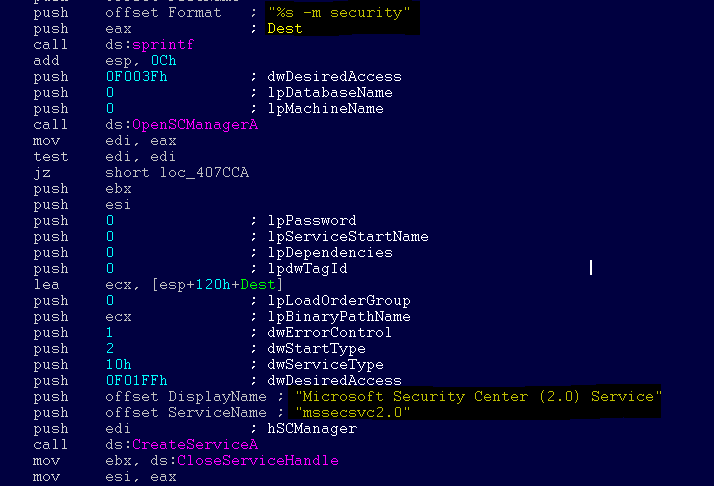

Вирус создаёт службу по имени mssecsvc2.0, роль которой заключается в использовании уязвимости SMB на других компьютерах, доступных с заражённой системы:

Имя службы: mssecsvc2.0

Описание службы: (Microsoft Security Center (2.0) Service)

Параметры службы: “-m security”

Программа-шантажист WannaCrypt

Программа-шантажист представляет собой дроппер, содержащий в своем разделе ресурсов защищенный паролем ZIP-архив. Процедура шифрования документов и файлы в ZIP-архиве содержат вспомогательные средства, утилиту расшифровки и сообщение с требованием выкупа. В попавших к нам на анализ примерах ZIP-архив был зашифрован паролем WNcry@2ol7.

В процессе своей работы WannaCrypt создает следующие параметры в системном реестре:

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\\ = “ \tasksche.exe”

- HKLM\SOFTWARE\WanaCrypt0r\\wd = “ ”

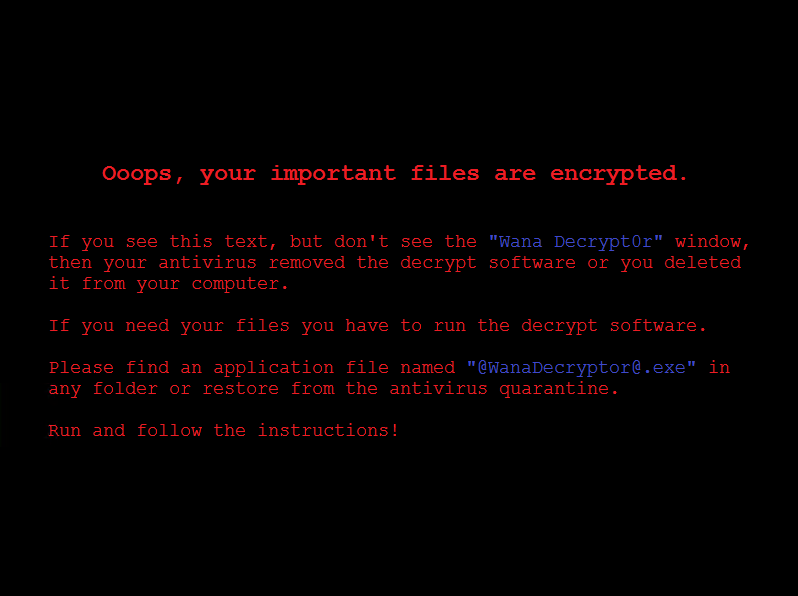

Компонент заменяет обои рабочего стола на изображение с требованием выкупа, изменяя следующий параметр системного реестра.

- HKCU\Control Panel\Desktop\Wallpaper: “ \@WanaDecryptor@.bmp”

Она создает следующие файлы в рабочем каталоге компонента-шантажиста:

- 00000000.eky

- 00000000.pky

- 00000000.res

- 274901494632976.bat

- @Please_Read_Me@.txt

- @WanaDecryptor@.bmp

- @WanaDecryptor@.exe

- b.wnry

- c.wnry

- f.wnry

- m.vbs

- msg\m_bulgarian.wnry

- msg\m_chinese (simplified).wnry

- msg\m_chinese (traditional).wnry

- msg\m_croatian.wnry

- msg\m_czech.wnry

- msg\m_danish.wnry

- msg\m_dutch.wnry

- msg\m_english.wnry

- msg\m_filipino.wnry

- msg\m_finnish.wnry

- msg\m_french.wnry

- msg\m_german.wnry

- msg\m_greek.wnry

- msg\m_indonesian.wnry

- msg\m_italian.wnry

- msg\m_japanese.wnry

- msg\m_korean.wnry

- msg\m_latvian.wnry

- msg\m_norwegian.wnry

- msg\m_polish.wnry

- msg\m_portuguese.wnry

- msg\m_romanian.wnry

- msg\m_russian.wnry

- msg\m_slovak.wnry

- msg\m_spanish.wnry

- msg\m_swedish.wnry

- msg\m_turkish.wnry

- msg\m_vietnamese.wnry

- r.wnry

- s.wnry

- t.wnry

- TaskData\Tor\libeay32.dll

- TaskData\Tor\libevent-2-0-5.dll

- TaskData\Tor\libevent_core-2-0-5.dll

- TaskData\Tor\libevent_extra-2-0-5.dll

- TaskData\Tor\libgcc_s_sjlj-1.dll

- TaskData\Tor\libssp-0.dll

- TaskData\Tor\ssleay32.dll

- TaskData\Tor\taskhsvc.exe

- TaskData\Tor\tor.exe

- TaskData\Tor\zlib1.dll

- taskdl.exe

- taskse.exe

- u.wnry

WannaCrypt может также создавать следующие файлы:

- %SystemRoot%\tasksche.exe

- %SystemDrive%\intel\ \tasksche.exe

- %ProgramData%\ \tasksche.exe

Компонент-шантажист иногда также создаёт службу со случайным именем и следующим путем к образу: “cmd.exe /c “ \tasksche.exe””.

Компонент выполняет поиск на всем компьютере файлов со следующими расширениями:

.123, .jpeg, .rb, .602, .jpg, .rtf, .doc, .js, .sch, .3dm, .jsp, .sh, .3ds, .key, .sldm, .3g2, .lay, .sldm, .3gp, .lay6, .sldx, .7z, .ldf, .slk, .accdb, .m3u, .sln, .aes, .m4u, .snt, .ai, .max, .sql, .ARC, .mdb, .sqlite3, .asc, .mdf, .sqlitedb, .asf, .mid, .stc, .asm, .mkv, .std, .asp, .mml, .sti, .avi, .mov, .stw, .backup, .mp3, .suo, .bak, .mp4, .svg, .bat, .mpeg, .swf, .bmp, .mpg, .sxc, .brd, .msg, .sxd, .bz2, .myd, .sxi, .c, .myi, .sxm, .cgm, .nef, .sxw, .class, .odb, .tar, .cmd, .odg, .tbk, .cpp, .odp, .tgz, .crt, .ods, .tif, .cs, .odt, .tiff, .csr, .onetoc2, .txt, .csv, .ost, .uop, .db, .otg, .uot, .dbf, .otp, .vb, .dch, .ots, .vbs, .der”, .ott, .vcd, .dif, .p12, .vdi, .dip, .PAQ, .vmdk, .djvu, .pas, .vmx, .docb, .pdf, .vob, .docm, .pem, .vsd, .docx, .pfx, .vsdx, .dot, .php, .wav, .dotm, .pl, .wb2, .dotx, .png, .wk1, .dwg, .pot, .wks, .edb, .potm, .wma, .eml, .potx, .wmv, .fla, .ppam, .xlc, .flv, .pps, .xlm, .frm, .ppsm, .xls, .gif, .ppsx, .xlsb, .gpg, .ppt, .xlsm, .gz, .pptm, .xlsx, .h, .pptx, .xlt, .hwp, .ps1, .xltm, .ibd, .psd, .xltx, .iso, .pst, .xlw, .jar, .rar, .zip, .java, .raw.

Все найденные файлы WannaCrypt шифрует и переименовывает, добавляя к имени файла расширение .WNCRY. Например, файл picture.jpg компонент-шантажист зашифрует и переименует на picture.jpg.WNCRY.

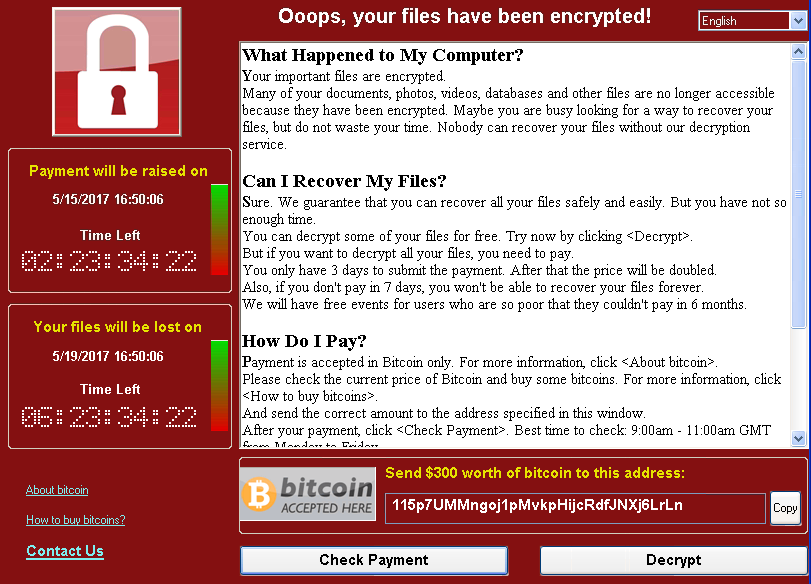

Также в каждой папке с зашифрованными файлами он создает файл @Please_Read_Me@.txt. Последний содержит то же сообщение с требованием выкупа, что присутствует на подмененных обоях рабочего стола (см. снимок экрана ниже).

После завершения шифрования WannaCrypt удаляет теневые копии тома следующей командой:

cmd.exe /c vssadmin delete shadows /all /quiet & wmic shadowcopy delete & bcdedit /set

После этого фон рабочего стола подменяется изображением со следующим сообщением:

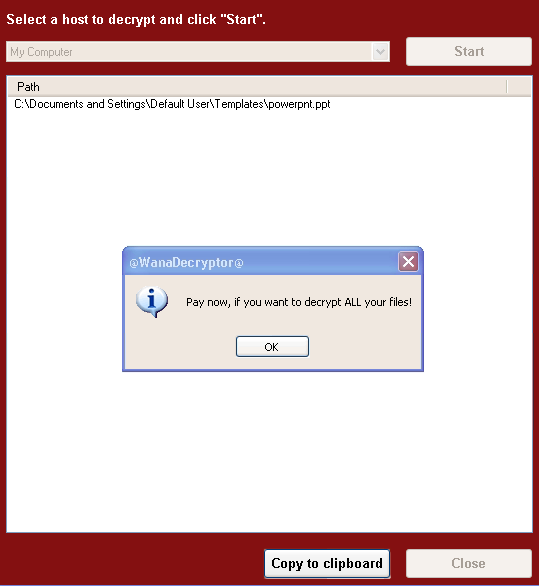

Также запускается исполняемый компонент, отображающий требование выкупа в 300 долларов в биткойнах, а также таймер:

Текст локализован на следующие языки: болгарский, китайский (упрощенное и традиционное письмо), хорватский, чешский, датский, английский, филиппинский, финский, французский, немецкий, греческий, индонезийский, итальянский, японский, корейский, латвийский, норвежский, польский, португальский, румынский, русский, словацкий, испанский, шведский, турецкий и вьетнамский.

Компонент-шантажист также демонстрирует способность расшифровать зашифрованные файлы, позволяя пользователю бесплатно расшифровать несколько случайных файлов. После этого он быстро напоминает о необходимости оплатить выкуп, чтобы расшифровать остальные файлы.

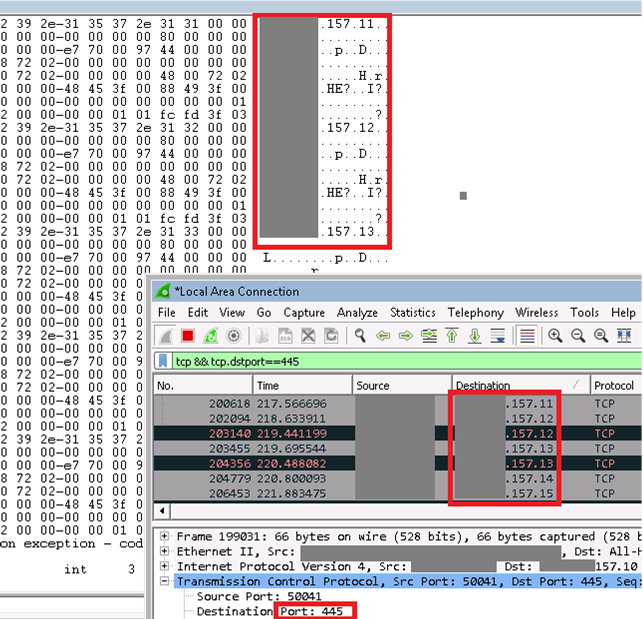

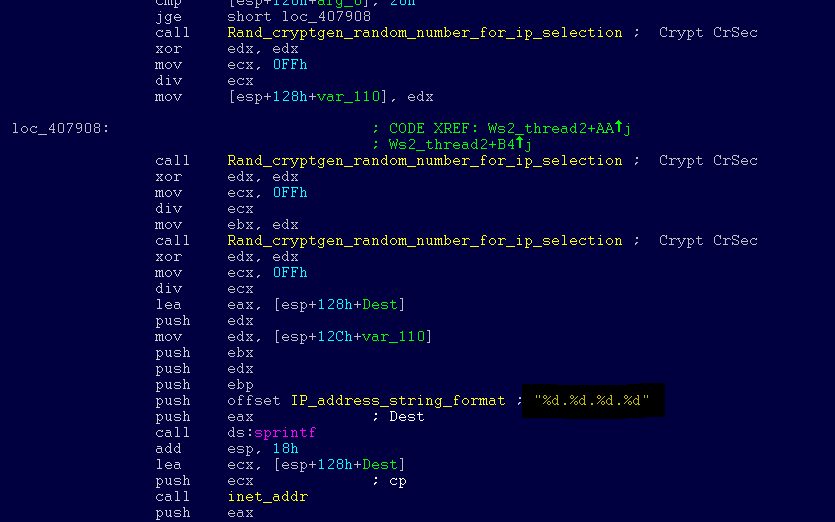

Способность распространяться

Червь пытается заразить расположенные в локальной сети необновленные машины под управлением Windows. Одновременно он выполняет массовое сканирование IP-адресов Интернета, чтобы найти и заразить другие уязвимые компьютеры. Это создает большой объем трафика SMB с зараженного хоста, что могут заметить специалисты по безопасности, как показано ниже.

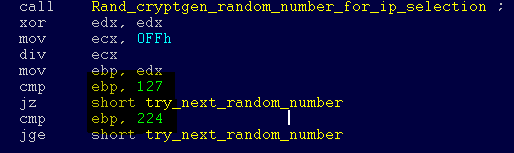

Процедура сканирования Интернета генерирует случайные октеты, собираемые в IPv4-адреса. После этого вредоносное ПО атакует расположенный по доступному IP-адресу компьютер, пытаясь воспользоваться уязвимостью CVE-2017-0145. Программа не заражает компьютеры, у которых первый октет IPv4-адреса равен 127 или больше 224, чтобы не тратить время на обращение по локальным адресам замыкания на себя. После обнаружения и инфицирования уязвимой машины она становится следующим источником заражения других машин. Цикл заражения продолжается, по мере того как обнаруживаются незащищенные компьютеры.

После успешного заражения уязвимого компьютера вредоносная программа выполняет код оболочки на уровне ядра, который, похоже, скопирован из открытого трояна, использующего бэкдор DOUBLEPULSAR, но с определенными изменениями для сброса и выполнения сбрасывателя компонента-шантажиста для 32 и 64-разрядных систем.

Защита от атаки WannaCrypt

Чтобы получить самую современную защиту от Microsoft, обновите системы до Windows 10. Поддержание компьютера в актуальном состоянии позволяет воспользоваться преимуществами самых новых функций и активных механизмов защиты, присутствующих в последних версиях Windows.

Мы рекомендуем клиентам, которые еще не установили обновление безопасности MS17-010, сделать это как можно быстрее. Если на данный момент у вас нет возможности установить это обновление, мы рекомендуем два возможных решения, которые позволят уменьшить масштабы заражения:

- Отключите SMBv1, следуя инструкциям в статье 2696547 базы знаний Microsoft и приведённым ранее рекомендациям.

- Изучите возможность добавления на брандмауэр или маршрутизатор правила, блокирующего входящий трафик SMB через порт 445.

Антивирус Защитника Windows (Windows Defender) определяет эту угрозу как Ransom:Win32/WannaCrypt, начиная с обновления 1.243.297.0. В антивирусе Защитника Windows используется защита на основе облака, защищающая от самых современных угроз.

На предприятиях рекомендуется использовать Device Guard для блокировки устройств и обеспечения безопасности уровня ядра на основе виртуализации, что обеспечивает выполнение только доверенных приложений и эффективно предотвращает выполнение вредоносного ПО.

Используйте защиту Advanced Threat Protection Office 365, в которой есть функция машинного обучения, блокирующая опасные вложения в сообщениях электронной почты, например, содержащие программы-шантажисты.

Следите за работой сетей с помощью службы Advanced Threat Protection (ATP) в Защитнике Windows, которая оповещает сотрудников отделов информационной безопасности, о подозрительных действиях. Скачайте эту брошюру, чтобы узнать, как служба ATP в Защитнике Windows помогает находить, исследовать и устранять программы – шантажисты из сети. Windows Defender Advanced Threat Protection – Ransomware response playbook.

Ресурсы

Признаки вторжения

Код SHA1 проанализированных примеров:

- 51e4307093f8ca8854359c0ac882ddca427a813c

- e889544aff85ffaf8b0d0da705105dee7c97fe26

Файлы, создаваемые программой-шантажистом:

- %SystemRoot%\mssecsvc.exe

- %SystemRoot%\tasksche.exe

- %SystemRoot%\qeriuwjhrf

- b.wnry

- c.wnry

- f.wnry

- r.wnry

- s.wnry

- t.wnry

- u.wnry

- taskdl.exe

- taskse.exe

- 00000000.eky

- 00000000.res

- 00000000.pky

- @WanaDecryptor@.exe

- @Please_Read_Me@.txt

- m.vbs

- @WanaDecryptor@.exe.lnk

- @WanaDecryptor@.bmp

- 274901494632976.bat

- taskdl.exe

- Taskse.exe

- Files with “.wnry” extension

- Files with “.WNCRY” extension

Разделы системного реестра, создаваемые программой-шантажистом:

- HKLM\SOFTWARE\WanaCrypt0r\wd

Если вы увидели неточность перевода, сообщите, пожалуйста, об этом в личные сообщения.