Лабораторная работа 9.2

Теоретические сведения

Особенности защиты информации в компьютерных сетях обусловлены тем, что сети, обладая несомненными преимуществами обработки информации, по сравнению с локальными компьютерами, усложняют организацию защиты, образуя следующие основные проблемные направления:

- Разделение совместно используемых ресурсов.

- Расширение зоны контроля.

- Комбинация различных программно-аппаратных средств.

- Неизвестный периметр.

- Множество точек атаки.

- Сложность управления и контроля доступа к системе.

Сообществом Интернета под эгидой Тематической группы по технологии Интернета (Internet Engineering Task Force, IETF) разработано много рекомендаций по отдельным аспектам сетевой безопасности, тем не менее, целостной концепции или архитектуры безопасности пока не предложено.

Основная идея состоит в том, чтобы средствами оконечных систем обеспечивать сквозную безопасность.

Экранирование — единственный сервис безопасности, для которого Гостехкомиссия России одной из первых в мире разработала и ввела в действие Руководящий документ, основные идеи которого получили международное признание и фигурируют в профилях защиты, имеющих официальный статус в таких странах, как США. Политика безопасности межсетевого экрана базируется на принципе «все, что не разрешено, запрещено»

Межсетевой экран или Брандмауэр — это «полупроницаемая мембрана», которая располагается между защищаемым внутренним сегментом сети и внешней сетью или другими сегментами сети интранет и контролирует все информационные потоки во внутренний сегмент и из него. Контроль трафика состоит в его фильтрации, то есть выборочном пропускании через экран, а иногда и с выполнением специальных преобразований и формированием извещений для отправителя, если его данным в пропуске было отказано. Фильтрация осуществляется на основании набора условий, предварительно загруженных в брандмауэр и отражающих концепцию информационной безопасности корпорации. Брандмауэры могут быть выполнены как в виде аппаратного, так и программного комплекса, записанного в коммутирующее устройство или сервер доступа (сервер-шлюз, прокси-сервер, хост-компьютер и т. д.). Работа брандмауэра заключается в анализе структуры и содержимого информационных пакетов, поступающих из внешней сети, и в зависимости от результатов анализа пропуска пакетов во внутреннюю сеть (сегмент сети) или полное их отфильтровывание. Эффективность работы межсетевого экрана обусловлена тем, что он полностью переписывает реализуемый стек протоколов TCP/IP, и поэтому нарушить его работу с помощью искажения протоколов внешней сети (что часто делается хакерами) невозможно.

Межсетевые экраны обычно выполняют следующие функции:

- физическое отделение рабочих станций и серверов внутреннего сегмента сети (внутренней подсети) от внешних каналов связи;

- многоэтапная идентификация запросов, поступающих в сеть (идентификация серверов, узлов связи и прочих компонентов внешней сети);

- проверка полномочий и прав доступа пользователей к внутренним ресурсам сети;

- регистрация всех запросов к компонентам внутренней подсети извне;

- контроль целостности программного обеспечения и данных;

- экономия адресного пространства сети (во внутренней подсети может использоваться локальная система адресации серверов);

- сокрытие IP-адресов внутренних серверов с целью защиты от хакеров.

Брандмауэры могут работать на разных уровнях протоколов модели OSI.

На сетевом уровне выполняется фильтрация поступающих пакетов, основанная на IP-адресах (например, не пропускать пакеты из Интернета, направленные на те серверы, доступ к которым извне не должен осуществляться; не пропускать пакеты с фальшивыми обратными адресами или с IP-адресами, занесенными в «черный список» и т. д.).

На транспортном уровне фильтрация возможна еще и по номерам портов TCP и флагов, содержащихся в пакетах (например, запросов на установление соединения).

На прикладном уровне может выполняться анализ прикладных протоколов (FTP, HTTP, SMTP и т. д.) и контроль за содержанием потоков данных (запрет внутренним абонентам на получение каких-либо типов файлов: рекламной информации или исполняемых программных модулей, например).

В брандмауэре возможно наличие экспертной системы, которая, анализируя трафик, диагностирует события, потенциально представляющие угрозу безопасности внутренней сети, извещает об этом администратора сети, а в случае опасности она может автоматически ужесточать условия фильтрации и т. д.

Основные компоненты брандмауэра:

- политика сетевого доступа;

- механизмы усиленной аутентификации;

- фильтрация пакетов;

- прикладные шлюзы.

В качестве популярных эффективных брандмауэров называются: Netscreen 100, CyberGuard Firewall, Kerio Winroute Firewall, Zone Alarm, Agnitum Autpost Firewall, Jetico Personal Firewall, Internet Connection Firewall. Еще одним способом сетевой защиты может быть установленное на сервере специальное программное обеспечение, которое позволяет остальным компьютерам сети эмулировать выход в Интернет, оставаясь при этом «невидимым» со стороны глобальной сети. Такой компьютер называют прокси-сервером (proxy — доверенный). Например, Microsoft Proxy Server 2.0. который, являясь кэширующим сервером (повышает эффективность работы сети – сокращает сетевой трафик), выполняет функции брандмауэра и обеспечивает безопасный доступ в Интернет и имеет два сетевых адаптера – один соединяет его с сетью, другой – с Интернет. Так как локальная сеть «не видна» из Интернет, то легальный IP-адрес имеет только внешний сетевой интерфейс, а IP-адреса внутри сети могут быть выданы из пула, зарезервированного для изолированных сетей. В ОС Windows XP с установленным SP2 (Service Pack 2 – пакет обновлений 2) входит брандмауэр. Основные возможности: блокировка доступа компьютерным вирусам и червям, запрос пользователя о выборе действия, ведение журнала безопасности.

Лабораторная работа №2: «Настройка брандмауэра Windows»

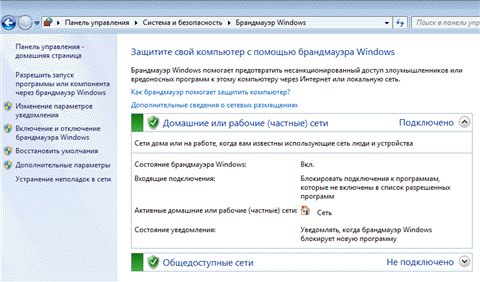

Брандмауэр Windows препятствует несанкционированному доступу вредоносных программ из Интернета и локальной сети. Общий вид брандмауэра операционной системы Windows 7 изображен на рисунке 4.8

Рисунок 4.8 – Окно брандмауэра Windows 7

Для запуска из командной строки используется команда: control.exe/name Microsoft.WindowsFirewall.

В брандмауэре Windows 7 произошел ряд изменений, в первую очередь функциональных. Основным нововведением в брандмауэре Windows 7 является одновременная работа нескольких сетевых профилей:

общий – публичные (общедоступные) сети, например, в кафе или аэропорту;

частный – домашние или рабочие сети;

доменный – доменная сеть в организации, определяемая автоматически.

В предыдущих версиях только один профиль мог быть активен в любой момент времени, Windows 7 все три профиля могут быть активны одновременно, обеспечивая соответствующий уровень безопасности для каждой сети.

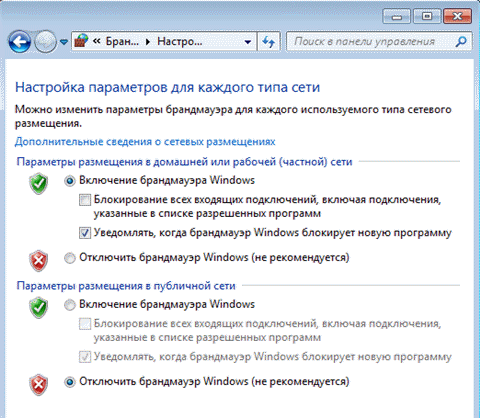

Настройка параметров брандмауэра заключается в изменении двух параметров: изменение параметров уведомления, а также включение и отключение брандмауэра Windows

Обе ссылки открывают окно настройки параметров (Рисунок 4.9).

Рисунок 4.9 – Настройка параметров для каждого вида сети

Для каждого профиля можно задать собственный набор параметров. При включении брандмауэра рекомендуется включить уведомления о блокировке новой программы. В диалоговом окне блокировки также имеется возможность разрешить или заблокировать программу для каждого профиля.

В случае необходимости существует возможность сброса настроек брандмауэра. Для этого необходимо выбрать опцию Восстановить умолчания в левой панели. В открывшемся окне подтверждаем выбранное действие.

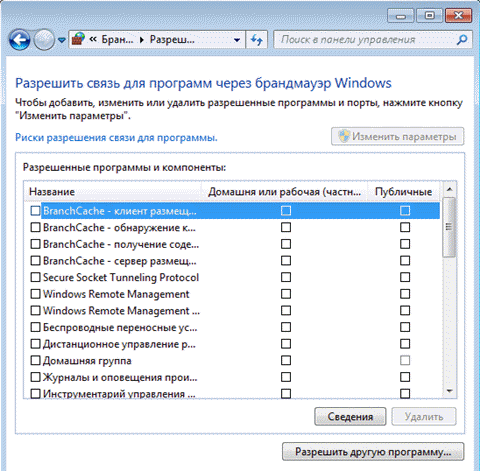

Для настройки разрешения для конкретной программы или компонента операционной системы необходимо выбрать опцию Разрешить запуск программы или компонента через брандмауэр Windows в левой панели и в открывшемся окне нажмите кнопку Изменить (Рисунок 4.10).

Рисунок 4.10 – Окно Разрешить связь программ через Брандмауэр Windows

Для добавления в список конкретной программы, необходимо выбрать Разрешить другую программу.

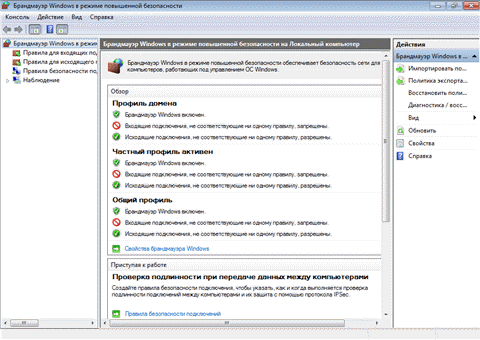

У брандмауэра Windows есть расширенный режим, который реализован с помощью оснастки консоли управления Microsoft (MMC). В левой панели щелкните Дополнительные параметры и перед вами предстанет Брандмауэр Windows в режиме повышенной безопасности (Рисунок 4.11).

Рисунок 4.11 – Брандмауэр Windows в режиме повышенной безопасности

В брандмауэре Windows 7 произошло много изменений по сравнению с предыдущими версиями. Например, для каждого профиля фильтрация трафика возможна на основе:

пользователей и групп службы каталогов Active Directory

исходным и целевым IP-адресам

типам сетевых интерфейсов

Рекомендация по использованию брандмауэра Windows 7 очень проста. Брандмауэр должен быть включен всегда, если вы не используете стороннее решение для защиты периметра. В большинстве случаев домашним пользователям подойдут стандартные параметры брандмауэра. Если же вы используете стороннее программное обеспечение, то при его установке встроенный брандмауэр, скорее всего, будет отключен, во избежание конфликтов между двумя программами, выполняющими одинаковую функцию.

Тут вы можете оставить комментарий к выбранному абзацу или сообщить об ошибке.

Лабораторная работа №8. Устранение/Скрытие уязвимостей сетевых портов. Настройка программного брандмауэра.

8.1 Цель работы: по результатам сканирования сетевых портов на машине с установленным брандмауэром, произвести его настройку для скрытия или устранения найденных уязвимостей.

8.2 Подготовка к работе

8.2.1 Изучить и освоить работу брандма́уэра. Agnitum Outpost Firewall Pro версии 4.0

8.2.2 Для выполнения данной работы необходимо иметь следующее установленное программное обеспечение: VMware Workstation версии 5.0 или выше, Agnitum Outpost Firewall Pro версии 4.0 или выше, Xspider версии 7.0 или выше.

8.3 Рабочее задание

8.3.1 Защитить машину брандмауэром и произвести сканирование.

8.3.2 По варианту выданному преподавателем произвести настройку брандмауэра для устранения или скрытия найденных путем сканирования портов уязвимостей

8.3.4 Запретить доступ на виртуальной машине для HOST-компьютера и осуществить новое сканирование на уязвимости.

8.3.5 По завершении сканирования создайте отчет и сравните с сохраненными ранее.

8.3.6 Настройте глобальные правила для оставшихся портов. Полученные результаты необходимо предоставить в отчете.

8.4 Описание работы:

8.4.1 Выполнение данной лабораторной работы заключается в том, чтобы правильно настроить брандмауэр для устранения или скрытия найденных ранее уязвимостей.

8.4.2 Данная работа посвящена настройке правил реагирования брандмауэра на различные события.

8.5 Порядок выполнения работы

8.5.1 Для того, чтобы просмотреть список глобальных правил, щелкните на панели инструментов кнопку Параметры, выберите вкладку Системные и щелкните Правила в группе Глобальные правила и доступ к rawsocket.

8.5.2 Для того, чтобы добавить новое правило, щелкните Добавить в окне диалога Глобальные правила. В окне редактирования правила укажите параметры.

8.5.3 «Выберите событие для правила».

8.5.4 «Выберите действие для правила».

8.5.5Для защиты сессим NetBIOS необходимо добавить в область сетевого взаимодействия лишь те IP-адреса, которым вы полностью доверяете. Для этого перейдите в настройку системных параметров брандмауэра и нажмите на кнопку «Параметры» для настройки локальной сети.

8.5.6 Нажав на кнопку «добавить», в обработку можно включить как отдельный IP-адрес, так и диапазон IP-адресов или отдельный домен

8.5.7. Выберите действия — соответствующие сообщения появятся в поле Описание правила. Если вы хотите, чтобы действием на событие стал запуск определенного приложения или команды, поставьте флажок в соответствующем поле и укажите приложение или команду, нажав на подчеркнутое значение в поле Описание правила

8.5.8 Убедитесь, что в поле Описание правила не осталось неопределенных параметров. Outpost Firewall Pro автоматически сгенерирует Имя правила на основе заданных параметров. Щелкните OK, чтобы сохранить правило. Правило отобразится в списке.

8.6 Методические указания по выполнению работы

Протокол NetBIOS был создан для работы в локальных сетях. Система NetBIOS предназначена для персональных ЭВМ типа IBM/PC в качестве интерфейса, независящего от фирмы-производителя. NetBIOS использует в качестве транспортных протоколов TCP и UDP. Описание NetBIOS содержится в документе IBM 6322916 «Technical Reference PC Network».

Пакет NETBIOS создан для использования группой ЭВМ, поддерживает как режим сессий (работа через соединение), так и режим дейтограмм (без установления соединения). 16-и символьные имена объектов в netbios распределяются динамически. netbios имеет собственную dns, которая может взаимодействовать с интернетовским. Имя объекта при работе с NETBIOS не может начинаться с символа *.

Приложения могут через netbios найти нужные им ресурсы, установить связь и послать или получить информацию. NETBIOS использует для службы имен порт — 137, для службы дейтограмм — порт 138, а для сессий — порт 139.

Любая сессия начинается с netbios-запроса, задания ip-адреса и определения tcp-порта удаленного объекта, далее следует обмен NETBIOS-сообщениями, после чего сессия закрывается. Сессия осуществляет обмен информацией между двумя netbios-приложениями. Длина сообщения лежит в пределах от 0 до 131071 байт. Допустимо одновременное осуществление нескольких сессий между двумя объектами.

При организации IP-транспорта через NETBIOS IP-дейтограмма вкладывается в NETBIOS-пакет. Информационный обмен происходит в этом случае без установления связи между объектами. Имена Netbios должны содержать в себе IP-адреса. Так часть NETBIOS-адреса может иметь вид, ip.**.**.**.**, где IP указывает на тип операции (IP через Netbios), а **.**.**.** — ip-адрес. Система netbios имеет собственную систему команд (call, listen, hang up, send, receive, session status, reset, cancel, adapter status, unlink, remote program load) и примитивов для работы с дейтограммами (send datagram, send broadcast datagram, receive datagram, receive broadcast datagram). Все оконечные узлы netbios делятся на три типа:

широковещательные («b») узлы; узлы точка-точка («p»); узлы смешанного типа («m»).

IP-адрес может ассоциироваться с одним из указанных типов. B-узлы устанавливают связь со своим партнером посредством широковещательных запросов. P- и M-узлы для этой цели используют netbios сервер имен (NBNS) и сервер распределения дейтограмм (NBDD).

После сканирования удаленной виртуальной машины с установленным брандмауэром со стандартными настройками, сканер находит несколько уязвимостей, в том числе, и уязвимость по сессии NetBIOS на 139 порту. Для устранения данной проблемы необходимо использовать обходной путь, потому что «грубо» этот порт закрыть нельзя (почему?). Чтобы устранить проблему 139-го порта, необходимо определить доверенную группу IP-адресов, члены которой смогут взаимодействовать по сети. Для других уязвимых портов необходимо создать правило реагирования брандмауэра. Глобальные правила брандмауэра применяются ко всем процессам и приложениям на вашем компьютере, которые запрашивают доступ в сеть. Например, создав соответствующие правила, вы можете блокировать весь трафик, идущий по данному протоколу или с данного удаленного узла. Некоторые из установок глобальных правил, подобранные оптимальным образом, Outpost Firewall Pro задает по умолчанию.:

Каждый компьютер в локальной сети может получить один из трех уровней доступа к вашему компьютеру:

— NetBIOS. Разрешает разделение доступа к файлам и принтерам между компьютером из локальной сети и вашим компьютером. Чтобы установить этот уровень, отметьте соответствующий флажок NetBIOS для этого адреса;

— Доверенные. Все соединения к и из этой сети разрешены. Чтобы установить этот уровень, отметьте флажок Доверенные для этого адреса;.

— Ограниченный доступ к LAN. NetBIOS соединения блокируются, все остальные соединения обрабатываются, согласно глобальным правилам и правилам для приложений. Чтобы установить этот уровень, уберите оба флажка NetBIOS и Доверенные для этого адреса.

Важно помнить, что узел, относящийся к числу Доверенных, имеет наивысший приоритет. С таким узлом могут соединяться даже запрещенные приложения. Рекомендуется помещать в список Доверенных только СОВЕРШЕННО БЕЗОПАСНЫЕ компьютеры. Если вам нужно только разделение доступа к файлам и принтерам, лучше использовать уровень NetBIOS, а не Доверенные. Нажав на кнопку «добавить», в обработку можно включить как отдельный IP-адрес, так и диапазон IP-адресов или отдельный домен.

Одной из наиболее важных характеристик системы Agnitum Outpost Firewall Pro является политика или режим работы с сетью. Существует пять режимов или политик с сетью.

Режим бездействия (Отключить) – разрешены все сетевые взаимодействия; брандмауэр отключен.

Режим разрешения (Разрешить) – разрешены все сетевые взаимодействия, которые явно не заблокированы.

Режим обучения (Обучения) – первое сетевое взаимодействие каждого приложения сопровождается предупреждением и дает вам возможность создать правило для работы этого приложения с сетью. Созданное правило будет немедленно задействовано брандмауэром для обработки соединений.

Режим блокировки (Блокировать) – запрещены все сетевые взаимодействия, за исключением явно разрешенных. Для каждого приложения, которому необходим доступ в Интернет, потребуется создать правило брандмауэра.

Блокировать все (Запрещать) – запрещены сетевые взаимодействия.

Сразу после установки программа по умолчанию функционирует в режиме обучения. Этот режим выявляет любые приложения, взаимодействующие с сетью, и выдает диалог с предупреждением сообщающем. Это все данные о приложение (т.е, в каком направлении запрашивается соединение, исходящие или входящие, через какой порт и по какому протоколу). Основываясь на предупреждении, пользователь выбирает соответствующие действия. Он может разрешить приложению выполнять любые действия либо запретить. Также можно создать правило, где все параметры задаются пользователем.

Необходимо по последней цифре в зачетной книжке проделать:

1 запретить исходящее соединение по протоколу TCP c адресом 192.168.120.1 через порт 110;

2 запретить входящие данные по протоколу UDP от адреса 192.168.124.0 через порт 4000. При попытке установления связи через данный порт и адрес автоматически запустить антивирусную программу;

3 разрешить входящие данные по протоколу IP, где протокол: 6 – Transmission Control Protocol, для IP-адресов следующего диапазона: 192.168.10.0-192.168.11.255;

4 Разрешить исходящее соединение для адреса 192.168.0.1

5 запретить исходящее соединение с адресом 192.168.0.12 по протоколу TCP c портом 43;

6 разрешить входящее соединение по протоколу IP c диапазоном адресов 192.168.0.1-192.168.3.255, где протокол: Internet Control Message Protocol-1;

7 запретить входящие данные по протоколу UDP для диапазона адресов: 192.168.12.3-192.168.13.255;

8 запретить исходящие данные по протоколу TCP по порту 145 для диапазона адресов: 192.168.12.3-192.168.13.255;

9 разрешить исходящие данные для адреса 192.168.0.34 по протоколу TCP для порта 4000;

10 запретить входящие данные по протоколу IP, где протокол: Internet Control Message Protocol-1, для диапазона адресов: 192.168.12.3-192.168.13.255.

8.7 Контрольные вопросы

8.7.1 Каково назначение NetBIOS?. Объяснить важность протокола NetBIOS и взаимодействующих с ним портов.

8.7.2 Назовите основные пять режимов или политик системы Agnitum Outpost Firewall Pro работы с сетью.

8.7.3 . В каком режиме функционирует система Agnitum Outpost Firewall Pro сразу после запуска по умолчанию? Приведите характеристики этого режима.

8.7.4. На каком уровне стека протокола ТСР/IP функционирует система Agnitum Outpost Firewall Pro?

Список литературы

1.А.А. Малюк, С.В. Пазизин, Н.С. Погозин Введение в защиту информации в автоматизированных системах. – М.: Горячая линия – Телеком, 2001. – 148 с.

2. Давыдов Г.Б, Рогинский В.Н, Толчан А.Я. Сети электровязи.-М.: Связь, 1977.

3. Теория сетей связи. Под ред. В.Н.Рогинского. — М; Радио и связь, 1981.

4. Петраков А.В. , Лагутин В.С. Защита абонентского телетрафика. – М.: Радио и связь, 2001. – 504 с.

5. Максим М. Безопасность беспроводных сетей. – М. Компания АйТи, 2004.- 288 с.

6. Защита информации в системах мобильной связи: Учебное пособие для вузов /под ред. А.В. Зарянова – Горячая линия Телеком, 2005. -171 с.

7. Симонович С.В. Информатика для юристов и экономистов. СПб.: Питер, 2001.- 688 с.

8. Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов.- М.: Академический Проект; Фонд «Мир», 2003.- 640 с.

9. Соколов А.В., Степанюк О.М. Защита от компьютерного терроризма: Справочное пособие. СПБ.: БХВ – Петербург; Арлит, 2002. — 496 с.

10. Терехов А.В., Чернышов В.Н., Селезнев А.В. Защита компьютерной информации: Учебное пособие. — Тамбов: Изд-во Тамб. гос. техн. ун-та, 2003. — 90 с.

11. Романец Ю.В. Защита информации в компьютерных системах и сетях./Под ред. В.Ф. Шаньгина. – М.:Радио и связь. 2001-328 с.