Авторизация по ключам в домене MS Windows Server

Гораздо более сильным, чем пара логин/ пароль, способом регистрации сотрудника в информационной системе фирмы являются электронные ключи-токены. Токен есть принципиально невзламываемый чип, который содержит подписанный сертификат пользователя.

Домен Windows Server 2008/ 2003 поддерживает авторизацию по электронным ключам (при помощи встроенного сервера сертификатов), причем для усиления безопасности такой способ авторизации может быть объявлен единственно возможным – с запретом входа в систему по традиционной паре логин/ пароль. При этом вход по токену осуществляется как при логине на персональный компьютер или терминал — участник домена Windows Server, так и при попытке авторизации на сервере в режиме терминального доступа.

При извлечении карты доступ к компьютеру или серверу немедленно блокируется, для повторного входа нужно набрать уникальный пин-код. Сервер сертификатов, встроенный в любую версию MS Windows Server Standard и выше, осуществляет централизованное управление выдачей цифровых сертификатов стандарта X.509 и их привязку к пользователям домена, позволяет устанавливать сроки действия сертификатов, отзывать их и выпускать новые.

Ключи-токены выпускаются либо в виде USB-брелка, либо в виде смарт-карты, в последнем случае в компьютере или терминале должен быть установлен специальный считыватель смарт-карт. Преимущество смарт-карты состоит в том, что в нее может быть встроена RFID-метка, и карта становится универсальным средством доступа как в помещения фирмы, так и в компьютерную сеть.

Некоторые модели ключей eToken поддерживают российиские алгоритмы шифрования и сертифицированы ФСБ России

WIT Company оказывает услуги по введению системы доступа к информационным ресурсам предприятия с помощью е-токенов и смарт карт фирмы Аладдин Р.Д.

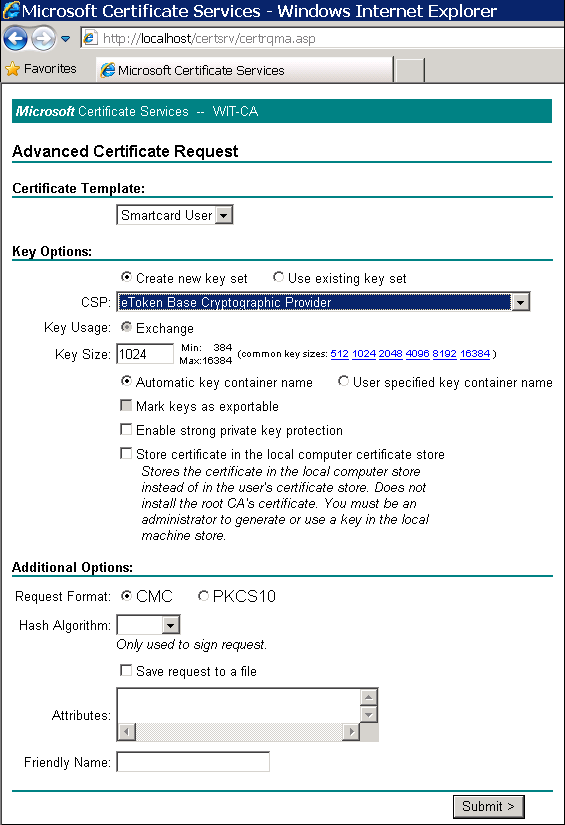

Сервер сертификатов MS Windows Server 2008 — запрос сертификата:

WIT Company © 1994-2020, e-mail: welcome@wit.ru

Телефон/ факс: 8 (495) 234-3379 (многоканальный)

Бесплатный телефон для звонков по России 8 (800) 250-3379

My Blog

Немного об ИТ и ИБ

Свежие записи

Свежие комментарии

- evgen к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- Denis к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- Denis к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- Александр к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- evgen к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

Архивы

Двухфакторная аутентификация в домене с использованием токенов и MS CA

Пароль является не очень надежным средством защиты. Очень часто используются простые, легко подбираемые пароли или же пользователи не особо следят за сохранностью своих паролей (раздают коллегам, пишут на бумажках и т.д.). В Microsoft уже давно реализована технология, позволяющая для входа в систему использовать SmartCard, т.е. аутентифицироваться в системе по сертификату. Но не обязательно использовать непосредственно смарт-карты, ведь для них нужны еще и считыватели, поэтому проще их заменить на usb токены. Они позволят реализовать двухфакторную аутентификацию: первый фактор — это пароль от токена, второй фактор — это сертификат на токене. Далее на примере usb токена JaCarta и домена Windows я расскажу как внедрить этот механизм аутентификации.

Первым делом в AD создадим группу «g_EtokenAdmin» и уч. запись «Enrollment Agent», входящую в эту группу. Эта группа и пользователь будут рулить центром сертификации.

Далее добавим серверу роль AD CA (центр сертификации).

Дополнительно установим Web службу для запроса сертификатов.

Далее выбираем вариант для предприятия. Выбираем Корневой ЦС (если у нас это первый центр сертификации в домене)

Создаем новый закрытый ключ. Длину ключа можно оставить туже, а вот алгоритм хеширования лучше выбрать SHA2 (SHA256).

Введем имя CA и выберем срок действия основного сертификата.

Остальные параметры оставляем по умолчанию и запускаем процесс установки.

После установки зайдем в оснастку центра сертификации и настроим права на шаблоны.

Нас будут интересовать два шаблона: Агент регистрации (Enrollment Agent) и Вход со смарт-картой (Smartcard logon).

Зайдем в свойства этих шаблонов и на вкладке безопасность добавим группу «g_EtokenAdmin» с правами чтение и заявка.

Далее включим эти шаблоны.

И они появятся у нас в общем списке.

Следующим шагом настроим групповые политики:

Первым делом расскажем всем компьютерам домена о корневом центре сертификации, для этого изменим Default Domain Policy.

Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Политики открытого ключа -> Доверенные корневые центры сертификации -> Импорт

Выберем наш корневой сертификат, расположенный по пути: C:\Windows\System32\certsrv\CertEnroll. Закрываем Default Domain Policy.

На следующем шаге создадим политику для контейнера, в котором будут находится компьютеры с аутентификацией по токену (Смарт-карте).

По пути Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности. Настроим два параметра «Интерактивный вход в систему: требовать смарт-карту» и «Интерактивный вход в систему: поведение при извлечении смарт-карты».

На этом с настройками все, теперь можно генерировать клиентский сертификат и проверять аутентификацию по токену.

Залогинемся на компьютере под учетной записью «Enrollment Agent» и откроем браузер, перейдя по ссылке http://Имя_сервера_MS_CA/certsrv

Выбираем пункт Запрос сертификата -> Расширенный запрос сертификата -> Создать и выдать запрос к этому ЦС

Если возникнет ошибка вида «Чтобы завершить подачу заявки на сертификат, следует настроить веб-узел для ЦС на использование проверки подлинности по протоколу HTTPS», то нужно на сервере IIS, на котором установлен MS CA, сделать привязку сайта к протоколу https.

Продолжим получение сертификата, для этого на открывшейся странице выберем шаблон: «Агент регистрации» и нажмем кнопку выдать и установить сертификат.

Теперь пользователь Enrollment Agent может выписывать сертификаты для других пользователей. К примеру запросим сертификат для пользователя test. Для этого откроем консоль управления сертификатами certmgr.msc, т.к. через web интерфейс не получится записать сертификат на usb токен.

В этой консоли на папке личное сделаем запрос от имени другого пользователя

В качестве подписи выбираем единственный сертификат «Enrollment Agent» и переходим к следующему шагу, на котором выбираем пункт «Вход со смарт-картой» и нажимаем подробности для выбора криптопровайдера.

В моем случае я использую токены JaCarta, поэтому вместе с драйверами был установлен криптопровайдер «Athena…»:

На следующем шаге выбираем доменного пользователя, для которого выписываем сертификат и нажимаем на кнопку «Заявка».

Вставляем токен, вводим пин код и начинается процесс генерации. В итоге мы должны увидеть диалоговое окно с надписью «Успешно».

Если процесс окончился неудачно, возможно дело в шаблоне получения сертификата, в моем случае его надо было немного подправить.

Приступим к тестированию, проверим работу токена на компьютере, находящемся в OU с групповой политикой входа по смарт-карте.

При попытке войти под учетной записью с паролем мы должны получить отказ. При попытке войти со смарт-картой (токеном) мы получим предложение ввести пин и должны успешно зайти в систему.

P.s.

1) Если не работает автоматическая блокировка компьютера или выход из системы, после вытаскивания токена, смотрите запущена ли служба «Политика удаления смарт-карт»

2) На токен можно записать (сгенерировать сертификат) только локально, через RDP не получится.

3) Если не получается запустить процесс генерации сертификата по стандартному шаблону «Вход с смарт-картой», создайте его копию с такими параметрами.

На этом все, если будут вопросы, задавайте, постараюсь помочь.

Защищённый вход в Windows при помощи USB-токенов и смарт-карт eToken

С момента появления операционной системы Microsoft Windows, поддерживающей авторизацию пользователя при доступе к компьютеру, прошло достаточно большое количество времени, за которое свет увидел немало версий этой операционной системы, но, к сожалению, сама процедура авторизации в ней осталась без изменений.

Как и прежде, для того чтобы осуществить вход в Windows необходимо ввести в системе имя пользователя и корректный пароль. Причём для повышения уровня защищённости системы этот пароль должен обладать определённой стойкостью, чтобы усложнить злоумышленнику задачу взлома или подбора пароля.

Вот здесь и проявляются все минусы использования такого метода авторизации пользователя в Windows — при использовании простых паролей, состоящих из несложных слов, написанных буквами одного регистра (а такие пароли чаще всего и применяют пользователи компьютеров) злоумышленнику не составляет большого труда подсмотреть или подобрать такой пароль.

Для того чтобы решить эту проблему можно, например, применять для входа в Windows не простые, а сложные пароли, состоящие из букв разного регистра, а также цифр, плюс периодически их менять. Но, к сожалению, не всё так просто, как кажется — сложные пароли весьма трудно, а порою и вовсе невозможно запомнить. Соответственно пользователю приходится держать такие пароли в открытом виде на компьютере или в записной книжке, а в отдельных случаях даже в виде записи на листке бумаги, прикреплённого к монитору или лежащего на столе среди бумаг, что явно не сказывается положительно на уровне защищённости такой системы.

Тем не менее, решить эту задачу всё-таки возможно и такое решение уже давно присутствует в операционных системах Microsoft Windows, выпускаемых на сегодняшний день. Суть решения в применении смарт-карт или USB-токенов eToken для авторизации пользователя в Windows. Иначе говоря, пользователю, для того чтобы войти в Windows необходимо предъявить системе смарт-карту (пластиковую карту с чипом) или токен и ввести, вместо имени пользователя и пароля, ПИН-код карты/токена.

Использование встроенных в Windows механизмов аутентификации пользователей по смарт-картам и USB-ключам eToken больше подходит для корпоративного сегмента, где компьютеры подключены к информационной сети предприятия, так как проверка авторизационных данных происходит на сервере компании. Соответственно такое решение не подходит пользователям, работающим на персональных компьютерах и ноутбуках, не имеющих подключения к корпоративной сети.

Выход из подобной ситуации в применении сторонних программных решений, например, eToken Windows Logon, eToken Network Logon, SafeNet Network Logon, JaCarta SecurLogon или Rohos Logon Key, позволяющих использовать смарт-карты и USB-ключи eToken для аутентификации пользователей на компьютерах и ноутбуках, как включённых в сеть предприятия, так и работающих автономно. При входе в Windows с помощью данных решений пользователю необходимо подключить карту или токен и ввести ПИН-код. На eToken, при этом, могут содержаться различные данные, необходимые для авторизации пользователя на разных компьютерах.

Применение подобных программных продуктов в значительной степени повышает уровень защищённости данных, так как становится возможным использование сложных паролей для входа в Windows, хранимых в защищённой ПИН-кодом памяти eToken. При этом такие пароли при авторизации не вводятся с клавиатуры, а значит, исключается риск того, что пароль будет перехвачен или подсмотрен третьими лицами в то время, когда пользователь будет осуществлять доступ к компьютеру.