Аналоги IDA

IDA Pro Disassembler и отладчик — это многопроцессорный дизассемблер и отладчик, размещенный на платформах Windows, Linux и Mac OS X.

Альтернативы для IDA

Android iOS (iPhone / iPad)

OllyDbg — это 32-битный отладчик для анализа уровня ассемблера.

OllyDbg — это 32-битный отладчик для анализа уровня ассемблера. Акцент на анализе двоичного кода делает его особенно полезным в тех случаях, когда источник недоступен.

Отладчик проекта GNU, или gdb, — это отладчик на уровне исходного кода для различных программ.

- Бесплатная Windows Mac OS

GNU Project Debugger, или gdb, является командной строкой, отладчиком на уровне исходного кода для программ, написанных на C, C ++, D, Objective-C, Fortran, Java, Pascal, ассемблере, Modula-2 или Ada и скомпилированных для любой из целого ряда различных целевых архитектур, включая x86, x86-64, IA-64, Alpha, ARM, Motorola 68000, MIPS, PowerPC, SPARC и другие. GDB поддерживает аппаратные точки остановки, условия, анализ дампа ядра, оценку выражений, удаленную отладку, вход/выход из кода, дизассемблирование и, в некоторых случаях, обратимую отладку.

x64dbg — это 64-битный отладчик на уровне ассемблера для Windows.

x64dbg — это 64-битный отладчик на уровне ассемблера для Windows. Соответствующий 32-разрядный отладчик называется x32dbg.

Платформа реверс-инжиниринга и графический интерфейс.

- Платная Windows Mac OS

binary-ninja — обратная инженерная платформа.

Hopper — это инструмент обратного инжиниринга для OS X и Linux.

- Платная Android Mac OS

Hopper — это инструмент обратного инжиниринга для OS X и Linux, который позволяет вам разбирать и декомпилировать ваши 32/64-битные исполняемые файлы Intel Mac, Linux, Windows и iOS!

Immunity Debugger — это новый мощный способ написания эксплойтов, анализа вредоносных программ и обратного инжиниринга.

Immunity Debugger — это новый мощный способ написания эксплойтов, анализа вредоносных программ и анализа бинарных файлов. Он основан на надежном пользовательском интерфейсе с графическими функциями, первым в отрасли инструментом для анализа множеств. Разработан специально для создания множеств с большим и хорошо поддерживаемым API-интерфейсом Python для легкой расширяемости.

Разборка в облаке. Сотрудничество в реальном времени, неограниченные ресурсы.

- Бесплатная Онлайн сервис

ODA — это онлайн-дизассемблер для широкого спектра машинных архитектур, включая: Alpha, ARM, AVR, Intel x86, Motorola 68000, MIPS, PDP-11, PowerPC, SPARC, Z80 и многие другие! Загрузите файл Windows PE, ELF или простой двоичный файл, а затем просмотрите метаданные разборки и объектного файла, например символы и разделы.

64-битный дизассемблер для Windows.

ArkDasm — это 64-битный интерактивный дизассемблер и отладчик для Windows.

Что в этом списке?

В списке находится программы которые можно использовать для замены IDA.

Это аналоги похожие по функционалу на IDA, которые заменяют программу частично или полностью. Этот список содержит 8 замен.

С помощью пользователей мы собираем каталог похожих друг на друга программ, чтобы вы могли подобрать альтернативу и скачать их. На сайте можно скачать популярные программы для Windows, Mac Os, Android и iPhone

Источник

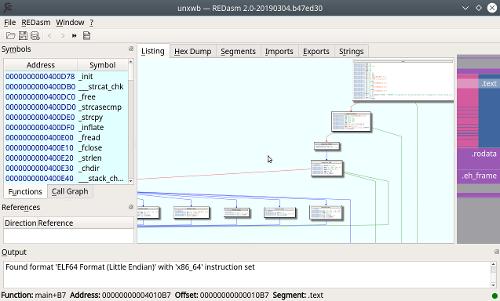

REDasm 2 — очередной аналог IDA

В новостях о декомпиляторе АНБ США почти затерялся другой интерактивный дизассемблер, действительно полностью открытый — REDasm.

REDasm написан на C++11, интерфейс на Qt5. Архитектура модульная, с прицелом на простое добавление новых форматов и наборов инструкций (описания в JSON). Версия 2.0 вышла 4 марта.

- Новый движок дизассемблера.

- Новый виджет дизассемблера.

- Новый движок сигнатур.

- Новый виджет 16-ричного редактора.

- Анализ в несколько потоков (по числу ядер).

- Графы строятся на QtWebEngine.

- Разделение програмы на интерфейс пользователя, библиотеку LibREDasm и базу данных.

- Упрощение API библиотеки LibREDasm.

- Переделка всех API эмуляции.

- Улучшение эвристик выбора ARM/Thumb.

- Улучшение листингов ARM.

- Добавлены всплывающие подсказки на символах как в IDA.

- Добавлена тёмная тема оформления.

- Добавлены стрелки для переходов на предыдущую-следующую позиции в листинге.

- Список недавних файлов.

- Сохранение проектов (RDB).

- Улучшение клавиатурных команд.

- Перенос на CMake.

- Анализ RTTI MSVC.

- Обратное преобразование имён MSVC (MSVC Demangling).

- Улучшен декомпилятор VB.

- Загрузчик GBA (WIP).

- Загрузчик N64 (WIP).

- Объединены загрузчики ELF (порядок Little/Big endian и 32/64бита).

- Объединены загрузчики PE (порядок Little/Big endian).

- Поддержка Clang для 64 бит.

- Переработка пользовательского интерфейса.

- Исправления ошибок.

Как видно из списка, программа ещё на той стадии, когда можно выбросить и переписать значительную часть кода, и возможны кардинальные улучшения архитектуры и интерфейса.

Для запуска выложенных линуксовых бинарников нужны:

- libQt5WebEngine.so.5

- libQt5WebEngineWidgets.so.5

- libQt5WebChannel.so.5

- libQt5Widgets.so.5

- libQt5Gui.so.5

- libQt5Core.so.5

- libpthread.so.0

- libstdc++.so.6

- libgcc_s.so.1

- libc.so.6

Личное впечатление — интерфейс похож на IDA, но не столь обкатан, проще, но ограниченнее. Нет ещё такой библиотеки форматов и вызываемых функций, как у IDA. Как пример необкатанности — неизвестный формат предлагает импортировать как MIPS32, а не как предыдущий. 32-килобайтный ELF (67K исходников на C) проанализировало за 16 секунд на 1ГГц 2-ядернике полностью автоматически.

Чем оно лучше radare2 в плане функционала?

Чот не нашёл там поиск, лол

Чем оно лучше radare2 в плане функционала?

Недостаточно их знаю для объективного сравнения, а Radare лет 5 не трогал. GUI встроенный (но нет консольной версии), анализирует ELF без вмешательства человека лучше, чем Radare2 умел 5 лет назад. С автоматическим анализом MS-DOS EXE не справились оба (имею в виду 5-летний Radare).

Эээ. ну их там тысячи, поиск был бы очень кстати.

Вроде, есть переход к имени переменной/процедуры/стринга.

Да, этого мало, понимаю.

Он есть, да. Но нужный стринг сначала надо найти, а их там очень много.

Хм. Dalvik поддерживается, а обычная java нет?

Хм. Dalvik поддерживается, а обычная java нет?

А там большие отличия?

При попытке открыть падает.

а что, новости о црушниках на лоре не было?

а что, новости о црушниках на лоре не было?

В Talks обсуждают. Новость для главной удалили с мотивировкой «нет исходников». Да и новость была с кучей фактических ошибок.

Говорят, байт-код совсем разный.

с поддержкой архитектур и форматов конечно слабовато пока.

В новостях о декомпиляторе АНБ США почти затерялся другой интерактивный дизассемблер,

Хм. Звучит так как будто этим хотели запикать реальную вещь.

Хотели или нет, но получилось. Один анонимус их уже путал: www.linux.org.ru/news/opensource/14850715

годный инструмент, судя по всему. впрочем, с переходом на опенсорц как-то даже нечего дизассемблировать стало 🙂

это тебе не подались паршивки или окаменелый софт исходников которого никогда не было а автор уже давно в гробу

Ураааа, наконец то денуву покрякаю!

Алло, там даже поиска нет.

Новость думаю, хорошая, но за заголовок почему-то стыдно. Впрочем, это в спецтему.

Что не нравится?

Лучше бы Cutter помогли допилить — в нём больше поддерживается вещей. Ну и Radeco декомпилятор.

Впервые посмотрел в зеркало? Бывает. 😀

За 5 лет в радаре ОЧЕНЬ многое изменилось, даже перечислять не хватит места. Рекомендую сравнить с текущим состоянием.

Про Гидру. С чего это АНБ стало вдруг таким добреньким ? Не иначе как зонды стучащие встроили в своё поделие)

Ждём выкладки исходников, тогда и обсудим.

С чего это АНБ стало вдруг таким добреньким ?

Интеллектуальная собственность, производимая госслужащими США, должна выкладываться в открытом доступе, если нет веских причин её скрывать. Например, гостайны. Не знаю, какова процедура, но похоже, что Гидру оказалось проще раскрыть, чем секретить.

А может всё еще проще. Пока ты декомпилируешь программу, АНБ делает обратный инжиниринг уже тебе ))) И потом берет на горячем под белы ручки )))

Если им нужны миллионы скрипт-кидсов — возможно. Хакеры поумнее смогут блокировать и засечь исходящий трафик. И какой смысл работать по мелочам? У них не настолько плохие показатели, чтобы заниматься такой дурью.

Естественно, до окончания аудита исходников запускать Гидру на рабочей машине не буду. Если очень понадобится — в одноразовой ВМ без доступа ко внешнему миру.

как-то даже нечего дизассемблировать стало 🙂

Ты вот ща серьезно думаешь что анб с помощью опенсорсной тулзы пропихивает зонд?

Где я это говорил?

Я в это не верю. Но «случаи разные бывают», поэтому к их программе отношусь с опаской. Одна дыра в ней уже нашлась просто при беглом чтении компонентов на Джаве.

очередной? а какие есть еще хорошие?

Ты вот ща серьезно думаешь что анб с помощью опенсорсной тулзы пропихивает зонд?

Еще остались наивные люди, верящие в светлых западных эльфов, раздающих ништяки по доброте душевной ?)

Спецслужбы ничего просто так не делают. А выяснять на своей шкуре в чем их интерес, как то не хочется. Сколько уже было взято за жабры: за ту же криптографию, вирусную/антивирусную деятельность, взлом программ.

Кто будет досканально проверять весь исходных код ? Хоть и опенсорсной тулзы ? И кто даст гарантий, что воспользовавшись её, потом не получишь проблемы, выехав в США или Европу. Контора всё пишет.

Российские программисты, экстрадированные в США за последние несколько лет (неполный список):

1. Марк Вартанян в декабре 2016 года был выдан из Норвегии в США. В марте 2017 года признал вину, а 19 июля был приговорен к пяти годам лишения свободы.

2. Станислав Лисов экстрадирован из Испании в США. Его задержали в Испании 13 января 2017 года, ему может грозить до 35 лет тюрьмы.

3. Евгений Никулин был задержан осенью 2016 года в Праге. В марте этого года экстрадирован в США.

4. Петр Левашов был задержан в апреле 2017 года в Барселоне по запросу США.

5. Владимир Дринкман и Дмитрий Смилянец: в феврале 2018 года судом штата Нью-Джерси Дринкман приговорен к 12 годам тюремного заключения, Дмитрий Смилянец освобожден в зале суда.

6. Никита Кузьмин был арестован в США в 2010 году. В мае 2016 года суд обязал его выплатить 6,9 миллиона долларов в качестве компенсации пострадавшим и приговорил к 37 месяцам тюремного заключения (уже отбытый срок под стражей), освобожден.

7. Владимир Здоровенин 16 января 2012 года был экстрадирован в США. В феврале 2012 года он частично признал вину.

8. Александр Костюков был арестован в Майами в марте 2012 года. В декабре 2015 года он приговорен к девяти годам лишения свободы и выплате штрафа в размере 50 миллионов долларов.

9. Александр Панин в июне 2013 года в Доминиканской Республике был арестован и затем экстрадирован в США. Он признал вину в обмен на снятие части обвинений. В сентябре 2015 года приговорен к 9,5 года заключения.

10. Белороссов Дмитрий арестован в аэропорту Барселоны 17 августа 2013 года, в мае 2014 года экстрадирован в США. В сентябре 2015 года приговорен к 4,5 года заключения и выплате 322 тысяч долларов в погашение ущерба.

11. Максим Чухарев в апреле 2014 года был экстрадирован в США из Коста-Рики. В сентябре 2014 года он признал свою вину, приговорен к трем годам лишения свободы.

12. Роман Поляков, задержан в Испании 3 июля 2014 года, в 2015 году был экстрадирован в США. В июне 2016 года признал вину, приговорен к четырем годам тюрьмы и штрафу в размере 90 тысяч долларов.

13. Роман Селезнев задержан 5 июля 2014 года в аэропорту Мальдивской Республики в городе Мале американскими спецслужбами. В апреле 2017 года он частично признал вину, был приговорен к 27 годам тюремного заключения и штрафу в 170 миллионов долларов. В июле 2017 года против Селезнева были выдвинуты новые обвинения в кибермошенничестве, и он был приговорен еще к 14 годам тюрьмы, суммарно 41 год.

14. Максим Сенах был арестован в Финляндии в августе 2015 года, в январе 2016-го был экстрадирован в США. В марте 2017 года признал вину в киберпреступлениях. В августе 2017 года приговорен к 46 месяцам тюремного заключения.

15. Юрий Мартышев задержан 26 апреля 2017 года в Латвийской Республике по запросу США.

16. Дмитрий Украинский задержан в июле 2016 года в Таиланде по запросу ФБР США.

17. Сергей Медведев, задержан в Бангкоке в феврале 2018 года по наводке ФБР.

18. Александр Винник задержан 25 июля 2017 года в Греции по запросу спецслужб США.

Как и за что их взяли — отдельная песня, но троянский конь от АНБ как то напрягает, пока не будет доказано обратного. Даже, если не заниматься ничем этаким, то все равно был бы человек, а статья найдется

Источник